Testování pravidel omezení potenciální oblasti útoku

Platí pro:

Testování Microsoft Defender for Endpoint pravidel omezení potenciální oblasti útoku vám pomůže určit, jestli pravidla brání obchodním operacím před povolením jakéhokoli pravidla. Když začnete s malou kontrolovanou skupinou, můžete omezit potenciální přerušení práce při rozšíření nasazení v rámci vaší organizace.

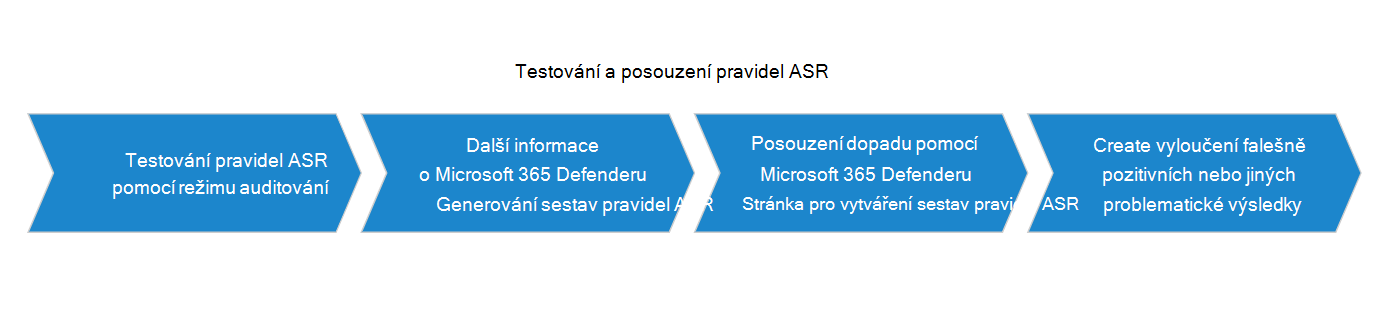

V této části průvodce nasazením pravidel omezení potenciální oblasti útoku se dozvíte, jak:

- konfigurace pravidel pomocí Microsoft Intune

- použití Microsoft Defender for Endpoint sestavy pravidel omezení potenciální oblasti útoku

- konfigurace vyloučení pravidel omezení potenciální oblasti útoku

- Povolení pravidel omezení potenciální oblasti útoku pomocí PowerShellu

- použití Prohlížeč událostí pro události pravidel omezení potenciální oblasti útoku

Poznámka

Než začnete testovat pravidla omezení potenciální oblasti útoku, doporučujeme nejprve zakázat všechna pravidla, která jste dříve nastavili na audit nebo povolení (pokud je to možné). Informace o použití sestavy pravidel omezení potenciální oblasti útoku k zakázání pravidel omezení potenciální oblasti útoku najdete v tématu Sestavy pravidel omezení potenciální oblasti útoku.

Zahajte nasazení pravidel omezení potenciální oblasti útoku pomocí okruhu 1.

Krok 1: Testování pravidel omezení potenciální oblasti útoku pomocí auditování

Zahajte testovací fázi zapnutím pravidel omezení potenciální oblasti útoku s pravidly nastavenými na Audit, počínaje uživateli šampionů nebo zařízeními v okruhu 1. Obvykle se doporučuje povolit všechna pravidla (v auditování), abyste mohli určit, která pravidla se aktivují během testovací fáze. Pravidla, která jsou nastavená na Audit, nemají obecně vliv na funkčnost entity nebo entit, na které se pravidlo použije, ale generují protokolované události pro vyhodnocení. nemá žádný vliv na koncové uživatele.

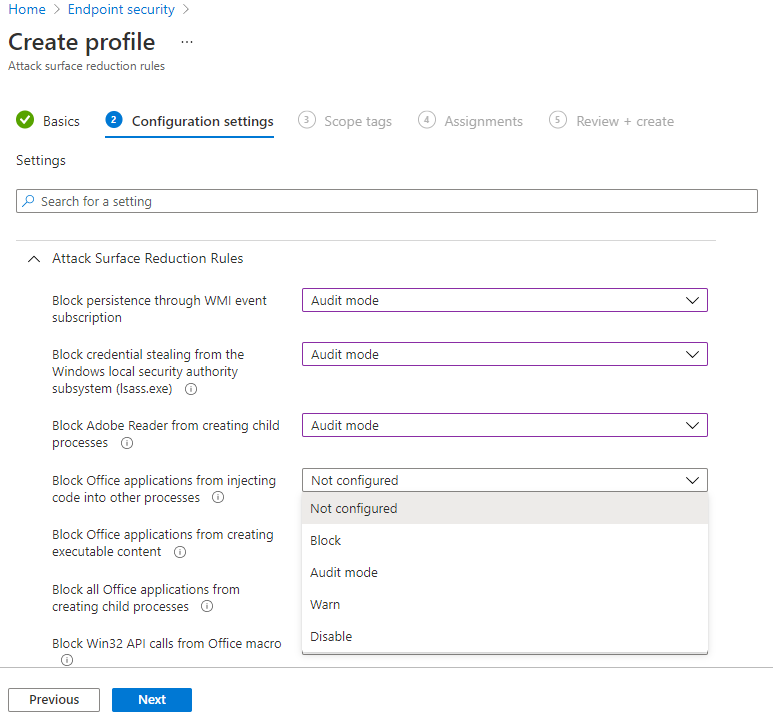

Konfigurace pravidel omezení potenciální oblasti útoku pomocí Intune

Pomocí Microsoft Intune Endpoint Security můžete nakonfigurovat vlastní pravidla omezení potenciální oblasti útoku.

Otevřete Centrum pro správu Microsoft Intune.

Přejděte naomezení potenciálních možností útoku zabezpečení >koncových bodů.

Vyberte Vytvořit zásadu.

V části Platforma vyberte Windows 10, Windows 11 a Windows Server a v části Profil vyberte Pravidla omezení potenciální oblasti útoku.

Vyberte Vytvořit.

Na kartě Základy v podokně profilu Create přidejte do pole Název název zásady. V části Popis přidejte popis zásad omezení potenciální oblasti útoku.

Na kartě Nastavení konfigurace nastavte v části Pravidla omezení potenciální oblasti útoku všechna pravidla na režim auditování.

Poznámka

V některých výpisech režimů omezení potenciální oblasti útoku existují odchylky. Blokované a Povolené poskytují stejné funkce.

[Volitelné] V podokně Značky oboru můžete do konkrétních zařízení přidat informace o značkách. Můžete také použít řízení přístupu na základě role a značky oboru, abyste měli jistotu, že správní správci mají správný přístup a viditelnost ke správnému Intune objekty. Další informace: Použití řízení přístupu na základě role (RBAC) a značek oboru pro distribuované IT v Intune.

V podokně Přiřazení můžete nasadit nebo "přiřadit" profil skupinám uživatelů nebo zařízení. Další informace: Přiřazení profilů zařízení v Microsoft Intune

Poznámka

Vytváření skupin zařízení je podporováno v defenderu for Endpoint Plan 1 a Plan 2.

Zkontrolujte nastavení v podokně Zkontrolovat a vytvořit . Kliknutím na Create pravidla použijte.

Vaše nové zásady omezení potenciální oblasti útoku pro pravidla omezení potenciální oblasti útoku jsou uvedené v tématu Zabezpečení koncových bodů | Zmenšení prostoru útoku.

Krok 2: Seznamte se se stránkou vytváření sestav pravidel omezení potenciální oblasti útoku na portálu Microsoft Defender.

Stránka pro sestavy pravidel omezení potenciální oblasti útoku se nachází na portálu Microsoft Defender portal>ReportsAttack surface reduction rules (Pravidla > omezení potenciální oblasti útoku). Tato stránka má tři karty:

- Detekcí

- Konfigurace

- Přidání vyloučení

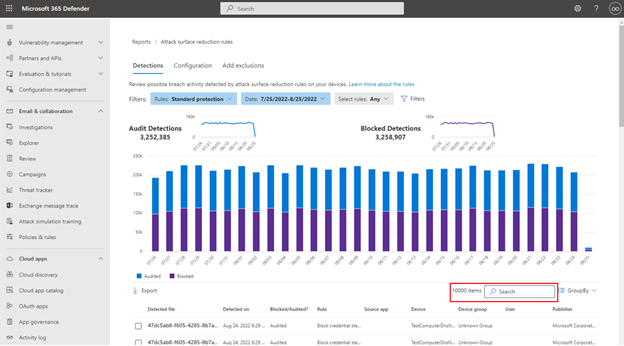

Karta Detekce

Poskytuje 30denní časovou osu zjištěných auditovaných a blokovaných událostí.

Podokno pravidel omezení potenciální oblasti útoku poskytuje přehled zjištěných událostí na základě jednotlivých pravidel.

Poznámka

V sestavách pravidel omezení potenciální oblasti útoku existují určité varianty. Společnost Microsoft právě aktualizuje chování sestav pravidel omezení potenciální oblasti útoku, aby poskytovala konzistentní prostředí.

Výběrem možnosti Zobrazit detekce otevřete kartu Detekce .

Podokno GroupBy a Filtr nabízí následující možnosti:

Funkce GroupBy vrátí výsledky nastavené na následující skupiny:

- Žádné seskupení

- Zjištěný soubor

- Auditovat nebo blokovat

- Pravidlo

- Zdrojová aplikace

- Device

- User

- Vydavatel

Poznámka

Při filtrování podle pravidla je počet jednotlivých zjištěných položek uvedených v dolní polovině sestavy aktuálně omezený na 200 pravidel. Úplný seznam detekcí můžete uložit do Excelu pomocí příkazu Exportovat .

Filtr otevře stránku Filtrovat podle pravidel , která umožňuje omezit výsledky pouze na vybraná pravidla omezení potenciální oblasti útoku:

Poznámka

Pokud máte licenci Microsoft Microsoft 365 Security E5 nebo A5, Windows E5 nebo A5, otevře se na následujícím odkazu karta Microsoft Defender 365 Reports > 365 Attack detections (Detekce omezení> potenciálních oblastí útoku).

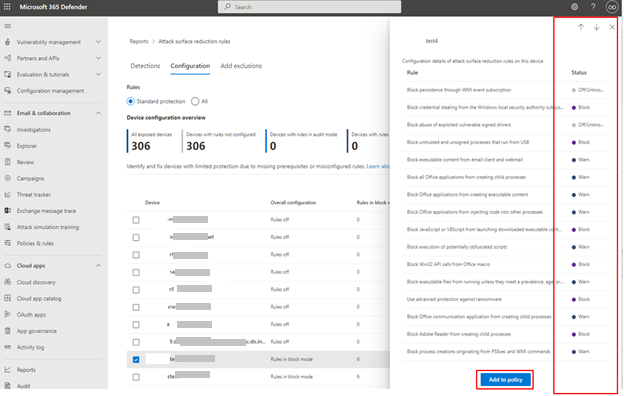

Karta Konfigurace

Seznamy agregovaný stav pravidel omezení potenciální oblasti útoku v jednotlivých počítačích: Vypnuto, Audit, Blokovat.

Na kartě Konfigurace můžete na základě jednotlivých zařízení zkontrolovat, která pravidla omezení potenciální oblasti útoku jsou povolená, a v jakém režimu, a to tak, že vyberete zařízení, pro které chcete zkontrolovat pravidla omezení potenciální oblasti útoku.

Odkaz Začínáme otevře Centrum pro správu Microsoft Intune, kde můžete vytvořit nebo upravit zásady ochrany koncových bodů pro omezení potenciální oblasti útoku:

V části Zabezpečení koncového bodu | Přehled a vyberte Omezení potenciální oblasti útoku:

Zabezpečení koncového bodu | Otevře se podokno omezení potenciální oblasti útoku:

Poznámka

Pokud máte licenci Microsoft Defender 365 E5 (nebo Windows E5?), otevře se na tomto odkazu karta Microsoft Defender 365 Reports > 365 Attack surface configurations (Konfigurace snížení počtu > oblastí útoku).

Přidání vyloučení

Tato karta poskytuje metodu pro výběr zjištěných entit (například falešně pozitivních) pro vyloučení. Po přidání vyloučení sestava obsahuje souhrn očekávaného dopadu.

Poznámka

Microsoft Defender Antivirová av vyloučení jsou respektována pravidly omezení potenciální oblasti útoku. Viz Konfigurace a ověření vyloučení na základě rozšíření, názvu nebo umístění.

Poznámka

Pokud máte licenci Microsoft Defender 365 E5 (nebo Windows E5?), otevře se na tomto odkazu karta vyloučení Microsoft Defender 365 Reports > 365 Attack surface exclusions (Vyloučení omezení > útoku).

Další informace o použití sestavy pravidel omezení potenciální oblasti útoku najdete v tématu Sestavy pravidel omezení potenciální oblasti útoku.

Konfigurace vyloučení omezení potenciální oblasti útoku podle pravidla

Pravidla omezení potenciální oblasti útoku teď poskytují možnost konfigurovat vyloučení specifická pro pravidla, která se označují jako vyloučení na jednotlivá pravidla.

Poznámka

Vyloučení pro jednotlivá pravidla se v současné době nedá nakonfigurovat pomocí PowerShellu nebo Zásady skupiny.

Konfigurace konkrétních vyloučení pravidel:

Otevřete Centrum pro správu Microsoft Intune a přejděte do částiZabezpečení>domovského> koncového bodu –Omezení potenciální oblasti útoku.

Pokud ještě není nakonfigurované, nastavte pravidlo, pro které chcete nakonfigurovat vyloučení, na Audit nebo Blokovat.

V části Vyloučení pouze ASR podle pravidla klikněte na přepínač, aby se změnilo z Nenakonfigurováno na Nakonfigurované.

Zadejte názvy souborů nebo aplikací, které chcete vyloučit.

V dolní části průvodce profilem Create vyberte Další a postupujte podle pokynů průvodce.

Tip

Pomocí zaškrtávacích políček vedle seznamu položek vyloučení vyberte položky, které chcete odstranit, seřadit, importovat nebo exportovat.

Použití PowerShellu jako alternativní metody k povolení pravidel omezení potenciální oblasti útoku

Pomocí PowerShellu – jako alternativy k Intune – můžete povolit pravidla omezení potenciální oblasti útoku v režimu auditování a zobrazit záznam aplikací, které by byly blokované, kdyby byla funkce plně povolená. Můžete také získat představu o tom, jak často se pravidla aktivují při běžném používání.

Pokud chcete v režimu auditu povolit pravidlo omezení potenciální oblasti útoku, použijte následující rutinu PowerShellu:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Kde <rule ID> je hodnota GUID pravidla omezení potenciální oblasti útoku.

Pokud chcete povolit všechna přidaná pravidla omezení potenciální oblasti útoku v režimu auditování, použijte následující rutinu PowerShellu:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Tip

Pokud chcete plně auditovat, jak budou pravidla omezení potenciální oblasti útoku ve vaší organizaci fungovat, budete muset použít nástroj pro správu, který toto nastavení nasadí na zařízení ve vaší síti.

Ke konfiguraci a nasazení nastavení můžete také použít poskytovatele konfiguračních služeb Zásady skupiny, Intune nebo MDM (MdM). Další informace najdete v hlavním článku o pravidlech omezení potenciálních oblastí útoku .

Použijte Windows Prohlížeč událostí Review jako alternativu ke stránce pro vytváření sestav pravidel omezení potenciální oblasti útoku na portálu Microsoft Defender.

Pokud chcete zkontrolovat aplikace, které by byly blokované, otevřete Prohlížeč událostí a vyfiltrujte ID události 1121 v protokolu Microsoft-Windows-Windows Defender/Operational. Následující tabulka obsahuje seznam všech událostí ochrany sítě.

| ID události | Popis |

|---|---|

| 5007 | Událost při změně nastavení |

| 1121 | Událost, kdy se pravidlo omezení prostoru útoku aktivuje v režimu blokování |

| 1122 | Událost, kdy se v režimu auditu aktivuje pravidlo omezení potenciální oblasti útoku |

Další články v této kolekci nasazení

Přehled nasazení pravidel omezení potenciální oblasti útoku

Plánování nasazení pravidel omezení potenciální oblasti útoku

Povolení pravidel omezení potenciální oblasti útoku

Zprovoznění pravidel omezení potenciální oblasti útoku

Referenční informace k pravidlu omezení potenciální oblasti útoku

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.