Ochrana sítě pro macOS

Platí pro:

- Microsoft Defender XDR

- Microsoft Defender XDR pro plán 2 koncového bodu

- Microsoft Defender pro firmy

- Microsoft Defender XDR pro plán 1 koncového bodu

Požadavky

- Licencování: Microsoft Defender XDR pro endpoint Plan 1 nebo Microsoft Defender XDR pro endpoint Plan 2 (může být zkušební) nebo Microsoft Defender pro firmy.

- Nasazené počítače: macOS verze Big Sur (11) nebo novější, s produktem verze 101.94.13 nebo novější.

- Webové prohlížeče jiné společnosti než Microsoft, například Brave, Chrome, Opera a Safari

- Prohlížeč Microsoft Edge pro macOS

Poznámka

Microsoft Edge pro macOS v současné době nepodporuje filtrování webového obsahu, vlastní indikátory ani jiné podnikové funkce. Pokud je ale ochrana sítě povolená, poskytuje tuto ochranu Microsoft Edge pro macOS.

Přehled

Ochrana sítě pomáhá omezit prostor pro útoky na vaše zařízení před internetovými událostmi. Brání uživatelům v používání jakékoli aplikace pro přístup k nebezpečným doménám, které mohou hostovat:

- phishingové podvody

- využívá

- jiný škodlivý obsah na internetu

Ochrana sítě rozšiřuje rozsah Microsoft Defender XDR filtru SmartScreen tak, aby blokoval veškerý odchozí provoz HTTP/HTTPS, který se pokouší připojit ke zdrojům s nízkou reputací. Bloky odchozího provozu HTTP/HTTPS jsou založené na doméně nebo názvu hostitele.

Dostupnost

Ochrana sítě pro macOS je teď dostupná pro všechna Microsoft Defender for Endpoint zařízení s macOS, která splňují minimální požadavky. Všechny aktuálně nakonfigurované zásady ochrany sítě a ochrany před webovými hrozbami se vynucují na zařízeních s macOS, kde je ochrana sítě nakonfigurovaná pro režim blokování.

Pokud chcete zavést službu Network Protection pro macOS, doporučujeme provést následující akce:

- Vytvořte skupinu zařízení pro malou sadu zařízení, která můžete použít k otestování ochrany sítě.

- Vyhodnoťte dopad ochrany před webovými hrozbami, vlastních indikátorů ohrožení zabezpečení, filtrování webového obsahu a zásad Microsoft Defender for Cloud Apps, které cílí na zařízení s macOS, na kterých je ochrana sítě v režimu blokování.

- Nasaďte do této skupiny zařízení zásady režimu auditu nebo blokování a ověřte, že nedochází k žádným problémům nebo nefunkčním pracovním tokům.

- Postupně nasaďte službu Network Protection do větší sady zařízení, dokud ji nebudete nasazovat.

Aktuální možnosti

- Vlastní indikátory ohrožení zabezpečení domén a IP adres

- Podpora filtrování webového obsahu:

- Blokovat kategorie webů vymezené na skupiny zařízení prostřednictvím zásad vytvořených na portálu Microsoft Defender.

- Zásady se vztahují na prohlížeče, včetně Chromium Microsoft Edge pro macOS.

- Rozšířené proaktivní vyhledávání – události sítě se projeví na časové ose počítače a v rozšířeném proaktivním vyhledávání se dají dotazovat, aby se pomohlo prošetření zabezpečení.

- Microsoft Defender for Cloud Apps:

- Stínové zjišťování IT – zjistěte, které aplikace se ve vaší organizaci používají.

- Blokování aplikací – Zablokuje používání celých aplikací (například Slacku a Facebook) ve vaší organizaci.

- Podniková síť VPN společně nebo vedle sebe s ochranou sítě:

- V současné době nejsou zjištěny žádné konflikty sítě VPN.

- Pokud dojde ke konfliktům, můžete nám poskytnout zpětnou vazbu prostřednictvím kanálu zpětné vazby uvedeného v dolní části této stránky.

Známé problémy

- Uživatelské prostředí blokování/upozornění není přizpůsobitelné a může vyžadovat jiné změny vzhledu a chování. (Shromažďuje se zpětná vazba zákazníků za účelem dalšího vylepšování návrhu.)

- Existuje známý problém s nekompatibilitou aplikací s funkcí tunelu pro jednotlivé aplikace VMware. (Tato nekompatibilita může mít za následek nemožnost blokovat provoz, který prochází tunelem pro jednotlivé aplikace.)

- Existuje známý problém s nekompatibilitou aplikace s proxy blue coat. (Tato nekompatibilita může způsobit chybové ukončení síťové vrstvy v nesouvisejících aplikacích, pokud je povolený blue coatový proxy server i ochrana sítě.)

Důležité poznámky

- Nedoporučujeme řídit ochranu sítě z předvoleb systému pomocí tlačítka Odpojit . Místo toho použijte nástroj příkazového řádku mdatp nebo JamF/Intune k řízení ochrany sítě pro macOS.

- Pokud chcete vyhodnotit efektivitu ochrany před webovými hrozbami v macOS, doporučujeme ji vyzkoušet v jiných prohlížečích než Microsoft Edge pro macOS (například Safari). Microsoft Edge pro macOS má integrovanou ochranu před webovými hrozbami (Microsoft Defender rozšíření Ochrana prohlížeče, které poskytuje funkce Smartscreen), která je povolená bez ohledu na to, jestli je funkce ochrany sítě Mac, kterou vyhodnocujete, zapnutá nebo ne.

Pokyny k nasazení

Microsoft Defender XDR pro koncový bod

Nainstalujte nejnovější verzi produktu prostřednictvím služby Microsoft AutoUpdate. Microsoft AutoUpdate otevřete spuštěním následujícího příkazu z terminálu:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Nakonfigurujte produkt s informacemi o vaší organizaci podle pokynů v naší veřejné dokumentaci.

Ochrana sítě je ve výchozím nastavení zakázaná, ale dá se nakonfigurovat tak, aby běžela v jednom z následujících režimů (označovaných také jako úrovně vynucení):

- Audit: užitečné, abyste měli jistotu, že nemá vliv na obchodní aplikace, nebo získejte představu o tom, jak často dochází k blokování.

- Blokovat: Ochrana sítě brání připojení ke škodlivým webům

- Zakázáno: Všechny komponenty přidružené k ochraně sítě jsou zakázané.

Tuto funkci můžete nasadit jedním z následujících způsobů: ručně, prostřednictvím JAMF nebo prostřednictvím Intune. Následující části podrobně popisují každou z těchto metod.

Ruční nasazení

Úroveň vynucení nakonfigurujete spuštěním následujícího příkazu z terminálu:

mdatp config network-protection enforcement-level --value [enforcement-level]

Pokud například chcete nakonfigurovat ochranu sítě tak, aby běžela v režimu blokování, spusťte následující příkaz:

mdatp config network-protection enforcement-level --value block

Pokud chcete ověřit, že se ochrana sítě úspěšně spustila, spusťte v terminálu následující příkaz a ověřte, že se zobrazí zpráva "spuštěno":

mdatp health --field network_protection_status

Nasazení JAMF Pro

Úspěšné nasazení JAMF Pro vyžaduje konfigurační profil pro nastavení úrovně vynucování ochrany sítě.

Po vytvoření tohoto konfiguračního profilu ho přiřaďte zařízením, u kterých chcete povolit ochranu sítě.

Konfigurace úrovně vynucení

Poznámka

Pokud jste už podle zde uvedených pokynů nakonfigurovali Microsoft Defender XDR pro koncový bod na Macu, aktualizujte dříve nasazený soubor plist obsahem uvedeným v této části a pak ho znovu nasaďte z JAMF.

Včásti Profily konfiguracepočítačů> vyberte Možnosti>Aplikace & vlastní nastavení.

Vyberte Nahrát soubor (soubor PLIST).

Nastavte předvolbu domény na

com.microsoft.wdav.Nahrajte následující soubor plist.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

Intune nasazení

Úspěšné nasazení Intune vyžaduje konfigurační profil pro nastavení úrovně vynucování ochrany sítě. Po vytvoření tohoto konfiguračního profilu ho přiřaďte zařízením, u kterých chcete povolit ochranu sítě.

Konfigurace úrovně vynucení pomocí Intune

Poznámka

Pokud jste už nakonfigurovali Microsoft Defender for Endpoint na Macu pomocí předchozích pokynů (se souborem XML), odeberte předchozí vlastní zásady konfigurace a nahraďte je následujícími pokyny:

Otevřete Spravovat>konfiguraci zařízení. Vyberte Spravovat>profily>Vytvořit profil.

Změňte platformu na macOS a Typ profilu na Katalog Nastavení. Vyberte Vytvořit.

Zadejte název profilu.

Na obrazovce Nastavení konfigurace vyberte Přidat nastavení. Vyberte Microsoft Defender>Ochrana sítě a zaškrtněte políčko Úroveň vynucení.

Nastavte úroveň vynucení na blokovat. Vyberte Další.

Otevřete konfigurační profil a nahrajte

com.microsoft.wdav.xmlsoubor. (Tento soubor byl vytvořen v kroku 3.)Vyberte OK.

Vyberte Spravovat>přiřazení. Na kartě Zahrnout vyberte zařízení, pro která chcete povolit ochranu sítě.

Nasazení Mobileconfig

Pokud chcete nasadit konfiguraci prostřednictvím .mobileconfig souboru, který je možné použít s řešeními MDM jiných společností než Microsoft nebo distribuovat přímo do zařízení, postupujte takto:

Uložte následující datovou část jako

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Ověřte, že se soubor z předchozího kroku správně zkopíroval. Pomocí terminálu spusťte následující příkaz a ověřte, že výstup je v pořádku:

plutil -lint com.microsoft.wdav.xml

Jak prozkoumat funkce

Zjistěte, jak chránit organizaci před webovými hrozbami pomocí ochrany před webovými hrozbami .

- Ochrana před webovými hrozbami je součástí webové ochrany v Microsoft Defender for Endpoint. K zabezpečení vašich zařízení před webovými hrozbami používá ochranu sítě.

Projděte si tok Vlastních indikátorů ohrožení, abyste získali bloky typu vlastního ukazatele.

Prozkoumejte filtrování webového obsahu.

Poznámka

Pokud odebíráte zásady nebo současně měníte skupiny zařízení, může to způsobit zpoždění nasazení zásad. Tip pro: Zásady můžete nasadit bez výběru kategorie ve skupině zařízení. Tato akce vytvoří zásadu jen pro audit, která vám pomůže pochopit chování uživatelů před vytvořením zásad blokování.

Vytváření skupin zařízení je podporováno v defenderu for Endpoint Plan 1 a Plan 2.

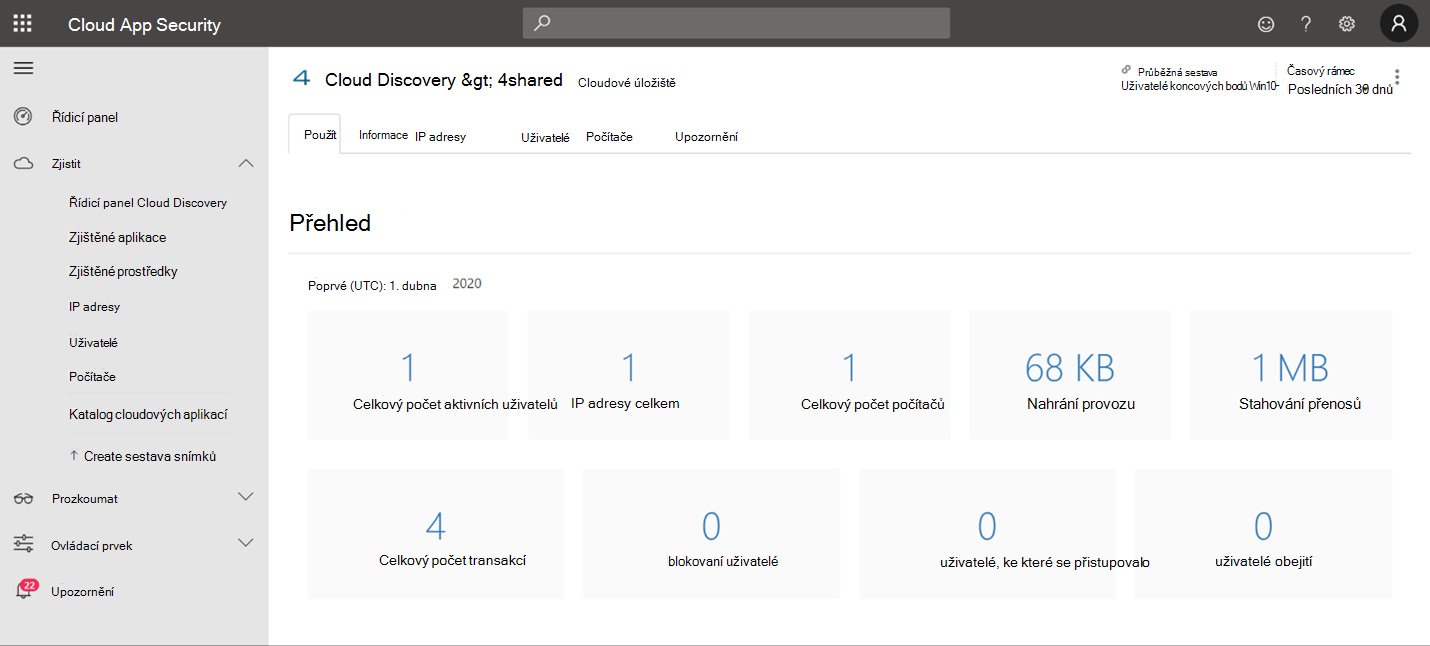

Integrujte Microsoft Defender for Endpoint s Defender for Cloud Apps a zařízení s macOS s povolenou ochranou sítě mají možnosti vynucování zásad koncových bodů.

Poznámka

Zjišťování a další funkce se v současné době na těchto platformách nepodporují.

Scénáře

Podporují se následující scénáře.

Ochrana před webovou hrozbou

Ochrana před webovými hrozbami je součástí webové ochrany v Microsoft Defender XDR pro koncový bod. K zabezpečení vašich zařízení před webovými hrozbami používá ochranu sítě. Díky integraci s Prohlížečem Microsoft Edge pro macOS a oblíbenými prohlížeči od jiných společností, jako jsou Brave, Chrome, Firefox, Safari, Opera, zastavuje ochrana před webovými hrozbami webové hrozby bez webového proxy serveru. Další informace o podpoře prohlížeče najdete v tématu Požadavky na ochranu před webovými hrozbami může chránit zařízení, když jsou místně nebo pryč. Ochrana před webovými hrozbami zastaví přístup k následujícím typům webů:

- phishingové weby

- vektory malwaru

- zneužít weby

- nedůvěryhodné weby nebo weby s nízkou reputací

- weby blokované v seznamu vlastních ukazatelů

Další informace najdete v tématu Ochrana organizace před webovými hrozbami.

Vlastní indikátory ohrožení zabezpečení

Indikátor shody ohrožení (IoC) je základní funkcí každého řešení ochrany koncových bodů. Tato funkce dává secOps možnost nastavit seznam indikátorů pro detekci a blokování (prevence a reakce).

Vytvořte indikátory, které definují detekci, prevenci a vyloučení entit. Můžete definovat akci, která se má provést, a také dobu trvání, kdy se má akce použít, a rozsah skupiny zařízení, na kterou se má použít.

Aktuálně podporované zdroje jsou cloudový detekční modul Defenderu for Endpoint, modul automatizovaného vyšetřování a nápravy a modul pro prevenci koncových bodů (Microsoft Defender Antivirus).

Další informace najdete v tématu Vytvoření indikátorů pro IP adresy a adresy URL/domény.

Filtrování webového obsahu

Filtrování webového obsahu je součástí funkcí webové ochrany v Microsoft Defender for Endpoint a Microsoft Defender pro firmy. Filtrování webového obsahu umožňuje vaší organizaci sledovat a regulovat přístup k webům na základě jejich kategorií obsahu. Mnohé z těchto webů (i když nejsou škodlivé) můžou být problematické kvůli předpisům dodržování předpisů, využití šířky pásma nebo jiným problémům.

Nakonfigurujte zásady napříč skupinami zařízení tak, aby blokovaly určité kategorie. Blokování kategorie brání uživatelům v určitých skupinách zařízení v přístupu k adresám URL přidruženým ke kategorii. U všech kategorií, které nejsou blokované, se adresy URL automaticky auditují. Vaši uživatelé mají přístup k adresám URL bez přerušení a vy shromáždíte statistiky přístupu, které vám pomůžou vytvořit vlastní rozhodnutí o zásadách. Pokud některý prvek na stránce, kterou si prohlížejí, volá blokovaný prostředek, zobrazí se uživatelům oznámení o blokování.

Filtrování webového obsahu je dostupné v hlavních webových prohlížečích, přičemž bloky provádí Network Protection (Brave, Chrome, Firefox, Safari a Opera). Další informace o podpoře prohlížeče najdete v tématu Požadavky.

Další informace o vytváření sestav najdete v tématu Filtrování webového obsahu.

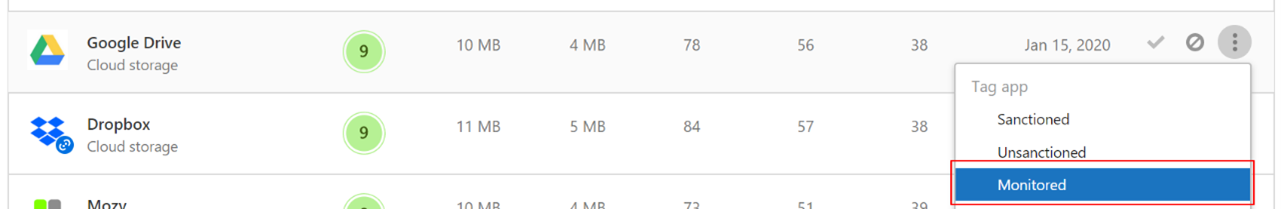

Microsoft Defender for Cloud Apps

Katalog Microsoft Defender for Cloud Apps / cloudových aplikací identifikuje aplikace, které chcete koncovým uživatelům upozornit při přístupu pomocí Microsoft Defender XDR pro koncový bod, a označí je jako monitorované. Domény uvedené v monitorovaných aplikacích se později synchronizují s Microsoft Defender XDR pro koncový bod:

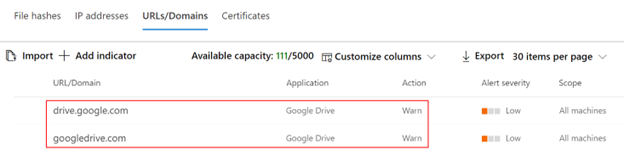

Během 10 až 15 minut se tyto domény zobrazí v Microsoft Defender XDR v části Adresy URL indikátorů > nebo domény s akcí Action=Warn. V rámci smlouvy SLA pro vynucení (viz podrobnosti na konci tohoto článku) se koncovým uživatelům při pokusu o přístup k těmto doménám zobrazují upozornění:

Když se koncový uživatel pokouší o přístup k monitorovaným doménám, defender for Endpoint ho upozorní. Uživateli se zobrazí prostředí prostého blokování doprovázené následující informační zprávou, kterou operační systém zobrazí, včetně názvu blokované aplikace (např. Blogger.com).

Pokud koncový uživatel narazí na blok, má dvě možná řešení: obejití a vzdělávání.

Obejití uživatele

- Informační zprávy: Stiskněte tlačítko Odblokovat . Po opětovném načtení webové stránky může uživatel pokračovat a používat cloudovou aplikaci. (Tato akce je použitelná po dobu následujících 24 hodin, po jejichž uplynutí musí uživatel znovu odblokovat.)

Vzdělávání uživatelů

- Informace o informačních zprávách: Stiskněte samotnou informační zprávu. Koncový uživatel je přesměrován na vlastní adresu URL pro přesměrování nastavenou globálně v Microsoft Defender for Cloud Apps (Další informace najdete v dolní části této stránky).

Poznámka

Sledování obchvatů na aplikaci: Na stránce Aplikace v Microsoft Defender for Cloud Apps můžete sledovat, kolik uživatelů upozornění vynechalo.

Dodatek

Šablona sharepointového webu centra vzdělávání koncového uživatele

Pro mnoho organizací je důležité vzít si cloudové ovládací prvky, které poskytuje Microsoft Defender for Cloud Apps, a nejen nastavit omezení pro koncové uživatele v případě potřeby, ale také je informovat a informovat je o:

- konkrétní incident

- proč se to stalo

- jaké jsou úvahy, které stojí za tímto rozhodnutím

- jak lze zmírnit výskyt blokovaných webů

Při neočekávaném chování může být zmatenost uživatelů snížena tím, že jim poskytnete co nejvíce informací, a to nejen proto, aby vysvětlili, co se stalo, ale také je poučili, aby si příště vybrali cloudovou aplikaci pro dokončení své práce. Mezi tyto informace patří například:

- Zásady zabezpečení a dodržování předpisů organizace a pokyny pro používání internetu a cloudu

- Schválené/doporučené cloudové aplikace pro použití

- Použití omezených nebo blokovaných cloudových aplikací

Pro tuto stránku doporučujeme, aby vaše organizace používala základní sharepointový web.

Důležité věci, které byste měli vědět

Rozšíření a aktualizace domén aplikací v koncových zařízeních po označení jako monitorované může trvat až dvě hodiny (obvykle méně).

Ve výchozím nastavení se akce provádí pro všechny aplikace a domény, které byly na portálu Microsoft Defender for Cloud Apps označeny jako Monitorované pro všechny onboardované koncové body v organizaci.

Úplné adresy URL se v současné době nepodporují a neodesílají se z Microsoft Defender for Cloud Apps do Microsoft Defender for Endpoint. Pokud jsou v části Microsoft Defender for Cloud Apps jako monitorované aplikace uvedené všechny adresy URL, nebudou uživatelé při pokusu o přístup k webu upozorněni. (Například

google.com/drivese nepodporuje, zatímcodrive.google.comje podporováno.)Ochrana sítě nepodporuje použití QUIC v prohlížečích. Správci musí zajistit, aby při testování bylo zakázáno quic, aby se zajistilo, že weby jsou správně blokované.

Tip

V prohlížečích třetích stran se nezobrazují žádná oznámení pro koncové uživatele? Zkontrolujte nastavení informační zprávy.

Viz také

- Microsoft Defender XDR pro koncový bod na Macu

- Microsoft Defender XDR integrace koncových bodů s Microsoft Microsoft Defender XDR for Cloud Apps

- Seznámení s inovativními funkcemi v Microsoft Edgi

- Chraňte svou síť

- Zapnutí ochrany sítě

- Webová ochrana

- Vytváření indikátorů

- Filtrování webového obsahu

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.