Onboarding pomocí Microsoft Intune

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Chcete vyzkoušet Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Tento článek funguje jako příklad metody onboardingu.

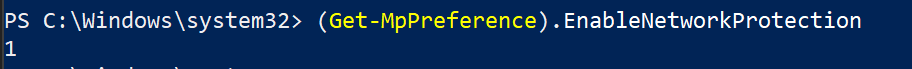

V článku Plánování bylo k dispozici několik metod onboardingu zařízení do služby. Tento článek se zabývá architekturou nativní pro cloud.

Diagram architektury prostředí

I když Defender for Endpoint podporuje onboarding různých koncových bodů a nástrojů, tento článek je nepopisuje. Informace o obecném onboardingu pomocí dalších podporovaných nástrojů a metod nasazení najdete v tématu Přehled onboardingu.

Řada produktů Microsoft Intune je platforma řešení, která sjednocuje několik služeb. Zahrnuje Microsoft Intune a Microsoft Configuration Manager.

Tento článek vás provede následujícími postupy:

- Krok 1: Onboarding zařízení do služby vytvořením skupiny v Microsoft Intune pro přiřazení konfigurací na

- Krok 2: Konfigurace funkcí Defenderu for Endpoint pomocí Microsoft Intune

Tyto pokyny pro onboarding vás provedou následujícími základními kroky, které je potřeba provést při používání Microsoft Intune:

-

Identifikace cílových zařízení nebo uživatelů

- Vytvoření skupiny Microsoft Entra (uživatel nebo zařízení)

-

Vytvoření konfiguračního profilu

- V Microsoft Intune vás provedeme vytvořením samostatné zásady pro každou možnost.

Zdroje

Tady jsou odkazy, které potřebujete pro zbytek procesu:

Další informace o Microsoft Intune najdete v tématu Microsoft Intune bezpečně spravuje identity, spravuje aplikace a spravuje zařízení.

Krok 1: Onboarding zařízení vytvořením skupiny v Intune pro přiřazení konfigurací na

Identifikace cílových zařízení nebo uživatelů

V této části vytvoříme testovací skupinu pro přiřazení konfigurací.

Poznámka

Intune používá ke správě zařízení a uživatelů Microsoft Entra skupiny. Jako správce Intune můžete nastavit skupiny tak, aby vyhovovaly potřebám vaší organizace.

Další informace najdete v tématu Přidání skupin pro uspořádání uživatelů a zařízení.

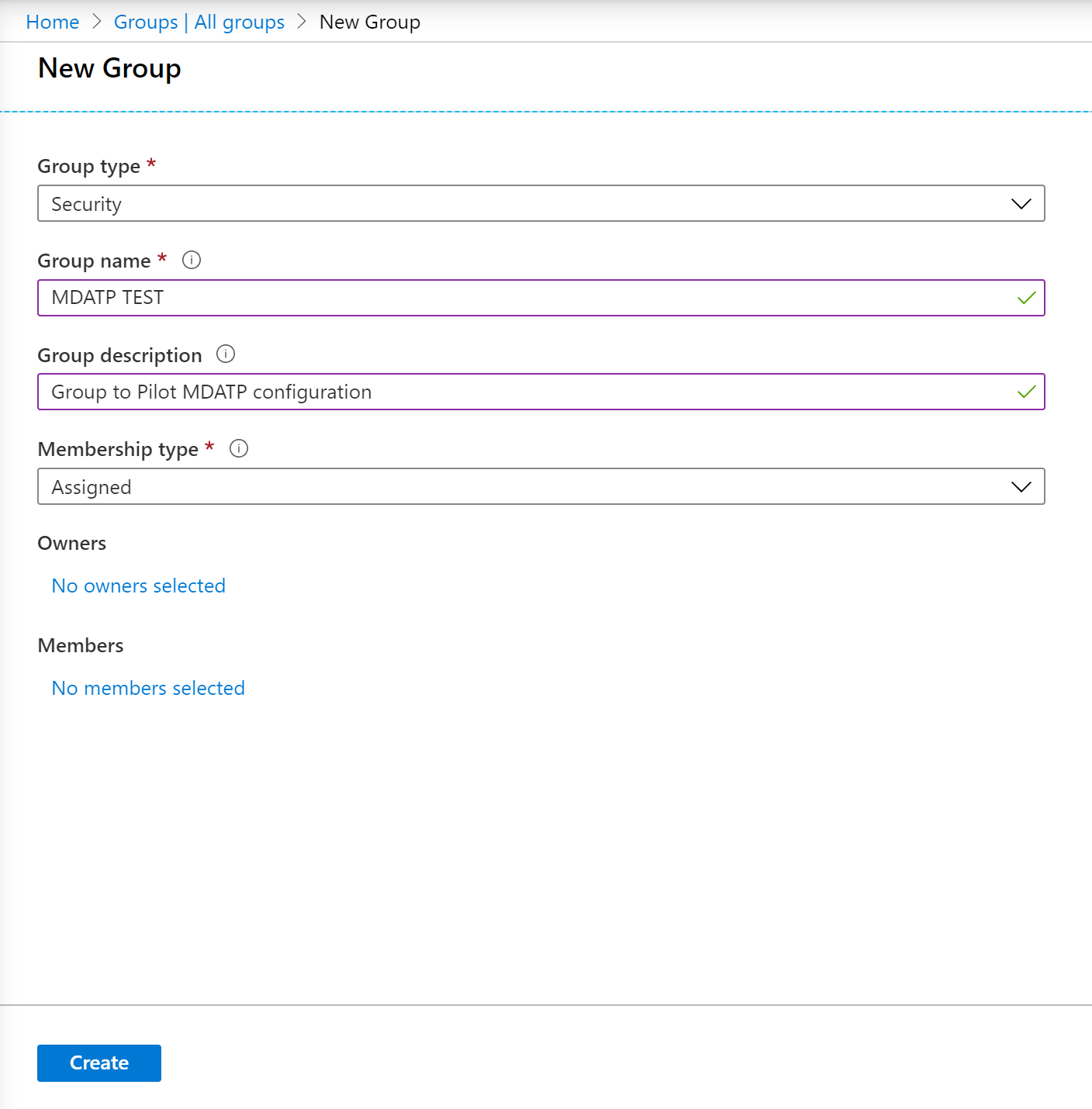

Vytvoření skupiny

Otevřete Centrum pro správu Microsoft Intune.

Otevřete Novou skupinu Skupiny>.

Zadejte podrobnosti a vytvořte novou skupinu.

Přidejte testovacího uživatele nebo zařízení.

V podokně Skupiny > Všechny skupiny otevřete novou skupinu.

Vyberte Členové > Přidat členy.

Vyhledejte testovacího uživatele nebo zařízení a vyberte ho.

Vaše testovací skupina teď má člena, který chcete testovat.

Krok 2: Create zásad konfigurace ke konfiguraci možností Microsoft Defender for Endpoint

V následující části vytvoříte několik zásad konfigurace.

První je zásada konfigurace pro výběr skupin uživatelů nebo zařízení, které se mají onboardovat do Defenderu for Endpoint:

Pak pokračujte vytvořením několika různých typů zásad zabezpečení koncových bodů:

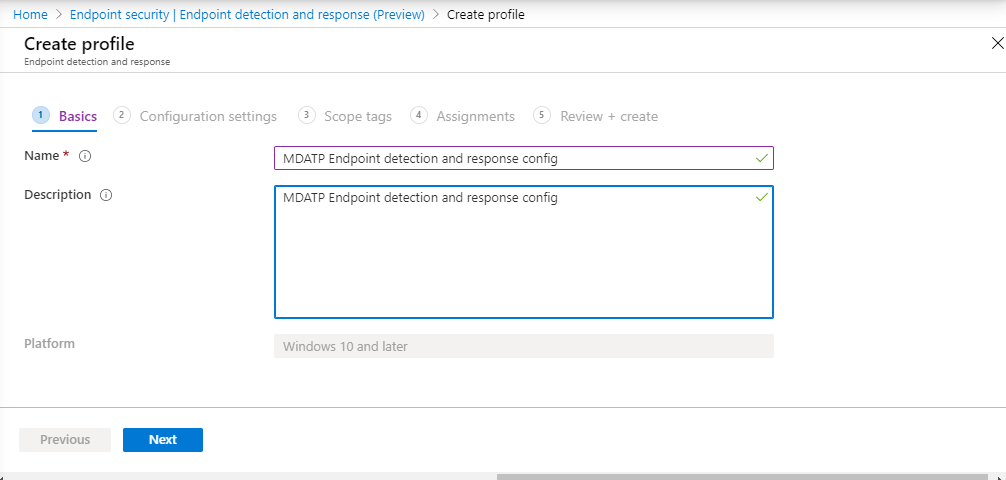

Detekce a reakce koncového bodu

Otevřete Centrum pro správu Intune.

Přejděte do části Zjišťování a reakce koncového bodu zabezpečení > koncového bodu. Vyberte Create Zásady.

V části Platforma vyberte Windows 10, Windows 11 a Windows Server, Profil – detekce koncových bodů a odpověď > Create.

Zadejte název a popis a pak vyberte Další.

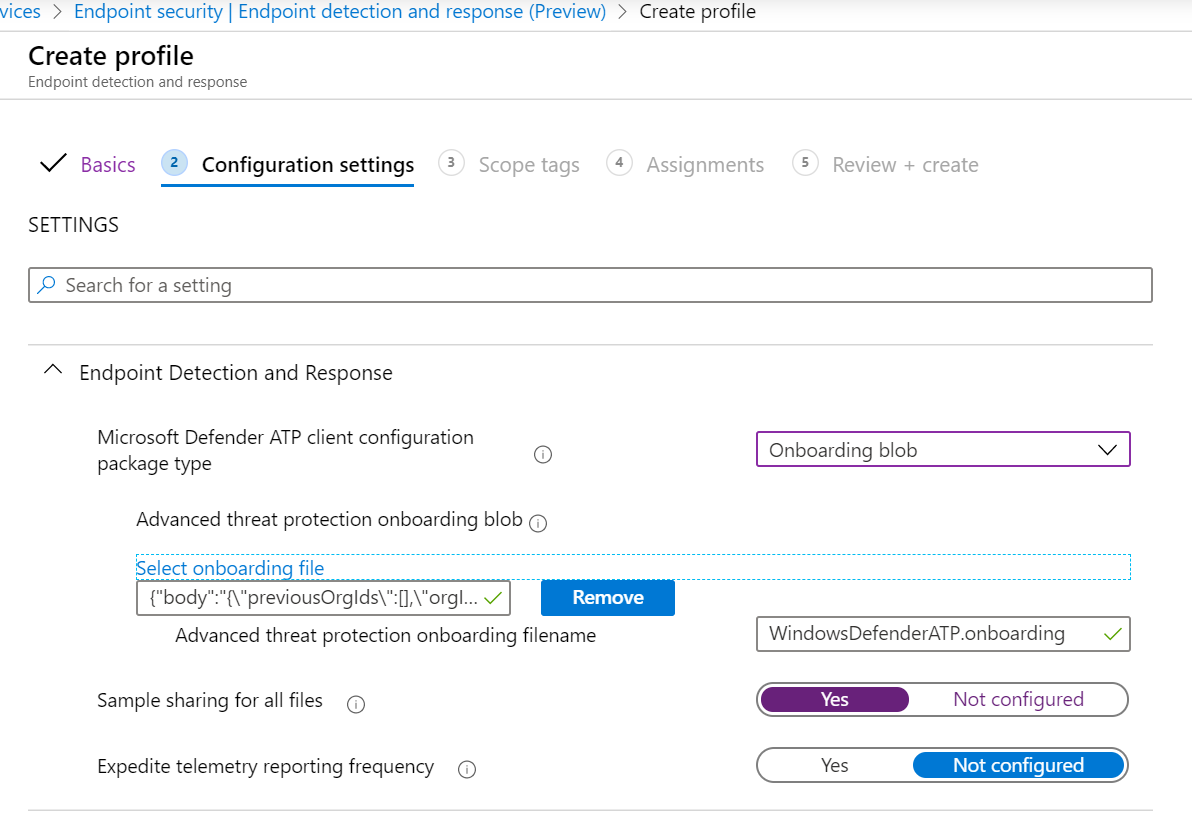

Podle potřeby vyberte nastavení a pak vyberte Další.

Poznámka

V tomto případě se tato hodnota automaticky vyplní, protože Defender for Endpoint už je integrovaný s Intune. Další informace o integraci najdete v tématu Povolení Microsoft Defender for Endpoint v Intune.

Následující obrázek je příkladem toho, co uvidíte, když Microsoft Defender for Endpoint NENÍ integrovaný s Intune:

V případě potřeby přidejte značky oboru a pak vyberte Další.

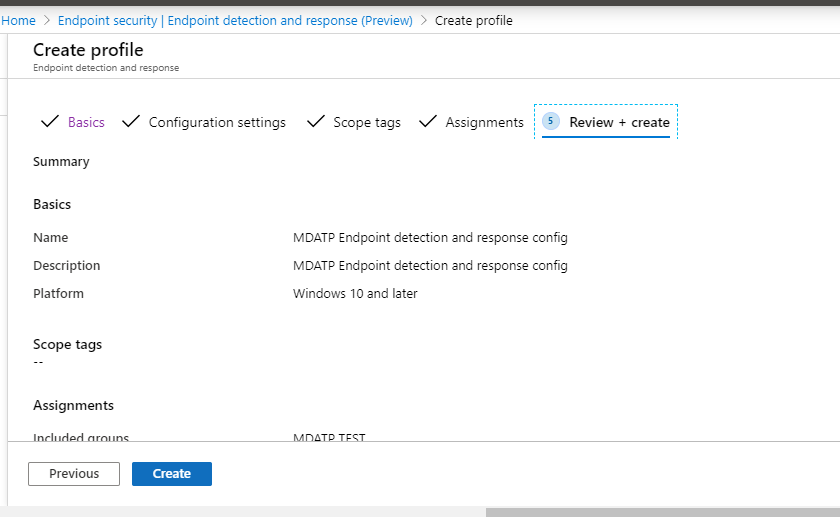

Přidejte testovací skupinu kliknutím na Vybrat skupiny, které chcete zahrnout , zvolte skupinu a pak vyberte Další.

Zkontrolujte a přijměte a pak vyberte Create.

Můžete zobrazit dokončené zásady.

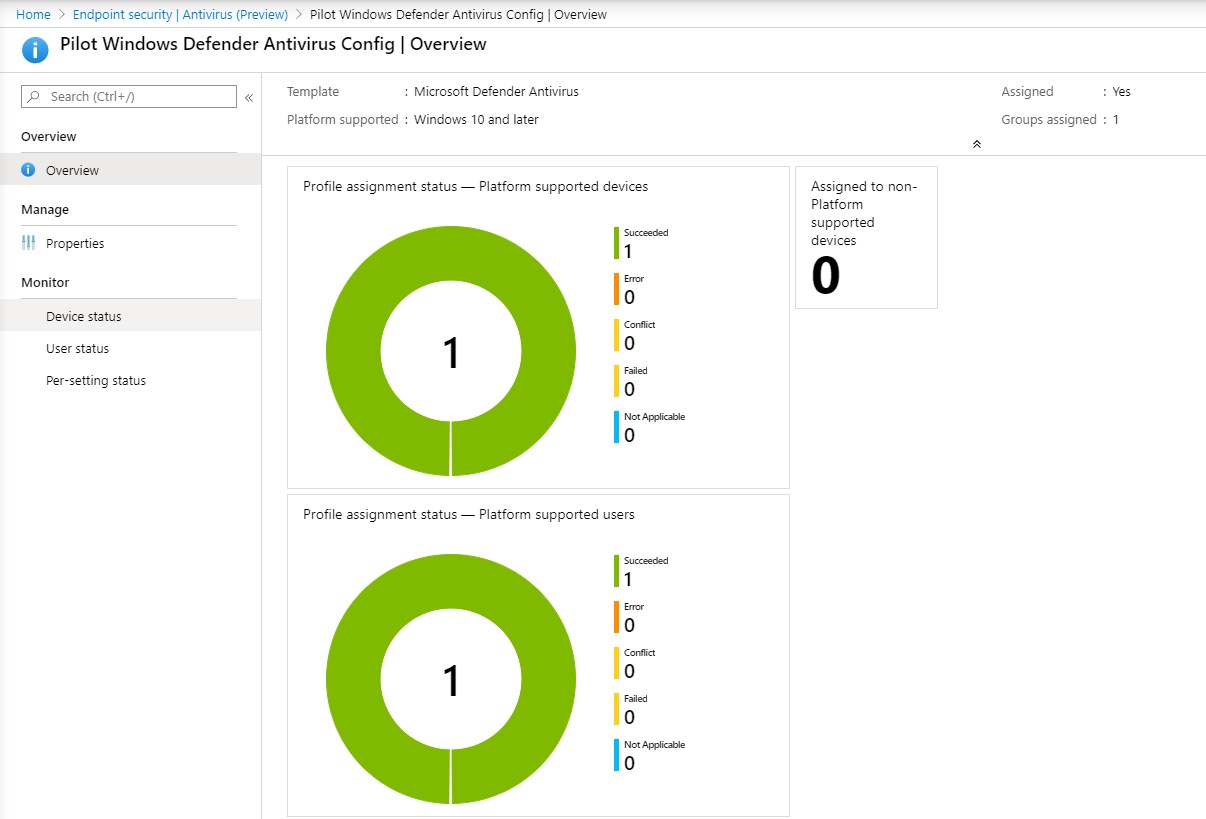

Ochrana nové generace

Otevřete Centrum pro správu Intune.

Přejděte na Create Zásady antivirové ochrany > zabezpečení > koncového bodu.

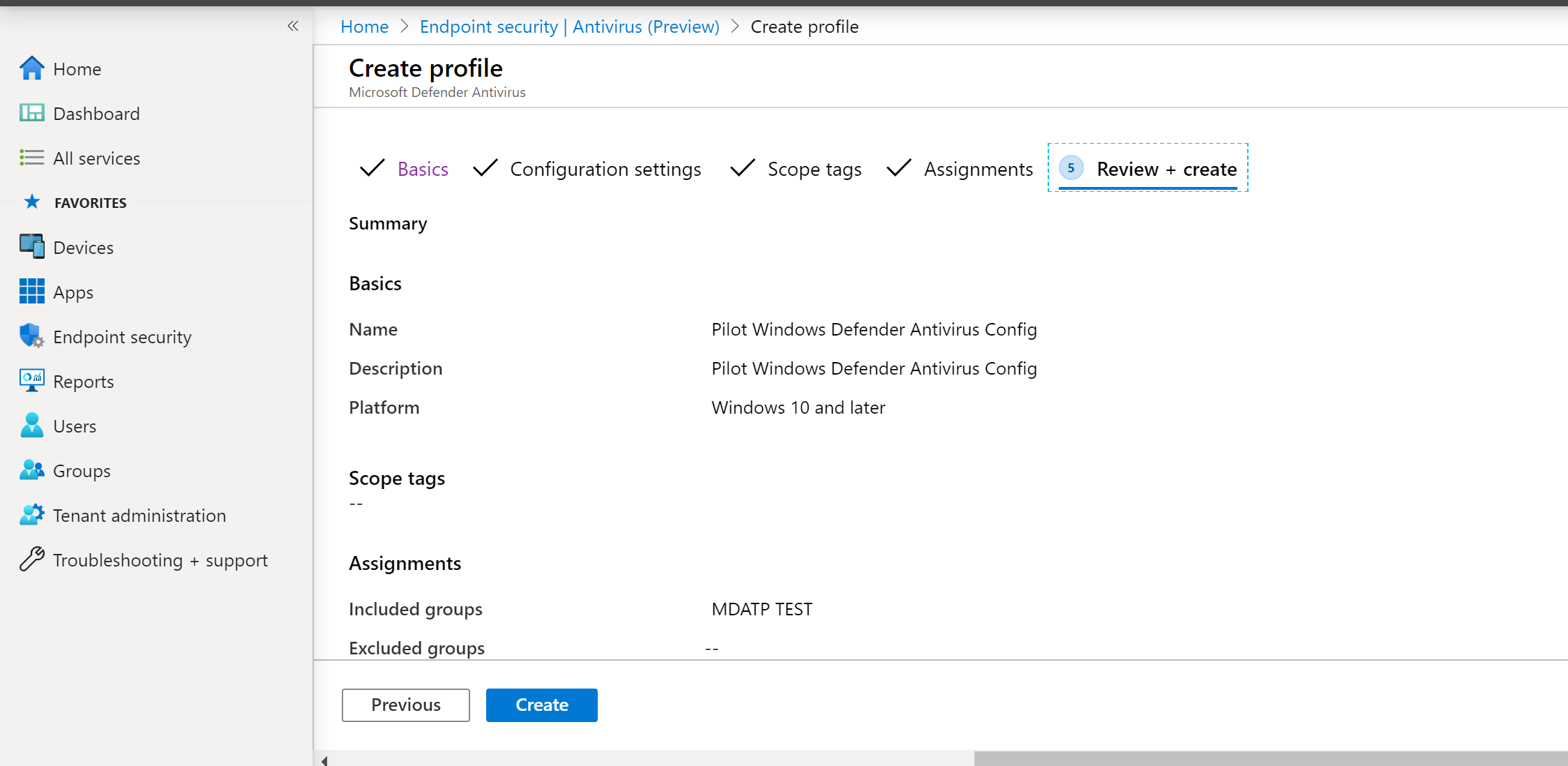

Vyberte Platforma – Windows 10 a novější – Windows a Profil – Microsoft Defender Antivirová > Create.

Zadejte název a popis a pak vyberte Další.

Na stránce Nastavení konfigurace: Nastavte konfigurace, které potřebujete pro Microsoft Defender Antivirovou ochranu (cloudová ochrana, vyloučení, Real-Time ochrana a náprava).

V případě potřeby přidejte značky oboru a pak vyberte Další.

Vyberte skupiny, které chcete zahrnout, přiřaďte testovací skupině a pak vyberte Další.

Zkontrolujte a vytvořte a pak vyberte Create.

Zobrazí se zásady konfigurace, které jste vytvořili.

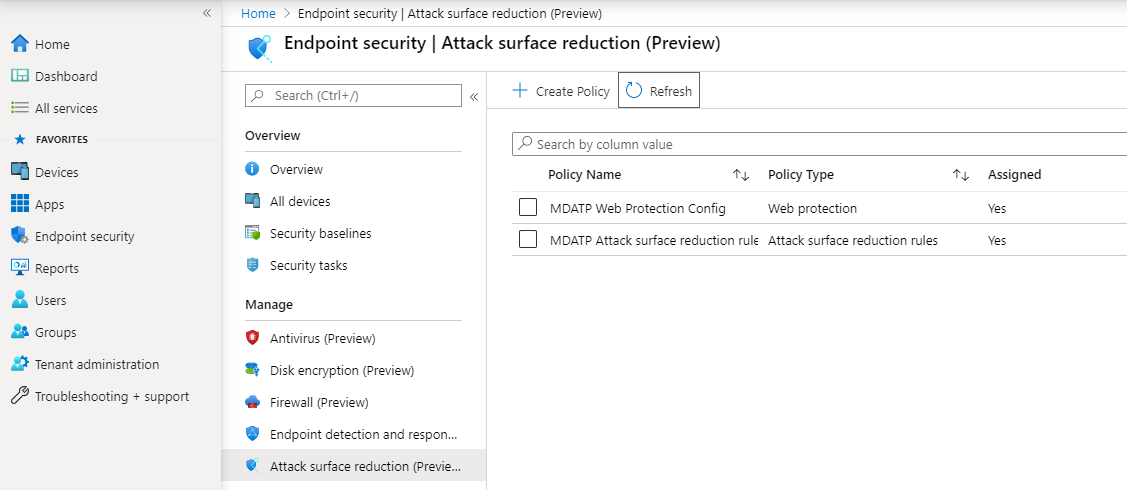

Omezení potenciální oblasti útoku – pravidla omezení potenciální oblasti útoku

Otevřete Centrum pro správu Intune.

Přejděte na Omezení potenciální oblasti útoku zabezpečení > koncových bodů.

Vyberte Vytvořit zásadu.

Create vyberte Platforma – Windows 10 a novější – Profil – Pravidla > omezení potenciální oblasti útoku.

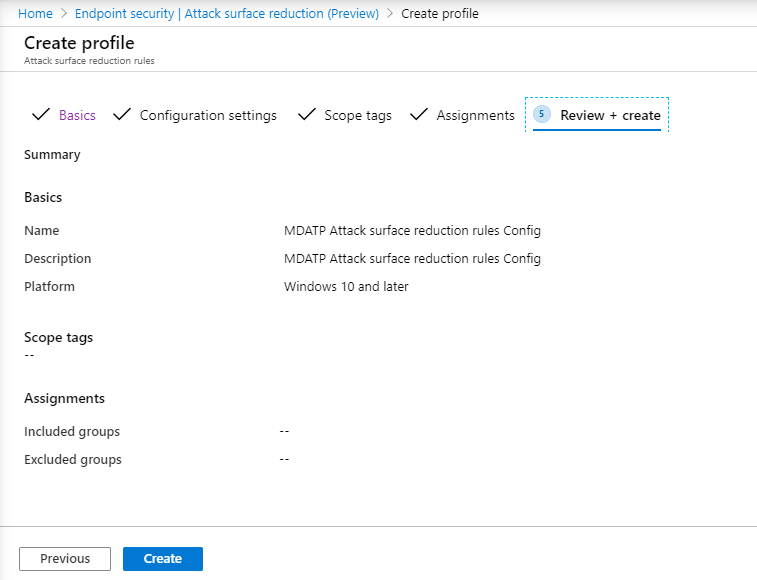

Zadejte název a popis a pak vyberte Další.

Na stránce Nastavení konfigurace: Nastavte konfigurace, které potřebujete pro pravidla omezení potenciální oblasti útoku, a pak vyberte Další.

Poznámka

Nakonfigurujeme všechna pravidla omezení potenciální oblasti útoku na audit.

Další informace najdete v tématu Pravidla omezení potenciální oblasti útoku.

Podle potřeby přidejte značky oboru a pak vyberte Další.

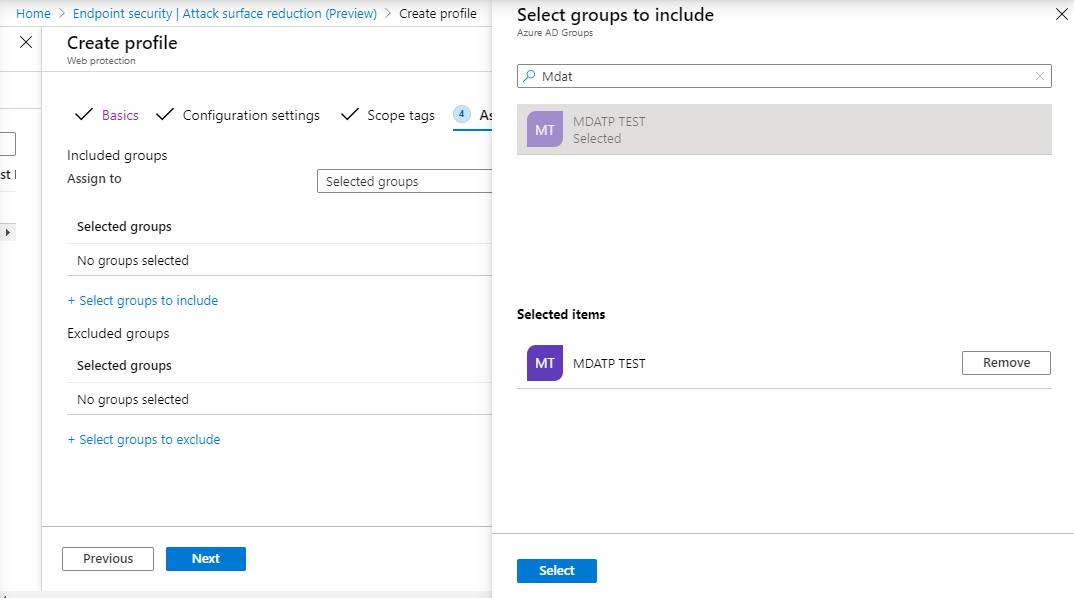

Vyberte skupiny, které chcete zahrnout a přiřadit k testovací skupině, a pak vyberte Další.

Zkontrolujte podrobnosti a pak vyberte Create.

Zobrazte zásady.

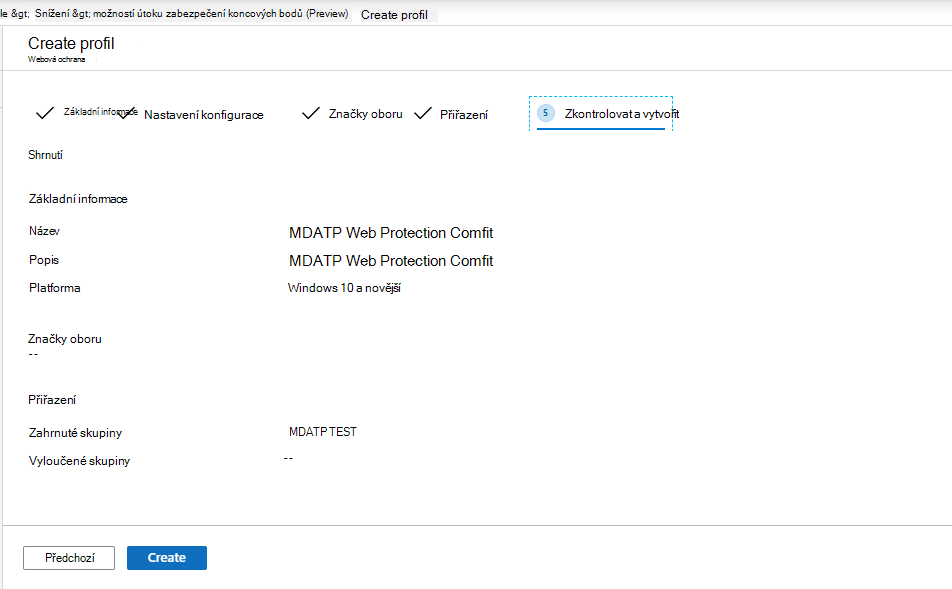

Zmenšení prostoru pro útoky – Webová ochrana

Otevřete Centrum pro správu Intune.

Přejděte na Omezení potenciální oblasti útoku zabezpečení > koncových bodů.

Vyberte Vytvořit zásadu.

Vyberte Windows 10 a Novější – webová ochrana > Create.

Zadejte název a popis a pak vyberte Další.

Na stránce Nastavení konfigurace: Nastavte konfigurace, které potřebujete pro webovou ochranu, a pak vyberte Další.

Poznámka

Konfigurujeme webovou ochranu pro blokování.

Další informace najdete v tématu Webová ochrana.

Přidejte značky oboru podle potřeby > Další.

Vyberte Přiřadit do testovací skupiny > Další.

Vyberte Zkontrolovat a Create > Create.

Zobrazte zásady.

Ověření nastavení konfigurace

Potvrzení použití zásad

Jakmile jsou zásady konfigurace přiřazené, jejich použití nějakou dobu trvá.

Informace o časování najdete v tématu informace o konfiguraci Intune.

Pokud chcete ověřit, že se zásady konfigurace použijí na testovací zařízení, postupujte podle následujícího postupu pro každou zásadu konfigurace.

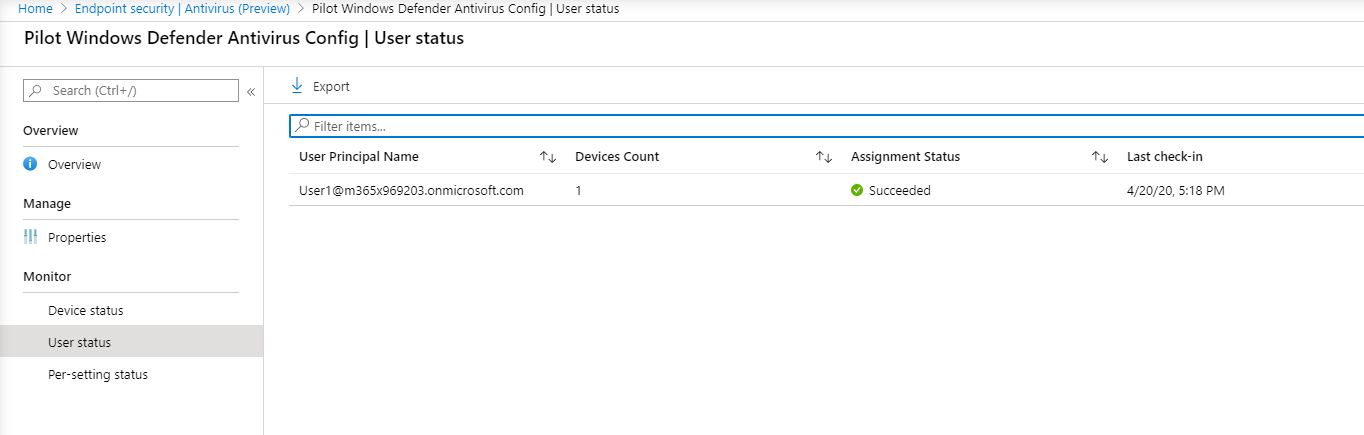

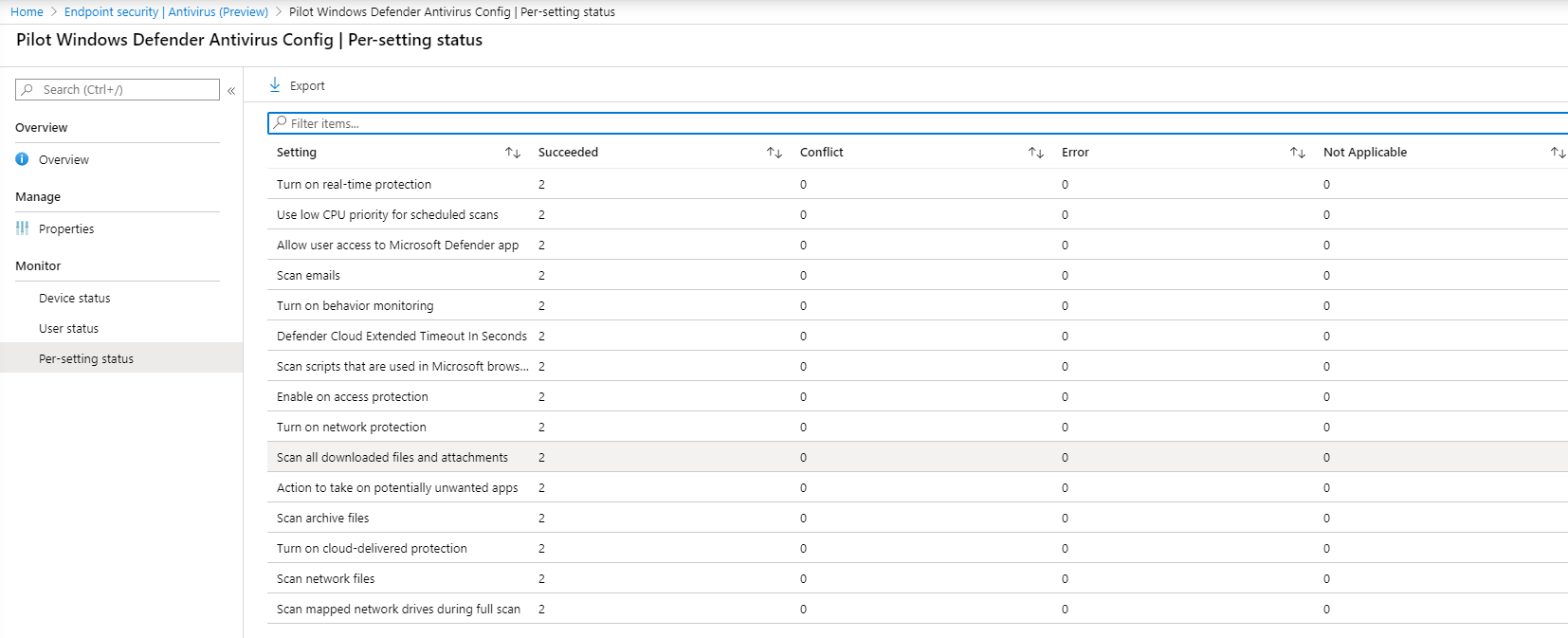

Otevřete Centrum pro správu Intune a přejděte na příslušné zásady, jak je znázorněno v předchozí části. Následující příklad ukazuje nastavení ochrany nové generace.

Vyberte Zásady konfigurace a zobrazte stav zásad.

Stav zobrazíte výběrem možnosti Stav zařízení .

Stav zobrazíte výběrem možnosti Stav uživatele .

Stav zobrazíte výběrem možnosti Stav podle nastavení .

Tip

Toto zobrazení je velmi užitečné k identifikaci všech nastavení, která jsou v konfliktu s jinými zásadami.

Potvrzení detekce a odezvy koncového bodu

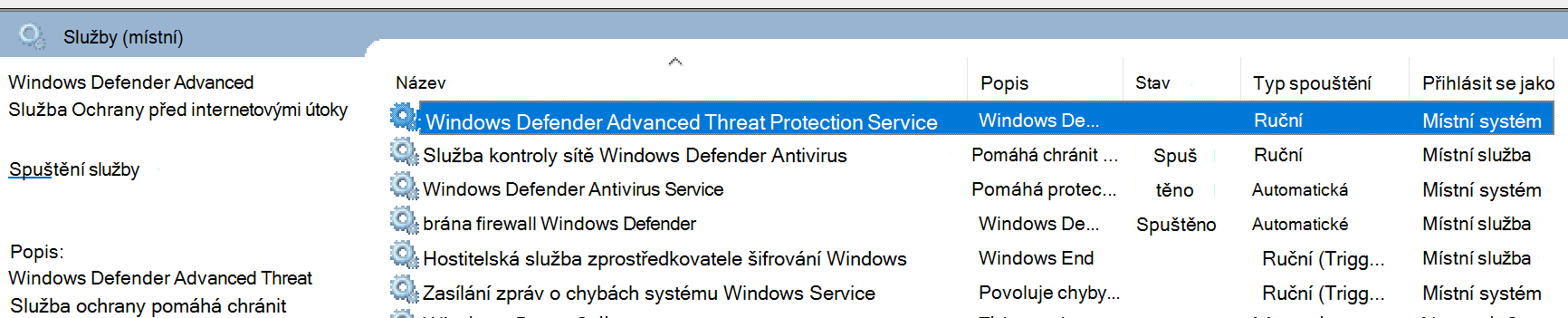

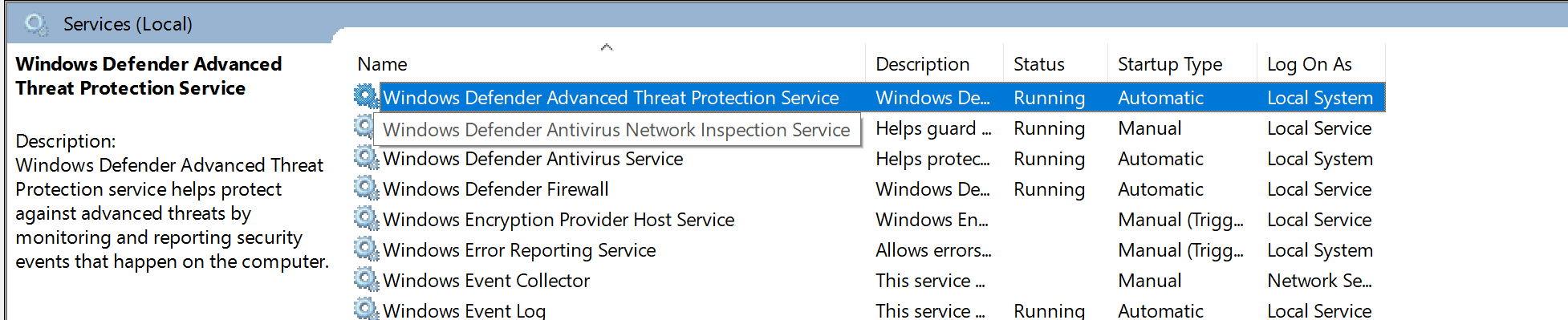

Před použitím konfigurace by se služba Defender for Endpoint Protection neměla spustit.

Po použití konfigurace by se měla spustit služba Defender for Endpoint Protection.

Po spuštění služeb na zařízení se zařízení zobrazí na portálu Microsoft Defender.

Potvrzení ochrany nové generace

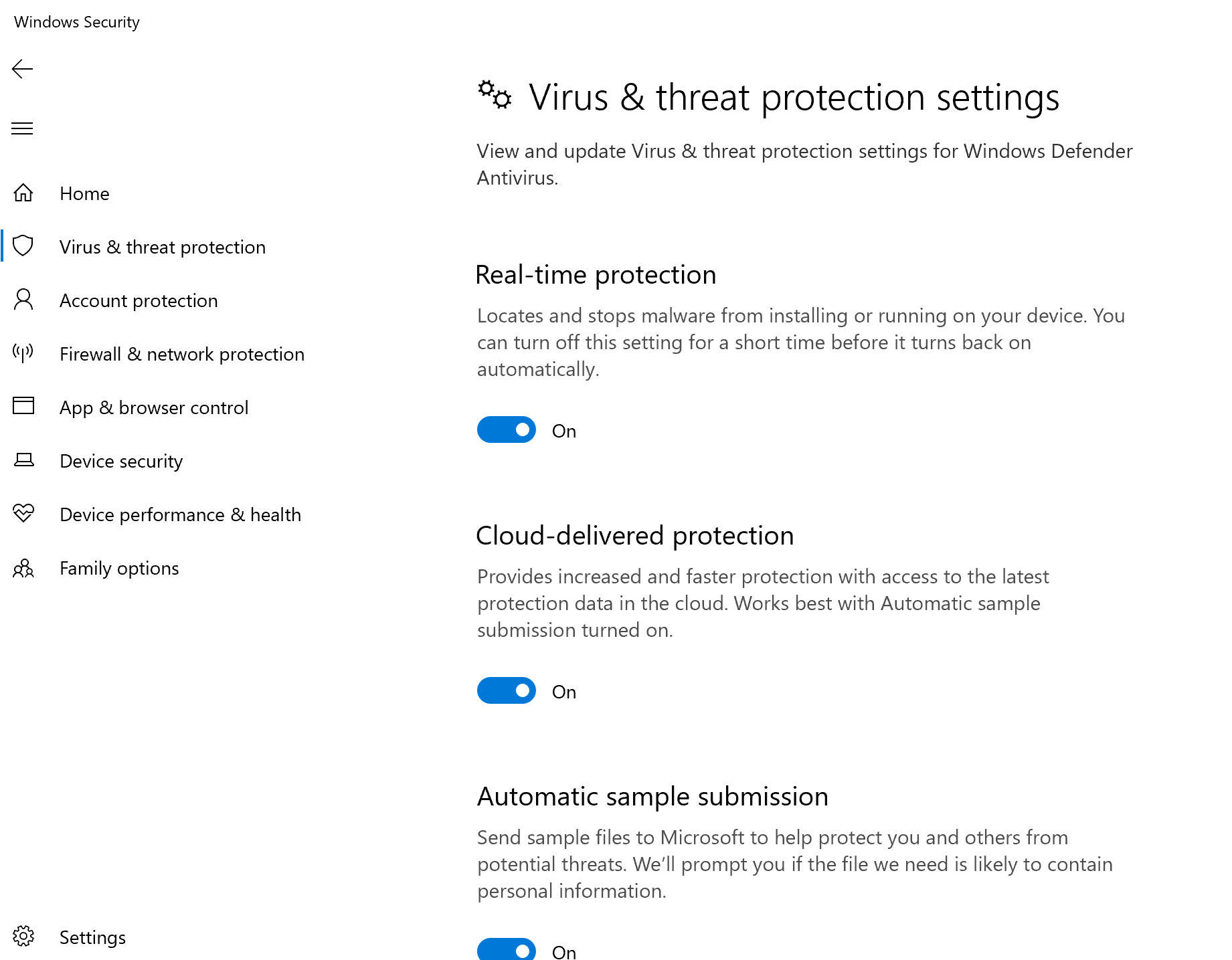

Před použitím zásady na testovacím zařízení byste měli být schopni nastavení spravovat ručně, jak je znázorněno na následujícím obrázku:

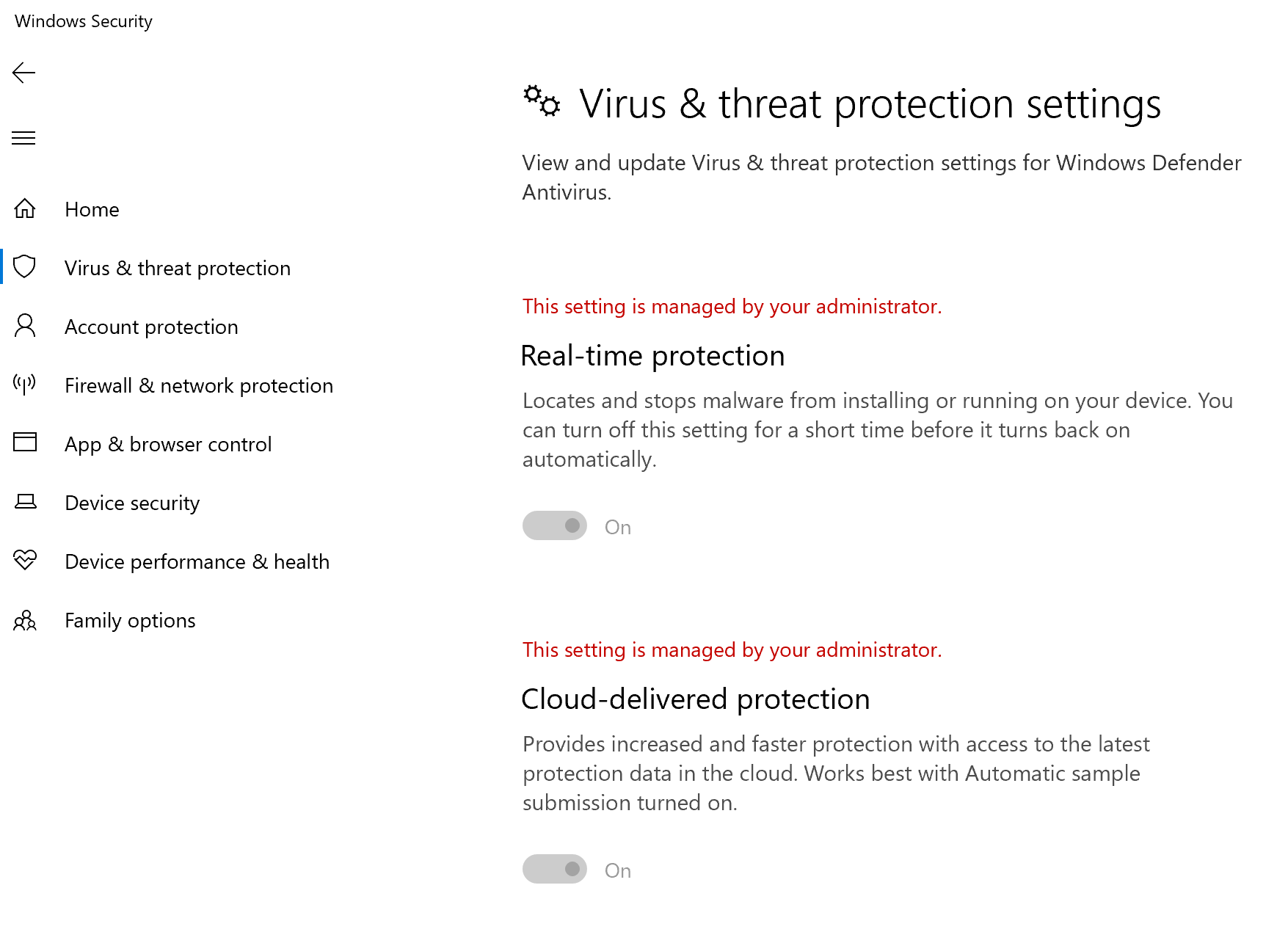

Po použití zásad byste neměli být schopni spravovat nastavení ručně.

Poznámka

Na následujícím obrázku je možnost Zapnout cloudovou ochranu a Zapnout ochranu v reálném čase zobrazená jako spravovaná.

Potvrzení omezení potenciální oblasti útoku – pravidla omezení potenciální oblasti útoku

Před použitím zásady na testovacím zařízení otevřete okno PowerShellu a zadejte

Get-MpPreference.Měly by se zobrazit následující řádky bez obsahu:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

Po použití zásady na testovacím zařízení otevřete PowerShell Windows a zadejte

Get-MpPreference.Měli byste vidět následující řádky s obsahem, jak je znázorněno na následujícím obrázku:

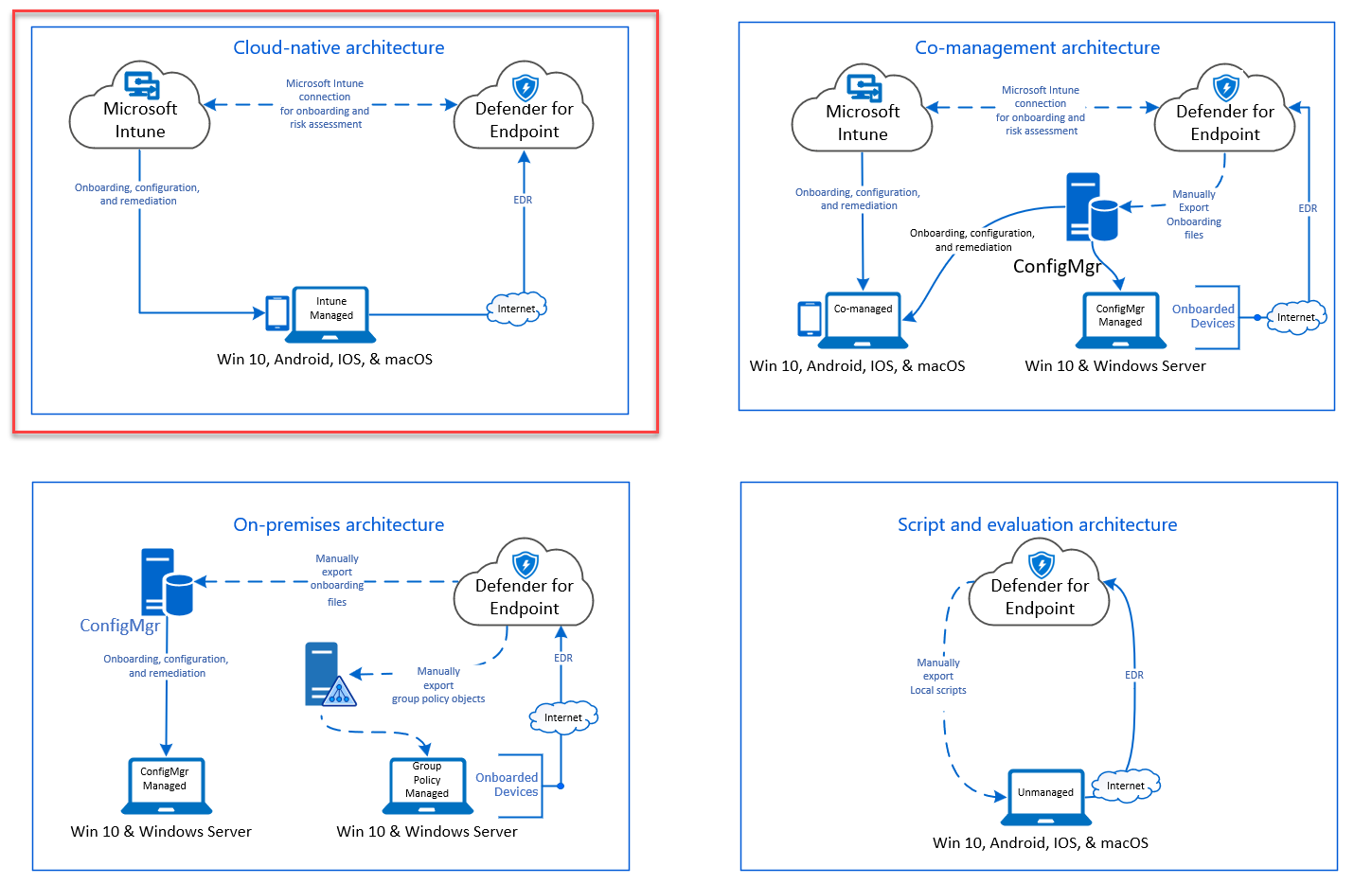

Potvrzení zmenšení prostoru útoku – Webová ochrana

Na testovacím zařízení otevřete PowerShell Windows a zadejte

(Get-MpPreference).EnableNetworkProtection.Měla by reagovat 0, jak je znázorněno na následujícím obrázku:

Po použití zásad otevřete PowerShell Windows a zadejte

(Get-MpPreference).EnableNetworkProtection.Měla by se zobrazit odpověď s 1, jak je znázorněno na následujícím obrázku:

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.