Referenční dokumentace k obecnému provoznímu průvodci Microsoft Entra

Tato část referenční příručky k operacím Microsoft Entra popisuje kontroly a akce, které byste měli provést při optimalizaci obecných operací s ID Microsoft Entra.

Poznámka:

Tato doporučení jsou aktuální k datu publikování, ale můžou se v průběhu času měnit. Organizace by měly průběžně vyhodnocovat své provozní postupy, protože se v průběhu času vyvíjejí produkty a služby Microsoftu.

Klíčové provozní procesy

Přiřazení vlastníků k klíčovým úkolům

Správa ID Microsoft Entra vyžaduje průběžné provádění klíčových provozních úkolů a procesů, které nemusí být součástí projektu uvedení. Je stále důležité nastavit tyto úlohy tak, aby optimalizovaly vaše prostředí. Mezi klíčové úkoly a jejich doporučené vlastníky patří:

| Úkol | Vlastník |

|---|---|

| Vylepšení zabezpečení identity | Provozní tým InfoSec |

| Údržba serverů Microsoft Entra Připojení | Provozní tým IAM |

| Pravidelné spouštění a třídění sestav IdFixu | Provozní tým IAM |

| Třídění výstrah služby Microsoft Entra Připojení Health pro synchronizaci a SLUŽBU AD FS | Provozní tým IAM |

| Pokud nepoužíváte Microsoft Entra Připojení Health, zákazník má ekvivalentní proces a nástroje pro monitorování vlastní infrastruktury. | Provozní tým IAM |

| Pokud službu AD FS nepoužíváte, zákazník má ekvivalentní proces a nástroje pro monitorování vlastní infrastruktury. | Provozní tým IAM |

| Monitorování hybridních protokolů: Konektory privátní sítě Microsoft Entra | Provozní tým IAM |

| Monitorování hybridních protokolů: Agenti předávacího ověřování | Provozní tým IAM |

| Monitorování hybridních protokolů: Služba zpětného zápisu hesla | Provozní tým IAM |

| Monitorování hybridních protokolů: Místní brána ochrany heslem | Provozní tým IAM |

| Monitorování hybridních protokolů: Rozšíření NPS s vícefaktorovým ověřováním Microsoft Entra (pokud je k dispozici) | Provozní tým IAM |

Při kontrole seznamu možná budete muset buď přiřadit vlastníka k úkolům, u které chybí vlastník, nebo upravit vlastnictví úkolů s vlastníky, kteří nejsou v souladu s výše uvedenými doporučeními.

Vlastníci doporučené čtení

Hybridní správa

Poslední verze místních komponent

Nejnovější verze místních komponent poskytují zákazníkům nejnovější aktualizace zabezpečení, vylepšení výkonu a funkce, které by mohly pomoct dále zjednodušit prostředí. Většina komponent má nastavení automatického upgradu, které automatizuje proces upgradu.

Mezi tyto komponenty patří:

- Microsoft Entra Connect

- Konektory privátní sítě Microsoft Entra

- Agenti předávacího ověřování Microsoft Entra

- Agenti služby Microsoft Entra Připojení Health

Pokud ho nenavážete, měli byste definovat proces upgradu těchto komponent a kdykoli je to možné, spolehnout se na funkci automatického upgradu. Pokud najdete komponenty, které jsou po šesti nebo více měsících, měli byste upgradovat co nejdříve.

Doporučené čtení hybridní správy

- Microsoft Entra Připojení: Automatický upgrade

- Principy konektorů privátní sítě Microsoft Entra | Automatické aktualizace

Standardní hodnoty upozornění služby Microsoft Entra Připojení Health

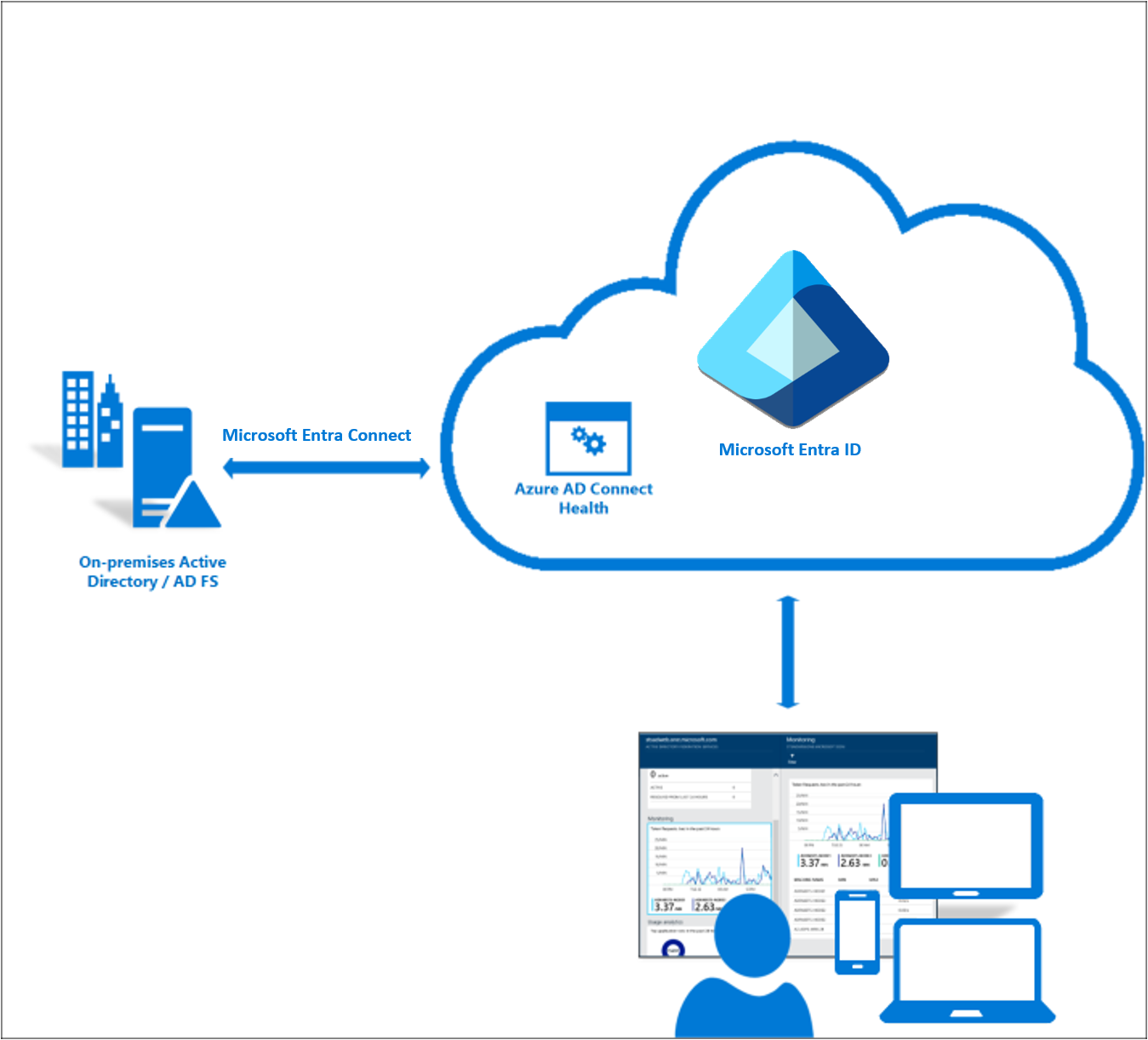

Organizace by měly nasadit Microsoft Entra Připojení Health pro monitorování a vytváření sestav Připojení Microsoft Entra a AD FS. Microsoft Entra Připojení a AD FS jsou důležité komponenty, které můžou narušit správu životního cyklu a ověřování, a proto vést k výpadkům. Microsoft Entra Připojení Health pomáhá monitorovat a získávat přehledy o vaší místní infrastruktuře identit, čímž zajišťuje spolehlivost vašeho prostředí.

Při monitorování stavu prostředí je nutné okamžitě řešit všechny výstrahy s vysokou závažností následované upozorněními s nižší závažností.

Doporučené čtení služby Microsoft Entra Připojení Health

Protokoly místních agentů

Některé služby správy identit a přístupu vyžadují místní agenty k povolení hybridních scénářů. Mezi příklady patří resetování hesla, předávací ověřování (PTA), proxy aplikace Microsoft Entra a rozšíření NPS pro vícefaktorové ověřování Microsoft Entra. Je klíčové, že základní hodnoty provozního týmu a monitorují stav těchto komponent archivací a analýzou protokolů agenta komponent pomocí řešení, jako je System Center Operations Manager nebo SIEM. Stejně důležité je, aby váš provozní tým Infosec nebo helpdesk pochopili, jak řešit potíže se vzory chyb.

Doporučené čtení protokolů místních agentů

- Řešení potíží s proxy aplikací

- Řešení potíží s samoobslužným resetováním hesla

- Principy konektorů privátní sítě Microsoft Entra

- Microsoft Entra Připojení: Řešení potíží s předávacím ověřováním

- Řešení chybových kódů pro rozšíření NPS s vícefaktorovým ověřováním Microsoft Entra

Správa místních agentů

Přijetí osvědčených postupů může pomoct optimálnímu provozu místních agentů. Zvažte následující osvědčené postupy:

- Pro zajištění bezproblémového vyrovnávání zatížení a vysoké dostupnosti se doporučuje několik privátních síťových konektorů Microsoft Entra pro každou skupinu konektorů, a to tak, že se při přístupu k proxy aplikacím zabrání kritickým bodům selhání. Pokud v současnosti máte ve skupině konektorů pouze jeden konektor, který zpracovává aplikace v produkčním prostředí, měli byste nasadit alespoň dva konektory pro redundanci.

- Vytvoření a použití skupiny privátních síťových konektorů pro účely ladění může být užitečné pro scénáře řešení potíží a při onboardingu nových místních aplikací. Doporučujeme také nainstalovat síťové nástroje, jako je Message Analyzer a Fiddler, do počítačů konektorů.

- K zajištění bezproblémového vyrovnávání zatížení a vysoké dostupnosti se doporučuje více předávacích ověřovacích agentů, protože se během toku ověřování zabrání kritickým bodům způsobujícím selhání. Nezapomeňte nasadit alespoň dva předávací ověřovací agenty pro redundanci.

Doporučené čtení správy místních agentů

Správa ve velkém měřítku

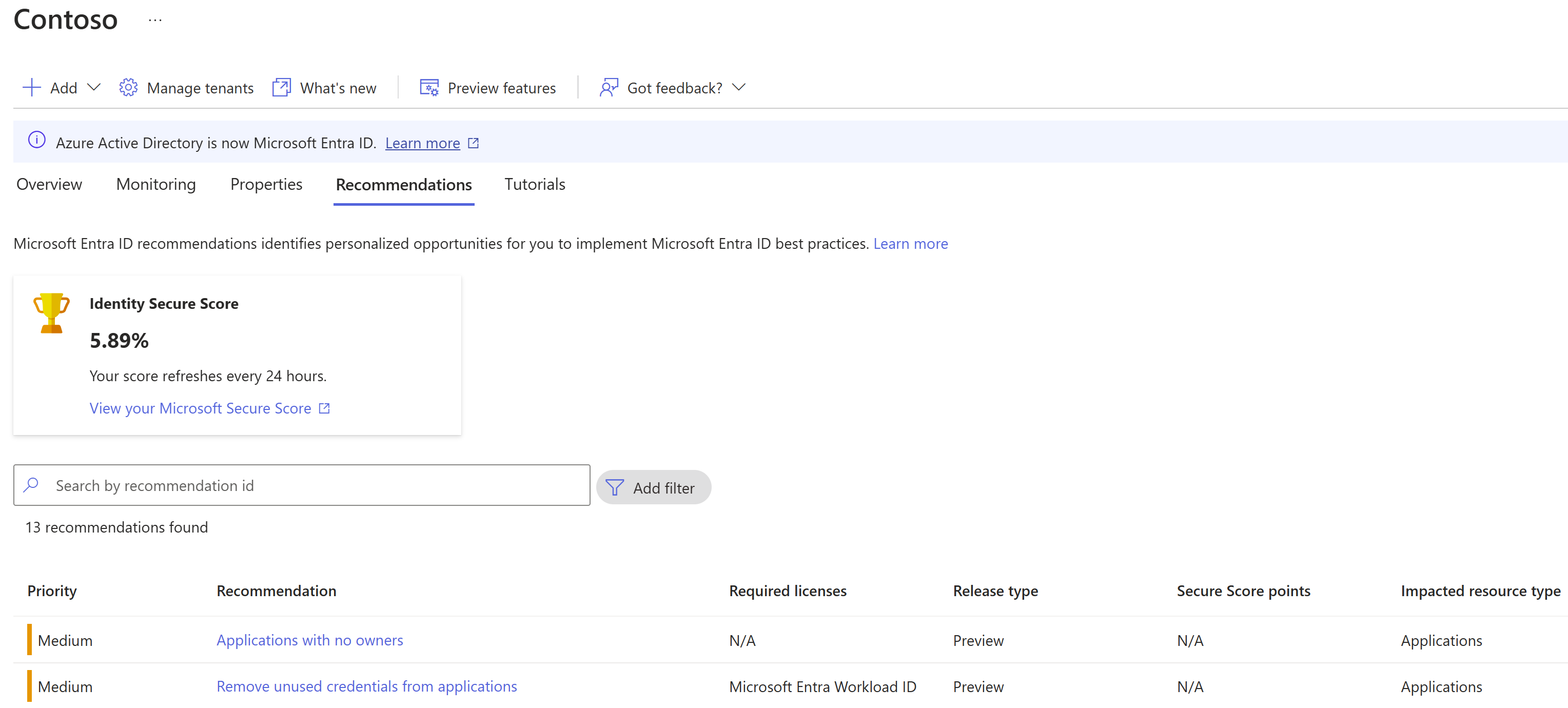

Identity Secure Score

Bezpečnostní skóre identity poskytuje kvantifikovatelnou míru stavu zabezpečení vaší organizace. Je klíčové neustále kontrolovat a řešit zjištěná zjištění a snažit se mít nejvyšší možné skóre. Toto skóre vám umožní:

- Objektivně změřit stav zabezpečení vaší identity

- Naplánovat vylepšení zabezpečení identity

- Posoudit úspěšnost těchto vylepšení

Pokud vaše organizace momentálně nemá žádný program pro monitorování změn ve skóre zabezpečení identity, doporučujeme implementovat plán a přiřadit vlastníky k monitorování a řízení akcí zlepšování. Organizace by měly co nejdříve napravit akce zlepšování s dopadem na skóre vyšší než 30.

Notifications

Microsoft posílá správcům e-mailovou komunikaci, aby informoval různé změny ve službě, aktualizace konfigurace, které jsou potřeba, a chyby, které vyžadují zásah správce. Je důležité, aby zákazníci nastavili e-mailové adresy oznámení tak, aby se oznámení odesílala správným členům týmu, kteří můžou potvrdit a reagovat na všechna oznámení. Do Centra zpráv doporučujeme přidat více příjemců a požádat o odeslání oznámení (včetně oznámení služby Microsoft Entra Připojení Health) do distribučního seznamu nebo sdílené poštovní schránky. Pokud máte jenom jeden globální Správa istrator s e-mailovou adresou, nezapomeňte nakonfigurovat aspoň dva e-mailové účty.

Existují dvě adresy "From", které používá Microsoft Entra ID: o365mc@email2.microsoft.com, která odesílá oznámení Centra zpráv; a azure-noreply@microsoft.com, která odesílá oznámení týkající se:

- Kontroly přístupu Microsoft Entra

- Microsoft Entra Připojení Health

- Microsoft Entra ID Protection

- Microsoft Entra Privileged Identity Management

- Oznámení o certifikátu s vypršenou platností podnikových aplikací

- Oznámení služby Enterprise App Provisioning Service

Informace o typu odesílaných oznámení a jejich kontrole najdete v následující tabulce:

| Zdroj oznámení | Co se odesílá | Kde zkontrolovat |

|---|---|---|

| Technický kontakt | Chyby synchronizace | Azure Portal – okno vlastností |

| Centrum zpráv | Oznámení o incidentech a snížení výkonu služeb identit a back-endových služeb Microsoftu 365 | Portál Office |

| Týdenní přehled identity identity | Identity Protection Digest | Okno Microsoft Entra ID Protection |

| Stav služby Microsoft Entra Connect | Výstražná oznámení | Azure Portal – okno Microsoft Entra Připojení Health |

| Oznámení podnikových aplikací | Oznámení o vypršení platnosti certifikátů a chybách zřizování | Azure Portal – Okno Podnikové aplikace (každá aplikace má vlastní nastavení e-mailové adresy) |

Doporučená oznámení ke čtení

Provozní plocha

Uzamčení služby AD FS

Organizace, které konfigurují aplikace tak, aby se ověřily přímo v Microsoft Entra ID, mají výhodu inteligentního uzamčení Microsoft Entra. Pokud používáte službu AD FS ve Windows Serveru 2012 R2, implementujte ochranu uzamčení extranetu služby AD FS. Pokud používáte službu AD FS ve Windows Serveru 2016 nebo novějším, implementujte inteligentní uzamčení extranetu. Minimálně doporučujeme povolit uzamčení extranetu tak, aby obsahovalo riziko útoků hrubou silou proti místní Active Directory. Pokud ale máte službu AD FS ve Windows 2016 nebo vyšší, měli byste také povolit inteligentní uzamčení extranetu, které vám pomůže zmírnit útoky password spray .

Pokud se služba AD FS používá jenom pro federaci Microsoft Entra, existují některé koncové body, které je možné vypnout, aby se minimalizovala oblast útoku. Pokud se například služba AD FS používá jenom pro MICROSOFT Entra ID, měli byste zakázat jiné koncové body WS-Trust než koncové body povolené pro uživatelské jméno awindowstransport.

Přístup k počítačům s místními komponentami identit

Organizace by měly uzamknout přístup k počítačům s místními hybridními komponentami stejným způsobem jako místní doména. Operátor zálohování nebo správce technologie Hyper-V by se například neměl přihlašovat k serveru Microsoft Entra Připojení Server a měnit pravidla.

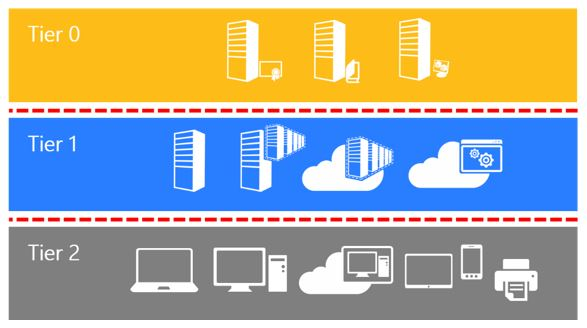

Model vrstvy správy služby Active Directory byl navržen tak, aby chránil systémy identit pomocí sady zón vyrovnávací paměti mezi úplnou kontrolou prostředí (vrstva 0) a vysoce rizikovými prostředky pracovních stanic, které útočníci často narušují.

Model vrstev se skládá ze tří úrovní a zahrnuje pouze účty pro správu, nikoli standardní uživatelské účty.

- Vrstva 0 – přímé řízení podnikových identit v prostředí. Vrstva 0 zahrnuje účty, skupiny a další prostředky, které mají přímou nebo nepřímou správní kontrolu nad doménovou strukturou služby Active Directory, doménami nebo řadiči domén a všemi prostředky v nich. Citlivost zabezpečení všech prostředků vrstvy 0 je ekvivalentní tomu, jak jsou všechny efektivně pod kontrolou.

- Vrstva 1 – řízení podnikových serverů a aplikací. Prostředky vrstvy 1 zahrnují serverové operační systémy, cloudové služby a podnikové aplikace. Účty správců vrstvy 1 mají správní kontrolu nad významnou částí podnikové hodnoty hostované na těchto prostředcích. Jako běžný příklad role je možné uvést správce serveru, kteří udržují tyto operační systémy, které můžou ovlivnit všechny podnikové služby.

- Vrstva 2 – kontrola nad uživatelskými pracovními stanicemi a zařízeními. Účty správců vrstvy 2 mají správní kontrolu nad významnou částí podnikové hodnoty hostované na těchto prostředcích. Jako příklad můžeme uvést správce technické podpory a podpory pro počítače, protože ty můžou mít vliv na integritu téměř jakýchkoli uživatelských dat.

Zamkněte přístup k místním komponentám identit, jako je Microsoft Entra Připojení, AD FS a služby SQL stejným způsobem jako u řadičů domény.

Shrnutí

Zabezpečená infrastruktura identit má sedm aspektů. Tento seznam vám pomůže najít akce, které byste měli provést k optimalizaci operací pro Microsoft Entra ID.

- Přiřaďte vlastníky k klíčovým úkolům.

- Automatizujte proces upgradu místních hybridních komponent.

- Nasaďte Microsoft Entra Připojení Health pro monitorování a vytváření sestav microsoft Entra Připojení a AD FS.

- Monitorujte stav místních hybridních komponent archivací a analýzou protokolů agenta komponent pomocí nástroje System Center Operations Manager nebo řešení SIEM.

- Implementujte vylepšení zabezpečení měřením stavu zabezpečení pomocí skóre zabezpečení identity.

- Uzamkněte službu AD FS.

- Uzamkněte přístup k počítačům pomocí místních komponent identit.

Další kroky

Podrobnosti o implementaci všech funkcí, které jste nenasadili, najdete v plánech nasazení Microsoft Entra.