Zabezpečení spravovaných identit v Microsoft Entra ID

V tomto článku se dozvíte o správě tajných kódů a přihlašovacích údajů pro zabezpečení komunikace mezi službami. Spravované identity poskytují automaticky spravovanou identitu v Microsoft Entra ID. Aplikace používají spravované identity pro připojení k prostředkům, které podporují ověřování Microsoft Entra, a k získání tokenů Microsoft Entra bez správy přihlašovacích údajů.

Výhody spravovaných identit

Výhody používání spravovaných identit:

Pomocí spravovaných identit se přihlašovací údaje plně spravují, obměňují a chrání pomocí Azure. Identity se poskytují a odstraňují pomocí prostředků Azure. Spravované identity umožňují prostředkům Azure komunikovat se službami, které podporují ověřování Microsoft Entra.

Nikdo, včetně těch přiřazených privilegovaných rolí, nemá přístup k přihlašovacím údajům, které není možné omylem nevratit zahrnutím do kódu.

Použití spravovaných identit

Spravované identity jsou nejvhodnější pro komunikaci mezi službami, které podporují ověřování Microsoft Entra. Zdrojový systém požaduje přístup k cílové službě. Jakýkoli prostředek Azure může být zdrojovým systémem. Například virtuální počítač Azure, instance funkce Azure a instance služby Aplikace Azure Services podporují spravované identity.

Přečtěte si další informace ve videu, k čemu se dá spravovaná identita použít?

Ověřování a autorizace

Se spravovanými identitami získá zdrojový systém token z ID Microsoft Entra bez správy přihlašovacích údajů vlastníka. Azure spravuje přihlašovací údaje. Tokeny získané zdrojovým systémem se předávají cílovému systému pro ověřování.

Cílový systém ověří a autorizuje zdrojový systém tak, aby umožňoval přístup. Pokud cílová služba podporuje ověřování Microsoft Entra, přijímá přístupový token vydaný ID Microsoft Entra.

Azure má řídicí rovinu a rovinu dat. Prostředky vytváříte v řídicí rovině a přistupujete k nim v rovině dat. Například vytvoříte databázi Azure Cosmos DB v řídicí rovině, ale dotazujete ji v rovině dat.

Jakmile cílový systém přijme token pro ověřování, podporuje mechanismy autorizace pro řídicí rovinu a rovinu dat.

Operace řídicí roviny Azure spravuje Azure Resource Manager a používá řízení přístupu na základě role v Azure (Azure RBAC). V rovině dat mají cílové systémy mechanismy autorizace. Azure Storage podporuje Azure RBAC v rovině dat. Aplikace používající Aplikace Azure Services můžou například číst data ze služby Azure Storage a aplikace využívající Službu Azure Kubernetes Service můžou číst tajné kódy uložené ve službě Azure Key Vault.

Další informace:

- Co je Azure Resource Manager?

- Co je Azure RBAC na základě role v Azure?

- Řídicí rovina Azure a rovina dat

- Služby Azure, které mohou pro přístup k jiným službám používat spravované identity

Spravované identity přiřazené systémem a přiřazené uživatelem

Existují dva typy spravovaných identit, systémově a uživatelem přiřazených.

Spravovaná identita přiřazená systémem:

- Relace 1:1 s prostředkem Azure

- K jednotlivým virtuálním počítačům je například přidružená jedinečná spravovaná identita.

- Svázaný s životním cyklem prostředků Azure Po odstranění prostředku se spravovaná identita přidružená k němu automaticky odstraní.

- Tato akce eliminuje riziko ze osamocených účtů.

Spravovaná identita přiřazená uživatelem

- Životní cyklus je nezávislý na prostředku Azure. Spravujete životní cyklus.

- Po odstranění prostředku Azure se přiřazená spravovaná identita přiřazená uživatelem neodstraní automaticky.

- Přiřazení spravované identity přiřazené uživatelem k nule nebo více prostředkům Azure

- Vytvoření identity předem a jeho přiřazení k prostředku později

Vyhledání instančních objektů spravované identity v Microsoft Entra ID

Pokud chcete najít spravované identity, můžete použít:

- Stránka Podnikové aplikace na webu Azure Portal

- Microsoft Graph

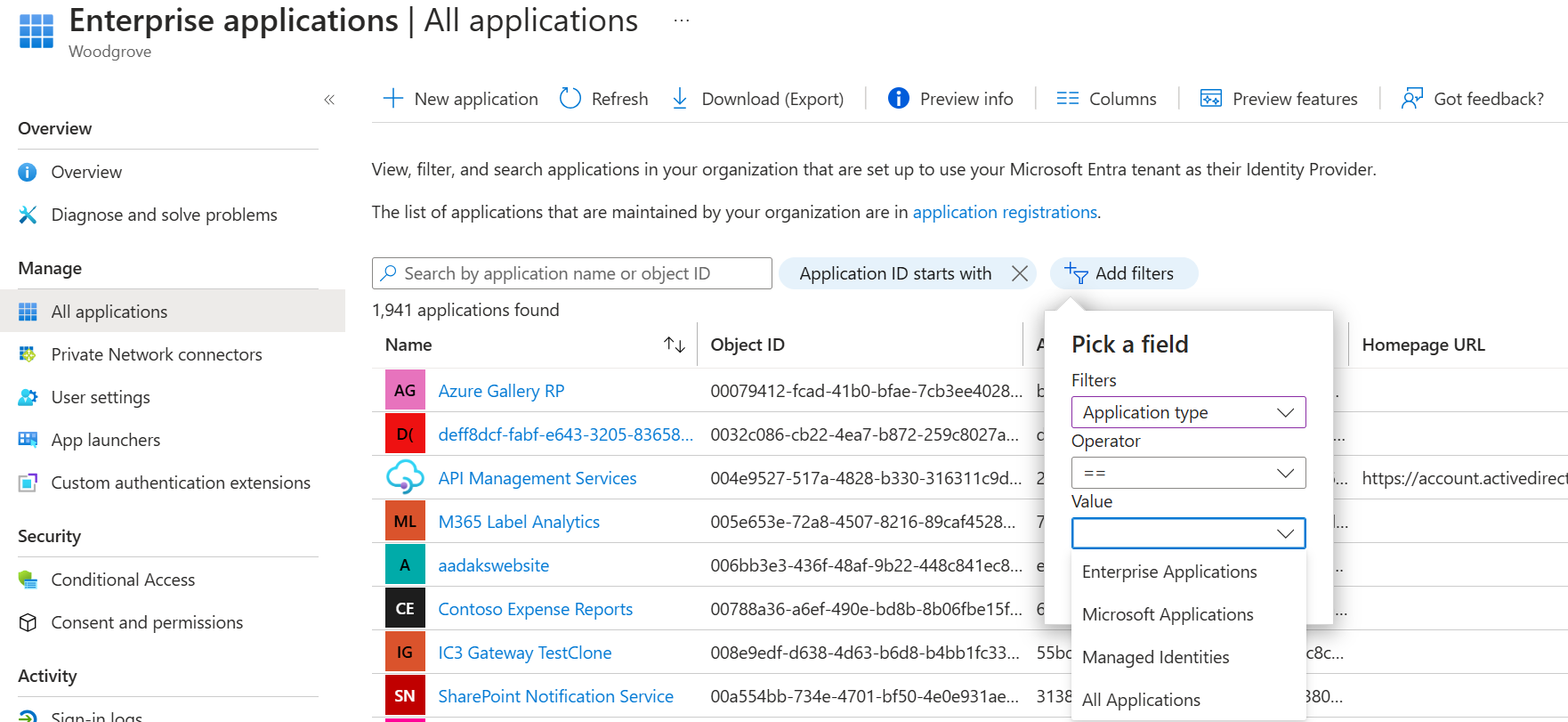

Azure Portal

Na webu Azure Portal v levém navigačním panelu vyberte ID Microsoft Entra.

V levém navigačním panelu vyberte Podnikové aplikace.

Ve sloupci Typ aplikace v části Hodnota vyberte šipku dolů a vyberte Spravované identity.

Microsoft Graph

Pomocí následujícího požadavku GET na Microsoft Graph získejte seznam spravovaných identit ve vašem tenantovi.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

Tyto požadavky můžete filtrovat. Další informace naleznete v tématu GET servicePrincipal.

Posouzení zabezpečení spravované identity

Vyhodnocení zabezpečení spravované identity:

Zkontrolujte oprávnění a ujistěte se, že je vybraný model s nejnižšími oprávněními.

- Pomocí následující rutiny Microsoft Graphu získejte oprávnění přiřazená vašim spravovaným identitám:

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Ujistěte se, že spravovaná identita není součástí privilegované skupiny, například skupiny administrators.

- Výčet členů vysoce privilegovaných skupin pomocí Microsoft Graphu:

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Přechod na spravované identity

Pokud používáte instanční objekt nebo uživatelský účet Microsoft Entra, vyhodnoťte použití spravovaných identit. Můžete eliminovat potřebu chránit, otáčet a spravovat přihlašovací údaje.

Další kroky

- Co jsou spravované identity pro prostředky Azure?

- Konfigurace spravovaných identit pro prostředky Azure na virtuálním počítači pomocí webu Azure Portal

Účty služeb