Konfigurace zásady automatického přiřazení pro přístupový balíček ve správě nároků

Pravidla můžete použít k určení přiřazení přístupového balíčku na základě vlastností uživatele v Microsoft Entra ID, součást Microsoft Entra. Ve správě nároků může mít přístupový balíček více zásad a každá zásada určuje, jak uživatelé přiřadí přístupový balíček a jak dlouho. Jako správce můžete vytvořit zásadu pro automatické přiřazení tak, že zadáte pravidlo členství, které bude správa nároků automaticky vytvářet a odebírat. Podobně jako dynamická skupina se při vytvoření zásady automatického přiřazení vyhodnotí atributy uživatele pro shody s pravidlem členství zásady. Při změně atributu pro uživatele se tato pravidla zásad automatického přiřazení v přístupových balíčcích zpracovávají pro změny členství. Přiřazení uživatelům se pak přidají nebo odeberou v závislosti na tom, jestli splňují kritéria pravidla.

V přístupovém balíčku můžete mít maximálně jednu zásadu automatického přiřazení a tuto zásadu může vytvořit jenom správce. (Vlastníci katalogu a správci přístupových balíčků nemůžou vytvářet zásady automatického přiřazení.)

Tento článek popisuje, jak vytvořit zásady automatického přiřazení přístupového balíčku pro existující přístupový balíček.

Než začnete

Pro uživatele, kteří budou mít přiřazený přístup, musíte mít vyplněné atributy. Atributy, které můžete použít v kritériích pravidel zásad přiřazení přístupového balíčku, jsou atributy uvedené v podporovaných vlastnostech spolu s atributy rozšíření a vlastními vlastnostmi rozšíření. Tyto atributy lze převést do Microsoft Entra ID opravou uživatele, personálního systému, jako je SuccessFactors, cloudová synchronizace Microsoft Entra Connect nebo Microsoft Entra Connect Sync. Pravidla můžou zahrnovat až 15 000 uživatelů na zásadu.

Požadavky na licenci

Použití této funkce vyžaduje zásady správného řízení Microsoft Entra ID nebo licence sady Microsoft Entra Suite. Informace o tom, jak najít správnou licenci pro vaše požadavky, najdete v tématu Základy licencování zásad správného řízení microsoftu Entra ID.

Vytvoření zásady automatického přiřazení

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Pokud chcete vytvořit zásadu pro přístupový balíček, musíte začít na kartě zásad přístupového balíčku. Pokud chcete vytvořit novou zásadu automatického přiřazení pro přístupový balíček, postupujte podle těchto kroků.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad správného řízení identit.

Přejděte k balíčku přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček.

Vyberte Zásady a pak přidejte zásadu automatického přiřazení, abyste vytvořili novou zásadu.

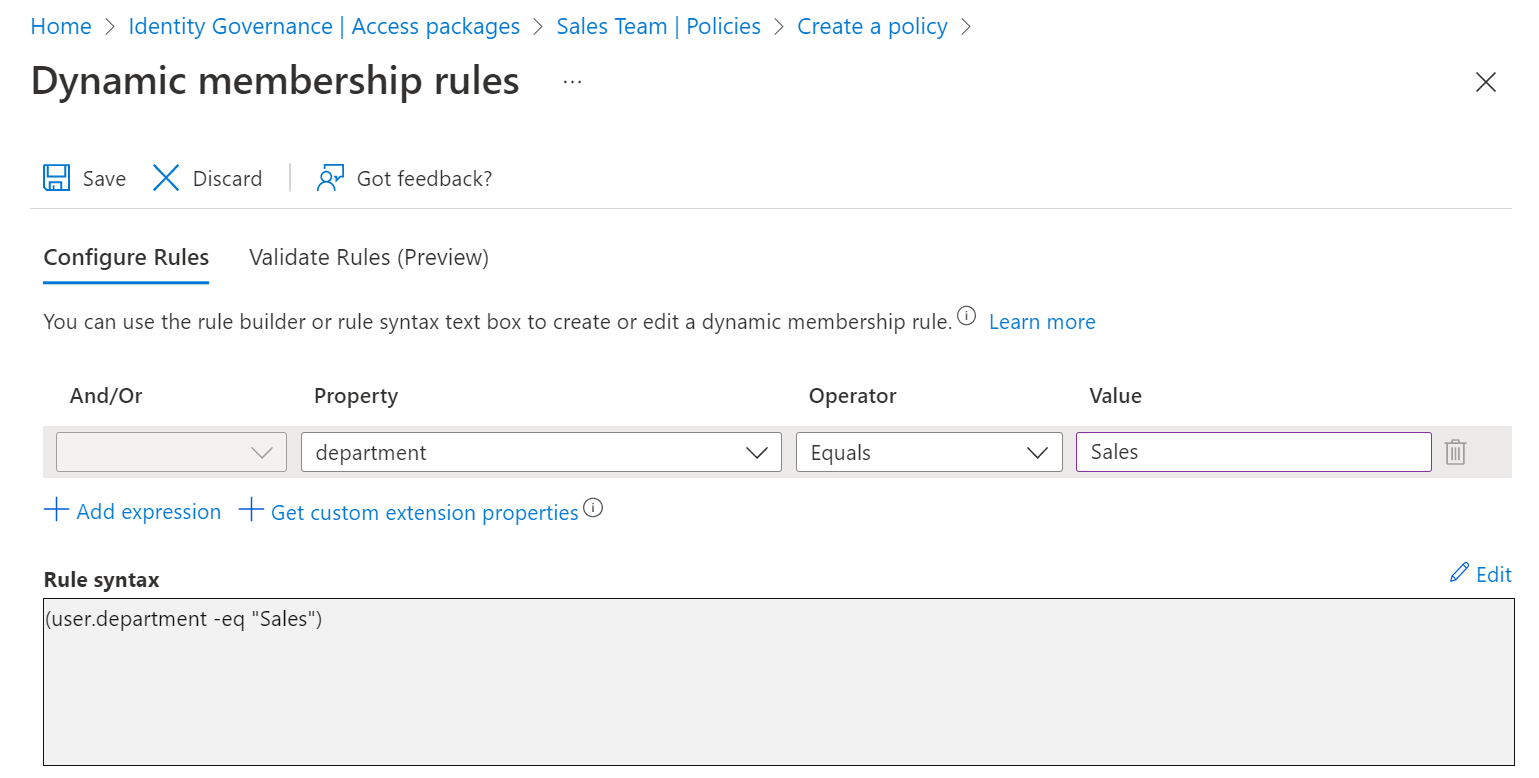

Na první kartě zadáte pravidlo. Vyberte položku Upravit.

Zadejte pravidlo pro dynamické skupiny členství pomocí tvůrce pravidel členství nebo kliknutím na Upravit v textovém poli syntaxe pravidla.

Poznámka:

Tvůrce pravidel nemusí být schopen zobrazit některá pravidla daná v textovém poli a ověření pravidla v současné době vyžaduje, abyste byli v roli Správce skupin. Další informace naleznete v tvůrci pravidel v Centru pro správu Microsoft Entra.

Výběrem možnosti Uložit zavřete editor pravidel pro skupiny dynamického členství.

Ve výchozím nastavení by zaškrtávací políčka pro automatické vytváření a odebírání přiřazení měla zůstat zaškrtnutá.

Pokud chcete, aby si uživatelé po vypršení rozsahu zachovali přístup po omezenou dobu, můžete zadat dobu trvání v hodinách nebo dnech. Když například zaměstnanec odejde z prodejního oddělení, můžete mu umožnit, aby si zachoval přístup po dobu sedmi dnů, aby mohl používat prodejní aplikace a převést vlastnictví svých prostředků v těchto aplikacích jinému zaměstnanci.

Výběrem možnosti Další otevřete kartu Vlastní rozšíření .

Pokud máte v katalogu vlastní rozšíření , která chcete spustit, když zásady přiřadí nebo odeberou přístup, můžete je přidat do této zásady. Pak vyberte vedle a otevřete kartu Revize .

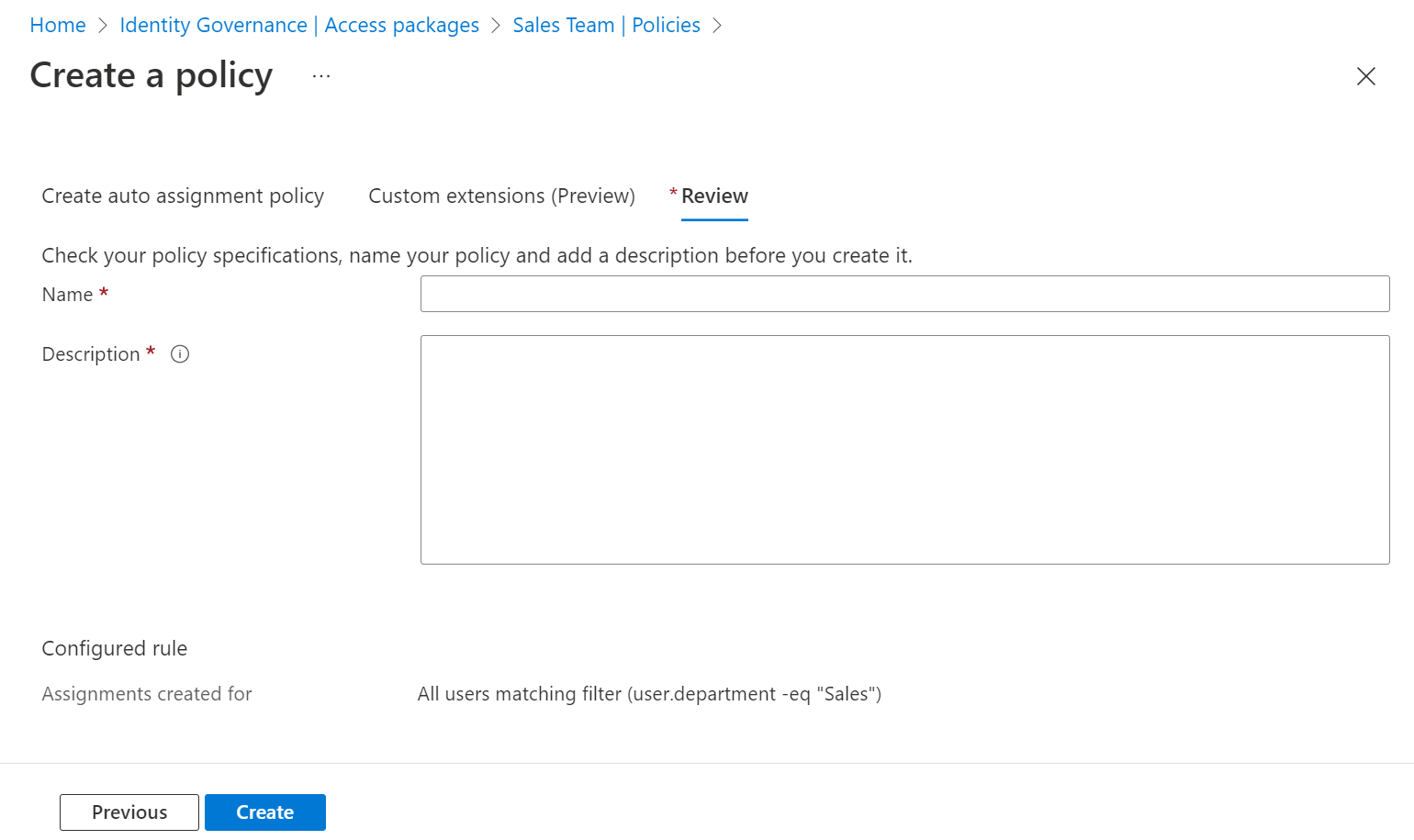

Zadejte název a popis zásady.

Výběrem možnosti Vytvořit zásadu uložte.

Poznámka:

V tuto chvíli správa nároků automaticky vytvoří dynamickou skupinu zabezpečení odpovídající jednotlivým zásadám, aby bylo možné vyhodnotit uživatele v oboru. Tato skupina by neměla být upravena s výjimkou samotné správy nároků. Tuto skupinu je také možné upravit nebo odstranit automaticky službou Správa nároků, takže tuto skupinu nepoužívejte pro jiné aplikace nebo scénáře.

ID Microsoft Entra vyhodnocuje uživatele v organizaci, které jsou v oboru tohoto pravidla, a vytvoří přiřazení pro uživatele, kteří ještě nemají přiřazení k přístupovém balíčku. Zásada může ve svém pravidlu obsahovat maximálně 15 000 uživatelů. Vyhodnocení může trvat několik minut nebo následné aktualizace atributů uživatele, které se projeví v přiřazeních přístupového balíčku.

Programové vytvoření zásady automatického přiřazení

Existují dva způsoby, jak vytvořit zásady přiřazení přístupového balíčku pro automatické přiřazení prostřednictvím Microsoft Graphu a prostřednictvím rutin PowerShellu pro Microsoft Graph.

Vytvoření zásady přiřazení přístupového balíčku prostřednictvím Graphu

Zásady můžete vytvořit pomocí Microsoft Graphu. Uživatel v příslušné roli s aplikací, která má delegovaná EntitlementManagement.ReadWrite.All oprávnění, nebo aplikaci v roli katalogu nebo s oprávněním EntitlementManagement.ReadWrite.All , může volat rozhraní API pro vytvoření zásady přiřazení . Do datové části požadavku zadejte displayNamehodnotu , automaticRequestSettings descriptionspecificAllowedTargets, a accessPackage vlastnosti zásady.

Vytvoření zásady přiřazení přístupového balíčku prostřednictvím PowerShellu

Zásady můžete vytvořit také v PowerShellu pomocí rutin z rutin Prostředí Microsoft Graph PowerShell pro modul zásad správného řízení identit verze 1.16.0 nebo novější.

Tento následující skript znázorňuje použití v1.0 profilu k vytvoření zásady pro automatické přiřazení přístupového balíčku. Další příklady najdete v tématu vytvoření zásady přiřazení a vytvoření přístupového balíčku ve správě nároků pro aplikaci s jedinou rolí pomocí PowerShellu .

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams