Delegování a role ve správě nároků

V Microsoft Entra ID můžete použít modely rolí ke správě přístupu ve velkém prostřednictvím zásad správného řízení identit.

- Přístupové balíčky můžete použít k reprezentaci organizačních rolí ve vaší organizaci, jako je například "obchodní zástupce". Přístupový balíček představující danou organizační roli by zahrnoval všechna přístupová práva, která může obchodní zástupce obvykle potřebovat v rámci více prostředků.

- Aplikace mohou definovat své vlastní role. Pokud jste například měli prodejní aplikaci a tato aplikace obsahovala v manifestu roli "prodejce", můžete tuto roli zahrnout z manifestu aplikace do přístupového balíčku. Aplikace můžou také používat skupiny zabezpečení ve scénářích, kdy uživatel může mít současně více rolí specifických pro aplikaci.

- Role můžete použít k delegování přístupu pro správu. Pokud máte katalog pro všechny přístupové balíčky potřebné prodejem, můžete někomu, kdo bude za tento katalog zodpovědný, tím, že mu přiřadíte roli specifickou pro katalog.

Tento článek popisuje, jak používat role ke správě aspektů v rámci správy nároků Microsoft Entra pro řízení přístupu k prostředkům správy nároků.

Ve výchozím nastavení můžou uživatelé v roli globálního správce nebo roli Správce zásad správného řízení identit vytvářet a spravovat všechny aspekty správy nároků. Uživatelé v těchto rolích ale nemusí znát všechny situace, kdy jsou vyžadovány přístupové balíčky. Obvykle se jedná o uživatele v příslušných odděleních, týmech nebo projektech, kteří znají, s kým spolupracují, používají jaké prostředky a jak dlouho. Místo udělení neomezených oprávnění jiným správcům můžete uživatelům udělit nejnižší oprávnění, která potřebují k práci, a vyhnout se tak konfliktům nebo nevhodným přístupovým právům.

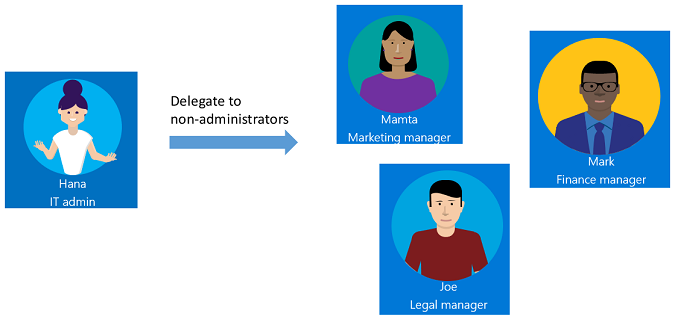

Toto video obsahuje přehled o tom, jak delegovat zásady správného řízení přístupu od správce IT na uživatele, kteří nejsou správci.

Příklad delegáta

Abyste pochopili, jak můžete delegovat zásady správného řízení přístupu ve správě nároků, pomůže vám to vzít v úvahu příklad. Předpokládejme, že vaše organizace má následující správce a manažery.

Jako správce IT má Hana kontakty v jednotlivých odděleních – Mamta in Marketing, Mark in Finance a Joe in Legal, kteří zodpovídají za prostředky svého oddělení a důležitý obchodní obsah.

Pomocí správy nároků můžete delegovat zásady správného řízení přístupu těmto nesprávným správcům, protože jsou ti, kteří vědí, kteří uživatelé potřebují přístup, jak dlouho a ke kterým prostředkům. Delegování na jiné správce zajišťuje, aby správní lidé spravovali přístup pro svá oddělení.

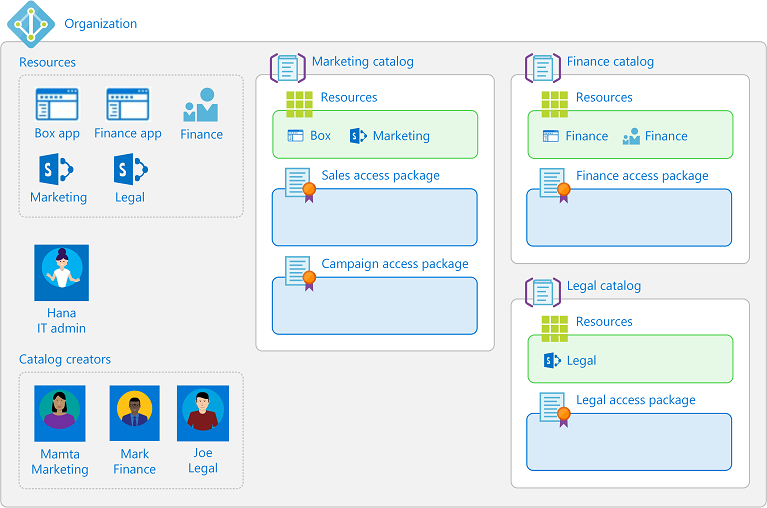

Tady je jeden ze způsobů, jak může Hana delegovat zásady správného řízení na marketingové, finanční a právní oddělení.

Hana vytvoří novou skupinu zabezpečení Microsoft Entra a přidá Mamtu, Marka a Joea jako členy skupiny.

Hana přidá danou skupinu do role tvůrce katalogu.

Mamta, Mark a Joe teď můžou vytvářet katalogy pro svá oddělení, přidávat prostředky, které potřebují jejich oddělení, a provádět další delegování v katalogu. Nevidí katalogy ostatních.

Mamta vytvoří katalog marketingu, což je kontejner prostředků.

Mamta přidá prostředky, které marketingové oddělení vlastní do tohoto katalogu.

Mamta může přidat další lidi z tohoto oddělení jako vlastníky katalogu pro tento katalog, což pomáhá sdílet povinnosti správy katalogu.

Mamta může dále delegovat vytváření a správu přístupových balíčků v katalogu Marketing na projektové manažery v marketingovém oddělení. Můžou to udělat tak, že je přiřadí k roli správce přístupových balíčků v katalogu. Správce přístupových balíčků může vytvářet a spravovat přístupové balíčky spolu se zásadami, požadavky a přiřazeními v daném katalogu. Pokud to katalog umožňuje, může správce přístupových balíčků nakonfigurovat zásady tak, aby přinesl uživatele z připojených organizací.

Následující diagram znázorňuje katalogy s prostředky pro marketingové, finanční a právní oddělení. Při používání těchto katalogů můžou projektoví manažeři vytvářet přístupové balíčky pro své týmy nebo projekty.

Po delegování může marketingové oddělení mít podobné role jako v následující tabulce.

| Uživatelská | Organizační role | Role Microsoft Entra | Role správy nároků |

|---|---|---|---|

| Hana | Správce IT | Globální správce nebo správce zásad správného řízení identit | |

| Mamta | Marketingový manažer | Uživatelská | Tvůrce katalogu a vlastník katalogu |

| Robert | Vedoucí marketingu | Uživatelská | Vlastník katalogu |

| Jessica | Marketingový projektový manažer | Uživatelská | Správce balíčků accessu |

Role správy nároků

Správa nároků má následující role s oprávněními pro správu samotné správy nároků, která platí pro všechny katalogy.

| Role správy nároků | ID definice role | Popis |

|---|---|---|

| Tvůrce katalogu | ba92d953-d8e0-4e39-a797-0cbedb0a89e8 |

Vytváření a správa katalogů Obvykle správce IT, který není globálním správcem nebo vlastníkem prostředku pro kolekci prostředků. Osoba, která vytvoří katalog, se automaticky stane prvním vlastníkem katalogu a může přidat další vlastníky katalogu. Tvůrce katalogu nemůže spravovat ani zobrazit katalogy, které nevlastní, a nemůže přidávat prostředky, které vlastní do katalogu. Pokud tvůrce katalogu potřebuje spravovat jiný katalog nebo přidávat prostředky, které nevlastní, může požádat o spoluvlastníka tohoto katalogu nebo prostředku. |

Správa nároků má následující role, které jsou definované pro každý konkrétní katalog, pro správu přístupových balíčků a další konfigurace v rámci katalogu. Správce nebo vlastník katalogu může do těchto rolí přidávat uživatele, skupiny uživatelů nebo instanční objekty.

| Role správy nároků | ID definice role | Popis |

|---|---|---|

| Vlastník katalogu | ae79f266-94d4-4dab-b730-feca7e132178 |

Upravte a spravujte přístupové balíčky a další prostředky v katalogu. Obvykle správce IT nebo vlastník prostředků nebo uživatel, který si vlastník katalogu zvolí. |

| Čtenář katalogu | 44272f93-9762-48e8-af59-1b5351b1d6b3 |

Umožňuje zobrazit existující přístupové balíčky v katalogu. |

| Správce balíčků accessu | 7f480852-ebdc-47d4-87de-0d8498384a83 |

Umožňuje upravit a spravovat všechny existující přístupové balíčky v katalogu. |

| Správce přiřazení přístupového balíčku | e2182095-804a-4656-ae11-64734e9b7ae5 |

Umožňuje upravit a spravovat všechna přiřazení existujících přístupových balíčků. |

Zvolený schvalovatel a žadatel přístupového balíčku mají také práva, i když nejsou rolemi.

| Right | Popis |

|---|---|

| Schvalovatel | Oprávnění zásadou schválit nebo odepřít žádosti o přístup k balíčkům, i když nemůžou měnit definice přístupového balíčku. |

| Requestor | Autorizován zásadou přístupového balíčku k vyžádání tohoto přístupového balíčku. |

Následující tabulka uvádí úlohy, které můžou role správy nároků provádět v rámci správy nároků.

Pokud chcete určit nejnižší privilegovanou roli úkolu, můžete také odkazovat na role správce podle úkolu správce v Microsoft Entra ID.

Poznámka:

Uživatelé, kteří mají přiřazenou roli Správce přiřazení balíčku accessu, už nebudou moct při přímém přiřazování uživatele obejít nastavení schválení, pokud zásady přístupového balíčku vyžadují schválení. Pokud máte scénář, ve kterém potřebujete obejít schválení, doporučujeme pro přístupový balíček vytvořit druhou zásadu, která nevyžaduje schválení a je vymezená jenom uživatelům, kteří potřebují přístup.

Požadované role pro přidání prostředků do katalogu

Globální správce může přidat nebo odebrat libovolnou skupinu (skupiny zabezpečení vytvořené v cloudu nebo Skupiny Microsoft 365 vytvořené v cloudu), aplikaci nebo web SharePointu Online v katalogu.

Poznámka:

Uživatelé, kteří mají přiřazenou roli Správce uživatelů, už nebudou moct vytvářet katalogy ani spravovat přístupové balíčky v katalogu, které nevlastní. Správce uživatele, který je vlastníkem katalogu, může přidat nebo odebrat jakoukoli skupinu nebo aplikaci v katalogu, kterou vlastní, s výjimkou skupiny nakonfigurované jako přiřaditelné k roli adresáře. Další informace o přiřazovatelných skupinách role naleznete v tématu Vytvoření skupiny přiřaditelné role v Microsoft Entra ID. Pokud jste uživatelům ve vaší organizaci přiřadili roli Správce uživatelů ke konfiguraci katalogů, přístupových balíčků nebo zásad při správě nároků, měli byste místo toho přiřadit tyto uživatele roli Správce zásad správného řízení identit.

Aby uživatel, který není globálním správcem, mohl do katalogu přidávat skupiny, aplikace nebo weby SharePointu Online, musí mít možnost provádět akce s daným prostředkem a být rolí vlastníka katalogu ve správě nároků pro katalog. Nejběžnější způsob, jak může uživatel mít možnost provádět akce pro prostředek, je být v roli adresáře Microsoft Entra, která mu umožňuje spravovat prostředek. Nebo u prostředků, které mají vlastníky, může mít uživatel možnost provádět akce tím, že byl přiřazen jako vlastník prostředku.

Akce, které správa nároků kontroluje, když uživatel přidá prostředek do katalogu, jsou:

- Přidání skupiny zabezpečení nebo skupiny Microsoftu 365: Uživatel musí mít oprávnění k provádění

microsoft.directory/groups/members/updateakcí amicrosoft.directory/groups/owners/updateakcí. - Přidání aplikace: Uživatel musí mít oprávnění k provedení

microsoft.directory/servicePrincipals/appRoleAssignedTo/updateakce. - Přidání webu SharePointu Online: Uživatel musí být správcem SharePointu nebo musí být v roli webu SharePointu Online, aby mohl spravovat oprávnění na webu.

Následující tabulka uvádí některé kombinace rolí, které zahrnují akce, které uživatelům v těchto kombinacích rolí umožňují přidávat prostředky do katalogu. Pokud chcete odebrat prostředky z katalogu, musíte mít také roli nebo vlastnictví se stejnými akcemi.

| Role adresáře Microsoft Entra | Role správy nároků | Může přidat skupinu zabezpečení. | Může přidat skupinu Microsoft 365 | Může přidat aplikaci | Může přidat web SharePointu Online. |

|---|---|---|---|---|---|

| Globální správce | Není k dispozici | ✔️ | ✔️ | ✔️ | ✔️ |

| Správce zásad správného řízení identit | Není k dispozici | ✔️ | |||

| Správce skupin | Vlastník katalogu | ✔️ | ✔️ | ||

| Správce Intune | Vlastník katalogu | ✔️ | ✔️ | ||

| Správce Exchange | Vlastník katalogu | ✔️ | |||

| Správce SharePointu | Vlastník katalogu | ✔️ | ✔️ | ||

| Správce aplikace | Vlastník katalogu | ✔️ | |||

| Správce cloudové aplikace | Vlastník katalogu | ✔️ | |||

| Uživatelská | Vlastník katalogu | Pouze v případě, že vlastník skupiny | Pouze v případě, že vlastník skupiny | Pouze v případě, že vlastník aplikace |

Delegovaná správa životního cyklu uživatele typu host

Uživatel v roli s oprávněními Pozvat hosta může pozvat jednotlivé externí uživatele do organizace a toto nastavení je možné změnit pomocí nastavení externí spolupráce.

Při správě externí spolupráce, kdy jednotliví externí uživatelé projektu spolupráce nemusí být předem známí, přiřazení uživatelů, kteří pracují s externími organizacemi, do rolí správy nároků jim umožní konfigurovat katalogy, přístupové balíčky a zásady pro jejich externí spolupráci. Tyto konfigurace umožňují externím uživatelům, se kterými spolupracují, požádat a přidat je do adresáře a přístupových balíčků vaší organizace.

- Pokud chcete uživatelům v externích adresářích z připojených organizací umožnit, aby mohli požádat o přístupové balíčky v katalogu, musí být nastavení katalogu Povoleno pro externí uživatele nastaveno na Ano. Toto nastavení může změnit správce nebo vlastník katalogu.

- Přístupový balíček musí mít také nastavenou zásadu pro uživatele, kteří nejsou ve vašem adresáři. Tuto zásadu může vytvořit správce, vlastník katalogu nebo správce balíčků pro přístup k katalogu.

- Přístupový balíček s danou zásadou umožňuje uživatelům v oboru požádat o přístup, včetně uživatelů, kteří ještě nejsou ve vašem adresáři. Pokud je jejich žádost schválena nebo nevyžaduje schválení, uživatel se automaticky přidá do vašeho adresáře.

- Pokud nastavení zásad bylo pro všechny uživatele a uživatel nebyl součástí existující připojené organizace, vytvoří se automaticky nová navržená propojená organizace. Můžete zobrazit seznam propojených organizací a odebrat organizace, které už nejsou potřeba.

Můžete také nakonfigurovat, co se stane, když externí uživatel, který přiveze správa nároků, ztratí poslední přiřazení ke všem přístupovým balíčkům. Můžete jim zablokovat přihlášení k tomuto adresáři nebo odebrání účtu hosta v nastavení pro správu životního cyklu externích uživatelů.

Omezení delegovaných správců v konfiguraci zásad pro uživatele, kteří nejsou v adresáři

Uživatelům, kteří nejsou v rolích správce, můžete zabránit v pozvání jednotlivých hostů v nastavení externí spolupráce změnou nastavení pozvání hosta na konkrétní role správce a povolit samoobslužnou registraci hosta nastavenou na Ne.

Pokud chcete zabránit delegovaným uživatelům v konfiguraci správy nároků, aby mohli externí uživatelé požádat o externí spolupráci, nezapomeňte toto omezení sdělit všem globálním správcům, správcům zásad správného řízení identit, tvůrcům katalogu a vlastníkům katalogu, protože můžou měnit katalogy, aby neúmyslně nepovolili novou spolupráci v nových nebo aktualizovaných katalogech. Měli by zajistit, aby byly katalogy nastaveny s povolenou pro externí uživatele na Ne, a nemají žádné přístupové balíčky se zásadami umožňující uživateli, kteří nejsou v adresáři požadovat.

Seznam katalogů aktuálně povolených pro externí uživatele můžete zobrazit v Centru pro správu Microsoft Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad správného řízení identit.

Přejděte do katalogu správy nároků zásad>správného řízení>identit.

Změňte nastavení filtru pro Povoleno pro externí uživatele na Ano.

Pokud některý z těchto katalogů obsahuje nenulový počet přístupových balíčků, můžou mít tyto přístupové balíčky zásady pro uživatele, kteří nejsou v adresáři.

Správa přiřazení rolí k rolím správy nároků prostřednictvím kódu programu

Pomocí Microsoft Graphu můžete také zobrazit a aktualizovat tvůrce katalogu a přiřazení rolí specifických pro správu nároků. Uživatel v příslušné roli s aplikací, která má delegovaná EntitlementManagement.ReadWrite.All oprávnění, může volat rozhraní Graph API k výpisu definic rolí správy nároků a výpisu přiřazení rolí k těmto definicm rolí.

Pokud chcete například zobrazit role specifické pro správu nároků, ke kterým je přiřazený konkrétní uživatel nebo skupina, použijte dotaz Graphu k výpisu přiřazení rolí a jako hodnotu principalId filtru dotazu zadejte ID uživatele nebo skupiny, například v části

GET https://graph.microsoft.com/v1.0/roleManagement/entitlementManagement/roleAssignments?$filter=principalId eq 'aaaaaaaa-bbbb-cccc-1111-222222222222'&$expand=roleDefinition&$select=id,appScopeId,roleDefinition

Pro roli, která je specifická pro katalog, appScopeId indikuje v odpovědi katalog, ve kterém má uživatel přiřazenou roli. Tato odpověď načte explicitní přiřazení tohoto objektu zabezpečení pouze k roli ve správě nároků, nevrací výsledky pro uživatele, který má přístupová práva prostřednictvím role adresáře nebo prostřednictvím členství ve skupině přiřazené k roli.