Správa metody externího ověřování v Microsoft Entra ID (Preview)

Metoda externího ověřování (EAM) umožňuje uživatelům zvolit externího poskytovatele, aby splnili požadavky vícefaktorového ověřování (MFA), když se přihlásí k MICROSOFT Entra ID. EAM může splňovat požadavky vícefaktorového ověřování ze zásad podmíněného přístupu, zásad podmíněného přístupu založeného na službě Microsoft Entra ID Protection, aktivaci pim (Privileged Identity Management) a v případě, že samotná aplikace vyžaduje vícefaktorové ověřování.

EAM se liší od federace v tom, že identita uživatele pochází a spravuje v Microsoft Entra ID. S federací se identita spravuje v externím zprostředkovateli identity. EAM vyžadují alespoň licenci Microsoft Entra ID P1.

Požadovaná metadata pro konfiguraci EAM

K vytvoření EAM potřebujete od externího zprostředkovatele ověřování následující informace:

ID aplikace je obecně víceklientní aplikace od vašeho poskytovatele, která se používá jako součást integrace. Musíte poskytnout souhlas správce pro tuto aplikaci ve vašem tenantovi.

ID klienta je identifikátor od vašeho zprostředkovatele, který se používá jako součást integrace ověřování k identifikaci ID Microsoft Entra požadujícího ověření.

Adresa URL zjišťování je koncový bod zjišťování OpenID Connect (OIDC) pro externího zprostředkovatele ověřování.

Poznámka

Informace o nastavení registrace aplikace najdete v tématu Konfigurace nového externího zprostředkovatele ověřování s ID Microsoft Entra.

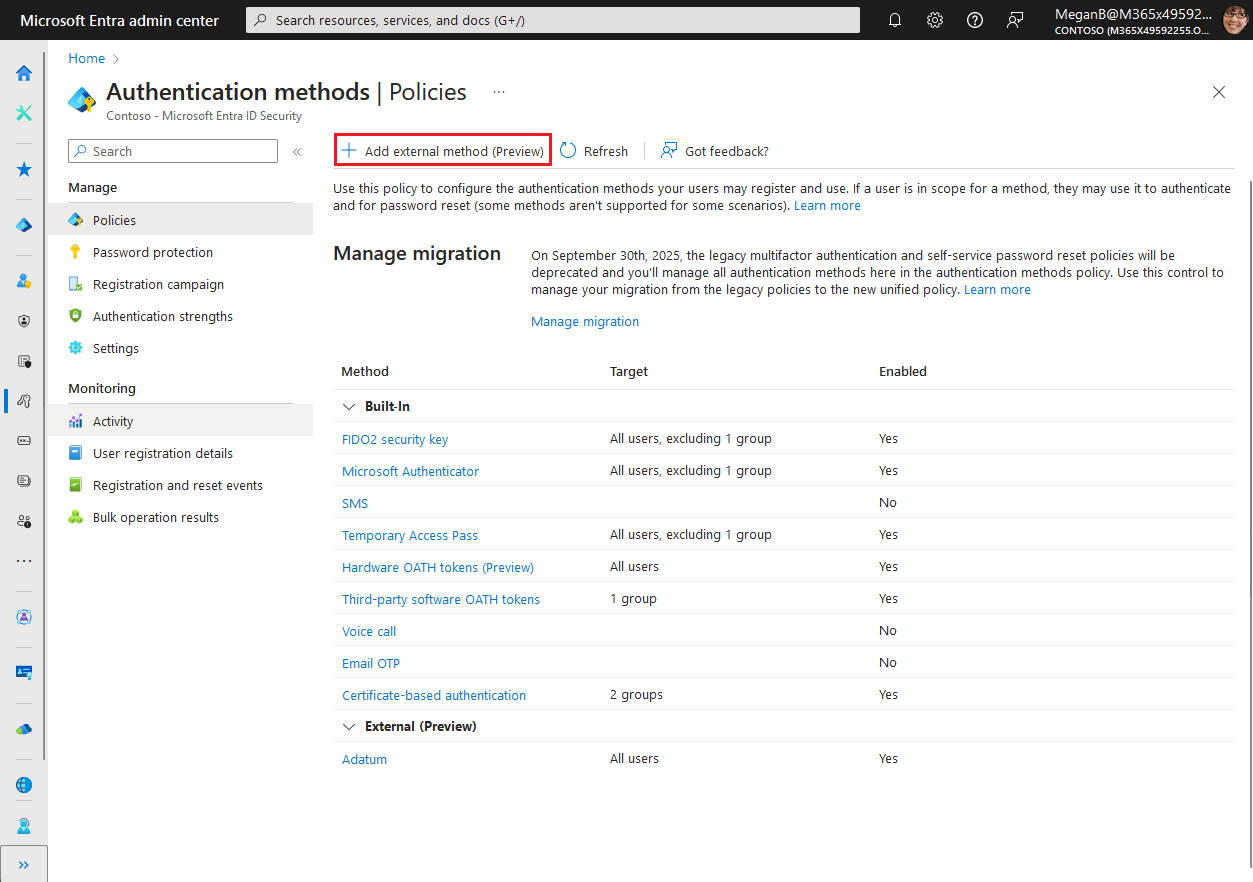

Správa EAM v Centru pro správu Microsoft Entra

EAM se spravují pomocí zásad ověřování Microsoft Entra ID, stejně jako integrované metody.

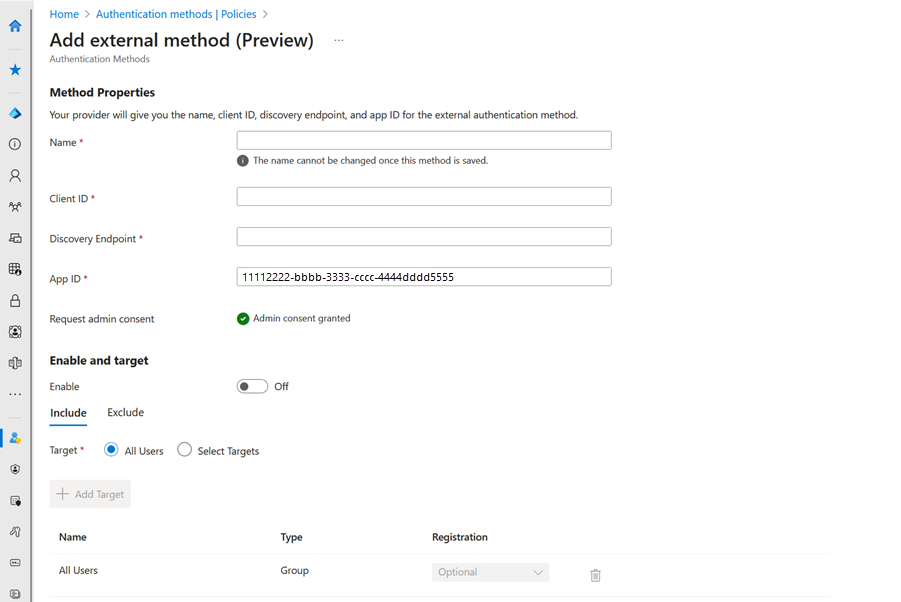

Vytvoření EAM v Centru pro správu

Před vytvořením EAM v Centru pro správu se ujistěte, že máte metadata ke konfiguraci EAM.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce privilegovaných rolí.

Přejděte k metodám>ověřování ochrany>– Přidejte externí metodu (Preview).

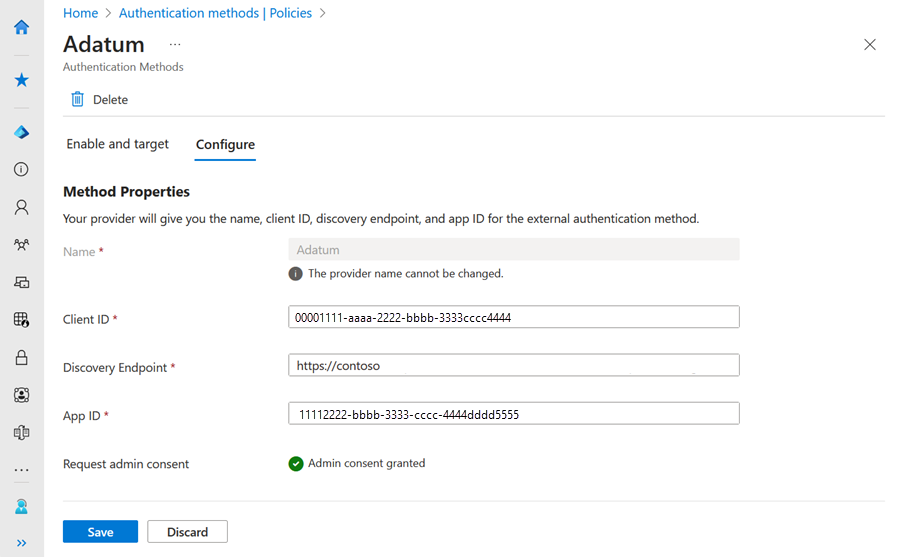

Přidejte vlastnosti metody na základě informací o konfiguraci od poskytovatele. Například:

- Název: Adatum

- ID klienta: 00001111-aaaa-2222-bbbb-3333cccc4444

- Koncový bod zjišťování:

https://adatum.com/.well-known/openid-configuration - ID aplikace: 111122222-bbbb-3333-cccc-4444ddd555

Důležitý

Zobrazovaný název je název, který se uživateli zobrazí v nástroji pro výběr metody. Po vytvoření metody ji nelze změnit. Zobrazované názvy musí být jedinečné.

K udělení souhlasu správce poskytovatele potřebujete alespoň roli Správce privilegovaných rolí. Pokud nemáte roli potřebnou k udělení souhlasu, můžete i nadále uložit metodu ověřování, ale nemůžete ji povolit, dokud se neudělí souhlas.

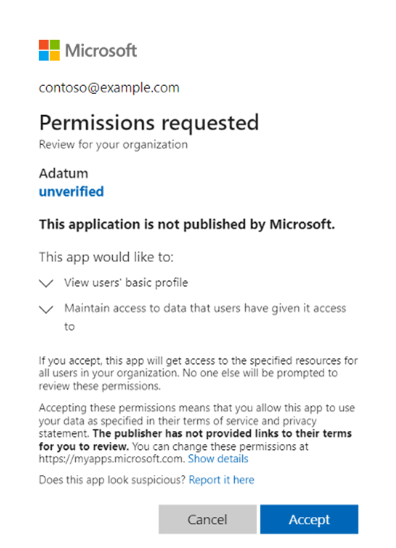

Jakmile zadáte hodnoty od poskytovatele, stiskněte tlačítko a požádejte o udělení souhlasu správce s aplikací, aby mohl přečíst požadované informace od uživatele, aby se ověřil správně. Zobrazí se výzva k přihlášení pomocí účtu s oprávněními správce a udělení aplikace poskytovatele s požadovanými oprávněními.

Po přihlášení klikněte na Přijmout a udělte souhlas správce:

Před udělením souhlasu se zobrazí oprávnění, která aplikace zprostředkovatele požaduje. Po udělení souhlasu správce a replikaci změn se stránka aktualizuje, aby se zobrazil souhlas správce.

Pokud má aplikace oprávnění, můžete tuto metodu povolit i před uložením. Jinak je nutné uložit metodu do zakázaného stavu a povolit po udělení souhlasu aplikace.

Po povolení metody můžou všichni uživatelé v oboru zvolit metodu pro všechny výzvy vícefaktorového ověřování. Pokud aplikace od poskytovatele nemá schválenou souhlas, selže jakékoli přihlášení s metodou.

Pokud je aplikace odstraněná nebo už nemá oprávnění, zobrazí se uživatelům chyba a přihlášení selže. Metodu nelze použít.

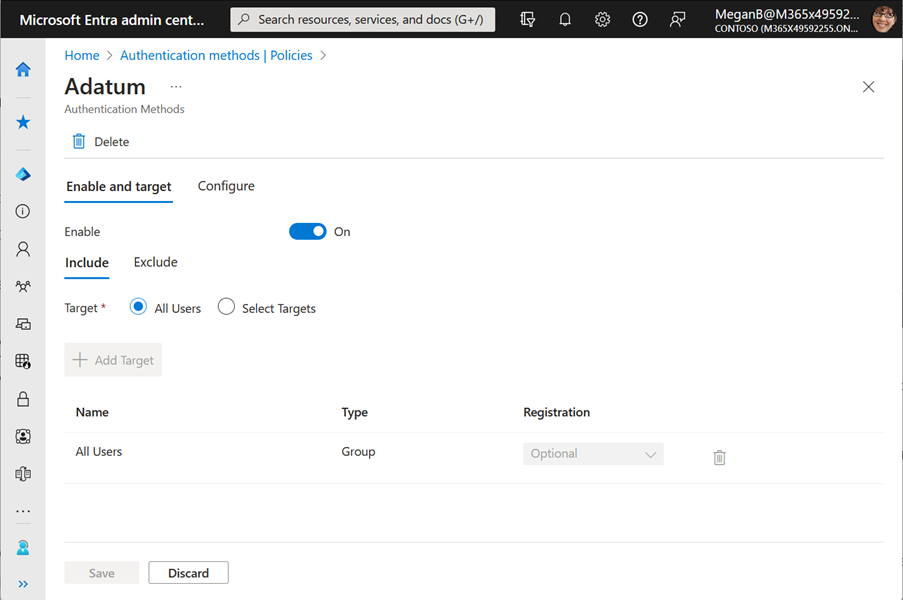

Konfigurace EAM v Centru pro správu

Pokud chcete spravovat své EAM v Centru pro správu Microsoft Entra, otevřete zásady metod ověřování. Výběrem názvu metody otevřete možnosti konfigurace. Můžete zvolit, kteří uživatelé budou zahrnuti a vyloučeni z používání této metody.

Odstranění EAM v Centru pro správu

Pokud už nechcete, aby uživatelé mohli eam používat, můžete:

- Nastavení možnosti Povolit na vypnuto pro uložení konfigurace metody

- Kliknutím na Odstranit odeberete metodu.

Správa EAM pomocí Microsoft Graphu

Ke správě zásad metod ověřování pomocí Microsoft Graphu Policy.ReadWrite.AuthenticationMethod potřebujete oprávnění. Další informace naleznete v tématu Update authenticationMethodsPolicy.

Uživatelské prostředí

Uživatelé, kteří jsou pro EAM povoleni, ho můžou používat, když se vyžadují přihlášení a vícefaktorové ověřování.

Poznámka

Aktivně pracujeme na podpoře vícefaktorového ověřování preferovaného systémem u EAM.

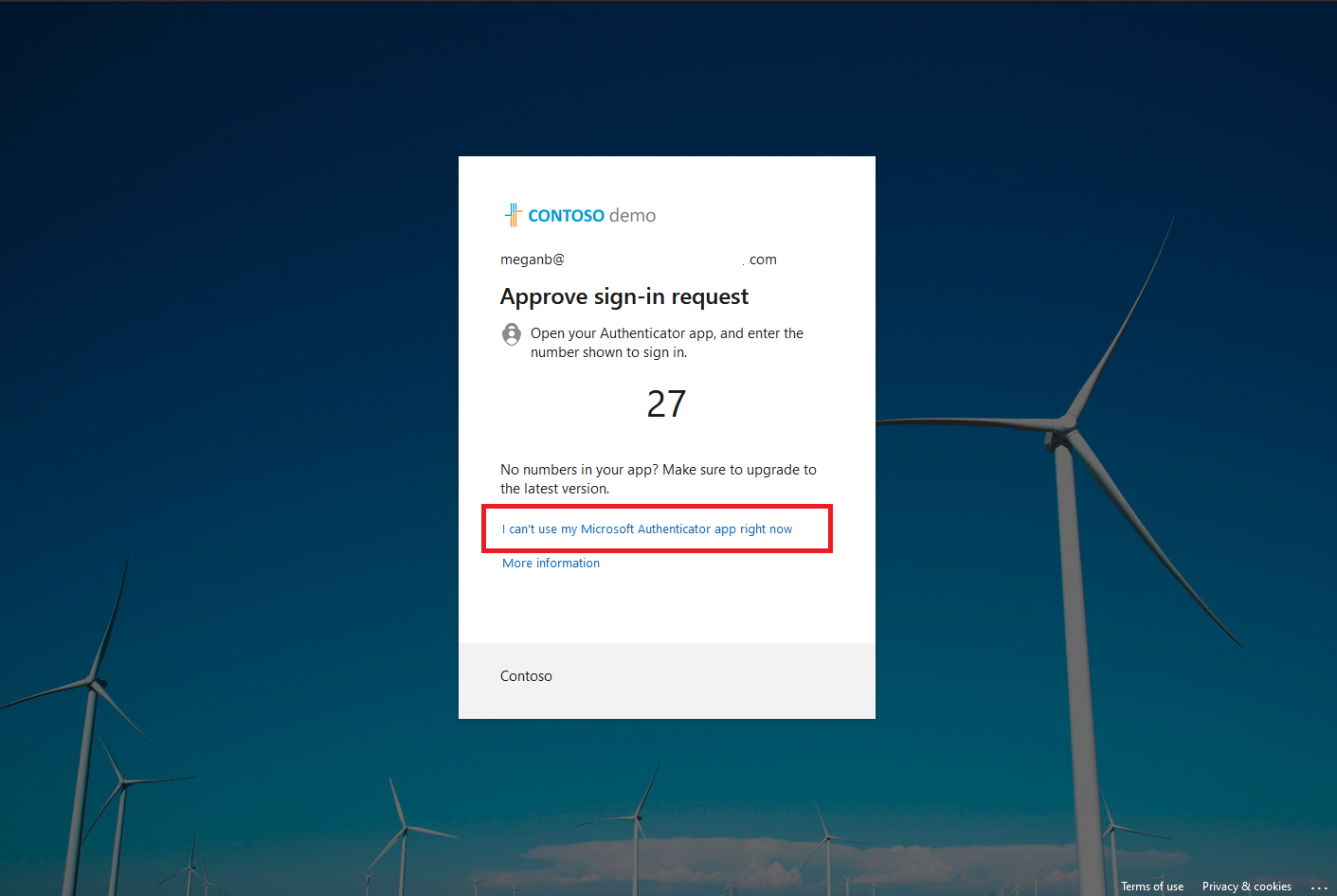

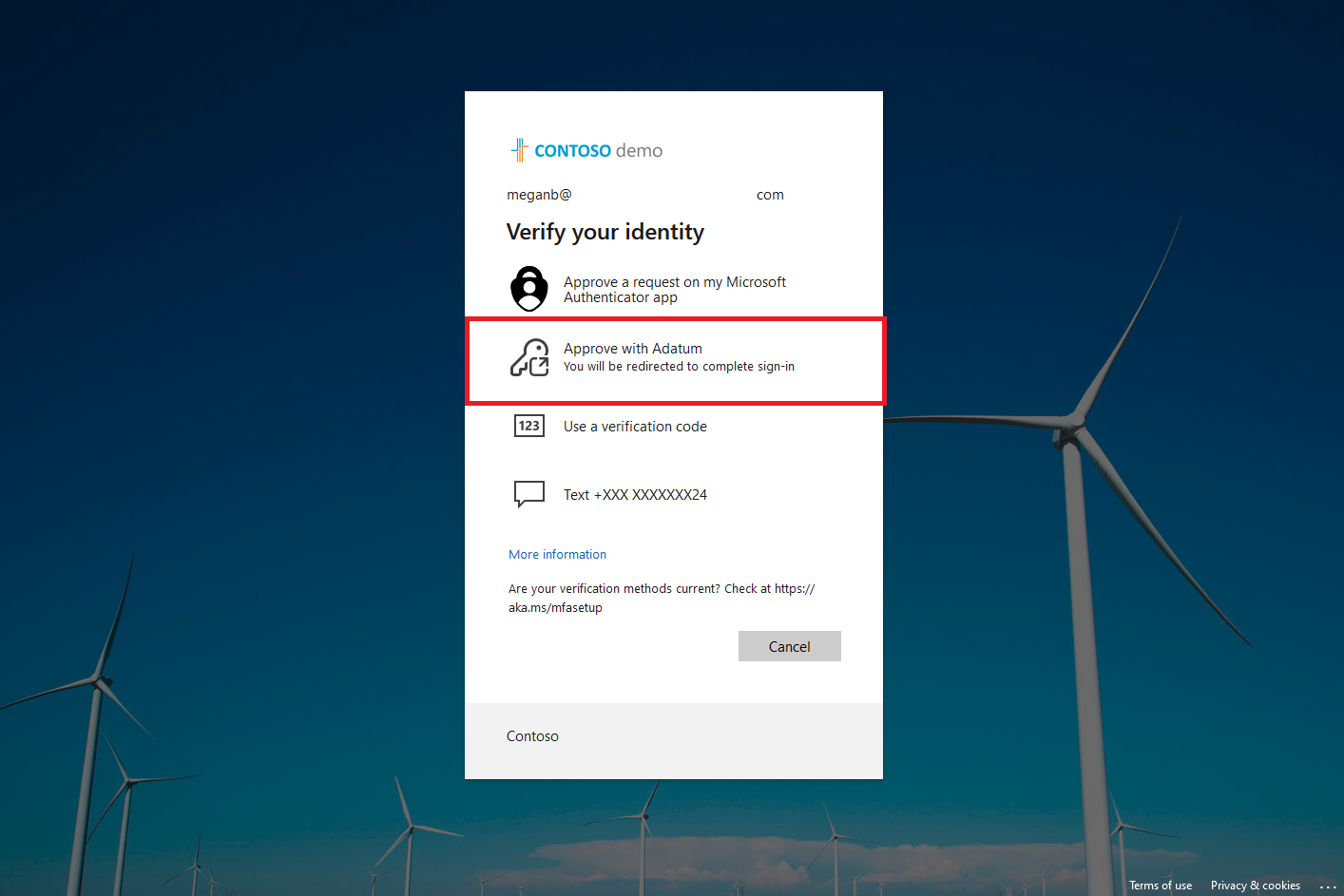

Pokud má uživatel jiné způsoby přihlášení a je povolené vícefaktorové ověřování upřednostňované systémem, zobrazí se tyto další metody ve výchozím pořadí. Uživatel se může rozhodnout použít jinou metodu a pak vybrat EAM. Pokud má uživatel například povolenou funkci Authenticator jako jinou metodu, zobrazí se výzva k zadání párování čísel.

Pokud uživatel nemá povolené žádné jiné metody, stačí zvolit EAM. Přesměrují se na externího zprostředkovatele ověřování, aby se dokončilo ověřování.

Registrace metody ověřování pro EAMs

Ve verzi Preview se všichni uživatelé ve skupině zahrnutí pro EAM považují za podporující vícefaktorové ověřování a můžou použít metodu externího ověřování pro splnění vícefaktorového ověřování. Uživatelé s podporou vícefaktorového ověřování kvůli tomu, že jsou cílem zahrnutí pro EAM, nejsou zahrnuti v sestavách registrace metody ověřování.

Poznámka

Aktivně pracujeme na přidávání možností registrace pro EAM. Po přidání registrace budou uživatelé, kteří dříve používali EAM, muset před použitím vícefaktorového ověřování zaregistrovat EAM pomocí ID Entra.

Paralelní používání vlastních ovládacích prvků EAM a podmíněného přístupu

EAM a vlastní ovládací prvky můžou fungovat paralelně. Microsoft doporučuje, aby správci nakonfigurovali dvě zásady podmíněného přístupu:

- Jedna zásada pro vynucení vlastního ovládacího prvku

- Další zásady s požadovaným udělením vícefaktorového ověřování

Zahrňte testovací skupinu uživatelů pro každou zásadu, ale ne obě. Pokud je uživatel součástí obou zásad nebo jakékoli zásady s oběma podmínkami, musí během přihlašování splňovat vícefaktorové ověřování. Musí také vyhovět vlastnímu ovládacímu prvku, který je přesměruje na externího poskytovatele podruhé.

Další kroky

Další informace o správě metod ověřování naleznete v tématu Správa metod ověřování pro Microsoft Entra ID.

Referenční informace o poskytovateli EAM najdete v tématu Referenční informace o externím poskytovateli externí metody Microsoft Entra Multifactor Authentication (Preview).