Začínáme se serverem Azure Multi-Factor Authentication

Tato stránka popisuje novou instalaci serveru a nastavení s místní Active Directory. Pokud už máte server MFA nainstalovaný a chcete ho upgradovat, přečtěte si téma Upgrade na nejnovější server Azure Multi-Factor Authentication. Pokud hledáte informace o instalaci pouze webové služby, přečtěte si téma Nasazení webové služby mobilní aplikace Azure Multi-Factor Authentication Server.

Důležitý

V září 2022 oznámil Microsoft vyřazení Azure Multi-Factor Authentication Serveru. Od 30. září 2024 už nasazení Azure Multi-Factor Authentication Serveru nebudou obsluhovat žádosti o vícefaktorové ověřování, což může způsobit selhání ověřování pro vaši organizaci. Aby se zajistily nepřerušované ověřovací služby a aby zůstaly v podporovaném stavu, měly by organizace migrovat ověřovací data uživatelů do cloudové služby ověřování Microsoft Entra multifactor pomocí nejnovějšího nástroje migration, který je součástí nejnovější aktualizace serveru Azure Multi-Factor Authentication. Další informace najdete v tématu Migrace serveru Azure Multi-Factor Authentication.

Pokud chcete začít s cloudovým vícefaktorovým ověřováním, přečtěte si kurz : Zabezpečení událostí přihlašování uživatelů pomocí vícefaktorového ověřování Azure.

Plánování nasazení

Než si stáhnete Azure Multi-Factor Authentication Server, zamyslete se nad tím, jaké jsou požadavky na zatížení a vysokou dostupnost. Pomocí těchto informací se můžete rozhodnout, jak a kam se má nasadit.

Dobrým vodítkem pro množství paměti, které potřebujete, je počet uživatelů, které očekáváte pravidelně ověřovat.

| Uživatelé | BERAN |

|---|---|

| 1-10,000 | 4 GB |

| 10,001-50,000 | 8 GB |

| 50,001-100,000 | 12 GB |

| 100,000-200,001 | 16 GB |

| 200,001+ | 32 GB |

Potřebujete nastavit více serverů pro vysokou dostupnost nebo vyrovnávání zatížení? Existuje mnoho způsobů, jak tuto konfiguraci nastavit pomocí Azure Multi-Factor Authentication Serveru. Když nainstalujete svůj první Azure Multi-Factor Authentication Server, stane se hlavním serverem. Všechny ostatní servery se stanou podřízenými a automaticky synchronizují uživatele a konfiguraci s hlavním serverem. Potom můžete nakonfigurovat jeden primární server a zbytek funguje jako záloha, nebo můžete nastavit vyrovnávání zatížení mezi všemi servery.

Když hlavní server Azure Multi-Factor Authentication přejde do režimu offline, podřízené servery můžou stále zpracovávat požadavky na dvoustupňové ověřování. Nemůžete ale přidávat nové uživatele a stávající uživatelé nebudou moct aktualizovat nastavení, dokud nebude hlavní server zase online nebo se zvýší úroveň podřízeného serveru.

Příprava prostředí

Ujistěte se, že server, který používáte pro vícefaktorové ověřování Azure, splňuje následující požadavky.

| Požadavky serveru Azure Multi-Factor Authentication | Popis |

|---|---|

| Hardware | |

| Software | |

| Dovolení | Účet správce domény nebo podnikový správce pro registraci ve službě Active Directory |

1Pokud se azure Multi-Factor Authentication Serveru nepodaří aktivovat na virtuálním počítači Azure, na kterém běží Windows Server 2019 nebo novější, zkuste použít starší verzi Windows Serveru.

Komponenty serveru Azure Multi-Factor Authentication

Existují tři webové komponenty, které tvoří Azure Multi-Factor Authentication Server:

- Sada SDK webové služby – Umožňuje komunikaci s ostatními komponentami a je nainstalovaná na aplikačním serveru Azure Multi-Factor Authentication Serveru.

- User Portal – web Internetová informační služba (IIS), který umožňuje uživatelům zaregistrovat se do vícefaktorového ověřování Microsoft Entra a spravovat jejich účty.

- Webová služba mobilní aplikace – Umožňuje používat mobilní aplikaci, jako je aplikace Microsoft Authenticator, pro dvoustupňové ověřování.

Všechny tři komponenty lze nainstalovat na stejný server, pokud je server přístupný z internetu. Pokud rozdělíte komponenty, sada SDK webové služby se nainstaluje na server vícefaktorového ověřování Microsoft Entra a na internetovém serveru se nainstaluje portál User Portal a webová služba mobilní aplikace.

Požadavky brány firewall serveru Azure Multi-Factor Authentication

Každý server MFA musí být schopný komunikovat na portu 443 odchozí s následujícími adresami:

Pokud jsou odchozí brány firewall omezené na portu 443, otevřete následující rozsahy IP adres:

| Podsíť PROTOKOLU IP | Maska sítě | Rozsah IP adres |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Pokud nepoužíváte funkci Potvrzení události a vaši uživatelé nepoužívají mobilní aplikace k ověření ze zařízení v podnikové síti, potřebujete jenom následující rozsahy:

| Podsíť PROTOKOLU IP | Maska sítě | Rozsah IP adres |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Stažení MFA Serveru

Spropitné

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

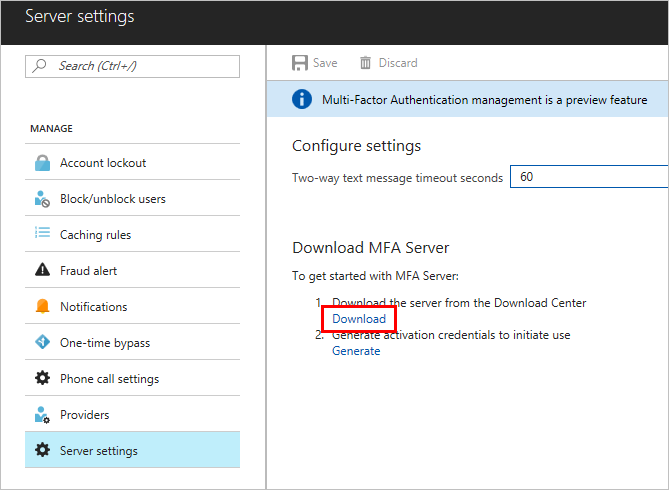

Pokud chcete stáhnout Azure Multi-Factor Authentication Server, postupujte takto:

Důležitý

V září 2022 oznámil Microsoft vyřazení Azure Multi-Factor Authentication Serveru. Od 30. září 2024 už nasazení Azure Multi-Factor Authentication Serveru nebudou obsluhovat žádosti o vícefaktorové ověřování, což může způsobit selhání ověřování pro vaši organizaci. Aby se zajistily nepřerušované ověřovací služby a aby zůstaly v podporovaném stavu, měly by organizace migrovat ověřovací data uživatelů do cloudové služby ověřování Microsoft Entra multifactor pomocí nejnovějšího nástroje migration, který je součástí nejnovější aktualizace serveru Azure Multi-Factor Authentication. Další informace najdete v tématu Migrace serveru Azure Multi-Factor Authentication.

Pokud chcete začít s cloudovým vícefaktorovým ověřováním, přečtěte si kurz : Zabezpečení událostí přihlašování uživatelů pomocí vícefaktorového ověřování Azure.

Stávající zákazníci, kteří aktivovali MFA Server před 1. červencem 2019, si můžou stáhnout nejnovější verzi, budoucí aktualizace a generovat přihlašovací údaje pro aktivaci obvyklým způsobem. Následující kroky fungují jenom v případě, že jste stávajícím zákazníkem MFA Serveru.

-

Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

Přejděte na Nastavení> vícefaktorového ověřovacího>serveru.

Vyberte Stáhnout a podle pokynů na stránce pro stažení instalační program uložte.

Nechte tuto stránku otevřenou, protože na ni po spuštění instalačního programu budeme odkazovat.

Instalace a konfigurace MFA Serveru

Teď, když jste stáhli server, můžete ho nainstalovat a nakonfigurovat. Ujistěte se, že server, na který ho nainstalujete, splňuje požadavky uvedené v části plánování.

- Poklikejte na spustitelný soubor.

- Na obrazovce Vybrat instalační složku se ujistěte, že je složka správná, a klikněte na Další. Nainstalují se následující knihovny:

- Po dokončení instalace vyberte Dokončit. Spustí se průvodce konfigurací.

- Zpět na stránce, ze které jste server stáhli, klikněte na tlačítko Generovat přihlašovací údaje pro aktivaci. Zkopírujte tyto informace do Azure Multi-Factor Authentication Serveru v zadaných polích a klikněte na Aktivovat.

Odeslání e-mailu uživatelům

Pokud chcete usnadnit zavedení, povolte MFA Serveru komunikaci s uživateli. MFA Server může odeslat e-mail s informací o tom, že jsou zaregistrované k dvoustupňovému ověření.

E-mail, který odešlete, by měl být určen způsobem, jakým konfigurujete uživatele pro dvoustupňové ověření. Pokud například můžete importovat telefonní čísla z adresáře společnosti, měl by e-mail obsahovat výchozí telefonní čísla, aby uživatelé věděli, co mají očekávat. Pokud neimportujete telefonní čísla nebo vaši uživatelé budou používat mobilní aplikaci, pošlete jim e-mail, který je přesměruje na dokončení registrace účtu. Do e-mailu vložte hypertextový odkaz na portál User Portal pro vícefaktorové ověřování Azure.

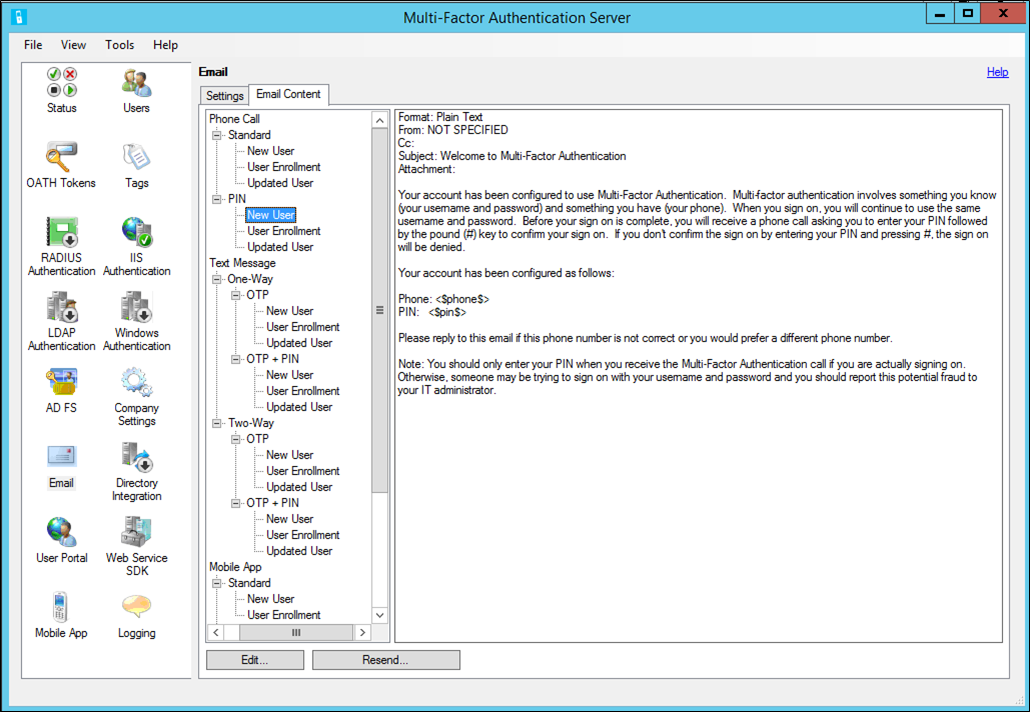

Obsah e-mailu se také liší v závislosti na metodě ověření nastavené pro uživatele (telefonní hovor, SMS nebo mobilní aplikace). Pokud je třeba, aby uživatel při ověřování použil PIN, e-mail mu řekne, na co je jeho počáteční PIN nastavený. Uživatelé musí při prvním ověření změnit pin kód.

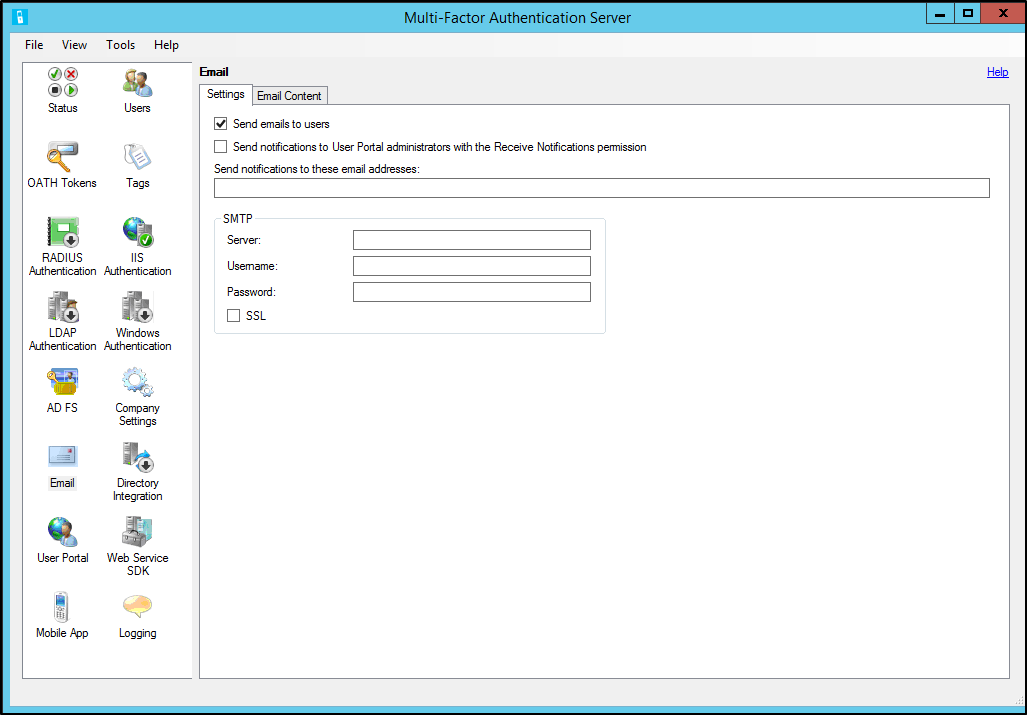

Konfigurace e-mailů a e-mailových šablon

Kliknutím na ikonu e-mailu na levé straně nastavíte nastavení pro odesílání těchto e-mailů. Na této stránce můžete zadat informace smtp (Simple Mail Transfer Protocol) poštovního serveru a odeslat e-mail zaškrtnutím políčka Odeslat e-maily uživatelům .

Na kartě Obsah e-mailu můžete zobrazit e-mailové šablony, ze které si můžete vybrat. V závislosti na tom, jak jste nakonfigurovali uživatele, aby provedli dvoustupňové ověření, zvolte šablonu, která vám nejlépe vyhovuje.

Import uživatelů ze služby Active Directory

Teď, když je server nainstalovaný, chcete přidat uživatele. Můžete je vytvořit ručně, importovat uživatele ze služby Active Directory nebo nakonfigurovat automatizovanou synchronizaci se službou Active Directory.

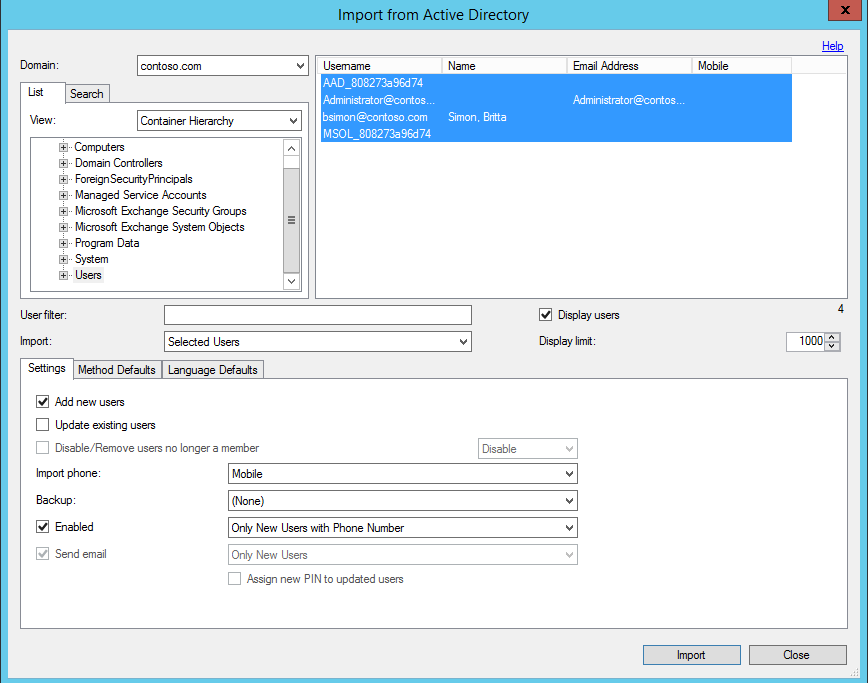

Ruční import ze služby Active Directory

Na azure Multi-Factor Authentication Serveru na levé straně vyberte Uživatelé.

V dolní části vyberte Importovat ze služby Active Directory.

Teď můžete vyhledat jednotlivé uživatele nebo vyhledat organizační jednotky (OU) s uživateli ve Windows Serveru Active Directory. V tomto případě určíme organizační jednotky uživatelů.

Zvýrazněte všechny uživatele na pravé straně a klikněte na Importovat. Měli byste obdržet automaticky otevírané okno s oznámením, že jste byli úspěšní. Zavřete okno importu.

Automatizovaná synchronizace se službou Active Directory

- Na azure Multi-Factor Authentication Serveru na levé straně vyberte Integraci adresáře.

- Přejděte na kartu Synchronizace .

- Dole zvolte Přidat.

- V okně Přidat položku synchronizace, která se zobrazí, zvolte doménu, organizační jednotky nebo skupinu zabezpečení, nastavení, výchozí hodnoty metody a výchozí nastavení jazyka pro tuto úlohu synchronizace a klepněte na tlačítko Přidat.

- Zaškrtněte políčko Povolit synchronizaci se službou Active Directory a zvolte interval synchronizace mezi 1 minutou a 24 hodinami.

Jak Azure Multi-Factor Authentication Server zpracovává uživatelská data

Pokud používáte místní Multi-Factor Authentication Server, ukládají se data uživatele na místních serverech. V cloudu se neukládají žádná trvalá uživatelská data. Když uživatel provede dvoustupňové ověření, MFA Server odešle data do cloudové služby vícefaktorového ověřování Microsoft Entra, aby provedl ověření. Po odeslání těchto žádostí o ověření do cloudové služby se v požadavku a protokolech odešlou následující pole, aby byly dostupné v sestavách ověřování a využití zákazníka. Některá pole jsou volitelná, aby je bylo možné povolit nebo zakázat v rámci Multi-Factor Authentication Serveru. Komunikace z MFA Serveru s cloudovou službou MFA používá protokol SSL/TLS přes odchozí port 443. Tato pole jsou:

- Jedinečné ID – uživatelské jméno nebo interní ID serveru MFA

- Jméno a příjmení (volitelné)

- E-mailová adresa (volitelné)

- Telefonní číslo – při hlasovém hovoru nebo ověřování sms

- Token zařízení – při ověřování mobilní aplikace

- Režim ověřování

- Výsledek ověřování

- Název serveru MFA

- IP adresa serveru MFA

- IP adresa klienta – pokud je k dispozici

Kromě výše uvedených polí se výsledek ověření (úspěch/odepření) a důvod jakýchkoli odepření uloží také s ověřovacími daty a dostupnými prostřednictvím sestav ověřování/využití.

Důležitý

Od března 2019 nebudou možnosti telefonního hovoru dostupné uživatelům MFA Serveru v bezplatných nebo zkušebních tenantech Microsoft Entra. Tato změna nemá vliv na zprávy SMS. Telefonní hovor bude i nadále dostupný pro uživatele v placených tenantech Microsoft Entra. Tato změna se týká jenom tenantů Microsoft Entra zdarma nebo zkušební verze.

Zálohování a obnovení Azure Multi-Factor Authentication Serveru

Ujistěte se, že máte dobrou zálohu, je důležitým krokem, který je potřeba provést s jakýmkoli systémem.

Pokud chcete zálohovat Azure Multi-Factor Authentication Server, ujistěte se, že máte kopii složky C:\Program Files\Multi-Factor Authentication Server\Data včetně souboru PhoneFactor.pfdata .

V případě potřeby obnovení proveďte následující kroky:

- Přeinstalujte Azure Multi-Factor Authentication Server na novém serveru.

- Aktivujte nový Azure Multi-Factor Authentication Server.

- Zastavte službu MultiFactorAuth.

- Přepište PhoneFactor.pfdata zálohovanou kopií.

- Spusťte službu MultiFactorAuth.

Nový server je teď v provozu s původní zálohovanou konfigurací a uživatelskými daty.

Správa protokolů TLS/SSL a šifrovacích sad

Po upgradu na MFA Server verze 8.x nebo vyšší se doporučuje zakázat nebo odebrat starší a slabší šifrovací sady, pokud to vaše organizace nevyžaduje. Informace o tom, jak tuto úlohu dokončit, najdete v článku Správa protokolů SSL/TLS a šifrovacích sad pro Active Directory Federation Services (AD FS) (AD FS).

Další kroky

- Nastavte a nakonfigurujte portál User Portal pro samoobslužné služby uživatele.

- Nastavte a nakonfigurujte Azure Multi-Factor Authentication Server pomocí služby Active Directory Federation Service, ověřování protokolu RADIUS nebo ověřování LDAP (Lightweight Directory Access Protocol).

- Nastavte a nakonfigurujte bránu vzdálené plochy a Server Azure Multi-Factor Authentication pomocí protokolu RADIUS.

- Nasaďte webovou službu mobilní aplikace Azure Multi-Factor Authentication Serveru.

- Pokročilé scénáře s vícefaktorovým ověřováním Azure a sítěmi VPN třetích stran