Co je primární obnovovací token?

Primární obnovovací token (PRT) je klíčovým artefaktem ověřování Microsoft Entra ve Windows 10 nebo novějším, Windows Serveru 2016 a novějších verzích, zařízeních s iOSem a Androidem. Jedná se o webový token JSON (JWT) speciálně vydaný pro zprostředkovatele tokenů microsoftu první strany, který umožňuje jednotné přihlašování (SSO) napříč aplikacemi používanými na těchto zařízeních. V tomto článku najdete podrobnosti o tom, jak se prT vydává, používá a chrání na zařízeních s Windows 10 nebo novějších. Doporučujeme používat nejnovější verze Windows 10, Windows 11 a Windows Server 2019+ a získat tak nejlepší možnosti jednotného přihlašování.

Tento článek předpokládá, že už rozumíte různým stavům zařízení dostupným v Microsoft Entra ID a jak jednotné přihlašování funguje ve Windows 10 nebo novějším. Další informace o zařízeních v Microsoft Entra ID naleznete v článku Co je správa zařízení v Microsoft Entra ID?

Klíčová terminologie a komponenty

Při žádosti o přijetí změn a používání žádosti o přijetí změn hrají klíčovou roli následující součásti systému Windows:

- Cloud Authentication Provider (CloudAP): CloudAP je moderní zprostředkovatel ověřování pro přihlášení k Windows, který ověřuje uživatele, kteří se přihlašují k Windows 10 nebo novějšímu zařízení. CloudAP poskytuje architekturu modulu plug-in, na které můžou zprostředkovatelé identit vytvářet ověřování ve Windows pomocí přihlašovacích údajů zprostředkovatele identity.

- Správce webových účtů (WAM):WAM je výchozí zprostředkovatel tokenů ve Windows 10 nebo novějších zařízeních. WAM také poskytuje architekturu modulu plug-in, na které můžou zprostředkovatelé identity stavět, a umožňuje jednotné přihlašování k aplikacím, které se spoléhají na daného zprostředkovatele identity.

- Modul plug-in Microsoft Entra CloudAP: Modul plug-in Specifický pro Microsoft Entra založený na rozhraní CloudAP, který ověřuje přihlašovací údaje uživatele pomocí Microsoft Entra ID během přihlašování k Windows.

- Modul plug-in Microsoft Entra WAM: Modul plug-in Microsoft Entra založený na rozhraní WAM, který umožňuje jednotné přihlašování k aplikacím, které k ověřování spoléhají na Microsoft Entra ID.

- Dsreg: Součást specifická pro Microsoft Entra ve Windows 10 nebo novější, která zpracovává proces registrace zařízení pro všechny stavy zařízení.

- Čip TPM (Trusted Platform Module): Čip TPM je hardwarová komponenta integrovaná do zařízení, které poskytuje hardwarové funkce zabezpečení pro tajné kódy uživatelů a zařízení. Další podrobnosti najdete v článku Přehled technologie Trusted Platform Module.

Co žádost o přijetí změn obsahuje?

Žádost o přijetí změn obsahuje deklarace identity nalezené ve většině tokenů aktualizace ID Microsoft Entra. Kromě toho existují některé deklarace identity specifické pro zařízení, které jsou součástí žádosti o přijetí změn. Jsou následující:

- ID zařízení: Žádost o přijetí změn se vydává uživateli na konkrétním zařízení. Deklarace ID

deviceIDzařízení určuje zařízení, na které byl uživatel vystavený PRT. Tato deklarace identity se později vystaví tokenům získaným prostřednictvím žádosti o přijetí změn. Deklarace IDENTITY zařízení se používá k určení autorizace podmíněného přístupu na základě stavu zařízení nebo dodržování předpisů. - Klíč relace: Klíč relace je šifrovaný symetrický klíč vygenerovaný ověřovací službou Microsoft Entra vystavený jako součást žádosti o přijetí změn. Klíč relace funguje jako důkaz o vlastnictví, pokud se k získání tokenů pro jiné aplikace používá PRT. Klíč relace se zavádí ve Windows 10 nebo novějších zařízeních připojených k Microsoft Entra nebo hybridním připojeným zařízením Microsoft Entra, pokud je starší než 30 dnů.

Můžu zjistit, co je v PRT?

PRT je neprůhledný objekt blob odeslaný z Microsoft Entra, jehož obsah není známý žádným klientským komponentám. Nevidíte, co je uvnitř žádosti o přijetí změn.

Jak se vydává žádost o přijetí změn?

Registrace zařízení je předpokladem pro ověřování na základě zařízení v MICROSOFT Entra ID. Žádost o přijetí změn se vydává jenom uživatelům na registrovaných zařízeních. Podrobnější informace o registraci zařízení najdete v článku Windows Hello pro firmy a registraci zařízení. Během registrace zařízení vygeneruje komponenta dsreg dvě sady párů kryptografických klíčů:

- Klíč zařízení (dkpub/dkpriv)

- Transportní klíč (tkpub/tkpriv)

Privátní klíče jsou svázané s čipem TPM zařízení, pokud má zařízení platný a funkční čip TPM, zatímco veřejné klíče se během procesu registrace zařízení odesílají do Microsoft Entra ID. Tyto klíče slouží k ověření stavu zařízení během požadavků PRT.

Žádost o přijetí změn se vydává během ověřování uživatelů na zařízení s Windows 10 nebo novějším ve dvou scénářích:

- Microsoft Entra join or Microsoft Entra hybrid join: A PRT is issued during Windows logon when a user logon in with their organization credentials. Žádost o přijetí změn se vydává se všemi podporovanými přihlašovacími údaji Windows 10 nebo novějšími, například heslem a Windows Hello pro firmy. V tomto scénáři je modul plug-in Microsoft Entra CloudAP primární autoritou pro PRT.

- Registrované zařízení Microsoft Entra: Žádost o přijetí změn se vystaví, když uživatel přidá sekundární pracovní účet do svého zařízení s Windows 10 nebo novějším. Uživatelé můžou do Windows 10 nebo novějšího přidat účet dvěma různými způsoby –

- Přidání účtu prostřednictvím možnosti Povolit organizaci správu výzvy zařízení po přihlášení k aplikaci (například Outlook)

- Přidání účtu z účtů>nastavení>pro přístup do práce nebo školního připojení>

Ve scénářích registrovaných zařízení Microsoft Entra je modul plug-in Microsoft Entra WAM primární autoritou pro PRT, protože přihlášení k Windows s tímto účtem Microsoft Entra neprobíhá.

Poznámka

Zprostředkovatelé identity třetích stran musí podporovat protokol WS-Trust, aby bylo možné povolit vystavování PRT na zařízeních s Windows 10 nebo novějších zařízeních. Bez WS-Trust není možné vydávat PRT uživatelům na hybridních zařízeních připojených k Microsoft Entra nebo zařízeních připojených k Microsoft Entra. Ve službě AD FS jsou vyžadovány pouze koncové body s uživatelským jménem. Pokud smartcard/certificate se služba AD FS používá při přihlašování certificatemixed ke koncovým bodům Windows, vyžaduje se. Obě adfs/services/trust/2005/windowstransport a adfs/services/trust/13/windowstransport měly by být povoleny pouze jako intranetové koncové body a nesmí být zpřístupněny jako extranetové koncové body prostřednictvím webového proxy aplikací.

Poznámka

Zásady podmíněného přístupu společnosti Microsoft Entra se nevyhodnocují při vydávání žádostí o přijetí změn.

Poznámka

Nepodporujeme poskytovatele přihlašovacích údajů třetích stran pro vystavování a prodlužování platnosti žádostí Microsoft Entra PRT.

Co je životnost žádosti o přijetí změn?

Po vydání je žádost o přijetí změn platná po dobu 14 dnů a bude se nepřetržitě obnovovat, pokud uživatel zařízení aktivně používá.

Jak se používá PRT?

PrT se používá ve Windows dvěma klíčovými komponentami:

- Modul plug-in Microsoft Entra CloudAP: Během přihlášení windows modul plug-in Microsoft Entra CloudAP požádá o PRT z Microsoft Entra ID pomocí přihlašovacích údajů poskytnutých uživatelem. Ukládá do mezipaměti také prT, aby se povolilo přihlášení do mezipaměti, když uživatel nemá přístup k připojení k internetu.

- Modul plug-in Microsoft Entra WAM: Když se uživatelé pokusí o přístup k aplikacím, modul plug-in Microsoft Entra WAM používá PRT k povolení jednotného přihlašování ve Windows 10 nebo novějším. Modul plug-in Microsoft Entra WAM používá PRT k vyžádání obnovovacích a přístupových tokenů pro aplikace, které pro žádosti o tokeny spoléhají na WAM. Umožňuje také jednotné přihlašování v prohlížečích vložením žádosti o přijetí změn do požadavků prohlížeče. Jednotné přihlašování k prohlížeči ve Windows 10 nebo novější je podporované v Microsoft Edgi (nativně), Chromu (prostřednictvím účtů Windows 10 nebo Mozilla Firefoxu v91+ (nastavení jednotného přihlašování ve Firefoxu pro Windows)

Poznámka

V případech, kdy má uživatel dva účty ze stejného tenanta Microsoft Entra přihlášeného k aplikaci prohlížeče, se ověřování zařízení poskytnuté žádostí o přijetí změn primárního účtu automaticky použije i na druhý účet. V důsledku toho druhý účet také splňuje všechny zásady podmíněného přístupu založené na zařízení v tenantovi.

Jak se žádost o přijetí změn obnovila?

Žádost o přijetí změn se obnovuje ve dvou různých metodách:

- Modul plug-in Microsoft Entra CloudAP každých 4 hodiny: Modul plug-in CloudAP obnoví PRT každých 4 hodiny během přihlášení k Windows. Pokud uživatel během této doby nemá připojení k internetu, modul plug-in CloudAP obnoví PRT po připojení zařízení k internetu.

- Modul plug-in Microsoft Entra WAM během žádostí o token aplikace: Modul plug-in WAM umožňuje jednotné přihlašování na zařízeních s Windows 10 nebo novějších povolením žádostí o bezobslužný token pro aplikace. Modul plug-in WAM může žádost o přijetí změn prodloužit během těchto žádostí o token dvěma různými způsoby:

- Aplikace požaduje WAM pro přístupový token bezobslužně, ale pro danou aplikaci není k dispozici žádný obnovovací token. V tomto případě WAM použije PRT k vyžádání tokenu pro aplikaci a v odpovědi vrátí novou žádost o přijetí změn.

- Aplikace požaduje WAM pro přístupový token, ale PRT je neplatné nebo Microsoft Entra ID vyžaduje dodatečnou autorizaci (například vícefaktorové ověřování Microsoft Entra). V tomto scénáři WAM zahájí interaktivní přihlášení, které vyžaduje, aby se uživatel znovu ověřil nebo poskytl dodatečné ověření a při úspěšném ověření se vydá nová žádost o přijetí změn.

V prostředí služby AD FS není potřeba přímý dohled na řadič domény obnovit žádost o přijetí změn. Prodlužování platnosti žádosti o přijetí změn vyžaduje pouze /adfs/services/trust/2005/usernamemixed koncové body povolené /adfs/services/trust/13/usernamemixed na proxy serveru pomocí protokolu WS-Trust.

Koncové body přenosu Windows se vyžadují pro ověřování heslem jenom v případě, že se změní heslo, a ne pro prodloužení platnosti žádosti o přijetí změn.

Poznámka

Zásady podmíněného přístupu společnosti Microsoft Entra se nevyhodnocují, když se obnovují žádosti o přijetí změn.

Klíčové aspekty

- V zařízeních připojených k Microsoft Entra a hybridních připojených zařízeních Microsoft Entra je modul plug-in CloudAP primární autoritou pro PRT. Pokud se žádost o přijetí změn obnoví během žádosti o token založený na WAM, žádost o přijetí změn se odešle zpět do modulu plug-in CloudAP, který před přijetím ověří platnost žádosti o přijetí změn pomocí Microsoft Entra ID.

Platforma Android:

- Žádost o přijetí změn je platná po dobu 90 dnů a je nepřetržitě obnovena, dokud se zařízení používá. Pokud se ale zařízení nepoužívá, platí jenom 14 dnů.

- Žádost o přijetí změn se vydává a obnovuje pouze při ověřování nativní aplikace. Žádost o přijetí změn se během relace prohlížeče neprodlouží ani nevystaví.

- Žádost o přijetí změn je možné získat bez nutnosti registrace zařízení (připojení k síti na pracovišti) a povolení jednotného přihlašování.

- Žádosti o přijetí změn získané bez registrace zařízení nemůžou splňovat kritéria autorizace podmíněného přístupu, která závisí na stavu nebo dodržování předpisů zařízení.

Jak je prT chráněno?

Žádost o přijetí změn je chráněná vazbou na zařízení, ke kterému se uživatel přihlásil. Microsoft Entra ID a Windows 10 nebo novější povolení ochrany PRT pomocí následujících metod:

- Během prvního přihlášení: Během prvního přihlášení se žádost o přijetí změn vydává podepisováním žádostí pomocí kryptografického klíče zařízení generovaného během registrace zařízení. Na zařízení s platným a funkčním čipem TPM je klíč zařízení zabezpečený čipem TPM, který brání jakémukoli škodlivému přístupu. Žádost o přijetí změn se nevystaví, pokud se nedá ověřit odpovídající podpis klíče zařízení.

- Během žádostí o token a obnovení: Při vydání žádosti o přijetí změn vydává ID Microsoft Entra také šifrovaný klíč relace pro zařízení. Je šifrovaný pomocí klíče veřejné dopravy (tkpub) vygenerovaného a odesílaného do ID Microsoft Entra v rámci registrace zařízení. Tento klíč relace je možné dešifrovat pouze privátním transportním klíčem (tkpriv) zabezpečeným čipem TPM. Klíč relace je klíč pro ověření vlastnictví (POP) pro všechny požadavky odeslané na ID Microsoft Entra. Klíč relace je také chráněn čipem TPM a žádná jiná komponenta operačního systému k němu nemá přístup. Žádosti o token nebo žádosti o obnovení PRT jsou bezpečně podepsané tímto klíčem relace prostřednictvím čipu TPM, a proto se s tím nedají manipulovat. Microsoft Entra zneplatní všechny požadavky ze zařízení, které nejsou podepsané odpovídajícím klíčem relace.

Zabezpečením těchto klíčů pomocí čipu TPM vylepšujeme zabezpečení prT od škodlivých herců, kteří se snaží klíče ukrást nebo přehrát PRT. Použití čipu TPM tedy výrazně vylepšuje zabezpečení zařízení připojených k Microsoft Entra, hybridního připojení Microsoft Entra a microsoft Entra registrovaných zařízení proti krádeži přihlašovacích údajů. Pro zvýšení výkonu a spolehlivosti je doporučená verze TPM 2.0 pro všechny scénáře registrace zařízení Microsoft Entra ve Windows 10 nebo novějším. Od aktualizace Windows 10, 1903, Microsoft Entra ID nepoužívá TPM 1.2 pro žádný z výše uvedených klíčů kvůli problémům se spolehlivostí.

Jak jsou tokeny aplikací a soubory cookie prohlížeče chráněné?

Tokeny aplikace: Když aplikace požaduje token prostřednictvím WAM, Microsoft Entra ID vydá obnovovací token a přístupový token. WAM ale vrátí přístupový token pouze aplikaci a zabezpečí obnovovací token v mezipaměti tím, že ho zašifruje pomocí klíče rozhraní DPAPI (Data Protection Application Programming Interface). WAM bezpečně používá obnovovací token podpisem žádostí s klíčem relace k vydání dalších přístupových tokenů. Klíč DPAPI je zabezpečený symetrickým klíčem založeným na Microsoft Entra ID v samotném Microsoft Entra. Když zařízení potřebuje dešifrovat profil uživatele pomocí klíče DPAPI, poskytne Microsoft Entra ID klíč DPAPI zašifrovaný klíčem relace, který modul plug-in CloudAP požádá o dešifrování čipu TPM. Tato funkce zajišťuje konzistenci při zabezpečení obnovovacích tokenů a zabraňuje aplikacím implementovat vlastní mechanismy ochrany.

Soubory cookie prohlížeče: Ve Windows 10 nebo novějším podporuje Microsoft Entra ID jednotné přihlašování prohlížeče v Internet Exploreru a Microsoft Edge nativně, v Google Chrome prostřednictvím rozšíření účtů Windows 10 a v Mozilla Firefoxu v91+ prostřednictvím nastavení prohlížeče. Zabezpečení je sestaveno nejen pro ochranu souborů cookie, ale také koncových bodů, do kterých se soubory cookie odesílají. Soubory cookie prohlížeče jsou chráněné stejným způsobem, jakým je PRT, použitím klíče relace k podepsání a ochraně souborů cookie.

Když uživatel zahájí interakci s prohlížečem, prohlížeč (nebo rozšíření) vyvolá nativního hostitele klienta modelu COM. Nativní hostitel klienta zajišťuje, že stránka pochází z jedné z povolených domén. Prohlížeč může odeslat další parametry nativnímu hostiteli klienta, včetně jiného typu, ale nativní hostitel klienta zaručuje ověření názvu hostitele. Nativní hostitel klienta požaduje soubor PRT-cookie z modulu plug-in CloudAP, který ho vytvoří a podepíše klíčem relace chráněným čipem TPM. Vzhledem k tomu, že klíč relace podepsal soubor cookie PRT, je obtížné s ním manipulovat. Tento SOUBOR PRT-cookie je součástí hlavičky požadavku pro Microsoft Entra ID k ověření zařízení, ze které pochází. Pokud používáte prohlížeč Chrome, může volat pouze rozšíření explicitně definované v manifestu hostitele nativního klienta, které brání v provádění těchto požadavků libovolným rozšířením. Jakmile Microsoft Entra ID ověří soubor cookie PRT, vydá do prohlížeče soubor cookie relace. Tento soubor cookie relace obsahuje také stejný klíč relace vydaný v PRT. Během dalších požadavků se klíč relace ověří efektivně vazbou souboru cookie na zařízení a zabrání přehrání z jiného prostředí.

Kdy žádost o přijetí změn získá deklaraci vícefaktorového ověřování?

Žádost o přijetí změn může získat vícefaktorovou deklaraci identity ověřování v konkrétních scénářích. Když se k vyžádání tokenů pro aplikace použije žádost o tokeny založené na MFA, deklarace vícefaktorového ověřování se na tyto tokeny aplikace přenese. Tato funkce poskytuje uživatelům bezproblémové prostředí tím, že brání výzvě vícefaktorového ověřování pro každou aplikaci, která ji vyžaduje. Žádost o přijetí změn může získat deklaraci vícefaktorového ověřování následujícími způsoby:

- Přihlaste se pomocí Windows Hello pro firmy: Windows Hello pro firmy nahrazuje hesla a používá kryptografické klíče k zajištění silného dvojúrovňového ověřování. Windows Hello pro firmy je specifický pro uživatele na zařízení a samotný vyžaduje, aby se zřídilo vícefaktorové ověřování. Když se uživatel přihlásí pomocí Windows Hello pro firmy, žádost o přijetí změn uživatele získá deklaraci vícefaktorového ověřování. Tento scénář platí také pro uživatele, kteří se přihlašují pomocí čipových karet, pokud ověřování pomocí čipové karty vytváří deklaraci vícefaktorového ověřování ze služby AD FS.

- Vzhledem k tomu, že se Windows Hello pro firmy považuje za vícefaktorové ověřování, deklarace vícefaktorového ověřování se aktualizuje při aktualizaci samotné žádosti o přijetí změn, takže doba trvání vícefaktorového ověřování se bude průběžně rozšiřovat, když se uživatelé přihlásí pomocí Windows Hello pro firmy.

- Vícefaktorové ověřování během interaktivního přihlašování WAM: Během žádosti o token prostřednictvím WAM platí, že pokud je pro přístup k aplikaci potřeba vícefaktorové ověřování, otisk žádosti o přijetí změn, která se během této interakce prodloužila s deklarací vícefaktorového ověřování.

- V tomto případě se deklarace vícefaktorového ověřování neaktualizuje nepřetržitě, takže doba trvání vícefaktorového ověřování je založená na době životnosti nastavené v adresáři.

- Pokud se pro přístup k aplikaci používají předchozí existující prt a RT, považují se PRT a RT za první důkaz o ověření. Vyžaduje se nová verze RT s druhým dokladem a vytištěnou deklarací vícefaktorového ověřování. Tento proces také vydává nové žádosti o přijetí změn a rt.

Windows 10 nebo novější udržuje rozdělený seznam žádostí o přijetí změn pro jednotlivé přihlašovací údaje. Pro každou Windows Hello pro firmy, heslo nebo čipovou kartu je tedy k dispozici žádost o přijetí změn. Toto dělení zajišťuje izolaci deklarací vícefaktorového ověřování na základě použitých přihlašovacích údajů a nesměšněných během požadavků na tokeny.

Poznámka

Při přihlašování k Windows 10 nebo novějšímu zařízení připojenému k Microsoft Entra nebo hybridnímu zařízení připojenému k Microsoft Entra může být po registraci klíče relace přidruženého k žádosti o přijetí změn vyžadováno vícefaktorové ověřování během interaktivního přihlašování WAM.

Jak se žádost o přijetí změn zneplatní?

Žádost o přijetí změn je neplatná v následujících scénářích:

- Neplatný uživatel: Pokud je uživatel odstraněn nebo zakázán v Microsoft Entra ID, jeho PRT je zneplatněn a nelze jej použít k získání tokenů pro aplikace. Pokud se odstraněný nebo zakázaný uživatel už přihlásil k zařízení dříve, přihlášení uložené v mezipaměti by se přihlásilo, dokud cloudAP nebude vědět o svém neplatném stavu. Jakmile CloudAP zjistí, že uživatel je neplatný, zablokuje následná přihlášení. Neplatný uživatel se automaticky zablokuje přihlášení k novým zařízením, která nemají svoje přihlašovací údaje uložené v mezipaměti.

- Neplatné zařízení: Pokud je zařízení odstraněno nebo zakázáno v Microsoft Entra ID, žádost o přijetí změn získaná na daném zařízení je neplatná a nelze ji použít k získání tokenů pro jiné aplikace. Pokud už je uživatel přihlášený k neplatnému zařízení, může to udělat i nadále. Všechny tokeny v zařízení jsou ale neplatné a uživatel z daného zařízení nemá jednotné přihlašování k žádným prostředkům.

- Změna hesla: Pokud uživatel získal PRT se svým heslem, id Microsoft Entra id zneplatní, když uživatel změní heslo. Změna hesla způsobí, že uživatel získá novou žádost o přijetí změn. K tomuto zneplatnění může dojít dvěma různými způsoby:

- Pokud se uživatel přihlásí k Windows pomocí nového hesla, CloudAP staré PRT zahodí a požádá Microsoft Entra ID o vydání nového PRT s novým heslem. Pokud uživatel nemá připojení k internetu, nové heslo nejde ověřit, systém Windows může vyžadovat, aby uživatel zadal staré heslo.

- Pokud se uživatel přihlásil pomocí starého hesla nebo po přihlášení k Systému Windows změnil heslo, použije se starý PRT pro všechny žádosti o tokeny založené na WAM. V tomto scénáři se uživateli zobrazí výzva k opětovnému ověření během žádosti o token WAM a vystavila se nová žádost o přijetí změn.

- Problémy s čipem TPM: Někdy může dojít k falšování nebo selhání čipu TPM zařízení, což vede k nedostupnosti klíčů zabezpečených čipem TPM. V takovém případě zařízení nemůže získat žádost o přijetí změn nebo vyžádání tokenů pomocí existujícího prT, protože nemůže prokázat vlastnictví kryptografických klíčů. V důsledku toho je stávající PRT zneplatněn Microsoft Entra ID. Když Windows 10 zjistí selhání, zahájí tok obnovení, který znovu zaregistruje zařízení pomocí nových kryptografických klíčů. S hybridním spojením Microsoft Entra, stejně jako při počáteční registraci, se obnovení bez zásahu uživatele provede bezobslužně. U registrovaných zařízení Microsoft Entra nebo Microsoft Entra je potřeba provést obnovení uživatelem, který má na zařízení oprávnění správce. V tomto scénáři je tok obnovení inicializován výzvou systému Windows, která provede uživatele k úspěšnému obnovení zařízení.

Podrobné toky

Následující diagramy znázorňují podkladové podrobnosti o vydávání, obnovování a používání žádosti o přijetí změn k vyžádání přístupového tokenu pro aplikaci. Kromě toho tyto kroky také popisují, jak se výše uvedené mechanismy zabezpečení používají během těchto interakcí.

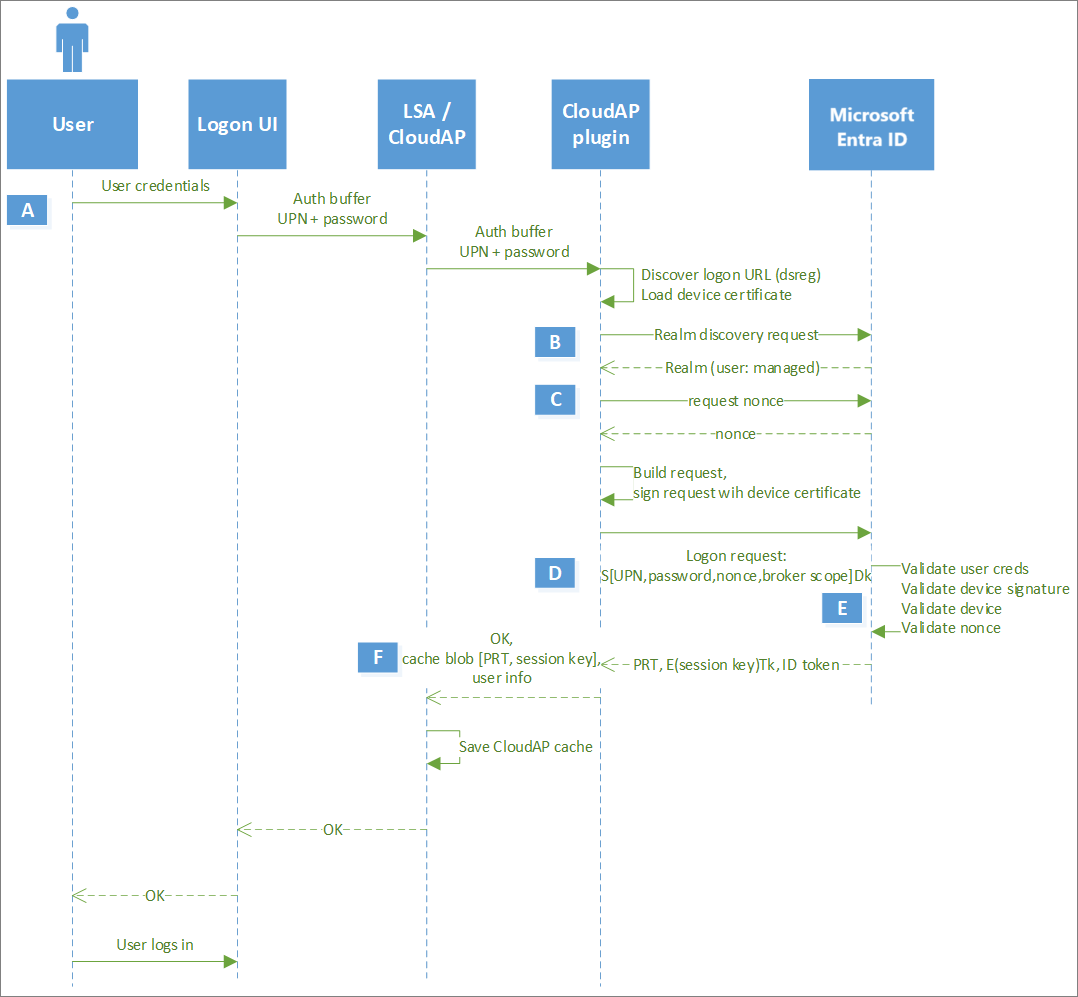

Vystavení žádosti o přijetí změn při prvním přihlášení

Poznámka

V zařízeních připojených k Microsoft Entra dochází k synchronnímu vystavení Microsoft Entra PRT (kroky A-F) předtím, než se uživatel může přihlásit k Windows. V zařízeních připojených k hybridní službě Microsoft Entra je místní Active Directory primární autoritou. Uživatel se tedy může přihlásit k Systému Windows hybridnímu připojení Microsoft Entra po získání TGT pro přihlášení, zatímco vystavování PRT probíhá asynchronně. Tento scénář se nevztahuje na zařízení registrovaná společností Microsoft Entra, protože přihlášení nepoužívá přihlašovací údaje Microsoft Entra.

Poznámka

V hybridním prostředí Windows připojeném k Microsoft Entra dochází k asynchronnímu vystavení žádosti o přijetí změn. Vystavení žádosti o přijetí změn může selhat kvůli problémům s federačním zprostředkovatelem. Toto selhání může vést k problémům s přihlášením, když se uživatelé pokusí získat přístup ke cloudovým prostředkům. Tento scénář je důležité vyřešit u poskytovatele federace.

| Krok | Popis |

|---|---|

| A | Uživatel zadá heslo do přihlašovacího uživatelského rozhraní. LogonUI předává přihlašovací údaje v vyrovnávací paměti ověřování do LSA, což se pak interně předává do CloudAP. CloudAP tento požadavek předá modulu plug-in CloudAP. |

| B | Modul plug-in CloudAP iniciuje žádost o zjišťování sféry za účelem identifikace zprostředkovatele identity pro uživatele. Pokud má tenant uživatele nastavení federačního zprostředkovatele, vrátí ID Microsoft Entra koncový bod koncového bodu MeX (Metadata Exchange) zprostředkovatele federace. Pokud ne, microsoft Entra ID vrátí, že je uživatel spravován, což znamená, že uživatel může ověřit pomocí Microsoft Entra ID. |

| C | Pokud je uživatel spravovaný, CloudAP získá nonce z Microsoft Entra ID. Pokud je uživatel federovaný, modul plug-in CloudAP požádá o token SAML (Security Assertion Markup Language) od zprostředkovatele federace s přihlašovacími údaji uživatele. Před odesláním tokenu SAML do Microsoft Entra ID se vyžaduje nonce. |

| D | Modul plug-in CloudAP vytvoří žádost o ověření s přihlašovacími údaji uživatele, nesouvisejí a oborem zprostředkovatele, podepíše požadavek klíčem zařízení (dkpriv) a odešle ho do Microsoft Entra ID. V federované prostředí používá modul plug-in CloudAP token SAML vrácený federačním zprostředkovatelem místo přihlašovacích údajů uživatele. |

| E | Id Microsoft Entra ověřuje přihlašovací údaje uživatele, neschválit a podpis zařízení, ověřuje platnost zařízení v tenantovi a vydává šifrovanou žádost o přijetí změn. Spolu s PRT vydává ID Microsoft Entra také symetrický klíč, který se nazývá klíč relace šifrovaný pomocí Microsoft Entra ID pomocí transportní klíč (tkpub). Kromě toho je klíč relace také vložen do žádosti o přijetí změn. Tento klíč relace funguje jako klíč důkazu o vlastnictví (PoP) pro následné žádosti s žádostí o přijetí změn. |

| F | Modul plug-in CloudAP předává šifrovaný PRT a klíč relace do CloudAP. CloudAP požádá TPM o dešifrování klíče relace pomocí přenosového klíče (tkpriv) a znovu ho zašifruje pomocí vlastního klíče TPM. CloudAP ukládá šifrovaný klíč relace do své mezipaměti spolu s PRT. |

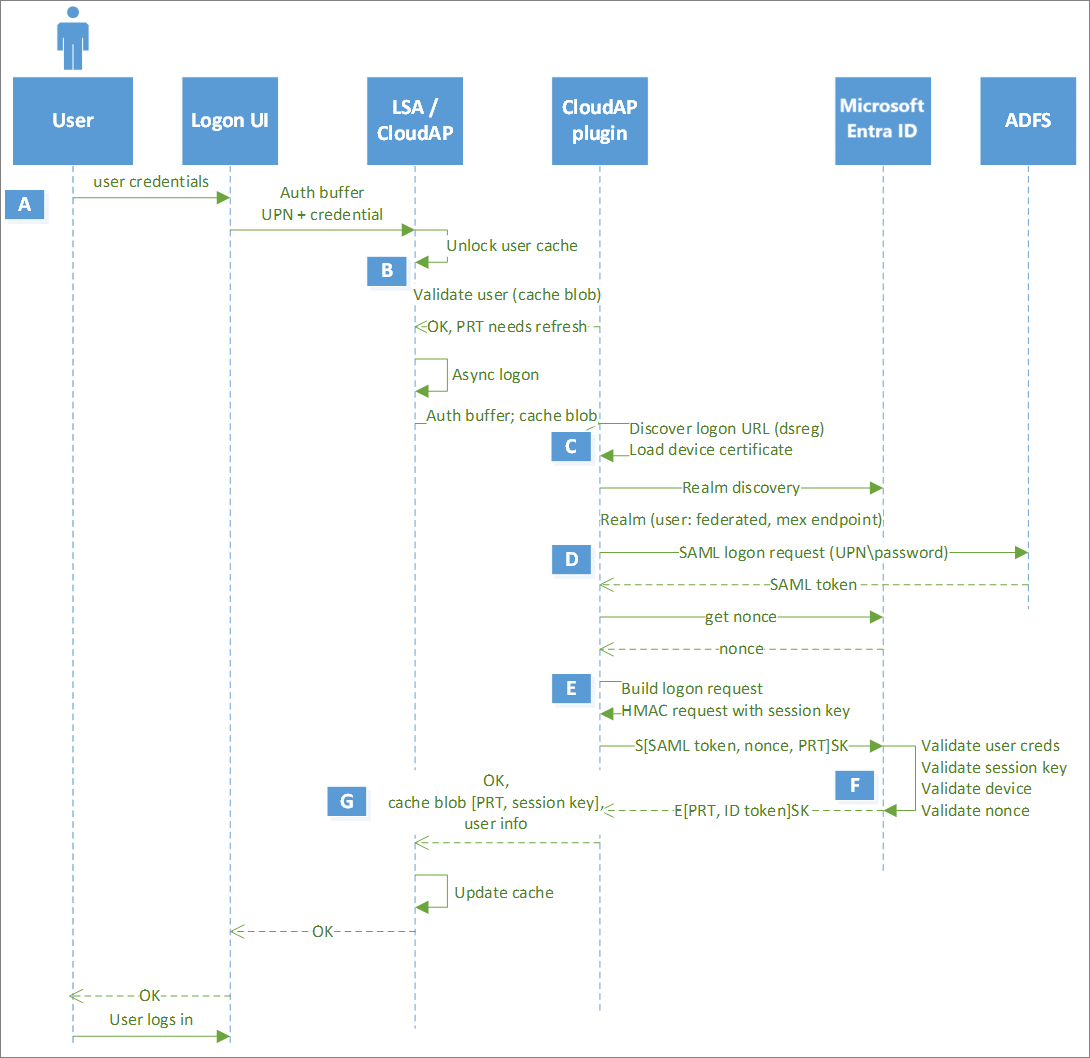

Prodloužení žádosti o přijetí změn při následných přihlášeních

| Krok | Popis |

|---|---|

| A | Uživatel zadá heslo do přihlašovacího uživatelského rozhraní. LogonUI předává přihlašovací údaje v vyrovnávací paměti ověřování do LSA, což se pak interně předává do CloudAP. CloudAP tento požadavek předá modulu plug-in CloudAP. |

| B | Pokud se uživatel dříve přihlásil k relaci, systém Windows zahájí přihlášení do mezipaměti a ověří přihlašovací údaje pro přihlášení uživatele. Modul plug-in CloudAP každých 4 hodin zahájí obnovení PRT asynchronně. |

| C | Modul plug-in CloudAP iniciuje žádost o zjišťování sféry za účelem identifikace zprostředkovatele identity pro uživatele. Pokud má tenant uživatele nastavení zprostředkovatele federace, vrátí ID Microsoft Entra koncový bod koncového bodu MeX (Metadata Exchange) zprostředkovatele federace. Pokud ne, microsoft Entra ID vrátí, že je uživatel spravován, což znamená, že uživatel může ověřit pomocí Microsoft Entra ID. |

| D | Pokud je uživatel federovaný, modul plug-in CloudAP požádá o token SAML od zprostředkovatele federace pomocí přihlašovacích údajů uživatele. Před odesláním tokenu SAML do Microsoft Entra ID se vyžaduje nonce. Pokud je uživatel spravovaný, CloudAP přímo získá nonce z Microsoft Entra ID. |

| E | Modul plug-in CloudAP vytvoří žádost o ověření s přihlašovacími údaji uživatele, nesouvisejí s existující žádostí o přijetí změn, podepíše požadavek klíčem relace a odešle ho do Microsoft Entra ID. V federované prostředí používá modul plug-in CloudAP token SAML vrácený federačním zprostředkovatelem místo přihlašovacích údajů uživatele. |

| F | Microsoft Entra ID ověří podpis klíče relace tím, že ho porovná s klíčem relace vloženým v PRT, ověří nece a ověří platnost zařízení v tenantovi a vydá novou žádost o přijetí změn. Jak je vidět dříve, PRT je opět doprovázen klíčem relace šifrovaným transportním klíčem (tkpub). |

| G | Modul plug-in CloudAP předává šifrovaný PRT a klíč relace do CloudAP. CloudAP požádá TPM o dešifrování klíče relace pomocí přenosového klíče (tkpriv) a znovu ho zašifruje pomocí vlastního klíče TPM. CloudAP ukládá šifrovaný klíč relace do své mezipaměti spolu s PRT. |

Poznámka

Žádost o přijetí změn je možné obnovit externě bez nutnosti připojení VPN, pokud jsou externě povoleny koncové body s uživatelským jménem.

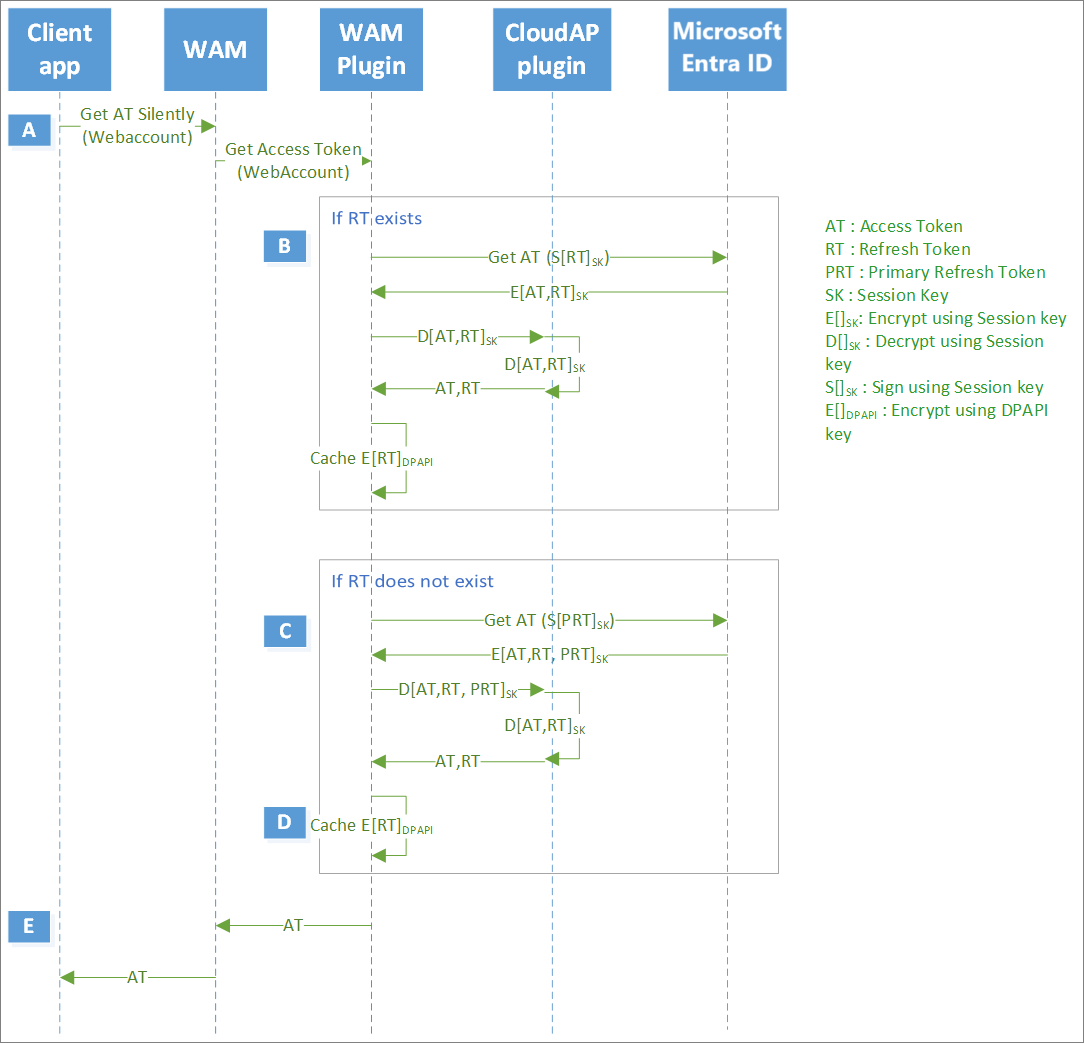

Využití žádosti o přijetí změn během žádostí o token aplikace

| Krok | Popis |

|---|---|

| A | Aplikace (například Outlook, OneNote atd.) iniciuje žádost o token do WAM. WAM zase požádá modul plug-in Microsoft Entra WAM o službu žádosti o token. |

| B | Pokud je token Aktualizace aplikace již k dispozici, modul plug-in Microsoft Entra WAM ho použije k vyžádání přístupového tokenu. Pokud chcete poskytnout doklad o vazbě zařízení, modul plug-in WAM podepíše požadavek klíčem relace. ID Microsoft Entra ověří klíč relace a vydá přístupový token a nový obnovovací token aplikace zašifrovaný klíčem relace. Modul plug-in WAM žádá modul plug-in CloudAP o dešifrování tokenů, což následně požádá TPM o dešifrování pomocí klíče relace, což vede k tomu, že modul plug-in WAM získá oba tokeny. Dále modul plug-in WAM poskytuje pouze přístupový token aplikace, zatímco obnovovací token znovu zašifruje pomocí ROZHRANÍ DPAPI a uloží ho do vlastní mezipaměti. |

| C | Pokud není k dispozici obnovovací token aplikace, modul plug-in Microsoft Entra WAM použije prT k vyžádání přístupového tokenu. Pokud chcete poskytnout důkaz o vlastnictví, modul plug-in WAM podepíše žádost obsahující PRT klíčem relace. Microsoft Entra ID ověří podpis klíče relace tím, že ho porovná s klíčem relace vloženým v PRT, ověří platnost zařízení a vydá přístupový token a obnovovací token pro aplikaci. Kromě toho může Microsoft Entra ID vydat nové PRT (na základě cyklu aktualizace), všechny je zašifrované klíčem relace. |

| D | Modul plug-in WAM žádá modul plug-in CloudAP o dešifrování tokenů, což následně požádá TPM o dešifrování pomocí klíče relace, což vede k tomu, že modul plug-in WAM získá oba tokeny. V dalším kroku modul plug-in WAM poskytuje pouze přístupový token aplikace, zatímco obnovovací token znovu zašifruje pomocí DPAPI a uloží ho do vlastní mezipaměti. Modul plug-in WAM používá pro tuto aplikaci obnovovací token. Modul plug-in WAM také vrací nový modul plug-in PRT do CloudAP, který před aktualizací ve vlastní mezipaměti ověří PRT pomocí Microsoft Entra ID. Modul plug-in CloudAP používá nový PRT. |

| E | WAM poskytuje nově vydaný přístupový token pro WAM, který zase poskytuje zpět volající aplikaci. |

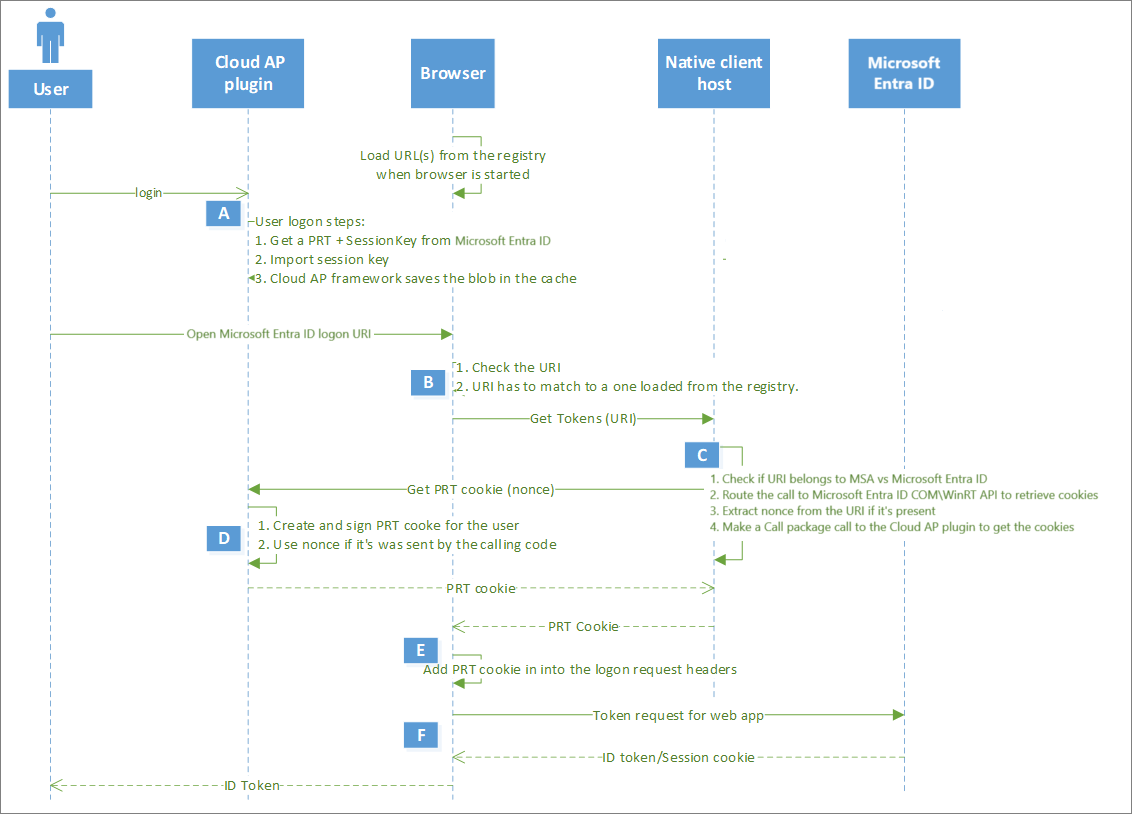

Jednotné přihlašování v prohlížeči s využitím PRT

| Krok | Popis |

|---|---|

| A | Uživatel se přihlásí do Windows pomocí svých přihlašovacích údajů, aby získal PRT. Jakmile uživatel otevře prohlížeč, prohlížeč (nebo rozšíření) načte adresy URL z registru. |

| B | Když uživatel otevře přihlašovací adresu URL Microsoft Entra, prohlížeč nebo rozšíření ověří adresu URL s adresami získanými z registru. Pokud se shodují, prohlížeč vyvolá nativního hostitele klienta pro získání tokenu. |

| C | Nativní hostitel klienta ověří, že adresy URL patří zprostředkovatelům identity Microsoftu (účet Microsoft nebo Microsoft Entra ID), extrahuje neposílanou z adresy URL a volá modul plug-in CloudAP, aby získal soubor cookie PRT. |

| D | Modul plug-in CloudAP vytvoří soubor cookie PRT, přihlásí se pomocí klíče relace vázaného na TPM a odešle ho zpět do nativního hostitele klienta. |

| E | Nativní hostitel klienta vrátí tento soubor cookie PRT do prohlížeče, který ho obsahuje jako součást hlavičky požadavku s názvem x-ms-RefreshTokenCredential a tokeny požadavku z ID Microsoft Entra. |

| F | Microsoft Entra ID ověří podpis klíče relace v souboru cookie PRT, ověří nonce, ověří, že zařízení je platné v tenantovi, a vydá token ID pro webovou stránku a šifrovaný soubor cookie relace pro prohlížeč. |

Poznámka

Tok jednotného přihlašování prohlížeče popsaný v předchozích krocích se nevztahuje na relace v privátních režimech, jako je InPrivate v Microsoft Edgi, anonymní režim v Prohlížeči Google Chrome (při použití rozšíření Účty Microsoft) nebo v privátním režimu v Mozilla Firefoxu v91+

Další kroky

Další informace o řešení problémů souvisejících s PRT najdete v článku Řešení potíží s hybridním systémem Windows 10 nebo novějším a Windows Serverem 2016 připojených k Microsoft Entra.