Ruční konfigurace hybridního připojení Microsoft Entra

Pokud používáte Microsoft Entra Connect, přečtěte si pokyny v tématu Konfigurace hybridního připojení Microsoft Entra. Používání automatizace v Microsoft Entra Connect výrazně zjednodušuje konfiguraci hybridního připojení Microsoft Entra.

Tento článek popisuje ruční konfiguraci požadavků pro hybridní připojení Microsoft Entra, včetně kroků pro spravované a federované domény.

Požadavky

- Microsoft Entra Connect

- Pokud chcete, aby synchronizace registrace zařízení byla úspěšná, v rámci konfigurace registrace zařízení nevylučujte z konfigurace synchronizace Microsoft Entra Connect Sync výchozí atributy zařízení. Další informace o výchozích atributech zařízení synchronizovaných s ID Microsoft Entra najdete v tématu Atributy synchronizované službou Microsoft Entra Connect.

- Pokud počítačové objekty zařízení, která chcete být hybridním připojením Microsoft Entra, patří do konkrétních organizačních jednotek (OU), nakonfigurujte správné organizační jednotky pro synchronizaci v Microsoft Entra Connect. Další informace o tom, jak synchronizovat počítačové objekty pomocí nástroje Microsoft Entra Connect, najdete v tématu Filtrování založené na organizační jednotce.

- Přihlašovací údaje podnikového správce pro každou z doménových struktur služby místní Active Directory Domain Services

- (Pro federované domény) Windows Server s nainstalovaným Active Directory Federation Services (AD FS).

- Uživatelé můžou svoje zařízení zaregistrovat pomocí Microsoft Entra ID. Další informace o tomto nastavení najdete v části Konfigurace nastavení zařízení v článku Konfigurace nastavení zařízení.

Hybridní připojení Microsoft Entra vyžaduje, aby zařízení měla ze sítě vaší organizace přístup k následujícím prostředkům Microsoftu:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(pokud používáte nebo se chystáte používat bezproblémové jednotné přihlašování)- Služba tokenů zabezpečení vaší organizace (STS) (pro federované domény)

Upozorňující

Pokud vaše organizace používá proxy servery, které zachycují provoz SSL pro scénáře, jako je ochrana před únikem informací nebo omezení tenanta Microsoft Entra, zajistěte, aby provoz na tyto adresy URL byl vyloučen z přerušení a kontroly protokolu TLS. Při vyloučení těchto adres URL může dojít k rušení ověřování klientských certifikátů, k problémům s registrací zařízení a podmíněnému přístupu na základě zařízení.

Pokud vaše organizace vyžaduje přístup k internetu přes odchozí proxy server, můžete pomocí funkce Automatické zjišťování webového proxy serveru (WPAD) povolit registraci zařízení s Windows 10 nebo novějšími počítači pro registraci zařízení s Microsoft Entra ID. Pokud chcete vyřešit problémy s konfigurací a správou WPAD, přečtěte si téma Řešení potíží s automatickým zjišťováním.

Pokud WPAD nepoužíváte, můžete na počítači nakonfigurovat nastavení proxy serveru WinHTTP počínaje Windows 10 1709. Další informace najdete v tématu Nastavení proxy serveru WinHTTP nasazené objektem zásad skupiny (GPO).

Poznámka:

Pokud nakonfigurujete nastavení proxy serveru v počítači pomocí nastavení WinHTTP, všechny počítače, které se nemůžou připojit k nakonfigurovaným proxy serveru, se nebudou moct připojit k internetu.

Pokud vaše organizace vyžaduje přístup k internetu přes ověřený odchozí proxy server, ujistěte se, že se vaše počítače s Windows 10 nebo novějšími můžou úspěšně ověřit u odchozího proxy serveru. Vzhledem k tomu, že počítače s Windows 10 nebo novějším spouštějí registraci zařízení pomocí kontextu počítače, nakonfigurujte odchozí ověřování proxy pomocí kontextu počítače. Požadavky na konfiguraci vám sdělí váš poskytovatel odchozího proxy serveru.

Pomocí skriptu Test Device Registration Connectivity ověřte, že zařízení mají přístup k požadovaným prostředkům Microsoftu v rámci systémového účtu.

Konfigurace

Hybridní zařízení připojená k Microsoft Entra můžete nakonfigurovat pro různé typy platforem zařízení s Windows.

- U spravovaných a federovaných domén musíte nakonfigurovat spojovací bod služby (SCP).

- U federovaných domén musíte zajistit, aby vaše federační služba byla nakonfigurovaná tak, aby vystavovala příslušné deklarace identity.

Po dokončení těchto konfigurací ověřte registraci podle pokynů.

Konfigurace spojovacího bodu služby

Vaše zařízení během registrace používají objekt spojovacího bodu služby (SCP) ke zjištění informací o tenantovi Microsoft Entra. V instanci místní Active Directory musí objekt SCP pro zařízení s hybridním připojeným systémem Microsoft Entra existovat v oddílu kontextu pojmenování konfigurace doménové struktury počítače. Pro každou doménovou strukturu existuje jenom jeden kontext pojmenování konfigurace. V konfiguraci Active Directory s více doménovými strukturami musí bod připojení služby existovat ve všech doménových strukturách obsahujících počítače připojené k doméně.

Objekt SCP obsahuje dvě hodnoty klíčových slov – azureADid:<TenantID> a azureADName:<verified domain>. Hodnota <verified domain> v klíčovém slově azureADName určuje typ toku registrace zařízení (federovaný nebo spravovaný), který bude zařízení následovat po přečtení hodnoty SCP z vaší instance místní Active Directory. Další informace o spravovaných a federovaných tocích najdete v článku Jak funguje registrace zařízení Microsoft Entra.

Pomocí rutiny Get-ADRootDSE můžete načíst názvový kontext konfigurace vaší doménové struktury.

Pro doménovou strukturu s názvem domény Active Directory fabrikam.com je názvový kontext konfigurace následující:

CN=Configuration,DC=fabrikam,DC=com

V doménové struktuře se objekt SCP pro automatickou registraci zařízení připojených k doméně nachází na adrese:

CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,[Your Configuration Naming Context]

V závislosti na tom, jak nasadíte Microsoft Entra Connect, už může být objekt SCP nakonfigurovaný. Existenci objektu můžete ověřit a načíst hodnoty zjišťování pomocí následujícího skriptu PowerShellu:

$scp = New-Object System.DirectoryServices.DirectoryEntry;

$scp.Path = "LDAP://CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=fabrikam,DC=com";

$scp.Keywords;

$scp . Výstup klíčových slov zobrazuje informace o tenantovi Microsoft Entra. Tady je příklad:

azureADName:microsoft.com

azureADId:a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1

Nastavení vystavování deklarací identity

V konfiguraci federovaného Microsoft Entra se zařízení spoléhají na službu AD FS nebo místní federační službu od partnera Microsoftu, aby se ověřila v Microsoft Entra ID. Zařízení se ověřují, aby získala přístupový token pro registraci ve službě Microsoft Entra Device Registration Service (Azure DRS).

Aktuální zařízení s Windows se ověřují pomocí integrovaného ověřování Systému Windows k aktivnímu koncovému bodu WS-Trust (verze 1.3 nebo 2005), který je hostovaný místní federační službou.

Pokud používáte službu AD FS, musíte povolit následující koncové body WS-Trust:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Upozorňující

Jako pouze intranetové koncové body by měly být povolené ad fs,services/trust/trust/2005/windowstransport i adfs/services/trust/13/windowstransport a nesmí být přístupné jako extranetové koncové body prostřednictvím webového proxy aplikací. Další informace o zakázání koncových bodů WINDOWS WS-Trust najdete v tématu Zakázání koncových bodů Windows ws-Trust na proxy serveru. Pomocí konzoly pro správu SLUŽBY AD FS v části Koncové body služby>můžete zjistit, jaké koncové body jsou povolené.

Poznámka:

Pokud nemáte službu AD FS jako místní federační službu, postupujte podle pokynů od dodavatele a ujistěte se, že podporují koncové body WS-Trust 1.3 nebo 2005 a že se publikují prostřednictvím souboru Serveru metadat (MEX).

Aby se registrace zařízení dokončila, musí v tokenu, který Azure DRS obdrží, existovat následující deklarace identity. Azure DRS vytvoří objekt zařízení v Microsoft Entra ID s některými z těchto informací. Microsoft Entra Connect pak pomocí těchto informací přidruží nově vytvořený objekt zařízení k místnímu účtu počítače.

http://schemas.microsoft.com/ws/2012/01/accounttypehttp://schemas.microsoft.com/identity/claims/onpremobjectguidhttp://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid

Pokud potřebujete více než jeden ověřený název domény, musíte pro počítače zadat následující deklaraci identity:

http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid

Pokud už vydáváte deklaraci identity ImmutableID (například použití mS-DS-ConsistencyGuid nebo jiný atribut jako zdrojovou hodnotu immutableID), musíte zadat jednu odpovídající deklaraci identity pro počítače:

http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID

V následujících částech najdete informace o těchto tématech:

- Hodnoty, které mají mít každá deklarace identity.

- Jak by definice vypadala ve službě AD FS.

Definice vám pomůže ověřit, jestli požadované hodnoty existují, nebo jestli je potřeba je vytvořit.

Poznámka:

Pokud službu AD FS nepoužíváte pro místní federační server, postupujte podle pokynů dodavatele a vytvořte odpovídající konfiguraci pro vydávání těchto deklarací identity.

Vystavení deklarace identity typu účtu

Deklarace http://schemas.microsoft.com/ws/2012/01/accounttype identity musí obsahovat hodnotu DJ, která identifikuje zařízení jako počítač připojený k doméně. Ve službě AD FS můžete přidat pravidlo transformace vystavování, které vypadá přibližně takto:

@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);

Vystavení identity objectGUID místního účtu počítače

Deklarace http://schemas.microsoft.com/identity/claims/onpremobjectguid identity musí obsahovat hodnotu objectGUID místního účtu počítače. Ve službě AD FS můžete přidat pravidlo transformace vystavování, které vypadá přibližně takto:

@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);

Problém s ID objektu místního účtu počítače

Deklarace http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid identity musí obsahovat hodnotu objectSid místního účtu počítače. Ve službě AD FS můžete přidat pravidlo transformace vystavování, které vypadá přibližně takto:

@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);

VystavitelID pro počítač, pokud je v Microsoft Entra ID více ověřených názvů domén

Deklarace http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid identity musí obsahovat identifikátor URI (Uniform Resource Identifier) všech ověřených názvů domén, které se připojují k místní federační službě (AD FS nebo partner) vydávajícímu token. Ve službě AD FS můžete přidat pravidla transformace vystavování, která vypadají jako následující pravidla v daném pořadí za předchozí pravidla. Jedno pravidlo, které explicitně vydá pravidlo pro uživatele, je nezbytné. V následujících pravidlech se přidá první pravidlo, které identifikuje uživatele a ověřování počítače.

@RuleName = "Issue account type with the value User when its not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://<verified-domain-name>/adfs/services/trust/"

);

V předchozí deklaraci identity <verified-domain-name> je zástupný symbol. Nahraďte ho jedním z ověřených názvů domén v Microsoft Entra ID. Například použijte Value = "http://contoso.com/adfs/services/trust/".

Další informace o ověřených názvech domén naleznete v tématu Přidání vlastního názvu domény do Microsoft Entra ID.

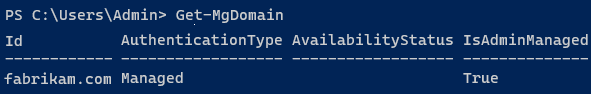

Pokud chcete získat seznam ověřených domén společnosti, můžete použít rutinu Get-MgDomain .

Problém ImmutableID počítače, pokud existuje jeden pro uživatele (například použití mS-DS-ConsistencyGuid jako zdroje pro ImmutableID)

Deklarace http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID identity musí obsahovat platnou hodnotu pro počítače. Ve službě AD FS můžete vytvořit následující pravidlo transformace vystavování:

@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);

Pomocný skript pro vytváření pravidel transformace vystavování ve službě AD FS

Následující skript vám pomůže vytvořit pravidla transformace vystavování popsaná výše.

$multipleVerifiedDomainNames = $false

$immutableIDAlreadyIssuedforUsers = $false

$oneOfVerifiedDomainNames = 'example.com' # Replace example.com with one of your verified domains

$rule1 = '@RuleName = "Issue account type for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "DJ"

);'

$rule2 = '@RuleName = "Issue object GUID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/identity/claims/onpremobjectguid"),

query = ";objectguid;{0}",

param = c2.Value

);'

$rule3 = '@RuleName = "Issue objectSID for domain-joined computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(claim = c2);'

$rule4 = ''

if ($multipleVerifiedDomainNames -eq $true) {

$rule4 = '@RuleName = "Issue account type with the value User when it is not a computer"

NOT EXISTS(

[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "DJ"

]

)

=> add(

Type = "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value = "User"

);

@RuleName = "Capture UPN when AccountType is User and issue the IssuerID"

c1:[

Type == "http://schemas.xmlsoap.org/claims/UPN"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2012/01/accounttype",

Value == "User"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = regexreplace(

c1.Value,

".+@(?<domain>.+)",

"http://${domain}/adfs/services/trust/"

)

);

@RuleName = "Issue issuerID for domain-joined computers"

c:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid",

Value = "http://' + $oneOfVerifiedDomainNames + '/adfs/services/trust/"

);'

}

$rule5 = ''

if ($immutableIDAlreadyIssuedforUsers -eq $true) {

$rule5 = '@RuleName = "Issue ImmutableID for computers"

c1:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value =~ "-515$",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

&&

c2:[

Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname",

Issuer =~ "^(AD AUTHORITY|SELF AUTHORITY|LOCAL AUTHORITY)$"

]

=> issue(

store = "Active Directory",

types = ("http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID"),

query = ";objectguid;{0}",

param = c2.Value

);'

}

$existingRules = (Get-ADFSRelyingPartyTrust -Identifier urn:federation:MicrosoftOnline).IssuanceTransformRules

$updatedRules = $existingRules + $rule1 + $rule2 + $rule3 + $rule4 + $rule5

$crSet = New-ADFSClaimRuleSet -ClaimRule $updatedRules

Set-AdfsRelyingPartyTrust -TargetIdentifier urn:federation:MicrosoftOnline -IssuanceTransformRules $crSet.ClaimRulesString

Poznámky

Tento skript připojí pravidla k existujícím pravidlům. Nespouštět skript dvakrát, protože sada pravidel by se přidala dvakrát. Před opětovným spuštěním skriptu se ujistěte, že pro tyto deklarace identity neexistují žádná odpovídající pravidla (za odpovídajících podmínek).

Pokud máte více ověřených názvů domén, nastavte hodnotu $multipleVerifiedDomainNames ve skriptu na $true. Také se ujistěte, že odeberete všechny existující deklarace identity, které vytvořil Microsoft Entra Connect nebo jiné prostředky. Tady je příklad tohoto pravidla:

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Pokud jste vydali deklaraci identity ImmutableID pro uživatelské účty, nastavte hodnotu $immutableIDAlreadyIssuedforUsers ve skriptu na $true.

Řešení potíží s implementací

Pokud narazíte na problémy s dokončením hybridního připojení Microsoft Entra pro zařízení s Windows připojenými k doméně, přečtěte si téma:

- Řešení potíží se zařízeními pomocí příkazu dsregcmd

- Řešení potíží se zařízeními připojenými k hybridnímu prostředí Microsoft Entra

- Řešení potíží se zařízeními nižší úrovně hybridně připojenými k Microsoft Entra