Analýza protokolů aktivit Microsoft Entra pomocí Log Analytics

Po integraci protokolů aktivit Microsoft Entra s protokoly azure Monitoru můžete využít výkon protokolů Log Analytics a Azure Monitoru k získání přehledů o vašem prostředí.

Porovnejte přihlašovací protokoly Microsoft Entra s protokoly zabezpečení publikovanými v programu Microsoft Defender for Cloud.

Řešení potíží s kritickými body výkonu na přihlašovací stránce aplikace pomocí korelace dat o výkonu aplikací z Aplikace Azure lication Insights

Analyzujte rizikové uživatele identity a protokoly detekce rizik a detekujte hrozby ve vašem prostředí.

Tento článek popisuje analýzu protokolů aktivit Microsoft Entra v pracovním prostoru služby Log Analytics.

Požadavky

Pokud chcete analyzovat protokoly aktivit pomocí Log Analytics, potřebujete:

- Tenant Microsoft Entra s licencí Premium P1

- Pracovní prostor služby Log Analytics a přístup k housku

- Příslušné role pro Azure Monitor a Microsoft Entra ID

Pracovní prostor služby Log Analytics

Musíte vytvořit pracovní prostor služby Log Analytics. Existuje několik faktorů, které určují přístup k pracovním prostorům služby Log Analytics. Potřebujete správné role pro pracovní prostor a prostředky odesílající data.

Další informace najdete v tématu Správa přístupu k pracovním prostorům služby Log Analytics.

Role Azure Monitoru

Azure Monitor poskytuje dvě předdefinované role pro zobrazení dat monitorování a úpravu nastavení monitorování. Řízení přístupu na základě role v Azure (RBAC) také poskytuje dvě předdefinované role Log Analytics, které uděluje podobný přístup.

Zobrazení:

- Čtenář monitorování

- Čtenář Log Analytics

Zobrazení a úprava nastavení:

- Přispěvatel monitorování

- Přispěvatel Log Analytics

Další informace o předdefinovaných rolích služby Azure Monitor najdete v tématu Role, oprávnění a zabezpečení ve službě Azure Monitor.

Další informace o rolích Log Analytics najdete v tématu Předdefinované role Azure.

Role Microsoft Entra

Přístup jen pro čtení umožňuje zobrazit data protokolu Microsoft Entra ID v sešitu, dotazovat se na data z Log Analytics nebo číst protokoly v Centru pro správu Microsoft Entra. Aktualizace přístupu přidává možnost vytvářet a upravovat nastavení diagnostiky pro odesílání dat Microsoft Entra do pracovního prostoru služby Log Analytics.

Čtení:

- Čtenář sestav

- Čtenář zabezpečení

- Globální čtenář

Aktualizace:

- Správce zabezpečení

Další informace o předdefinovaných rolích Microsoft Entra naleznete v tématu Předdefinované role Microsoft Entra.

Přístup ke službě Log Analytics

Pokud chcete zobrazit Microsoft Entra ID Log Analytics, musíte protokoly aktivit odesílat z Microsoft Entra ID do pracovního prostoru služby Log Analytics. Tento proces je popsaný v článku Postup integrace protokolů aktivit se službou Azure Monitor .

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

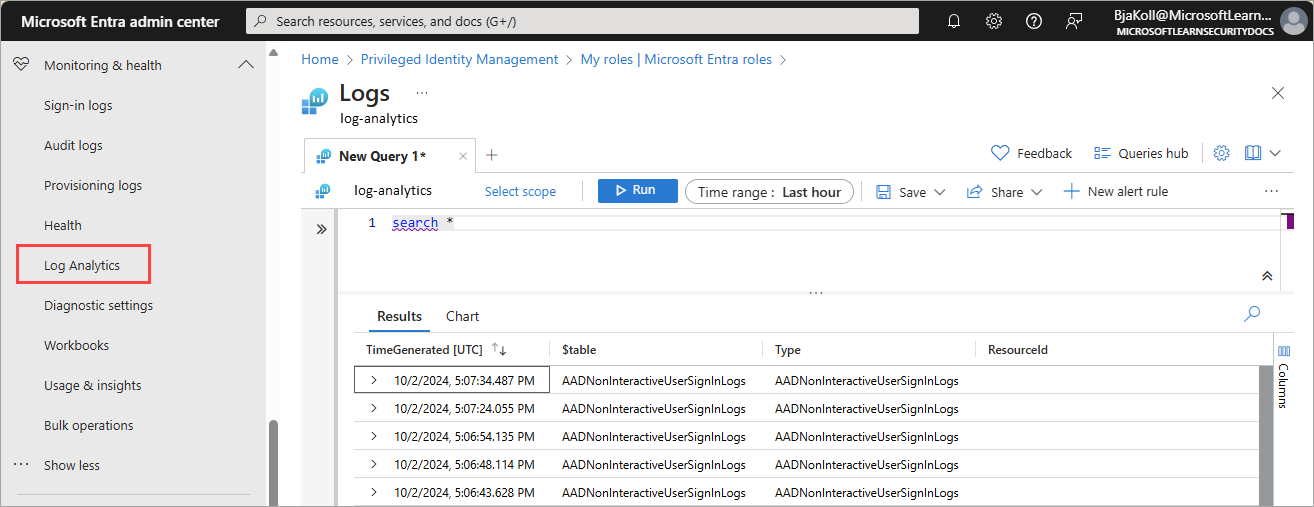

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň čtenář sestav.

Přejděte do služby Log Analytics pro monitorování identit>a stav.> Spustí se výchozí vyhledávací dotaz.

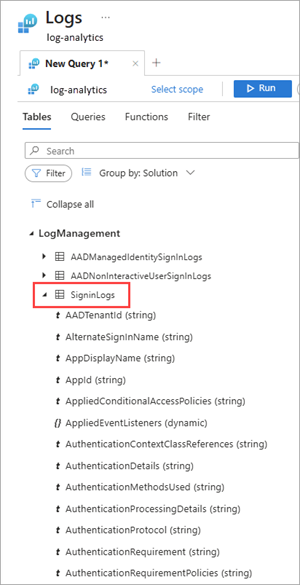

Rozbalte kategorii LogManagement a zobrazte seznam dotazů souvisejících s protokoly.

Výběrem nebo najetím myší na název dotazu zobrazíte popis a další užitečné podrobnosti.

Rozbalením dotazu ze seznamu zobrazíte schéma.

Dotazování protokolů aktivity

Můžete spouštět dotazy na protokoly aktivit směrované do pracovního prostoru služby Log Analytics. Pokud například chcete získat seznam aplikací s nejvíce přihlášeními z minulého týdne, zadejte následující dotaz a vyberte tlačítko Spustit .

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

K vyhledání rizikových událostí přihlášení použijte následující dotaz:

SigninLogs

| where RiskState contains "atRisk"

Pokud chcete získat události nejvyššího auditu za poslední týden, použijte následující dotaz:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc