Kurz: Integrace jednotného přihlašování (SSO) Microsoft Entra s ServiceNow

V tomto kurzu se dozvíte, jak integrovat ServiceNow s ID Microsoft Entra. Když integrujete ServiceNow s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup k ServiceNow.

- Povolte uživatelům, aby se k ServiceNow automaticky přihlásili pomocí svých účtů Microsoft Entra.

- Správa účtů v jednom centrálním umístění: na webu Azure Portal.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- Předplatné s povoleným jednotným přihlašováním (SSO) ServiceNow

- Instance nebo tenant ServiceNow pro ServiceNow podporuje verze Calgary, Kingston, Londýn, Madrid, New York, Orlando, Paříž a San Diego nebo novější.

- Pro ServiceNow Express, instanci ServiceNow Express, Helsinky verze nebo novější.

- Tenant ServiceNow musí mít povolený modul plug-in Multiple Provider Jednotné přihlašování.

- Pro automatickou konfiguraci povolte modul plug-in s více poskytovateli pro ServiceNow.

- Pokud chcete nainstalovat aplikaci ServiceNow Agent (Mobile), přejděte do příslušného úložiště a vyhledejte aplikaci ServiceNow Agent. Pak si ho stáhněte.

Poznámka:

Tato integrace je také dostupná pro použití z prostředí Microsoft Entra US Government Cloud. Tuto aplikaci najdete v Galerii cloudových aplikací Microsoft Entra US Government a nakonfigurujete ji stejným způsobem jako ve veřejném cloudu.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

ServiceNow podporuje jednotné přihlašování iniciované aktualizací SP .

ServiceNow podporuje automatizované zřizování uživatelů.

Aplikaci ServiceNow Agent (Mobile) můžete nakonfigurovat s ID Microsoft Entra pro povolení jednotného přihlašování. Podporuje uživatele Androidu i iOS. V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

Přidání ServiceNow z galerie

Pokud chcete nakonfigurovat integraci ServiceNow do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat ServiceNow z galerie.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte ServiceNow do vyhledávacího pole.

- Na panelu výsledků vyberte ServiceNow a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro ServiceNow

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s ServiceNow pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem ve službě ServiceNow.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s ServiceNow, proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra tak, aby uživatelé mohli tuto funkci používat.

- Vytvořte testovacího uživatele Microsoft Entra, který otestuje jednotné přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacímu uživateli Microsoft Entra, aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Nakonfigurujte jednotné přihlašování Microsoft Entra pro ServiceNow Express , aby vaši uživatelé mohli tuto funkci používat.

- Nakonfigurujte ServiceNow tak, aby na straně aplikace nakonfigurovali nastavení jednotného přihlašování.

- Vytvořte testovacího uživatele ServiceNow, který bude mít protějšek B.Simon v ServiceNow, propojený s reprezentací uživatele Microsoft Entra.

- Nakonfigurujte jednotné přihlašování ServiceNow Express tak, aby na straně aplikace nakonfigurovali nastavení jednotného přihlašování.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

- Otestujte jednotné přihlašování pro agenta ServiceNow (Mobile) a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte na stránku integrace aplikací Identity>Applications>Enterprise>ServiceNow a najděte část Správa. Vyberte jednotné přihlašování.

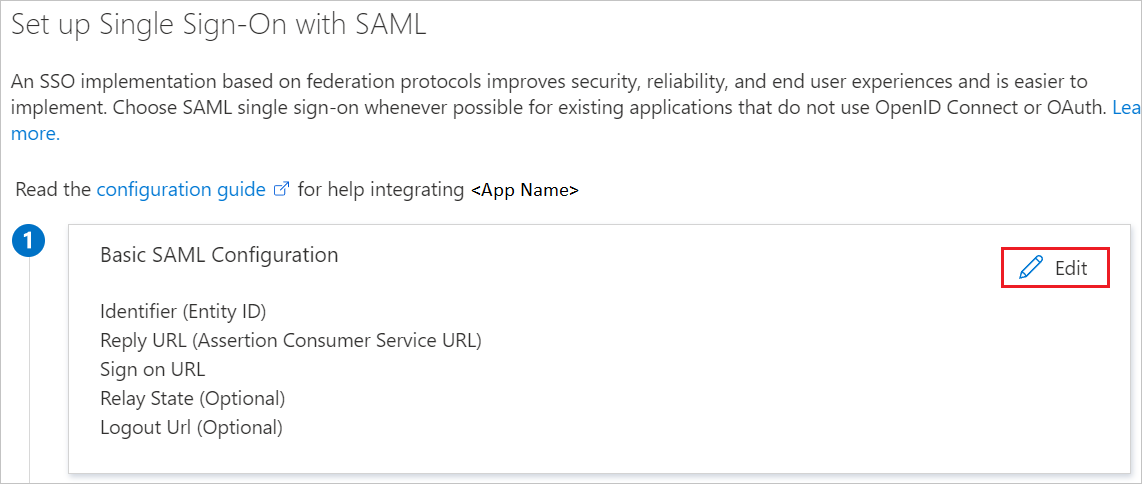

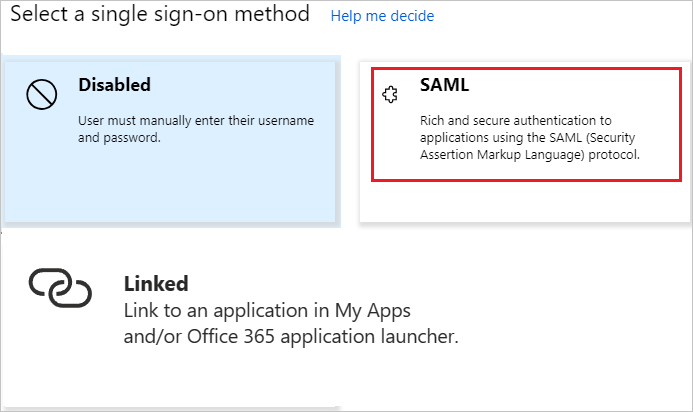

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

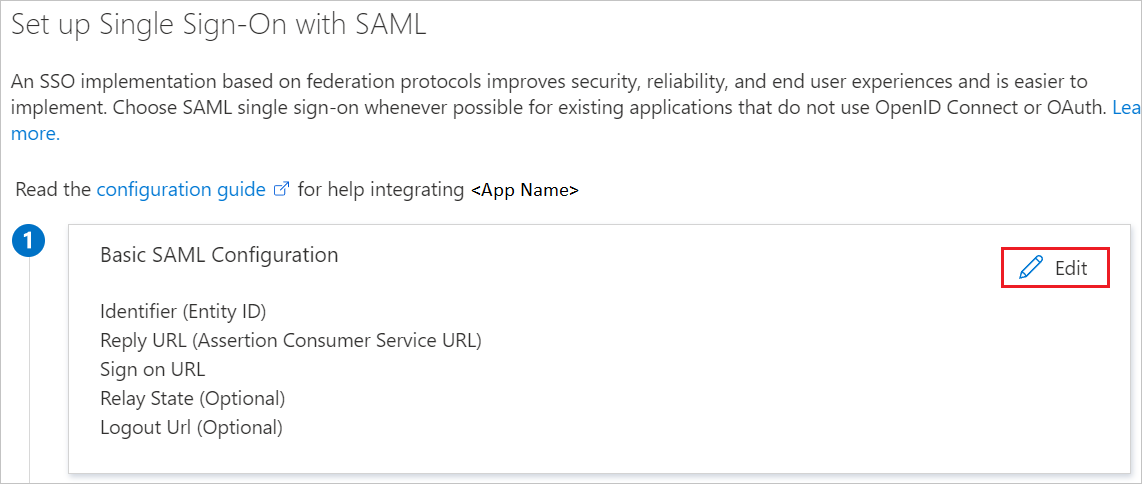

Na stránce Nastavit jednotné přihlašování pomocí SAML vyberte ikonu pera pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do přihlašovací adresy URL zadejte jeden z následujících vzorů adres URL:

Přihlašovací adresa URL https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Poznámka:

Zkopírujte hodnotu sys_id z části Konfigurace ServiceNow , která je vysvětlená dále v tomto kurzu.

b. Do pole Identifikátor (ID entity) zadejte adresu URL, která používá následující vzor:

https://<instance-name>.service-now.comc. Jako adresu URL odpovědi zadejte jeden z následujících vzorů adres URL:

Adresa URL odpovědi https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. V adrese URL odhlášení zadejte adresu URL, která používá následující vzor:

https://<instancename>.service-now.com/navpage.doPoznámka:

Pokud se do hodnoty Identifikátor přidá "/", odeberte ho ručně.

Poznámka:

Tyto hodnoty nejsou reálné. Tyto hodnoty je potřeba aktualizovat pomocí skutečné přihlašovací adresy URL, adresy URL odpovědi, adresy URL odhlášení a identifikátoru, které jsou vysvětleny dále v tomto kurzu. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

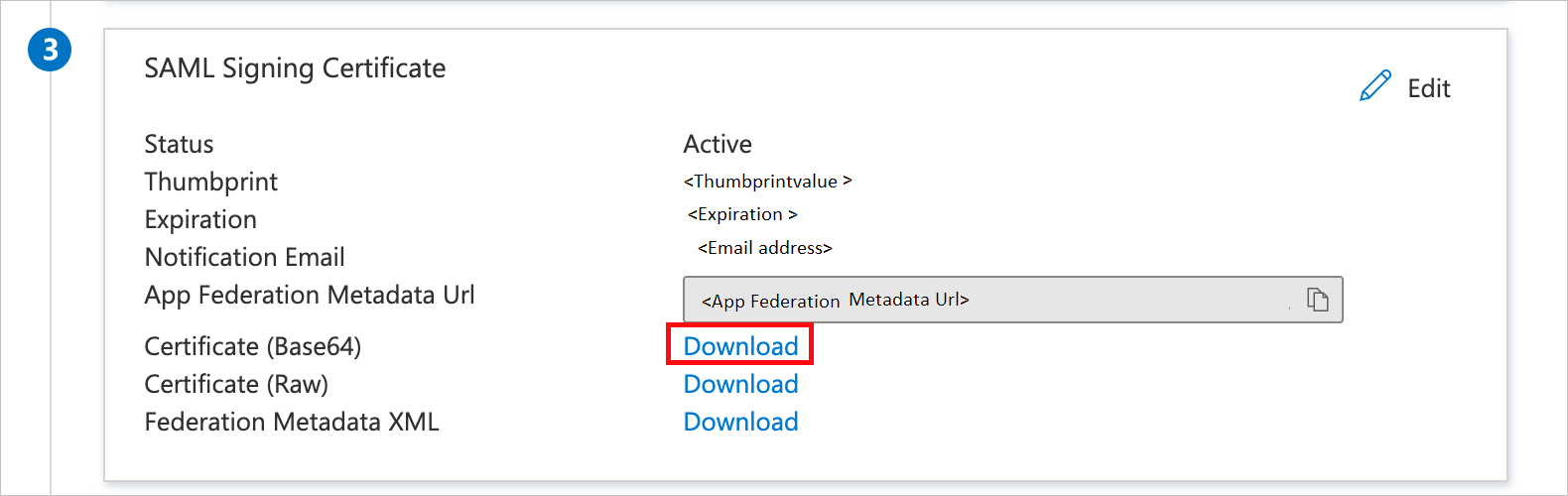

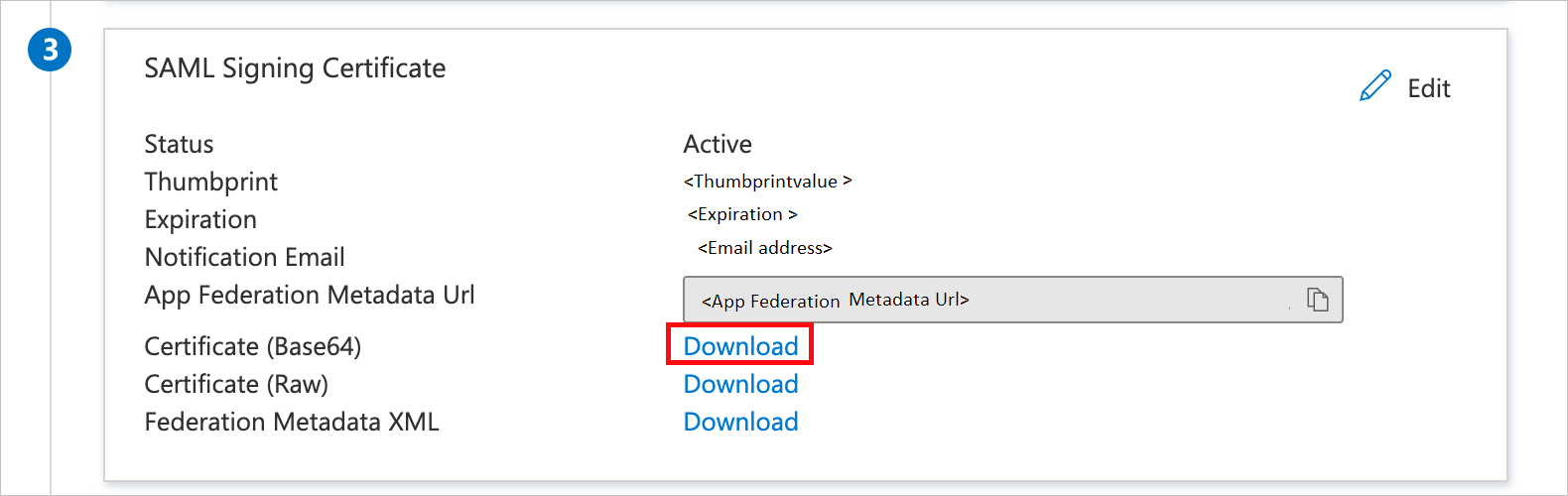

Na stránce Nastavení jednotného přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte certifikát (Base64).

a. Výběrem tlačítka kopírování zkopírujte adresu URL federačních metadat aplikace a vložte ji do Poznámkového bloku. Tato adresa URL se použije později v kurzu.

b. Vyberte Stáhnout a stáhněte certifikát(Base64) a pak soubor certifikátu uložte do počítače.

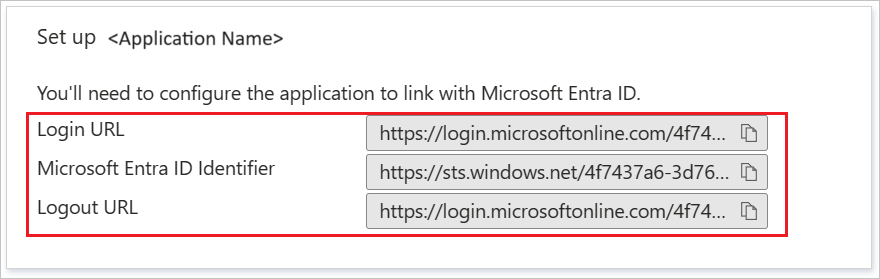

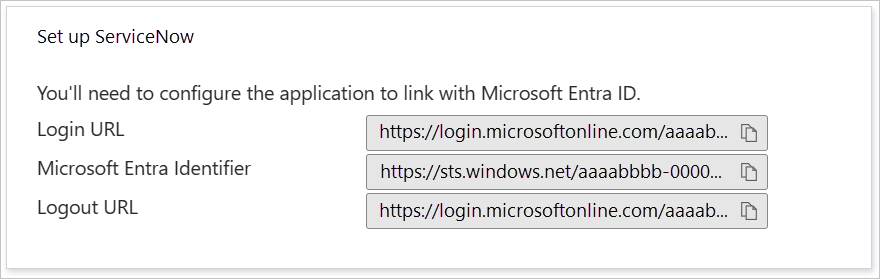

V části Nastavení ServiceNow zkopírujte příslušné adresy URL podle vašeho požadavku.

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k ServiceNow.

- Přejděte k podnikovým aplikacím> identit.>

- V seznamu aplikací vyberte ServiceNow.

- Na stránce přehledu aplikace najděte oddíl Spravovat a vyberte Uživatelé a skupiny.

- Vyberte možnost Přidat uživatele. V dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte V seznamu uživatelů B.Simon a pak zvolte Vybrat.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat zadání vyberte Přiřadit.

Konfigurace jednotného přihlašování Microsoft Entra pro ServiceNow Express

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte na stránku integrace aplikace ServiceNow pro podnikové aplikace Identita>>>a vyberte jednotné přihlašování.

V dialogovém okně Vybrat metodu jednotného přihlašování vyberte režim SAML/WS-Fed a povolte jednotné přihlašování.

Na stránce Nastavit jednotné přihlašování pomocí SAML vyberte ikonu pera a otevřete dialogové okno Základní konfigurace SAML.

V části Základní konfigurace SAML proveďte následující kroky:

a. Pro přihlašovací adresu URL zadejte jeden z následujících vzorů adres URL:

Přihlašovací adresa URL https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. Jako identifikátor (ID entity) zadejte adresu URL, která používá následující vzor:

https://<instance-name>.service-now.comc. Jako adresu URL odpovědi zadejte jeden z následujících vzorů adres URL:

Adresa URL odpovědi https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. V adrese URL odhlášení zadejte adresu URL, která používá následující vzor:

https://<instancename>.service-now.com/navpage.doPoznámka:

Pokud se do hodnoty Identifikátor přidá "/", odeberte ho ručně.

Poznámka:

Tyto hodnoty nejsou reálné. Tyto hodnoty je potřeba aktualizovat pomocí skutečné přihlašovací adresy URL, adresy URL odpovědi, adresy URL odhlášení a identifikátoru, které jsou vysvětleny dále v tomto kurzu. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyberte Stáhnout a stáhněte certifikát (Base64) z uvedených možností podle vašeho požadavku. Uložte ho do počítače.

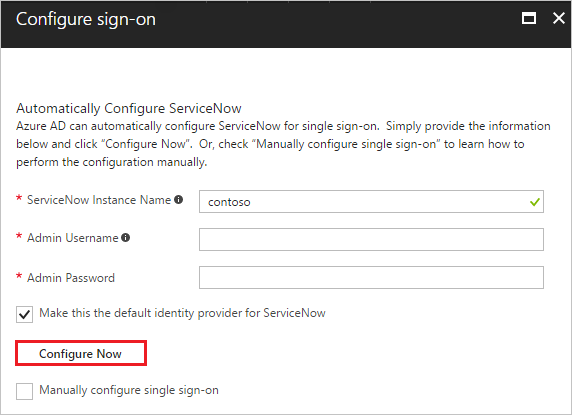

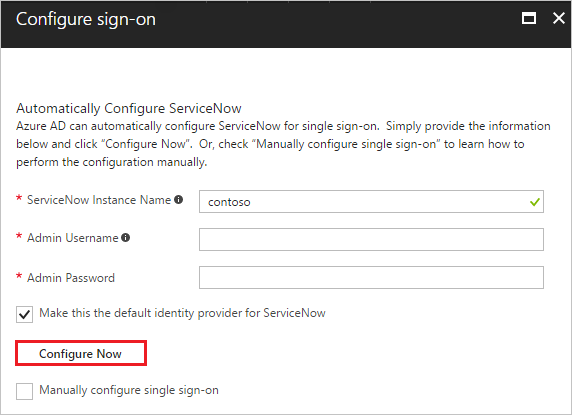

Microsoft Entra ID můžete automaticky nakonfigurovat ServiceNow pro ověřování založené na SAML. Pokud chcete tuto službu povolit, přejděte do části Nastavení ServiceNow a výběrem možnosti Zobrazit podrobné pokyny otevřete okno Konfigurovat přihlášení .

Ve formuláři Konfigurovat přihlášení zadejte název instance ServiceNow, uživatelské jméno správce a heslo správce. Vyberte Konfigurovat hned. Zadané uživatelské jméno správce musí mít přiřazenou security_admin roli v ServiceNow, aby to fungovalo. Pokud chcete službu ServiceNow ručně nakonfigurovat tak, aby používala ID Microsoft Entra jako zprostředkovatele identity SAML, vyberte Ručně nakonfigurovat jednotné přihlašování. Zkopírujte adresu URL pro odhlášení, identifikátor Microsoft Entra a přihlašovací adresu URL z části Rychlá referenční příručka.

Konfigurace ServiceNow

Přihlaste se k aplikaci ServiceNow jako správce.

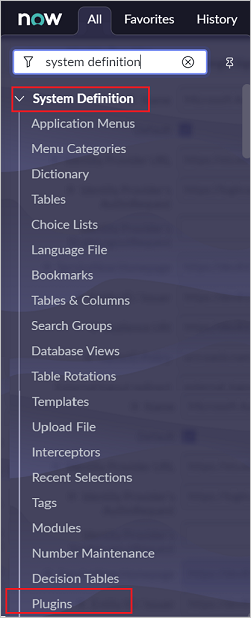

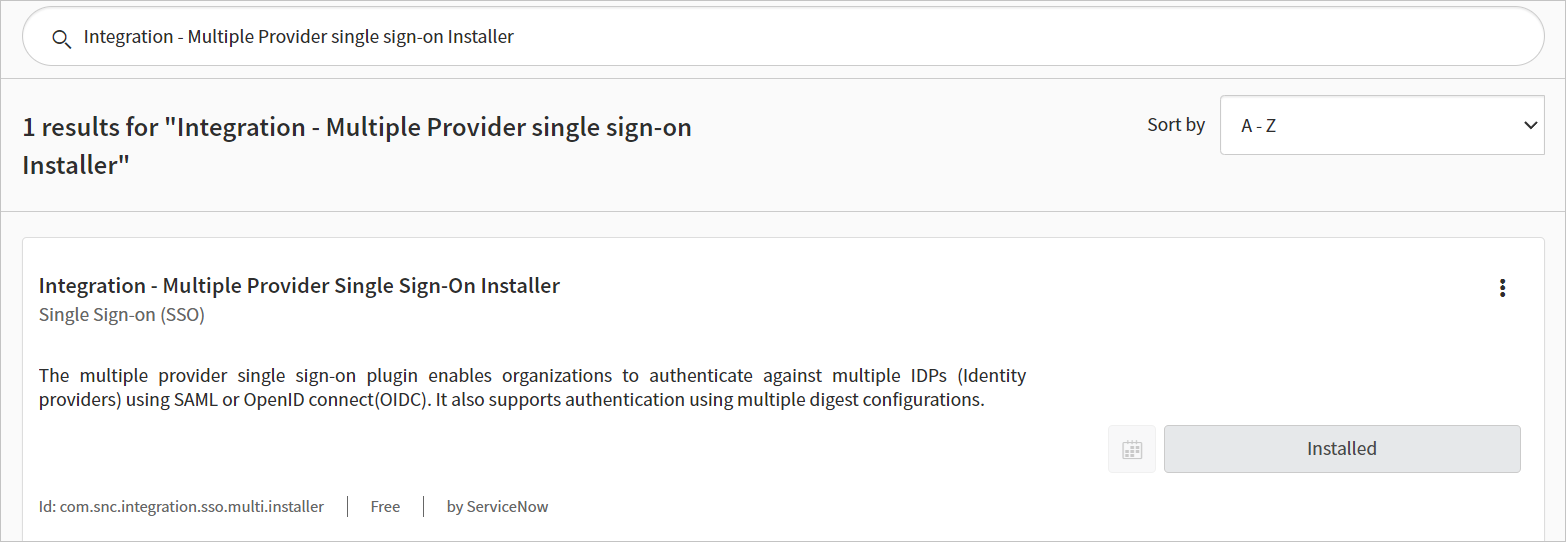

Aktivujte modul plug-in Instalačního programu jednotného přihlašování více zprostředkovatelů pomocí následujícího postupu:

a. V levém podokně vyhledejte část Definice systému z vyhledávacího pole a pak vyberte Moduly plug-in.

b. Vyhledejte integraci – Instalační program jednotného přihlašování více zprostředkovatelů pak nainstalujte a aktivujte ho.

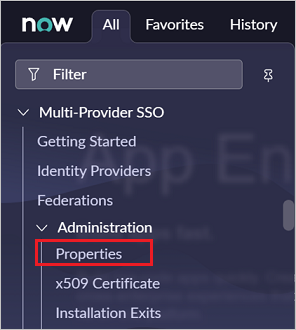

V levém podokně vyhledejte na panelu hledání oddíl Jednotné přihlašování s více poskytovateli a pak v části Správa vyberte Vlastnosti.

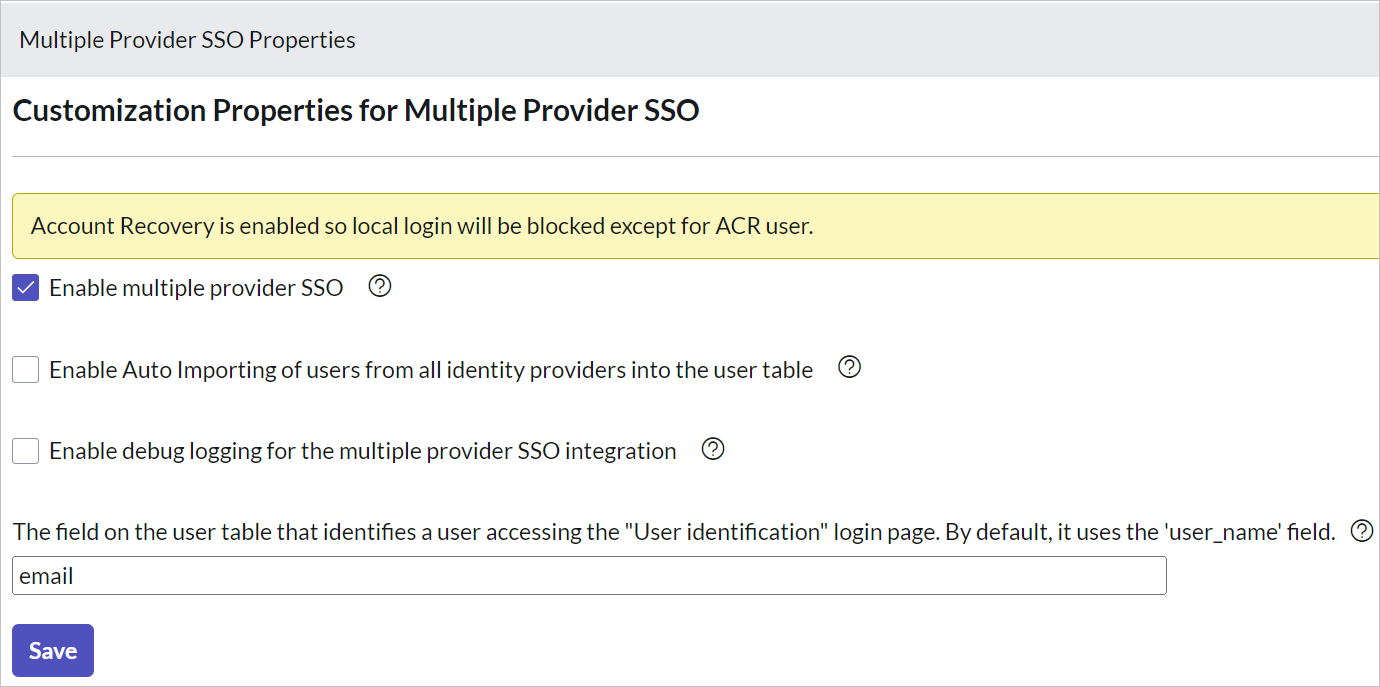

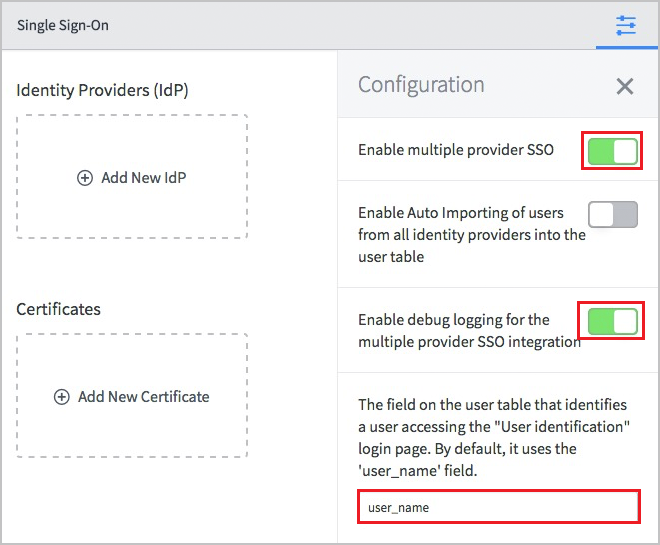

V dialogovém okně Vlastnosti jednotného přihlašování více zprostředkovatelů proveďte následující kroky:

Pokud chcete povolit více zprostředkovatelů jednotného přihlašování, vyberte Ano.

Pokud chcete povolit automatické importování uživatelů ze všech zprostředkovatelů identity do tabulky uživatelů, vyberte Ano.

Pokud chcete povolit protokolování ladění pro integraci jednotného přihlašování více zprostředkovatelů, vyberte Ano.

Do pole v tabulce uživatele, které..., zadejte e-mail.

Zvolte Uložit.

ServiceNow můžete nakonfigurovat automaticky nebo ručně. Pokud chcete službu ServiceNow nakonfigurovat automaticky, postupujte takto:

Vraťte se na stránku jednotného přihlašování ServiceNow .

Pro ServiceNow je k dispozici služba konfigurace jedním kliknutím. Pokud chcete tuto službu povolit, přejděte do části Konfigurace ServiceNow a výběrem možnosti Konfigurovat ServiceNow otevřete okno Konfigurace přihlašování .

Ve formuláři Konfigurovat přihlášení zadejte název instance ServiceNow, uživatelské jméno správce a heslo správce. Vyberte Konfigurovat hned. Zadané uživatelské jméno správce musí mít přiřazenou roli správce zabezpečení v ServiceNow, aby to fungovalo. Pokud chcete službu ServiceNow ručně nakonfigurovat tak, aby používala ID Microsoft Entra jako zprostředkovatele identity SAML, vyberte Ručně nakonfigurovat jednotné přihlašování. Zkopírujte adresu URL pro odhlášení, ID entity SAML a adresu URL služby jednotného přihlašování SAML z části Rychlé referenční informace.

Přihlaste se k aplikaci ServiceNow jako správce.

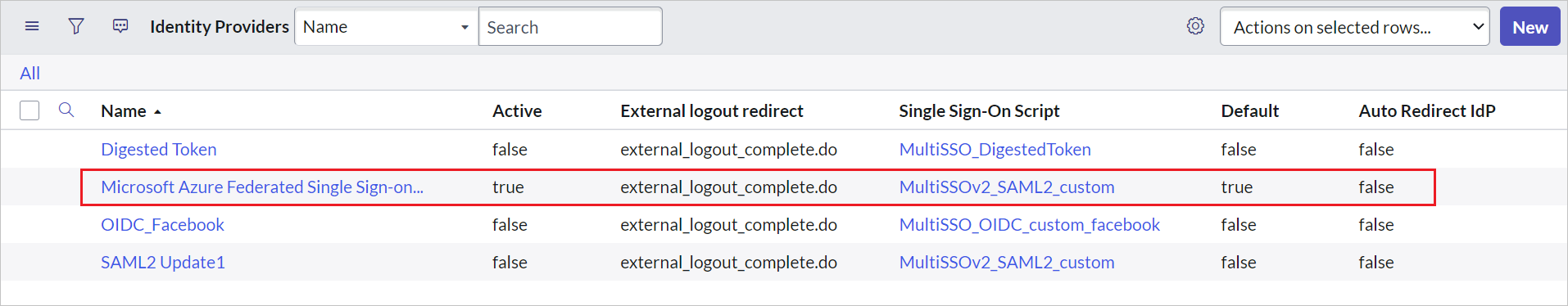

V automatické konfiguraci jsou všechna potřebná nastavení nakonfigurovaná na straně ServiceNow, ale certifikát X.509 není ve výchozím nastavení povolený a jako MultiSSOv2_SAML2_custom dejte hodnotu skriptu jednotného přihlašování. Musíte ho namapovat ručně na svého zprostředkovatele identity ve službě ServiceNow. Postupujte následovně:

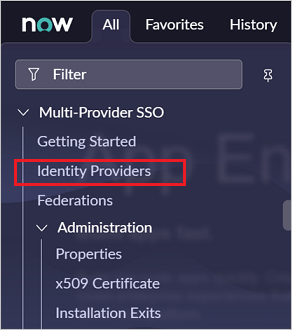

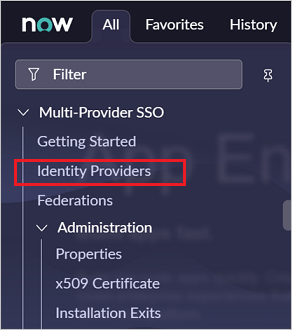

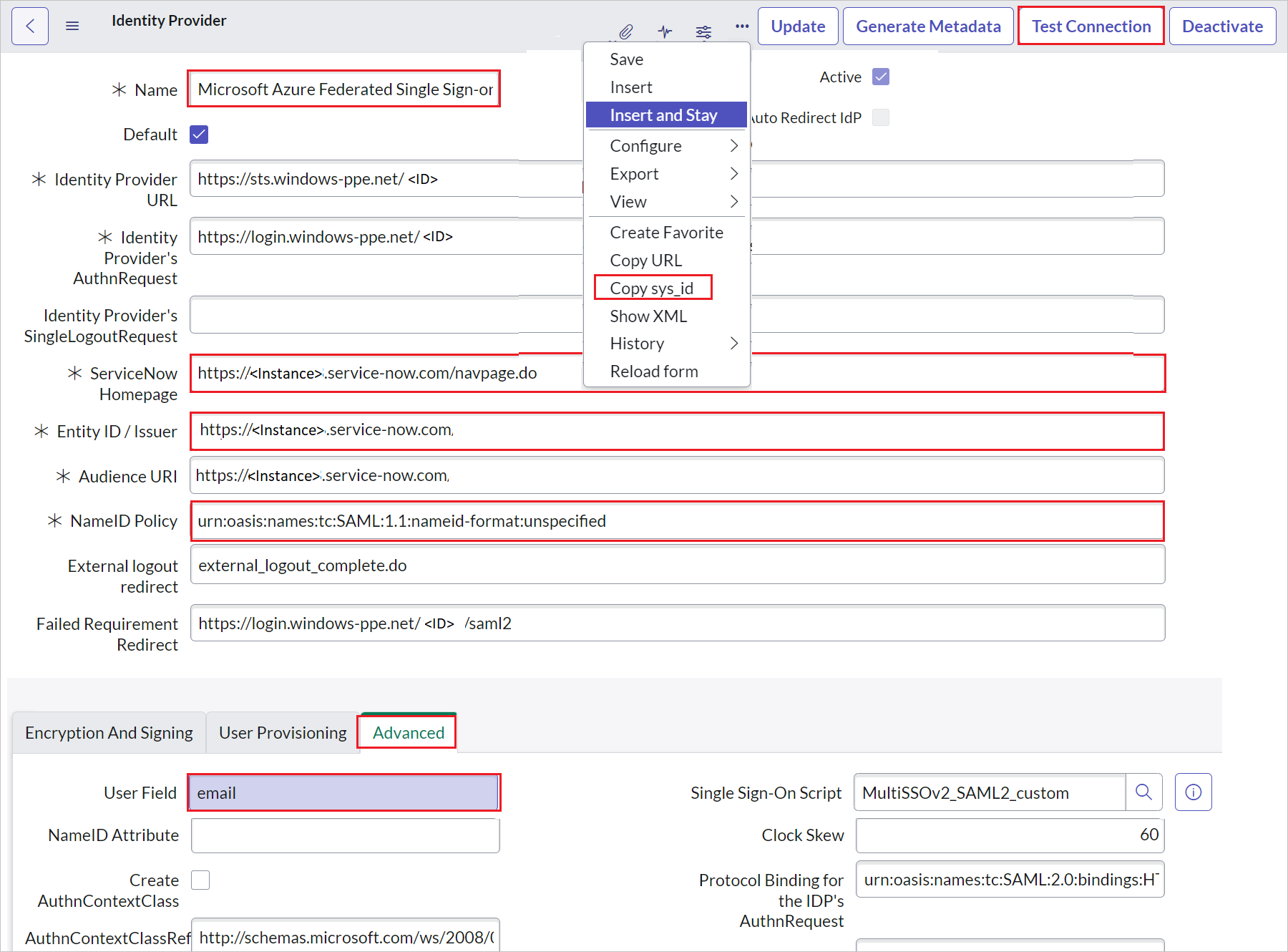

V levém podokně vyhledejte v vyhledávacím poli oddíl Jednotné přihlašování s více zprostředkovateli a vyberte Zprostředkovatele identity.

Vyberte automaticky vygenerovaného zprostředkovatele identity.

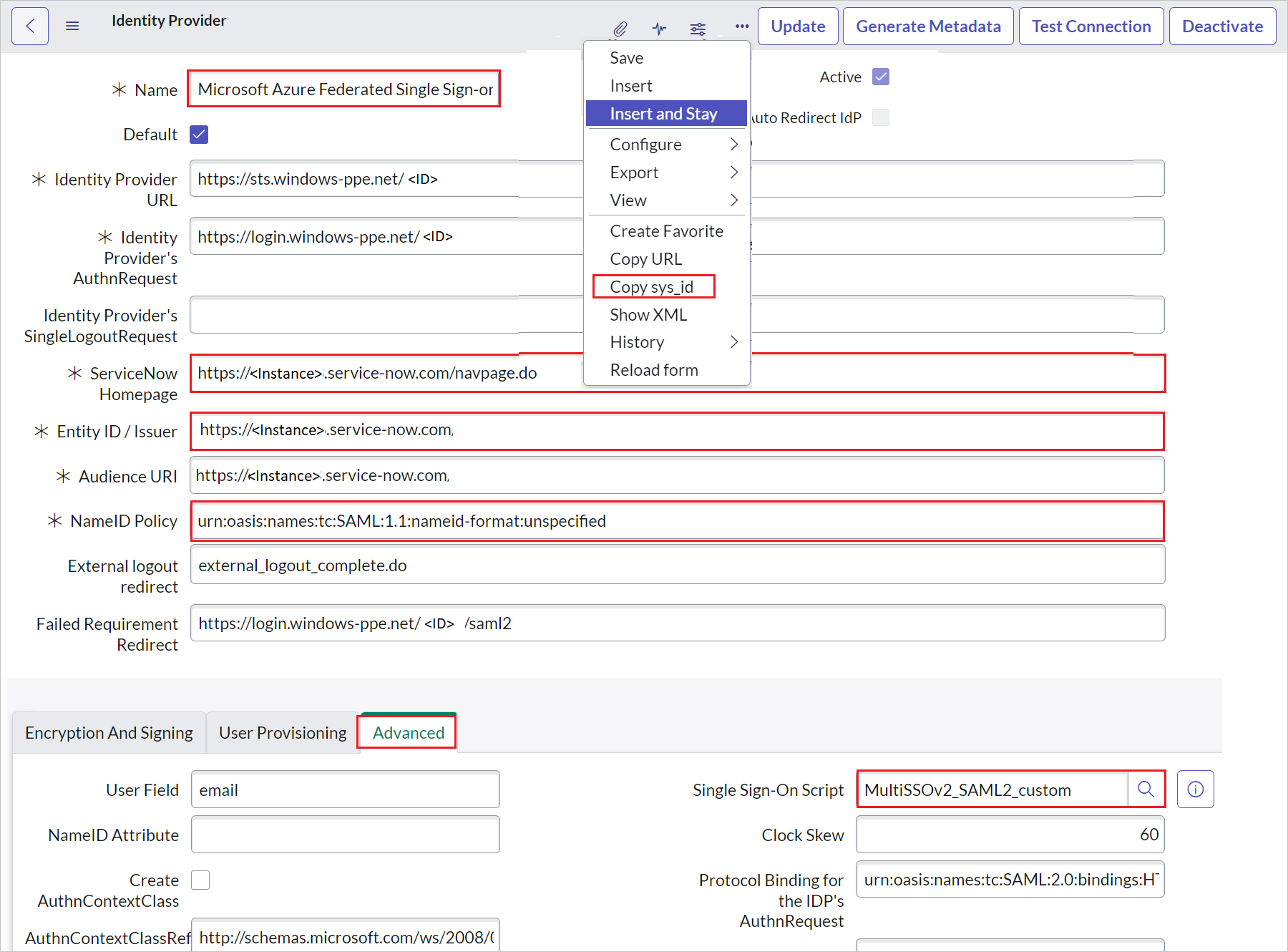

V části Zprostředkovatel identity proveďte následující kroky:

a. Klikněte pravým tlačítkem myši na šedý panel v horní části obrazovky a klikněte na Kopírovat sys_id a tuto hodnotu použijte k přihlašovací adrese URL v části Základní konfigurace SAML.

b. Jako název zadejte název vaší konfigurace (například jednotné přihlašování federovaného Microsoft Azure).

c. Zkopírujte hodnotu domovské stránky ServiceNow a vložte ji do přihlašovací adresy URL v části Základní konfigurace SAML ServiceNow.

Poznámka:

Domovská stránka instance ServiceNow je zřetězení adresy URL tenanta ServiceNow a /navpage.do (například:

https://fabrikam.service-now.com/navpage.do).d. Zkopírujte hodnotu ID entity / vystavitele a vložte ji do identifikátoru v části Základní konfigurace SAML ServiceNow.

e. Ověřte, že je zásada NameID nastavená na

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedhodnotu.f. Klikněte na Upřesnit a zadejte hodnotu skriptu jednotného přihlašování jako MultiSSOv2_SAML2_custom.

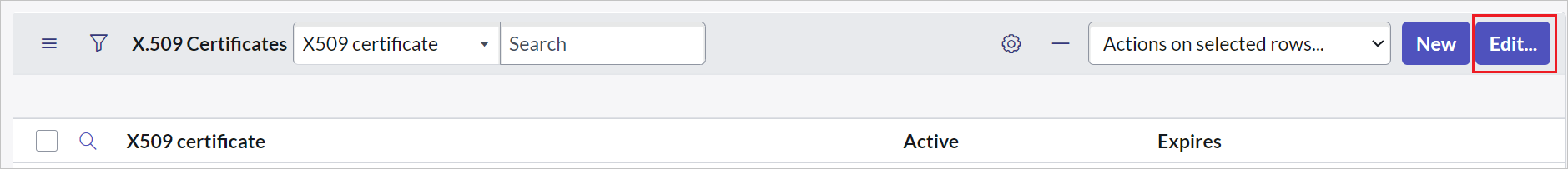

Posuňte se dolů do části Certifikát X.509 a vyberte Upravit.

Vyberte certifikát a výběrem ikony šipky vpravo přidejte certifikát.

Zvolte Uložit.

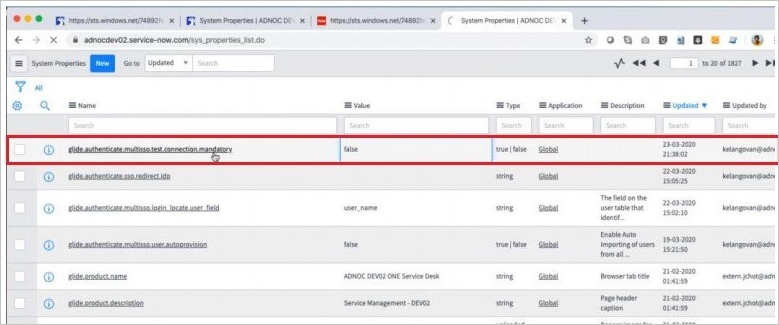

V pravém horním rohu stránky vyberte Test připojení.

Poznámka:

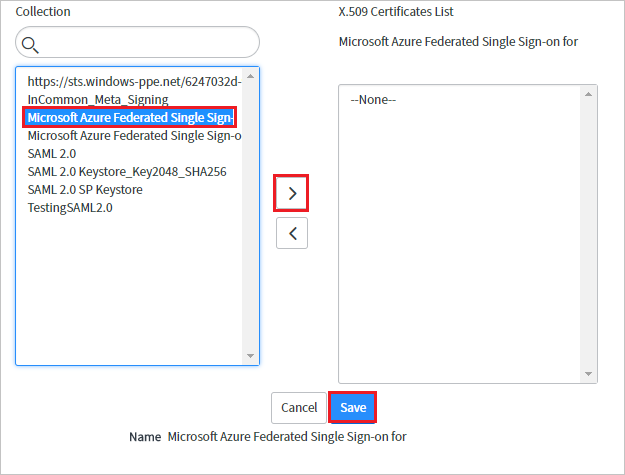

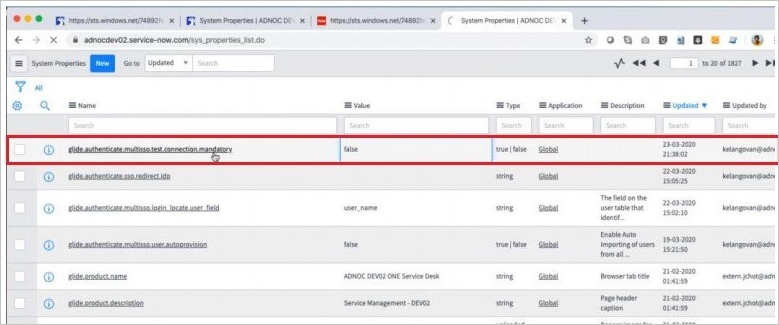

Pokud test připojení selhává a nemůžete toto připojení aktivovat, ServiceNow nabídne přepínač přepsání. Musíte zadat Sys_properties. LIST v navigaci hledání a otevře se nová stránka Vlastností systému. Tady musíte vytvořit novou vlastnost s názvem glide.authenticate.multisso.test.connection.mandatory s datovým typem jako True/False a pak nastavit hodnotu False.

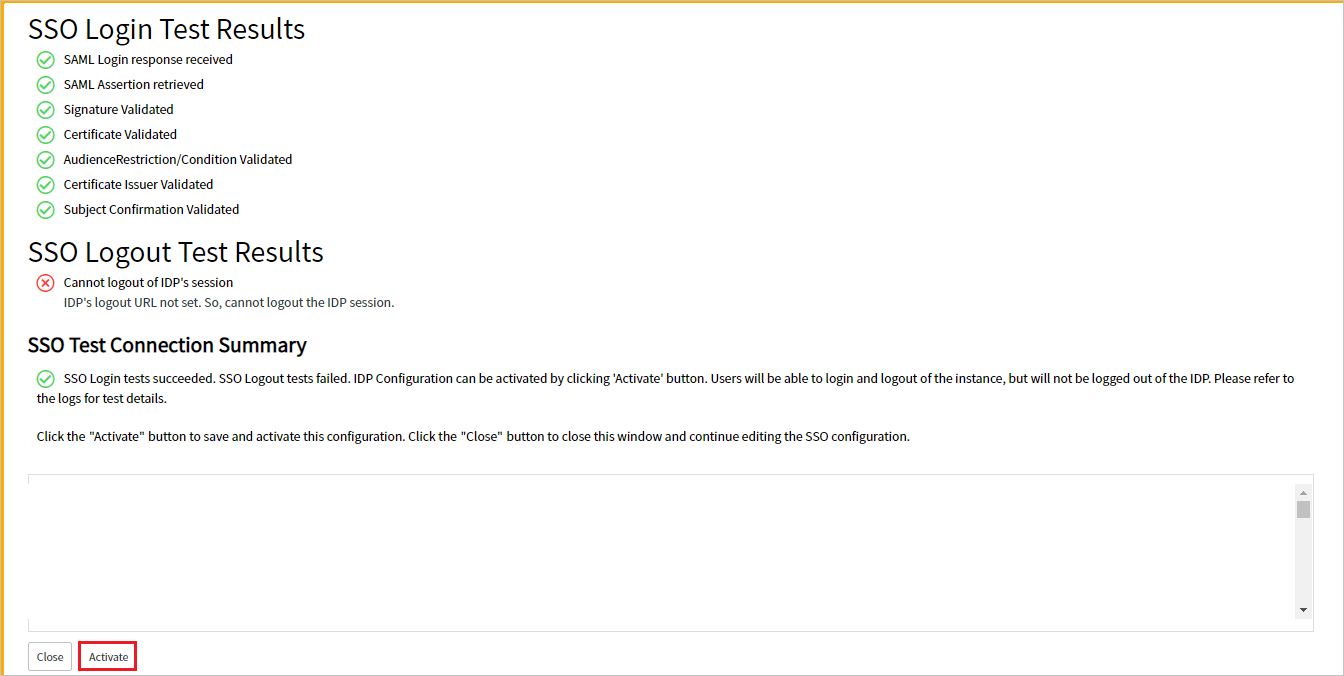

Po zobrazení výzvy k zadání přihlašovacích údajů je zadejte. Zobrazí se následující stránka. Očekává se chyba výsledků testu odhlášení jednotného přihlašování. Tuto chybu ignorujte a vyberte Aktivovat.

Pokud chcete ServiceNow nakonfigurovat ručně, postupujte takto:

Přihlaste se k aplikaci ServiceNow jako správce.

V levém podokně vyberte Zprostředkovatele identity.

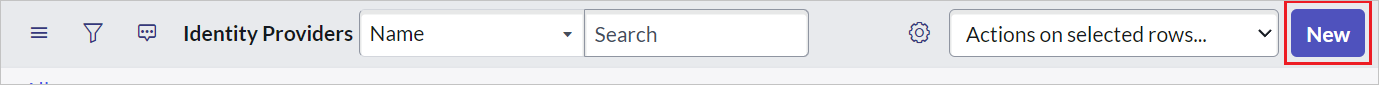

V dialogovém okně Zprostředkovatelé identity vyberte Nový.

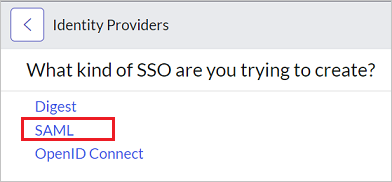

V dialogovém okně Zprostředkovatelé identity vyberte SAML.

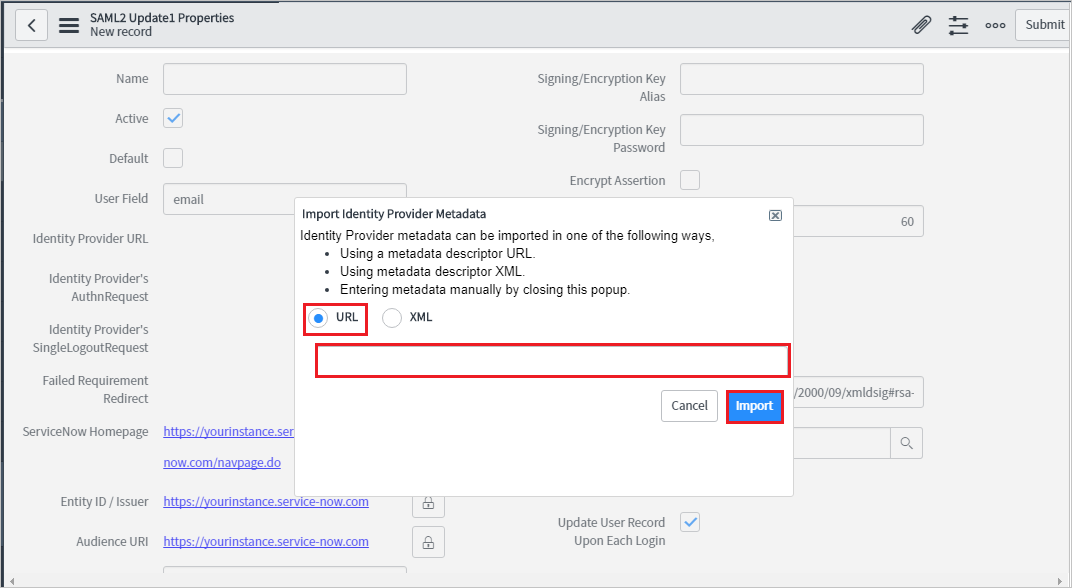

V metadatech importu zprostředkovatele identity proveďte následující kroky:

Zadejte adresu URL federačních metadat aplikace, kterou jste zkopírovali.

Vyberte Importovat.

Přečte adresu URL metadat zprostředkovatele identity a naplní všechny informace o polích.

a. Klikněte pravým tlačítkem myši na šedý panel v horní části obrazovky a klikněte na Kopírovat sys_id a tuto hodnotu použijte k přihlašovací adrese URL v části Základní konfigurace SAML.

b. Jako název zadejte název vaší konfigurace (například jednotné přihlašování federovaného Microsoft Azure).

c. Zkopírujte hodnotu domovské stránky ServiceNow. Vložte ji do přihlašovací adresy URL v části Základní konfigurace SAML ServiceNow.

Poznámka:

Domovská stránka instance ServiceNow je zřetězení adresy URL tenanta ServiceNow a /navpage.do (například:

https://fabrikam.service-now.com/navpage.do).d. Zkopírujte hodnotu ID entity nebo vystavitele. Vložte ho do identifikátoru v části Základní konfigurace SAML ServiceNow.

e. Ověřte, že je zásada NameID nastavená na

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedhodnotu.f. Vyberte Upřesnit. Do pole uživatele zadejte e-mail.

Poznámka:

Id Microsoft Entra můžete nakonfigurovat tak, aby vygeneruje BUĎ ID uživatele Microsoft Entra (hlavní název uživatele), nebo e-mailovou adresu jako jedinečný identifikátor v tokenu SAML. Provedete to tak, že přejdete do části Jednotné přihlašování atributů>ServiceNow>na webu Azure Portal a namapujte požadované pole na atribut nameidentifier. Hodnota uložená pro vybraný atribut v Microsoft Entra ID (například hlavní název uživatele) se musí shodovat s hodnotou uloženou v ServiceNow pro zadané pole (například user_name).

g. V pravém horním rohu stránky vyberte Test připojení .

Poznámka:

Pokud test připojení selhává a nemůžete toto připojení aktivovat, ServiceNow nabídne přepínač přepsání. Musíte zadat Sys_properties. LIST v navigaci hledání a otevře se nová stránka Vlastností systému. Tady musíte vytvořit novou vlastnost s názvem glide.authenticate.multisso.test.connection.mandatory s datovým typem jako True/False a pak nastavit hodnotu False.

h. Po zobrazení výzvy k zadání přihlašovacích údajů je zadejte. Zobrazí se následující stránka. Očekává se chyba výsledků testu odhlášení jednotného přihlašování. Tuto chybu ignorujte a vyberte Aktivovat.

Vytvoření testovacího uživatele ServiceNow

Cílem této části je vytvořit uživatele S názvem B.Simon ve službě ServiceNow. ServiceNow podporuje automatické zřizování uživatelů, které je ve výchozím nastavení povolené.

Poznámka:

Pokud potřebujete uživatele vytvořit ručně, obraťte se na tým podpory klienta ServiceNow.

Konfigurace jednotného přihlašování ServiceNow Express

Přihlaste se k aplikaci ServiceNow Express jako správce.

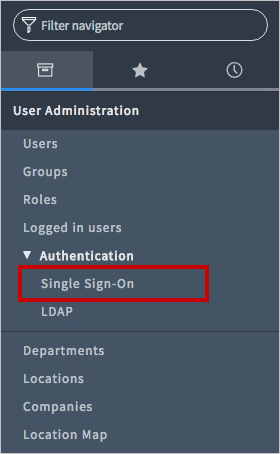

V levém podokně vyberte Jednotné přihlašování.

V dialogovém okně Jednotné přihlašování vyberte ikonu konfigurace v pravém horním rohu a nastavte následující vlastnosti:

a. Přepněte možnost Povolit více zprostředkovatelů jednotného přihlašování napravo.

b. Přepněte možnost Povolit protokolování ladění pro integraci jednotného přihlašování více zprostředkovatelů napravo.

c. Do pole v tabulce uživatele, které..., zadejte user_name.

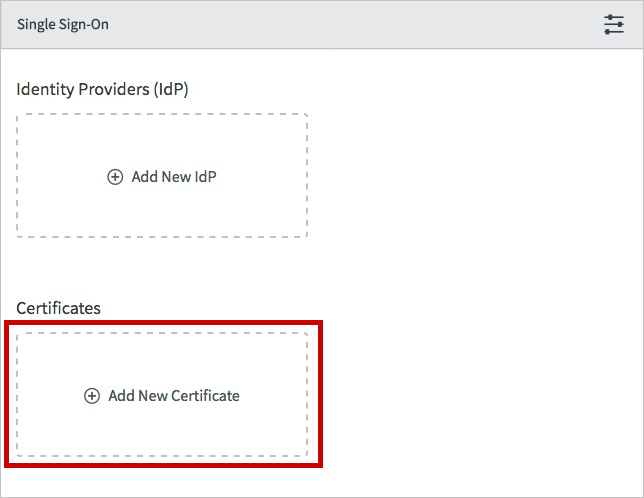

V dialogovém okně Jednotné přihlašování vyberte Přidat nový certifikát.

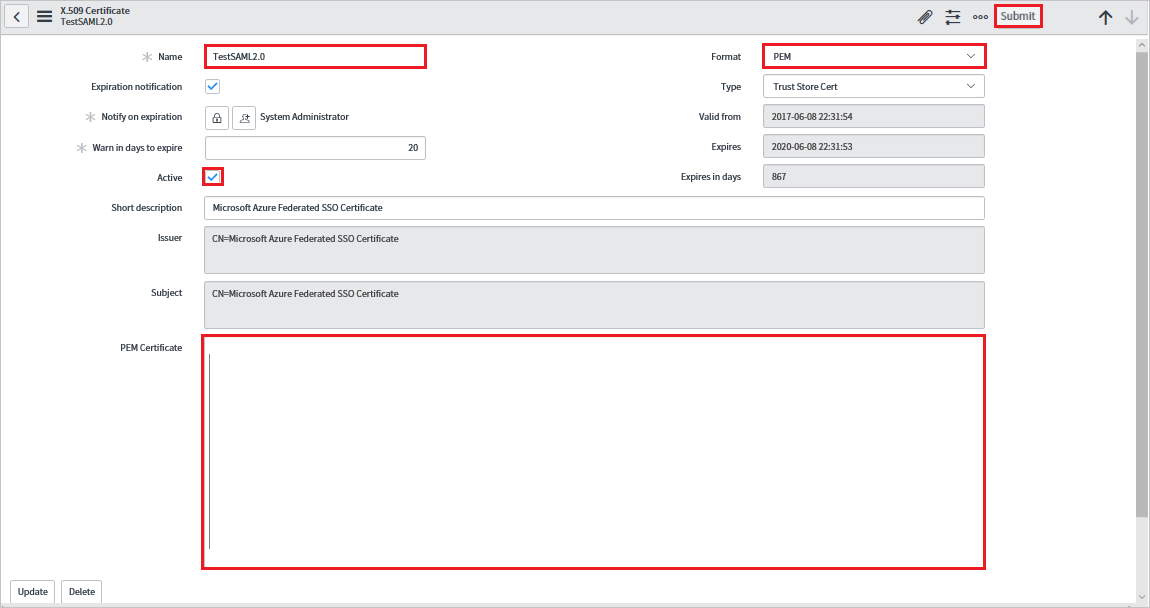

V dialogovém okně Certifikáty X.509 proveďte následující kroky:

a. Jako název zadejte název konfigurace (například TestSAML2.0).

b. Vyberte Aktivní.

c. Jako formát vyberte PEM.

d. Jako typ vyberte Certifikát úložiště důvěryhodnosti.

e. Otevřete kódovaný

Base64certifikát stažený z webu Azure Portal v Poznámkovém bloku. Zkopírujte obsah do schránky a vložte ho do textového pole Certifikát PEM.f. Vyberte Aktualizovat

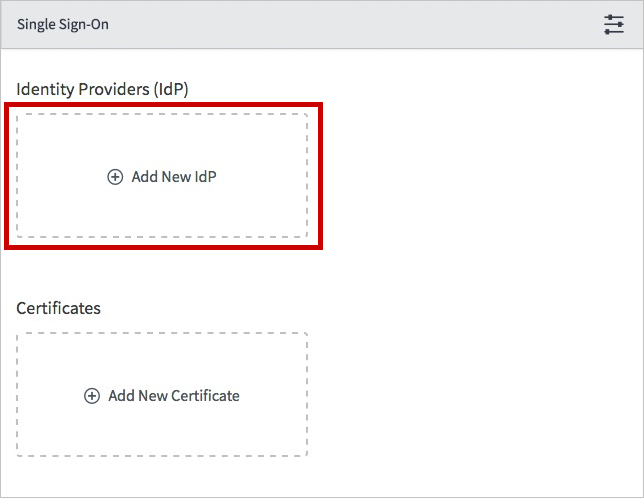

V dialogovém okně Jednotné přihlašování vyberte Přidat nový zprostředkovatele identity.

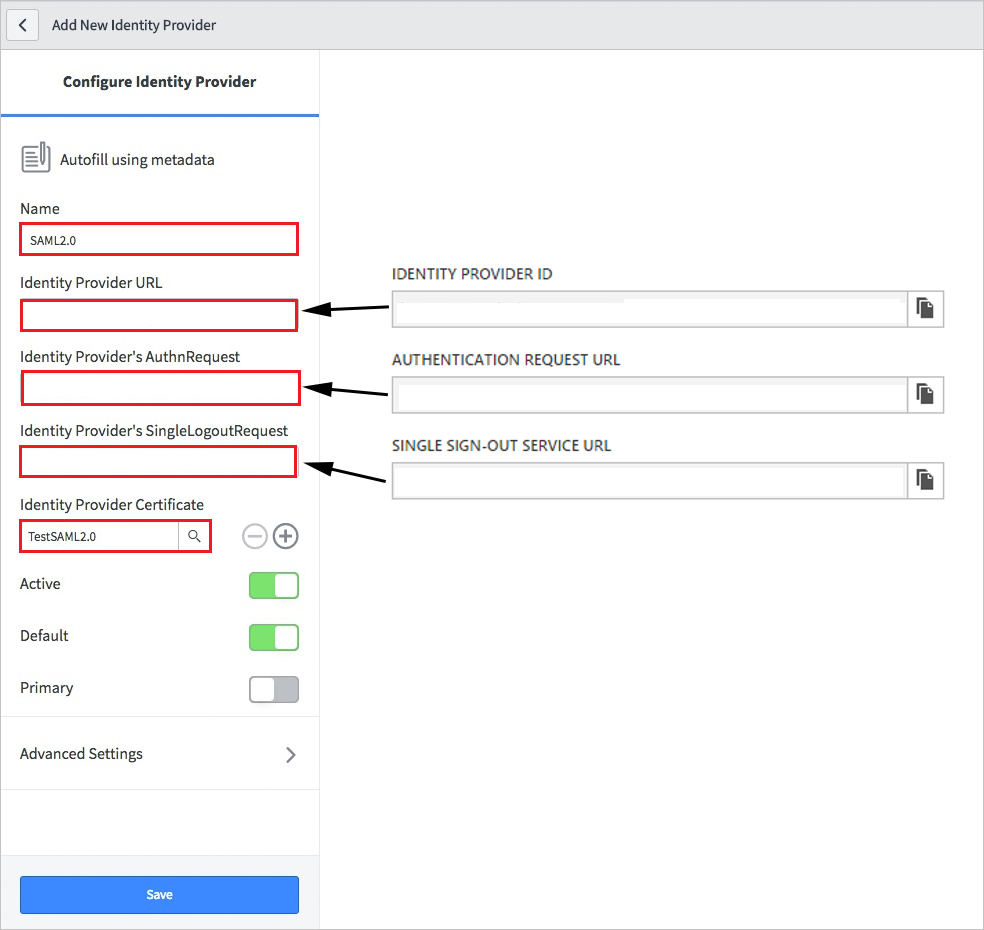

V dialogovém okně Přidat nového zprostředkovatele identity v části Konfigurovat zprostředkovatele identity proveďte následující kroky:

a. Jako název zadejte název konfigurace (například SAML 2.0).

b. Jako adresu URL zprostředkovatele identity vložte hodnotu ID zprostředkovatele identity, které jste zkopírovali.

c. Do pole AuthnRequest zprostředkovatele identity vložte hodnotu adresy URL žádosti o ověření, kterou jste zkopírovali.

d. Pro SingleLogoutRequest zprostředkovatele identity vložte hodnotu adresy URL odhlášení, kterou jste zkopírovali.

e. V části Certifikát zprostředkovatele identity vyberte certifikát, který jste vytvořili v předchozím kroku.

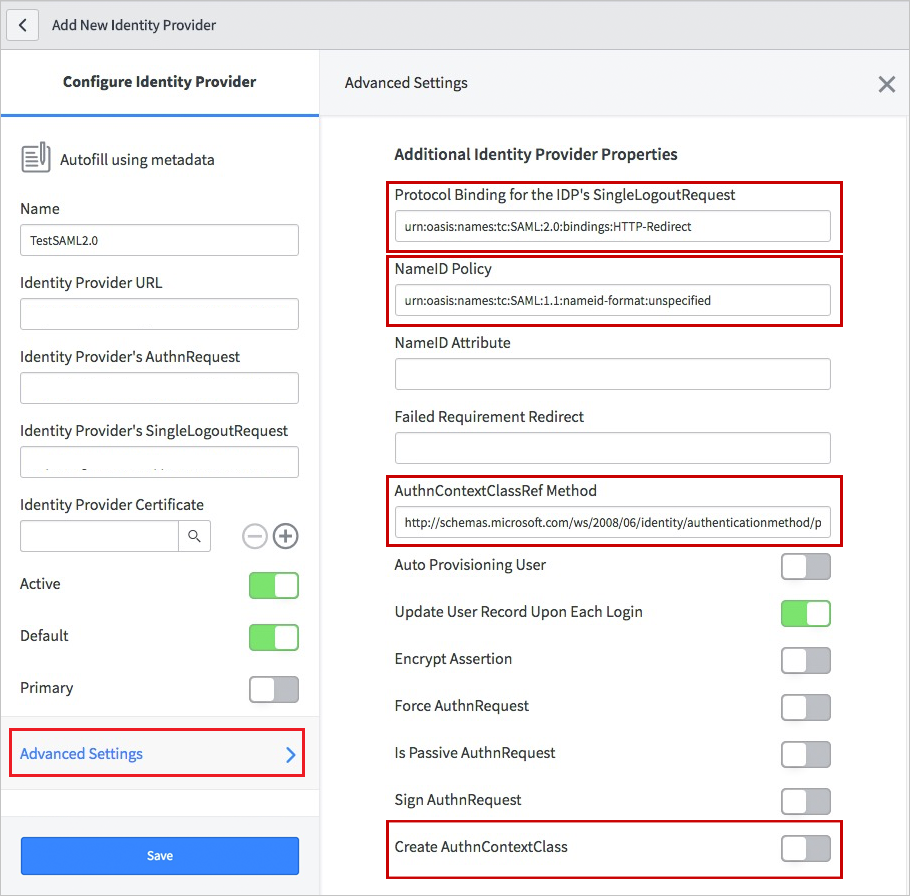

Vyberte Rozšířená nastavení. V části Další vlastnosti zprostředkovatele identity proveďte následující kroky:

a. Pro vazbu protokolu pro SingleLogoutRequest IDP zadejte urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect.

b. Jako zásadu NameID zadejte urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

c. Do metody AuthnContextClassRef zadejte

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. Pokud chcete vytvořit authnContextClass, přepněte ji na vypnutou (nevybranou).

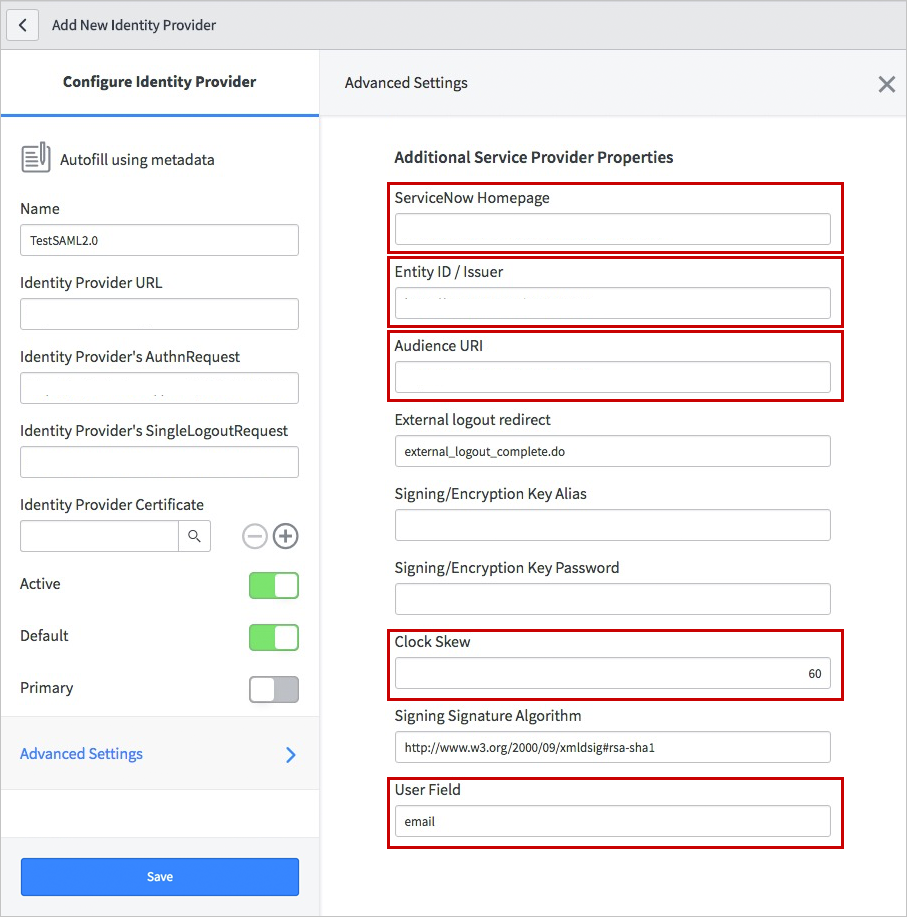

V části Další vlastnosti zprostředkovatele služeb proveďte následující kroky:

a. Jako domovskou stránku ServiceNow zadejte adresu URL vaší domovské stránky instance ServiceNow.

Poznámka:

Domovská stránka instance ServiceNow je zřetězení adresy URL tenanta ServiceNow a /navpage.do (například:

https://fabrikam.service-now.com/navpage.do).b. Jako ID entity nebo vystavitele zadejte adresu URL vašeho tenanta ServiceNow.

c. Jako identifikátor URI cílové skupiny zadejte adresu URL vašeho tenanta ServiceNow.

d. V případě nerovnoměrné distribuce hodin zadejte hodnotu 60.

e. Do pole uživatele zadejte e-mail.

Poznámka:

Id Microsoft Entra můžete nakonfigurovat tak, aby vygeneruje BUĎ ID uživatele Microsoft Entra (hlavní název uživatele), nebo e-mailovou adresu jako jedinečný identifikátor v tokenu SAML. Provedete to tak, že přejdete do části Jednotné přihlašování atributů>ServiceNow>na webu Azure Portal a namapujte požadované pole na atribut nameidentifier. Hodnota uložená pro vybraný atribut v Microsoft Entra ID (například hlavní název uživatele) se musí shodovat s hodnotou uloženou v ServiceNow pro zadané pole (například user_name).

f. Zvolte Uložit.

Testování jednotného přihlašování

Když v Přístupový panel vyberete dlaždici ServiceNow, měli byste být automaticky přihlášení k ServiceNow, pro který jste nastavili jednotné přihlašování. Další informace o Přístupový panel naleznete v tématu Úvod do Přístupový panel.

Testování jednotného přihlašování pro agenta ServiceNow (mobilní verze)

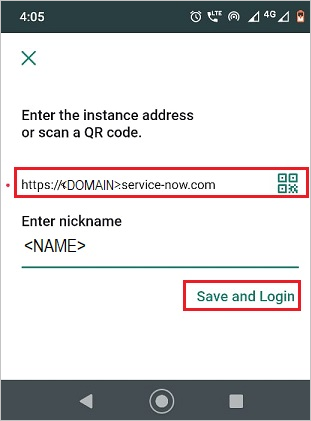

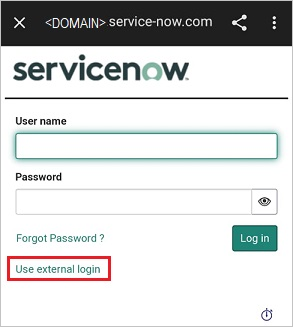

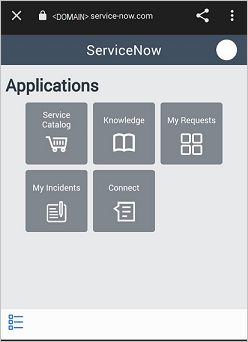

Otevřete aplikaci ServiceNow Agent (Mobile) a proveďte následující kroky:

b. Zadejte adresu instance ServiceNow, přezdívku a vyberte Uložit a Přihlásit.

c. Na stránce Přihlášení proveďte následující kroky:

Zadejte uživatelské jméno, například B.simon@contoso.com.

Vyberte Použít externí přihlášení. Budete přesměrováni na stránku Microsoft Entra ID pro přihlášení.

Zadejte vaše pověření. Pokud je povolené ověřování třetích stran nebo jakákoli jiná funkce zabezpečení, musí uživatel odpovídajícím způsobem reagovat. Zobrazí se domovská stránka aplikace.

Další kroky

Jakmile nakonfigurujete ServiceNow, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Ovládací prvky relace se rozšiřují z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.