Řízení přístupu na základě role (RBAC)

OneLake RBAC používá přiřazení rolí k použití oprávnění pro jeho členy. Role můžete přiřadit jednotlivcům nebo skupinám zabezpečení, skupinám Microsoftu 365 a distribučním seznamům. Každý člen ve skupině uživatelů získá přiřazenou roli.

Pokud je někdo ve dvou nebo více skupinách zabezpečení nebo ve skupině Microsoft 365, získá nejvyšší úroveň oprávnění, která poskytuje role. Pokud vnořete skupiny uživatelů a přiřadíte skupině roli, mají všichni uživatelé s omezením oprávnění.

OneLake RBAC umožňuje uživatelům definovat role přístupu k datům pouze pro položky Lakehouse.

OneLake RBAC omezuje přístup k datům pro uživatele s Prohlížečem pracovních prostorů nebo přístupem pro čtení k jezeru. Nevztahuje se na správce, členy ani přispěvatele pracovního prostoru. V důsledku toho OneLake RBAC podporuje pouze úroveň čtení oprávnění.

Jak vytvořit role RBAC

Role RBAC OneLake můžete definovat a spravovat prostřednictvím nastavení přístupu k datům lakehouse.

Další informace najdete v části Začínáme s rolemi přístupu k datům.

Výchozí role RBAC v lakehouse

Když uživatel vytvoří nový lakehouse, OneLake vygeneruje výchozí roli RBAC s názvem Default Readers. Tato role umožňuje všem uživatelům s oprávněním ReadAll číst všechny složky v položce.

Tady je výchozí definice role:

| Položka infrastruktury | Název role | Oprávnění | Zahrnuté složky | Přiřazení členové |

|---|---|---|---|---|

| Jezero | DefaultReader |

ReadAll | Všechny složky v části Tables/ a Files/ |

Všichni uživatelé s oprávněním ReadAll |

Poznámka:

Pokud chcete omezit přístup ke konkrétním uživatelům nebo určitým složkám, musíte buď upravit výchozí roli, nebo ji odebrat a vytvořit novou vlastní roli.

Dědičnost ve OneLake RBAC

U každé dané složky zdědí oprávnění OneLake RBAC vždy do celé hierarchie souborů a podsložek složky.

Například vzhledem k následující hierarchii jezera v OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file1111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

Pro danou hierarchii oprávnění OneLake RBAC pro Role1 a Role2 dědí následujícím způsobem:

| Role | Povolení | Složka definovaná v oprávnění | Složky a soubory dědící oprávnění |

| Role1 | Číst | folder1 |

|

| Role2 | Číst | folder2 |

|

Procházení a výpis ve OneLake RBAC

OneLake RBAC poskytuje automatické procházení nadřazených položek, aby bylo zajištěno, že data jsou snadno zjistitelná. Udělení oprávnění ke čtení uživatele podsložky11 uživateli uděluje možnost vypsat a procházet nadřazenou složku adresáře1. Tato funkce je podobná oprávněním ke složce Systému Windows, kde poskytnutí přístupu k podsložce poskytuje zjišťování a procházení nadřazených adresářů. Seznam a procházení udělené nadřazené položce se nevztahuje na jiné položky mimo přímé nadřazené položky, čímž zajistíte, že ostatní složky budou zabezpečené.

Například vzhledem k následující hierarchii jezera v OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

Pro danou hierarchii poskytuje oprávnění OneLake RBAC pro roli1 následující přístup. Mějte na paměti, že přístup k file11.txt není viditelný, protože není nadřazenou podsložkou11. Podobně u role2 není ani file111.txt vidět.

| Role | Povolení | Složka definovaná v oprávnění | Složky a soubory dědící oprávnění |

| Role1 | Číst | podsložka11 |

|

| Role2 | Číst | podsložka111 |

|

U klávesových zkratek se chování při výpisu mírně liší. Klávesové zkratky externích zdrojů dat se chovají stejně jako složky, ale klávesové zkratky jiných umístění OneLake mají specializované chování. Přístup ke zkratce OneLake je určen cílovými oprávněními zástupce. Při výpisu zástupců se neprovedou žádné volání ke kontrole cílového přístupu. V důsledku toho se při výpisu adresáře vrátí všechny interní klávesové zkratky bez ohledu na přístup uživatele k cíli. Když se uživatel pokusí otevřít zástupce, kontrola přístupu se vyhodnotí a uživatel uvidí jenom data, která mají požadovaná oprávnění k zobrazení. Další informace o klávesových zkratkách najdete v části zabezpečení zástupců.

Následující příklady používají následující hierarchii složek.

Files/

────folder1

│

└───shortcut2

|

└───shortcut3

| Role | Povolení | Složka definovaná v oprávnění | Výsledek výpisu souborů |

| Role1 | Číst | folder1 |

|

| Role2 | Není k dispozici | Není k dispozici |

|

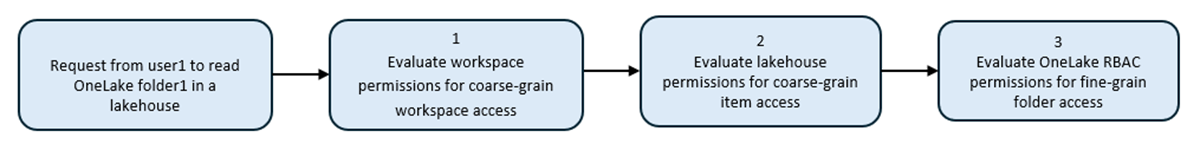

Jak se oprávnění RBAC OneLake vyhodnocují s oprávněními Fabric

Oprávnění k pracovnímu prostoru a položce umožňují udělit pro danou položku hrubý přístup k datům ve OneLake. Oprávnění OneLake RBAC umožňují omezit přístup k datům v OneLake jenom na konkrétní složky.

Oprávnění OneLake RBAC a pracovního prostoru

Oprávnění pracovního prostoru jsou první hranicí zabezpečení pro data v rámci OneLake. Každý pracovní prostor představuje jednu doménu nebo oblast projektu, kde týmy můžou spolupracovat na datech. Zabezpečení v pracovním prostoru spravujete prostřednictvím rolí pracovního prostoru Fabric. Další informace o řízení přístupu na základě role v prostředcích infrastruktury (RBAC): Role pracovního prostoru

Role pracovního prostoru v prostředcích infrastruktury uděluje v OneLake následující oprávnění.

| Oprávnění | Správa | Člen | Přispěvatel | Prohlížející |

|---|---|---|---|---|

| Zobrazení souborů ve OneLake | Vždy* Ano | Vždy* Ano | Vždy* Ano | Ve výchozím nastavení ne. K udělení přístupu použijte OneLake RBAC. |

| Zápis souborů ve OneLake | Vždy* Ano | Vždy* Ano | Vždy* Ano | No |

Poznámka:

*Vzhledem k tomu, že správce pracovního prostoru, role člena a přispěvatele automaticky udělují oprávnění k zápisu do OneLake, přepíše všechna oprávnění rBAC pro čtení OneLake.

| Role pracovního prostoru | Používá OneLake oprávnění ke čtení RBAC? |

|---|---|

| Správce, Přispěvatel, Člen | Ne, OneLake Security bude ignorovat všechna oprávnění ke čtení OneLake RBC. |

| Prohlížející | Ano, pokud je definováno, použijí se oprávnění ke čtení OneLake RBAC. |

Oprávnění OneLake RBAC a Lakehouse

V rámci pracovního prostoru můžou mít položky Fabric nakonfigurovaná oprávnění odděleně od rolí pracovního prostoru. Oprávnění můžete nakonfigurovat buď sdílením položky, nebo správou oprávnění položky. Následující oprávnění určují schopnost uživatele provádět akce s daty ve OneLake.

Oprávnění Lakehouse

| Oprávnění Lakehouse | Může zobrazit soubory ve OneLake? | Může zapisovat soubory ve OneLake? | Může číst data prostřednictvím koncového bodu SQL Analytics? |

|---|---|---|---|

| Čteno | Ve výchozím nastavení k udělení přístupu použijte OneLake RBAC. | No | Ne |

| ReadAll | Ano ve výchozím nastavení. K omezení přístupu použijte OneLake RBAC. | No | Ne |

| Write | Ano | Ano | Yes |

| Spuštění, opětovné sdílení, ViewOutput, ViewLogs | Není k dispozici – nedá se udělit samostatně | Není k dispozici – nedá se udělit samostatně | Není k dispozici – nedá se udělit samostatně |

Oprávnění koncového bodu OneLake RBAC a Lakehouse SQL Analytics

Koncový bod analýzy SQL je sklad, který se automaticky vygeneruje z Lakehouse v Microsoft Fabric. Zákazník může přejít ze zobrazení Lakehouse (který podporuje přípravu dat a Apache Spark) ze zobrazení SQL stejného Lakehouse. Další informace o koncovém bodu analýzy SQL najdete v dokumentaci ke službě Data Warehouse: koncový bod SQL Analytics.

| Oprávnění koncového bodu SQL Analytics | Uživatelé můžou zobrazit soubory prostřednictvím koncového bodu OneLake? | Uživatelé můžou zapisovat soubory přes koncový bod OneLake? | Uživatelé můžou číst data prostřednictvím koncového bodu SQL Analytics? |

|---|---|---|---|

| Čteno | Ve výchozím nastavení k udělení přístupu použijte OneLake RBAC. | No | Ve výchozím nastavení ne, ale je možné ho nakonfigurovat s podrobnými oprávněními SQL. |

| ReadData | Ve výchozím nastavení ne. K udělení přístupu použijte OneLake RBAC. | No | Ano |

| Write | Ano | Ano | Yes |

Oprávnění k sémantickému modelu OneLake RBAC a Default Lakehouse

Když uživatel v Microsoft Fabric vytvoří jezero, systém také zřídí přidružený výchozí sémantický model. Výchozí sémantický model obsahuje metriky nad daty lakehouse. Sémantický model umožňuje Power BI načítat data pro vytváření sestav.

| Výchozí sémantická oprávnění modelu | Může zobrazit soubory ve OneLake? | Může zapisovat soubory ve OneLake? | Vidíte schéma v sémantickém modelu? | Může číst data v sémantickém modelu? |

|---|---|---|---|---|

| Čteno | Ve výchozím nastavení k udělení přístupu použijte OneLake RBAC. | No | Ne | Ano ve výchozím nastavení. Je možné omezit zabezpečení na úrovni objektů Power BI a zabezpečení na úrovni řádků Power BI. |

| Sestavení | Ano ve výchozím nastavení. K omezení přístupu použijte OneLake RBAC. | Ano | Ano | Yes |

| Write | Ano | Ano | Ano | Yes |

| Znovu sdílet | Není k dispozici – nedá se udělit samostatně | Není k dispozici – nedá se udělit samostatně | Není k dispozici – nedá se udělit samostatně | Není k dispozici – nedá se udělit samostatně |

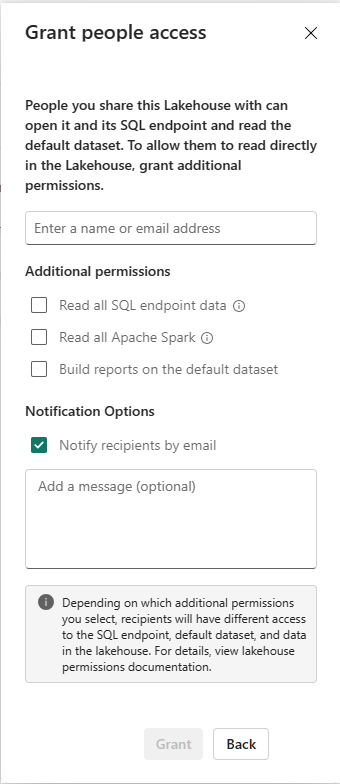

Oprávnění RBAC pro Sdílení Lakehouse a OneLake

Když uživatel sdílí objekt lakehouse, udělí ostatním uživatelům nebo skupině uživatelů přístup k jezeře bez udělení přístupu k pracovnímu prostoru a zbývajícím jeho položkám. Sdílené jezero najdete prostřednictvím centra dat nebo části Sdílí se se mnou v Microsoft Fabrics.

Když někdo sdílí lakehouse, může také udělit přístup ke koncovému bodu analýzy SQL a přidruženému výchozímu sémantickému modelu.

| Možnost sdílení | Může zobrazit soubory ve OneLake? | Může zapisovat soubory ve OneLake? | Může číst data prostřednictvím koncového bodu SQL Analytics? | Může zobrazit a sestavit sémantické modely? |

|---|---|---|---|---|

| Nejsou vybrána žádná další oprávnění. | Ve výchozím nastavení k udělení přístupu použijte OneLake RBAC. | No | No | Ne |

| Čtení všech úloh Apache Sparku | Ano ve výchozím nastavení. K omezení přístupu použijte OneLake RBAC. | No | No | Ne |

| Čtení všech dat koncového bodu SQL | Ve výchozím nastavení k udělení přístupu použijte OneLake RBAC. | No | Ano | No |

| Vytváření sestav s výchozí datovou sadou | Ano ve výchozím nastavení. K omezení přístupu použijte OneLake RBAC. | No | No | Ano |

Další informace o modelu oprávnění ke sdílení dat:

Zástupci

OneLake RBAC v interních zkratkách

Pro všechny složky v jezeře dědí oprávnění RBAC vždy do všech interních zástupců, kde je tato složka definována jako cíl.

Když uživatel přistupuje k datům prostřednictvím zástupce jiného umístění OneLake, identita volajícího uživatele se použije k autorizaci přístupu k datům v cílové cestě zástupce*. V důsledku toho musí mít tento uživatel oprávnění OneLake RBAC v cílovém umístění ke čtení dat.

Důležité

Při přístupu ke zkratkám prostřednictvím sémantických modelů Power BI nebo T-SQL se identita volajícího uživatele nepředá do cíle zástupce. Místo toho se předá identita vlastníka volající položky a deleguje přístup volajícímu uživateli.

Definování oprávnění RBAC pro interní zástupce není povolené a musí být definováno v cílové složce umístěné v cílové položce. Vzhledem k tomu, že definování oprávnění RBAC je omezené jenom na položky lakehouse, oneLake povoluje oprávnění RBAC pouze pro zástupce, které cílí na složky v položkách lakehouse.

Další tabulka určuje, jestli je pro definování oprávnění RBAC OneLake podporován odpovídající scénář zástupce.

| Scénář interní klávesové zkratky | Podporuje se oprávnění OneLake RBAC? | Komentáře |

|---|---|---|

| Zástupce v jezeře1 odkazující na složku2 umístěný ve stejném jezeře. | Podporovan. | Pokud chcete omezit přístup k datům v zástupce, definujte OneLake RBAC pro složku2. |

| Zástupce v lakehouse1 odkazující na složku2 umístěný v jiném jezeře2 | Podporovan. | Pokud chcete omezit přístup k datům v zástupce, definujte OneLake RBAC pro složku2 v lakehouse2. |

| Zástupce v jezeře odkazující na tabulku umístěnou v datovém objektu | Nepodporováno | OneLake nepodporuje definování oprávnění RBAC v datových skladech. Přístup se určí na základě oprávnění ReadAll. |

| Zástupce v jezeře odkazující na tabulku umístěnou v databázi KQL | Nepodporováno | OneLake nepodporuje definování oprávnění RBAC v databázích KQL. Přístup se určí na základě oprávnění ReadAll. |

OneLake RBAC v externích zkratkách (ADLS, S3, Dataverse)

OneLake podporuje definování oprávnění RBAC pro zástupce, jako jsou klávesové zkratky ADLS, S3 a Dataverse. V tomto případě se model RBAC použije nad delegovaným autorizačním modelem povoleným pro tento typ zástupce.

Předpokládejme, že uživatel1 vytvoří zástupce S3 v jezeře odkazující na složku v kbelíku AWS S3. Uživatel 2 se pak pokouší získat přístup k datům v této zkratce.

| Autorizuje připojení S3 přístup pro delegovaného uživatele1? | Autorizuje OneLake RBAC přístup pro žádajícího uživatele2? | Výsledek: Může uživatel2 získat přístup k datům v zástupce S3? |

|---|---|---|

| Ano | Ano | Ano |

| No | No | No |

| No | Ano | Ne |

| Ano | No | Ne |

Oprávnění RBAC musí být definována pro celý obor zástupce (celá cílová složka), ale dědí rekurzivně do všech jejích podsložek a souborů.

Přečtěte si další informace o zkratkách S3, ADLS a Dataverse ve OneLake Shortcuts.

Omezení na OneLake RBAC

Následující tabulka obsahuje omezení rolí přístupu k datům OneLake.

| Scénář | Limit |

|---|---|

| Maximální počet rolí OneLake RBAC na položku infrastruktury | Maximálně 250 rolí pro každou položku jezera. |

| Maximální početčlenůch | Maximálně 500 uživatelů a skupin uživatelů na roli. |

| Maximální počet oprávnění na roli OneLake RBAC | Maximálně 500 oprávnění na roli |

Latence ve OneLake RBAC

- Pokud změníte definici role OneLake RBAC, použití aktualizovaných definic trvá přibližně 5 minut.

- Pokud změníte skupinu uživatelů v roli OneLake RBAC, trvá přibližně hodinu, než OneLake použije oprávnění role u aktualizované skupiny uživatelů.