Ochrana příchozího provozu

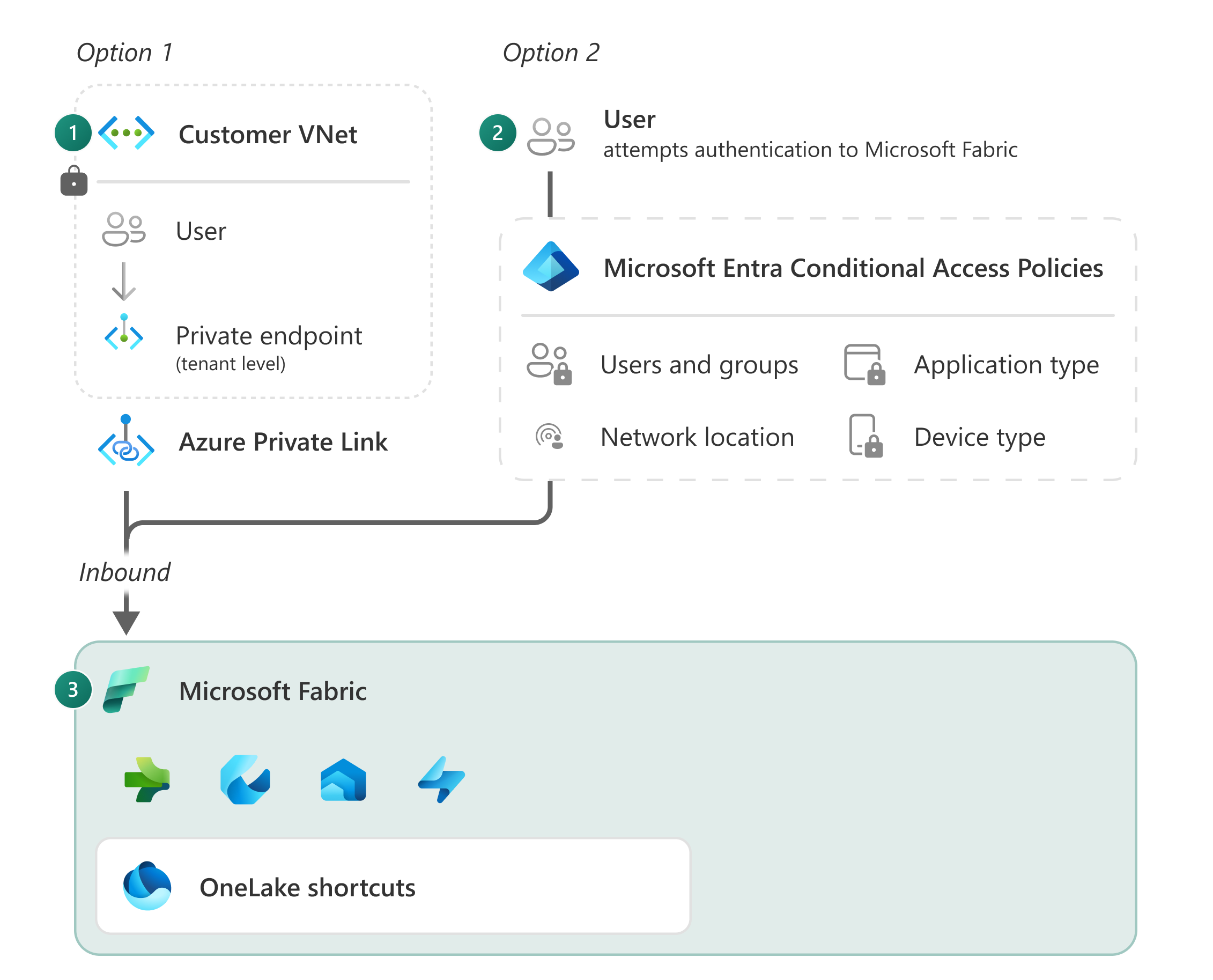

Příchozí provoz přichází do Prostředků infrastruktury z internetu. Tento článek vysvětluje rozdíly mezi těmito dvěma způsoby ochrany příchozího provozu v Microsoft Fabric, privátních propojeních a podmíněném přístupu Entra. V tomto článku se můžete rozhodnout, která metoda je pro vaši organizaci nejvhodnější.

Privátní propojení (možnost 1, virtuální síť zákazníka) – Prostředky infrastruktury používají privátní IP adresu z vaší virtuální sítě. Koncový bod umožňuje uživatelům ve vaší síti komunikovat s prostředky infrastruktury přes privátní IP adresu pomocí privátních propojení.

Entra Podmíněný přístup – (možnost 2, uživatel) – Při ověřování přístupu se určí uživatel na základě sady zásad, které můžou zahrnovat IP adresu, umístění a spravovaná zařízení.

Jakmile provoz vstoupí do prostředků Infrastruktury, ověří se pomocí ID Microsoft Entra, což je stejná metoda ověřování, kterou používá Microsoft 365, OneDrive a Dynamics 365. Ověřování Microsoft Entra ID umožňuje uživatelům bezpečně se připojovat ke cloudovým aplikacím z libovolného zařízení a jakékoli sítě, ať už jsou doma, vzdáleně nebo v podnikové kanceláři.

Back-endová platforma Fabric je chráněná virtuální sítí a není přístupná přímo z veřejného internetu, než prostřednictvím zabezpečených koncových bodů. Informace o tom, jak je provoz chráněný v prostředcích infrastruktury, najdete v diagramu architektury fabric.

Prostředky infrastruktury ve výchozím nastavení komunikují mezi prostředími pomocí interní páteřní sítě Microsoftu. Když sestava Power BI načte data z OneLake, data procházejí interní sítí Microsoftu. Tato konfigurace se liší od nutnosti nastavit několik služeb PaaS (Platforma jako služba), které se vzájemně připojují přes privátní síť. Příchozí komunikace mezi klienty, jako je váš prohlížeč nebo SQL Server Management Studio (SSMS) a Prostředky infrastruktury, používá protokol TLS 1.2 a vyjednává protokol TLS 1.3, pokud je to možné.

Mezi výchozí nastavení zabezpečení prostředků infrastruktury patří:

ID Microsoft Entra, které se používá k ověření všech požadavků.

Po úspěšném ověření se požadavky směrují do příslušné back-endové služby prostřednictvím zabezpečených koncových bodů spravovaných Microsoftem.

Interní provoz mezi prostředími v Prostředcích infrastruktury se směruje přes páteřní síť Microsoftu.

Provoz mezi klienty a prostředky infrastruktury se šifruje pomocí alespoň protokolu TLS (Transport Layer Security) 1.2.

Podmíněný přístup entra

Každá interakce s prostředky infrastruktury se ověřuje pomocí ID Microsoft Entra. ID Microsoft Entra je založené na modelu zabezpečení nulová důvěra (Zero Trust), který předpokládá, že nejste plně chráněni v rámci hraniční sítě vaší organizace. Místo toho, aby se vaše síť dívala jako na hranici zabezpečení, nulová důvěra (Zero Trust) se dívá na identitu jako na primární hraniční síť.

Pokud chcete určit přístup v době ověřování, můžete definovat a vynutit zásady podmíněného přístupu na základě identity uživatele, kontextu zařízení, umístění, sítě a citlivosti aplikace. Pro přístup k datům a prostředkům v Prostředcích infrastruktury můžete například vyžadovat vícefaktorové ověřování, dodržování předpisů zařízením nebo schválené aplikace. Můžete také zablokovat nebo omezit přístup z rizikových umístění, zařízení nebo sítí.

Zásady podmíněného přístupu pomáhají chránit vaše data a aplikace bez ohrožení produktivity a zkušeností uživatelů. Tady je několik příkladů omezení přístupu, která můžete vynutit pomocí podmíněného přístupu.

Definujte seznam IP adres pro příchozí připojení k prostředkům infrastruktury.

Použití vícefaktorového ověřování (MFA).

Omezte provoz na základě parametrů, jako je země původu nebo typ zařízení.

Prostředky infrastruktury nepodporují jiné metody ověřování, jako jsou klíče účtu nebo ověřování SQL, které spoléhají na uživatelská jména a hesla.

Konfigurace podmíněného přístupu

Pokud chcete nakonfigurovat podmíněný přístup v prostředcích infrastruktury, musíte vybrat několik služeb Azure souvisejících s Prostředky infrastruktury, jako jsou Power BI, Azure Data Explorer, Azure SQL Database a Azure Storage.

Poznámka:

Podmíněný přístup se dá pro některé zákazníky považovat za příliš široký, protože na prostředky infrastruktury a související služby Azure se použijí všechny zásady.

Licencování

Podmíněný přístup vyžaduje licence Microsoft Entra ID P1. Tyto licence jsou často dostupné ve vaší organizaci, protože jsou sdílené s dalšími produkty Microsoftu, jako je Microsoft 365. Pokud chcete najít správnou licenci pro vaše požadavky, podívejte se na licenční požadavky.

Důvěryhodný přístup

Prostředky infrastruktury se nemusí nacházet ve vaší privátní síti, ani když máte data uložená v jedné síti. U služeb PaaS je běžné umístit výpočetní prostředky do stejné privátní sítě jako účet úložiště. U prostředků infrastruktury to ale není potřeba. Pokud chcete povolit důvěryhodný přístup k prostředkům infrastruktury, můžete použít funkce, jako jsou místní brány dat, důvěryhodný přístup k pracovnímu prostoru a spravované privátní koncové body. Další informace naleznete v tématu Zabezpečení v Microsoft Fabric.

Privátní propojení

U privátních koncových bodů má vaše služba přiřazenou privátní IP adresu z vaší virtuální sítě. Koncový bod umožňuje ostatním prostředkům v síti komunikovat se službou přes privátní IP adresu.

Pomocí privátních propojení vytvoří tunel ze služby do jedné z vašich podsítí privátní kanál. Komunikace z externích zařízení prochází ze své IP adresy do privátního koncového bodu v této podsíti prostřednictvím tunelu a do služby.

Po implementaci privátních propojení už není fabric přístupný přes veřejný internet. Pokud chcete získat přístup k prostředkům infrastruktury, musí se všichni uživatelé připojovat přes privátní síť. Privátní síť se vyžaduje pro veškerou komunikaci s Prostředky infrastruktury, včetně zobrazení sestavy Power BI v prohlížeči a použití aplikace SQL Server Management Studio (SSMS) pro připojení k připojovacímu řetězci SQL, jako je <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

Místní sítě

Pokud používáte místní sítě, můžete je rozšířit na virtuální síť Azure pomocí okruhu ExpressRoute nebo sítě VPN typu site-to-site pro přístup k prostředkům infrastruktury pomocí privátních připojení.

Šířka pásma

Díky privátním propojením veškerý provoz do Prostředků infrastruktury prochází přes privátní koncový bod, což způsobuje potenciální problémy s šířkou pásma. Uživatelé už nebudou moct načíst globální distribuované prostředky nesouvisené s daty, jako jsou image .css a .html soubory používané službou Fabric, ze své oblasti. Tyto prostředky se načítají z umístění privátního koncového bodu. Například pro australské uživatele s privátním koncovým bodem USA se provoz nejprve přesune do USA. Tím se zvyšuje doba načítání a může se snížit výkon.

Náklady

Náklady na privátní propojení a zvýšení šířky pásma ExpressRoute , které umožní privátní připojení z vaší sítě, můžou vaší organizaci zvyšovat náklady.

Úvahy a omezení

S privátními propojeními ukončujete Prostředky infrastruktury na veřejný internet. V důsledku toho je potřeba vzít v úvahu mnoho aspektů a omezení .