Nastavení a používání privátních propojení

V prostředcích infrastruktury můžete nakonfigurovat a použít koncový bod, který vaší organizaci umožňuje privátní přístup k prostředkům infrastruktury. Pokud chcete nakonfigurovat privátní koncové body, musíte být správcem prostředků infrastruktury a mít v Azure oprávnění k vytváření a konfiguraci prostředků, jako jsou virtuální počítače a virtuální sítě.

Kroky, které umožňují bezpečný přístup k prostředkům infrastruktury z privátních koncových bodů, jsou:

- Nastavte privátní koncové body pro Prostředky infrastruktury.

- Na webu Azure Portal vytvořte služby privátního propojení Microsoft.PowerBI pro prostředek Power BI.

- Vytvořte virtuální síť.

- Vytvoření virtuálního počítače

- Vytvoření privátního koncového bodu

- Připojte se k virtuálnímu počítači pomocí Bastionu.

- Privátní přístup k prostředkům infrastruktury z virtuálního počítače.

- Zakažte veřejný přístup pro Prostředky infrastruktury.

Následující části obsahují další informace pro každý krok.

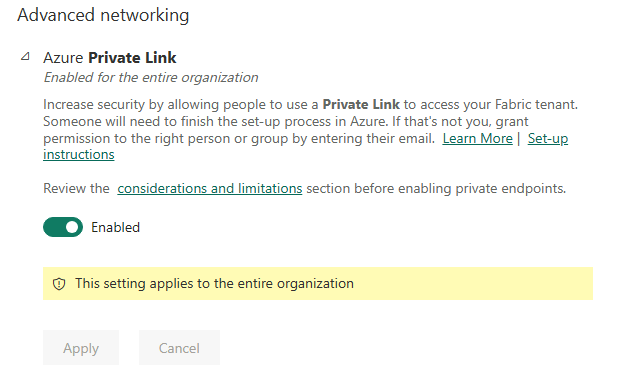

Krok 1. Nastavení privátních koncových bodů pro Prostředky infrastruktury

Přejděte do nastavení tenanta.

Vyhledejte a rozbalte nastavení služby Azure Private Link.

Nastavte přepínač na Povoleno.

Konfigurace privátního propojení pro vašeho tenanta trvá přibližně 15 minut. To zahrnuje konfiguraci samostatného plně kvalifikovaného názvu domény (plně kvalifikovaný název domény) pro tenanta, aby bylo možné komunikovat soukromě se službami Fabric.

Po dokončení tohoto procesu přejděte k dalšímu kroku.

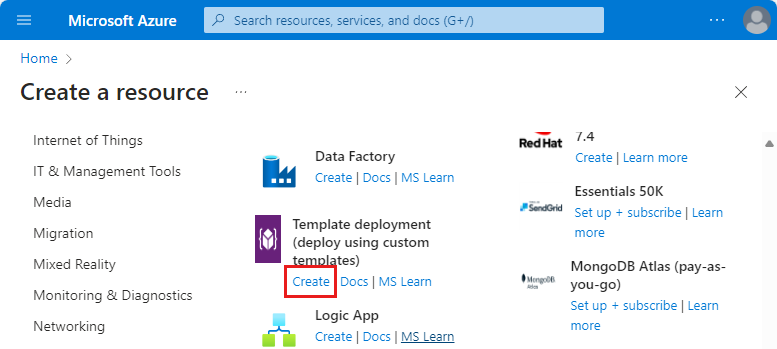

Krok 2. Vytvoření služeb privátního propojení Microsoft.PowerBI pro prostředek Power BI na webu Azure Portal

Tento krok slouží k podpoře přidružení privátního koncového bodu Azure k vašemu prostředku infrastruktury.

Přihlaste se k portálu Azure.

Vyberte Vytvořit prostředek.

V části Nasazení šablony vyberte Vytvořit.

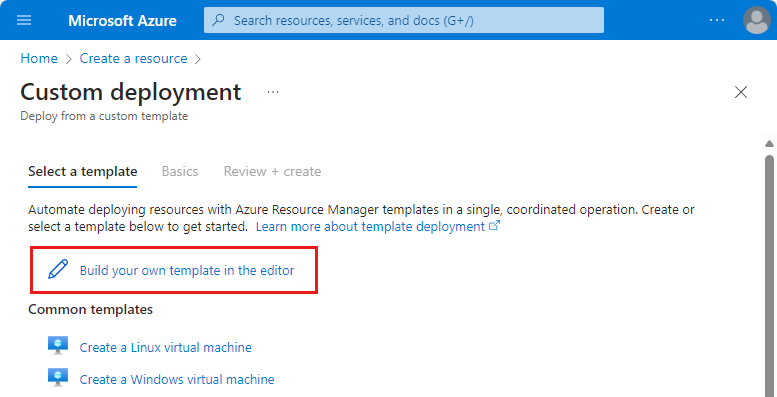

Na stránce Vlastní nasazení vyberte v editoru vytvořit vlastní šablonu.

V editoru vytvořte následující prostředek infrastruktury pomocí šablony ARM, jak je znázorněno níže, kde

<resource-name>je název, který zvolíte pro prostředek Fabric.<tenant-object-id>je ID vašeho tenanta Microsoft Entra. Přečtěte si , jak najít ID tenanta Microsoft Entra.

{ "$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": {}, "resources": [ { "type":"Microsoft.PowerBI/privateLinkServicesForPowerBI", "apiVersion": "2020-06-01", "name" : "<resource-name>", "location": "global", "properties" : { "tenantId": "<tenant-object-id>" } } ] }Pokud používáte cloud Azure Government pro Power BI,

locationměl by to být název oblasti tenanta. Pokud je například tenant v US Gov Texas, měli byste vložit"location": "usgovtexas"šablonu ARM. Seznam oblastí power BI pro státní správu USA najdete v článku o Power BI pro státní správu USA.Důležité

Použijte

Microsoft.PowerBI/privateLinkServicesForPowerBIjakotypehodnotu, i když se prostředek vytváří pro Prostředky infrastruktury.Uložte šablonu. Pak zadejte následující informace.

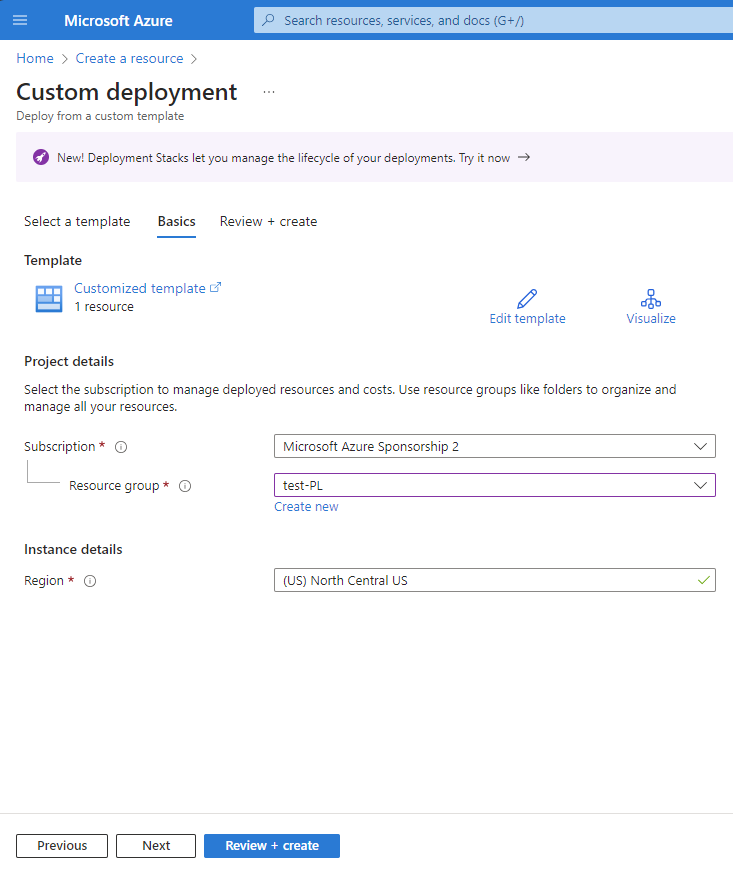

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte **Vytvořit nový. Jako název zadejte test-PL. Vyberte OK. Podrobnosti o instanci Vyberte oblast. Oblast

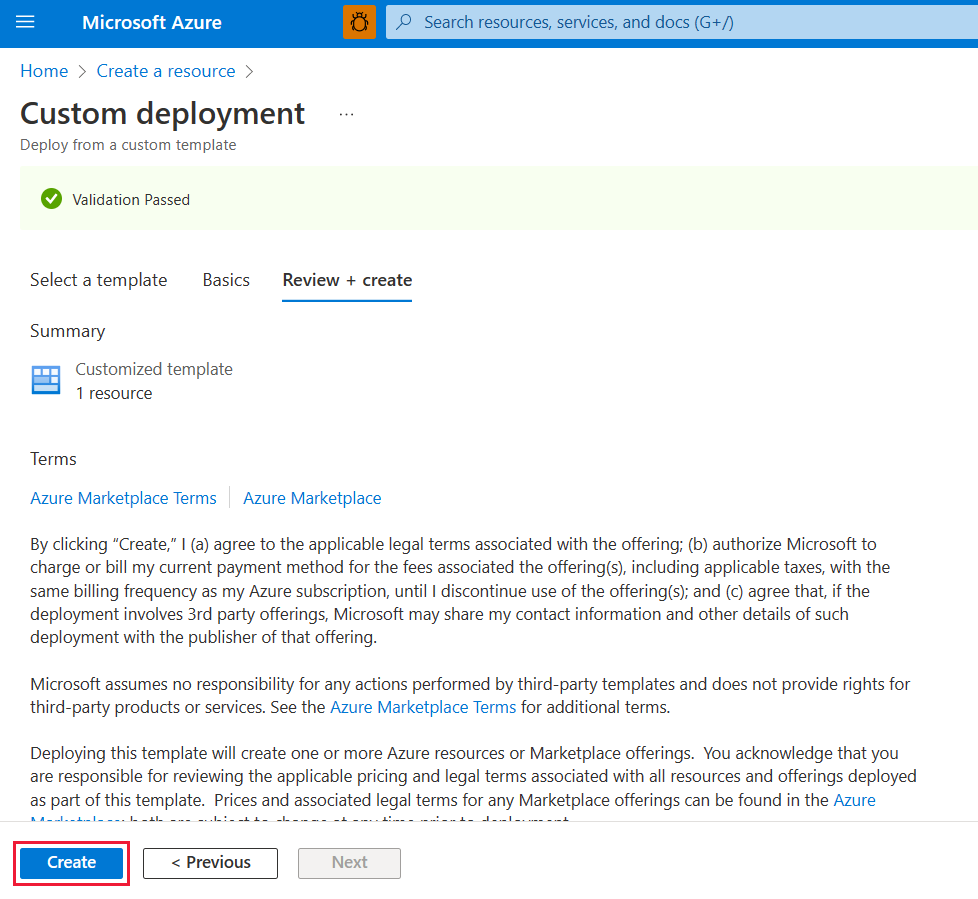

Na obrazovce kontroly vyberte Vytvořit a přijměte podmínky a ujednání.

Krok 3. Vytvoření virtuální sítě

Následující postup vytvoří virtuální síť s podsítí prostředků, podsítí Azure Bastion a hostitelem služby Azure Bastion.

PočetIPch Pokud například vytváříte podsíť pro tenanta se sedmi kapacitami, budete potřebovat dvacet dvě IP adresy.

Na webu Azure Portal vyhledejte a vyberte Virtuální sítě.

Na stránce Virtuální sítě vyberte + Vytvořit.

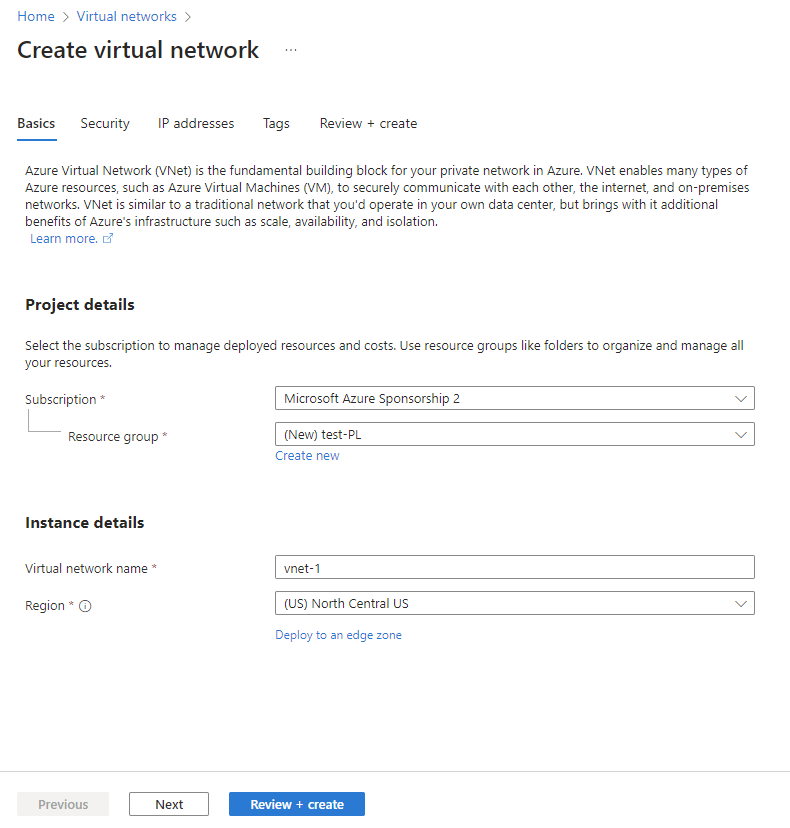

Na kartě Základy vytvoření virtuální sítě zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné. Skupina prostředků Vyberte test-PL, název, který jsme vytvořili v kroku 2. Podrobnosti o instanci Název Zadejte vnet-1. Oblast Vyberte oblast, ve které zahájíte připojení k prostředkům infrastruktury.

Výběrem možnosti Další přejděte na kartu Zabezpečení . V závislosti na obchodní potřebě můžete ponechat výchozí nebo změnit.

Výběrem možnosti Další přejděte na kartu IP adresy. V závislosti na obchodní potřebě můžete ponechat výchozí nebo změnit.

Zvolte Uložit.

V dolní části obrazovky vyberte Zkontrolovat a vytvořit . Po úspěšném ověření vyberte Vytvořit.

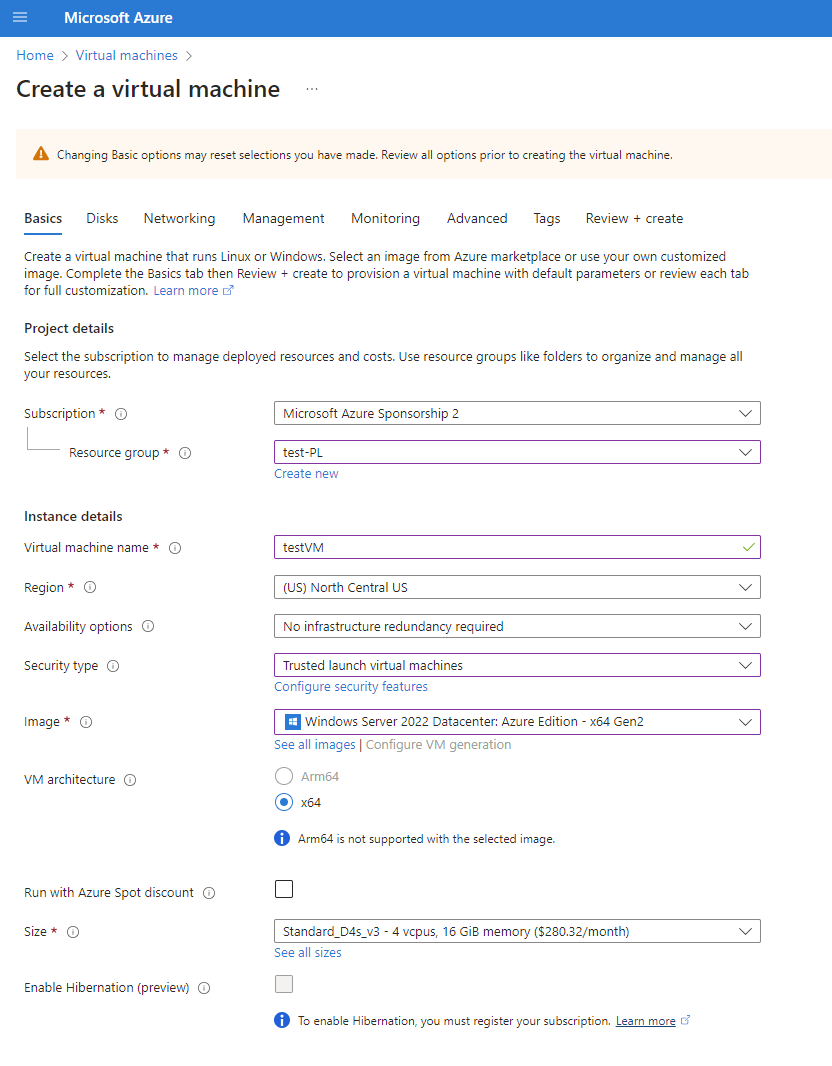

Krok 4. Vytvoření virtuálního počítače

Dalším krokem je vytvoření virtuálního počítače.

Na webu Azure Portal přejděte na Vytvoření výpočetních > virtuálních počítačů prostředků>.

Na kartě Základy zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné Azure. Skupina zdrojů Vyberte skupinu prostředků, kterou jste zadali v kroku 2. Podrobnosti o instanci Virtual machine name Zadejte název nového virtuálního počítače. Výběrem informační bubliny vedle názvu pole zobrazíte důležité informace o názvech virtuálních počítačů. Oblast Vyberte oblast, kterou jste vybrali v kroku 3. Možnosti dostupnosti Pro testování zvolte Bez redundance infrastruktury. Typ zabezpečení Nechte zadanou výchozí hodnotu. Image Vyberte požadovaný obrázek. Zvolte například Windows Server 2022. Architektura virtuálního počítače Ponechte výchozí hodnotu x64. Velikost Vyberte velikost. ÚČET SPRÁVCE Username Zadejte uživatelské jméno podle svého výběru. Heslo Zadejte libovolné heslo. Heslo musí obsahovat nejméně 12 znaků a musí splňovat zadané požadavky na složitost. Potvrdit heslo Zadejte znovu heslo. PRAVIDLA PORTŮ PRO PŘÍCHOZÍ SPOJENÍ Veřejné příchozí porty Zvolte Žádné. Vyberte Další: Disky.

Na kartě Disky ponechte výchozí hodnoty a vyberte Další: Sítě.

Na kartě Sítě vyberte následující informace:

Nastavení Hodnota Virtuální síť Vyberte virtuální síť, kterou jste vytvořili v kroku 3. Podsíť Vyberte výchozí hodnotu (10.0.0.0.0/24), kterou jste vytvořili v kroku 3. U zbývajících polí ponecháte výchozí hodnoty.

Vyberte Zkontrolovat a vytvořit. Přejdete na stránku Zkontrolovat a vytvořit , kde Azure ověří vaši konfiguraci.

Až se zobrazí zpráva o úspěšném ověření, vyberte Vytvořit.

Krok 5. Vytvoření privátního koncového bodu

Dalším krokem je vytvoření privátního koncového bodu pro Prostředky infrastruktury.

Do vyhledávacího pole v horní části portálu zadejte privátní koncový bod. Vyberte privátní koncové body.

Vyberte + Vytvořit v privátních koncových bodech.

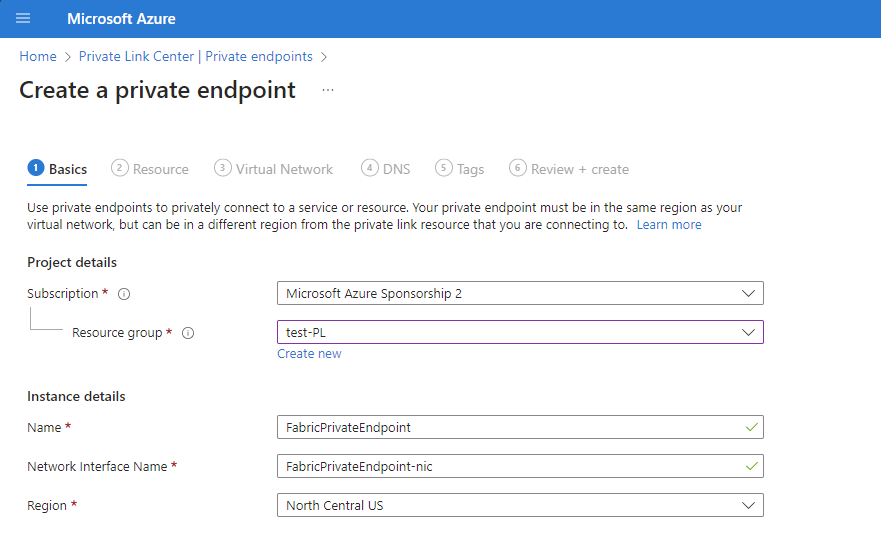

Na kartě Základy vytvoření privátního koncového bodu zadejte nebo vyberte následující informace:

Nastavení Hodnota Podrobnosti projektu Předplatné Vyberte své předplatné Azure. Skupina zdrojů Vyberte skupinu prostředků, kterou jste vytvořili v kroku 2. Podrobnosti o instanci Název Zadejte FabricPrivateEndpoint. Pokud se tento název vytvoří, vytvořte jedinečný název. Oblast V kroku 3 vyberte oblast, kterou jste pro virtuální síť vytvořili. Následující obrázek znázorňuje okno Vytvořit privátní koncový bod – Základy .

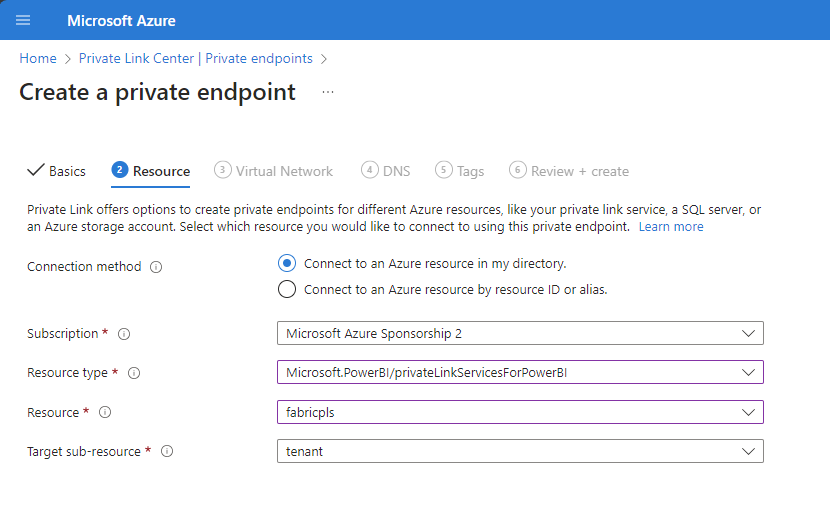

Vyberte Další: Prostředek. V podokně Prostředek zadejte nebo vyberte následující informace:

Nastavení Hodnota Způsob připojení V adresáři vyberte připojit se k prostředku Azure. Předplatné Vyberte své předplatné. Typ prostředku Vyberte Microsoft.PowerBI/privateLinkServicesForPowerBI. Prostředek Vyberte prostředek infrastruktury, který jste vytvořili v kroku 2. Cílový podsourc Tenant Následující obrázek znázorňuje okno Vytvořit privátní koncový bod – prostředek .

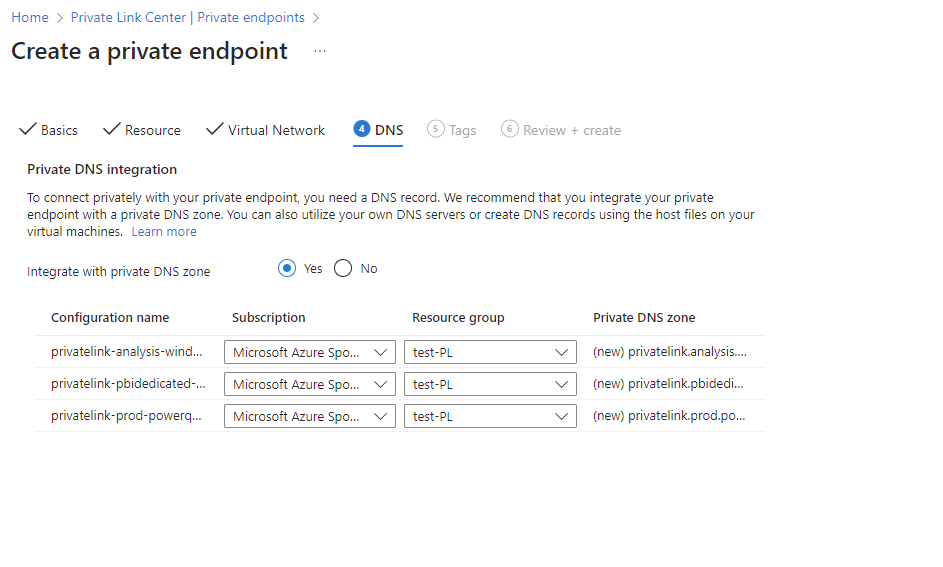

Vyberte Další: Virtuální síť. Ve virtuální síti zadejte nebo vyberte následující informace.

Nastavení Hodnota SÍŤOVÁNÍ Virtuální síť Vyberte vnet-1 , kterou jste vytvořili v kroku 3. Podsíť Vyberte podsíť 1 , kterou jste vytvořili v kroku 3. INTEGRACE PRIVÁTNÍHO DNS Integrovat s privátní zónou DNS Vyberte Ano. Zóna privátního DNS Vyberte

(Nový)privatelink.analysis.windows.net

(Nový)privatelink.pbidedicated.windows.net

(Nový)privatelink.prod.powerquery.microsoft.com

Vyberte Další: Značky a pak Další: Zkontrolovat a vytvořit.

Vyberte Vytvořit.

Krok 6. Připojení k virtuálnímu počítači pomocí Bastionu

Azure Bastion chrání vaše virtuální počítače tím, že poskytuje jednoduché připojení založené na prohlížeči, aniž by bylo nutné je zveřejnit prostřednictvím veřejných IP adres. Další informace najdete v tématu Co je Azure Bastion?.

Připojte se k virtuálnímu počítači pomocí následujících kroků:

Ve virtuální síti, kterou jste vytvořili v kroku 3, vytvořte podsíť s názvem AzureBastionSubnet.

Na panelu hledání portálu zadejte virtuální počítač testVM , který jsme vytvořili v kroku 4.

Vyberte tlačítko Připojit a v rozevírací nabídce zvolte Připojit přes Bastion.

Vyberte Nasadit Bastion.

Na stránce Bastion zadejte požadované ověřovací přihlašovací údaje a klikněte na Připojit.

Krok 7. Privátní přístup k prostředkům infrastruktury z virtuálního počítače

Dalším krokem je privátní přístup k prostředkům infrastruktury z virtuálního počítače, který jste vytvořili v předchozím kroku, pomocí následujících kroků:

Na virtuálním počítači otevřete PowerShell.

Zadejte

nslookup <tenant-object-id-without-hyphens>-api.privatelink.analysis.windows.net.Obdržíte odpověď podobnou následující zprávě a uvidíte, že se vrátí privátní IP adresa. Uvidíte, že koncový bod Onelake a koncový bod skladu také vrací privátní IP adresy.

Otevřete prohlížeč a přejděte na app.fabric.microsoft.com , abyste se k prostředkům infrastruktury dostali soukromě.

Krok 8. Zakázání veřejného přístupu pro Prostředky infrastruktury

Nakonec můžete volitelně zakázat veřejný přístup pro Prostředky infrastruktury.

Pokud zakážete veřejný přístup k prostředkům infrastruktury, zavedou se určitá omezení přístupu ke službám Fabric, jak je popsáno v další části.

Důležité

Když zapnete blokovat přístup k internetu, některé nepodporované položky infrastruktury budou zakázány. Úplný seznam omezení a důležitých informací o privátních propojeních

Pokud chcete zakázat veřejný přístup k prostředkům infrastruktury, přihlaste se k Fabric jako správce a přejděte na portál pro správu. Vyberte nastavení tenanta a přejděte do části Pokročilé sítě . Povolte přepínací tlačítko v nastavení Blokovat veřejný internetový přístup tenanta.

Zakázání přístupu organizace k prostředkům infrastruktury z veřejného internetu trvá přibližně 15 minut.

Dokončení konfigurace privátního koncového bodu

Jakmile budete postupovat podle kroků v předchozích částech a privátní propojení se úspěšně nakonfiguruje, vaše organizace implementuje privátní propojení na základě následujících výběrů konfigurace, ať už je výběr nastaven při počáteční konfiguraci nebo následně změněn.

Pokud je služba Azure Private Link správně nakonfigurovaná a je povolený blokování veřejného přístupu k internetu:

- Prostředky infrastruktury jsou přístupné jenom pro vaši organizaci z privátních koncových bodů a nejsou přístupné z veřejného internetu.

- Přenosy z koncových bodů cílení na virtuální síť a scénáře, které podporují privátní propojení, se přenášejí přes privátní propojení.

- Provoz z koncových bodů cílení na virtuální síť a scénáře, které nepodporují privátní propojení, budou službou blokovány a nebudou fungovat.

- Můžou existovat scénáře, které nepodporují privátní propojení, což proto bude ve službě blokováno, když je povolený blokovat veřejný přístup k internetu.

Pokud je služba Azure Private Link správně nakonfigurovaná a blokování veřejného přístupu k internetu je zakázané:

- Provoz z veřejného internetu povolí služby Fabric.

- Přenosy z koncových bodů cílení na virtuální síť a scénáře, které podporují privátní propojení, se přenášejí přes privátní propojení.

- Přenosy z koncových bodů cílení na virtuální síť a scénáře, které nepodporují privátní propojení, se přenášejí přes veřejný internet a budou povoleny službami Fabric.

- Pokud je virtuální síť nakonfigurovaná tak, aby blokovala veřejný přístup k internetu, budou scénáře, které nepodporují privátní propojení, blokovány virtuální sítí a nebudou fungovat.

Následující video ukazuje, jak připojit mobilní zařízení k prostředkům infrastruktury pomocí privátních koncových bodů:

Poznámka:

Toto video může používat starší verze Power BI Desktopu nebo služba Power BI.

Máte ještě další otázky? Zeptejte se komunity fabric.

Zakázání služby Private Link

Pokud chcete nastavení Private Link zakázat, před zakázáním nastavení se ujistěte, že se odstraní všechny privátní koncové body, které jste vytvořili, a odpovídající privátní zónu DNS. Pokud má vaše virtuální síť nastavené privátní koncové body, ale služba Private Link je zakázaná, připojení z této virtuální sítě nemusí selhat.

Pokud nastavení Private Link zakážete, doporučujeme to udělat během mimopracovní doby. V některých scénářích může trvat až 15 minut výpadků, než se změna projeví.