Vytvoření a přiřazení profilů certifikátů SCEP v Intune

Po nakonfigurování infrastruktury pro podporu certifikátů SCEP (Simple Certificate Enrollment Protocol) můžete vytvořit a pak přiřadit profily certifikátů SCEP uživatelům a zařízením v Intune.

Aby zařízení používala profil certifikátu SCEP, musí důvěřovat vaší důvěryhodné kořenové certifikační autoritě (CA). Důvěryhodnost kořenové certifikační autority je nejlepší vytvořit nasazením profilu důvěryhodného certifikátu do stejné skupiny, která přijímá profil certifikátu SCEP. Profily důvěryhodných certifikátů zřizují certifikát důvěryhodné kořenové certifikační autority.

Zařízení se systémem Android Enterprise můžou před tím, než jim SCEP zřídí certifikát, vyžadovat KÓD PIN. Další informace najdete v tématu Požadavek na PIN kód pro Android Enterprise.

Důležité

Microsoft Intune končí podpora správy správců zařízení s Androidem na zařízeních s přístupem k Google Mobile Services (GMS) 31. prosince 2024. Po tomto datu nebude registrace zařízení, technická podpora, opravy chyb a opravy zabezpečení k dispozici. Pokud aktuálně používáte správu správce zařízení, doporučujeme přejít na jinou možnost správy Androidu v Intune před ukončením podpory. Další informace najdete v tématu Ukončení podpory správce zařízení s Androidem na zařízeních GMS.

Poznámka

Od Androidu 11 už profily důvěryhodných certifikátů nemůžou instalovat důvěryhodný kořenový certifikát na zařízeních zaregistrovaných jako správce zařízení s Androidem. Toto omezení se nevztahuje na Samsung Knox.

Další informace o tomto omezení najdete v tématu Profily důvěryhodných certifikátů pro správce zařízení s Androidem.

Důležité

22. října 2022 Microsoft Intune ukončil podporu pro zařízení se systémem Windows 8.1. Technická pomoc a automatické aktualizace na těchto zařízeních nejsou k dispozici.

Pokud aktuálně používáte Windows 8.1, pak doporučujeme přejít na zařízení s Windows 10/11. Microsoft Intune má vestavěné funkce zabezpečení a zařízení, které spravují klientská zařízení Windows 10/11.

Tip

Profily certifikátů SCEP jsou podporovány pro vzdálené plochy Windows Enterprise s více relacemi.

Aktualizace konektoru certifikátu: Požadavky na silné mapování pro KB5014754

Platí pro:

- Windows 10

- Windows 11

- iOS

- macOS

Centrum distribuce klíčů (KDC) vyžaduje, aby objekty uživatelů nebo zařízení byly silně mapovány na službu Active Directory kvůli ověřování na základě certifikátů. To znamená, že alternativní název subjektu certifikátu (SAN) musí obsahovat rozšíření identifikátoru zabezpečení (SID), které se mapuje na identifikátor SID uživatele nebo zařízení ve službě Active Directory. Když se uživatel nebo zařízení ověřuje pomocí certifikátu ve službě Active Directory, služba KDC zkontroluje identifikátor SID, aby ověřila, že je certifikát namapovaný a vydaný správnému uživateli nebo zařízení. Požadavek na mapování chrání před falšováním certifikátů a zajišťuje, aby ověřování na základě certifikátů vůči KDC dál fungovalo.

Silné mapování se vyžaduje pro všechny certifikáty nasazené službou Microsoft Intune a používané k ověřování na základě certifikátů ve službě KDC. Řešení silného mapování je použitelné pro uživatelské certifikáty na všech platformách. Pro certifikáty zařízení se vztahuje pouze na Microsoft Entra zařízení s Windows připojená k hybridnímu připojení. Pokud certifikáty v těchto scénářích nesplňují požadavky na silné mapování do data úplného vynucování, ověřování se zamítne.

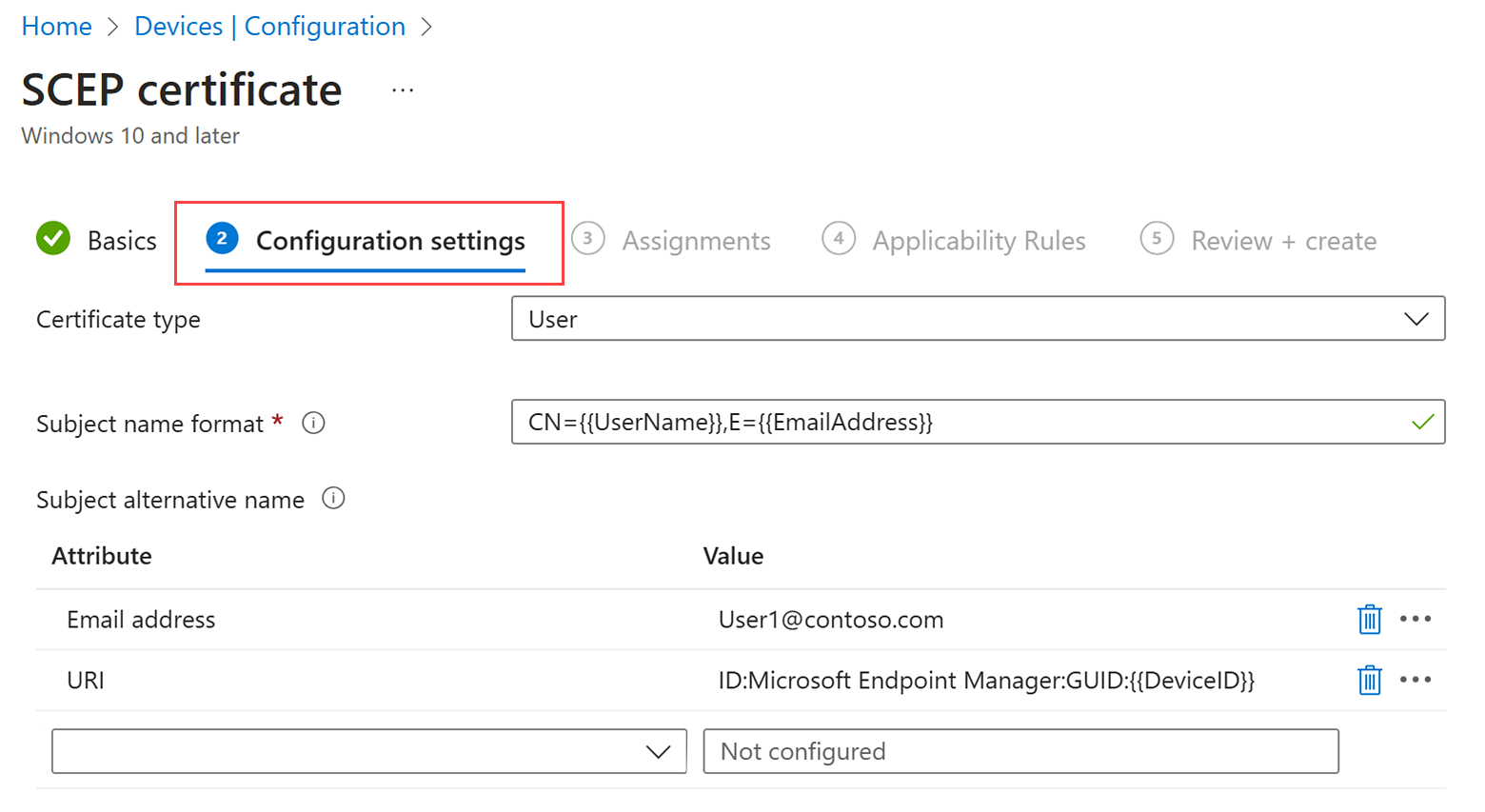

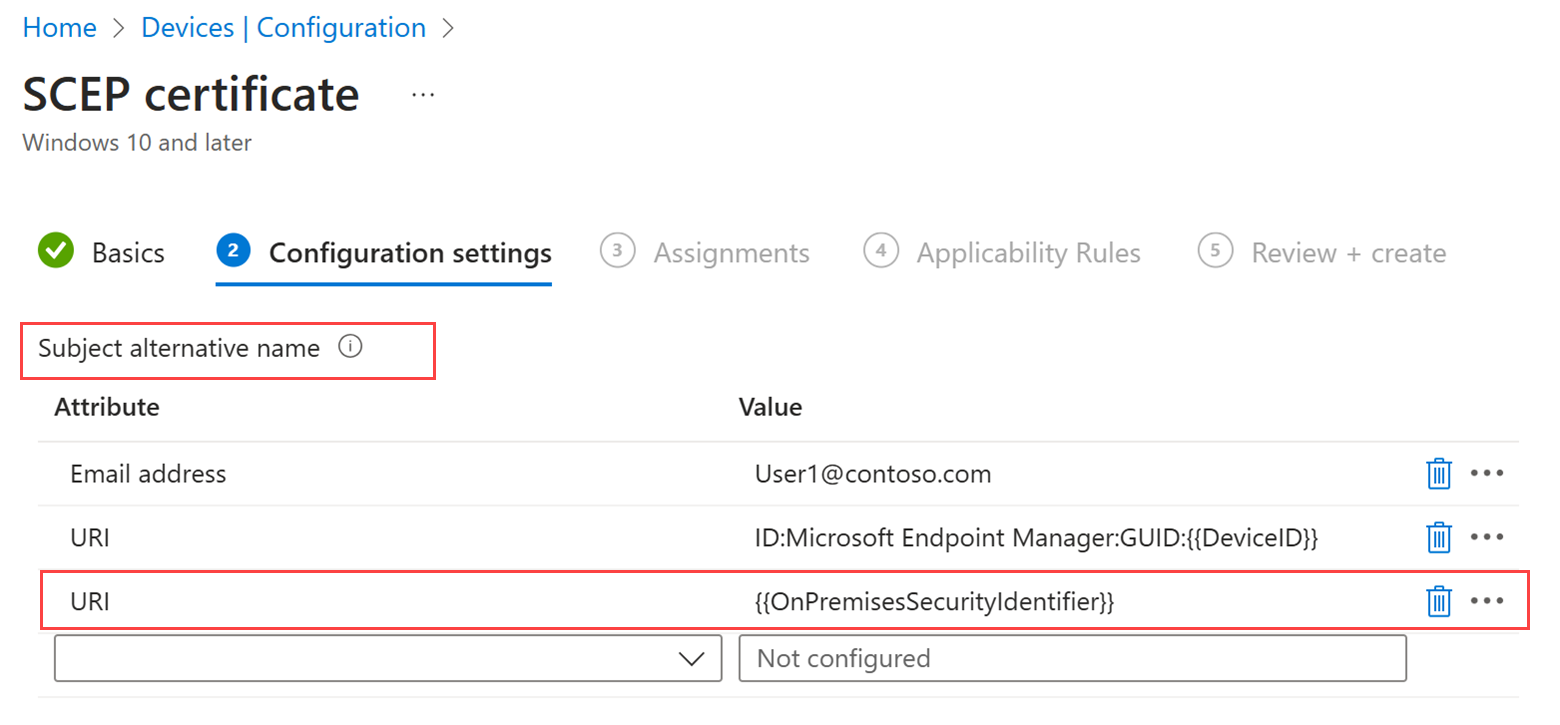

Pokud chcete implementovat řešení silného mapování pro certifikáty SCEP doručované prostřednictvím Intune, musíte přidat OnpremisesSecurityIdentifier proměnnou do sítě SAN v profilu SCEP.

Tato proměnná musí být součástí atributu URI. Můžete vytvořit nový profil SCEP nebo upravit existující profil a přidat atribut URI.

Po přidání atributu a hodnoty identifikátoru URI do profilu certifikátu Microsoft Intune připojí atribut SAN se značkou a vyřešeným identifikátorem SID. Příklad formátování: tag:microsoft.com,2022-09-14:sid:<value> V tomto okamžiku profil certifikátu splňuje požadavky na silné mapování.

Pokud chcete zajistit, aby váš profil SCEP splňoval požadavky na silné mapování, vytvořte profil certifikátu SCEP v Centru pro správu Microsoft Intune nebo upravte existující profil pomocí nového atributu a hodnoty SAN. Předpokladem je, že se uživatelé a zařízení musí synchronizovat ze služby Active Directory do Microsoft Entra ID. Další informace najdete v tématu Synchronizace objektů a přihlašovacích údajů ve spravované doméně Microsoft Entra Doménové služby.

Další informace o požadavcích služby KDC a datu vynucení pro silné mapování najdete v tématu KB5014754: Změny ověřování na základě certifikátů na řadičích domény s Windows .

Vytvoření profilu certifikátu SCEP

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte a přejděte na Zařízení>Spravovat zařízení>– Vytvořit konfiguraci>.

Zadejte tyto vlastnosti:

Platforma: Zvolte platformu vašich zařízení.

Profil: Vyberte Certifikát SCEP. Nebo vyberte Šablony>Certifikát SCEP.

Pro Android Enterprise je typ profilu rozdělený do dvou kategorií: Plně spravovaná, Vyhrazená a Corporate-Owned Pracovní profil a Pracovní profil v osobním vlastnictví. Nezapomeňte pro zařízení, která spravujete, vybrat správný profil certifikátu SCEP.

Profily certifikátů SCEP pro plně spravovaný, vyhrazený a Corporate-Owned pracovní profil mají následující omezení:

- V části Monitorování není generování sestav certifikátů k dispozici pro profily certifikátů SCEP vlastníka zařízení .

- Intune nemůžete použít k odvolání certifikátů zřízených profily certifikátů SCEP pro vlastníka zařízení. Odvolání můžete spravovat externím procesem nebo přímo u certifikační autority.

- U vyhrazených zařízení s Androidem Enterprise se profily certifikátů SCEP podporují pro Wi-Fi konfiguraci sítě, síť VPN a ověřování. Profily certifikátů SCEP na vyhrazených zařízeních s Androidem Enterprise se nepodporují pro ověřování aplikací.

Pro Android (AOSP) platí následující omezení:

- V části Monitorování není generování sestav certifikátů k dispozici pro profily certifikátů SCEP vlastníka zařízení .

- Intune nemůžete použít k odvolání certifikátů zřízených profily certifikátů SCEP pro vlastníky zařízení. Odvolání můžete spravovat externím procesem nebo přímo u certifikační autority.

- Profily certifikátů SCEP se podporují pro konfiguraci Wi-Fi sítě. Podpora konfiguračního profilu VPN není k dispozici. Budoucí aktualizace může zahrnovat podporu konfiguračních profilů VPN.

- Následující proměnné nejsou k dispozici pro použití v profilech certifikátů SCEP pro Android (AOSP). Podpora těchto proměnných přijde v budoucí aktualizaci.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Department

Poznámka

Vlastník zařízení je ekvivalentem zařízení vlastněných společností. Za vlastníka zařízení se považují následující:

- Android Enterprise – plně spravovaný, vyhrazený a Corporate-Owned pracovní profil

- Android AOSP

- Spřažení uživatelů

- Bez uživatele

Vyberte Vytvořit.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název profilu. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Dobrý název profilu je například profil SCEP pro celou společnost.

- Popis: Zadejte popis profilu. Toto nastavení není povinné, ale doporučujeme ho zadat.

Vyberte Další.

V části Nastavení konfigurace proveďte následující konfigurace:

Typ certifikátu:

(Platí pro: Android, Android Enterprise, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 a Windows 10/11.

Vyberte typ v závislosti na tom, jak plánujete profil certifikátu používat:

Uživatel: Uživatelské certifikáty můžou obsahovat atributy uživatele i zařízení v předmětu certifikátu i v síti SAN.

Zařízení: Certifikáty zařízení můžou obsahovat pouze atributy zařízení v předmětu a síti SAN certifikátu.

Zařízení se používá v situacích, jako jsou zařízení bez uživatele, jako jsou veřejné terminály nebo zařízení s Windows. Na zařízeních s Windows je certifikát umístěn v úložišti certifikátů místního počítače.

Poznámka

Úložiště certifikátů zřízených programem SCEP:

macOS – Certifikáty, které zřídíte pomocí SCEP, se vždy umístí do systémové řetězce klíčů (systémového úložiště) zařízení.

Android – Zařízení mají úložiště certifikátů VPN a aplikací a úložiště certifikátů WIFI . Intune vždy ukládá certifikáty SCEP v síti VPN a v úložišti aplikací na zařízení. Použití sítě VPN a obchodu s aplikacemi zpřístupní certifikát pro použití jakoukoli jinou aplikací.

Pokud je však certifikát SCEP přidružený také k profilu Wi-Fi, Intune certifikát také nainstaluje do úložiště Wi-Fi.

Po nakonfigurování pro aplikace VPN se uživateli zobrazí výzva k výběru správného certifikátu. Tiché schválení certifikátu pro plně spravované scénáře (nebo scénáře BYOD) se nepodporuje. Pokud je vše správně nastavené, měl by být správný certifikát už předem vybraný v dialogovém okně.

Formát názvu subjektu:

Zadejte text, který Intune sdělí, jak v žádosti o certifikát automaticky vytvořit název subjektu. Možnosti pro formát názvu subjektu závisí na typu certifikátu, který vyberete, buď uživatel , nebo zařízení.

Tip

Pokud délka názvu subjektu přesahuje 64 znaků, možná budete muset u interní certifikační autority zakázat vynucování délky názvů. Další informace najdete v tématu Zakázání vynucení délky DN.

Poznámka

Existuje známý problém při získání certifikátů pomocí SCEP, pokud název subjektu ve výsledné žádosti o podepsání certifikátu (CSR) obsahuje jeden z následujících znaků jako řídicí znak (pokračuje zpětným lomítkem \):

- +

- ;

- ,

- =

Poznámka

Počínaje Androidem 12 už Android nepodporuje použití následujících hardwarových identifikátorů pro zařízení s pracovním profilem v osobním vlastnictví :

- Sériové číslo

- IMEI

- MEID

Intune profilů certifikátů pro zařízení s osobním pracovním profilem, která spoléhají na tyto proměnné v názvu subjektu nebo v síti SAN, se v době registrace zařízení s Androidem 12 nebo novějším nepodaří zřídit certifikát na zařízeních se systémem Android 12 nebo novější Intune m. Zařízení, která byla zaregistrovaná před upgradem na Android 12, můžou dál přijímat certifikáty, pokud Intune dříve získali identifikátory hardwaru zařízení.

Další informace o těchto a dalších změnách zavedených v Androidu 12 najdete v blogovém příspěvku Podpora Android Day Zero pro Microsoft Endpoint Manager .

Typ certifikátu uživatele

Pomocí textového pole zadejte vlastní formát názvu subjektu, včetně statického textu a proměnných. Podporují se dvě možnosti proměnných: Běžný název (CN) a Email (E).

Email (E) se obvykle nastaví s proměnnou {{EmailAddress}}. Příklad: E={{EmailAddress}}

Běžný název (CN) je možné nastavit na libovolnou z následujících proměnných:

- CN={{UserName}}: Uživatelské jméno uživatele, například janedoe.

- CN={{UserPrincipalName}}: Hlavní název uživatele, například janedoe@contoso.com.

- CN={{AAD_Device_ID}}: ID přiřazené při registraci zařízení v Microsoft Entra ID. Toto ID se obvykle používá k ověření pomocí Microsoft Entra ID.

- CN={{DeviceId}}: ID přiřazené při registraci zařízení v Intune.

Poznámka

Nepoužívejte {{DeviceId}} pro název subjektu na zařízeních s Windows. V některých případech certifikát vygenerovaný s tímto názvem subjektu způsobí selhání synchronizace s Intune.

CN={{SERIALNUMBER}}: Jedinečné sériové číslo (SN) obvykle používané výrobcem k identifikaci zařízení.

CN={{IMEINumber}}: Jedinečné číslo IMEI (International Mobile Equipment Identity) použité k identifikaci mobilního telefonu.

CN={{OnPrem_Distinguished_Name}}: Posloupnost relativních rozlišujících názvů oddělených čárkami, například CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Použití proměnné {{OnPrem_Distinguished_Name}} :

- Nezapomeňte synchronizovat atribut uživatele onpremisesdistinguishedname pomocí Microsoft Entra Připojit k Microsoft Entra ID.

- Pokud hodnota CN obsahuje čárku, formát názvu subjektu musí být v uvozovkách. Příklad: CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}}: Správci můžou synchronizovat atribut samAccountName ze služby Active Directory do Microsoft Entra ID pomocí Microsoft Entra Připojit do atributu s názvem onPremisesSamAccountName. Intune může nahradit proměnnou jako součást žádosti o vystavení certifikátu v předmětu certifikátu. Atribut samAccountName je přihlašovací jméno uživatele, které se používá k podpoře klientů a serverů z předchozí verze Systému Windows (starší než Windows 2000). Formát přihlašovacího jména uživatele je: DomainName\testUser nebo pouze testUser.

Pokud chcete použít proměnnou {{OnPremisesSamAccountName}}, nezapomeňte synchronizovat atribut uživatele OnPremisesSamAccountName pomocí Microsoft Entra Připojit k Microsoft Entra ID.

Všechny proměnné zařízení uvedené v následující části Typ certifikátu zařízení je také možné použít v názvech subjektů uživatelských certifikátů.

Pomocí kombinace jedné nebo několika těchto proměnných a statických textových řetězců můžete vytvořit vlastní formát názvu subjektu, například : CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Tento příklad obsahuje formát názvu subjektu, který používá proměnné CN a E, a řetězce pro hodnoty Organizační jednotka, Organizace, Umístění, Stát a Země. Funkce CertStrToName popisuje tuto funkci a její podporované řetězce.

Atributy uživatelů se nepodporují u zařízení, která nemají přidružení uživatelů, jako jsou zařízení zaregistrovaná jako vyhrazená pro Android Enterprise. Například profil, který v předmětu nebo v síti SAN používá CN={{UserPrincipalName}} , nebude moct získat hlavní název uživatele, pokud na zařízení není žádný uživatel.

Typ certifikátu zařízení

Možnosti formátování pro formát názvu subjektu zahrnují následující proměnné:

- {{AAD_Device_ID}} nebo {{AzureADDeviceId}} – Obě proměnné je možné použít k identifikaci zařízení podle jeho Microsoft Entra ID.

- {{DeviceId}} – ID Intune zařízení.

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(platí jenom pro Windows a zařízení připojená k doméně)

- {{MEID}}

Tyto proměnné a statický text můžete zadat do textového pole. Například běžný název zařízení s názvem Device1 se dá přidat jako CN={{DeviceName}}Device1.

Důležité

- Když zadáte proměnnou, uzavřete název proměnné do dvojitých složených závorek {{ }}, jak je vidět v příkladu, aby nedošlo k chybě.

- Vlastnosti zařízení používané v předmětu nebo síti SAN certifikátu zařízení, jako jsou IMEI, SerialNumber a FullyQualifiedDomainName, jsou vlastnosti, které může zfalšovat osoba s přístupem k zařízení.

- Zařízení musí podporovat všechny proměnné zadané v profilu certifikátu, aby se tento profil nainstaloval na toto zařízení. Pokud se například {{IMEI}} použije v názvu subjektu profilu SCEP a přiřadí se zařízení, které nemá číslo IMEI, profil se nenainstaluje.

Alternativní název subjektu:

Nakonfigurujte alternativní název subjektu (SAN) v žádosti o certifikát. Můžete zadat více alternativních názvů předmětu. Textová hodnota může obsahovat proměnné a statický text atributu.Poznámka

Následující profily Androidu Enterprise nepodporují použití proměnné {{UserName}} pro síť SAN:

- Plně spravovaný, vyhrazený a Corporate-Owned pracovní profil

Vyberte z dostupných atributů SAN:

- E-mailová adresa

- Hlavní název uživatele (UPN)

- DNS

- Identifikátor URI (Uniform Resource Identifier)

Typ certifikátu, který zvolíte, určuje proměnnou SAN.

Poznámka

Počínaje Androidem 12 už Android nepodporuje použití následujících hardwarových identifikátorů pro zařízení s pracovním profilem v osobním vlastnictví :

- Sériové číslo

- IMEI

- MEID

Intune profilů certifikátů pro zařízení s osobním pracovním profilem, která spoléhají na tyto proměnné v názvu subjektu nebo v síti SAN, se v době registrace zařízení s Androidem 12 nebo novějším nepodaří zřídit certifikát na zařízeních se systémem Android 12 nebo novější Intune m. Zařízení, která byla zaregistrovaná před upgradem na Android 12, můžou dál přijímat certifikáty, pokud Intune dříve získali identifikátory hardwaru zařízení.

Další informace o těchto a dalších změnách zavedených v Androidu 12 najdete v blogovém příspěvku Podpora Android Day Zero pro Microsoft Endpoint Manager .

Typ certifikátu uživatele

S typem uživatelského certifikátu můžete použít libovolnou proměnnou certifikátu uživatele nebo zařízení popsanou výše v části Název subjektu.

Typy uživatelských certifikátů mohou například v alternativním názvu subjektu obsahovat hlavní název uživatele (UPN). Pokud se k ověření na serveru Network Policy Server používá klientský certifikát, nastavte alternativní název subjektu na hlavní název uživatele (UPN).

Microsoft Intune také podporuje OnPremisesSecurityIdentifier, proměnnou, která vyhovuje požadavkům silného mapování centra KDC (Key Distribution Center) pro ověřování založené na certifikátech. Proměnnou byste měli přidat k uživatelským certifikátům, které se ověřují pomocí služby KDC. Proměnnou naformátovanou jako {{OnPremisesSecurityIdentifier}} můžete přidat do nových a existujících profilů v Centru pro správu Microsoft Intune. Tato proměnná se podporuje v uživatelských certifikátech pro macOS, iOS a Windows 10/11 a funguje jenom s atributem URI.

Typ certifikátu zařízení

U typu certifikátu zařízení můžete použít libovolnou proměnnou popsanou v části Typ certifikátu zařízení pro název subjektu.

Pokud chcete zadat hodnotu atributu, zahrňte název proměnné se složenými závorkami a text této proměnné. Například hodnotu atributu DNS je možné přidat {{AzureADDeviceId}}.domain.com , kde .domain.com je text. U uživatele s názvem User1 se Email adresa může zobrazit jako {{FullyQualifiedDomainName}}User1@Contoso.com.

Pomocí kombinace jedné nebo mnoha z těchto proměnných a statických textových řetězců můžete vytvořit vlastní alternativní formát názvu předmětu, například {{UserName}}-Home.

Microsoft Intune také podporuje OnPremisesSecurityIdentifier, proměnnou, která vyhovuje požadavkům silného mapování centra KDC (Key Distribution Center) pro ověřování založené na certifikátech. Proměnnou byste měli přidat do certifikátů zařízení, které se ověřují pomocí KDC. Proměnnou naformátovanou jako {{OnPremisesSecurityIdentifier}} můžete přidat do nových a existujících profilů v Centru pro správu Microsoft Intune. Tato proměnná se podporuje v certifikátech zařízení pro Microsoft Entra zařízení připojená k hybridnímu připojení a funguje jenom s atributem URI.

Důležité

- Při použití proměnné certifikátu zařízení uzavřete název proměnné do dvojitých složených závorek {{ }}.

- V textu, který následuje za proměnnou, nepoužívejte složené závorky { }, symboly |svislé závorky a středníky ;.

- Vlastnosti zařízení používané v předmětu nebo síti SAN certifikátu zařízení, jako jsou IMEI, SerialNumber a FullyQualifiedDomainName, jsou vlastnosti, které může zfalšovat osoba s přístupem k zařízení.

- Zařízení musí podporovat všechny proměnné zadané v profilu certifikátu, aby se tento profil nainstaloval na toto zařízení. Pokud se například {{IMEI}} použije v síti SAN profilu SCEP a přiřadí se k zařízení, které nemá číslo IMEI, profil se nepodaří nainstalovat.

Doba platnosti certifikátu:

V šabloně certifikátu můžete zadat hodnotu, která je nižší než doba platnosti, ale ne vyšší. Pokud jste nakonfigurovali šablonu certifikátu tak, aby podporovala vlastní hodnotu, kterou je možné nastavit v Centru pro správu Intune, použijte toto nastavení k určení doby zbývající do vypršení platnosti certifikátu.

Intune podporuje dobu platnosti až 24 měsíců.

Pokud je například doba platnosti certifikátu v šabloně certifikátu dva roky, můžete zadat hodnotu jeden rok, ale ne pět let. Hodnota musí být také nižší než zbývající doba platnosti certifikátu vydávající certifikační autority.

Naplánujte použití období platnosti pět nebo více dnů. Pokud je doba platnosti kratší než pět dnů, je vysoká pravděpodobnost, že certifikát přejde do stavu blížícího se vypršení platnosti nebo vypršení platnosti, což může způsobit, že agent MDM na zařízeních certifikát před instalací odmítne.

Poskytovatel úložiště klíčů (KSP):

(Platí pro: Windows 8.1 a Windows 10/11)

Určete, kde je uložený klíč k certifikátu. Vyberte si z následujících hodnot:

- Zaregistrujte se do KSP čipu TPM (Trusted Platform Module), pokud existuje, v opačném případě software KSP

- Registrace do KSP čipu TPM (Trusted Platform Module), jinak selže

- Registrace do Windows Hello pro firmy, jinak selže (Windows 10 a novější)

- Registrace k softwarovému KSP

Použití klíče:

Vyberte možnosti použití klíče pro certifikát:

- Digitální podpis: Umožňuje výměnu klíčů jenom v případech, kdy digitální podpis pomáhá chránit klíč.

- Šifrování klíčů: Umožňuje výměnu klíčů jenom v případech, kdy je klíč zašifrovaný.

Velikost klíče (bity):

Vyberte počet bitů obsažených v klíči:

Nenakonfigurováno

1024

2048

4096 – Velikost klíče 4096 se podporuje pro následující platformy:

- Android (vše)

- iOS/iPadOS 14 a novější

- macOS 11 a novější

- Windows (vše)

Poznámka

U zařízení s Windows se úložiště 4096bitových klíčů podporuje jenom v zprostředkovateli KSP (Software Key Storage Provider ). Následující nástroje nepodporují ukládání klíčů této velikosti:

- Hardwarový čip TPM (Trusted Platform Module). Jako alternativní řešení můžete pro úložiště klíčů použít softwarový KSP.

- Windows Hello pro firmy. V tuto chvíli neexistuje žádné alternativní řešení pro Windows Hello pro firmy.

Hashovací algoritmus:

(Platí pro Android, Android (AOSP), Android Enterprise, Windows 8.1 a Windows 10/11.

Vyberte jeden z dostupných typů hashovacího algoritmu, který chcete použít s tímto certifikátem. Vyberte nejvyšší úroveň zabezpečení, kterou připojující se zařízení podporují.

POZNÁMKA: Zařízení S Androidem AOSP a Android Enterprise vyberou nejsilnější podporovaný algoritmus – SHA-1 se bude ignorovat a místo toho se použije SHA-2.

Kořenový certifikát:

Vyberte profil důvěryhodného certifikátu , který jste dříve nakonfigurovali a přiřadili příslušným uživatelům a zařízením pro tento profil certifikátu SCEP. Profil důvěryhodného certifikátu slouží ke zřizování uživatelů a zařízení s certifikátem důvěryhodné kořenové certifikační autority. Informace o profilu důvěryhodného certifikátu najdete v tématech Export certifikátu důvěryhodné kořenové certifikační autority a Vytvoření profilů důvěryhodných certifikátů v tématu Použití certifikátů k ověřování v Intune.

Poznámka

Pokud máte víceúrovňovou strukturu infrastruktury veřejných klíčů, například kořenovou certifikační autoritu a vydávající certifikační autoritu, vyberte profil důvěryhodného kořenového certifikátu nejvyšší úrovně, který ověřuje vydávající certifikační autoritu.

Rozšířené použití klíče:

Přidejte hodnoty pro zamýšlený účel certifikátu. Ve většině případů certifikát vyžaduje ověření klienta , aby se uživatel nebo zařízení mohl ověřit na serveru. Podle potřeby můžete přidat další použití klíčů.

Prahová hodnota prodloužení (%):

Zadejte procento životnosti certifikátu, které zbývá, než zařízení požádá o prodloužení platnosti certifikátu. Pokud například zadáte hodnotu 20, pokusí se o prodloužení platnosti certifikátu, když platnost certifikátu vyprší na 80 %. Pokusy o prodloužení budou pokračovat, dokud nebude úspěšné. Prodloužení vygeneruje nový certifikát, což vede k vytvoření nového páru veřejného a privátního klíče.

Poznámka

Chování prodlužování platnosti v systémech iOS/iPadOS a macOS: Certifikáty je možné obnovit pouze během fáze prahové hodnoty obnovení. Kromě toho musí být zařízení odemknuté při synchronizaci s Intune. Pokud prodloužení neprošlo úspěšně, certifikát, jehož platnost vypršela, zůstane na zařízení a Intune už prodloužení neaktivuje. Intune také nenabízí možnost opětovného nasazení prošlých certifikátů. Ovlivněná zařízení musí být dočasně vyloučena z profilu SCEP, aby se odebral certifikát, jehož platnost vypršela, a požádat o nový.

Adresy URL serveru SCEP:

Zadejte jednu nebo více adres URL pro servery NDES, které vydávají certifikáty prostřednictvím SCEP. Zadejte například .

https://ndes.contoso.com/certsrv/mscep/mscep.dllPokud chcete zařízením na internetu povolit získání certifikátů, musíte zadat externí adresu URL NDES pro vaši podnikovou síť.

Adresa URL může být HTTP nebo HTTPS. Pokud ale chcete podporovat následující zařízení, musí adresa URL serveru SCEP používat protokol HTTPS:- Registrace správce zařízení s Androidem

- Vlastník zařízení s Androidem Enterprise

- Pracovní profil Androidu Enterprise vlastněný společností

- Pracovní profil Androidu Enterprise v osobním vlastnictví

Podle potřeby můžete přidat další adresy URL SCEP pro vyrovnávání zatížení. Zařízení prosadí tři samostatná volání serveru NDES. První je získat funkce serverů, další získat veřejný klíč a pak odeslat žádost o podepsání. Pokud používáte více adres URL, je možné, že vyrovnávání zatížení může vést k použití jiné adresy URL pro následná volání serveru NDES. Pokud se během stejného požadavku kontaktuje jiný server pro následné volání, požadavek selže.

Chování při správě adresy URL serveru NDES je specifické pro každou platformu zařízení:

- Android: Zařízení náhodně provede seznam adres URL přijatých v zásadách SCEP a pak seznamem projde, dokud se nenajde přístupný server NDES. Zařízení pak bude v průběhu celého procesu dál používat stejnou adresu URL a server. Pokud zařízení nemá přístup k žádnému ze serverů NDES, proces selže.

- iOS/iPadOS: Intune náhodné adresy URL a poskytne jednu adresu URL zařízení. Pokud zařízení nemá přístup k serveru NDES, požadavek SCEP selže.

- Windows: Seznam adres URL NDES se náhodně předá do zařízení s Windows, které je pak zkouší v přijatém pořadí, dokud se nenajde dostupná. Pokud zařízení nemá přístup k žádnému ze serverů NDES, proces selže.

Pokud se zařízení nepodaří úspěšně připojit ke stejnému serveru NDES během některého ze tří volání serveru NDES, požadavek SCEP selže. K tomu může dojít například v případě, že řešení vyrovnávání zatížení poskytuje jinou adresu URL pro druhé nebo třetí volání serveru NDES nebo poskytuje jiný skutečný server NDES na základě virtualizované adresy URL pro NDES. Po neúspěšném požadavku se zařízení pokusí o proces znovu v dalším cyklu zásad, počínaje náhodným seznamem adres URL NDES (nebo jednou adresou URL pro iOS/iPadOS).

Tento krok platí jenom pro profily zařízení s Androidem Enterprise pro plně spravovaný, vyhrazený a pracovní profil Corporate-Owned.

V části Aplikace nakonfigurujte přístup k certifikátům , abyste mohli spravovat způsob udělování přístupu k certifikátům aplikacím. Vyberte si z:

- Vyžadovat souhlas uživatele pro aplikace(výchozí) – Uživatelé musí schválit použití certifikátu všemi aplikacemi.

- Udělovat bezobslužné udělení pro konkrétní aplikace (vyžadovat souhlas uživatele pro jiné aplikace) – Pomocí této možnosti vyberte Přidat aplikace a pak vyberte jednu nebo více aplikací, které budou certifikát bez zásahu uživatele bez zásahu uživatele používat.

Vyberte Další.

V Zadání vyberte uživatele nebo skupinu uživatelů, kterým se zobrazí váš profil. Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Vyberte Další.

(Platí pouze pro Windows 10/11) V části Pravidla použitelnosti zadejte pravidla použitelnosti pro upřesnění přiřazení tohoto profilu. Profil můžete přiřadit nebo nepřiřazovat na základě edice operačního systému nebo verze zařízení.

Další informace najdete v tématu Pravidla použitelnosti v tématu Vytvoření profilu zařízení v Microsoft Intune.

V Zkontrolovat a vytvořit zkontrolujte nastavení. Když vyberete Vytvořit, změny se uloží a profil se přiřadí. Zásada se taky zobrazuje v seznamu profilů.

Vyhněte se žádostem o podepisování certifikátů se speciálními znaky s řídicími znaky.

Existuje známý problém s požadavky na certifikáty SCEP a PKCS, které obsahují název subjektu (CN) a jeden nebo více následujících speciálních znaků jako řídicí znak. Názvy subjektů, které obsahují jeden ze speciálních znaků jako řídicí znak, mají za následek csr s nesprávným názvem subjektu. Nesprávný název subjektu způsobí selhání ověření výzvy Intune SCEP a nevystaví se žádný certifikát.

Speciální znaky jsou:

- +

- ,

- ;

- =

Pokud název subjektu obsahuje jeden ze speciálních znaků, můžete toto omezení obejít pomocí jedné z následujících možností:

- Zapouzdřte hodnotu CN, která obsahuje speciální znak v uvozovkách.

- Odeberte speciální znak z hodnoty CN.

Máte například název subjektu, který se zobrazí jako Testovací uživatel (TestCompany, LLC). Csr, který zahrnuje CN, který má čárku mezi TestCompany a LLC , představuje problém. Problémem lze zabránit umístěním uvozovek kolem celé CN, nebo odebráním čárky mezi TestCompany a LLC:

- Přidání uvozovek: CN="Test User (TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- Odeberte čárku: CN=Test User (TestCompany LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Pokusy o řídicí znak čárky pomocí znaku zpětného lomítka ale selžou s chybou v protokolech CRP:

- Řídicí čárka: CN=Test User (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Chyba je podobná následující chybě:

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Přiřazení profilu certifikátu

Profily certifikátů SCEP přiřaďte stejným způsobem, jakým nasazujete profily zařízení pro jiné účely.

Důležité

Pokud chcete použít profil certifikátu SCEP, musí zařízení také přijmout profil důvěryhodného certifikátu, který ho zřídí s certifikátem důvěryhodné kořenové certifikační autority. Doporučujeme nasadit profil důvěryhodného kořenového certifikátu i profil certifikátu SCEP do stejných skupin.

Než budete pokračovat, zvažte následující:

Když přiřadíte profily certifikátů SCEP skupinám, nainstaluje se do zařízení soubor certifikátu důvěryhodné kořenové certifikační autority (jak je uvedeno v profilu důvěryhodného certifikátu). Zařízení použije profil certifikátu SCEP k vytvoření žádosti o certifikát pro tento certifikát důvěryhodné kořenové certifikační autority.

Profil certifikátu SCEP se nainstaluje jenom na zařízeních, na kterých běží platforma, kterou jste zadali při vytváření profilu certifikátu.

Profily certifikátů můžete přiřadit kolekci uživatelů nebo kolekcí zařízení.

Pokud chcete do zařízení rychle po registraci zařízení publikovat certifikát, přiřaďte profil certifikátu skupině uživatelů místo ke skupině zařízení. Pokud přiřadíte skupinu zařízení, je před tím, než zařízení obdrží zásady, vyžadována úplná registrace zařízení.

Pokud pro Intune a Configuration Manager používáte spolusprávu, nastavte v Configuration Manager posuvník úloh pro Zásady přístupu k prostředkům na Intune nebo Pilotní Intune. Toto nastavení umožňuje klientům Windows 10/11 zahájit proces vyžádání certifikátu.

Poznámka

- Na zařízeních s iOS/iPadOS a macOS platí, že pokud je profil certifikátu SCEP nebo profil certifikátu PKCS přidružený k dalšímu profilu, jako je profil Wi-Fi nebo vpn, obdrží zařízení certifikát pro každý z těchto dalších profilů. Výsledkem je, že zařízení má více certifikátů dodaných žádostí o certifikát SCEP nebo PKCS.

- Certifikáty dodané SCEP jsou jedinečné. Certifikáty dodané službou PKCS jsou stejný certifikát, ale zobrazují se jinak, protože každá instance profilu je reprezentována samostatným řádkem v profilu správy.

- V systémech iOS 13 a macOS 10.15 existují další požadavky na zabezpečení, které apple zdokumentuje , aby je vzal v úvahu.