Používání vlastních šifrovacích klíčů pro Power BI

Power BI ve výchozím nastavení používá klíče spravované Microsoftem k šifrování dat. V Power BI Premium můžete také použít vlastní klíče pro neaktivní uložená data importovaná do sémantického modelu. Tento přístup se často popisuje jako přineste si vlastní klíč (BYOK). Další informace najdete v tématu Důležité informace o zdroji dat a úložišti.

Proč používat BYOK?

BYOK usnadňuje splnění požadavků na dodržování předpisů, které určují klíčové uspořádání u poskytovatele cloudových služeb, v tomto případě Microsoftu. S BYOK poskytujete a řídíte šifrovací klíče neaktivních uložených dat Power BI na úrovni aplikace. V důsledku toho můžete vykonávat řízení a odvolat klíče vaší organizace, pokud se rozhodnete službu ukončit. Odvoláním klíčů se data do 30 minut stanou nečitelnými pro službu.

Důležité informace o zdroji dat a úložišti

Pokud chcete použít BYOK, musíte nahrát data do služba Power BI ze souboru Power BI Desktopu (PBIX). Funkce BYOK se nedá použít v následujících scénářích:

- Živé připojení služby Analysis Services

- Excelové sešity, pokud nejsou nejprve importována data do Power BI Desktopu.

Poznámka:

Pro excelové sešity uložené na SharePointu a OneDrivu můžete použít klíč zákazníka.

- Nabízení sémantických modelů

- Sémantické modely streamování

- Metriky Power BI v současné době nepodporují BYOK

BYOK se vztahuje pouze na sémantické modely. Nahrání sémantických modelů, excelových souborů a souborů CSV, které uživatelé můžou nahrát do služby, nejsou šifrované pomocí vlastního klíče. Pokud chcete zjistit, které položky jsou uložené ve vašich pracovních prostorech, použijte následující příkaz PowerShellu:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Poznámka:

Tato rutina vyžaduje modul správy Power BI verze 1.0.840. Verzi, kterou máte, můžete zobrazit spuštěním Get-InstalledModule -Name MicrosoftPowerBIMgmtpříkazu . Nainstalujte nejnovější verzi spuštěním Install-Module -Name MicrosoftPowerBIMgmtpříkazu . Další informace o rutině Power BI a jejích parametrech získáte v modulu rutin Power BI PowerShellu.

Konfigurace Azure Key Vault

Tato část vysvětluje, jak nakonfigurovat Azure Key Vault, což je nástroj pro bezpečné ukládání tajných kódů a přístup k nim, jako jsou šifrovací klíče. K ukládání šifrovacích klíčů můžete použít existující trezor klíčů nebo můžete vytvořit nový trezor, který je určený speciálně pro použití s Power BI.

Následující pokyny předpokládají základní znalosti služby Azure Key Vault. Další informace najdete v tématu Co je Azure Key Vault?

Trezor klíčů nakonfigurujte následujícím způsobem:

Přidejte služba Power BI jako instanční objekt pro trezor klíčů s oprávněními k zabalení a rozbalení.

Vytvořte klíč RSA s délkou 4096 bitů nebo použijte existující klíč tohoto typu s oprávněními k zabalení a rozbalení.

Důležité

Power BI BYOK podporuje pouze klíče RSA s délkou 4096 bitů.

Doporučeno: Zkontrolujte, jestli je v trezoru klíčů povolená možnost obnovitelného odstranění.

Přidání instančního objektu

Přihlaste se k webu Azure Portal a vyhledejte trezory klíčů.

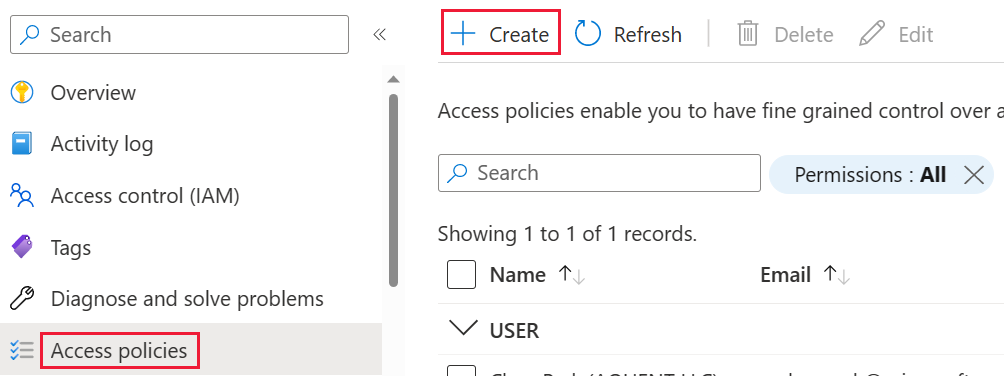

V trezoru klíčů vyberte Zásady přístupu a pak zvolte Vytvořit.

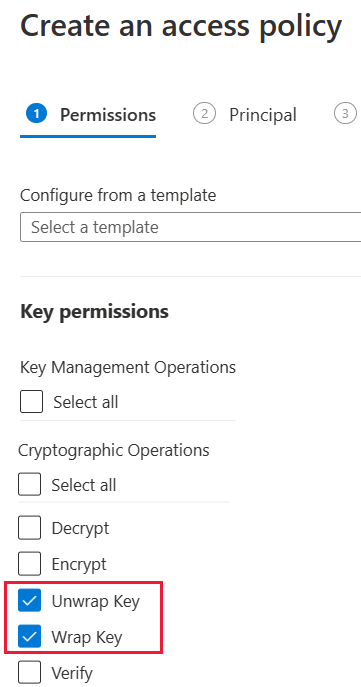

Na obrazovce Oprávnění v části Oprávnění vyberte Rozbalit klíč a Zalamovat klíč a pak zvolte Další.

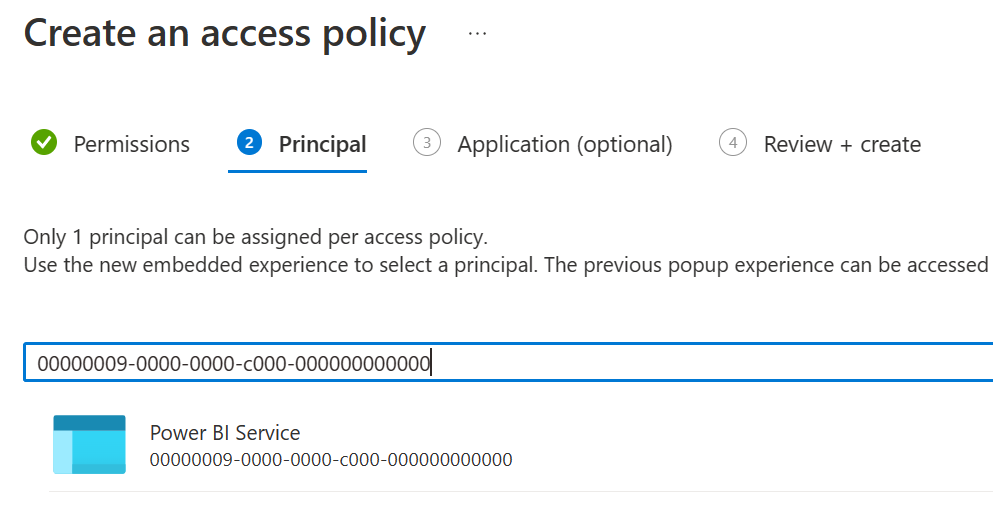

Na hlavní obrazovce vyhledejte a vyberte Microsoft.Azure.AnalysisServices.

Poznámka:

Pokud nemůžete najít Microsoft.Azure.AnalysisServices, je pravděpodobné, že předplatné Azure přidružené k vaší službě Azure Key Vault nikdy nemělo přidružený prostředek Power BI. Zkuste místo toho vyhledat následující řetězec: 00000009-0000-0000-c000-0000000000000.

Vyberte Další a pak Zkontrolovat a vytvořit vytvořit>.

Poznámka:

Pokud chcete odvolat přístup Power BI k vašim datům, odeberte přístupová práva k tomuto instančnímu objektu ze služby Azure Key Vault.

Vytvoření klíče RSA

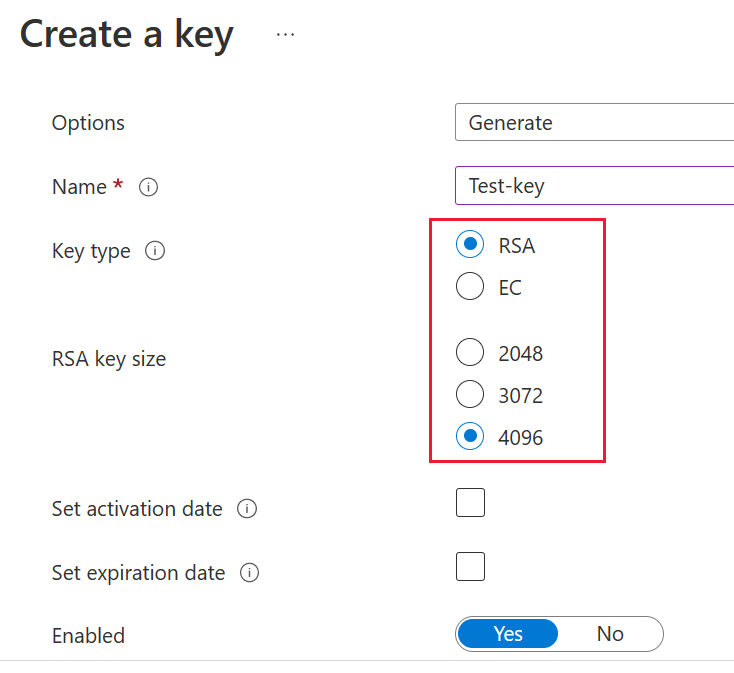

V trezoru klíčů v části Klíče vyberte Generovat/Importovat.

Vyberte typklíče RSA a velikostklíče RSA 4096.

Vyberte Vytvořit.

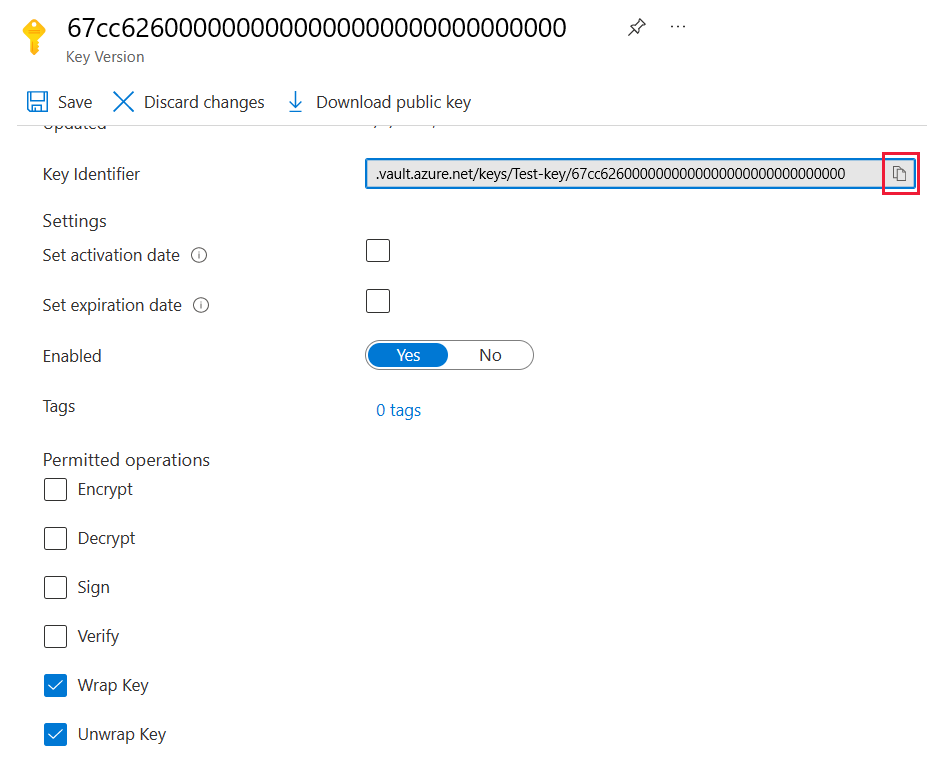

V části Klíče vyberte klíč, který jste vytvořili.

Vyberte identifikátor GUID pro aktuální verzi klíče.

Zkontrolujte, že je zaškrtnuté políčko Zalamovat klíč i Rozbalit klíč . Zkopírujte identifikátor klíče, který se použije při povolení FUNKCE BYOK v Power BI.

Možnost obnovitelného odstranění

V trezoru klíčů byste měli povolit obnovitelné odstranění , abyste ochránili před ztrátou dat v případě náhodného klíče nebo trezoru klíčů. Pokud chcete povolit vlastnost obnovitelného odstranění , musíte použít PowerShell , protože tato možnost ještě není dostupná na webu Azure Portal.

S správně nakonfigurovanou službou Azure Key Vault můžete ve svém tenantovi povolit BYOK.

Konfigurace brány firewall služby Azure Key Vault

Tato část popisuje použití důvěryhodného obejití brány firewall služby Microsoft ke konfiguraci brány firewall kolem služby Azure Key Vault.

Poznámka:

V trezoru klíčů můžete povolit pravidla brány firewall. Můžete také ponechat bránu firewall v trezoru klíčů zakázanou podle výchozího nastavení.

Power BI je důvěryhodná služba Microsoftu. Bránu firewall trezoru klíčů můžete dát pokyn, aby povolil přístup ke všem důvěryhodným služby Microsoft, což je nastavení, které Power BI umožňuje přístup k trezoru klíčů bez zadání připojení koncových bodů.

Pokud chcete nakonfigurovat službu Azure Key Vault tak, aby umožňovala přístup k důvěryhodným služby Microsoft, postupujte takto:

Na webu Azure Portal vyhledejte trezory klíčů a pak vyberte trezor klíčů, ke kterému chcete povolit přístup z Power BI, a všechny ostatní důvěryhodné služby Microsoft.

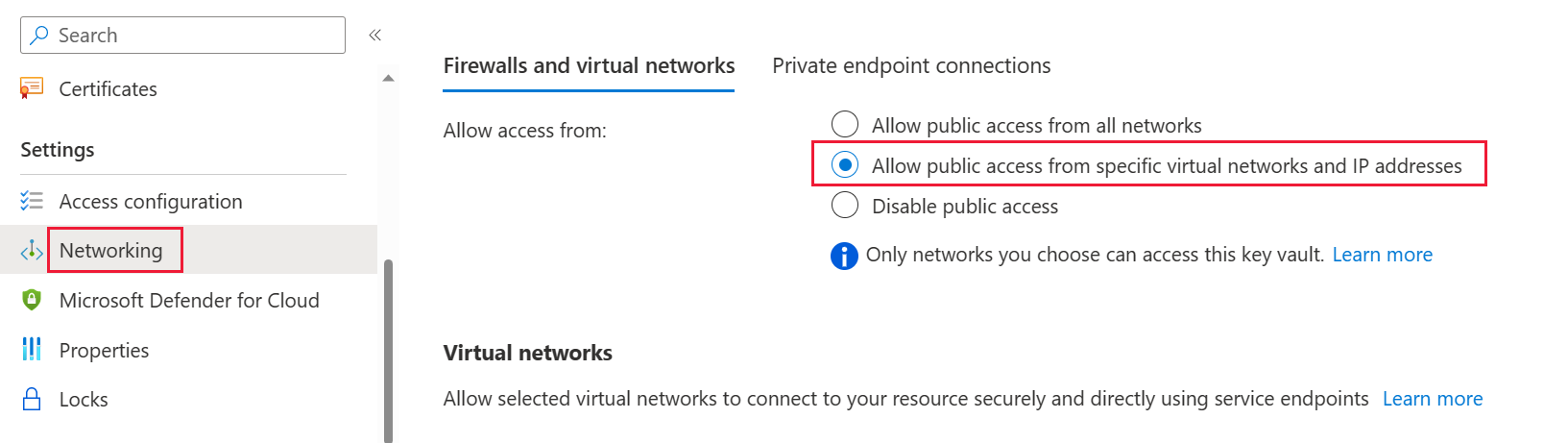

Na levém navigačním panelu vyberte Sítě .

V části Brány firewall a virtuální sítě vyberte Povolit veřejný přístup z konkrétních virtuálních sítí a IP adres.

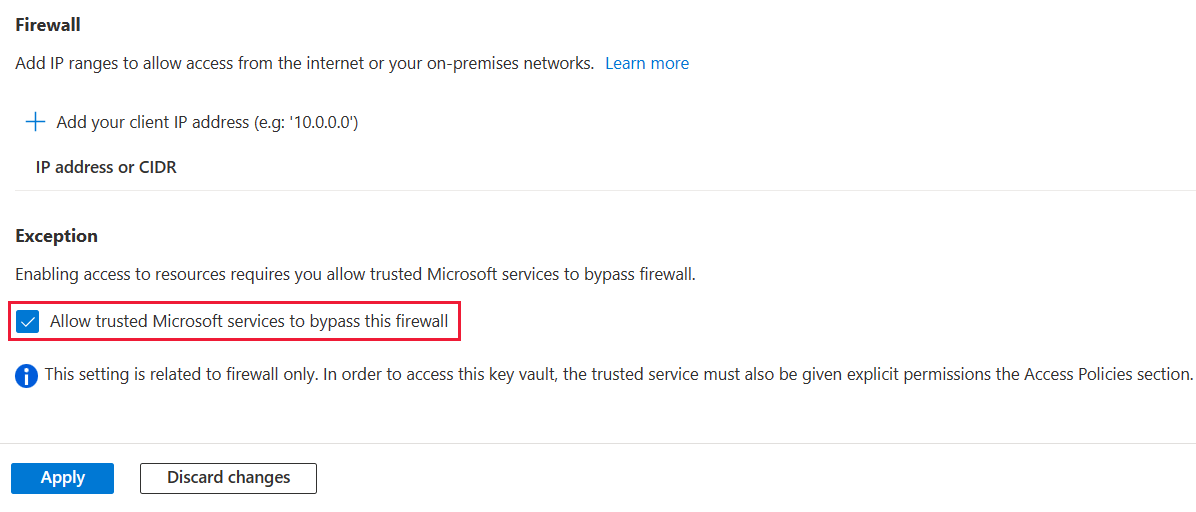

Posuňte se dolů k části Brána firewall . Tuto bránu firewall můžete obejít výběrem možnosti Povolit důvěryhodné služby Microsoft.

Vyberte Použít.

Povolení FUNKCE BYOK ve vašem tenantovi

Funkci BYOK povolíte na úrovni tenanta pomocí PowerShellu. Nejprve nainstalujte balíček pro správu Power BI pro PowerShell a představte šifrovací klíče, které jste vytvořili a uložili ve službě Azure Key Vault do tenanta Power BI. Tyto šifrovací klíče pak přiřadíte na kapacitu Premium pro šifrování obsahu v kapacitě.

Důležitá poznámka

Než funkci BYOK povolíte, mějte na paměti následující aspekty:

V tuto chvíli nemůžete funkci BYOK zakázat, když ji povolíte. V závislosti na tom, jak zadáte parametry

Add-PowerBIEncryptionKey, můžete řídit, jak používat BYOK pro jednu nebo více kapacit. Nemůžete ale vrátit zpět úvod klíčů do vašeho tenanta. Další informace naleznete v tématu Povolení FUNKCE BYOK.Pracovní prostor, který používá BYOK, nemůžete přesunout přímo z kapacity v Power BI Premium do sdílené kapacity. Nejprve je nutné přesunout pracovní prostor do kapacity, která nemá povolený BYOK.

Pokud přesunete pracovní prostor, který používá BYOK z kapacity v Power BI Premium, do sdílené kapacity, stanou se sestavy a sémantické modely nedostupné, protože jsou zašifrované pomocí klíče. Abyste se této situaci vyhnuli, musíte nejprve přesunout pracovní prostor do kapacity, která nemá povolený BYOK.

Povolit BYOK

Pokud chcete povolit BYOK, musíte být správce Power BI přihlášený pomocí rutiny Connect-PowerBIServiceAccount . Potom pomocí add-PowerBIEncryptionKey povolte BYOK, jak je znázorněno v následujícím příkladu:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Chcete-li přidat více klíčů, spusťte Add-PowerBIEncryptionKey s různými hodnotami pro -Name a -KeyVaultKeyUri.

Rutina přijímá dva parametry přepínače, které ovlivňují šifrování pro aktuální a budoucí kapacity. Ve výchozím nastavení nejsou žádné přepínače nastaveny:

-Activate: Označuje, že tento klíč se používá pro všechny existující kapacity v tenantovi, které ještě nejsou šifrované.-Default: Označuje, že tento klíč je teď výchozím nastavením pro celého tenanta. Když vytvoříte novou kapacitu, zdědí tato kapacita tento klíč.

Důležité

Pokud zadáte -Default, všechny kapacity vytvořené v tenantovi z tohoto bodu se šifrují pomocí zadaného klíče nebo aktualizovaného výchozího klíče. Výchozí operaci nemůžete vrátit zpět, takže ztratíte možnost vytvořit kapacitu Premium ve vašem tenantovi, který nepoužívá BYOK.

Po povolení FUNKCE BYOK ve vašem tenantovi nastavte šifrovací klíč pro jednu nebo více kapacit Power BI:

Pomocí get-PowerBICapacity získejte ID kapacity potřebné pro další krok.

Get-PowerBICapacity -Scope IndividualRutina vrátí výstup podobný následujícímu výstupu:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USK nastavení šifrovacího klíče použijte Set-PowerBICapacityEncryptionKey :

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Máte kontrolu nad tím, jak používáte BYOK ve vašem tenantovi. Například pro šifrování jedné kapacity, volání Add-PowerBIEncryptionKey bez -Activate nebo -Default. Pak zavolejte Set-PowerBICapacityEncryptionKey kapacitu, ve které chcete povolit BYOK.

Správa BYOK

Power BI poskytuje další rutiny, které vám pomůžou spravovat BYOK ve vašem tenantovi:

Pomocí rutiny Get-PowerBICapacity získejte klíč, který kapacita aktuálně používá:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyPomocí rutiny Get-PowerBIEncryptionKey získejte klíč, který váš tenant aktuálně používá:

Get-PowerBIEncryptionKeyPomocí get-PowerBIWorkspaceEncryptionStatus zjistíte, jestli jsou sémantické modely v pracovním prostoru šifrované a jestli je jejich stav šifrování synchronizovaný s pracovním prostorem:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Všimněte si, že šifrování je povolené na úrovni kapacity, ale stav šifrování získáte na úrovni sémantického modelu pro zadaný pracovní prostor.

Pomocí přepínače Switch-PowerBIEncryptionKey můžete přepnout (nebo otočit) verzi klíče používaného k šifrování. Rutina jednoduše aktualizuje

-KeyVaultKeyUriklíč-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Mějte na paměti, že aktuální klíč by měl být povolený.