Použití značek služeb v Power BI

Značky služeb Azure s Power BI můžete použít k povolení služby Azure SQL Managed Instance (MI), která povolí příchozí připojení z služba Power BI. V Azure je značka služby definovanou skupinou IP adres, kterou můžete nakonfigurovat tak, aby byla automaticky spravována jako skupina, aby se minimalizovala složitost aktualizací nebo změn pravidel zabezpečení sítě. Pomocí značek služeb v Power BI můžete povolit spravovanou instanci SQL a tím i příchozí připojení ze služby Power BI.

Následující konfigurace jsou nezbytné k úspěšnému povolení koncových bodů pro použití v služba Power BI:

- Povolte veřejný koncový bod ve spravované instanci SQL.

- Vytvořte pravidlo skupiny zabezpečení sítě, které povolí příchozí provoz.

- Zadejte přihlašovací údaje v Power BI.

V následujících částech najdete jednotlivé kroky.

Povolení veřejného koncového bodu

První částí procesu je povolení veřejného koncového bodu ve spravované instanci SQL. Postupujte následovně:

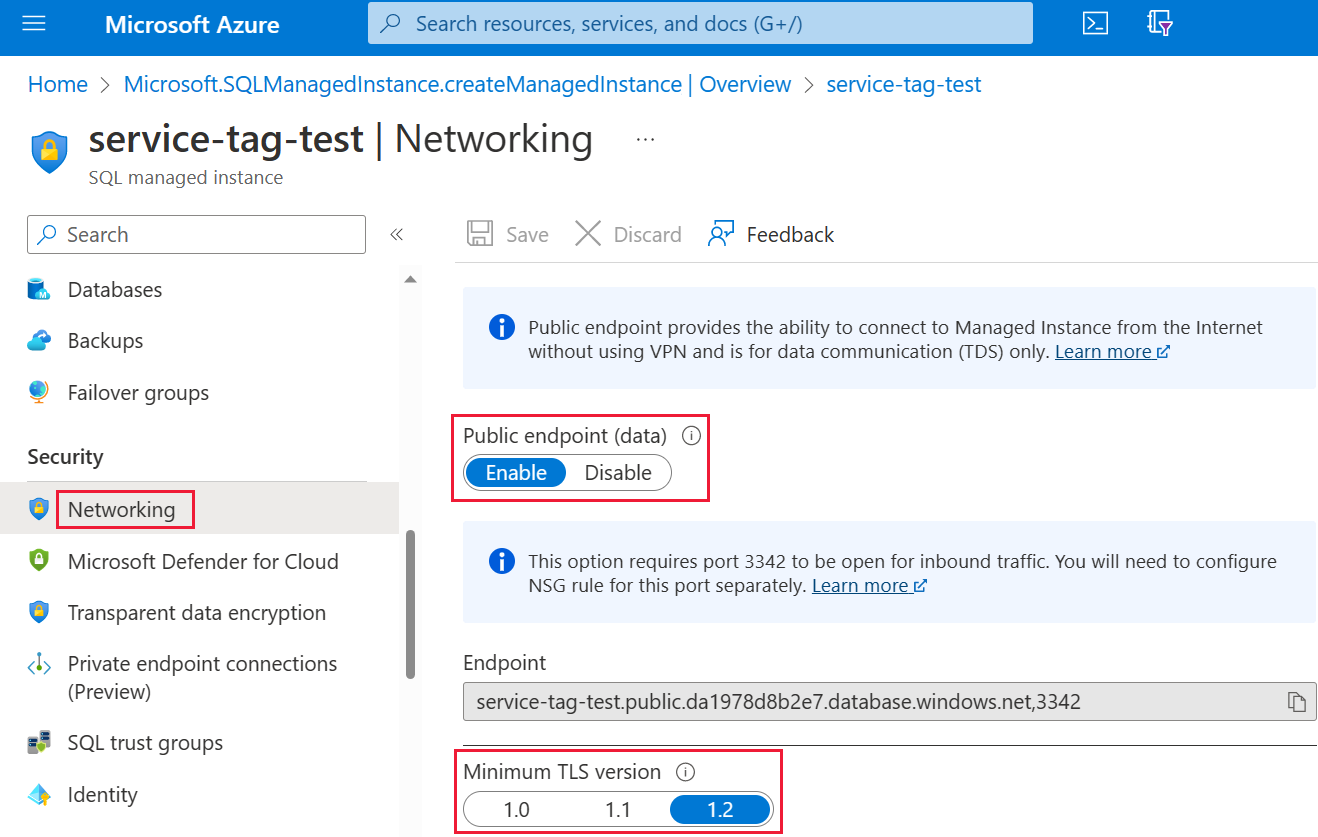

Přihlaste se k webu Azure Portal a přejděte do spravované instance SQL.

Na levé straně stránky vyberte Sítě.

Posuňte veřejný koncový bod (data) tak, aby se povolil, a pak nastavte minimální verzi protokolu TLS na 1.2. Následující obrázek znázorňuje obrazovku na webu Azure Portal.

Vyberte Uložit a nastavení se uloží.

Vytvoření pravidla skupiny zabezpečení sítě

Další kolekce kroků vyžaduje, abyste vytvořili pravidlo skupiny zabezpečení sítě (NSG), které povolí příchozí provoz pro služba Power BI. Tuto akci můžete dokončit na webu Azure Portal pomocí značky zdrojové služby Power BI nebo pomocí rozhraní příkazového řádku (CLI) nebo PowerShellu.

Poznámka:

Priorita nastaveného pravidla musí být vyšší než pravidlo 4096 deny_all_inbound , což znamená, že hodnota priority musí být nižší než 4096. V následujícím příkladu se používá hodnota priority 400.

Následující skript rozhraní příkazového řádku je k dispozici jako referenční příklad. Další informace najdete v tématu az network nsg rule. Možná budete muset změnit více hodnot, aby příklad fungoval správně ve vaší situaci. Následně se poskytne skript PowerShellu.

#login to azure

az login

#set subscription that contains SQL MI instance

$subname = "mysubscriptionname"

az account set --subscription $subname

#set NSG rule for inbound PowerBI traffic

#update $RG to your resource group name

$rg = 'myresourcegroup'

#update $nsg to your Network Security Group name

$nsg = 'nsgresourcename'

# Name the NSG rule

$rule = 'allow_inbound_PowerBI'

#set the priority - this must be higher priority (lower number) than the deny_all_inbound rule

$priority = 400

#specifiy the service tag to use

$servicetag = 'PowerBI'

#specify the public endpoint port defined in step 1

$port = 3342

#set the rule to inbound direction

$direction = 'Inbound'

#set the access type to "Allow"

$access = 'Allow'

#Set the protocol as TCP

$protocol = 'tcp'

#Provide a description for the rule

$desc = 'Allow PowerBI Access to SQL MI for Direct Query or Data Refresh.'

#create the NSG rule

az network nsg rule create -g $rg \

--nsg-name $nsg -n $rule --priority $priority \

--source-address-prefixes $servicetag --destination-address-prefixes '*' \

--destination-port-ranges $port --direction $direction --access $access \

--protocol $protocol --description $desc

Následující skript PowerShellu je k dispozici jako další odkaz pro vytvoření pravidla NSG. Další informace najdete v tématu Přidání pravidla skupiny zabezpečení sítě v PowerShellu. Možná budete muset změnit více hodnot, aby příklad fungoval správně ve vaší situaci.

#login to azure

Login-AzAccount

#get your subscription ID

Get-AzSubscription

####

#Script to create Network Security Group Rule

###

#enter your subscription ID

Set-AzContext -SubscriptionId "yoursubscriptionID"

#Provide the resource group for your Network Security Group

$RGname="yourRG"

#Enter the port for the SQL Managed Instance Public Endpoint

$port=3342

#name the NSG rule

$rulename="allow_inbound_PowerBI"

#provide the name of the Network Security Group to add the rule to

$nsgname="yourNSG"

#set direction to inbound to allow PowerBI to access SQL MI

$direction ="Inbound"

#set the priority of the rule. Priority must be higher (ie. lower number) than the deny_all_inbound (4096)

$priority=400

#set the service tags for the source to \u201cPowerBI\u201d

$serviceTag = "PowerBI"

# Get the NSG resource

$nsg = Get-AzNetworkSecurityGroup -Name $nsgname -ResourceGroupName $RGname

# Add the inbound security rule.

$nsg | Add-AzNetworkSecurityRuleConfig -Name $rulename -Description "Allow app port" -Access Allow `

-Protocol * -Direction $direction -Priority $priority -SourceAddressPrefix $serviceTag -SourcePortRange * `

-DestinationAddressPrefix * -DestinationPortRange $port

# Update the NSG.

$nsg | Set-AzNetworkSecurityGroup

Zadání přihlašovacích údajů v Power BI

Poslední část procesu zadává přihlašovací údaje do služba Power BI.

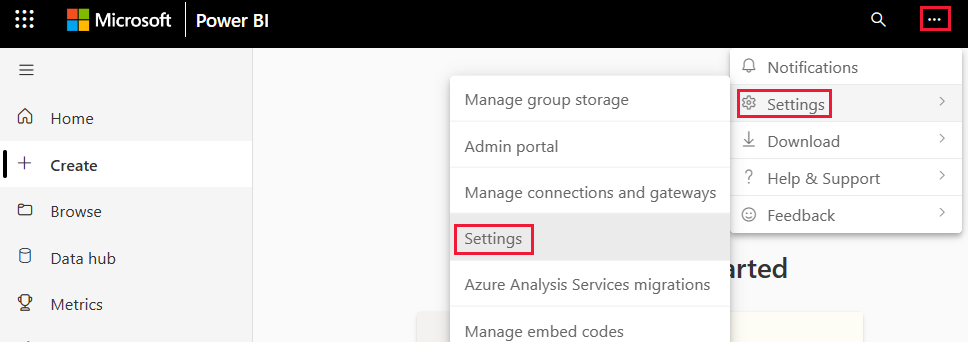

Přihlaste se k služba Power BI a přejděte do pracovního prostoru obsahujícího datové sady, které používají službu SQL Managed Instance. V následujícím příkladu se tento pracovní prostor nazývá ASAdataset a datová sada se nazývá Contoso SQL MI Demo.

V pravém horním rohu vyberte Nastavení a v rozevírací nabídce zvolte Nastavení.

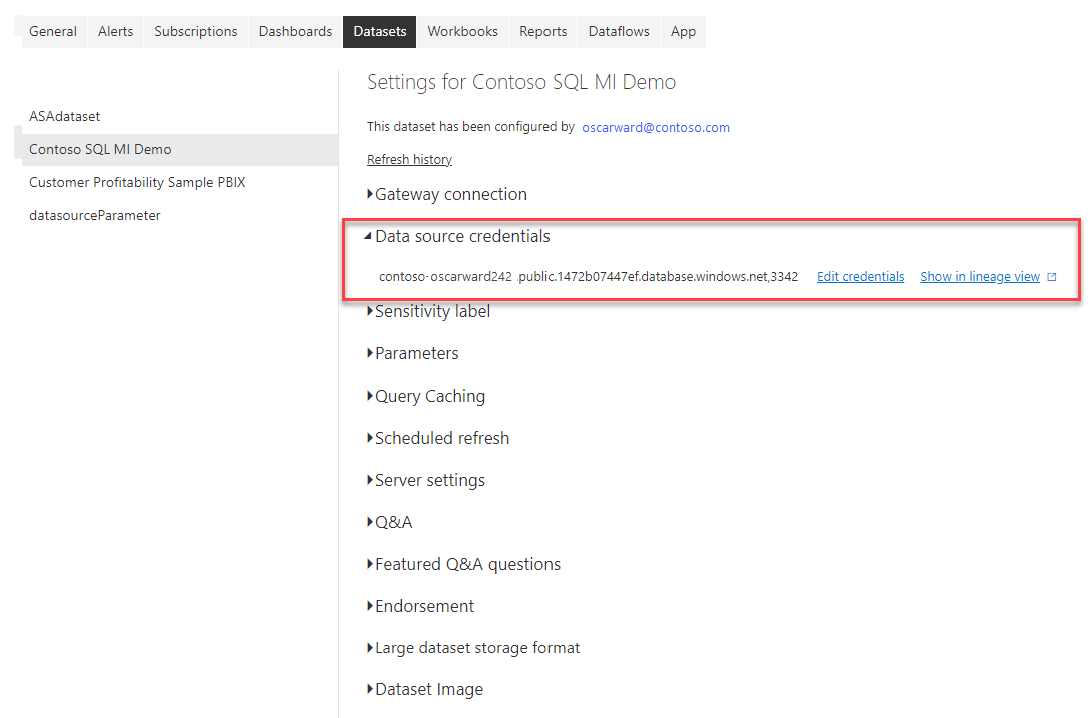

V části Datové sady rozbalte část Přihlašovací údaje ke zdroji dat.

Vyberte odkaz Upravit přihlašovací údaje. V zobrazeném dialogovém okně zadejte platné přihlašovací údaje.

Uložte nastavení a ukončete ho. Vaše spravovaná instance SQL je teď nakonfigurovaná tak, aby povolovala příchozí připojení z služba Power BI.