Dokument white paper o zabezpečení Power BI

Shrnutí: Power BI je nabídka online softwarové služby (SaaS nebo Software jako služba) od Microsoftu, která umožňuje snadno a rychle vytvářet samoobslužné řídicí panely, sestavy, sémantické modely a vizualizace. V Power BI se můžete připojit k mnoha různým zdrojům dat, zkombinovat a tvarovat data z těchto připojení a pak vytvářet sestavy a řídicí panely, které se dají sdílet s ostatními.

Spisovatelé: Yitzhak Kesselman, Paddy Osborne, Matt Neely, Tony Bencic, Srinivasan Turuvekere, Cristian Petculescu, Adi Regev, Naveen Sivaraj, Ben Glastein, Evgeny Tshiorny, Arthi Ramasubramanian Iyer, Sid Jayadevan, Cristian Chang, Ori Eduar, Anton Fritz, Idan Sheinberg, Ron Gilad, Sagiv Hadaya, Paul Inbar, Igor Uzhviev, Michael Roth, Jaime Tarquino, Gennady Pats, Orion Lee, Yury Berezansky, Maya Shenhav, Romit Chattopadhyay, Yariv Maimon, Bogdan Crivat

Technické recenzenty: Cristian Petculescu, Amir Netz, Sergei Gundorov

Platí pro: Power BI SaaS, Power BI Desktop, Power BI Premium, Power BI Embedded Analytics, Power BI Mobile.

Poznámka:

Tento dokument white paper můžete uložit nebo vytisknout tak, že v prohlížeči vyberete Možnost Tisk a pak vyberete Uložit jako PDF.

Úvod

Power BI je nabídka online softwarové služby (SaaS nebo Software jako služba) od Microsoftu, která umožňuje snadno a rychle vytvářet samoobslužné řídicí panely, sestavy, sémantické modely a vizualizace. V Power BI se můžete připojit k mnoha různým zdrojům dat, zkombinovat a tvarovat data z těchto připojení a pak vytvářet sestavy a řídicí panely, které se dají sdílet s ostatními.

Svět se rychle mění; organizace procházejí akcelerovanou digitální transformací a vidíme obrovský nárůst práce na dálku, zvýšenou poptávku zákazníků po online služby a zvýšené využití pokročilých technologií v oblasti provozu a obchodního rozhodování. A to vše je založené na cloudu.

Vzhledem k tomu, že přechod na cloud se změnil z triku na záplavu a s novou, vystavenou povrchovou oblastí, která je s ní součástí, se více společností ptá , jak zabezpečená jsou moje data v cloudu? a Jaká komplexní ochrana je dostupná, aby se zabránilo úniku citlivých dat? A u platforem BI, které často zpracovávají některé z nejdůležitějších informací v podniku, jsou tyto otázky velmi důležité.

Desetiletí stará základy modelu zabezpečení BI – zabezpečení na úrovni objektů a řádků – i když jsou stále důležité, jasně už nestačí k poskytování druhu zabezpečení potřebného v cloudové éře. Místo toho musí organizace hledat cloudové nativní vícevrstvé řešení zabezpečení hloubkové ochrany pro svá data business intelligence.

Služba Power BI byla vytvořena tak, aby poskytovala špičkovou kompletní a hermetickou ochranu dat. Produkt získal nejvyšší bezpečnostní klasifikace, které jsou k dispozici v odvětví, a dnes mnoho národních bezpečnostních agentur, finančních institucí a poskytovatelů zdravotní péče svěřuje své nejcitlivější informace.

Všechno začíná základem. Po drsné době na počátku roku 2000 společnost Microsoft investovala velké investice do řešení ohrožení zabezpečení a v následujících desetiletích vytvořila silnou sadu zabezpečení, která je až do hloubky jádra bios na počítači a rozšiřuje až do prostředí koncového uživatele. Tyto hluboké investice budou pokračovat a v současné době se více než 3 500 inženýrů Microsoftu zabývá vytvářením a vylepšováním zásobníku zabezpečení Microsoftu a proaktivně řeší neustále se měnící hrozby. S miliardami počítačů, bilióny přihlášení a bezpočet zettabajtů informací svěřených ochraně Microsoftu teď společnost vlastní nejpokročilejší zásobník zabezpečení v technologickém průmyslu a je široce považována za globálního vedoucího v boji proti škodlivým aktérům.

Power BI staví na tomto silném základu. Používá stejný zásobník zabezpečení, který získal právo azure sloužit a chránit nejcitlivější data na světě, a integruje se s nejpokročilejšími nástroji pro ochranu informací a dodržování předpisů Microsoftu 365. Kromě toho poskytuje zabezpečení prostřednictvím vícevrstvých bezpečnostních opatření, což vede k komplexní ochraně navržené tak, aby řešilo jedinečné výzvy cloudové éry.

Aby produktový tým poskytl ucelené řešení pro ochranu citlivých prostředků, potřeboval řešit náročné problémy zákazníků na několika souběžných frontách:

- Jak řídíme, kdo se může připojit, odkud se připojuje, a jak se připojí?Jak můžeme řídit připojení?

- Jak jsou data uložená?Jak se šifruje?Jaké ovládací prvky mám u svých dat?

- Návody kontrolu a ochranu citlivých dat?Návody zajistit, aby tato data nemohla uniknout mimo organizaci?

- Návody audit, kdo provádí jaké operace?Návody rychle reagovat, pokud je ve službě podezřelá aktivita?

Tento článek poskytuje komplexní odpověď na všechny tyto otázky. Začíná přehledem architektury služby a vysvětluje, jak hlavní toky v systému fungují. Dále popisuje, jak se uživatelé ověřují v Power BI, jak se navazují datová připojení a jak Power BI ukládá a přesouvá data přes službu. Poslední část popisuje funkce zabezpečení, které vám jako správci služby umožňují chránit vaše nejcennější prostředky.

Služba Power BI se řídí podmínkami služeb Microsoft Online Services a prohlášením o zásadách ochrany osobních údajů společnosti Microsoft Enterprise. Informace o umístění zpracování dat najdete v podmínkách služeb Microsoft Online Services a v dodatku k ochraně osobních údajů. Pro informace o dodržování předpisů je Centrum zabezpečení Microsoftu primárním prostředkem pro Power BI. Tým Power BI tvrdě pracuje na tom, aby svým zákazníkům přinesl nejnovější inovace a produktivitu. Přečtěte si další informace o dodržování předpisů v nabídkách microsoftu pro dodržování předpisů.

Služba Power BI se řídí životním cyklem vývoje zabezpečení (SDL), přísnými postupy zabezpečení, které podporují požadavky na zajištění zabezpečení a dodržování předpisů. SDL pomáhá vývojářům vytvářet bezpečnější software snížením počtu a závažnosti ohrožení zabezpečení v softwaru a snížením nákladů na vývoj. Více se dozvíte v části Postupy životního cyklu vývoje zabezpečení společnosti Microsoft.

Architektura Power BI

Služba Power BI je založená na platformě cloud computingu Microsoftu v Azure. Power BI je aktuálně nasazený v mnoha datacentrech po celém světě – existuje mnoho aktivních nasazení dostupných zákazníkům v oblastech obsluhovaných těmito datovými centry a stejný počet pasivních nasazení, která slouží jako zálohy pro každé aktivní nasazení.

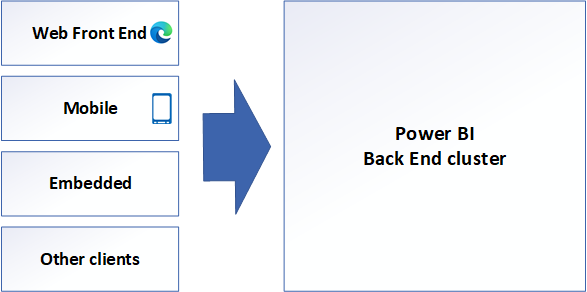

Webový front-endový cluster (WFE)

Cluster WFE poskytuje prohlížeč uživatele s počátečním obsahem stránky HTML při načítání webu a ukazatele na obsah CDN použitý k vykreslení webu v prohlížeči.

Cluster WFE se skládá z webu ASP.NET spuštěného v prostředí služby Aplikace Azure Service Environment. Když se uživatelé pokusí připojit k služba Power BI, může služba DNS klienta komunikovat s Azure Traffic Managerem a najít nejvhodnější (obvykle nejbližší) datacentrum s nasazením Power BI. Další informace o tomto procesu najdete v tématu Metoda směrování provozu výkonu pro Azure Traffic Manager.

Statické prostředky, jako jsou *.js, *.css a soubory obrázků, se většinou ukládají do služby Azure Content Delivery Network (CDN) a načítají se přímo v prohlížeči. Mějte na paměti, že nasazení clusteru suverénní státní správy jsou výjimkou tohoto pravidla a z důvodu dodržování předpisů vynechá síť CDN a místo toho pro hostování statického obsahu použije cluster WFE z kompatibilní oblasti.

Back-endový cluster Power BI (BE)

Back-endový cluster je páteří všech funkcí dostupných v Power BI. Skládá se z několika koncových bodů služby využívaných klienty webového front-endu a rozhraní API a také služeb, databází, databází, mezipamětí a různých dalších komponent.

Back-end je k dispozici ve většině oblastí Azure a nasazuje se v nových oblastech, jakmile budou k dispozici. Jedna oblast Azure hostuje jeden nebo více back-endových clusterů, které umožňují neomezené horizontální škálování služba Power BI po vyčerpání vertikálních a horizontálních limitů škálování jednoho clusteru.

Každý back-endový cluster je stavový a hostuje všechna data všech tenantů přiřazených k danému clusteru. Cluster, který obsahuje data konkrétního tenanta, se označuje jako domovský cluster tenanta. Informace o domovském clusteru ověřeného uživatele poskytuje globální služba a používá ji webová front-endová služba ke směrování požadavků do domovského clusteru tenanta.

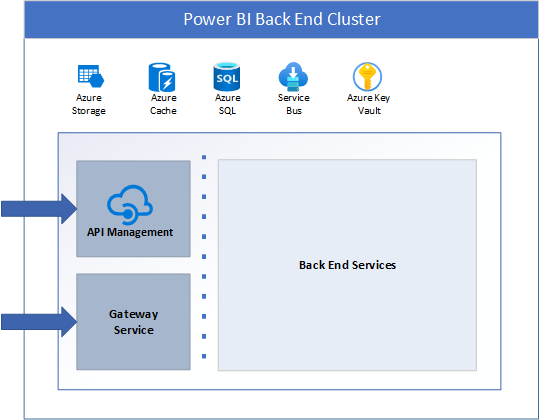

Každý back-endový cluster se skládá z několika virtuálních počítačů sloučených do několika škálovatelných škálovacích sad vyladěných pro provádění konkrétních úloh, stavových prostředků, jako jsou databáze SQL, účty úložiště, sběrnice služeb, mezipaměti a další nezbytné cloudové komponenty.

Metadata a data tenanta se ukládají v rámci omezení clusteru s výjimkou replikace dat do sekundárního back-endového clusteru ve spárované oblasti Azure ve stejné geografické oblasti Azure. Sekundární back-endový cluster slouží jako cluster s podporou převzetí služeb při selhání v případě výpadku oblasti a je pasivní kdykoliv.

Back-endové funkce obsluhují mikroslužby běžící na různých počítačích v rámci virtuální sítě clusteru, které nejsou přístupné zvenčí, s výjimkou dvou komponent, ke kterým je možné přistupovat z veřejného internetu:

- Služba brány

- Azure API Management

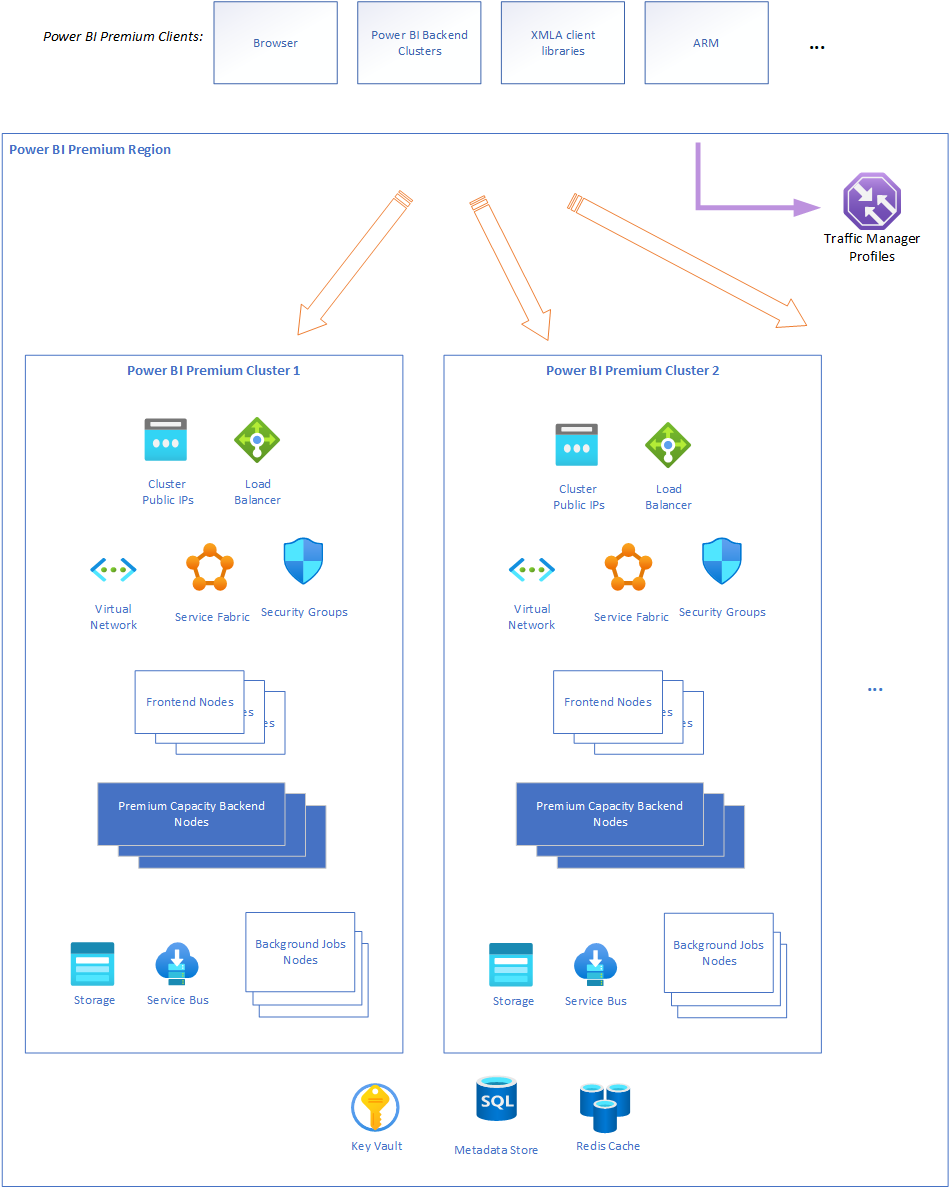

Infrastruktura Power BI Premium

Power BI Premium nabízí službu pro předplatitele, kteří vyžadují prémiové funkce Power BI, jako je pokročilá AI, distribuce nelicencovaným uživatelům atd. Když se zákazník zaregistruje k předplatnému Power BI Premium, kapacita Premium se vytvoří prostřednictvím Azure Resource Manageru.

Kapacity Power BI Premium jsou hostované v back-endových clusterech, které jsou nezávislé na běžném back-endu Power BI – viz výše). To poskytuje lepší izolaci, přidělování prostředků, možnosti podpory, izolaci zabezpečení a škálovatelnost nabídky Premium.

Následující diagram znázorňuje architekturu infrastruktury Power BI Premium:

Připojení k infrastruktuře Power BI Premium je možné provádět mnoha způsoby v závislosti na scénáři uživatele. Klienti Power BI Premium můžou být prohlížeč uživatele, běžný back-end Power BI, přímá připojení prostřednictvím klientů XMLA, rozhraní API ARM atd.

Infrastruktura Power BI Premium v oblasti Azure se skládá z několika clusterů Power BI Premium (minimum je jedna). Většina prostředků Premium je zapouzdřena v clusteru (například výpočetní prostředky) a existují některé běžné regionální prostředky (například úložiště metadat). Infrastruktura Premium umožňuje dosáhnout horizontální škálovatelnosti v oblasti dvěma způsoby: zvýšením prostředků uvnitř clusterů nebo přidáním dalších clusterů na vyžádání podle potřeby (pokud se prostředky clusteru blíží jejich limitům).

Páteří každého clusteru jsou výpočetní prostředky spravované službou Virtual Machine Scale Sets a Azure Service Fabric. Škálovací sady virtuálních počítačů a Service Fabric umožňují rychlé a bezbolestné zvýšení výpočetních uzlů, protože využití roste a orchestruje nasazení, správu a monitorování služeb a aplikací Power BI Premium.

Existuje mnoho okolních prostředků, které zajišťují zabezpečenou a spolehlivou infrastrukturu: nástroje pro vyrovnávání zatížení, virtuální sítě, skupiny zabezpečení sítě, service bus, úložiště atd. Všechny tajné kódy, klíče a certifikáty vyžadované pro Power BI Premium se spravují výhradně ve službě Azure Key Vault . Veškeré ověřování se provádí výhradně prostřednictvím integrace s ID Microsoft Entra.

Všechny požadavky, které přicházejí do infrastruktury Power BI Premium, nejprve přejdou na front-endové uzly – jsou to jediné uzly dostupné pro externí připojení. Zbývající prostředky jsou skryté za virtuálními sítěmi. Front-endové uzly ověřují požadavek, zpracovávají ho nebo předávají příslušným prostředkům (například back-endovým uzlům).

Back-endové uzly poskytují většinu možností a funkcí Power BI Premium.

Power BI Mobile

Power BI Mobile je kolekce aplikací navržených pro tři primární mobilní platformy: Android, iOS a Windows (UPW). Aspekty zabezpečení pro aplikace Power BI Mobile spadají do dvou kategorií:

- Komunikace zařízení

- Aplikace a data v zařízení

Pro komunikaci zařízení komunikují všechny aplikace Power BI Mobile s služba Power BI a používají stejné sekvence připojení a ověřování používané prohlížeči, které jsou podrobně popsány výše v tomto dokumentu white paper. Mobilní aplikace Power BI pro iOS a Android zobrazí relaci prohlížeče v rámci samotné aplikace, zatímco mobilní aplikace pro Windows vyvolá zprostředkovatele pro vytvoření komunikačního kanálu s Power BI (pro proces přihlášení).

Následující tabulka uvádí podporu ověřování na základě certifikátů (CBA) pro Power BI Mobile na základě platformy mobilních zařízení:

| Podpora CBA | iOS | Android | Windows |

|---|---|---|---|

| Power BI (přihlášení ke službě) | Podporováno | Podporováno | Nepodporováno |

| Místní služba SSRS ADFS (připojení k serveru SSRS) | Nepodporováno | Podporováno | Nepodporováno |

| Proxy aplikace SSRS | Podporováno | Podporováno | Nepodporováno |

Aplikace Power BI Mobile aktivně komunikují s služba Power BI. Telemetrie se používá ke shromažďování statistik využití mobilních aplikací a podobných dat přenášených do služeb, které se používají k monitorování využití a aktivity; žádná zákaznická data se neposílají s telemetrií.

Aplikace Power BI ukládá data do zařízení, která usnadňují používání aplikace:

- Microsoft Entra ID a obnovovací tokeny jsou uloženy v zabezpečeném mechanismu na zařízení pomocí standardních bezpečnostních opatření.

- Data a nastavení (páry klíč-hodnota pro konfiguraci uživatele) se ukládají do mezipaměti v úložišti na zařízení a dají se šifrovat operačním systémem. V iOSu se to provádí automaticky, když uživatel nastaví heslo. V Androidu je to možné nakonfigurovat v nastavení. Ve Windows se toho dosahuje pomocí nástroje BitLocker.

- U aplikací pro Android a iOS se data a nastavení (páry klíč-hodnota pro konfiguraci uživatele) ukládají do mezipaměti v úložišti na zařízení v sandboxu a interním úložišti, které je přístupné jenom pro aplikaci.

- Geolokace je povolena nebo zakázána explicitně uživatelem. Pokud je povolena, geolokační data se neukládají do zařízení a nejsou sdílena se společností Microsoft.

- Oznámení jsou povolena nebo zakázána explicitně uživatelem. Pokud je tato možnost povolená, Android a iOS nepodporují požadavky na rezidenci geografických dat pro oznámení.

Šifrování dat je možné vylepšit použitím šifrování na úrovni souboru prostřednictvím Microsoft Intune, softwarové služby, která poskytuje správu mobilních zařízení a aplikací. Intune podporují všechny tři platformy, pro které je Power BI Mobile k dispozici. Když je Služba Intune povolená a nakonfigurovaná, data na mobilním zařízení se šifrují a samotná aplikace Power BI se nedá nainstalovat na kartu SD. Přečtěte si další informace o Microsoft Intune.

Aplikace pro Windows podporuje také Windows Information Protection (WIP).

Aby bylo možné implementovat jednotné přihlašování, jsou některé zabezpečené hodnoty úložiště související s ověřováním založeném na tokenech k dispozici pro jiné aplikace microsoftu (například Microsoft Authenticator) a spravuje je knihovna Microsoft Authentication Library (MSAL).

Data v mezipaměti Power BI Mobile se odstraní, když se aplikace odebere, když se uživatel odhlásí z Power BI Mobile nebo když se uživateli nepodaří přihlásit (například po události vypršení platnosti tokenu nebo změně hesla). Mezipaměť dat obsahuje řídicí panely a sestavy, ke které se dříve přistupovalo z aplikace Power BI Mobile.

Power BI Mobile nemá přístup k jiným složkám aplikací ani souborům na zařízení.

Aplikace Power BI pro iOS a Android umožňují chránit vaše data konfigurací další identifikace, jako je poskytování Face ID, Touch ID nebo hesla pro iOS a biometrická data (Fingerprint ID) pro Android. Přečtěte si další informace o další identifikaci.

Ověřování do služba Power BI

Ověřování uživatelů k služba Power BI se skládá z řady požadavků, odpovědí a přesměrování mezi prohlížečem uživatele a služba Power BI nebo službami Azure používanými Power BI. Tato sekvence popisuje proces ověřování uživatelů v Power BI, který následuje za tokem udělení kódu ověřování Microsoft Entra. Další informace o možnostech modelů ověřování uživatelů organizace (modely přihlašování) najdete v tématu Volba modelu přihlašování pro Microsoft 365.

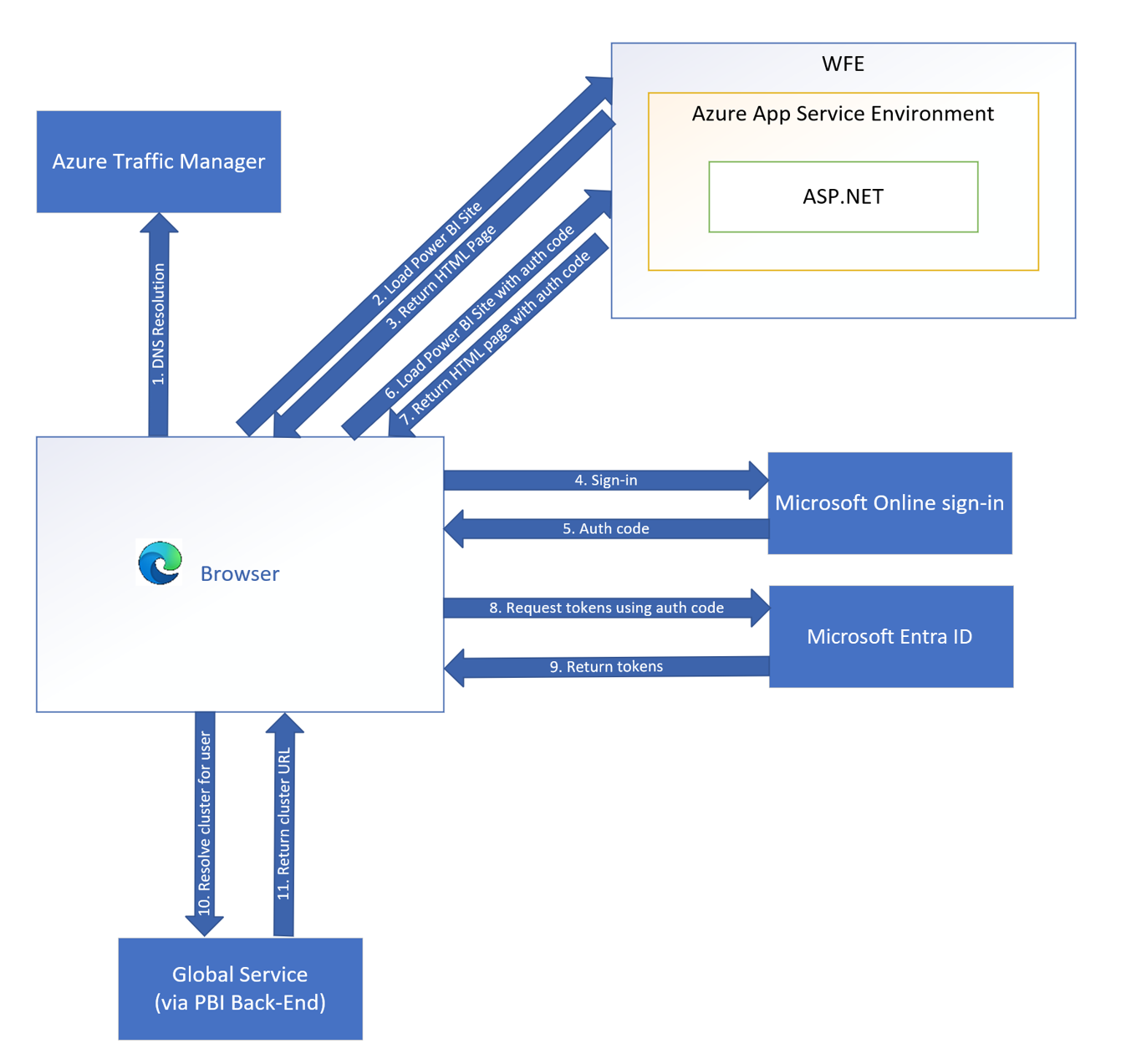

Posloupnost ověřování

Pořadí ověřování uživatelů pro služba Power BI probíhá podle popisu v následujících krocích, které jsou znázorněny na obrázku, který je následuje za nimi.

Uživatel zahájí připojení k služba Power BI z prohlížeče zadáním adresy Power BI do adresního řádku nebo výběrem možnosti Přihlásit se z marketingové stránky Power BI (https://powerbi.microsoft.com). Připojení se naváže pomocí protokolu TLS a HTTPS a veškerá následná komunikace mezi prohlížečem a služba Power BI používá protokol HTTPS.

Azure Traffic Manager zkontroluje záznam DNS uživatele a určí nejvhodnější (obvykle nejbližší) datacentrum, ve kterém je Power BI nasazené, a odpoví na DNS s IP adresou clusteru WFE, do kterého se má uživatel odeslat.

WFE pak vrátí stránku HTML klientovi prohlížeče, která obsahuje odkaz na MSAL.js knihovnu potřebnou k zahájení toku přihlášení.

Klient prohlížeče načte stránku HTML přijatou z WFE a přesměruje uživatele na přihlašovací stránku služeb Microsoft Online Services.

Po ověření uživatele přihlašovací stránka přesměruje uživatele zpět na stránku WFE Power BI s ověřovacím kódem.

Klient prohlížeče načte stránku HTML a použije ověřovací kód k vyžádání tokenů (přístup, ID, aktualizace) z Microsoft Entra ID.

ID tenanta uživatele používá klient prohlížeče k dotazování globální služby Power BI, která udržuje seznam tenantů a jejich umístění back-endového clusteru Power BI. Globální služba Power BI určuje, který cluster back-endové služby Power BI obsahuje tenanta uživatele, a vrátí adresu URL back-endového clusteru Power BI zpět klientovi.

Klient teď může komunikovat s rozhraním URL back-endového clusteru Power BI pomocí přístupového tokenu v hlavičce Autorizace pro požadavky HTTP. Přístupový token Microsoft Entra bude mít nastavené datum vypršení platnosti podle zásad Microsoft Entra a aby se zachovala aktuální relace, klient Power BI v prohlížeči uživatele bude pravidelně vyhovět žádostem o obnovení přístupového tokenu před vypršením jeho platnosti.

Ve výjimečných případech, kdy ověřování na straně klienta selže kvůli neočekávané chybě, se kód pokusí vrátit zpět na použití ověřování na straně serveru ve WFE. Podrobnosti o toku ověřování na straně serveru najdete v části Otázky a odpovědi na konci tohoto dokumentu.

Umístění dat

Pokud není v dokumentaci uvedeno jinak, Power BI ukládá zákaznická data do zeměpisné oblasti Azure, která je přiřazená při prvním přihlášení tenanta Microsoft Entra k služba Power BI. Tenant Microsoft Entra obsahuje identity uživatelů a aplikací, skupiny a další důležité informace, které se týkají organizace a jejího zabezpečení.

Přiřazení zeměpisné oblasti Azure pro úložiště dat tenanta se provádí mapováním země nebo oblasti vybrané jako součást nastavení tenanta Microsoft Entra na nejvhodnější zeměpisnou oblast Azure, ve které existuje nasazení Power BI. Jakmile se toto rozhodnutí určí, budou všechna zákaznická data Power BI uložená v této vybrané geografické oblasti Azure (označované také jako domovská geografická oblast), s výjimkou případů, kdy organizace využívají nasazení s více geografickými oblastmi.

Více geografických oblastech (multi-geo)

Některé organizace mají globální přítomnost a můžou vyžadovat služba Power BI v několika geografických oblastech Azure. Firma může mít například své ústředí v USA, ale může také podnikat v jiných geografických oblastech, jako je Austrálie. V takových případech může firma vyžadovat, aby určitá data Power BI zůstala uložená v klidovém stavu ve vzdálené oblasti, aby byla v souladu s místními předpisy. Tato funkce služba Power BI se označuje jako multi-geo.

Vrstva spouštění dotazů, mezipaměti dotazů a data artefaktů přiřazená k pracovnímu prostoru s více geografickými oblastmi jsou hostovaná a zůstávají v geografické oblasti Azure vzdálené kapacity. Některá metadata artefaktů, jako je například struktura sestav, ale můžou zůstat uložená v klidovém stavu v domovské geografické oblasti tenanta. Kromě toho může dojít i k přenosu a zpracování dat v domovské geografické oblasti tenanta, a to i u pracovních prostorů hostovaných v kapacitě Multi-Geo Premium.

Další informace o vytváření a správě nasazení Power BI, která zahrnují více geografických oblastí Azure, najdete v tématu Konfigurace podpory Multi-Geo pro Power BI Premium .

Oblasti a datová centra

služba Power BI jsou k dispozici v konkrétních zeměpisných oblastech Azure, jak je popsáno v tématu Centrum zabezpečení Microsoftu. Další informace o tom, kde se vaše data ukládají a jak se používají, najdete v Centru zabezpečení Microsoftu. Závazky týkající se umístění neaktivních uložených zákaznických dat najdete v části Podmínky zpracování dat v Podmínkách služeb Microsoft Online.

Microsoft také poskytuje datacentra pro suverénní entity. Další informace o dostupnosti služba Power BI pro národní nebo regionální cloudy najdete v tématu Národní nebo regionální cloudy Power BI.

Manipulace s daty

Tato část popisuje postupy zpracování dat Power BI, pokud jde o ukládání, zpracování a přenos zákaznických dat.

Neaktivní uložená data

Power BI používá dva primární typy prostředků úložiště dat:

- Azure Storage

- Azure SQL Databases

Ve většině scénářů se Služba Azure Storage využívá k zachování dat artefaktů Power BI, zatímco azure SQL Database slouží k zachování metadat artefaktů.

Všechna data uložená v Power BI se ve výchozím nastavení šifrují pomocí klíčů spravovaných Microsoftem. Zákaznická data uložená ve službě Azure SQL Database se plně šifrují pomocí technologie TDE (Transparentní šifrování dat) Azure SQL. Zákaznická data uložená ve službě Azure Blob Storage se šifrují pomocí služby Azure Storage Encryption.

Organizace můžou volitelně využít Power BI Premium k šifrování neaktivních uložených dat, která se naimportují do sémantického modelu, pomocí vlastních klíčů. Tento přístup se často popisuje jako přineste si vlastní klíč (BYOK). Používání BYOK pomáhá zajistit, aby se i v případě chyby operátora služby nezpřístupnily zákaznická data – něco, čeho se nedá snadno dosáhnout pomocí transparentního šifrování na straně služby. Další informace najdete v tématu Používání vlastních šifrovacích klíčů pro Power BI .

Sémantické modely Power BI umožňují různé režimy připojení ke zdroji dat, které určují, jestli se data zdroje dat uchovávají ve službě, nebo ne.

| Sémantický model (druh) | Trvalá data v Power BI |

|---|---|

| Import | Ano |

| DirectQuery | No |

| Live Connect | No |

| Složené | Pokud obsahuje zdroj dat importu |

| Streamování | Pokud je nakonfigurovaná tak, aby se zachovala |

Bez ohledu na využitý sémantický model může Power BI dočasně ukládat všechna načtená data do mezipaměti za účelem optimalizace výkonu načítání dotazů a sestav.

Zpracovávaná data

Data se zpracovávají, když je aktivně používá jeden nebo více uživatelů v rámci interaktivního scénáře nebo když proces na pozadí, například aktualizace, dotkne tato data. Power BI načítá aktivně zpracovávaná data do paměťového prostoru jedné nebo více úloh služby. Kvůli usnadnění funkčnosti vyžadované úlohou se zpracovávaná data v paměti nešifrují.

Přenášená data

Power BI vyžaduje, aby veškerý příchozí provoz HTTP byl šifrovaný pomocí protokolu TLS 1.2 nebo vyšší. Všechny žádosti o použití služby s protokolem TLS 1.1 nebo nižším budou odmítnuty.

Ověřování ke zdrojům dat

Při připojování ke zdroji dat se uživatel může rozhodnout importovat kopii dat do Power BI nebo se připojit přímo ke zdroji dat.

V případě importu vytvoří uživatel připojení na základě přihlášení uživatele a přistupuje k datům pomocí přihlašovacích údajů. Jakmile se sémantický model publikuje do služba Power BI, Power BI k importu dat vždy použije přihlašovací údaje tohoto uživatele. Po importu dat nemá zobrazení dat v sestavách a řídicích panelech přístup k podkladovému zdroji dat. Power BI podporuje ověřování pomocí jednotného přihlašování pro vybrané zdroje dat. Pokud je připojení nakonfigurované tak, aby používalo jednotné přihlašování, přihlašovací údaje vlastníka sémantického modelu se použijí pro připojení ke zdroji dat.

Pokud je zdroj dat připojený přímo pomocí předkonfigurovaných přihlašovacích údajů, použijí se předkonfigurované přihlašovací údaje pro připojení ke zdroji dat, když uživatel data zobrazí. Pokud je zdroj dat připojený přímo pomocí jednotného přihlašování, přihlašovací údaje aktuálního uživatele se použijí k připojení ke zdroji dat, když uživatel data zobrazí. Při použití s jednotným přihlašováním je možné ve zdroji dat implementovat zabezpečení na úrovni řádků (RLS) nebo zabezpečení na úrovni objektů (OLS). To umožňuje uživatelům zobrazit jenom data, ke kterým mají oprávnění pro přístup. Pokud je připojení ke zdrojům dat v cloudu, používá se pro jednotné přihlašování ověřování Microsoft Entra; Pro místní zdroje dat jsou podporovány protokoly Kerberos, Security Assertion Markup Language (SAML) a Microsoft Entra ID.

Pokud je zdrojem dat Azure Analysis Services nebo místní služba Analysis Services a nakonfiguruje se zabezpečení na úrovni řádků nebo OLS, služba Power BI použije zabezpečení na úrovni řádků a uživatelé, kteří nemají dostatečná pověření pro přístup k podkladovým datům (což může být dotaz použitý v řídicím panelu, sestavě nebo jiném artefaktu dat), neuvidí data, pro která nemají dostatečná oprávnění.

Prémiové funkce

Architektura toků dat

Toky dat poskytují uživatelům možnost konfigurovat operace zpracování back-endových dat, které budou extrahovat data z polymorfních zdrojů dat, spouštět logiku transformace s daty a pak je přistála v cílovém modelu pro použití napříč různými technologiemi prezentace sestav. Každý uživatel, který má v pracovním prostoru roli člena, přispěvatele nebo správce, může vytvořit tok dat. Uživatelé v roli čtenáře mohou zobrazit data zpracovávaná tokem dat, ale nemusí provádět změny jejich složení. Po vytvoření toku dat může každý člen, přispěvatel nebo správce pracovního prostoru naplánovat aktualizace a také zobrazit a upravit tok dat tím, že převezme jeho vlastnictví.

Každý nakonfigurovaný zdroj dat je vázán na klientskou technologii pro přístup ke zdroji dat. Struktura přihlašovacích údajů vyžadovaných pro přístup k nim se vytvoří tak, aby odpovídala požadovaným podrobnostem implementace zdroje dat. Logika transformace se používá službami Power Query, zatímco jsou data v letu. U prémiových toků dat se služby Power Query spouštějí v back-endových uzlech. Data se můžou načíst přímo z cloudových zdrojů nebo přes bránu nainstalovanou místně. Při načítaní přímo z cloudového zdroje do služby nebo brány používá přenos metodu ochrany specifickou pro klientskou technologii, pokud je to možné. Při přenosu dat z brány do cloudové služby se zašifrují. Viz část Data v přenosu výše.

Pokud zákazník zadal zdroje dat, vyžaduje pro přístup přihlašovací údaje, vlastník nebo tvůrce toku dat je poskytne během vytváření. Ukládají se pomocí standardního úložiště přihlašovacích údajů pro celý produkt. Viz část Ověřování ke zdrojům dat výše. Existují různé přístupy, které mohou uživatelé nakonfigurovat pro optimalizaci trvalosti a přístupu k datům. Ve výchozím nastavení jsou data umístěná ve vlastnictví Power BI a chráněném účtu úložiště. Šifrování úložiště je v kontejnerech úložiště objektů blob povolené k ochraně dat v době nečinnosti. Viz část Data v klidovém stavu níže. Uživatelé ale můžou nakonfigurovat vlastní účet úložiště přidružený k vlastnímu předplatnému Azure. Když to uděláte, služba Power BI objekt zabezpečení se udělí přístup k danému účtu úložiště, aby mohl zapisovat data tam během aktualizace. V tomto případě je vlastník prostředku úložiště zodpovědný za konfiguraci šifrování pro nakonfigurovaný účet úložiště ADLS. Data se vždy přenášejí do úložiště objektů blob pomocí šifrování.

Vzhledem k tomu, že výkon při přístupu k účtům úložiště může být pro některá data neoptimální, mají uživatelé také možnost použít výpočetní modul hostovaný v Power BI ke zvýšení výkonu. V tomto případě jsou data redundantně uložená v databázi SQL, která je k dispozici pro DirectQuery prostřednictvím přístupu back-endového systému Power BI. Data se vždy šifrují v systému souborů. Pokud uživatel poskytne klíč pro šifrování dat uložených v databázi SQL, použije se tento klíč k jeho odstranění.

Při dotazování pomocí DirectQuery se pro přístup k rozhraní API používá šifrovaný transportní protokol HTTPS. Veškeré sekundární nebo nepřímé použití DirectQuery řídí stejné řízení přístupu, které jsme popsali dříve. Vzhledem k tomu, že toky dat jsou vždy svázané s pracovním prostorem, je přístup k datům vždy chráněn rolí uživatele v daném pracovním prostoru. Aby mohl uživatel dotazovat data jakýmkoli způsobem, musí mít alespoň přístup pro čtení.

Pokud se Power BI Desktop používá k přístupu k datům v toku dat, musí nejprve ověřit uživatele pomocí ID Microsoft Entra, aby zjistil, jestli má uživatel dostatečná práva k zobrazení dat. Pokud ano, klíč SaS se získá a použije k přímému přístupu k úložišti pomocí šifrovaného přenosového protokolu HTTPS.

Zpracování dat v celém kanálu generuje události auditování Office 365. Některé z těchto událostí zachytí operace související se zabezpečením a ochranou osobních údajů.

Stránkované sestavy

Stránkované sestavy jsou navržené tak, aby se tiskly nebo sdílely. Označují se jako stránkované, protože jsou formátované tak, aby se dobře vešly na stránku. Zobrazí všechna data v tabulce, i když tabulka pokrývá více stránek. Rozložení stránky sestavy můžete přesně určit.

Stránkované sestavy podporují bohaté a výkonné výrazy napsané v jazyce Microsoft Visual Basic .NET. Výrazy se široce používají v rámci Power BI Tvůrce sestav stránkovaných sestav k načtení, výpočtu, zobrazení, skupině, řazení, filtrování, parametrizaci a formátování dat.

Výrazy vytváří autor sestavy s přístupem k široké škále funkcí rozhraní .NET Framework. Zpracování a spouštění stránkovaných sestav se provádí uvnitř sandboxu.

Definice stránkované sestavy (.rdl) se ukládají v Power BI a k publikování nebo vykreslení stránkované sestavy, kterou uživatel potřebuje ověřit a autorizovat stejným způsobem, jak je popsáno v části Ověřování ve službě Power BI výše.

Token Microsoft Entra získaný během ověřování slouží ke komunikaci přímo z prohlížeče do clusteru Power BI Premium.

V Power BI Premium poskytuje modul runtime služba Power BI pro každé vykreslení sestavy odpovídající prostředí pro izolované spouštění. To zahrnuje případy, kdy vykreslované sestavy patří do pracovních prostorů přiřazených stejné kapacitě.

Stránkovaná sestava má přístup k široké sadě zdrojů dat v rámci vykreslování sestavy. Sandbox nekomunikuje přímo s žádným ze zdrojů dat, ale místo toho komunikuje s důvěryhodným procesem za účelem vyžádání dat a pak důvěryhodný proces připojí požadované přihlašovací údaje k připojení. Tímto způsobem sandbox nikdy nemá přístup k žádným přihlašovacím údajům ani tajným kódům.

Aby bylo možné podporovat funkce, jako jsou mapy Bing nebo volání služby Azure Functions, má sandbox přístup k internetu.

Vložené analytické možnosti Power BI

Nezávislí dodavatelé softwaru (ISV) a poskytovatelé řešení mají dva hlavní režimy vkládání artefaktů Power BI do webových aplikací a portálů: vkládání pro vaši organizaci a vkládání pro vaše zákazníky. Artefakt se vloží do prvku IFrame v aplikaci nebo portálu. Prvek IFrame nemůže číst ani zapisovat data z externí webové aplikace nebo portálu a komunikace s elementem IFrame se provádí pomocí klientské sady SDK Power BI pomocí zpráv POST.

Ve scénáři vložení pro vaši organizaci uživatelé Microsoft Entra přistupují k vlastnímu obsahu Power BI prostřednictvím portálů přizpůsobených jejich podnikům a IT. Všechny zásady a možnosti Power BI popsané v tomto dokumentu, jako je zabezpečení na úrovni řádků (RLS) a zabezpečení na úrovni objektů (OLS), se automaticky použijí pro všechny uživatele nezávisle na tom, jestli přistupují k Power BI prostřednictvím portálu Power BI nebo prostřednictvím přizpůsobených portálů.

Ve scénáři vložení pro zákazníky obvykle vlastní nezávislí výrobci softwaru a položky Power BI (řídicí panely, sestavy, sémantické modely a další). Je zodpovědností back-endové služby nezávislých výrobců softwaru ověřovat své koncové uživatele a rozhodnout, které artefakty a která úroveň přístupu je pro tohoto koncového uživatele vhodná. Rozhodnutí o zásadách nezávislých výrobců softwaru se šifrují v tokenu pro vložení vygenerovaném Power BI a předávají se back-endu ISV pro další distribuci koncovým uživatelům podle obchodní logiky isV. Koncoví uživatelé používající prohlížeč nebo jiné klientské aplikace nemůžou dešifrovat ani upravovat tokeny pro vložení. Sady SDK na straně klienta, jako jsou rozhraní API klienta Power BI, automaticky připojují šifrovaný token pro vložení k žádostem Power BI jako autorizaci: hlavička EmbedToken . Na základě této hlavičky Power BI vynutí všechny zásady (například přístup nebo zabezpečení na úrovni řádků) přesně tak, jak ho určil výrobce softwaru během generování.

Pokud chcete povolit vkládání a automatizaci a vygenerovat výše popsané tokeny pro vložení, Power BI zpřístupňuje bohatou sadu rozhraní REST API. Tato rozhraní REST API Power BI podporují metody ověřování a autorizace delegovaným uživatelem i instančním objektem Microsoft Entra.

Vložené analytické možnosti Power BI a jeho rozhraní REST API podporují všechny možnosti izolace sítě Power BI popsané v tomto článku: Například značky služeb a privátní propojení.

Funkce AI

Power BI v současné době podporuje dvě široké kategorie funkcí umělé inteligence v produktu: vizuály AI a rozšiřování AI. Mezi funkce umělé inteligence na úrovni vizuálu patří funkce, jako jsou klíčové vlivové faktory, rozkladový strom, inteligentní vyprávění, detekce anomálií, vizuál R, vizuál Pythonu, clustering, prognózování, Q&A, Rychlé přehledy atd. Mezi možnosti rozšiřování AI patří funkce, jako jsou AutoML, Azure Machine Learning, CognitiveServices, transformace R/Python atd.

Většina funkcí uvedených výše je dnes podporována v pracovních prostorech Shared i Premium. AutoML a CognitiveService se ale podporují jenom v pracovních prostorech Premium kvůli omezením IP adres. V současné době může uživatel s integrací AutoML v Power BI sestavit a vytrénovat vlastní model ML (například predikce, klasifikaci, regresi atd.) a použít ho k získání predikcí při načítání dat do toku dat definovaného v pracovním prostoru Premium. Kromě toho můžou uživatelé Power BI použít několik rozhraní API CognitiveServices, jako jsou Analýza textu a ImageTagging, k transformaci dat před jejich načtením do toku dat nebo sémantického modelu definovaného v pracovním prostoru Premium.

Funkce rozšiřování AI úrovně Premium se dají nejlépe zobrazit jako kolekce bezstavových funkcí a transformací AI, které můžou uživatelé Power BI používat ve svých kanálech integrace dat, které používají sémantický model nebo tok dat Power BI. Mějte na paměti, že k těmto funkcím můžete přistupovat také z aktuálního toku dat nebo prostředí pro vytváření sémantických modelů ve službě Power BI a Power BI Desktopu. Tyto funkce a transformace umělé inteligence se vždy spouštějí v pracovním prostoru nebo kapacitě Premium. Tyto funkce se zobrazí v Power BI jako zdroj dat, který vyžaduje token Microsoft Entra pro uživatele Power BI, který používá funkci AI. Tyto zdroje dat AI jsou speciální, protože neprovádějí žádná z vlastních dat a poskytují pouze tyto funkce nebo transformace. Během provádění tyto funkce neprovádí žádná odchozí volání do jiných služeb za účelem přenosu dat zákazníka. Pojďme se podívat na scénáře Premium jednotlivě, abychom porozuměli komunikačním vzorům a relevantním podrobnostem souvisejícím se zabezpečením, které se k nim vztahují.

Pro trénování a použití modelu AutoML používá Power BI sadu Azure AutoML SDK a spustí veškeré trénování v kapacitě Power BI zákazníka. Během trénovacích iterací volá Power BI službu Azure Machine Learning k výběru vhodného modelu a hyperpara parametrů pro aktuální iteraci. V tomto odchozím volání se odesílají pouze relevantní metadata experimentu (například přesnost, algoritmus ml, parametry algoritmu atd.) z předchozí iterace. Trénování AutoML vytvoří model ONNX a trénovací data sestavy, která se pak uloží do toku dat. Později můžou uživatelé Power BI použít natrénovaný model ML jako transformaci pro zprovoznění modelu ML podle plánu. V případě rozhraní TEXTAnalytics a ImageTagging API nevolá Power BI přímo rozhraní API služby CognitiveServices, ale ke spouštění rozhraní API v kapacitě Power BI Premium používá interní sadu SDK. Tato rozhraní API jsou dnes podporována v tocích dat Power BI i v sémantických modelech. Při vytváření datového modelu v Power BI Desktopu mají uživatelé k této funkci přístup jenom v případě, že mají přístup k pracovnímu prostoru Power BI Premium. Proto se zákazníkům zobrazí výzva k zadání přihlašovacích údajů Microsoft Entra.

Izolace sítě

Tato část popisuje pokročilé funkce zabezpečení v Power BI. Některé z těchto funkcí mají specifické licenční požadavky. Podrobnosti najdete v následujících částech.

Značky služeb

Značka služby představuje skupinu předpon IP adres z dané služby Azure. Pomáhá minimalizovat složitost častých aktualizací pravidel zabezpečení sítě. Zákazníci můžou pomocí značek služeb definovat řízení přístupu k síti ve skupinách zabezpečení sítě nebo službě Azure Firewall. Zákazníci můžou při vytváření pravidel zabezpečení používat značky služeb místo konkrétních IP adres. Zadáním názvu značky služby (například PowerBI) do příslušného pole zdroje nebo cíle (pro rozhraní API) pravidla můžou zákazníci povolit nebo odepřít provoz pro příslušnou službu. Společnost Microsoft spravuje předpony adres zahrnující značku služby a automaticky aktualizuje značku služby při změně adres.

Integrace služby Private Link

Sítě Azure poskytují funkci Azure Private Link, která umožňuje Power BI poskytovat zabezpečený přístup prostřednictvím privátních koncových bodů sítě Azure. S azure Private Linkem a privátními koncovými body se přenosy dat posílají soukromě pomocí páteřní síťové infrastruktury Microsoftu, a proto data neprocházejí přes internet.

Private Link zajišťuje, aby uživatelé Power BI při přechodu na prostředky v služba Power BI používali páteřní síť Microsoftu.

Použití služby Private Link s Power BI nabízí následující výhody:

- Private Link zajišťuje, aby provoz přetékal přes páteřní síť Azure do privátního koncového bodu pro cloudové prostředky Azure.

- Izolace síťového provozu od infrastruktury, která není založena na Azure, jako je místní přístup, by vyžadovala, aby zákazníci nakonfigurovali ExpressRoute nebo virtuální privátní síť (VPN).

Další informace najdete v tématu Privátní odkazy pro přístup k Power BI .

Připojení virtuální sítě

I když funkce integrace služby Private Link poskytuje zabezpečená příchozí připojení k Power BI, funkce připojení virtuální sítě umožňuje zabezpečené odchozí připojení z Power BI ke zdrojům dat v rámci virtuální sítě.

Brány virtuální sítě (spravované Microsoftem) eliminují režii při instalaci a monitorování místních bran dat pro připojení ke zdrojům dat přidruženým k virtuální síti. Stále ale sledují známý proces správy zabezpečení a zdrojů dat, stejně jako u místní brány dat.

Následuje přehled toho, co se stane při interakci se sestavou Power BI, která je připojená ke zdroji dat ve virtuální síti pomocí bran virtuální sítě:

Cloudová služba Power BI (nebo jedna z dalších podporovaných cloudových služeb) spustí dotaz a odešle dotaz, podrobnosti o zdroji dat a přihlašovací údaje do služby virtuální sítě Power Platform (PP VNet).

Služba PP VNet pak bezpečně vloží do podsítě kontejner se spuštěnou bránou virtuální sítě. Tento kontejner se teď může připojit k datovým službám přístupným z této podsítě.

Služba PP VNet pak odešle dotaz, podrobnosti o zdroji dat a přihlašovací údaje do brány virtuální sítě.

Brána virtuální sítě získá dotaz a připojí se ke zdrojům dat s těmito přihlašovacími údaji.

Dotaz se pak odešle do zdroje dat ke spuštění.

Po spuštění se výsledky odešlou do brány virtuální sítě a služba PP VNet bezpečně odešle data z kontejneru do cloudové služby Power BI.

Instanční objekty

Power BI podporuje použití instančních objektů. Ukládejte všechny přihlašovací údaje instančního objektu používané k šifrování nebo přístupu k Power BI ve službě Key Vault, přiřaďte k trezoru správné zásady přístupu a pravidelně kontrolujte přístupová oprávnění.

Další podrobnosti najdete v tématu Automatizace úloh pracovního prostoru Premium a sémantických modelů s využitím instančních objektů .

Microsoft Purview pro Power BI

Microsoft Purview – ochrana informací

Power BI je hluboce integrovaný se službou Microsoft Purview Information Protection. Microsoft Purview Information Protection umožňuje organizacím mít jedno integrované řešení pro klasifikaci, označování, auditování a dodržování předpisů napříč Azure, Power BI a Office.

Když je v Power BI povolená ochrana informací:

- Citlivá data v služba Power BI i v Power BI Desktopu je možné klasifikovat a označovat pomocí stejných popisků citlivosti, které se používají v Office i v Azure.

- Zásady správného řízení se dají vynutit při exportu obsahu Power BI do souborů Excelu, PowerPointu, PDF, Wordu nebo .pbix , aby se zajistilo, že jsou data chráněná i v případě, že opustí Power BI.

- Soubory .pbix můžete v Power BI Desktopu snadno klasifikovat a chránit stejně jako v excelových, wordových a powerpointových aplikacích. Soubory lze snadno označit podle jejich úrovně citlivosti. Ještě více je možné je zašifrovat, pokud obsahují důvěrná obchodní data a zajistit tak, aby tyto soubory mohli upravovat jenom autorizovaní uživatelé.

- Excelové sešity automaticky dědí popisky citlivosti, když se připojí k Power BI (Preview), což umožňuje zachovat komplexní klasifikaci a použít ochranu při analýze sémantických modelů Power BI v Excelu.

- Popisky citlivosti použité u sestav a řídicích panelů Power BI jsou viditelné v mobilních aplikacích Power BI pro iOS a Android.

- Popisky citlivosti se zachovají, když je sestava Power BI vložená do Teams, SharePointu nebo zabezpečeného webu. To organizacím pomáhá při vkládání obsahu Power BI udržovat klasifikaci a ochranu při exportu.

- Dědičnost popisků při vytváření nového obsahu v služba Power BI zajistí, že se popisky použité u sémantických modelů nebo datových diagramů v služba Power BI použijí na nový obsah vytvořený nad těmito sémantických modelů a datových diagramů.

- Rozhraní API pro kontrolu správce Power BI můžou extrahovat popisek citlivosti položky Power BI, což správcům Power BI a InfoSec umožňuje monitorovat popisky v služba Power BI a vytvářet výkonné sestavy.

- Rozhraní API pro správu Power BI umožňují centrálním týmům programově používat popisky citlivosti na obsah v služba Power BI.

- Centrální týmy můžou vytvářet povinné zásady popisků, které vynucují použití popisků u nového nebo upraveného obsahu v Power BI.

- Centrální týmy můžou vytvořit výchozí zásady popisků, aby se zajistilo, že se popisek citlivosti použije na veškerý nový nebo změněný obsah Power BI.

- Automatické popisování citlivosti podřízené v služba Power BI zajišťuje, že když se popisek v sémantickém modelu nebo datovém diagramu použije nebo změní, popisek se automaticky použije nebo změní u veškerého podřízeného obsahu připojeného k sémantickému modelu nebo datovému diagramu.

Další informace najdete v tématu Popisky citlivosti v Power BI.

zásady Ochrana před únikem informací Microsoft Purview (DLP) pro Power BI

Zásady ochrany před únikem informací od Microsoft Purview pomáhají organizacím snížit riziko úniku citlivých obchodních dat z Power BI. Zásady ochrany před únikem informací pomáhají splnit požadavky státní správy nebo oborových předpisů, jako je GDPR (obecné nařízení Evropské unie o ochraně osobních údajů) nebo ÚSTŘEDNÍ PROTISTRANA (Zákon o ochraně osobních údajů spotřebitelů v Kalifornii) a zajistit správu jejich dat v Power BI.

Při nastavení zásad ochrany před únikem informací pro Power BI:

- Zásady vyhodnocují všechny sémantické modely v pracovních prostorech zadaných v zásadách.

- Můžete zjistit, kdy se citlivá data nahrají do kapacit Premium. Zásady ochrany před únikem informací můžou detekovat:

- Popisky citlivosti.

- Typy citlivých informací. Podporuje se více než 260 typů. Detekce citlivých informací spoléhá na kontrolu obsahu Microsoft Purview.

- Když narazíte na sémantický model identifikovaný jako citlivý, uvidíte přizpůsobený tip zásad, který vám pomůže pochopit, co byste měli dělat.

- Pokud jste vlastníkem sémantického modelu, můžete přepsat zásadu a zabránit tomu, aby byl váš sémantický model identifikován jako "citlivý", pokud k tomu máte platný důvod.

- Pokud jste vlastníkem sémantického modelu, můžete nahlásit problém se zásadami, pokud zjistíte, že byl typ citlivých informací nepravdě identifikován.

- Je možné vyvolat automatické zmírnění rizik, jako jsou výstrahy pro správce zabezpečení.

Další informace najdete v tématu Zásady ochrany před únikem informací pro Prostředky infrastruktury Power BI.

Microsoft Defender for Cloud Apps for Power BI

Microsoft Defender for Cloud Apps je jedním z předních zprostředkovatelů zabezpečení přístupu k cloudu na světě, kteří se nazývají vedoucí v Magic Quadrantu společnostiRant pro trh s cloudovým zprostředkovatelem zabezpečení přístupu (CASB). Defender for Cloud Apps slouží k zabezpečení používání cloudových aplikací. Umožňuje organizacím monitorovat a řídit rizikové relace Power BI v reálném čase, jako je přístup uživatelů z nespravovaných zařízení. Správci zabezpečení můžou definovat zásady pro řízení akcí uživatelů, jako je stahování sestav s citlivými informacemi.

V programu Defender for Cloud Apps můžou organizace získat následující možnosti ochrany před únikem informací:

- Nastavte ovládací prvky v reálném čase pro vynucení rizikových uživatelských relací v Power BI. Pokud se například uživatel připojí k Power BI mimo svou zemi nebo oblast, může být relace monitorována ovládacími prvky Defenderu for Cloud Apps v reálném čase a rizikovými akcemi, jako je stahování dat označených popiskem citlivosti "Vysoce důvěrné", je možné okamžitě zablokovat.

- Prozkoumejte aktivitu uživatelů Power BI pomocí protokolu aktivit Defenderu for Cloud Apps. Protokol aktivit Defender for Cloud Apps zahrnuje aktivitu Power BI zachycenou v protokolu auditu Office 365, která obsahuje informace o všech aktivitách uživatelů a správců a také informace o popiscích citlivosti pro relevantní aktivity, jako je použití, změna a odebrání popisku. Správci můžou využít rozšířené filtry Defenderu pro Cloud Apps a rychlé akce k efektivnímu šetření problémů.

- Vytvořte vlastní zásady pro upozorňování na podezřelou aktivitu uživatelů v Power BI. Funkci zásad aktivity Defender for Cloud Apps můžete využít k definování vlastních pravidel, která vám pomůžou zjistit chování uživatelů, které se odchyluje od normy, a dokonce i automaticky reagovat, pokud se zdá být příliš nebezpečné.

- Pracujte s integrovanou detekcí anomálií Defenderu for Cloud Apps. Zásady detekce anomálií Defenderu for Cloud Apps poskytují předdefinované analýzy chování uživatelů a strojové učení, abyste byli připraveni od počátku spouštět pokročilou detekci hrozeb v cloudovém prostředí. Když zásada detekce anomálií identifikuje podezřelé chování, aktivuje výstrahu zabezpečení.

- Role správce Power BI na portálu Defender for Cloud Apps Defender for Cloud Apps poskytuje roli správce specifickou pro aplikaci, pomocí které můžou správci Power BI udělit jenom oprávnění, která potřebují pro přístup k datům relevantním pro Power BI na portálu, jako jsou upozornění, ohrožení uživatelé, protokoly aktivit a další informace související s Power BI.

Další podrobnosti najdete v tématu Použití ovládacích prvků Microsoft Defender for Cloud Apps v Power BI .

Funkce zabezpečení ve verzi Preview

Tato část uvádí funkce, které se plánují vydat do března 2021. Vzhledem k tomu, že toto téma uvádí funkce, které ještě nebyly vydány, můžou se časové osy doručení změnit a projektované funkce mohou být vydány později než v březnu 2021 nebo nemusí být vydány vůbec. Další informace o verzích Preview najdete v podmínkách online služeb.

Používání vlastní služby Log Analytics (BYOLA)

Funkce Bring Your Own Log Analytics umožňuje integraci mezi Power BI a Azure Log Analytics. Tato integrace zahrnuje pokročilý analytický modul Azure Log Analytics, interaktivní dotazovací jazyk a integrované konstruktory strojového učení.

Otázky a odpovědi týkající se zabezpečení Power BI

Následující otázky jsou běžné bezpečnostní otázky a odpovědi týkající se Power BI. Ty jsou uspořádané na základě toho, kdy byly přidány do tohoto dokumentu white paper, aby se usnadnila možnost rychle najít nové otázky a odpovědi při aktualizaci tohoto dokumentu. Na konec tohoto seznamu se přidají nejnovější otázky.

Jak se uživatelé připojují a získávají přístup ke zdrojům dat při používání Power BI?

Power BI spravuje přihlašovací údaje ke zdrojům dat pro každého uživatele pro cloudové přihlašovací údaje nebo pro připojení prostřednictvím osobní brány. Zdroje dat spravované místní bránou dat je možné sdílet v rámci podniku a oprávnění k těmto zdrojům dat může spravovat správce brány. Při konfiguraci sémantického modelu může uživatel vybrat přihlašovací údaje ze svého osobního úložiště nebo použít místní bránu dat k používání sdílených přihlašovacích údajů.

V případě importu vytvoří uživatel připojení na základě přihlášení uživatele a přistupuje k datům pomocí přihlašovacích údajů. Jakmile se sémantický model publikuje do služba Power BI, Power BI k importu dat vždy použije přihlašovací údaje tohoto uživatele. Po importu dat nemá zobrazení dat v sestavách a řídicím panelu přístup k podkladovému zdroji dat. Power BI podporuje ověřování pomocí jednotného přihlašování pro vybrané zdroje dat. Pokud je připojení nakonfigurované tak, aby používalo jednotné přihlašování, přihlašovací údaje vlastníka sémantického modelu se použijí k připojení ke zdroji dat.

U sestav, které jsou připojené k DirectQuery, je zdroj dat připojený přímo pomocí předkonfigurovaných přihlašovacích údajů, předkonfigurované přihlašovací údaje slouží k připojení ke zdroji dat, když uživatel data zobrazí. Pokud je zdroj dat připojený přímo pomocí jednotného přihlašování, přihlašovací údaje aktuálního uživatele se použijí k připojení ke zdroji dat, když uživatel zobrazí data. Při použití s jednotným přihlašováním je možné ve zdroji dat implementovat zabezpečení na úrovni řádků (RLS) nebo zabezpečení na úrovni objektů (OLS) a uživatelé tak budou moct zobrazit data, ke kterým mají oprávnění. Pokud je připojení ke zdrojům dat v cloudu, používá se pro jednotné přihlašování ověřování Microsoft Entra; Pro místní zdroje dat, Kerberos, SAML a Microsoft Entra ID jsou podporovány.

Při připojování pomocí protokolu Kerberos se hlavní název uživatele předá bráně a pomocí omezeného delegování Protokolu Kerberos se uživatel zosobní a připojí k příslušným zdrojům dat. SAML se také podporuje ve službě Gateway pro zdroj dat SAP HANA. Další informace najdete v přehledu jednotného přihlašování pro brány.

Pokud je zdrojem dat Služba Azure Analysis Services nebo místní služba Analysis Services a zabezpečení na úrovni řádků (RLS) nebo zabezpečení na úrovni objektů (OLS), služba Power BI použije zabezpečení na úrovni řádků a uživatelé, kteří nemají dostatečná pověření pro přístup k podkladovým datům (což může být dotaz použitý v řídicím panelu, sestavě nebo jiném artefaktu dat), neuvidí data, pro která uživatel nemá dostatečná oprávnění.

Zabezpečení na úrovni řádků pomocí Power BI se dá použít k omezení přístupu k datům pro dané uživatele. Filtry omezují přístup k datům na úrovni řádku a můžete definovat filtry v rámci role.

Zabezpečení na úrovni objektů (OLS) se dá použít k zabezpečení citlivých tabulek nebo sloupců. Na rozdíl od zabezpečení na úrovni řádků ale zabezpečení na úrovni objektů také zabezpečuje názvy a metadata objektů. To pomáhá zabránit uživatelům se zlými úmysly v zjišťování i existence takových objektů. Zabezpečené tabulky a sloupce jsou v seznamu polí skryty při použití nástrojů pro vytváření sestav, jako je Excel nebo Power BI, a navíc uživatelé bez oprávnění nemají přístup k zabezpečeným objektům metadat prostřednictvím jazyka DAX ani žádné jiné metody. Z hlediska uživatelů bez správných přístupových oprávnění jednoduše neexistují zabezpečené tabulky a sloupce.

Zabezpečení na úrovni objektů společně se zabezpečením na úrovni řádků umožňuje rozšířené zabezpečení na podnikové úrovni u sestav a sémantických modelů, což zajišťuje, aby přístup k zobrazení citlivých dat a interakci s nimi měli jenom uživatelé s požadovanými oprávněními.

Jak se data přenášejí do Power BI?

- Všechna požadovaná a přenášená data Power BI se šifrují při přenosu pomocí protokolu HTTPS (s výjimkou případů, kdy zdroj dat zvolený zákazníkem nepodporuje HTTPS) pro připojení ze zdroje dat ke služba Power BI. Zabezpečené připojení se naváže s poskytovatelem dat a teprve po navázání připojení budou data procházet sítí.

Jak Power BI ukládá sestavu, řídicí panel nebo data modelu do mezipaměti a je zabezpečená?

- Při přístupu ke zdroji dat se služba Power BI řídí procesem popsaným v části Ověřování ke zdrojům dat výše v tomto dokumentu.

Ukládají klienti data webové stránky do mezipaměti místně?

- Když klienti prohlížeče přistupí k Power BI, webové servery Power BI nastavily direktivu Cache-Control na žádné úložiště. Direktiva no-store dává prohlížečům pokyn, aby neuložily webovou stránku zobrazenou uživatelem do mezipaměti a neukládaly webovou stránku do složky mezipaměti klienta.

A co zabezpečení na základě rolí, sdílení sestav nebo řídicích panelů a datových připojení? Jak to funguje z hlediska přístupu k datům, zobrazení řídicího panelu, přístupu k sestavě nebo aktualizace?

U zdrojů dat s povoleným zabezpečením na úrovni role (RLS), pokud se řídicí panel, sestava nebo datový model sdílí s ostatními uživateli prostřednictvím Power BI, jsou pak data dostupná pro uživatele, se kterými se sdílí, aby je mohli zobrazit a pracovat s nimi. Power BI znovu neověřuje uživatele proti původnímu zdroji dat. Po nahrání dat do Power BI zodpovídá uživatel, který se ověřil vůči zdrojovým datům, za správu, kteří ostatní uživatelé a skupiny mohou data zobrazit.

Při vytváření datových připojení ke zdroji dat podporujícímu zabezpečení na úrovni řádků( například ke zdroji dat Analysis Services) se v Power BI ukládají jenom data řídicího panelu. Při každém zobrazení sestavy nebo sémantickém modelu v Power BI, který používá data ze zdroje dat podporujícího zabezpečení na úrovni řádků, služba Power BI přistupuje ke zdroji dat, aby získal data na základě přihlašovacích údajů uživatele a pokud existují dostatečná oprávnění, data se načtou do sestavy nebo datového modelu pro daného uživatele. Pokud se ověření nezdaří, uživateli se zobrazí chyba.

Další informace najdete v části Ověřování ke zdrojům dat dříve v tomto dokumentu.

Naši uživatelé se neustále připojují ke stejným zdrojům dat, z nichž některé vyžadují přihlašovací údaje, které se liší od svých přihlašovacích údajů domény. Jak se můžou vyhnout zadávání těchto přihlašovacích údajů při každém vytvoření datového připojení?

- Power BI nabízí osobní bránu Power BI, což je funkce, která umožňuje uživatelům vytvářet přihlašovací údaje pro více různých zdrojů dat a pak tyto přihlašovací údaje automaticky používat při následném přístupu ke každému z těchto zdrojů dat. Další informace najdete v tématu Osobní brána Power BI.

Které porty používají místní brána dat a osobní brána? Musí být pro účely připojení povoleny nějaké názvy domén?

- Podrobná odpověď na tuto otázku je k dispozici na následujícím odkazu: Porty brány

Jak se používají obnovovací klíče a kde se ukládají při práci s místní bránou dat? A co zabezpečená správa přihlašovacích údajů?

Během instalace a konfigurace brány zatypuje správce do obnovovacího klíče brány. Tento obnovovací klíč se používá k vygenerování silného symetrického klíče AES. Zároveň se vytvoří asymetrický klíč RSA.

Tyto vygenerované klíče (RSA a AES) jsou uložené v souboru umístěném na místním počítači. Tento soubor je také zašifrovaný. Obsah souboru je možné dešifrovat pouze tímto konkrétním počítačem s Windows a pouze tímto konkrétním účtem služby brány.

Když uživatel zadá přihlašovací údaje ke zdroji dat v uživatelském rozhraní služba Power BI, přihlašovací údaje se zašifrují pomocí veřejného klíče v prohlížeči. Brána dešifruje přihlašovací údaje pomocí privátního klíče RSA a před uložením dat do služba Power BI je znovu zašifruje symetrickým klíčem AES. V tomto procesu služba Power BI nikdy nemá přístup k nešifrovaným datům.

Které komunikační protokoly používají místní brána dat a jak jsou zabezpečené?

Brána podporuje následující dva komunikační protokoly:

AMQP 1.0 – TCP + TLS: Tento protokol vyžaduje, aby porty 443, 5671-5672 a 9350-9354 byly otevřené pro odchozí komunikaci. Tento protokol je upřednostňovaný, protože má nižší komunikační režii.

HTTPS – WebSockety přes HTTPS + TLS: Tento protokol používá pouze port 443. WebSocket je inicializován jednou zprávou HTTP CONNECT. Po vytvoření kanálu je komunikace v podstatě TCP+TLS. Bránu můžete vynutit, aby používala tento protokol úpravou nastavení popsaného v článku o místní bráně.

Jaká je role Azure CDN v Power BI?

Jak už jsme zmínili dříve, Power BI používá Azure Content Delivery Network (CDN) k efektivní distribuci potřebného statického obsahu a souborů uživatelům na základě geografického národního prostředí. K dalším podrobnostem používá služba Power BI k efektivní distribuci nezbytného statického obsahu a souborů uživatelům prostřednictvím veřejného internetu více sítí CDN. Mezi tyto statické soubory patří stažení produktů (například Power BI Desktop, místní brána dat nebo aplikace Power BI od různých nezávislých poskytovatelů služeb), konfigurační soubory prohlížeče používané k zahájení a navázání následných připojení k služba Power BI a také počáteční zabezpečená přihlašovací stránka Power BI.

Na základě informací poskytnutých během počátečního připojení k služba Power BI kontaktuje prohlížeč uživatele zadaný azure CDN (nebo u některých souborů WFE) ke stažení kolekce zadaných běžných souborů nezbytných k povolení interakce prohlížeče s služba Power BI. Stránka prohlížeče pak obsahuje token Microsoft Entra, informace o relaci, umístění přidruženého back-endového clusteru a kolekci souborů stažených z clusteru Azure CDN a WFE po dobu trvání relace prohlížeče služba Power BI.

U vizuálů Power BI microsoft před publikováním položek do galerie provádí nějaké posouzení zabezpečení nebo ochrany osobních údajů vlastního kódu vizuálu?

- Ne. Je zodpovědností zákazníka zkontrolovat a určit, jestli se má kód vlastního vizuálu spoléhat. Veškerý kód vlastního vizuálu se provozuje v sandboxovém prostředí, takže jakýkoliv errantní kód ve vlastním vizuálu nemá nepříznivý vliv na zbytek služba Power BI.

Existují další vizuály Power BI, které odesílají informace mimo síť zákazníka?

- Ano. Mapy Bing a vizuály ESRI přenášejí data z služba Power BI pro vizuály, které tyto služby používají.

V případě aplikací šablon microsoft před publikováním položek do galerie provádí posouzení zabezpečení nebo ochrany osobních údajů aplikace šablony?

- Ne. Vydavatel aplikace zodpovídá za obsah, zatímco je zodpovědností zákazníka kontrolovat a určovat, jestli vydavateli aplikace šablony důvěřuje.

Existují aplikace šablon, které můžou odesílat informace mimo síť zákazníka?

- Ano. Je zodpovědností zákazníka zkontrolovat zásady ochrany osobních údajů vydavatele a určit, jestli se má aplikace šablony nainstalovat do tenanta. Vydavatel zodpovídá za informování zákazníka o chování a možnostech aplikace.

A co suverenita dat? Můžeme zřídit tenanty v datových centrech umístěných v konkrétních geografických oblastech, abychom zajistili, že data neopustí hranice země nebo oblasti?

Někteří zákazníci v určitých zeměpisných oblastech mají možnost vytvořit tenanta v národním nebo regionálním cloudu, kde se úložiště a zpracování dat uchovává odděleně od všech ostatních datacenter. Národní/regionální cloudy mají trochu jiný typ zabezpečení, protože samostatný správce dat provozuje národní nebo regionální cloud služba Power BI jménem Microsoftu.

Zákazníci můžou také nastavit tenanta v konkrétní oblasti. Tito tenanti ale nemají samostatného správce dat od Microsoftu. Ceny národních nebo regionálních cloudů se liší od obecně dostupných komerčních služba Power BI. Další informace o dostupnosti služba Power BI pro národní nebo regionální cloudy najdete v tématu Národní nebo regionální cloudy Power BI.

Jak Microsoft zachází s připojeními pro zákazníky, kteří mají předplatná Power BI Premium? Liší se tato připojení než pro služba Power BI než Premium?

- Připojení vytvořená pro zákazníky s předplatnými Power BI Premium implementují proces autorizace B2B (Microsoft Entra business-to-business) s použitím ID Microsoft Entra k povolení řízení přístupu a autorizace. Power BI zpracovává připojení od předplatitelů Power BI Premium k prostředkům Power BI Premium stejně jako jakýkoli jiný uživatel Microsoft Entra.

Jak funguje ověřování na straně serveru ve WFE?

- K ověřování na straně služby na straně uživatele dochází, jak je popsáno v následujících krocích, které jsou znázorněny na obrázku, který je následuje.

Uživatel zahájí připojení k služba Power BI z prohlížeče, a to zadáním adresy Power BI do adresního řádku nebo výběrem možnosti Přihlásit se z marketingové stránky Power BI (https://powerbi.microsoft.com). Připojení se naváže pomocí protokolu TLS 1.2 a HTTPS a veškerá následná komunikace mezi prohlížečem a služba Power BI používá protokol HTTPS.

Azure Traffic Manager zkontroluje záznam DNS uživatele a určí nejvhodnější (obvykle nejbližší) datacentrum, ve kterém je Power BI nasazené, a odpoví na DNS s IP adresou clusteru WFE, do kterého se má uživatel odeslat.

WFE pak přesměruje uživatele na přihlašovací stránku služeb Microsoft Online Services.

Po ověření uživatele přihlašovací stránka přesměruje uživatele na dříve určenou nejbližší služba Power BI clusterU WFE s ověřovacím kódem.

Cluster WFE zkontroluje ID Microsoft Entra a získá token zabezpečení Microsoft Entra pomocí ověřovacího kódu. Když MICROSOFT Entra ID vrátí úspěšné ověření uživatele a vrátí token zabezpečení Microsoft Entra, cluster WFE se obrať na globální službu Power BI, která udržuje seznam tenantů a jejich umístění back-endového clusteru Power BI a určuje, který cluster back-endových služeb Power BI obsahuje tenanta uživatele. Cluster WFE pak vrátí stránku aplikace do prohlížeče uživatele s relací, přístupem a směrováním požadovanými pro svou operaci.

Když teď prohlížeč klienta vyžaduje zákaznická data, odešle požadavky na adresu back-endového clusteru s přístupovým tokenem Microsoft Entra v hlavičce Autorizace. Back-endový cluster Power BI přečte přístupový token Microsoft Entra a ověří podpis, aby se zajistila platnost identity požadavku. Přístupový token Microsoft Entra bude mít nastavené datum vypršení platnosti podle zásad Microsoft Entra a aby se zachovala aktuální relace, klient Power BI v prohlížeči uživatele bude pravidelně vyhovět žádostem o obnovení přístupového tokenu před vypršením jeho platnosti.

Další materiály

Další informace o Power BI najdete v následujících zdrojích informací.