Správa rolí správce pomocí Microsoft Entra Privileged Identity Management

Použijte Microsoft Entra Privileged Identity Management (PIM) ke správě vysoce privilegovaných administrátorských rolí v centru pro správu Power Platform.

Předpoklady

- Odstraňte stará přiřazení rolí správce systému ve vašich prostředích. Skripty PowerShellu můžete použít k inventarizaci a odebrání nežádoucích uživatelů z role Správce systému v jednom nebo více prostředích Power Platform.

Změny v podpoře funkcí

Microsoft již automaticky nepřiřazuje roli Správce systému uživatelům s rolemi správce na globální úrovni nebo na úrovni služeb, jako je Power Platform Administrátor a Správce Dynamics 365.

Tito administrátoři se mohou nadále přihlašovat do Power Platform centra pro správu s těmito oprávněními:

- Povolení nebo zakázání nastavení na úrovni klienta

- Zobrazení analytických informací pro prostředí

- Zobrazení spotřeby kapacity

Tito správci nemohou bez licence provádět činnosti, které vyžadují přímý přístup k Dataverse datům. Příklady těchto aktivit zahrnují:

- Aktualizace role zabezpečení pro uživatele v prostředí

- Instalace aplikací pro prostředí

Důležité

Globální správci, Power Platform administrátoři a správci služeb Dynamics 365 musí před prováděním činností vyžadujících přístup dokončit další krok Dataverse. Musí mít vyšší roli Správce systému v prostředí, ke kterému potřebují přístup. Všechny výškové akce se zaznamenávají do Microsoft Purview.

Známá omezení

Při použití rozhraní API si všimnete, že pokud je volajícím správce systému, samočinné volání vrátí úspěch, místo aby volajícímu oznámilo, že správce systému již existuje.

Uživatel, který volá, musí mít přiřazenu roli správce klienta. Úplný seznam uživatelů, kteří splňují kritéria správce klientů, najdete v části Změny podpory funkcí

Pokud jste správce Dynamics 365 a prostředí je chráněno skupinou zabezpečení, musíte být členem skupiny zabezpečení. Toto pravidlo se nevztahuje na uživatele s rolemi globálního správce nebo Power Platform administrátora.

Elevation API může vyvolat pouze uživatel, který potřebuje zvýšit svůj stav. Nepodporuje volání API jménem jiného uživatele pro účely zvýšení.

Role správce systému přiřazená prostřednictvím vlastního povýšení není odebrána, když vyprší platnost přiřazení role v Privileged Identity Management. Musíte ručně odebrat uživatele z role správce systému. Viz úklidová činnost

Pro zákazníky, kteří používají startovací sadu CoE Microsoft Power Platform, je k dispozici řešení. Další informace a podrobnosti naleznete v části Problém PIM a řešení č. 8119.

Přidělování rolí prostřednictvím skupin není podporováno. Ujistěte se, že přidělujete role přímo uživateli.

Zvyšte si roli na správce systému.

Podporujeme zvýšení role buď pomocí PowerShellu, nebo prostřednictvím intuitivního prostředí v centru pro správu Power Platform.

Poznámka:

Uživatelé, kteří si sami chtějí zvýšit roli, musí být globálním správcem, správcem Power Platform nebo správcem Dynamics 365. Uživatelské rozhraní v centru pro správu Power Platform není k dispozici pro uživatele s ostatními rolemi správce Entra ID a při pokusu o zvýšení role pomocí rozhraní PowerShell API je vrácena chyba.

Zvýšení vlastní role v PowerShellu

Nastavení PowerShell

Instalujte MSAL PowerShell modul. Modul je třeba nainstalovat jenom jednou.

Install-Module -Name MSAL.PS

Další informace o nastavení PowerShell najdete v části Rychlé spuštění webového rozhraní API s PowerShell a Visual Studio Code.

Krok 1: Spusťte skript pro zvýšení

V PowerShellu:

- Proveďte ověření pomocí Power Platform API.

- Vytvořte

httpdotaz s vaším ID prostředí. - Chcete-li požádat o zvýšení, zavolejte koncový bod API.

Přidejte ID svého prostředí

Získejte své ID prostředí z karty Prostředí v Centru pro správu Power Platform.

Přidejte svůj jedinečný

<environment id>do skriptu.

Spusťte skript

Zkopírujte a vložte skript do PowerShell konzoly.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Krok 2: Potvrďte výsledek

Po úspěchu uvidíte výstup podobný následujícímu výstupu. Vyhledejte "Code": "UserExists" jako důkaz, že jste úspěšně povýšil svou roli.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:d111c55c-aab2-8888-86d4-ece1234f11e6 exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Chyby

Pokud nemáte správná oprávnění, může se zobrazit chybová zpráva.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Krok 3: Čištění

Spusťte Remove-RoleAssignmentFromUsers k odebrání uživatelů z role zabezpečení systémový administrátor poté, co vyprší platnost přiřazení v PIM.

-roleName: "Správce systému" nebo jiná role-usersFilePath: Cesta k souboru CSV se seznamem hlavních jmen uživatelů (jedno na řádek)-environmentUrl: Nalezeno na admin.powerplatform.microsoft.com-processAllEnvironments: (Volitelné) Zpracujte všechna vaše prostředí-geo: Platné GEO-outputLogsDirectory: Cesta, kam se zapisují soubory protokolu

Ukázkový skript

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

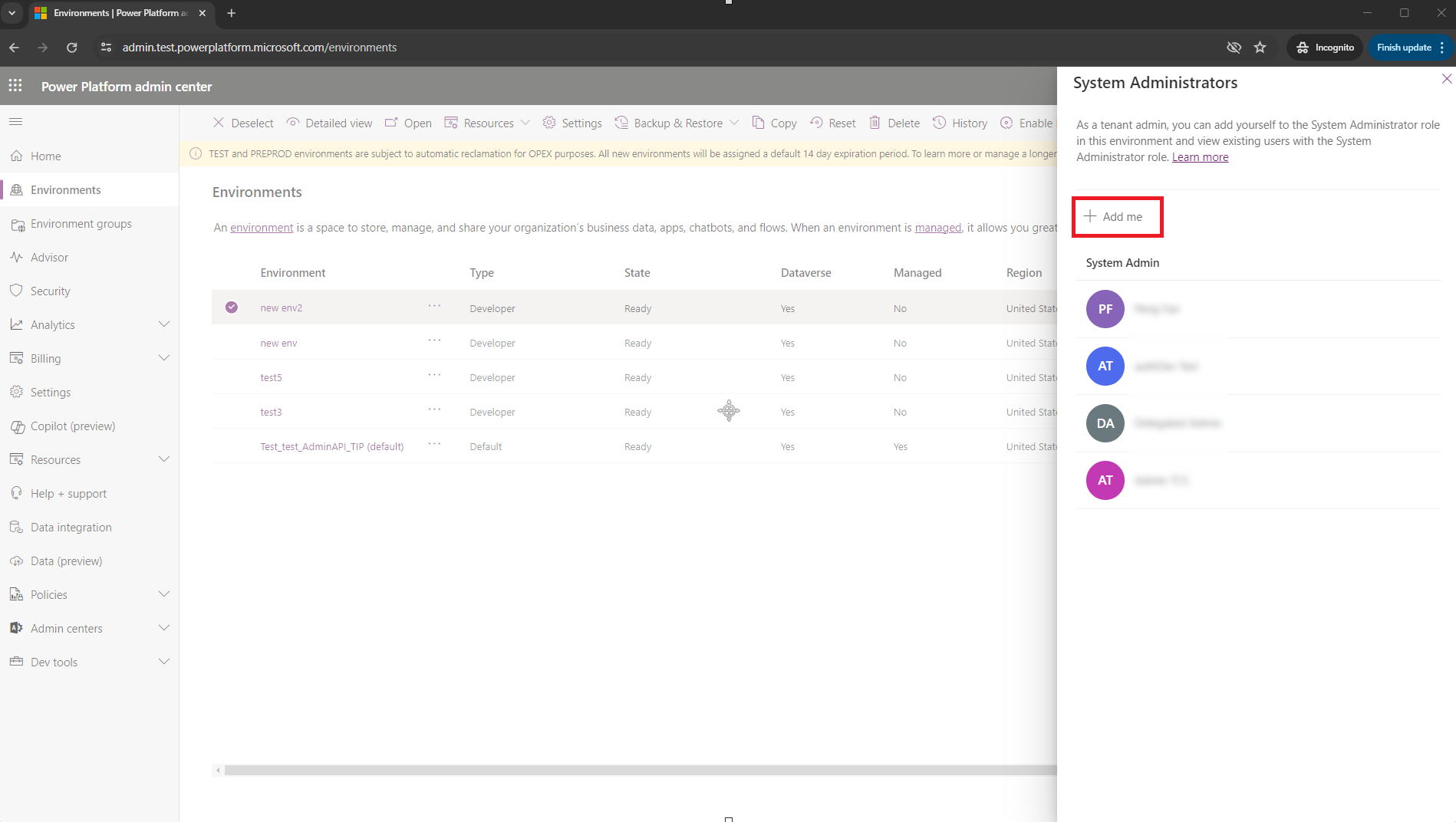

Zvýšení vlastní role prostřednictvím centra pro správu Power Platform

Přihlaste se k centru pro správu Power Platform.

V levém bočním panelu vyberte Prostředí.

Zaškrtněte políčko vedle vašeho prostředí.

Na panelu příkazů volbou Členství požádejte o zvýšení své role.

Zobrazí se podokno Správci systému. Přidejte se do role správce systému volbou Přidat sebe.