Krok 1: Přidání aplikací SaaS do ID Microsoft Entra a do rozsahu zásad

Microsoft Entra ID je cloudová služba pro správu identit a přístupu od Microsoftu. Microsoft Entra ID poskytuje zabezpečená řešení ověřování a autorizace, aby zákazníci, partneři a zaměstnanci měli přístup k potřebným aplikacím. Microsoft Entra ID, podmíněný přístup, vícefaktorové ověřování, jednotné přihlašování (SSO) a automatické zřizování uživatelů usnadňují a zabezpečují správu identit a přístupu.

Integrujte své aplikace SaaS do Microsoft Entra ID, abyste pro ně mohli monitorovat a konfigurovat přístup. Microsoft Entra ID má galerii aplikací, což je kolekce aplikací SaaS, které byly předem integrované s Microsoft Entra ID. Můžete také přidat vlastní aplikace. Další informace najdete v pěti krocích integrace všech aplikací s Id Microsoft Entra.

Po přidání aplikací do Microsoft Entra ID můžete nakonfigurovat, jak se aplikace přistupují a podléhají určitým podmínkám, a to tak, že je zahrnete do rozsahu zásad identit nulová důvěra (Zero Trust) identit a přístupu zařízení.

Pokud už máte nasazený Microsoft Defender for Cloud Apps, můžete zjistit aplikace SaaS, které se používají ve vaší organizaci. Další informace najdete v kroku 2 tohoto řešení a zjišťování a správa stínového IT ve vaší síti.

Přidávání aplikací v Microsoft Entra ID

Přidání aplikací do Microsoft Entra ID vám pomůže využít služby, které poskytuje, včetně:

- Ověřování a autorizace aplikací

- Ověřování a autorizace uživatelů.

- Jednotné přihlašování pomocí federace nebo hesel

- Zřizování a synchronizace uživatelů

- Řízení přístupu na základě role, které používá Microsoft Entra k definování aplikačních rolí a provádění kontrol autorizace na základě rolí v aplikaci.

- Autorizační služby OAuth, které používají Microsoft 365 a další aplikace Microsoftu k autorizaci přístupu k rozhraním API a prostředkům.

- Publikování aplikací a proxy server pro publikování aplikace z vaší privátní sítě na internet

- Atributy rozšíření schématu adresáře pro ukládání dalších dat v Microsoft Entra ID.

V Microsoft Entra ID můžete přidat aplikace několika způsoby. Nejjednodušší způsob, jak začít se správou aplikací, je použít galerii aplikací. Máte také možnost přidávat vlastní aplikace. Tato část vás provede oběma způsoby.

Přidání aplikací z galerie aplikací

Microsoft Entra ID má galerii aplikací, která obsahuje kolekci aplikací SaaS, které byly předem integrované s Microsoft Entra ID. Stačí se přihlásit do Centra pro správu Microsoft Entra a vybrat aplikace z konkrétních cloudových platforem, doporučených aplikací nebo vyhledat aplikaci, kterou chcete použít.

Další informace naleznete v tématu Přidání podnikové aplikace a přehled galerie aplikací Microsoft Entra.

Přidání vlastních aplikací v galerii aplikací Microsoft Entra

Můžete vyvíjet vlastní cloudové aplikace a zaregistrovat je v Microsoft Entra ID. Registrace pomocí Microsoft Entra ID vám umožní využívat funkce zabezpečení poskytované vaším tenantem Microsoftu 365. V Centru pro správu Microsoft Entra můžete svou aplikaci zaregistrovat v registracích aplikací nebo ji můžete zaregistrovat pomocí odkazu Vytvořit vlastní aplikaci při přidávání nové aplikace v podnikových aplikacích.

Další informace naleznete v tématu Co je správa aplikací v Microsoft Entra ID? a Žádost o publikování aplikace v galerii aplikací Microsoft Entra.

Přidání aplikací do rozsahu zásad identit nulová důvěra (Zero Trust) a přístupu zařízení

Zásady podmíněného přístupu umožňují přiřadit ovládací prvky konkrétním aplikacím, akcím nebo kontextu ověřování. Můžete definovat podmínky, jako je typ zařízení, přistupovat k prostředku, úrovním rizik uživatelů, důvěryhodným umístěním a dalším podmínkám, jako je silné ověřování. Vícefaktorové ověřování (MFA) například pomáhá chránit přístup k datům a aplikacím s dodatečným zabezpečením tím, že vyžaduje druhou formu ověření.

Po přidání aplikací do Microsoft Entra ID je potřeba je přidat do rozsahu zásad nulová důvěra (Zero Trust) identit a přístupu zařízení.

Aktualizace běžných zásad

Následující diagram znázorňuje zásady nulová důvěra (Zero Trust) identit a přístupu zařízení pro aplikace SaaS a PaaS a zvýrazňují sadu běžných zásad podmíněného přístupu, jejichž obory je potřeba upravit tak, aby zahrnovaly vaše aplikace SaaS.

Aby se každá zásada aktualizovala, ujistěte se, že vaše aplikace a jejich závislé služby jsou součástí přiřazování cloudových aplikací.

Tato tabulka obsahuje seznam zásad, které je potřeba zkontrolovat pomocí odkazů na jednotlivé zásady v sadě běžných zásad identit a přístupu zařízení.

| Úroveň ochrany | Zásady | Popis |

|---|---|---|

| Bodem | Vyžadovat vícefaktorové ověřování, pokud je riziko přihlášení střední nebo vysoké | Ujistěte se, že jsou vaše cloudové aplikace a závislé služby zahrnuté do seznamu aplikací. |

| Blokování klientů, kteří nepodporují moderní ověřování | Zahrňte své aplikace a závislé služby do přiřazování cloudových aplikací. | |

| Uživatelé s vysokým rizikem musí změnit heslo | Vynutí, aby uživatelé aplikace při přihlašování změnili heslo, pokud se zjistí vysoká riziková aktivita pro svůj účet. | |

| Použití zásad ochrany dat APP | Ujistěte se, že jsou vaše cloudové aplikace a závislé služby zahrnuté do seznamu aplikací. Aktualizujte zásady pro každou platformu (iOS, Android, Windows). | |

| Enterprise | Vyžadovat vícefaktorové ověřování, pokud je riziko přihlášení nízké, střední nebo vysoké | Ujistěte se, že jsou vaše cloudové aplikace a závislé služby zahrnuté do seznamu aplikací. |

| Vyžadování kompatibilních počítačů a mobilních zařízení | Ujistěte se, že jsou vaše cloudové aplikace a závislé služby zahrnuté do seznamu aplikací. | |

| Specializované zabezpečení | Vždy vyžadovat vícefaktorové ověřování | Bez ohledu na identitu uživatele používá vaše organizace vícefaktorové ověřování. |

Další informace najdete v tématu Doporučené zásady Microsoft Defenderu for Cloud Apps pro aplikace SaaS.

Další krok

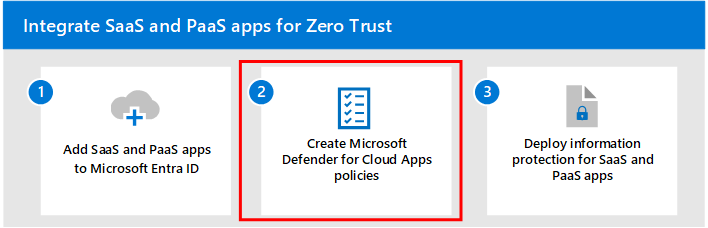

Pokračujte krokem 2 a vytvořte zásady Defenderu for Cloud Apps.