Kdy použít Azure Firewall

Víte, co je Azure Firewall a jak funguje. Teď potřebujete nějaká kritéria, která vám pomůžou vyhodnotit, jestli jsou pro vaši společnost vhodné volby služby Azure Firewall a Azure Firewall Manager. Abychom vám pomohli se rozhodnout, podívejme se na následující scénáře:

- Chcete chránit síť před infiltrací.

- Chcete chránit síť před chybou uživatele.

- Vaše firma zahrnuje elektronické obchodování nebo platby platební kartou.

- Chcete nakonfigurovat připojení paprsku k paprskům.

- Chcete monitorovat příchozí a odchozí provoz.

- Vaše síť vyžaduje více bran firewall.

- Chcete implementovat hierarchické zásady brány firewall.

V rámci vyhodnocení služby Azure Firewall a Azure Firewall Manageru víte, že společnost Contoso čelí několika těmto scénářům. Další podrobnosti najdete v následujících odpovídajících částech.

Chcete chránit síť před infiltrací.

Běžným cílem mnoha škodlivých herců je infiltrovat vaši síť. Tito vetřelci můžou chtít použít síťové prostředky nebo prozkoumat, ukrást nebo zničit citlivá nebo proprietární data.

Služba Azure Firewall je navržená tak, aby zabránila takovým neoprávněným vniknutím. Například hacker se zlými úmysly se může pokusit infiltrovat síť tím, že požádá o přístup k síťovému prostředku. Azure Firewall používá stavovou kontrolu síťových paketů k prozkoumání kontextu těchto požadavků. Pokud je žádost odpovědí na dřívější legitimní aktivitu, brána firewall pravděpodobně požadavek povolí; Pokud se žádost zdála mimo žádné místo – například požadavek odeslaný infiltrátorem – brána firewall žádost odepře.

Chcete chránit síť před chybou uživatele.

Možná nejběžnější metodou infiltrace sítě nebo instalace malwaru v síťovém počítači je oklamat uživatele sítě, aby klikl na odkaz v e-mailové zprávě. Tento odkaz pošle uživatele na škodlivý web řízený hackerem, který buď nainstaluje malware, nebo triky uživatele při zadávání síťových přihlašovacích údajů.

Azure Firewall takovým útokům brání tím, že pomocí analýzy hrozeb zamítá přístup ke známým škodlivým doménám a IP adresám.

Vaše firma zahrnuje elektronické obchodování nebo platby platební kartou.

Má vaše firma součást elektronického obchodování nebo zpracovává online platby platební kartou? Pokud ano, vaše společnost možná bude muset dodržovat standard PCI DSS (Payment Card Industry Data Security Standard). PCI DSS je sada standardů zabezpečení vytvořená a udržovaná Radou bezpečnostních standardů PCI. Aby bylo dosaženo dodržování předpisů PCI, pcI DSS uvádí desítky požadavků. Tady je první požadavek:

- Nainstalujte a udržujte konfiguraci brány firewall pro ochranu dat držitelů karet.

PcI DSS určuje, že je potřeba nastavit konfiguraci brány firewall, která omezuje veškerý příchozí a odchozí provoz z nedůvěryhodných sítí a hostitelů. Brána firewall musí také odepřít veškerý ostatní provoz s výjimkou protokolů potřebných ke zpracování platebních karet.

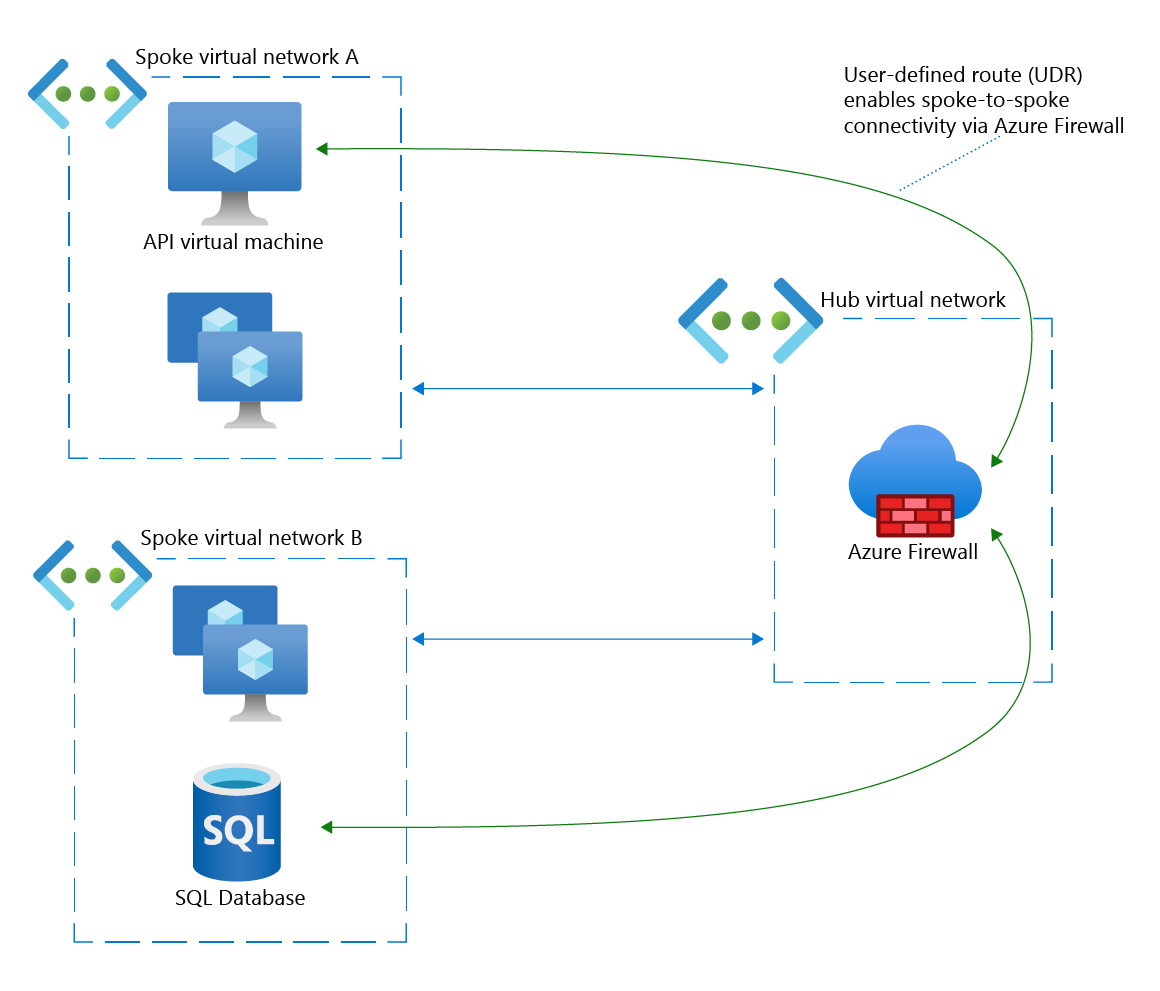

Chcete nakonfigurovat připojení paprsku k paprsku

Typická hvězdicová síťová topologie má následující charakteristiky:

- Jedna virtuální síť, která funguje jako centrální spojovací bod – centrum.

- Jedna nebo více virtuálních sítí, které jsou v partnerském vztahu k centru – paprsky. Místní síť připojená přes okruh ExpressRoute nebo bránu VPN je také možné považovat za paprskovou v této topologii.

Paprskové sítě můžou vyměňovat data s centrem, ale paprsky spolu nemůžou komunikovat přímo. Možná budete potřebovat takové přímé připojení. Jedna paprsková síť může například hostovat aplikační programovací rozhraní (API), které vyžaduje informace z databáze SQL nasazené v jiném paprsku.

Jedním zřešeních To funguje pro několik takových připojení, ale může rychle růst nepraktný s rostoucím počtem připojení.

Jednodušším a bezpečnějším řešením je použití služby Azure Firewall k nastavení přímého připojení mezi paprsky. Toto připojení dosáhnete tak, že nejprve nasadíte instanci služby Azure Firewall v centru. Pak nakonfigurujete paprskové virtuální sítě s trasami definovanými uživatelem, které konkrétně směrují data přes bránu firewall a do druhého paprsku.

Chcete monitorovat příchozí a odchozí provoz

Vaše společnost může chtít analyzovat podrobné sestavy o příchozím a odchozím síťovém provozu. Existuje mnoho důvodů, proč takové sestavy vyžadovat, včetně dodržování právních předpisů, vynucování zásad společnosti na používání internetu a řešení potíží.

Službu Azure Firewall můžete nakonfigurovat tak, aby udržovala diagnostické protokoly čtyř typů aktivit brány firewall:

- Pravidla aplikace

- Pravidla sítě

- Analýza hrozeb

- Proxy server DNS

Protokol pravidel aplikace brány firewall může například obsahovat položky, například následující položky pro odchozí požadavek:

- Požadavek HTTPS od 10.1.0.20:24352 do somewebsite.com:443. Akce: Povolit Kolekce pravidel: collection100. Pravidlo: pravidlo105

Protokol pravidel sítě brány firewall může obsahovat například následující položky pro příchozí požadavek:

- Požadavek TCP od 73.121.236.17:12354 do 10.0.0.30:3389. Akce: Odepřít

Po povolení protokolování diagnostiky můžete protokoly monitorovat a analyzovat následujícími způsoby:

- Protokoly můžete prozkoumat přímo v nativním formátu JSON.

- Protokoly můžete prozkoumat ve službě Azure Monitor.

- Protokoly můžete prozkoumat a analyzovat v sešitu služby Azure Firewall.

Vaše síť vyžaduje více bran firewall.

Pokud využití Azure vaší společnosti zahrnuje více oblastí Azure, máte několik internetových připojení, což znamená, že potřebujete instanci brány firewall nasazenou pro každé z těchto připojení. Tyto brány firewall můžete nakonfigurovat a spravovat samostatně, ale tím dojde k několika problémům:

- Správa více bran firewall je hodně práce.

- Změny globálních pravidel a nastavení se musí rozšířit do každé brány firewall.

- Udržovat konzistenci napříč všemi branami firewall je obtížné.

Azure Firewall Manager tyto problémy řeší tím, že poskytuje centrální rozhraní pro správu pro každou instanci služby Azure Firewall ve všech oblastech a předplatných Azure. Můžete vytvořit zásady brány firewall a pak je použít pro každou bránu firewall, aby se zachovala konzistence. Změny zásad se automaticky rozšíří do všech instancí brány firewall.

Chcete implementovat hierarchické zásady brány firewall

Mnoho menších společností může použít zásadu brány firewall s jednou velikostí. To znamená, že malé společnosti můžou často vytvořit jednu zásadu brány firewall, která platí pro každého uživatele a prostředky v síti.

U většiny větších společností se však vyžaduje podrobnější a podrobnější přístup. Představte si například následující dva scénáře:

- Obchod DevOps může mít virtuální síť pro vývoj aplikace, jinou virtuální síť pro přípravu aplikace a třetí virtuální síť pro produkční verzi aplikace.

- Velká firma může mít samostatné týmy pro uživatele databáze, technické pracovníky a prodej. Každý z těchto týmů má svou vlastní sadu aplikací běžících v samostatných virtuálních sítích.

I když existují pravidla brány firewall, která jsou společná pro všechny, uživatelé a prostředky v každé virtuální síti vyžadují určitá pravidla brány firewall. Větší společnosti tedy téměř vždy vyžadují hierarchické zásady brány firewall. Hierarchické zásady brány firewall se skládají z následujících dvou součástí:

- Jedna základní zásada brány firewall, která implementuje pravidla, která je potřeba vynutit pro celou společnost.

- Jedna nebo více místních zásad brány firewall, které implementují pravidla specifická pro konkrétní aplikaci, tým nebo službu. Místní zásady dědí základní zásady brány firewall a pak přidávají pravidla související s podkladovou aplikací, týmem nebo službou.

Při použití Azure Firewall Manageru můžete nastavit základní zásady brány firewall a pak vytvořit místní zásady, které dědí základní zásady a implementují specifická pravidla navržená pro základní prostředek.