Aktionsgruppen

Wenn gemäß den Azure Monitor-Daten ein Problem mit Ihrer Infrastruktur oder Anwendung vorliegen könnte, wird eine Warnung ausgelöst. Sie können eine Aktionsgruppe verwenden, um eine Benachrichtigung wie einen Sprachanruf, eine SMS oder eine E-Mail zu senden, wenn die Warnung zusätzlich zur Warnung selbst ausgelöst wird. Aktionsgruppen sind eine Sammlung von Benachrichtigungseinstellungen und-aktionen. Azure Monitor, Azure Service Health und Azure Advisor verwenden Aktionsgruppen, um Benutzer über die Warnung zu informieren und eine Aktion auszuführen. In diesem Artikel erfahren Sie, wie Sie Aktionsgruppen erstellen und verwalten.

Jede Aktion besteht aus diesen Komponenten:

- Typ: Die gesendete Benachrichtigung oder ausgeführte Aktion. Beispiele sind das Senden eines Sprachanrufs, einer SMS oder einer E-Mail. Sie können auch verschiedene automatisierte Aktionen auslösen.

- Name: Ein eindeutiger Bezeichner innerhalb der Aktionsgruppe.

- Details: Die entsprechenden Details, die je nach Typ variieren.

Im Allgemeinen handelt es sich bei einer Aktionsgruppe um einen globalen Dienst. Anstrengungen, sie regional besser verfügbar zu machen, sind in Entwicklung.

Anforderungen von Clients können von Aktionsgruppendiensten in jeder Region verarbeitet werden. Wenn eine Region des Aktionsgruppendiensts ausfällt, wird der Datenverkehr automatisch weitergeleitet und in anderen Regionen verarbeitet. Als globaler Dienst ermöglicht eine Aktionsgruppe die Bereitstellung einer Lösung zur Notfallwiederherstellung. Regionale Anforderungen stützen sich auf die Verfügbarkeitszonenredundanz, um die Datenschutzanforderungen zu erfüllen, und bieten eine ähnliche Lösung für die Notfallwiederherstellung.

- Sie können einer Benachrichtigungsregel bis zu fünf Aktionsgruppen hinzufügen.

- Aktionsgruppen werden gleichzeitig ohne eine bestimmte Reihenfolge ausgeführt.

- Mehrere Benachrichtigungsregeln können dieselbe Aktionsgruppe verwenden.

- Aktionsgruppen werden durch den eindeutigen Satz von Aktionen und den zu benachrichtigenden Benutzerinnen und Benutzern definiert. Wenn Sie beispielsweise „User1“, „User2“ und „User3“ per E-Mail wegen zwei unterschiedlichen Warnungsregeln benachrichtigen möchten, müssen Sie nur eine Aktionsgruppe erstellen, die Sie für beide Warnungsregeln anwenden können.

Erstellen einer Aktionsgruppe im Azure-Portal

Öffnen Sie das Azure-Portal.

Suchen Sie nach Überwachen, und wählen Sie diese Option aus. Im Bereich Überwachen sind alle Ihre Überwachungseinstellungen und -daten an einem zentralen Ort zusammengefasst.

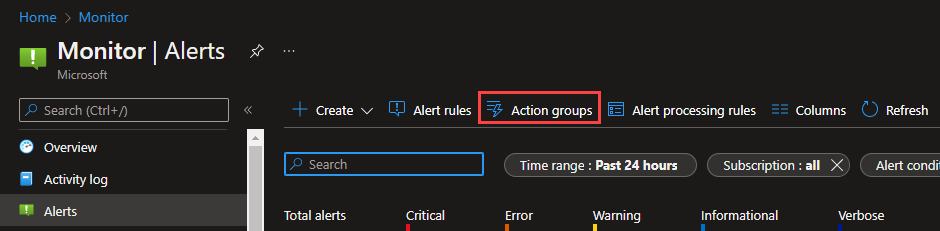

Wählen Sie Warnungen und dann Aktionsgruppen aus.

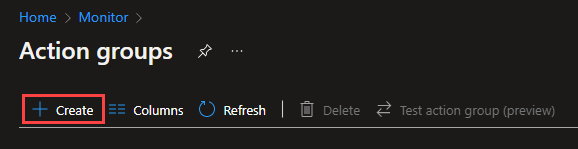

Klicken Sie auf Erstellen.

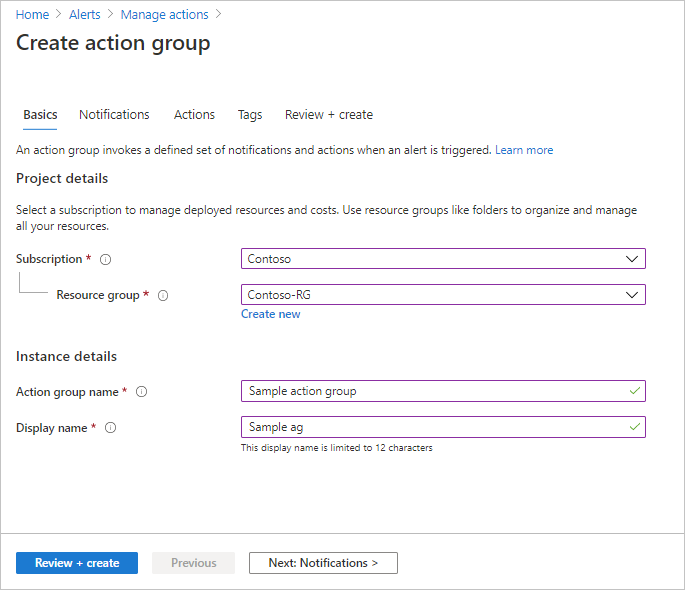

Konfigurieren Sie grundlegende Aktionsgruppeneinstellungen. Im Abschnitt Projektdetails gehen Sie folgendermaßen vor:

- Wählen Sie Werte für Abonnement und Ressourcengruppe aus.

- Wählen Sie die Region aus.

Hinweis

Warnungen zur Service Health werden nur in öffentlichen Clouds innerhalb des globalen Bereichs unterstützt. Damit Aktionsgruppen als Reaktion auf eine Warnung zur Service Health ordnungsgemäß funktionieren, muss der Bereich der Aktionsgruppe als „Global“ definiert werden.

Option Verhalten Global Der Aktionsgruppendienst entscheidet, wo die Aktionsgruppe gespeichert werden soll. Die Aktionsgruppe wird in mindestens zwei Regionen fortgeführt, um die regionale Resilienz zu gewährleisten. Die Verarbeitung von Aktionen kann in jeder geografischen Region erfolgen.

Sprach-, SMS- und E-Mail-Aktionen, die als Ergebnis von Dienstintegritätswarnungen ausgeführt werden, sind widerstandsfähig für Azure Live-Site-Vorfälle.Länderspezifisch Die Aktionsgruppe wird innerhalb der ausgewählten Region gespeichert. Die Aktionsgruppe ist zonenredundant. Verwenden Sie diese Option, wenn Sie sicherstellen möchten, dass die Verarbeitung Ihrer Aktionsgruppe innerhalb einer bestimmten geografischen Begrenzung ausgeführt wird. Sie können eine der folgenden Regionen für die regionale Verarbeitung von Aktionsgruppen auswählen:

- USA, Osten

- USA, Westen

- USA, Osten 2

- USA, Westen 2

– USA, Süden-Mitte

– USA, Norden-Mitte

– Schweden, Mitte

– Deutschland, Westen-Mitte

- Indien, Mitte

- Indien, Süden

Wir fügen laufend weitere Regionen für die regionale Datenverarbeitung von Aktionsgruppen hinzu.Die Aktionsgruppe wird in dem Abonnement, der Region und der Ressourcengruppe gespeichert, die Sie auswählen.

Geben Sie im Abschnitt Details zur Instanz Werte für Name der Aktionsgruppe und Anzeigename ein. Der Anzeigename wird anstelle eines vollständigen Aktionsgruppennamens verwendet, wenn die Gruppe zum Senden von Benachrichtigungen verwendet wird.

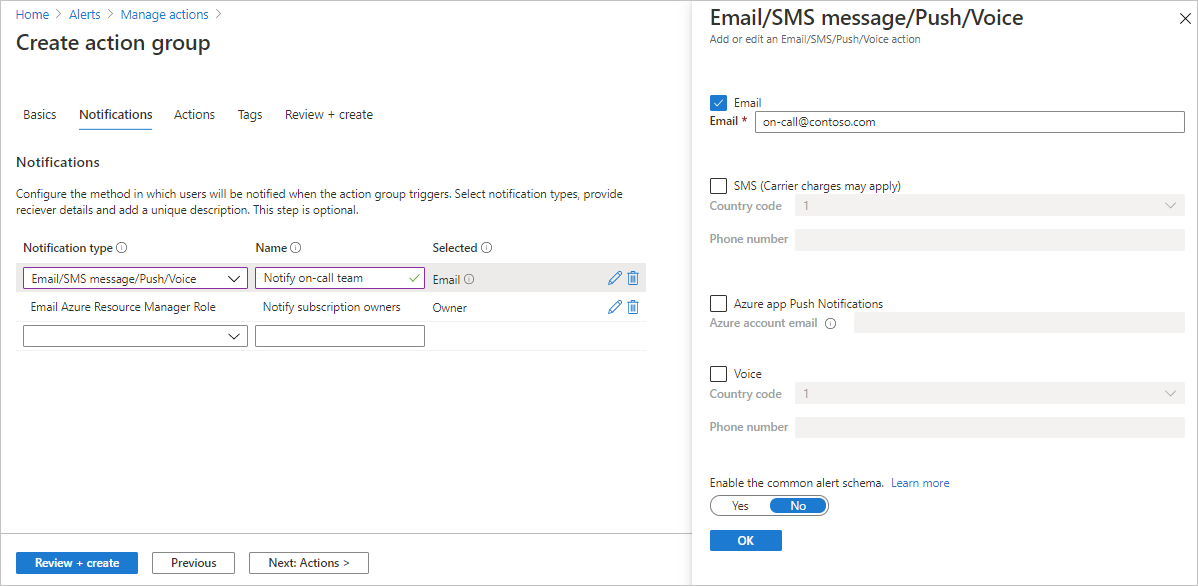

Konfigurieren von Benachrichtigungen. Wählen Sie Weiter: Benachrichtigungen oder die Registerkarte Benachrichtigungen am unteren Seitenrand aus.

Definieren Sie eine Liste von Benachrichtigungen, die bei Auslösung einer Warnung gesendet werden.

Für jede Benachrichtigung führen Sie folgende Schritte aus:

Wählen Sie den Benachrichtigungstyp aus, und füllen Sie dann die entsprechenden Felder für diese Benachrichtigung aus. Verfügbare Optionen:

Benachrichtigungstyp BESCHREIBUNG Felder E-Mail an Azure Resource Manager-Rolle senden Senden Sie eine E-Mail an die Mitglieder des Abonnements, je nach deren Rolle.

Siehe E-Mail.Geben Sie die primäre E-Mail-Adresse ein, die für den Microsoft Entra-Benutzer konfiguriert ist. Siehe E-Mail. E-Mail Stellen Sie sicher, dass Ihre E-Mail-Filterung und alle Dienste zur Verhinderung von Schadsoftware/Spam entsprechend konfiguriert sind. E-Mails werden von den folgenden E-Mail-Adressen gesendet:

* azure-noreply@microsoft.com

* azureemail-noreply@microsoft.com

* alerts-noreply@mail.windowsazure.comGeben Sie die E-Mail-Adresse ein, an die die Benachrichtigung gesendet werden soll. sms SMS-Benachrichtigungen unterstützen die bidirektionale Kommunikation. Die SMS enthält die folgenden Informationen:

* Kurzname der Aktionsgruppe, an die diese Warnung gesendet wurde

* Der Titel der Warnung

Ein Benutzer kann auf eine der folgenden Weisen auf eine SMS reagieren:

* Das Abonnieren aller SMS-Warnungen für alle Aktionsgruppen oder eine einzelne Aktionsgruppe kündigen

* Warnungen erneut abonnieren

* Hilfe anfordern

Weitere Informationen zu unterstützten SMS-Antworten finden Sie unter SMS-Antworten.Geben Sie den Ländercode und die Telefonnummer des SMS-Empfängers ein. Wenn Sie Ihren Länder-/Regionscode im Azure-Portal nicht auswählen können, wird SMS für Ihr Land bzw. Ihre Region nicht unterstützt. Wenn Ihr Länder-/Regionscode nicht verfügbar ist, können Sie über Teilen Sie Ihre Ideen! dafür stimmen, dass Ihr Land bzw. Ihre Region hinzugefügt wird. Bis Ihr Land unterstützt wird, können Sie als Problemumgehung die Aktionsgruppe so konfigurieren, dass sie einen Webhook zu einem SMS-Anbieter eines Drittanbieters aufruft, der Ihr Land/Ihre Region unterstützt. Pushbenachrichtigungen der Azure-App Senden sie Benachrichtigungen an die mobile Azure-App. Um das Senden von Pushbenachrichtigungen an die mobile Azure-App zu aktivieren, geben Sie weitere Informationen zur mobilen Azure-App an (siehe Mobile Azure-App). Geben Sie beim Konfigurieren der mobilen Azure-App im Feld Azure-Konto-E-Mail die E-Mail-Adresse an, die Sie als Konto-ID verwenden. Sprache Sprachbenachrichtigung Geben Sie den Ländercode und die Telefonnummer des Empfängers der Benachrichtigung ein. Wenn Sie Ihren Länder-/Regionscode im Microsoft Azure-Portal nicht auswählen können, werden Sprachanrufe für Ihr Land bzw. Ihre Region nicht unterstützt. Wenn Ihr Länder-/Regionscode nicht verfügbar ist, können Sie über Teilen Sie Ihre Ideen! dafür stimmen, dass Ihr Land bzw. Ihre Region hinzugefügt wird. Bis Ihr Land unterstützt wird, können Sie als Problemumgehung die Aktionsgruppe so konfigurieren, dass sie einen Webhook zu einem Sprachanrufanbieter eines Drittanbieters aufruft, der Ihr Land/Ihre Region unterstützt. Wählen Sie aus, ob das Allgemeine Warnungsschema aktiviert werden soll. Das allgemeine Warnungsschema ist eine einzelne, erweiterbare und einheitliche Warnungsnutzlast, die für alle Benachrichtigungsdienste in Azure Monitor verwendet werden kann. Weitere Informationen zu diesem Schema finden Sie unter Allgemeines Warnungsschema.

Klicken Sie auf OK.

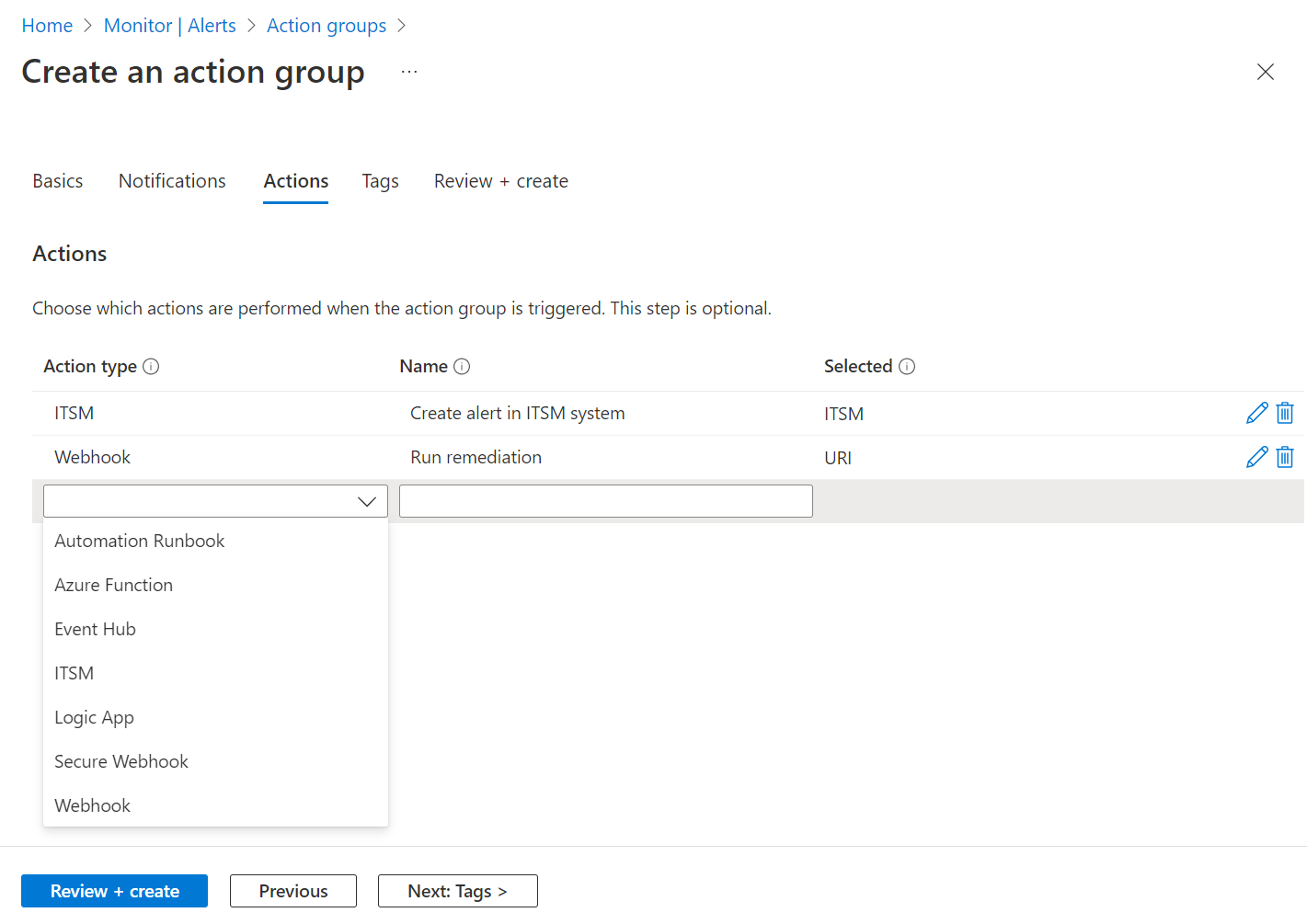

Konfigurieren Sie Aktionen. Wählen Sie Weiter: Aktionen aus. Alternativ können Sie am oberen Seitenrand die Registerkarte Aktionen auswählen.

Definieren Sie eine Liste von Aktionen, die bei Auslösung einer Warnung gestartet werden. Wählen Sie einen Aktionstyp aus, und geben Sie einen Namen für jede Aktion ein.

Aktionstyp Informationen Automation Runbook Verwenden Sie das Automation-Runbook, um Aufgaben basierend auf Metriken zu automatisieren. Beenden Sie beispielsweise Ressourcen, wenn ein bestimmter Schwellenwert im zugeordneten Budget erreicht wird. Informationen zu den Grenzwerten für Automation-Runbook-Nutzlasten finden Sie unter Automatisierungsgrenzwerte. Event Hubs Eine Event Hub-Aktion veröffentlicht Benachrichtigungen in Azure Event Hubs. Weitere Informationen zu Event Hubs finden Sie unter Azure Event Hubs: Big Data-Streamingplattform und Ereigniserfassungsdienst. Sie können den Benachrichtigungsstream über Ihren Ereignisempfänger abonnieren. Functions Diese Aktion ruft einen vorhandenen HTTP-Triggerendpunkt in Funktionen auf. Weitere Informationen finden Sie unter Azure Functions.

Wenn Sie die Functions-Aktion definieren, werden der HTTP-Triggerendpunkt und der Zugriffsschlüssel der Funktion in der Aktionsdefinition gespeichert, z. B.https://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>. Falls Sie den Zugriffsschlüssel für die Funktion ändern, müssen Sie die Funktionsaktion in der Aktionsgruppe entfernen und neu erstellen.

Ihr Endpunkt muss die HTTP POST-Methode unterstützen.

Die Funktion muss Zugriff auf das Speicherkonto haben. Wenn er keinen Zugriff hat, sind keine Schlüssel verfügbar, und der Funktions-URI ist nicht zugänglich.

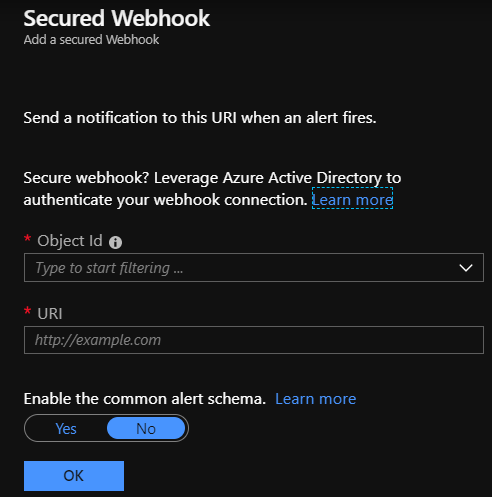

Erfahren Sie mehr über das Wiederherstellen des Zugriffs auf das Speicherkonto.ITSM Eine ITSM-Aktion erfordert eine ITSM-Verbindung. Informationen zum Erstellen einer ITSM-Verbindung finden Sie unter ITSM-Integration. Logik-Apps Sie können Azure Logic Apps verwenden, um Workflows für die Integration zu erstellen und anzupassen und um Ihre Warnungsbenachrichtigungen anzupassen. Sicherer Webhook Wenn Sie eine Aktion vom Typ „Sicherer Webhook“ verwenden, müssen Sie Microsoft Entra ID zum Sichern der Verbindung zwischen der Aktionsgruppe und Ihrem Endpunkt, der eine geschützten Web-API ist, verwenden. Weitere Informationen finden Sie unter Konfigurieren der Authentifizierung für den sicheren Webhook. Der sichere Webhook unterstützt keine Standardauthentifizierung. Wenn Sie die Standardauthentifizierung nutzen, verwenden Sie die Webhookaktion. Webhook Wenn Sie die Webhookaktion verwenden, muss Ihr Ziel-Webhookendpunkt in der Lage sein, die verschiedenen JSON-Nutzlasten von unterschiedlichen Warnungsquellen zu verarbeiten.

Sie können keine Sicherheitszertifikate über eine Webhookaktion übergeben. Um die Standardauthentifizierung zu verwenden, müssen Sie Ihre Anmeldeinformationen über den URI übergeben.

Wenn der Webhookendpunkt ein bestimmtes Schema erwartet (z. B. das Microsoft Teams-Schema), verwenden Sie den Aktionstyp Logic Apps, um das Warnungsschema so zu ändern, dass es den Erwartungen des Zielwebhooks entspricht.

Informationen zu den Regeln, die zum Wiederholen von Webhookaktionen verwendet werden, finden Sie unter Webhook.

(Optional) Wenn Sie der Aktionsgruppe ein Schlüssel-Wert-Paar zuweisen möchten,um Azure-Ressourcen zu kategorisieren, wählen Sie Weiter: Tags oder die Registerkarte Tags aus. Andernfalls überspringen Sie diesen Schritt.

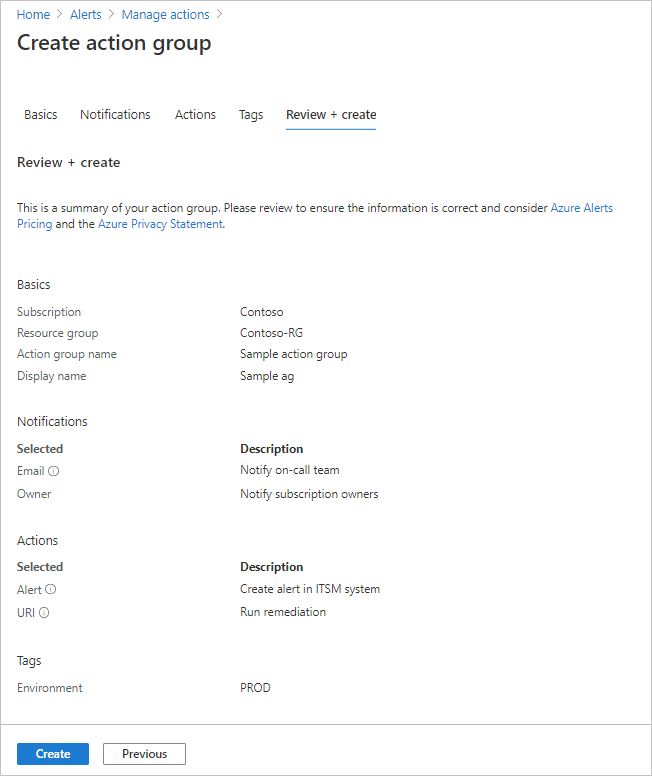

Wählen Sie Überprüfen und erstellen aus, um Ihre Einstellungen zu überprüfen. In diesem Schritt werden Ihre Eingaben schnell überprüft, um sicherzustellen, dass Sie alle erforderlichen Informationen eingegeben haben. Wenn Probleme vorliegen, werden diese hier angezeigt. Wählen Sie nach dem Überprüfen der Einstellungen Erstellen aus, um die Aktionsgruppe zu erstellen.

Hinweis

Wenn Sie eine Aktion konfigurieren, um eine Person per E-Mail oder SMS zu benachrichtigen, erhält diese Person eine Bestätigung mit dem Hinweis, dass sie der Aktionsgruppe hinzugefügt wurde.

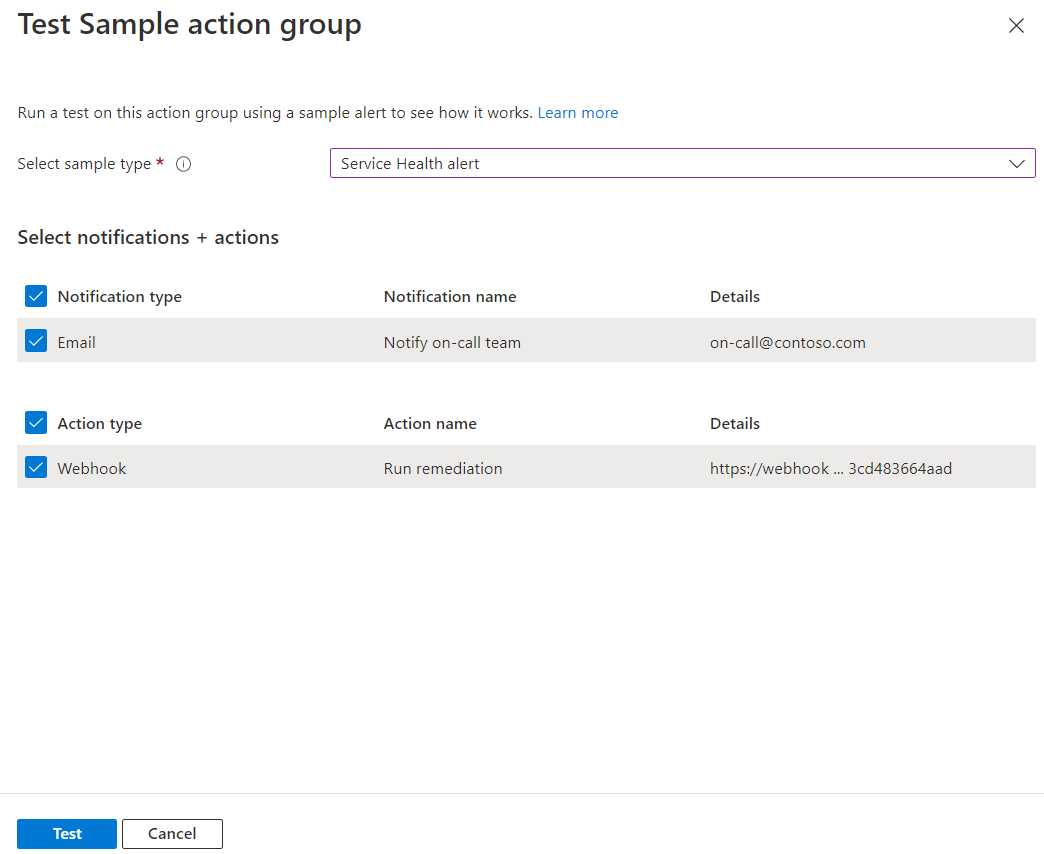

Testen einer Aktionsgruppe im Azure-Portal

Wenn Sie eine Aktionsgruppe im Azure-Portal erstellen oder aktualisieren, können Sie die Aktionsgruppe testen.

Erstellen Sie eine Aktionsgruppe im Azure-Portal.

Hinweis

Die Aktionsgruppe muss vor dem Testen erstellt und gespeichert werden. Wenn Sie eine vorhandene Aktionsgruppe bearbeiten, speichern Sie vor dem Testen die Änderungen an der Aktionsgruppe.

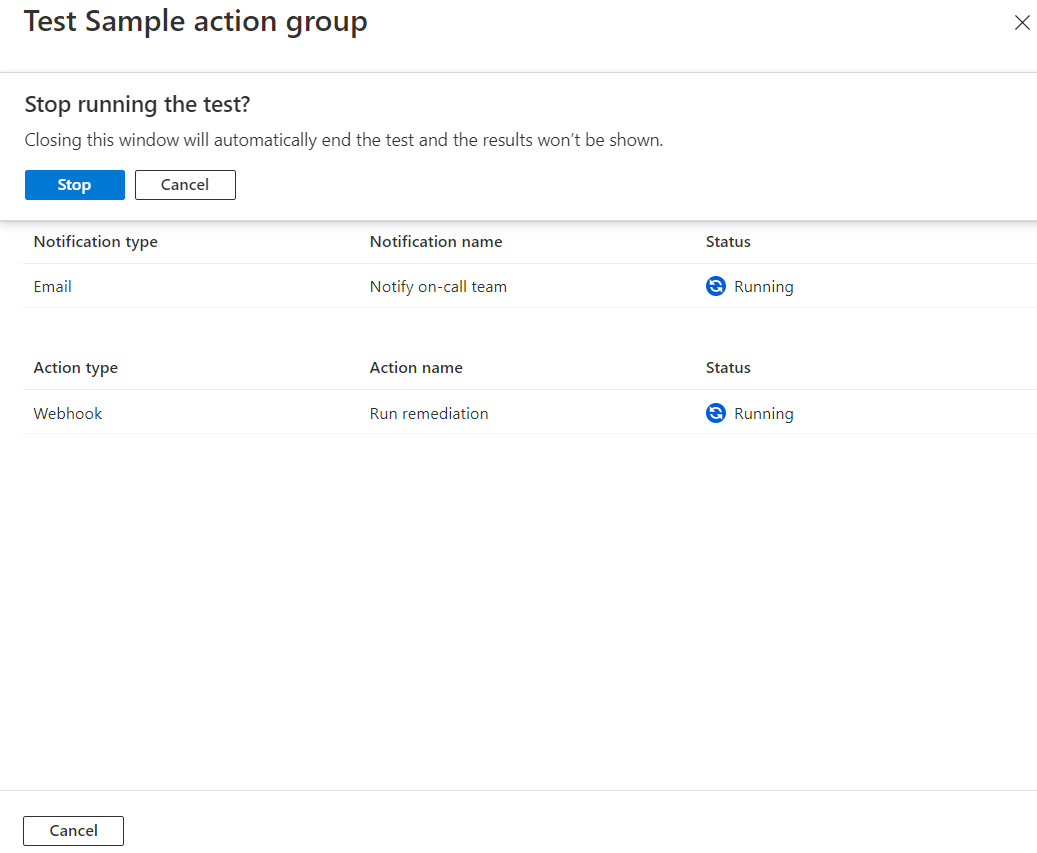

Wählen Sie auf der Aktionsgruppenseite die Option Aktionsgruppe testen aus.

Wählen Sie einen Beispieltyp sowie die Benachrichtigungs- und Aktionstypen aus, die Sie testen möchten. Wählen Sie anschließend Testen aus.

Wenn Sie das Fenster schließen oder Zurück zur Testeinrichtung auswählen, während der Test ausgeführt wird, wird der Test beendet, und Sie erhalten keine Testergebnisse.

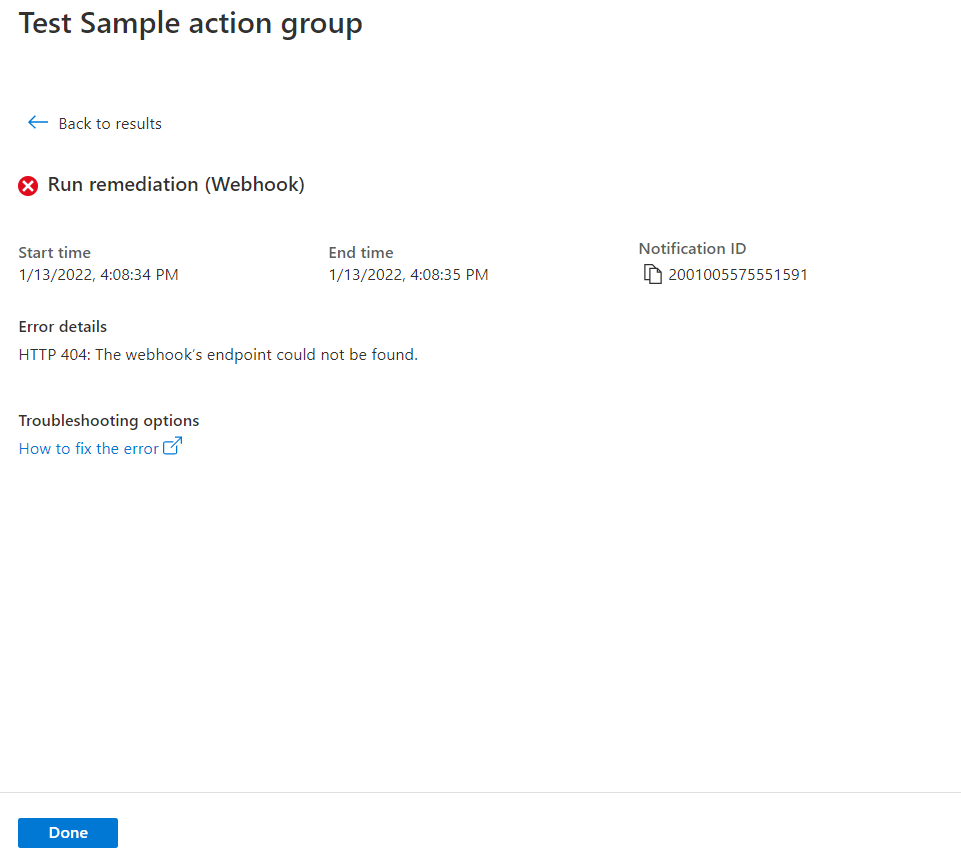

Wenn der Test abgeschlossen ist, wird der Teststatus Erfolgreich oder Fehler angezeigt. Falls der Test fehlgeschlagen ist und Sie weitere Informationen einsehen möchten, wählen Sie Details anzeigen aus.

Sie können die Informationen im Abschnitt Fehlerdetails, verwenden, um das Problem zu verstehen. Anschließend können Sie die Aktionsgruppe bearbeiten, die Änderungen speichern, und sie erneut testen.

Wenn Sie einen Test ausführen und einen Benachrichtigungstyp auswählen, erhalten Sie eine Nachricht mit dem Betreff „Test“. Mithilfe der Tests können Sie überprüfen, ob Ihre Aktionsgruppe wie erwartet funktioniert, bevor Sie sie in einer Produktionsumgebung aktivieren. Alle Details und Links in Test-E-Mail-Benachrichtigungen stammen aus einem Beispielreferenzsatz.

Rollenanforderungen für Testaktionsgruppen

In der folgenden Tabelle sind die erforderlichen Rollenmitgliedschaften für die Testaktionen aufgeführt:

| Rollenmitgliedschaft | Vorhandene Aktionsgruppe | Vorhandene Ressourcengruppe und neue Aktionsgruppe | Neue Ressourcengruppe und neue Aktionsgruppe |

|---|---|---|---|

| Abonnementmitwirkender | Unterstützt | Unterstützt | Unterstützt |

| Ressourcengruppenmitwirkender | Unterstützt | Unterstützt | Nicht zutreffend |

| Ressourcenmitwirkender für Aktionsgruppe | Unterstützt | Nicht zutreffend | Nicht zutreffend |

| Azure Monitor-Mitwirkender | Unterstützt | Unterstützt | Nicht zutreffend |

| Benutzerdefinierte Rolle1 | Unterstützt | Unterstützt | Nicht zutreffend |

1 Die benutzerdefinierte Rolle muss über die Berechtigung Microsoft.Insights/createNotifications/* verfügen.

Hinweis

- Wenn einzelne Benutzerkonten nicht die oben genannten Rollenmitgliedschaften mit den richtigen Berechtigungen zum Generieren dieser Benachrichtigung besitzen, ist zum Testen einer Aktionsgruppe mindestens die Berechtigung Microsoft.Insights/createNotifications/* erforderlich.

- Sie können eine begrenzte Anzahl von Tests pro Zeitraum ausführen. Informationen dazu, welche Grenzwerte für Ihre Situation jeweils gelten, finden Sie unter Azure Monitor-Dienstgrenzwerte.

- Wenn Sie eine Aktionsgruppe im Portal konfigurieren, können Sie das allgemeine Warnungsschema aktivieren oder deaktivieren.

- Definitionen des allgemeinen Schemas für alle Beispieltypen finden Sie unter Definition des allgemeinen Warnungsschemas für die Testaktionsgruppe.

- Definitionen des nicht allgemeinen Schemas finden Sie unter Definition des nicht allgemeinen Warnungsschemas für die Testaktionsgruppe.

Erstellen einer Aktionsgruppe mithilfe einer Resource Manager-Vorlage

Sie können mit einer Azure Resource Manager-Vorlage Aktionsgruppen konfigurieren. Mithilfe von Vorlagen können Sie automatisch Aktionsgruppen festlegen, die in bestimmten Warnungstypen wiederverwendet werden können. Diese Aktionsgruppen stellen sicher, dass alle relevanten Parteien benachrichtigt werden, wenn eine Warnung ausgelöst wird.

Die grundlegenden Schritte lauten wie folgt:

- Erstellen Sie eine Vorlage als JSON-Datei, die die Erstellung der Aktionsgruppe beschreibt.

- Stellen Sie die Vorlage mithilfe einer beliebigen Bereitstellungsmethode bereit.

Aktionsgruppe – Resource Manager-Vorlagen

Um eine Aktionsgruppe mithilfe einer Resource Manager-Vorlage zu erstellen, müssen Sie eine Ressource des Typs Microsoft.Insights/actionGroups erstellen. Anschließend tragen Sie alle zugehörigen Eigenschaften ein. Im Folgenden finden Sie zwei Beispielvorlagen, die eine Aktionsgruppe erstellen.

Die erste Vorlage beschreibt, wie Sie eine Resource Manager-Vorlage für eine Aktionsgruppe erstellen, bei der die Aktionsdefinitionen in der Vorlage hartcodiert sind. Die zweite Vorlage beschreibt, wie Sie eine Vorlage erstellen, die die Daten der Webhookkonfiguration als Eingabeparameter akzeptiert, wenn die Vorlage bereitgestellt wird.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

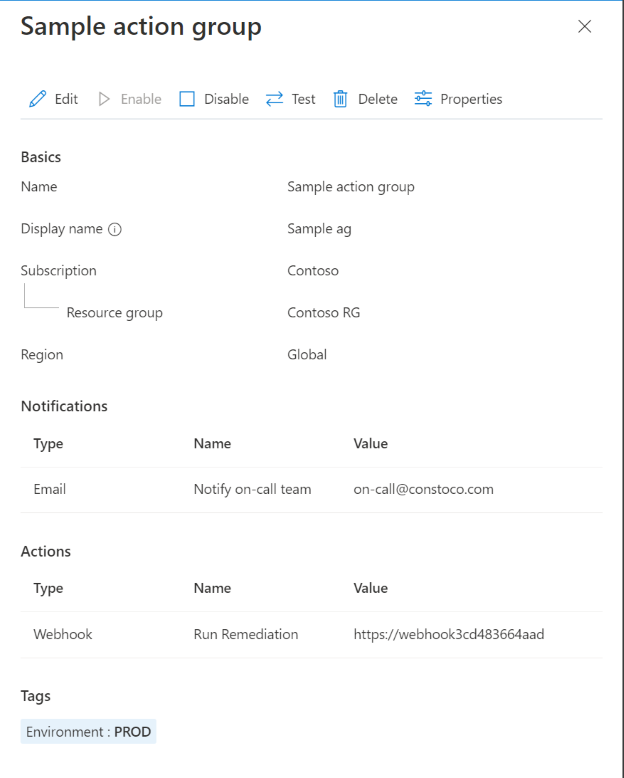

Aktionsgruppen verwalten

Nachdem Sie eine Aktionsgruppe erstellt haben, können Sie sie im Portal anzeigen:

Öffnen Sie das Azure-Portal.

Wählen Sie auf der Seite Überwachen die Option Warnungen aus.

Wählen Sie Aktionsgruppen aus.

Wählen Sie die Aktionsgruppe aus, die Sie verwalten möchten. Ihre Möglichkeiten:

- Fügen Sie Aktionen hinzu, bearbeiten oder entfernen Sie diese.

- Löschen der Aktionsgruppe.

Dienstgrenzwerte für Benachrichtigungen

Bei vielen Abonnements kann eine Telefonnummer oder eine E-Mail in Aktionsgruppen aufgenommen werden. Azure Monitor verwendet ein Ratenlimit, um Benachrichtigungen anzuhalten, wenn zu viele Benachrichtigungen an eine bestimmte Telefonnummer, E-Mail-Adresse oder an ein Gerät gesendet werden. Das Ratenlimit stellt sicher, dass Warnungen verwaltbar und verfolgbar sind.

Das Ratenlimit gilt für SMS-, Sprach- und E-Mail-Benachrichtigungen. Alle anderen Benachrichtigungsaktionen werden durch keine Rate beschränkt. Das Ratenlimit gilt für alle Abonnements. Das Ratenlimit wird wirksam, sobald der Schwellenwert erreicht wird, auch wenn Nachrichten aus mehreren Abonnements gesendet werden. Wenn eine E-Mail-Adresse einem Ratenlimit unterliegt, wird eine Benachrichtigung gesendet, um mitzuteilen, dass das Ratenlimit angewendet wurde und wann das Ratenlimit abläuft.

Informationen zu Ratenlimits finden Sie unter Azure Monitor-Dienstgrenzwerte.

E-Mail an Azure Resource Manager

Wenn Sie Azure Resource Manager für E-Mail-Benachrichtigungen verwenden, können Sie E-Mails an die Mitglieder einer Rolle im Abonnement senden. E-Mails werden an die Microsoft Entra ID-Rollenmitglieder des Typs Benutzer oder Gruppe gesendet. Dabei werden auch Rollen unterstützt, die über Azure Lighthouse zugewiesen wurden.

Hinweis

Aktionsgruppen unterstützen nur das Senden der folgenden Rollen per E-Mail: Besitzer, Mitwirkender, Leser, Mitwirkender an der Überwachung, Überwachungsleser.

Wenn Ihre primäre E-Mail-Adresse keine Benachrichtigungen empfängt, konfigurieren Sie die E-Mail-Adresse für „E-Mail an Azure Resource Manager“-Rolle:

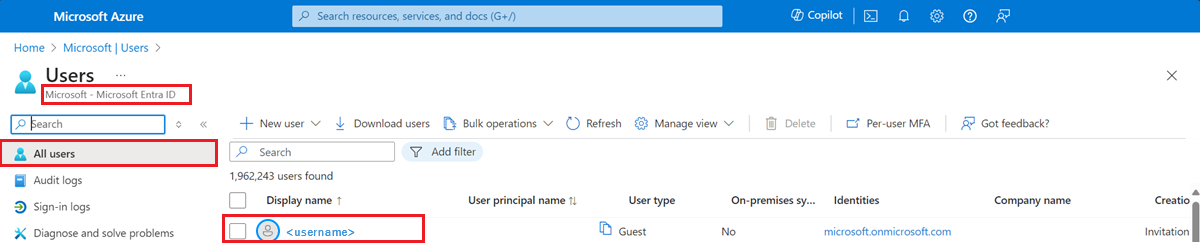

Navigieren Sie im Azure-Portal zu Microsoft Entra ID.

Wählen Sie auf der linken Seite Alle Benutzer aus. Auf der rechten Seite wird eine Liste mit Benutzern angezeigt.

Wählen Sie den Benutzer aus, dessen primäre E-Mail-Adresse Sie überprüfen möchten.

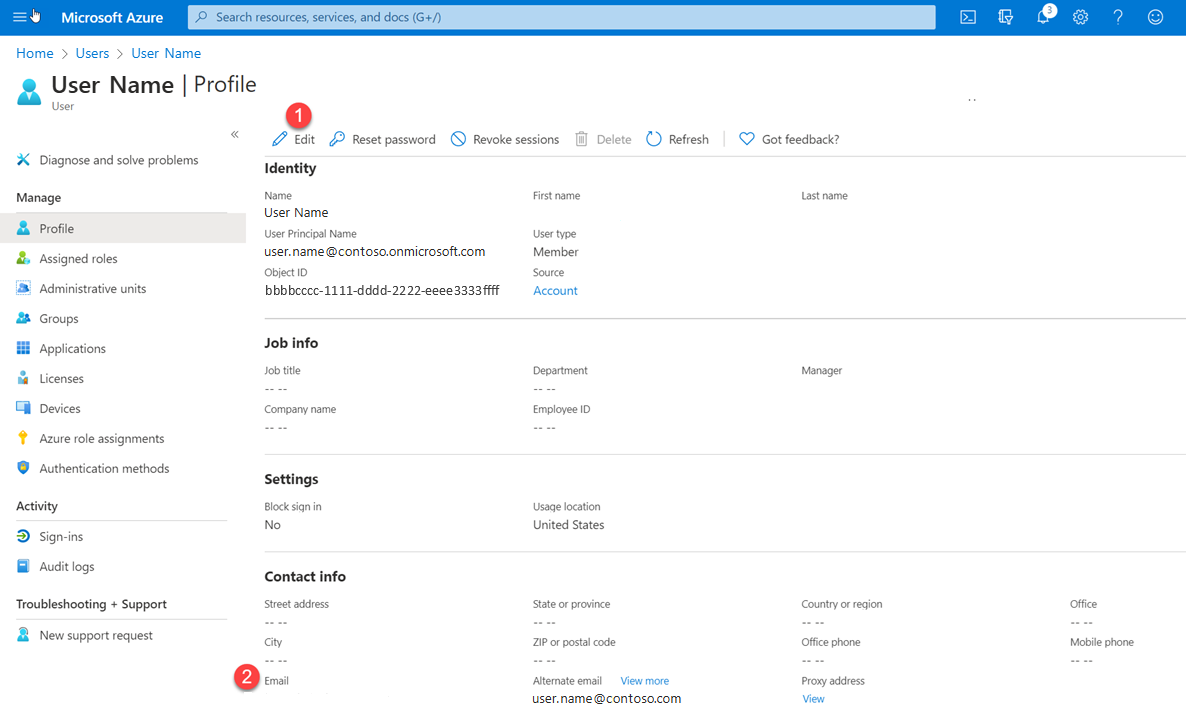

Suchen Sie im Benutzerprofil unter Kontaktinformationen nach einem Wert für E-Mail. Wenn das Feld leer ist:

- Wählen Sie oben auf der Seite Bearbeiten aus.

- Geben Sie eine E-Mail-Adresse ein.

- Klicken Sie am oberen Rand der Seite auf Speichern.

Die Anzahl von E-Mail-Aktionen pro Aktionsgruppe ist möglicherweise begrenzt. Informationen dazu, welche Grenzwerte für Ihre Situation jeweils gelten, finden Sie unter Azure Monitor-Dienstgrenzwerte.

Gehen Sie beim Einrichten der Resource Manager-Rolle wie folgt vor:

- Weisen Sie der Rolle eine Entität vom Typ Benutzer oder Gruppe zu.

- Nehmen Sie die Rollenzuweisung auf der Abonnementebene vor.

- Stellen Sie sicher, dass im Microsoft Entra-Profil des Benutzers eine E-Mail-Adresse konfiguriert ist.

- Wenn einzelne Benutzerkonten nicht die oben genannten Rollenmitgliedschaften mit den richtigen Berechtigungen zum Generieren dieser Benachrichtigung besitzen, ist zum Testen einer Aktionsgruppe mindestens die Berechtigung Microsoft.Insights/createNotifications/* erforderlich.

- Sie können eine begrenzte Anzahl von Tests pro Zeitraum ausführen. Informationen dazu, welche Grenzwerte in Ihrer Situation jeweils gelten, finden Sie unter Azure Monitor-Dienstgrenzwerte.

- Wenn Sie eine Aktionsgruppe im Portal konfigurieren, können Sie das allgemeine Warnungsschema aktivieren oder deaktivieren.

- Definitionen des allgemeinen Schemas für alle Beispieltypen finden Sie unter Definition des allgemeinen Warnungsschemas für die Testaktionsgruppe.

- Definitionen des nicht allgemeinen Schemas finden Sie unter Definition des nicht allgemeinen Warnungsschemas für die Testaktionsgruppe.

Hinweis

Es kann bis zu 24 Stunden dauern, bis ein Kunde Benachrichtigungen empfängt, nachdem er seinem Abonnement eine neue Azure Resource Manager-Rolle hinzugefügt hat.

SMS

Die Anzahl von SMS-Aktionen pro Aktionsgruppe ist möglicherweise begrenzt.

- Informationen zu Ratenlimits finden Sie unter Azure Monitor-Dienstgrenzwerte.

- Wichtige Informationen zur Verwendung von SMS-Benachrichtigungen in Aktionsgruppen finden Sie unter SMS-Warnungsverhalten in Aktionsgruppen.

Hinweis

Wenn Sie Ihren Länder-/Regionscode im Azure-Portal nicht auswählen können, wird SMS für Ihr Land bzw. Ihre Region nicht unterstützt. Wenn Ihr Länder-/Regionscode nicht verfügbar ist, können Sie über Teilen Sie Ihre Ideen! dafür stimmen, dass Ihr Land bzw. Ihre Region hinzugefügt wird. Als Problemumgehung können Sie in der Zwischenzeit Ihre Aktionsgruppe so konfigurieren, dass sie einen Webhook bei einem anderen SMS-Anbieter mit Unterstützung in Ihrem Land bzw. Ihrer Region aufruft.

SMS-Antworten

Diese Antworten werden für SMS-Benachrichtigungen unterstützt. Der Empfänger der SMS kann auf die SMS mit den folgenden Werten antworten:

| REPLY | BESCHREIBUNG |

|---|---|

DISABLE <Action Group Short name> |

Deaktiviert weitere SMS-Benachrichtigungen von der Aktionsgruppe |

ENABLE <Action Group Short name> |

Aktiviert SMS-Benachrichtigungen von der Aktionsgruppe wieder |

| STOP | Deaktiviert weitere SMS-Benachrichtigungen von allen Aktionsgruppen |

| START | Aktiviert SMS-Benachrichtigungen von ALLEN Aktionsgruppen wieder |

| HELP | Der Benutzer erhält eine Antwort mit einem Link zu diesem Artikel. |

Hinweis

Wenn ein Benutzer das Abonnement aller SMS-Warnungen gekündigt hat, aber dann einer neuen Aktionsgruppe hinzugefügt wird, EMPFÄNGT er SMS-Warnungen für diese neue Aktionsgruppe, doch die Kündigung des Abonnements für alle vorherigen Aktionsgruppen bleibt bestehen. Die Anzahl von Azure-App-Aktionen pro Aktionsgruppe ist möglicherweise begrenzt.

Länder/Regionen, in denen SMS-Benachrichtigungen unterstützt werden

| Landeskennzahl | Land |

|---|---|

| 61 | Australien |

| 43 | Österreich |

| 32 | Belgien |

| 55 | Brasilien |

| 1 | Canada |

| 56 | Chile |

| 86 | China |

| 420 | Tschechische Republik |

| 45 | Dänemark |

| 372 | Estland |

| 358 | Finnland |

| 33 | Frankreich |

| 49 | Deutschland |

| 852 | Sonderverwaltungsregion Hongkong |

| 91 | Indien |

| 353 | Irland |

| 972 | Israel |

| 39 | Italien |

| 81 | Japan |

| 352 | Luxemburg |

| 60 | Malaysia |

| 52 | Mexiko |

| 31 | Niederlande |

| 64 | Neuseeland |

| 47 | Norwegen |

| 351 | Portugal |

| 1 | Puerto Rico |

| 40 | Rumänien |

| 7 | Russland |

| 65 | Singapur |

| 27 | Südafrika |

| 82 | Südkorea |

| 34 | Spanien |

| 41 | Schweiz |

| 886 | Taiwan |

| 971 | Vereinigte Arabische Emirate |

| 44 | United Kingdom |

| 1 | USA |

Sprache

Die Anzahl von Sprachanrufaktionen pro Aktionsgruppe ist möglicherweise begrenzt. Wichtige Informationen zu Ratenlimits finden Sie unter Azure Monitor-Dienstgrenzwerte.

Hinweis

Wenn Sie Ihren Länder-/Regionscode im Azure-Portal nicht auswählen können, werden Sprachanrufe für Ihr Land bzw. Ihre Region nicht unterstützt. Wenn Ihr Länder-/Regionscode nicht verfügbar ist, können Sie über Teilen Sie Ihre Ideen! dafür stimmen, dass Ihr Land bzw. Ihre Region hinzugefügt wird. Als Problemumgehung können Sie in der Zwischenzeit Ihre Aktionsgruppe so konfigurieren, dass sie einen Webhook bei einem anderen Anbieter von Sprachanrufen mit Unterstützung in Ihrem Land bzw. Ihrer Region aufruft. Wenn ein Land mit einem „*“ gekennzeichnet ist, stammen Anrufe von einer USA-basierten Telefonnummer.

Länder/Regionen, in denen Sprachbenachrichtigungen unterstützt werden

| Landeskennzahl | Land |

|---|---|

| 61 | Australien |

| 43 | Österreich |

| 32 | Belgien |

| 55 | Brasilien |

| 1 | Canada |

| 56 | Chile |

| 86 | China* |

| 420 | Tschechische Republik |

| 45 | Dänemark |

| 372 | Estland |

| 358 | Finnland |

| 33 | Frankreich |

| 49 | Deutschland |

| 852 | Hongkong* |

| 91 | Indien* |

| 353 | Irland |

| 972 | Israel |

| 39 | Italien* |

| 81 | Japan* |

| 352 | Luxemburg |

| 60 | Malaysia |

| 52 | Mexiko |

| 31 | Niederlande |

| 64 | Neuseeland |

| 47 | Norwegen |

| 351 | Portugal |

| 40 | Rumänien* |

| 7 | Russland* |

| 65 | Singapur |

| 27 | Südafrika |

| 82 | Südkorea |

| 34 | Spanien |

| 46 | Schweden |

| 41 | Schweiz |

| 886 | Taiwan* |

| 971 | Vereinigte Arabische Emirate* |

| 44 | United Kingdom |

| 1 | USA |

Informationen zu den Preisen für unterstützte Länder/Regionen finden Sie unter Azure Monitor – Preise.

Webhook

Hinweis

Wenn Sie die Webhookaktion verwenden, muss Ihr Ziel-Webhookendpunkt in der Lage sein, die verschiedenen JSON-Nutzlasten von unterschiedlichen Warnungsquellen zu verarbeiten. Der Webhook-Endpunkt muss auch öffentlich zugänglich sein. Sie können keine Sicherheitszertifikate über eine Webhookaktion übergeben. Um die Standardauthentifizierung zu verwenden, müssen Sie Ihre Anmeldeinformationen über den URI übergeben. Wenn der Webhookendpunkt ein bestimmtes Schema erwartet (z. B. das Microsoft Teams-Schema), verwenden Sie die Logic Apps-Aktion, um das Warnungsschema in das vom Zielwebhook erwartete Schema zu transformieren. Webhook-Aktionsgruppen folgen im Allgemeinen diesen Regeln, wenn sie aufgerufen werden:

- Wenn ein Webhook aufgerufen wird und der erste Aufruf fehlschlägt, wird dieser mindestens 1 weiteres Mal und bis zu 5 Mal (5 Wiederholungsversuche) in verschiedenen Verzögerungsintervallen (5, 20, 40 Sekunden) wiederholt.

- Die Verzögerung zwischen dem 1. und 2. Versuch beträgt 5 Sekunden.

- Die Verzögerung zwischen dem 2. und 3. Versuch beträgt 20 Sekunden.

- Die Verzögerung zwischen dem 3. und 4. Versuch beträgt 5 Sekunden.

- Die Verzögerung zwischen dem 4. und 5. Versuch beträgt 40 Sekunden.

- Die Verzögerung zwischen dem 5. und 6. Versuch beträgt 5 Sekunden.

- Nachdem die Wiederholungsversuche zum Aufrufen des Webhooks fehlgeschlagen sind, wird der Endpunkt während der nächsten 15 Minuten von keiner Aktionsgruppe mehr aufgerufen.

- Die Wiederholungslogik geht davon aus, dass der Aufruf wiederholt werden kann. Die Statuscodes 408, 429, 503, 504 oder HttpRequestException, WebException,

TaskCancellationExceptionlassen zu, dass der Aufruf wiederholt wird.

Konfigurieren der Authentifizierung für den sicheren Webhook

Die sichere Webhookaktion authentifiziert sich bei der geschützten API mithilfe einer Dienstprinzipalinstanz im Microsoft Entra-Mandanten der Microsoft Entra-Anwendung „AZNS Microsoft Entra Webhook“. Damit die Aktionsgruppe funktioniert, muss dieser Microsoft Entra-Webhookdienstprinzipal als Mitglied einer Rolle in der Microsoft Entra-Zielanwendung hinzugefügt werden, die Zugriff auf den Zielendpunkt gewährt.

Eine Übersicht über Microsoft Entra-Anwendungen und -Dienstprinzipale finden Sie unter Microsoft Identity Platform (v2.0): Übersicht. Führen Sie die folgenden Schritte aus, um die Funktion „Sicherer Webhook“ zu nutzen.

Hinweis

Die Standardauthentifizierung wird für SecureWebhook nicht unterstützt. Um die Standardauthentifizierung verwenden zu können, müssen Sie Webhook verwenden.

Wenn Sie die Webhookaktion verwenden, muss Ihr Ziel-Webhookendpunkt in der Lage sein, die verschiedenen JSON-Nutzlasten von unterschiedlichen Warnungsquellen zu verarbeiten. Wenn der Webhookendpunkt ein bestimmtes Schema erwartet (z. B. das Microsoft Teams-Schema), verwenden Sie die Logic Apps-Aktion, um das Warnungsschema in das vom Zielwebhook erwartete Schema zu transformieren.

Hinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Update zur Unterstützungseinstellung. Nach diesem Datum wird die Unterstützung für diese Module auf die Migrationsunterstützung für das Microsoft Graph PowerShell-SDK und Sicherheitskorrekturen beschränkt. Die veralteten Module funktionieren weiterhin bis zum 30. März 2025.

Es wird empfohlen, für die Interaktion mit Microsoft Entra ID (früher Azure AD) zu Microsoft Graph PowerShell zu migrieren. Informationen zu allgemeinen Migrationsfragen finden Sie in den häufig gestellten Fragen zur Migration. Hinweis: Bei der Version 1.0.x von MSOnline können nach dem 30. Juni 2024 Unterbrechungen auftreten.

Erstellen Sie eine Microsoft Entra-Anwendung für ihre geschützte Web-API. Ausführliche Informationen finden Sie unter Geschützte Web-API: App-Registrierung. Konfigurieren Sie die geschützte API so, dass sie von einer Daemon-App aufgerufen wird, und machen Sie Anwendungsberechtigungen (keine delegierten Berechtigungen) verfügbar. Weitere Informationen zu diesen Berechtigungen finden Sie unter Aufrufen Ihrer Web-API von einem Dienst oder einer Daemon-App.

Hinweis

Konfigurieren Sie die geschützte Web-API zum Akzeptieren von V2.0-Zugriffstoken. Ausführliche Informationen zu dieser Einstellung finden Sie unter Microsoft Entra-App-Manifest.

Verwenden Sie das PowerShell-Skript im Anschluss an dieses Verfahren, um die Aktionsgruppe für die Verwendung Ihrer Microsoft Entra-Anwendung zu aktivieren.

Hinweis

Sie müssen Mitglied der Rolle „Microsoft Entra-Anwendungsadministrator“ sein, um dieses Skript auszuführen.

- Ändern Sie den

Connect-AzureAD-Aufruf im PowerShell-Skript, sodass Ihre Microsoft Entra-Mandanten-ID verwendet wird. - Ändern Sie die Variable

$myAzureADApplicationObjectIddes PowerShell-Skripts, um die Objekt-ID Ihrer Microsoft Entra-Anwendung zu verwenden. - Führen Sie das geänderte Skript aus.

Hinweis

Dem Dienstprinzipal muss die Rolle „Besitzer“ der Microsoft Entra-Anwendung zugewiesen sein, um die Aktion „Sicherer Webhook“ in der Aktionsgruppe erstellen oder ändern zu können.

- Ändern Sie den

Konfigurieren Sie die Aktion „Sicherer Webhook“.

- Kopieren Sie den

$myApp.ObjectId-Wert im Skript. - Geben Sie in der Definition der Webhookaktion den kopierten Wert in das Feld Objekt-ID ein.

- Kopieren Sie den

PowerShell-Skript für sicheren Webhook

Hinweis

Voraussetzungen: Installieren des Microsoft Graph PowerShell SDK

Informationen zur Ausführung:

- Kopieren und Einfügen des Skripts unten auf Ihrem Computer

- Ersetzen Sie Ihre tenantId und die ObjectID in Ihrer App-Registrierung

- Speichern unter *.ps1

- Öffnen Sie den PowerShell-Befehl von Ihrem Computer, und führen Sie das Skript *.ps1 aus

Write-Host "================================================================================================="

$scopes = "Application.ReadWrite.All"

$myTenantId = "<<Customer's tenant id>>"

$myMicrosoftEntraAppRegistrationObjectId = "<<Customer's object id from the app registration>>"

$actionGroupRoleName = "ActionGroupsSecureWebhook"

$azureMonitorActionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a" # Required. Do not change.

Connect-MgGraph -Scopes $scopes -TenantId $myTenantId

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = @{

AllowedMemberTypes = @("Application")

DisplayName = $Name

Id = New-Guid

IsEnabled = $true

Description = $Description

Value = $Name

}

return $appRole

}

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

$myActionGroupServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$azureMonitorActionGroupsAppId'"

Write-Host "App Roles before addition of new role.."

foreach ($role in $myAppRoles) { Write-Host $role.Value }

if ($myAppRoles.Value -contains $actionGroupRoleName)

{

Write-Host "The Action Group role is already defined. No need to redefine.`n"

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

else

{

Write-Host "The Action Group role is not defined. Defining the role and adding it."

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles += $newRole

Update-MgApplication -ApplicationId $myApp.Id -AppRole $myAppRoles

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

$myServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$($myApp.AppId)'"

if ($myActionGroupServicePrincipal.DisplayName -contains "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

Write-Host "The action group Service Principal is: " + $myActionGroupServicePrincipal.DisplayName + " and the id is: " + $myActionGroupServicePrincipal.Id

}

else

{

Write-Host "The Service principal has NOT been defined/created in the tenant.`n"

$myActionGroupServicePrincipal = New-MgServicePrincipal -AppId $azureMonitorActionGroupsAppId

Write-Host "The Service Principal is been created successfully, and the id is: " + $myActionGroupServicePrincipal.Id

}

# Check if $myActionGroupServicePrincipal is not $null before trying to access its Id property

# Check if the role assignment already exists

$existingRoleAssignment = Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id | Where-Object { $_.AppRoleId -eq $myApp.AppRoles[0].Id -and $_.PrincipalId -eq $myActionGroupServicePrincipal.Id -and $_.ResourceId -eq $myServicePrincipal.Id }

# If the role assignment does not exist, create it

if ($null -eq $existingRoleAssignment) {

Write-Host "Doing app role assignment to the new action group Service Principal`n"

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id -AppRoleId $myApp.AppRoles[0].Id -PrincipalId $myActionGroupServicePrincipal.Id -ResourceId $myServicePrincipal.Id

} else {

Write-Host "Skip assigning because the role already existed."

}

Write-Host "myServicePrincipalId: " $myServicePrincipal.Id

Write-Host "My Azure AD Application (ObjectId): " $myApp.Id

Write-Host "My Azure AD Application's Roles"

foreach ($role in $myAppRoles) { Write-Host $role.Value }

Write-Host "================================================================================================="

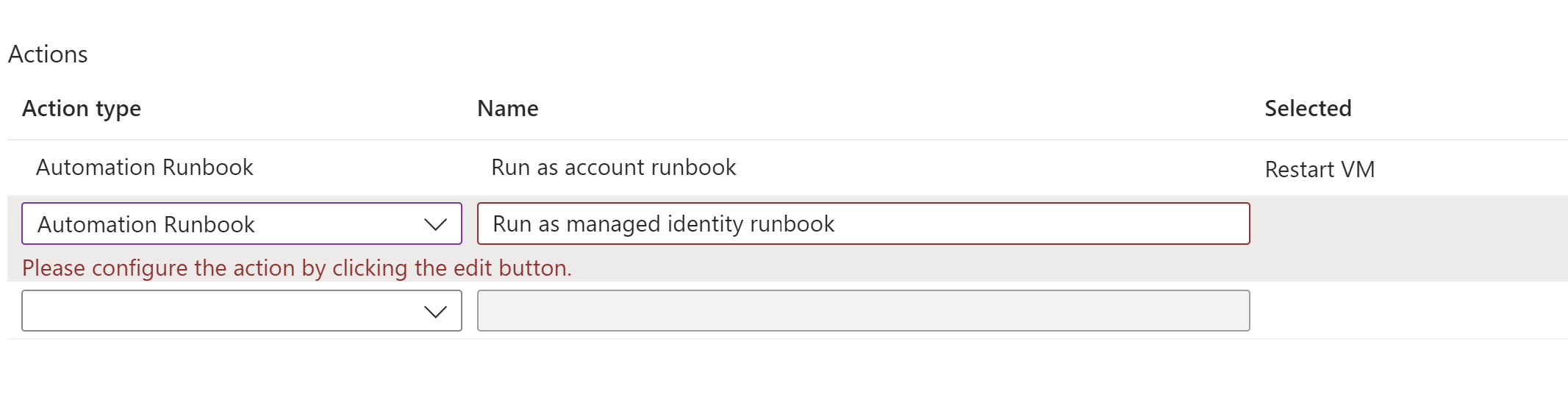

Migrieren der Runbook-Aktion von „Als Konto ausführen“ zu „Als verwaltete Identität ausführen“

Hinweis

Azure Automation „Ausführen als Konto“ wurde am 30. September 2023 eingestellt. Dies betrifft Aktionen, die mit dem Aktionstyp „Automation Runbook“ erstellt wurden. Bestehende Aktionen, die mit Runbooks „Als Konto ausführen“ verknüpft sind, werden nach der Einstellung nicht mehr unterstützt. Diese Runbooks würden jedoch bis zum Ablauf des „Ausführen als“-Zertifikats des Automatisierungskontos weiter ausgeführt. Um sicherzustellen, dass Sie die Runbook-Aktionen weiterhin verwenden können, müssen Sie Folgendes tun:

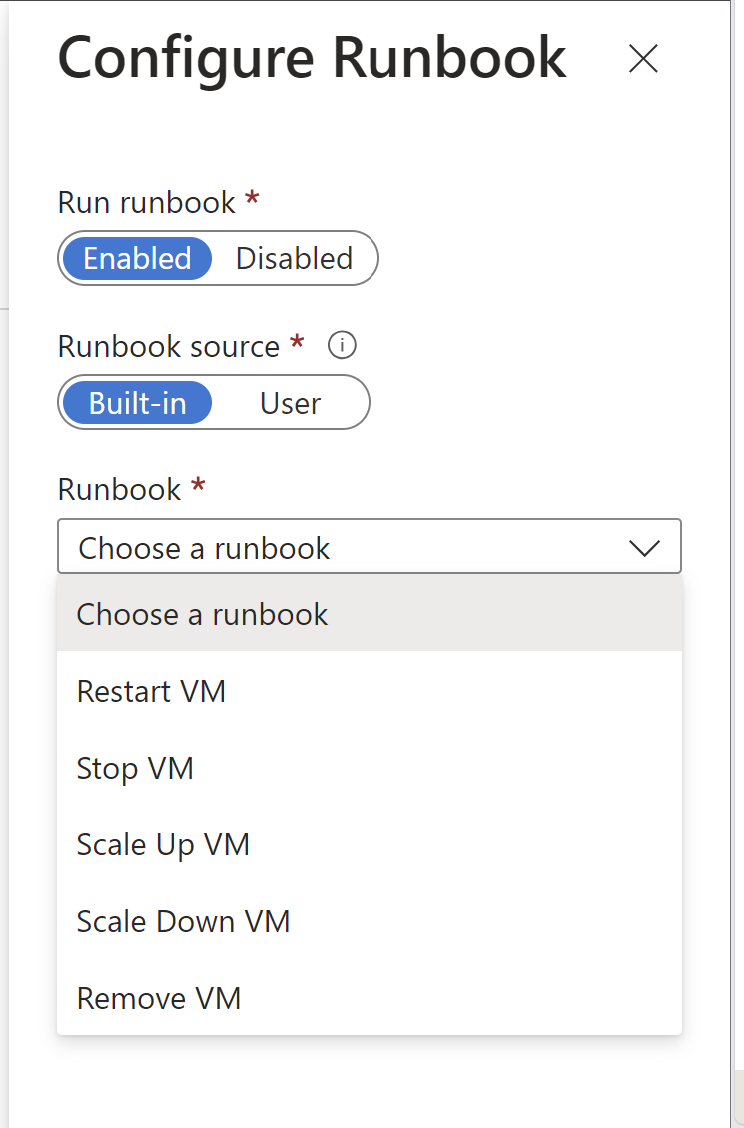

Bearbeiten Sie die Aktionsgruppe, indem Sie eine neue Aktion mit dem Aktionstyp „Automation Runbook“ hinzufügen und das gleiche Runbook aus der Dropdown-Liste auswählen. (Alle 5 Runbooks in der Dropdown-Liste wurden im Back-End so umkonfiguriert, dass sie „Als verwaltete Identität“ anstelle von „Als Konto ausführen“ authentifiziert werden. Die vom System zugewiesene verwaltete Identität im Automatisierungskonto würde mit der Rolle VM-Mitwirkende*r auf Abonnementebene automatisch zugewiesen werden).

Löschen Sie alte Runbook-Aktionen, die mit einem Runbook „Als Konto ausführen“ verknüpft sind.

Speichern Sie die Aktionsgruppe.

Nächste Schritte

- Verschaffen Sie sich eine Übersicht über Warnungen, und erfahren Sie, wie Sie Warnungen empfangen können.

- Erfahren Sie mehr über den ITSM-Connector.

- Erfahren Sie mehr über das Webhookschema für Aktivitätsprotokollwarnungen.