Einrichten des DNS-Failovers mithilfe privater Resolver

In diesem Artikel wird erläutert, wie Sie einen einzelnen Fehlerpunkt in Ihren lokalen DNS-Diensten mithilfe von zwei oder mehr privaten Azure DNS-Resolvern vermeiden, die in verschiedenen Regionen bereitgestellt werden. Das DNS-Failover wird aktiviert, indem sie einen lokalen Resolver als primäres DNS und den Resolver in einer angrenzenden Region als sekundäres DNS zuweisen. Wenn der primäre DNS-Server nicht reagiert, wiederholen DNS-Clients den Vorgang automatisch auf dem sekundären DNS-Server.

In diesem Tutorial lernen Sie Folgendes:

- Auflösen von Azure Privates DNS Zonen mit lokalen bedingten Fowardern und privaten Azure DNS-Resolvern.

- Aktivieren Sie das lokale DNS-Failover für Ihre Azure Privates DNS Zonen.

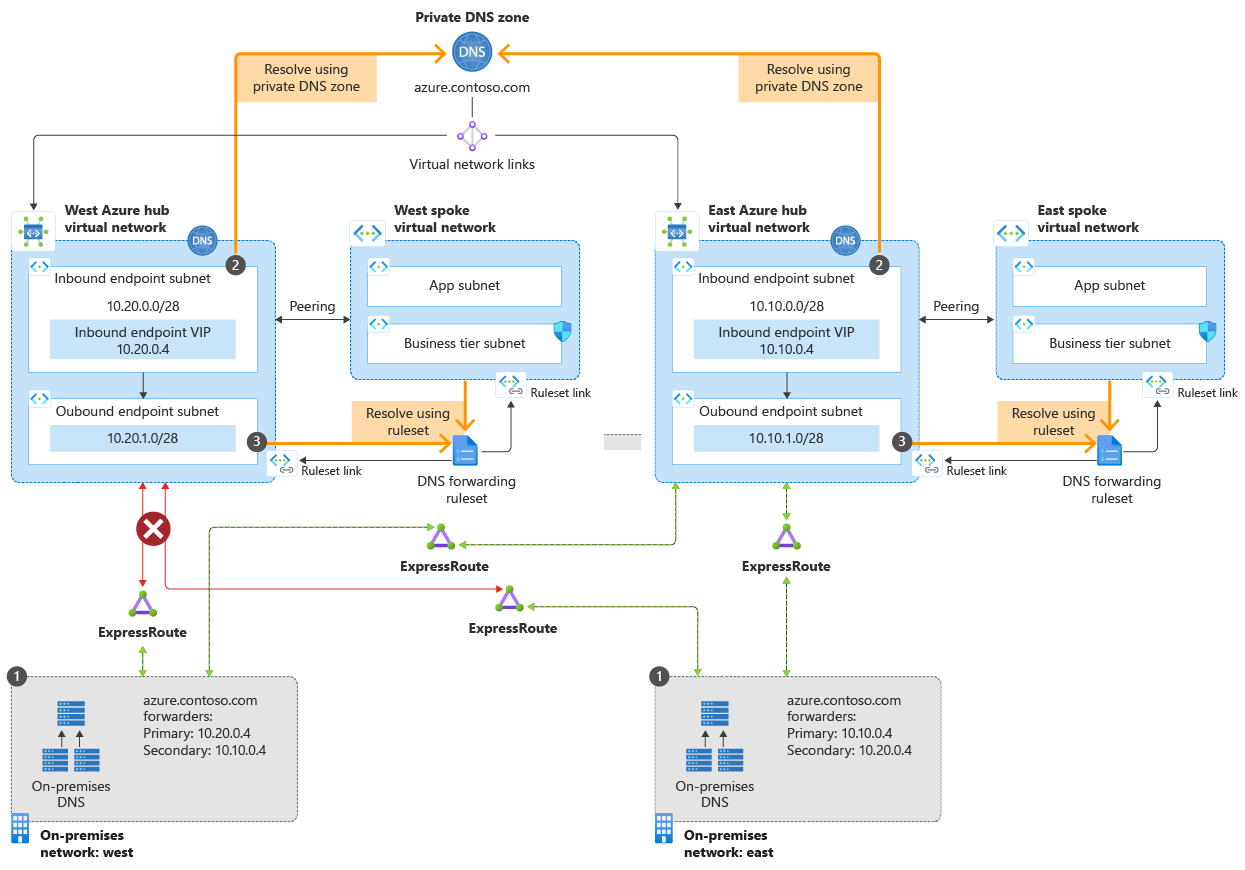

Das folgende Diagramm zeigt das failoverszenario, das in diesem Artikel erläutert wird.

In diesem Szenario verfügen Sie über Verbindungen von zwei lokalen Speicherorten zu zwei Azure Hub-vnets.

- Im Osten befindet sich der primäre Pfad zum vnet-Hub im Osten. Sie haben eine sekundäre Verbindung mit dem Westhub. Die Westregion ist im Umgekehrten konfiguriert.

- Aufgrund eines Internetkonnektivitätsproblems ist die Verbindung mit einem vnet (west) vorübergehend unterbrochen.

- Der Dienst wird in beiden Regionen aufgrund des redundanten Designs beibehalten.

DNS-Auflösungspfad des Arbeitsbereichs

- Redundante lokale DNS-bedingte Weiterleitungen senden DNS-Abfragen an eingehende Endpunkte.

- Eingehende Endpunkte empfangen DNS-Abfragen von lokal.

- Ausgehende Endpunkte und DNS-Weiterleitungsregeln verarbeiten DNS-Abfragen und geben Antworten auf Ihre lokalen Ressourcen zurück.

Ausgehende Endpunkte und DNS-Weiterleitungsregeln sind für das Failoverszenario nicht erforderlich, sind aber hier für Die Vollständigkeit enthalten. Regeln können verwendet werden, um lokale Domänen aus Azure aufzulösen. Weitere Informationen finden Sie unter Azure DNS Private Resolver-Endpunkte und Rulesets und Auflösen von Azure- und lokalen Domänen.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Zwei virtuelle Azure-Netzwerke in zwei Regionen

- Ein VPN - oder ExpressRoute-Link von lokal zu jedem virtuellen Netzwerk

- Ein Azure DNS Private Resolver in jedem virtuellen Netzwerk

- Eine private AZURE-DNS-Zone , die mit jedem virtuellen Netzwerk verknüpft ist

- 192.168.1.2 ist ein lokaler DNS-Server.

Hinweis

In diesem Lernprogrammazure.contoso.com handelt es sich um eine azure private DNS-Zone. Ersetzen azure.contoso.comSie den Namen Ihrer privaten DNS-Zone.

Anmelden bei Azure

Melden Sie sich beim Azure-Portal an.

Ermitteln eingehender Endpunkt-IP-Adressen

Notieren Sie die IP-Adressen, die den eingehenden Endpunkten Ihrer privaten DNS-Resolver zugewiesen sind. Die IP-Adressen werden verwendet, um lokale DNS-Weiterleitungen zu konfigurieren.

In diesem Beispiel gibt es zwei virtuelle Netzwerke in zwei Regionen:

- myeastvnet befindet sich in der Region Ost-USA, zugewiesen dem Adressraum 10.10.0.0/16

- mywestvnet befindet sich in der Region West Central US, zugewiesen dem Adressraum 10.20.0.0/16

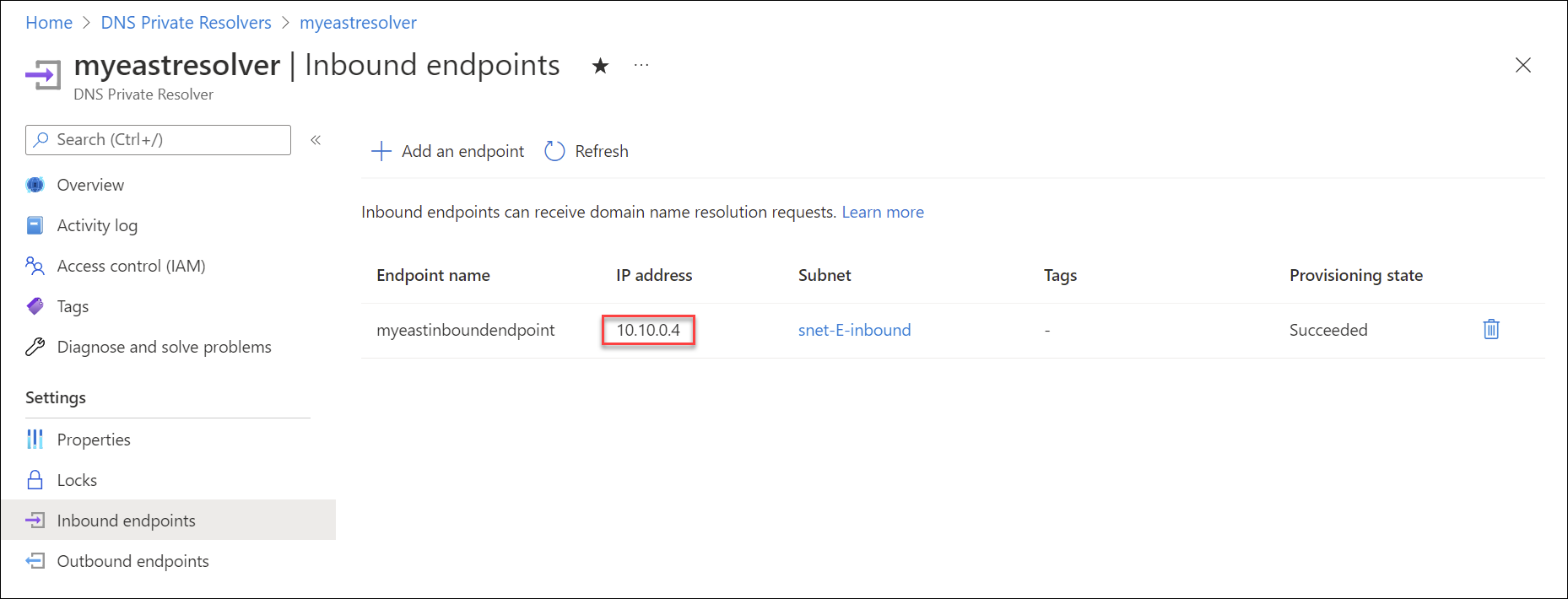

Suchen Sie nach DNS Private Resolvers und wählen Sie Ihren privaten Resolver aus der ersten Region aus. Beispiel: myeastresolver.

Wählen Sie unter Einstellungen die Option Eingehende Endpunkte aus und schreiben Sie die IP-Adresseinstellung herunter. Beispiel: 10.10.0.4.

Kehren Sie zur Liste der DNS Private Resolvers zurück, und wählen Sie einen Resolver aus einer anderen Region aus. Beispiel: mywestresolver.

Wählen Sie unter Einstellungen die Option Eingehende Endpunkte aus und schreiben Sie die IP-Adresseinstellung herunter. Beispiel: 10.20.0.4.

Überprüfen Sie die Links zu privaten Zonen

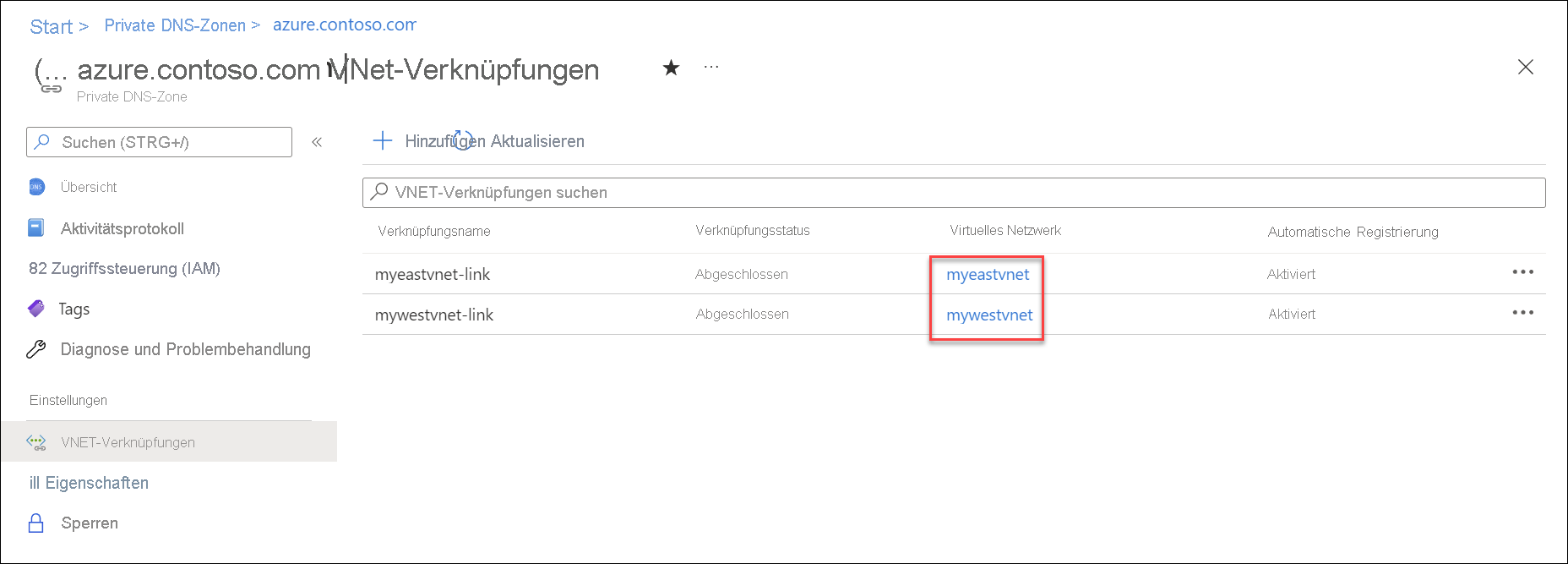

Um DNS-Einträge in einer privaten Azure DNS-Zone zu beheben, muss die Zone mit dem virtuellen Netzwerk verknüpft sein. In diesem Beispiel ist die Zone azure.contoso.com mit myeastvnet und mywestvnet verknüpft. Links zu anderen vnets können auch vorhanden sein.

Suchen Sie nach Privates DNS Zonen, und wählen Sie Ihre private Zone aus. Beispiel: CONTOSO.COM.

Wählen Sie unter Einstellungen, virtuelle Netzwerklinks aus, und stellen Sie sicher, dass die vnets, die Sie für eingehende Endpunkte im vorherigen Verfahren verwendet haben, auch unter "Virtuelles Netzwerk" aufgeführt sind. Beispiel: myeastvnet und mywestvnet.

Wenn mindestens ein vnets noch nicht verknüpft ist, können Sie es hier hinzufügen, indem Sie Hinzufügen auswählen, einen Linknamen angeben, Ihr Abonnement auswählen und dann das virtuelle Netzwerk auswählen.

Tipp

Sie können peering auch verwenden, um Datensätze in privaten DNS-Zonen aufzulösen. Weitere Informationen sehen Sie unter Azure DNS Private Resolver-Endpunkte und Regel.

Überprüfen Sie die Azure-DNS-Auflösung

Überprüfen Sie, ob die DNS-Einstellungen für Ihre virtuellen Netzwerke auf „Standard“ (von Azure bereitgestellt) festgelegt sind.

Suchen Sie nach virtuellen Netzwerken und wählen Sie das erste Vnet aus. Beispiel: myeastvnet.

Wählen Sie unter EinstellungenDNS-Server aus und überprüfen Sie, ob "Standard" (Azure-bereitgestellt) ausgewählt ist.

Wählen Sie das nächste Vnet (z. B. mywestvnet) aus, und überprüfen Sie, ob "Standard" (Azure-bereitgestellt) ausgewählt ist.

Hinweis

Benutzerdefinierte DNS-Einstellungen können auch zur Arbeit vorgenommen werden, dies ist jedoch nicht im Bereich des aktuellen Szenarios.

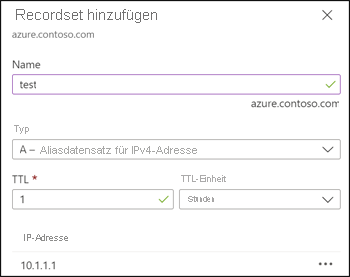

Suchen Sie nach Privates DNS Zonen, und wählen Sie Ihre private Zone aus. Beispiel: CONTOSO.COM.

Erstellen Sie einen Testdatensatz in der Zone, indem Sie + Datensatzsatz auswählen und einen neuen A-Eintrag hinzufügen. Beispiel: Testest.

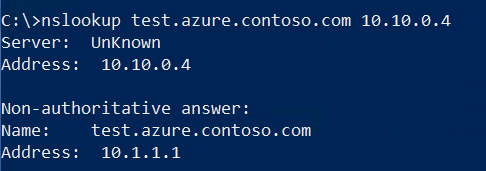

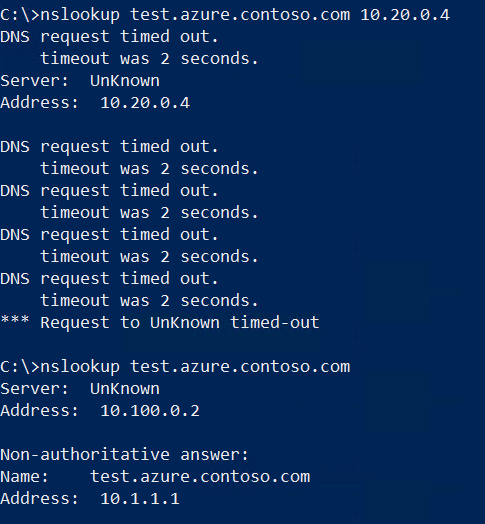

Öffnen Sie eine Eingabeaufforderung mit einem lokalen Client, und verwenden Sie "nslookup", um Ihren Testdatensatz mithilfe der ersten privaten Auflösungs-IP-Adresse nachzuschlagen, die Sie geschrieben haben (z. B. 10.10.0.4). Sehen Sie sich folgendes Beispiel an:

nslookup test.azure.contoso.com 10.10.0.4Die Abfrage sollte die IP-Adresse zurückgeben, die Sie Ihrem Testdatensatz zugewiesen haben.

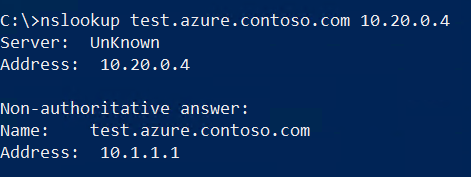

Wiederholen Sie diese nslookup-Abfrage mithilfe der IP-Adresse, die Sie für den zweiten privaten Resolver geschrieben haben (z. B. 10.20.0.4).

Hinweis

Wenn die DNS-Auflösung für die private Zone nicht funktioniert, überprüfen Sie, ob Ihre lokalen Links zu den Azure Vnets verbunden sind.

Konfigurieren der lokalen DNS-Weiterleitung

Da die DNS-Auflösung von lokal zu Azure mit zwei verschiedenen Azure DNS Private Resolvers funktioniert, können wir die Weiterleitung so konfigurieren, dass beide Adressen verwendet werden. Dadurch wird Redundanz aktiviert, wenn eine der Verbindungen mit Azure unterbrochen wird. Die Prozedur zum Konfigurieren von Weiterleitungen hängt vom Typ des von Ihnen verwendeten DNS-Servers ab. Im folgenden Beispiel wird ein Windows Server verwendet, der den DNS Server-Rollendienst ausführt und eine IP-Adresse von 10.100.0.2 aufweist.

Hinweis

Der DNS-Server, den Sie zum Konfigurieren der Weiterleitung verwenden, sollte ein Server sein, auf dem Clientgeräte in Ihrem Netzwerk für die DNS-Auflösung verwendet werden. Wenn der server, den Sie konfigurieren, nicht der Standard ist, müssen Sie die IP-Adresse direkt abfragen (z. B. nslookup test.azure.contoso.com 10.100.0.2), nachdem die Weiterleitung konfiguriert wurde.

Öffnen Sie eine Windows PowerShell-Sitzung mit erhöhten Rechten, und führen Sie den folgenden Befehl aus: Ersetzen Sie azure.contoso.com durch den Namen Ihrer privaten Zone, und ersetzen Sie die unten aufgeführten IP-Adressen durch die IP-Adressen Ihrer privaten Resolver.

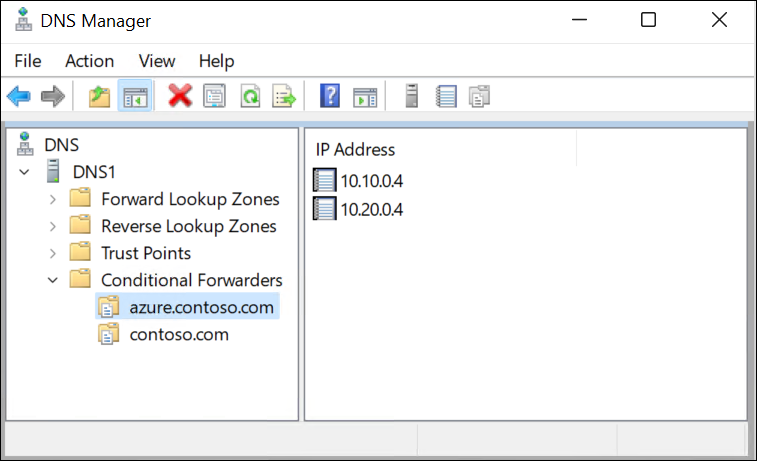

Add-DnsServerConditionalForwarderZone -Name "azure.contoso.com" -MasterServers 10.20.0.4,10.10.0.4Falls bevorzugt, können Sie auch die DNS-Konsole verwenden, um bedingte Weiterleitungen einzugeben. Sehen Sie sich folgendes Beispiel an:

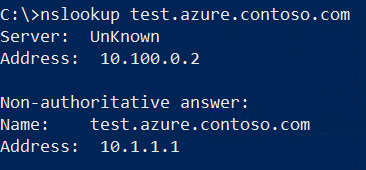

Nachdem die Weiterleitung bereits vorhanden ist, stellen Sie dieselbe DNS-Abfrage aus, die Sie in der vorherigen Prozedur verwendet haben. Dieses Mal geben Sie jedoch keine Ziel-IP-Adresse für die Abfrage ein. Die Abfrage verwendet den Standard-DNS-Server des Clients.

Veranschaulichen der Resilienz (optional)

Sie können jetzt veranschaulichen, dass die DNS-Auflösung funktioniert, wenn eine der Verbindungen unterbrochen wird.

Unterbrechen Sie die Konnektivität von lokal zu einem Ihrer Vnets, indem Sie die Schnittstelle deaktivieren oder trennen. Stellen Sie sicher, dass die Verbindung nicht automatisch nach Bedarf verbunden wird.

Führen Sie die Abfrage "nslookup" mithilfe des privaten Auflösungsgebers aus dem Vnet aus, das nicht mehr verbunden ist, und überprüfen Sie, ob sie fehlschlägt (siehe unten).

Führen Sie die Abfrage "nslookup" mithilfe Ihres Standard-DNS-Servers (konfiguriert mit Weiterleitungen) aus, und überprüfen Sie, ob sie aufgrund der von Ihnen aktivierten Redundanz weiterhin funktioniert.

Nächste Schritte

- Überprüfen Sie Komponenten, Vorteile und Anforderungen für Azure DNS Private Resolver.

- Weitere Informationen zum Erstellen eines Azure DNS Private Resolver mit Azure PowerShell oder Azure-Portal.

- Erfahren Sie, wie Azure- und lokale Domänen mithilfe des Azure DNS Private Resolver aufgelöst werden.

- Erfahren Sie mehr über Azure DNS Private Resolver-Endpunkte und Regelnets.

- Erfahren Sie, wie Sie Hybrid-DNS mithilfe privater Auflösungen konfigurieren.

- Erfahren Sie mehr über die anderen zentralen Netzwerkfunktionen von Azure.

- Lern-Modul: Einführung in Azure DNS.