Migrieren eines manuell registrierten Azure VPN Clients zum von Microsoft registrierten Client

Dieser Artikel hilft Ihnen bei der Migration von einem manuell registrierten Azure VPN Client zum von Microsoft registrierten Azure VPN Client für die Point-to-Site (P2S) Microsoft Entra ID-Authentifizierung. Der von Microsoft registrierte Azure VPN-Client verwendet einen anderen Zielgruppenwert. Wenn Sie einen Zielgruppenwert aktualisieren, müssen Sie die Änderung sowohl auf dem P2S-VPN-Gateway als auch auf allen zuvor konfigurierten VPN-Clients vornehmen. Weitere Informationen zu Benutzergruppenwerten finden Sie unter Informationen zur Point-to-Site-VPN – Microsoft Entra ID-Authentifizierung.

In der folgenden Tabelle sind die verfügbaren unterstützten Zielgruppenwerte aufgeführt.

| App-ID | Unterstützte Zielgruppenwerte | Unterstützte Clients |

|---|---|---|

| Bei Microsoft registriert | - Azure Public: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux – Windows - macOS |

| Manuell registriert | - Azure Public: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Deutschland: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure, betrieben von 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

– Windows - macOS |

| Benutzerdefiniert | <custom-app-id> |

- Linux – Windows - macOS |

Die Beispiele in diesem Artikel verwenden den neuen Zielgruppenwert für Azure Public. Dieser Artikel gilt nicht für Konfigurationen des Werts Benutzerdefinierte Zielgruppe. Wenn Sie eine benutzerdefinierte Zielgruppen-App-ID ändern möchten, lesen Sie die Informationen unter Erstellen oder Ändern einer benutzerdefinierten Zielgruppen-App-ID für P2S-VPN mit Microsoft Entra ID-Authentifizierung.

Workflow

Der Standardworkflow lautet:

- Aktualisieren Sie die P2S-Gatewayeinstellungen.

- Generieren und Herunterladen neuer VPN-Clientkonfigurationsdateien.

- Aktualisieren Sie den VPN-Client entweder, indem Sie das Clientkonfigurationspaket importieren oder (optional) die Einstellungen auf dem bereits konfigurierten VPN-Client aktualisieren.

- Entfernen Sie den alten Azure VPN-Client aus dem Mandanten. Dieser Schritt ist nicht erforderlich, um eine P2S-Verbindung mithilfe des neuen Zielgruppenwerts herzustellen, aber es empfiehlt sich, eine P2S-Verbindung herzustellen.

Aktualisieren von P2S-Gatewayeinstellungen

Wenn Sie die Benutzergruppenwerte für ein vorhandenes Gateway aktualisieren, fallen weniger als 5 Minuten Ausfallzeiten an.

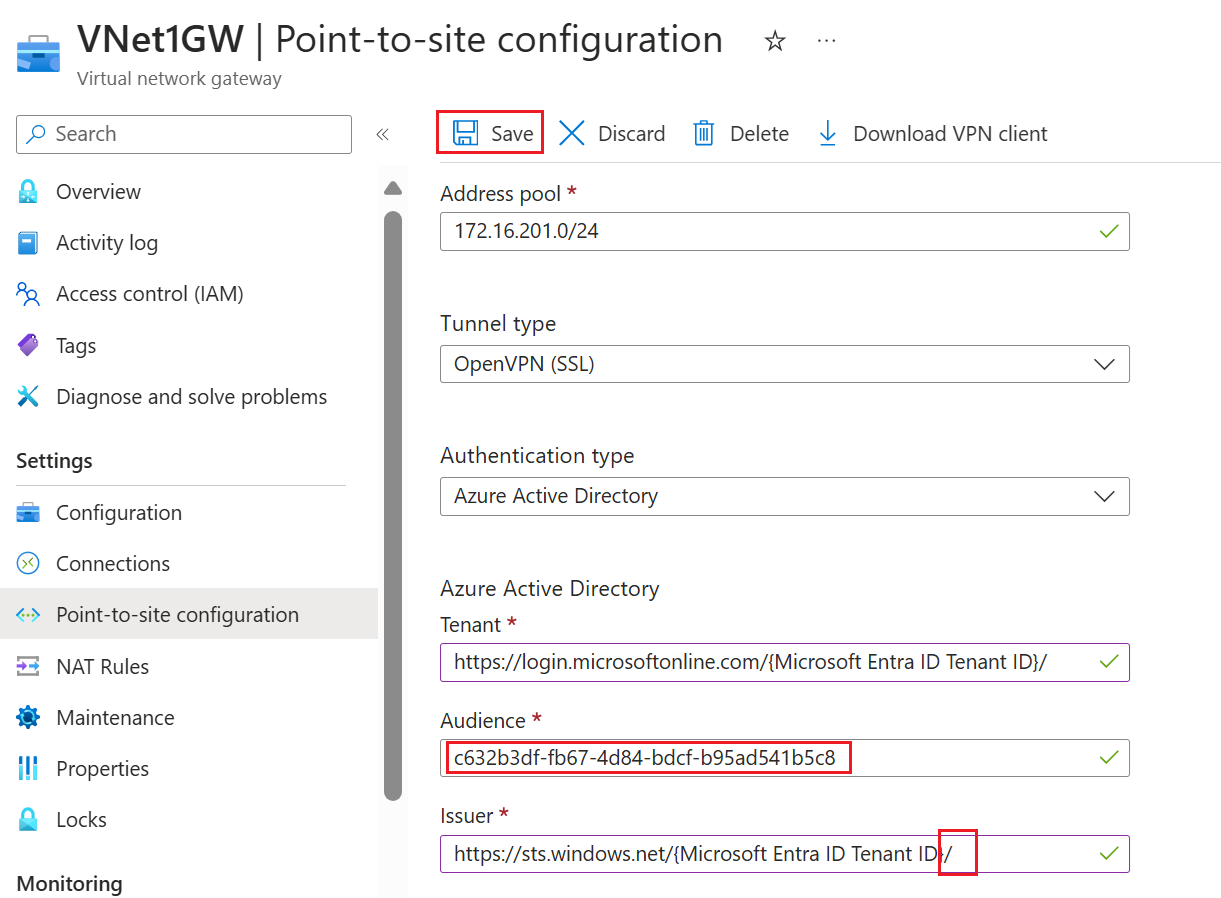

Navigieren Sie zum Gateway des virtuellen Netzwerks. Klicken Sie im linken Bereich auf Point-to-Site-Konfiguration und Jetzt konfigurieren, um die Seite „Point-to-Site-Konfiguration“ zu öffnen.

Ändern Sie den Zielgruppenwert. In diesem Beispiel wurde der Benutzergruppenwert in den Azure Public-Wert für den von Microsoft registrierten Azure VPN-Client geändert; c632b3df-fb67-4d84-bdcf-b95ad541b5c8.

Behalten Sie die anderen Einstellungen unverändert bei, es sei denn, Sie haben Mandanten geändert und müssen die Mandanten-IDs ändern. Wenn Sie das Feld „Aussteller“ aktualisieren, achten Sie darauf, den nachgestellten Schrägstrich am Ende einzuschließen. Weitere Informationen zu den einzelnen Feldern finden Sie unter Microsoft Entra ID-Werten.

Nachdem Sie die Konfiguration von Einstellungen abgeschlossen haben, klicken Sie oben auf der Seite auf Speichern.

Die neuen Einstellungen werden im P2S-Gateway und in den Gatewayupdates gespeichert. Diese Aktion dauert ungefähr 5 Minuten.

Aktualisieren der VPN-Clienteinstellungen

Wenn Sie eine Änderung an einem P2S-Gateway vornehmen, müssen Sie in der Regel ein neues VPN-Clientprofilkonfigurationspaket generieren und herunterladen. Dieses Paket enthält die aktualisierten Einstellungen vom P2S VPN-Gateway. Wenn Sie neue Azure VPN-Clients konfigurieren, müssen Sie dieses Konfigurationspaket generieren.

Wenn Sie jedoch nur die Benutzergruppen- oder Mandantenwerte aktualisieren, haben Sie beim Neukonfigurieren bereits bereitgestellter Azure VPN-Clients eine Reihe von Optionen.

Wenn der Azure VPN-Client bereits für die Verbindung mit diesem P2S-Gateway konfiguriert ist, können Sie den VPN-Client manuell aktualisieren.

Wenn Sie mehrere Werte auf dem P2S-Gateway aktualisiert haben oder die VPN-Clients ganz einfach aktualisieren möchten, indem Sie die neuen Werte importieren, können Sie ein neues P2S VPN-Clientprofilkonfigurationspaket generieren und herunterladen und in jeden Client importieren.

Aktualisieren eines Azure VPN Clients

Diese Schritte helfen Ihnen, den Azure VPN Client manuell zu aktualisieren, ohne das Profilkonfigurationspaket zu verwenden.

- Starten Sie die Azure VPN-Client-App.

- Wählen Sie das VPN-Verbindungsprofil aus, das Sie aktualisieren möchten.

- Klicken Sie auf ... und dann Konfigurieren.

- Aktualisieren Sie das Feld Zielgruppe auf den neuen Wert „Zielgruppe“. Dieser Wert muss mit dem P2S-Gatewaywert übereinstimmen, mit dem dieser Client eine Verbindung herstellt.

- Wenn Sie auch die Mandanten ID-Werte aktualisiert haben, ändern Sie sie auf dem Client. Diese Werte müssen mit den P2S-Gatewaywerten übereinstimmen.

- Klicken Sie auf Speichern , um die Einstellungen zu speichern.

Aktualisieren mithilfe eines Profilkonfigurationspakets

Wenn Sie die VPN-Clientprofilkonfigurationsdateien zum Konfigurieren Ihres Azure VPN-Clients verwenden möchten, können Sie ein Profilkonfigurationspaket erstellen, das die neuen P2S-Gatewayeinstellungen enthält.

Klicken Sie oben auf der Seite Point-to-Site-Konfiguration auf VPN-Client herunterladen. Es dauert einige Minuten, bis das Clientkonfigurationspaket generiert wird.

In Ihrem Browser wird ein Hinweis angezeigt, dass eine Clientkonfigurationsdatei im ZIP-Format verfügbar ist. Sie hat denselben Namen wie Ihr Gateway.

Extrahieren Sie die heruntergeladene ZIP-Datei.

Navigieren Sie zum entzippten Ordner „AzureVPN“.

Notieren Sie sich den Speicherort der Datei „azurevpnconfig.xml“. Die Datei „azurevpnconfig.xml“ enthält die Einstellung für die VPN-Verbindung. Sie können diese Datei auch per e-Mail oder anderweitig an alle Benutzer verteilen, die eine Verbindung herstellen müssen. Der oder die Benutzer:in benötigt gültige Microsoft Entra ID-Anmeldeinformationen, um erfolgreich eine Verbindung herstellen zu können.

Nächste Schritte

Weitere Informationen zum Konfigurieren des Azure VPN-Clients für die Microsoft Entra ID-Authentifizierung finden Sie in den folgenden Artikeln: