Verbinden Des AKS Edge Essentials-Clusters mit Arc

In diesem Artikel wird beschrieben, wie Sie Ihren AKS Edge Essentials-Cluster mit Azure Arc verbinden, damit Sie den Status Ihres Clusters auf dem Azure-Portal überwachen können. Wenn Ihr Cluster mit einem Proxy verbunden ist, können Sie die im GitHub-Repository bereitgestellten Skripts verwenden, um Ihren Cluster wie hier beschrieben mit Arc zu verbinden.

Voraussetzungen

- Bevor Sie eine Verbindung mit Arc herstellen, müssen Infrastrukturadministratoren, die besitzer oder mitwirkender Rolle des Abonnements sind, folgende Aufgaben ausführen:

- Aktivieren Sie alle erforderlichen Ressourcenanbieter im Azure-Abonnement, z . B. Microsoft.HybridCompute, Microsoft.GuestConfiguration, Microsoft.HybridConnectivity, Microsoft.Kubernetes, Microsoft.ExtendedLocation und Microsoft.KubernetesConfiguration.

- Erstellen und Überprüfen einer Ressourcengruppe für AKS Edge Essentials Azure-Ressourcen.

- Um eine Verbindung mit Arc herzustellen, benötigen Kubernetes-Operatoren einen Kubernetes-Cluster – Azure Arc Onboarding-Rolle für die Identität auf Ressourcengruppenebene. Um die Verbindung von Arc zu trennen, benötigen Die Operatoren eine Rolle des Azure Kubernetes-Dienst arc-Mitwirkenden für die Identität auf Ressourcengruppenebene. Um Ihre Zugriffsebene zu überprüfen, navigieren Sie auf der Azure-Portal zu Ihrem Abonnement, wählen Sie die Zugriffssteuerung (IAM) auf der linken Seite aus, und wählen Sie dann "Meinen Zugriff anzeigen" aus. Weitere Informationen zum Verwalten von Ressourcengruppen finden Sie in der Azure-Dokumentation . Infrastrukturadministratoren mit Besitzer- oder Mitwirkendenrollen können auch Aktionen ausführen, um eine Verbindung mit Arc herzustellen oder zu trennen.

- Stellen Sie zusätzlich zu diesen Voraussetzungen sicher, dass Sie alle Netzwerkanforderungen für Azure Arc-fähige Kubernetes erfüllen.

Hinweis

Sie benötigen die Rolle "Mitwirkender ", um die Ressourcen innerhalb der Ressourcengruppe löschen zu können. Befehle zum Trennen von Arc schlagen ohne diese Rollenzuweisung fehl.

Schritt 1: Konfigurieren Des Computers

Installieren von Abhängigkeiten

Führen Sie die folgenden Befehle in einem PowerShell-Fenster mit erhöhten Rechten aus, um die Abhängigkeiten in PowerShell zu installieren:

Install-Module Az.Resources -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Install-Module Az.Accounts -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Install-Module Az.ConnectedKubernetes -Repository PSGallery -Force -AllowClobber -ErrorAction Stop

Schritt 2: Konfigurieren Ihrer Azure-Umgebung

Geben Sie Details zu Ihrem Azure-Abonnement in der Datei aksedge-config.json unter dem Arc-Abschnitt an, der in der folgenden Tabelle beschrieben ist. Um mithilfe von Azure Arc-fähigen Kubernetes erfolgreich eine Verbindung mit Azure herzustellen, benötigen Sie einen Dienstprinzipal mit dem integrierten Microsoft.Kubernetes connected cluster role Dienst, um auf Ressourcen in Azure zuzugreifen. Wenn Sie bereits über die Dienstprinzipal-ID und das Kennwort verfügen, können Sie alle Felder in der aksedge-config.json Datei aktualisieren. Wenn Sie einen Dienstprinzipal erstellen müssen, können Sie die hier beschriebenen Schritte ausführen.

Wichtig

Geheime Clientschlüssel sind eine Form des Kennworts. Die richtige Verwaltung ist für die Sicherheit Ihrer Umgebung von entscheidender Bedeutung.

- Wenn Sie den geheimen Clientschlüssel erstellen, legen Sie eine sehr kurze Ablaufzeit fest, basierend auf dem Zeitpunkt und dem Umfang der Registrierung für Ihre Bereitstellung.

- Achten Sie darauf, den geheimen Clientschlüsselwert und die Konfigurationsdatei vor allgemeinem Zugriff zu schützen.

- Bedenken Sie, dass, wenn die Konfigurationsdatei eines Clusters gesichert wird, während der geheime Clientschlüssel gespeichert ist, der geheime Clientschlüssel für jeden verfügbar ist, der Zugriff auf die Sicherung hat.

- Nachdem Sie einen Cluster registriert haben, entfernen Sie den geheimen Clientschlüssel aus der Konfigurationsdatei für diesen Cluster.

- Nachdem Sie alle Cluster für Ihre Aufgabe registriert haben, sollten Sie den geheimen Clientschlüssel drehen und/oder den Dienstprinzipal aus Ihrer Microsoft Entra ID-Umgebung löschen.

| Attribut | Werttyp | Beschreibung |

|---|---|---|

ClusterName |

string | Der Name Ihres Clusters. Der Standardwert ist hostname_cluster. |

Location |

Zeichenfolge | Der Standort Ihrer Ressourcengruppe. Wählen Sie den Standort aus, der Ihrer Bereitstellung am nächsten ist. |

SubscriptionId |

GUID | Ihre Abonnement-ID. Wählen Sie im Azure-Portal das verwendete Abonnement aus, und kopieren/einfügen Sie die Abonnement-ID-Zeichenfolge in den JSON-Code. |

TenantId |

GUID | Ihre Mandanten-ID. Durchsuchen Sie in der Azure-Portal die Microsoft Entra-ID, die Sie zur Standardverzeichnisseite bringen sollte. Von hier aus können Sie die Mandanten-ID-Zeichenfolge in den JSON-Code kopieren/einfügen. |

ResourceGroupName |

Zeichenfolge | Der Name der Azure-Ressourcengruppe zum Hosten Ihrer Azure-Ressourcen für AKS Edge Essentials. Sie können eine vorhandene Ressourcengruppe verwenden oder wenn Sie einen neuen Namen hinzufügen, erstellt das System eine für Sie. |

ClientId |

GUID | Geben Sie die Anwendungs-ID des Azure-Dienstprinzipals an, die als Anmeldeinformation verwendet werden soll. AKS Edge Essentials verwendet diesen Dienstprinzipal, um Ihren Cluster mit Arc zu verbinden. Sie können die Seite "App-Registrierungen" auf der Microsoft Entra-Ressourcenseite auf der Azure-Portal verwenden, um die Dienstprinzipale in einem Mandanten auflisten und verwalten zu können. Beachten Sie, dass für den Dienstprinzipal der Kubernetes-Cluster – Azure Arc Onboarding-Rolle auf Abonnement- oder Ressourcengruppenebene erforderlich ist. Weitere Informationen finden Sie unter Microsoft Entra-Identitätsanforderungen für Dienstprinzipale. |

ClientSecret |

Zeichenfolge | Das Kennwort für den Dienstprinzipal. |

Hinweis

Sie müssen diese Konfiguration nur einmal pro Azure-Abonnement ausführen. Sie müssen die Prozedur für jeden Kubernetes-Cluster nicht wiederholen.

Schritt 3: Verbinden Des Clusters mit Arc

Führen Sie die Ausführung Connect-AksEdgeArc aus, um den vorhandenen Cluster mit Arc-fähigen Kubernetes zu installieren und zu verbinden:

# Connect Arc-enabled kubernetes

Connect-AksEdgeArc -JsonConfigFilePath .\aksedge-config.json

Hinweis

Dieser Schritt kann bis zu 10 Minuten dauern, und PowerShell bleibt möglicherweise beim Einrichten von Azure Connected Kubernetes hängen.your cluster name PowerShell gibt aus True und kehrt zur Eingabeaufforderung zurück, wenn der Prozess abgeschlossen ist.

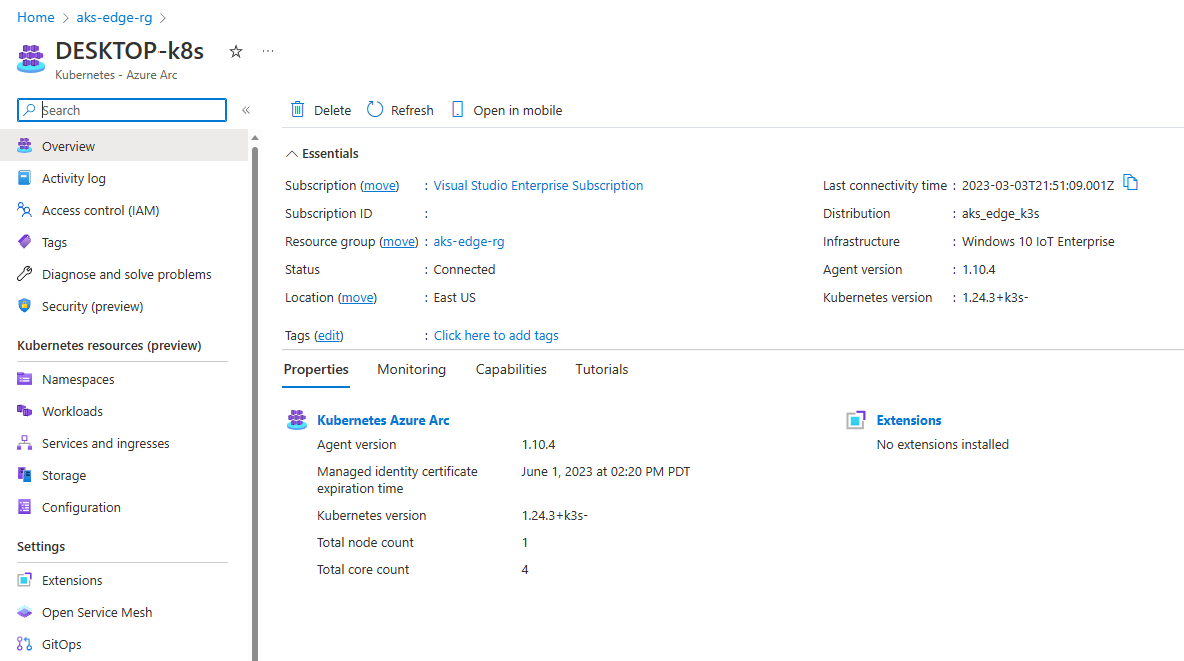

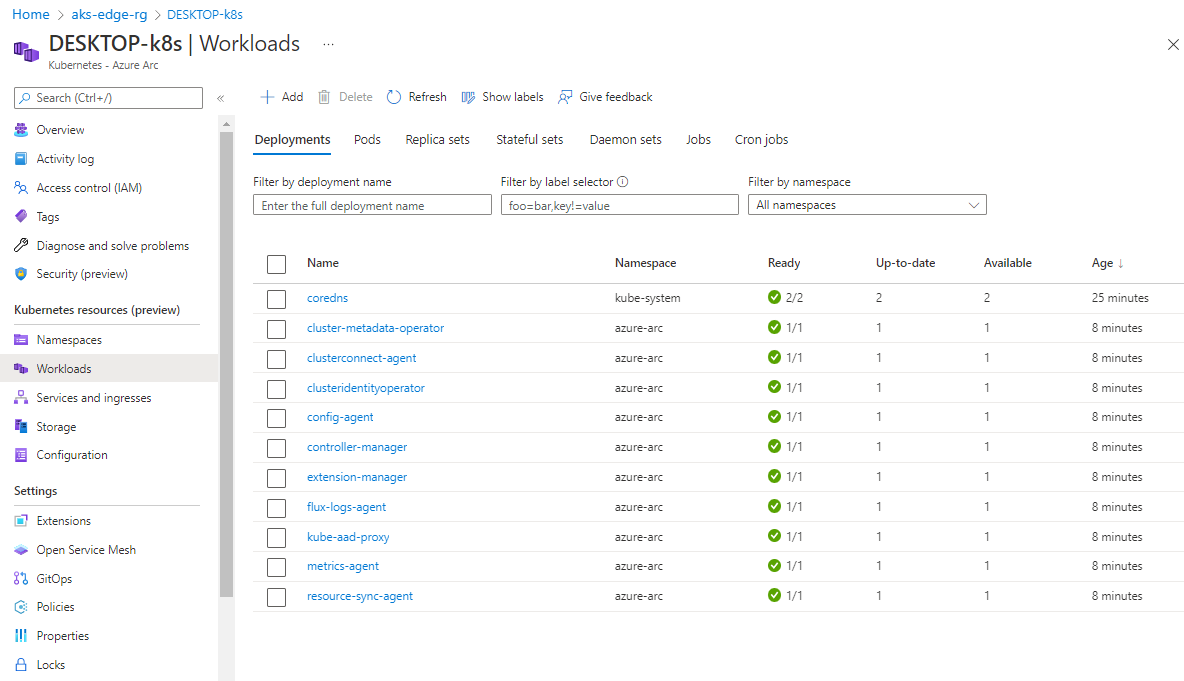

Schritt 4: Anzeigen von AKS Edge Essentials-Ressourcen in Azure

Nach Abschluss des Vorgangs können Sie den Cluster im Azure-Portal anzeigen, wenn Sie zu Ihrer Ressourcengruppe navigieren:

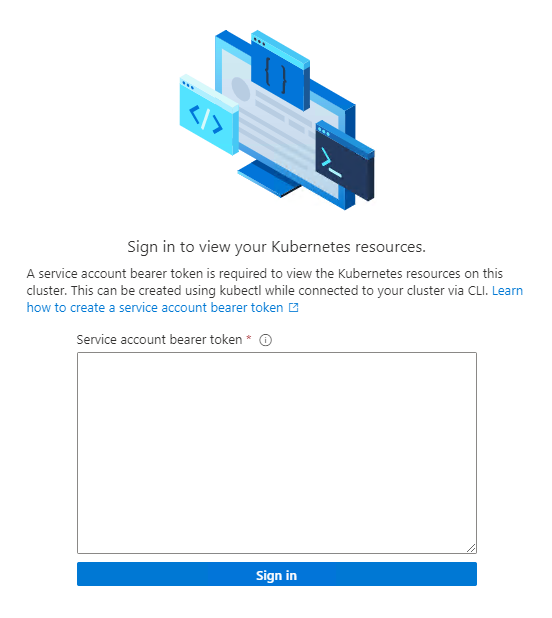

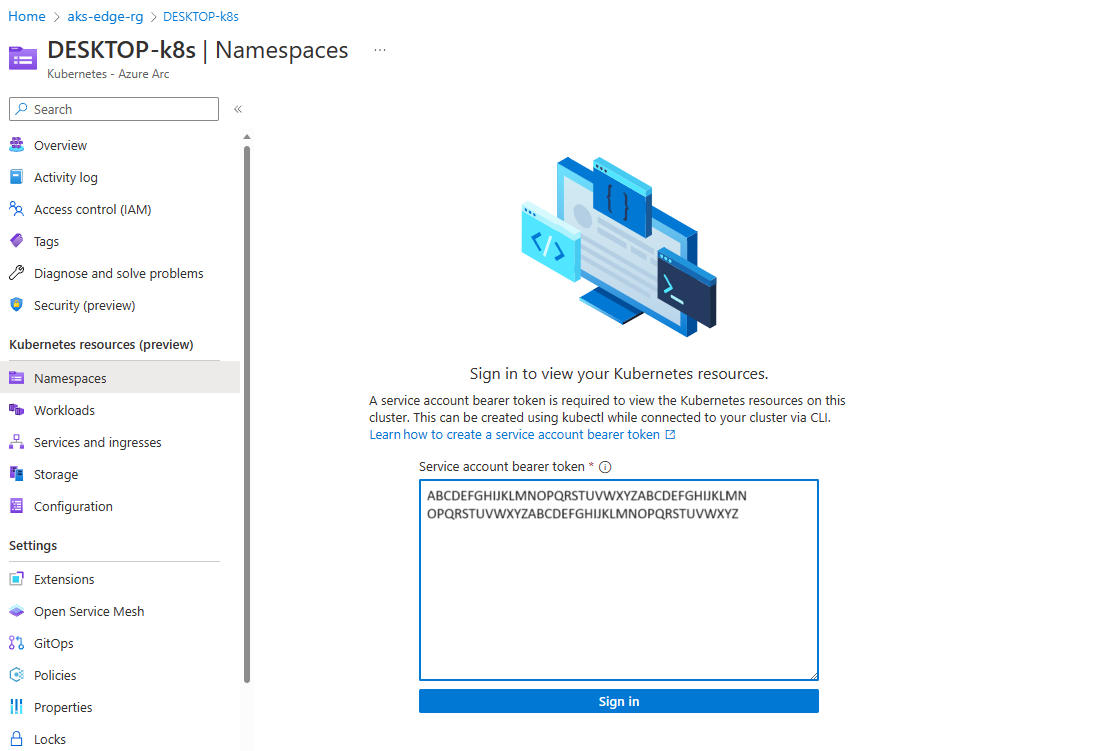

Wählen Sie im linken Bereich die Namespaces-Option unter Kubernetes-Ressourcen (Vorschau) aus:

Um Ihre Kubernetes-Ressourcen anzuzeigen, benötigen Sie ein Bearertoken.

Sie können auch ausführen

Get-AksEdgeManagedServiceToken, um Ihr Diensttoken abzurufen.Jetzt können Sie Ressourcen in Ihrem Cluster anzeigen. Die Option "Workloads " zeigt die Pods an, die in Ihrem Cluster ausgeführt werden.

kubectl get pods --all-namespaces

Verbindung mit Arc trennen

Führen Sie die Disconnect-AksEdgeArc Ausführung aus, um die Verbindung mit den Arc-fähigen Kubernetes zu trennen.

# Disconnect Arc-enabled kubernetes

Disconnect-AksEdgeArc -JsonConfigFilePath .\aksedge-config.json