Best Practices für Containerimageverwaltung und Sicherheit in Azure Kubernetes Service (AKS)

Beim Entwickeln und Ausführen von Anwendungen in Azure Kubernetes Service (AKS) hat die Sicherheit von Containern und Containerimages höchste Priorität. Container mit veralteten Basisimages oder nicht gepatchten Anwendungsruntimes stellen ein Sicherheitsrisiko und einen möglichen Angriffsvektor dar. Sie können diese Risiken minimieren, indem Sie Überprüfungs- und Wartungstools zur Build- und Laufzeit in Ihre Container integrieren und ausführen. Je früher Sie das Sicherheitsrisiko oder das veraltete Basisimage erkennen, desto sicherer ist Ihre Anwendung.

In diesem Artikel bezeichnet „Container“ sowohl die in einer Containerregistrierung gespeicherten Containerimages als auch die ausgeführten Container.

In diesem Artikel wird erläutert, wie Container in AKS gesichert werden. Folgendes wird vermittelt:

- Überprüfen auf und Beheben von Imageschwachstellen

- Automatisches Triggern und erneutes Bereitstellen von Containerimages, wenn ein Basisimage aktualisiert wird

- Weitere Informationen finden Sie in den Best Practices für Clustersicherheit und Podsicherheit.

- Sie können Containersicherheit in Defender für Cloud verwenden, um die Container auf Sicherheitsrisiken zu überprüfen. Dank der Integration von Azure Container Registry in Defender für Cloud können Sie Ihre Images und die Registrierung vor Sicherheitsrisiken schützen.

Sichern von Images und Runtime

Best Practices-Leitfaden

- Überprüfen Sie Ihre Containerimages auf Sicherheitsrisiken.

- Stellen Sie nur überprüfte Images bereit.

- Aktualisieren Sie regelmäßig die Basisimages und die Anwendungsruntime.

- Stellen Sie Workloads erneut im AKS-Cluster bereit.

Wenn Sie containerbasierte Workloads einführen, sollten Sie die Sicherheit von Images und Runtime überprüfen, die zum Erstellen eigener Anwendungen verwendet werden. Um das Einführen von Sicherheitsrisiken in Ihre Bereitstellungen zu vermeiden, können Sie die folgenden bewährten Methoden verwenden:

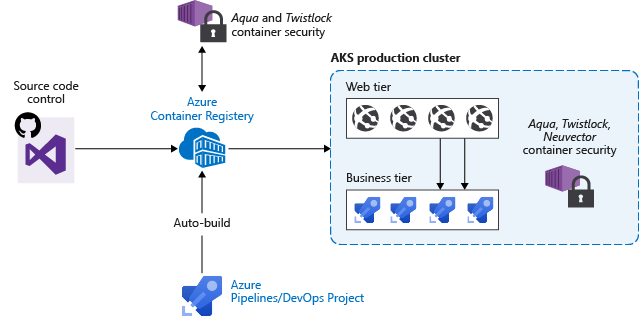

- Fügen Sie in Ihren Bereitstellungsworkflow einen Prozess zum Überprüfen von Containerimages mit Tools wie Twistlock oder Aqua ein.

- Lassen Sie nur die Bereitstellung verifizierter Images zu.

Sie können beispielsweise eine CI/CD-Pipeline (Continuous Integration/Continuous Deployment) verwenden, um Imagescans, Verifizierung und Bereitstellung zu automatisieren. Die Azure Container Registry enthält diese Funktionen zur Überprüfung auf Schwachstellen.

Automatisches Erstellen neuer Images bei der Aktualisierung des Basisimages

Best Practices-Leitfaden

Verwenden Sie bei der Nutzung von Basisimages für Anwendungsimages die Automatisierung, um neue Images zu erstellen, wenn das Basisimage aktualisiert wird. Da aktualisierte Basisimages in der Regel Sicherheitskorrekturen enthalten, aktualisieren Sie alle nachfolgenden Containerimages der Anwendung.

Jedes Mal, wenn ein Basisimage aktualisiert wird, sollten Sie auch alle nachfolgenden Containerimages aktualisieren. Integrieren Sie diesen Buildprozess in Validierungs- und Bereitstellungspipelines wie Azure Pipelines oder Jenkins. Diese Pipelines gewährleisten, dass Ihre Anwendungen weiterhin auf den aktualisierten Basisimages ausgeführt werden. Sobald Ihre Anwendungscontainerimages validiert wurden, können Sie die AKS-Bereitstellungen aktualisieren, um die neuesten, sicheren Images auszuführen.

Azure Container Registry Tasks können Containerimages auch automatisch aktualisieren, wenn das Basisimage aktualisiert wird. Mit diesem Feature erstellen Sie einige Basisimages und halten sie mit Fehlerkorrekturen und Sicherheitsfixes auf dem neuesten Stand.

Weitere Informationen zu Basisimageaktualisierungen finden Sie unter Automatisieren von Buildvorgängen für Images nach der Aktualisierung des Basisimages mit Azure Container Registry Tasks.

Nächste Schritte

In diesem Artikel wurde erläutert, wie Container gesichert werden. Wenn Sie einige dieser Best Practices implementieren möchten, lesen Sie den folgenden Artikel:

Azure Kubernetes Service