Konfigurieren allgemeiner Anmeldeinformationsanbieter im Anmeldeinformationsmanager

GILT FÜR: Alle API Management-Ebenen

In diesem Artikel erfahren Sie, wie Sie Identitätsanbieter für verwaltete Verbindungen in Ihrer API-Verwaltungsinstanz konfigurieren. Einstellungen für die folgenden gängigen Anbieter werden angezeigt:

- Microsoft Entra-Anbieter

- Generischer OAuth 2.0-Anbieter

Sie konfigurieren einen Anmeldeinformationsanbieter in der Anmeldeinformationsverwaltung Ihrer API-Management-Instanz. Ein Schritt-für-Schritt-Beispiel für die Konfiguration eines Microsoft Entra-Anbieters und der Verbindung finden Sie unter:

Voraussetzungen

Um einen der unterstützten Anbieter in API Management zu konfigurieren, konfigurieren Sie zunächst eine OAuth 2.0-App im Identitätsanbieter, die zum Autorisieren des API-Zugriffs verwendet wird. Einzelheiten zur Konfiguration finden Sie in der Entwicklerdokumentation des Anbieters.

Wenn Sie einen Anmeldeinformationsanbieter erstellen, der den Autorisierungscodegenehmigungstyp verwendet, konfigurieren Sie eine Umleitungs-URL (manchmal als Autorisierungsrückruf-URL oder einen ähnlichen Namen bezeichnet) in der App. Geben Sie als Wert

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>ein.Konfigurieren Sie abhängig von Ihrem Szenario App-Einstellungen, z. B. Bereiche (API-Berechtigungen).

Rufen Sie mindestens die folgenden App-Anmeldeinformationen ab, die in API Management konfiguriert werden: die Client-ID und den geheimen Clientschlüssel der App.

Je nach Anbieter und Szenario müssen Sie möglicherweise andere Einstellungen abrufen, z. B. Autorisierungsendpunkt-URLs oder Bereiche.

Microsoft Entra-Anbieter

Der API Anmeldeinformationsamanager unterstützt den Microsoft Entra-Identitätsanbieter, bei dem es sich um den Identitätsdienst in Microsoft Azure handelt, der Identitätsverwaltungs- und Zugriffssteuerungsfunktionen bereitstellt. Er ermöglicht Benutzern die sichere Anmeldung mit branchenüblichen Standardprotokollen.

- Unterstützte Gewährungstypen: „Autorisierungscode“ und „Clientanmeldeinformationen“

Hinweis

Derzeit unterstützt der Microsoft Entra-Anmeldeinformationsanbieter nur die Azure AD v1.0-Endpunkte.

Microsoft Entra-Anbietereinstellungen

| Eigenschaft | Beschreibung | Erforderlich | Standard |

|---|---|---|---|

| Anbietername | Name der Ressource des Anmeldeinformationsanbieters in der API-Verwaltung | Ja | – |

| Identitätsanbieter | Wählen Sie Azure Active Directory v1 aus. | Ja | – |

| Gewährungstyp | Der zu verwendende OAuth 2.0-Autorisierungsgewährungstyp Wählen Sie je nach Szenario entweder Autorisierungscode oder Clientanmeldeinformationen aus. |

Ja | Authorization code (Autorisierungscode) |

| Autorisierungs-URL | https://graph.microsoft.com |

Ja | N/V |

| Client ID | Die Anwendungs-ID (Client), die zum Identifizieren der Microsoft Entra-App verwendet wird | Ja | – |

| Geheimer Clientschlüssel | Der geheime Clientschlüssel für die Microsoft Entra-App | Ja | – |

| Anmelde-URL | Die Microsoft Entra-Anmelde-URL | Nein | https://login.windows.net |

| Ressourcen-URL | Die URL der Ressource, die eine Autorisierung erfordert Beispiel: https://graph.microsoft.com |

Ja | – |

| Mandanten-ID | Die Mandanten-ID Ihrer Microsoft Entra-App | Nein | Allgemein |

| Bereiche | Mindestens eine API-Berechtigung für Ihre Microsoft Entra-App, getrennt durch das Zeichen " " Beispiel: ChannelMessage.Read.All User.Read |

Nein | API-Berechtigungen, die in der Microsoft Entra-App festgelegt sind |

Generische OAuth 2.0-Anbieter

Sie können zwei generische Anbieter zum Konfigurieren von Verbindungen verwenden:

- Generisches OAuth 2.0

- Generisches OAuth 2.0 mit PKCE

Mit einem generischen Anbieter können Sie Ihren eigenen OAuth 2.0-Identitätsanbieter basierend auf Ihren speziellen Anforderungen verwenden.

Hinweis

Es wird empfohlen, den generischen OAuth 2.0 mit PKCE-Anbieter zu verwenden, um die Sicherheit zu verbessern, wenn Ihr Identitätsanbieter dies unterstützt. Weitere Informationen

- Unterstützte Gewährungstypen: „Autorisierungscode“ und „Clientanmeldeinformationen“

Allgemeine Einstellungen des Anmeldeinformationsanbieters

| Eigenschaft | Beschreibung | Erforderlich | Standard |

|---|---|---|---|

| Anbietername | Name der Ressource des Anmeldeinformationsanbieters in der API-Verwaltung | Ja | – |

| Identitätsanbieter | Wählen Sie Generic Oauth 2 (Generisches OAuth 2) oder Generic Oauth 2 with PKCE (Generisches OAuth 2 mit PKCE) aus. | Ja | – |

| Gewährungstyp | Der zu verwendende OAuth 2.0-Autorisierungsgewährungstyp Wählen Sie abhängig von Ihrem Szenario und Ihrem Identitätsanbieter entweder Autorisierungscode oder Clientanmeldeinformationen aus. |

Ja | Authorization code (Autorisierungscode) |

| URL für Autorisierung | Die Autorisierungsendpunkt-URL | Nein | NICHT VERWENDET |

| Client ID | Die ID, die zum Identifizieren einer App für den Autorisierungsserver des Identitätsanbieters verwendet wird | Ja | – |

| Geheimer Clientschlüssel | Das Geheimnis, das von der App zur Authentifizierung beim Autorisierungsserver des Identitätsanbieters verwendet wird | Ja | – |

| Aktualisierungs-URL | Die URL, an die Ihre App eine Anforderung stellt, um ein Aktualisierungstoken gegen ein erneuertes Zugriffstoken auszutauschen. | Nein | NICHT VERWENDET |

| Token-URL | Die URL auf dem Autorisierungsserver des Identitätsanbieters, die zum programmgesteuerten Anfordern von Token verwendet wird | Ja | – |

| Bereiche | Eine oder mehrere spezifische Aktionen, die die App ausführen darf, oder Informationen, die sie im Auftrag eines Benutzers von einer API anfordern kann, getrennt durch das Zeichen " " Beispiel: user web api openid |

Nein | – |

Andere Identitätsanbieter

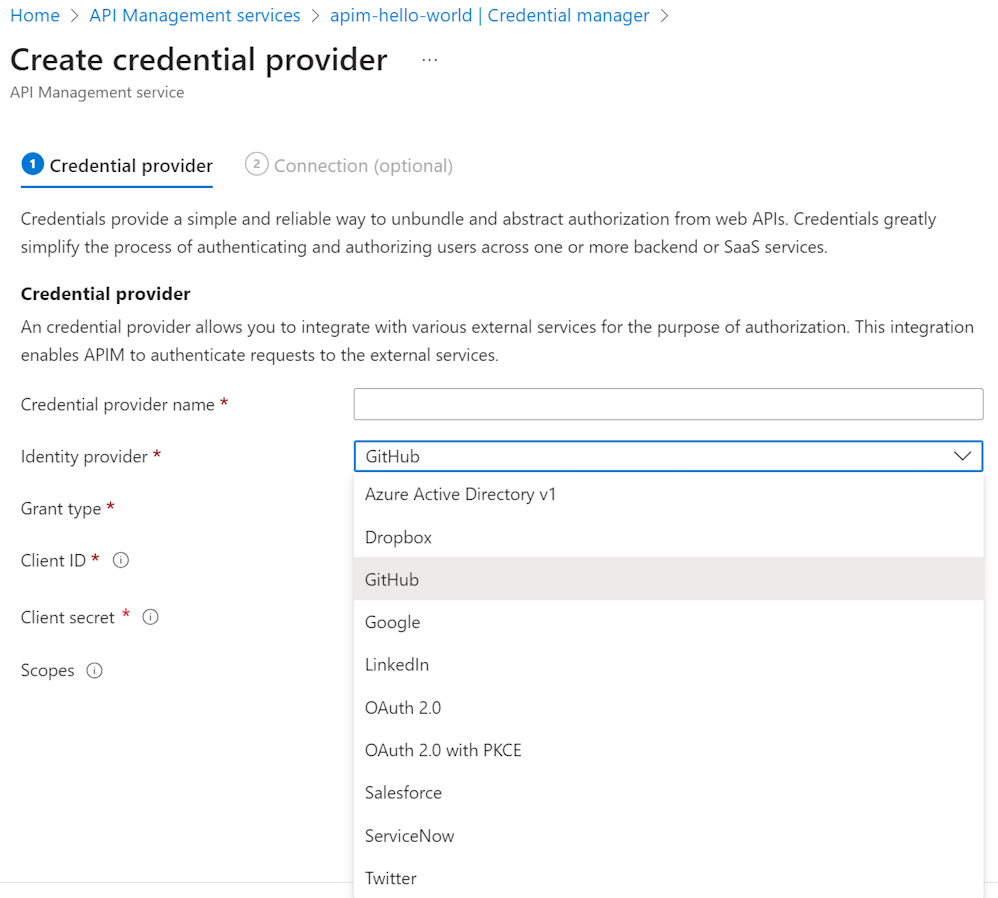

API Management unterstützt mehrere Anbieter für beliebte SaaS-Angebote, einschließlich GitHub, LinkedIn und anderen. Sie können aus einer Liste dieser Anbieter im Azure-Portal auswählen, wenn Sie einen Anmeldeinformationsanbieter erstellen.

Unterstützte Gewährungstypen: „Autorisierungscode“ und „Clientanmeldeinformationen“ (je nach Anbieter)

Die erforderlichen Einstellungen für diese Anbieter unterscheiden sich von Anbieter zu Anbieter, ähneln jedoch denen für die generischen OAuth 2.0-Anbieter. Lesen Sie die Entwicklerdokumentation des jeweiligen Anbieters.

Zugehöriger Inhalt

- Erfahren Sie mehr über das Verwalten von Verbindungen in API Management.

- Erstellen Sie eine Verbindung für Microsoft Entra ID oder GitHub-.