Als Segmentierung wird ein Modell bezeichnet, in dem Sie mithilfe der Tools von Microsoft Azure softwaredefinierte Umfelder für das Netzwerk erstellen. Anschließend legen Sie Regeln für den Datenverkehr von bzw. zu diese(n) Umfeld(ern) fest, sodass Sie für verschiedene Teile des Netzwerks unterschiedliche Sicherheitsstatus festlegen können. Wenn Sie unterschiedliche Anwendungen (oder Teile einer bestimmten Anwendung) in diese Umfelder aufnehmen, können Sie die Kommunikation zwischen diesen segmentierten Entitäten steuern. Wenn ein Teil des Anwendungsstapels gefährdet ist, können Sie die Auswirkungen dieser Sicherheitsverletzung besser eindämmen und ihre seitliche Ausbreitung im Rest des Netzwerks verhindern. Diese Fähigkeit ist ein wichtiges Prinzip des Zero Trust-Modells von Microsoft, das Ihrer Organisation ein erstklassiges Sicherheitskonzept bietet.

Segmentierungsmuster

Wenn Sie in Azure arbeiten, verfügen Sie über zahlreiche und vielfältige Segmentierungsoptionen, die Ihnen helfen, geschützt zu bleiben.

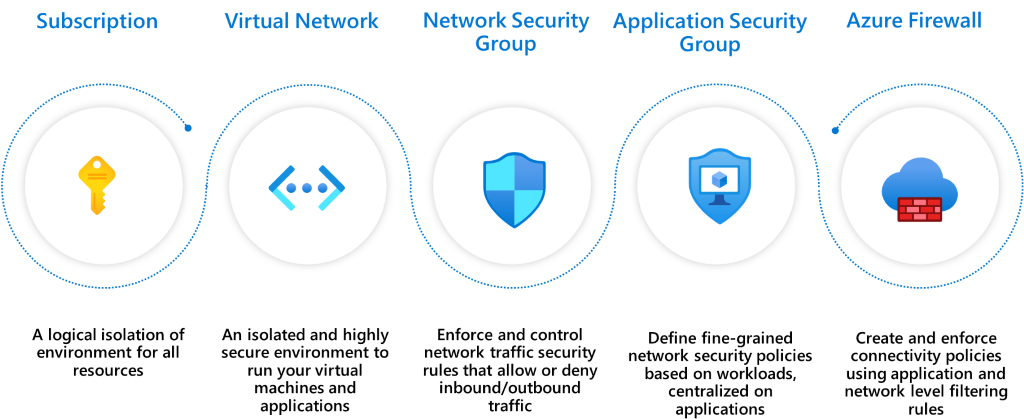

Abonnement: Abonnements sind ein allgemeines Konstrukt, das die plattformgestützte Trennung zwischen Entitäten ermöglicht. Es ist dazu gedacht, die Grenzen zwischen großen Organisationen innerhalb eines Unternehmens zu ziehen. Die Kommunikation zwischen Ressourcen in verschiedenen Abonnements muss explizit bereitgestellt werden.

Virtual Network: Virtuelle Netzwerke werden innerhalb eines Abonnements in privaten Adressräumen erstellt. Die Netzwerke bieten die Kapselung von Ressourcen auf Netzwerkebene, wobei standardmäßig kein Datenverkehr zwischen zwei virtuellen Netzwerken zulässig ist. Die Kommunikation zwischen virtuellen Netzwerken muss wie bei Abonnements explizit bereitgestellt werden.

Netzwerksicherheitsgruppen (NSGs): NSGs sind Zugriffssteuerungsmechanismen zum Steuern des Datenverkehrs zwischen Ressourcen innerhalb eines virtuellen Netzwerks als Layer-4-Firewall. Eine NSG steuert auch den Datenverkehr mit externen Netzwerken wie dem Internet, anderen virtuellen Netzwerken usw. In NSGs kann die Segmentierungsstrategie durch das Erstellen von Umfeldern für ein Subnetz, eine Gruppe von VMs oder sogar eine einzelne VM differenzierter angewendet werden.

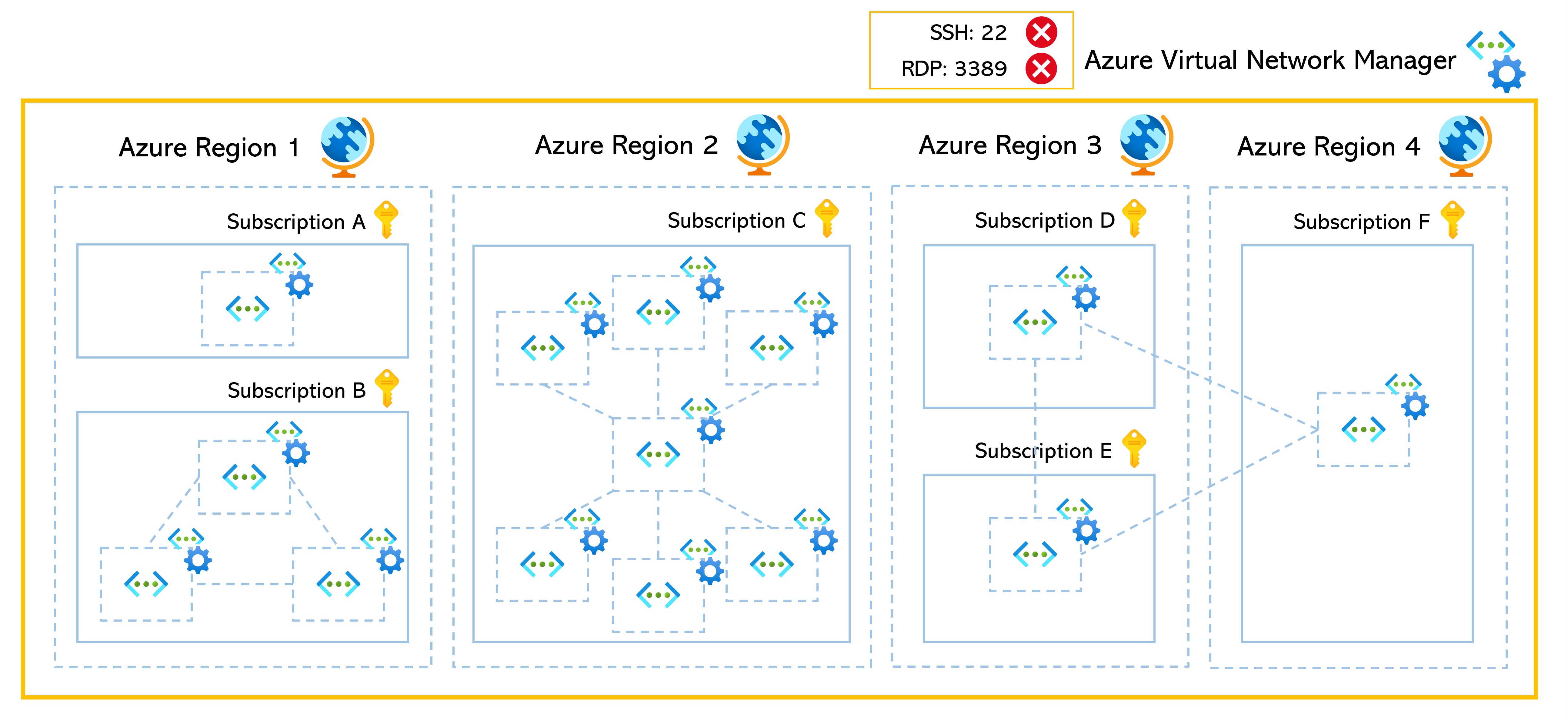

Azure Virtual Network Manager (AVNM): Azure Virtual Network Manager (AVNM) ist ein Netzwerkverwaltungsdienst, mit dem ein zentrales IT-Verwaltungsteam virtuelle Netzwerke global und abonnementübergreifend im großen Stil verwalten kann. Mit AVNM können Sie mehrere virtuelle Netzwerke gruppieren und vordefinierte Sicherheitsadministratorregeln erzwingen, die sofort auf die ausgewählten virtuellen Netzwerke angewendet werden sollen. Über AVNM erstellte Sicherheitsadministratorregeln fungieren ähnlich wie NSGs als Layer-4-Firewall. Sicherheitsadministratorregeln werden allerdings zuerst (also vor NSGs) ausgewertet.

Anwendungssicherheitsgruppen (ASGs):: ASGs bieten ähnliche Steuerungsmechanismen wie NSGs, jedoch für einen Anwendungskontext. Mit einer ASG können Sie eine Gruppe von VMs unter einem Anwendungstag gruppieren. Es kann Datenverkehrsregeln definieren, die dann auf die einzelnen zugrunde liegenden VMs angewendet werden.

Azure Firewall: Azure Firewall ist eine cloudnative zustandsbasierte Firewall als Dienst. Diese Firewall kann in Ihren virtuellen Netzwerken oder in Azure Virtual WAN Hub-Bereitstellungen eingesetzt werden, um den Datenverkehr zu filtern, der zwischen Cloud-Ressourcen, dem Internet und vor Ort fließt. Sie erstellen Regeln oder Richtlinien (mithilfe von Azure Firewall oder Azure Firewall Manager), wobei Sie mit Layer-3- bis Layer-7-Steuerungen Datenverkehr zulassen/verweigern. Sie können Datenverkehr, der in das Internet fließt, auch mithilfe von Azure Firewall und Drittanbietern filtern. Leiten Sie für erweiterte Filterung und Benutzerschutz einen Teil oder den gesamten Datenverkehr über Sicherheitsanbieter von Drittanbietern weiter.

Die folgenden Muster sind gängige Muster für die netzwerkorientierte Strukturierung Ihrer Workloads in Azure. Jedes dieser Muster bietet eine andere Art von Isolation und Konnektivität. Die beste Lösung für Ihre Organisation sollten Sie auf Grundlage der Anforderungen Ihrer Organisation treffen. Für jedes dieser Modelle wird beschrieben, wie die Segmentierung mithilfe der oben genannten Azure-Netzwerkdienste durchgeführt werden kann.

Es ist auch möglich, dass sich das richtige Design für Ihre Organisation von den hier aufgeführten Designs unterscheidet. Und dieses Ergebnis ist zu erwarten, denn es gibt keine Universallösung. Möglicherweise verwenden Sie am Ende Prinzipien aus allen diesen Mustern, um zu erreichen, was für Ihre Organisation am besten ist. Die Azure-Plattform bietet die Flexibilität und die Tools, die Sie benötigen.

Muster 1: Einzelnes virtuelles Netzwerk

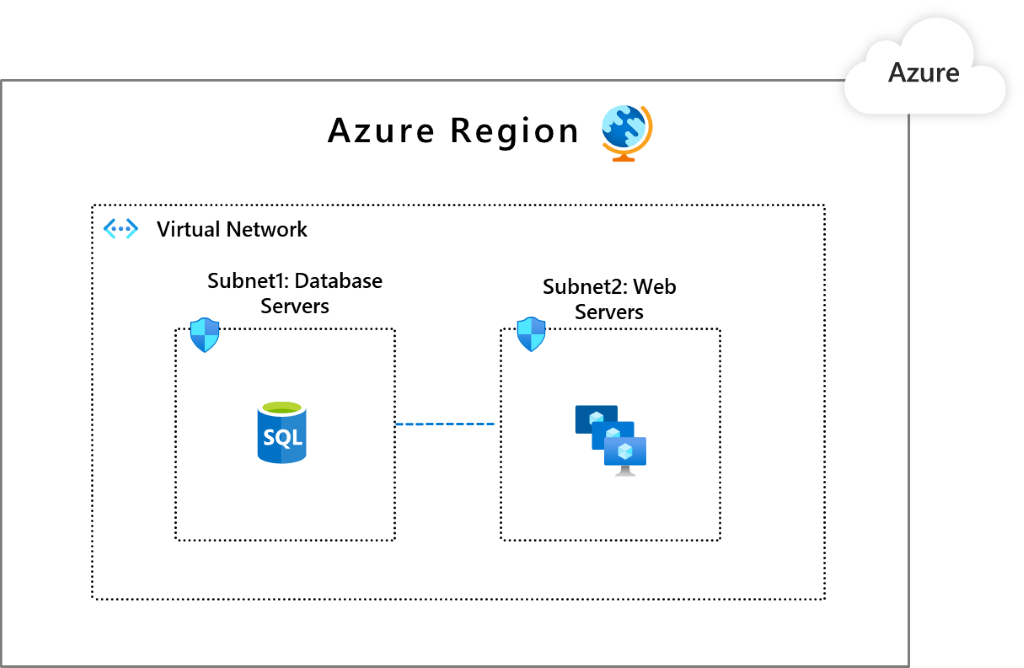

In diesem Muster befinden sich alle Komponenten der Workloads oder in einigen Fällen alle Komponenten der IT in einem einzelnen virtuellen Netzwerk. Dieses Muster ist möglich, wenn Sie nur in einer einzelnen Region arbeiten, da sich ein virtuelles Netzwerk nicht über mehrere Regionen erstrecken kann.

Die Entitäten, die Sie wahrscheinlich zum Erstellen von Segmenten in diesem virtuellen Netzwerk verwenden, sind entweder NSGs oder ASGs. Die Wahl hängt davon ab, ob Sie auf die Segmente als Subnetze des Netzwerks oder als Anwendungsgruppen verweisen möchten. In der folgenden Abbildung ist ein Beispiel für ein segmentiertes virtuelles Netzwerk dargestellt.

In dieser Einstellung sind in Subnet1 die Datenbankworkloads und in Subnet2 die Webworkloads angeordnet. Sie können NSGs beispielsweise so platzieren, dass Subnet1 nur mit Subnet2 kommunizieren kann und dass Subnet2 mit dem Internet kommunizieren kann. Sie können dieses Konzept auch weiter nutzen, wenn viele Workloads vorhanden sind. Zuordnen von Subnetzen, die z. B. nicht zulassen, dass eine Workload mit dem Back-End einer anderen Workload kommuniziert.

Wir haben die Steuerung des Subnetzdatenverkehrs anhand von NSGs veranschaulicht. Sie können diese Segmentierung jedoch auch mit einer virtualisierten Netzwerkappliance aus Azure Marketplace oder Azure Firewall erzwingen.

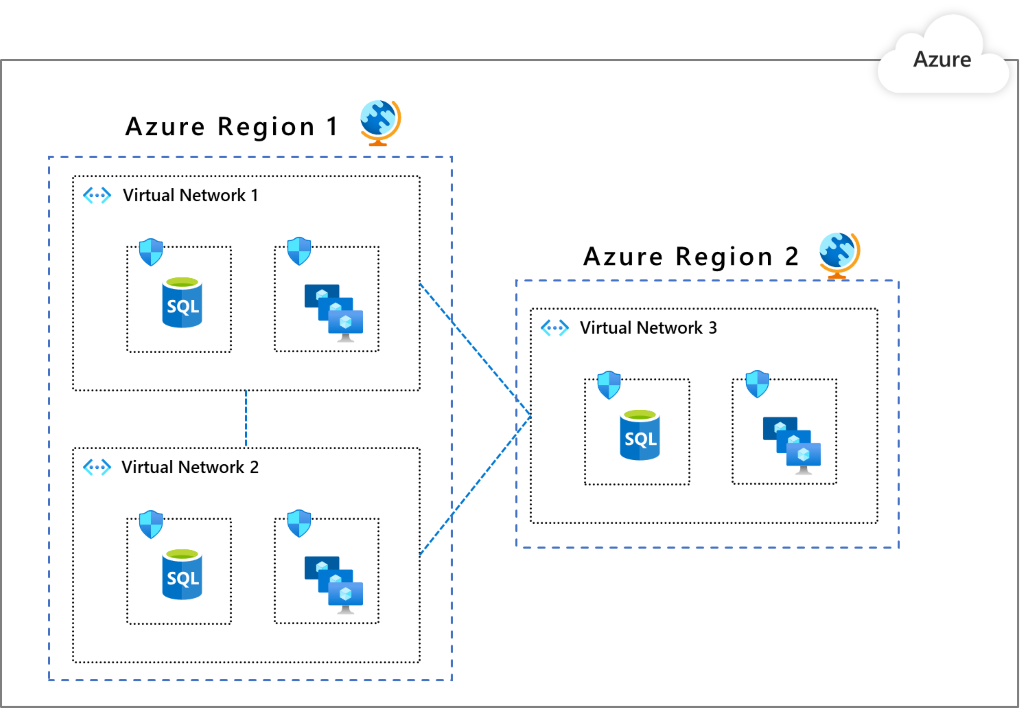

Muster 2: Mehrere durch Peering verbundene virtuelle Netzwerke

Dieses Muster ist eine Erweiterung des vorherigen Musters, die mehrere virtuelle Netzwerke mit potenziellen Peeringverbindungen umfasst. Möglicherweise wählen Sie dieses Muster, um Anwendungen in jeweils eigenen virtuellen Netzwerken zu gruppieren, oder Sie müssen in mehreren Azure-Regionen präsent sein. Sie erhalten eine integrierte Segmentierung über virtuelle Netzwerke, da Sie explizit ein Peering eines virtuellen Netzwerks mit einem anderen Netzwerk erstellen müssen, damit diese kommunizieren können. (Beachten Sie, dass die Konnektivität des Peerings virtueller Netzwerke nicht transitiv ist.) Verwenden Sie NSGs/ASGs in den virtuellen Netzwerken, um innerhalb eines virtuellen Netzwerks auf ähnliche Weise wie in Muster 1 segmentieren zu können.

Muster 3: Mehrere virtuelle Netzwerke in einem Hub-and-Spoke-Modell

Bei diesem Muster handelt es sich um eine erweiterte Organisation virtueller Netzwerke, in der Sie ein virtuelles Netzwerk in einer bestimmten Region als Hub für alle anderen virtuellen Netzwerke in dieser Region festlegen. Die Konnektivität zwischen dem virtuellen Hubnetzwerk und den zugehörigen virtuellen Spokenetzwerken erfolgt durch Peering in virtuellen Azure-Netzwerken. Der gesamte Datenverkehr durchläuft das virtuelle Hubnetzwerk, und dieses kann als Gateway für andere Hubs in verschiedenen Regionen fungieren. Sie richten den Sicherheitsstatus auf den Hubs ein, damit diese den Datenverkehr zwischen den virtuellen Netzwerken auf skalierbare Weise segmentieren und steuern können. Ein Vorteil dieses Musters besteht darin, dass mit zunehmender Größe der Netzwerktopologie der Aufwand für den Sicherheitsstatus nicht zunimmt (sofern Sie nicht in neue Regionen expandieren). Außerdem kann dieses Topologiemuster durch Azure Virtual WAN ersetzt werden, wodurch Benutzer ein virtuelles Hubnetzwerk als verwalteten Dienst verwalten können. Weitere Informationen zum Vorteil der Einführung von Azure Virtual WAN finden Sie unter Hub-Spoke-Netzwerktopologie mit Azure Virtual WAN.

Die empfohlene native Azure-Segmentierungssteuerung ist Azure Firewall. Azure Firewall funktioniert sowohl in virtuellen Netzwerken als auch in Abonnements, um Datenverkehrsflüsse mithilfe von Layer 3- bis Layer 7-Kontrollen zu steuern. Sie können Kommunikationsregeln definieren (z. B. die Kommunikation des virtuellen Netzwerks X mit dem virtuellen Netzwerk Y unterbinden, die Kommunikation mit dem virtuellen Netzwerk Z jedoch zulassen, Internetzugriff für das virtuelle Netzwerk X unterbinden, mit Ausnahme des Zugriffs auf *.github.com usw.) und konsistent anwenden. Mit Azure Firewall Manager können Sie Richtlinien über mehrere Azure Firewalls hinweg zentral verwalten und DevOps Teams ermöglichen, lokale Richtlinien weiter anzupassen. Sie können auch Azure Firewall Manager verwenden, wenn Sie Azure Virtual WAN als verwaltetes Hubnetzwerk auswählen.

Die folgende Tabelle enthält eine Gegenüberstellung der Mustertopologien:

| Muster 1 | Muster 2 | Muster 3 | |

|---|---|---|---|

| Konnektivität/Routing: Art der Kommunikation zwischen den Segmenten | Systemrouting bietet Standardkonnektivität mit jeder Workload in jedem Subnetz. | Wie Muster 1 | Keine Standardkonnektivität zwischen virtuellen Spokenetzwerken. Für die Konnektivität ist ein Layer-4-Router wie etwa Azure Firewall im virtuellen Hubnetzwerk erforderlich. |

| Filterung des Datenverkehrs auf Netzwerkebene | Datenverkehr wird standardmäßig zugelassen. Zum Filtern dieses Musters können NSGs/ASGs verwendet werden. | Wie Muster 1 | Der Datenverkehr zwischen den virtuellen Spokenetzwerken wird standardmäßig verweigert. Die Azure Firewall-Konfiguration kann ausgewählten Datenverkehr aktivieren, z. B. windowsupdate.com. |

| Zentralisierte Protokollierung | NSG-/ASG-Protokolle für das virtuelle Netzwerk | Aggregieren von NSG-/ASG-Protokollen in allen virtuellen Netzwerken | Azure Firewall protokolliert in Azure Monitor sämtlichen akzeptierten/verweigerten Datenverkehr, der über einen Hub gesendet wird. |

| Unbeabsichtigt geöffnete öffentliche Endpunkte | Ein öffentlicher Endpunkt kann aufgrund falscher NSG-/ASG-Regeln versehentlich durch DevOps geöffnet werden. | Wie Muster 1 | Versehentlich geöffneter öffentlicher Endpunkt in einem virtuellen Spoke-Netzwerk aktiviert den Zugriff nicht. Das Rückgabepaket wird über eine zustandsbehaftete Firewall (asymmetrisches Routing) abgelegt. |

| Schutz auf Anwendungsebene | NSGs/ASGs bieten nur Unterstützung auf Netzwerkebene. | Wie Muster 1 | Azure Firewall unterstützt FQDN-Filterung für HTTP/S und MSSQL für ausgehenden Datenverkehr und zwischen virtuellen Netzwerken. |

Muster 4: Mehrere virtuelle Netzwerke in mehreren Netzwerksegmenten

Dieses Muster zeigt, wie Sie mehrere virtuelle Netzwerke, die sich über mehrere Abonnements erstrecken, als zentralisierte Methode verwalten und schützen. In AVNM erstellte Sicherheitsadministratorregeln können eine grundlegende Sicherheitsregel auf konsistente Weise erzwingen – unabhängig davon, ob die virtuellen Netzwerke miteinander verbunden sind oder ob sie zu verschiedenen Abonnements gehören. Deaktivieren Sie beispielsweise den SSH-Port 22, den RDP-Port 3389 und andere Hochrisiko-Internetports, um die Lösung in allen virtuellen Netzwerken der Organisation vor Sicherheitsverletzungen zu schützen. Weitere Informationen zu den Sicherheitsadministratorregeln und zu deren Funktionsweise finden Sie unter Sicherheitsverwaltungsregeln in Azure Virtual Network Manager (Vorschau).

AVNM ist eine großartige Lösung, um mit wenigen Netzwerkregeln das gesamte Netzwerk eines Unternehmens zu schützen. Zusätzlich zu AVNM sind jedoch weiterhin NSGs und ASGs erforderlich, um präzise Netzwerkregeln auf die einzelnen virtuellen Netzwerke anzuwenden. Dieser Prozess kann je nach Sicherheitsanforderungen von System zu System variieren.

Nächste Schritte

Erfahren Sie mehr über die Komponententechnologien:

- Was ist Azure Virtual Network?

- Was ist Azure Virtual Network Manager (Vorschau)?

- Was ist Azure Firewall?

- Azure Monitor – Übersicht

Zugehörige Ressourcen

Erkunden Sie die verwandten Architekturen: