Sammeln von Firewallprotokollen mit Azure Monitor-Agent

Windows Firewall ist eine Microsoft Windows-Anwendung zum Filtern der Informationen, die aus dem Internet in Ihr System gelangen, und zum Blockieren potenziell schädlicher Programme. Windows-Firewallprotokolle werden sowohl auf Client- als auch auf Serverbetriebssystemen generiert. Diese Protokolle enthalten wertvolle Informationen zum Netzwerkdatenverkehr, einschließlich verworfener Pakete und erfolgreicher Verbindungen. Das Analysieren von Windows-Firewall-Protokolldateien kann mit Methoden wie Windows Event Forwarding (WEF) oder Weiterleitungsprotokollen an ein SIEM-Produkt wie Azure Sentinel erfolgen. Mit den folgenden Schritten kann sie auf einem beliebigen Windows-System aktiviert oder deaktiviert werden:

- Wählen Sie „Start“ aus, und öffnen Sie dann „Einstellungen“.

- Wählen Sie unter „Aktualisieren & Sicherheit“ die Option „Windows-Sicherheit“, „Firewall & Netzwerkschutz“ aus.

- Wählen Sie ein Netzwerkprofil aus: Domäne, privat oder öffentlich.

- Unter Microsoft Defender Firewall können Sie die Einstellung aktivieren oder deaktivieren.

Voraussetzungen

Um dieses Verfahren abschließen zu können, benötigen Sie Folgendes:

- Log Analytics-Arbeitsbereich, in dem Sie mindestens über die Berechtigung „Mitwirkender“ verfügen.

- Datensammlungsendpunkt.

- Berechtigungen zum Erstellen von Datensammlungsregel-Objekten im Arbeitsbereich.

- Ein virtueller Computer, eine VM-Skalierungsgruppe oder ein lokaler Computer mit Arc-Unterstützung, auf dem eine Firewall ausgeführt wird.

Hinzufügen einer Firewalltabelle zum Log Analytics-Arbeitsbereich

Im Gegensatz zu anderen Tabellen, die standardmäßig in LAW erstellt werden, muss die Windows-Firewall-Tabelle manuell erstellt werden. Suchen Sie nach der Sicherheits- und Überwachungslösung, und erstellen Sie sie. Siehe Screenshot unten. Wenn die Tabelle nicht vorhanden ist, erhalten Sie einen DCR-Bereitstellungsfehler mit dem Hinweis, dass die Tabelle in LAW nicht vorhanden ist. Das Schema für die Firewalltabelle, die erstellt wird, befindet sich hier: Windows Firewall Schema

Erstellen einer Datensammlungsregel zum Sammeln von Firewallprotokollen

Die Datensammlungsregel definiert Folgendes:

- Welche Quellprotokolldateien der Azure Monitor-Agent auf neue Ereignisse überprüft

- Wie Azure Monitor Ereignisse während der Erfassung transformiert

- Den Log Analytics-Zielarbeitsbereich und die Tabelle, in die Azure Monitor die Daten überträgt

Sie können eine Datensammlungsregel definieren, um Daten von mehreren Computern an einen Log Analytics-Arbeitsbereich zu senden, u. a. einen Arbeitsbereich in einer anderen Region oder einem anderen Mandanten. Erstellen Sie die Datensammlungsregel in der Region, in der sich auch Ihr Analytics-Arbeitsbereich befindet.

Hinweis

Zum mandantenübergreifenden Senden von Daten müssen Sie zuerst Azure Lighthouse aktivieren.

So erstellen Sie die Datensammlungsregel im Azure-Portal

Wählen Sie im Menü Überwachen die Option Datensammlungsregeln aus.

Wählen Sie Erstellen aus, um eine neue Datensammlungsregel und Zuordnungen zu erstellen.

Geben Sie einen Regelnamen und dann ein Abonnement, eine Ressourcengruppe, eine Region und einen Plattformtyp ein:

- Region: Hiermit wird angegeben, wo die Datensammlungsregel erstellt wird. Die virtuellen Computer und ihre Zuordnungen können unter einem beliebigen Abonnement bzw. einer Ressourcengruppe auf dem Mandanten angeordnet sein.

- Plattformtyp gibt die Art der Ressourcen an, auf die diese Regel angewendet werden kann. Die Option Benutzerdefiniert ermöglicht sowohl Windows- als auch Linux-Typen. -Datensammlungsendpunkt: Wählen Sie einen zuvor erstellten Datensammlungsendpunkt aus.

Wählen Sie in der Registerkarte Ressourcen + Ressourcen hinzufügen aus, und weisen Sie der Datensammlungsregel Ressourcen zu. Ressourcen können virtuelle Computer sowie Virtual Machine Scale Sets- und Azure Arc für Server-Instanzen sein. Das Azure-Portal installiert den Azure Monitor-Agent auf Ressourcen, auf denen der Agent noch nicht installiert ist.

Wichtig

Das Portal aktiviert zusätzlich zu den vorhandenen benutzerseitig zugewiesenen Identitäten (sofern vorhanden) eine systemseitig zugewiesene verwaltete Identität auf den Zielressourcen. Wenn die benutzerseitig zugewiesene Identität von Ihnen nicht extra in der Anforderung angegeben wird, wird auf dem Computer für vorhandene Anwendungen standardmäßig die systemseitig zugewiesene Identität verwendet. Wenn Sie eine Netzwerkisolation über private Verbindungen benötigen, wählen Sie für die entsprechenden Ressourcen vorhandene Endpunkte aus derselben Region aus, oder erstellen Sie einen neuen Endpunkt.

Wählen Sie auf der Registerkarte Sammeln und übermitteln die Option Datenquelle hinzufügen aus, um eine Datenquelle hinzuzufügen und ein Ziel festzulegen.

Wählen Sie Firewallprotokolle aus.

Fügen Sie auf der Registerkarte Ziel ein Ziel für die Datenquelle hinzu.

Wählen Sie Überprüfen und erstellen aus, um die Details der Datensammlungsregel und die Zuordnung zur VM-Gruppe zu überprüfen.

Wählen Sie Erstellen aus, um die Datensammlungsregel zu erstellen.

Hinweis

Nach dem Erstellen der Datensammlungsregel kann es bis zu fünf Minuten dauern, bis Daten an die Ziele übertragen werden.

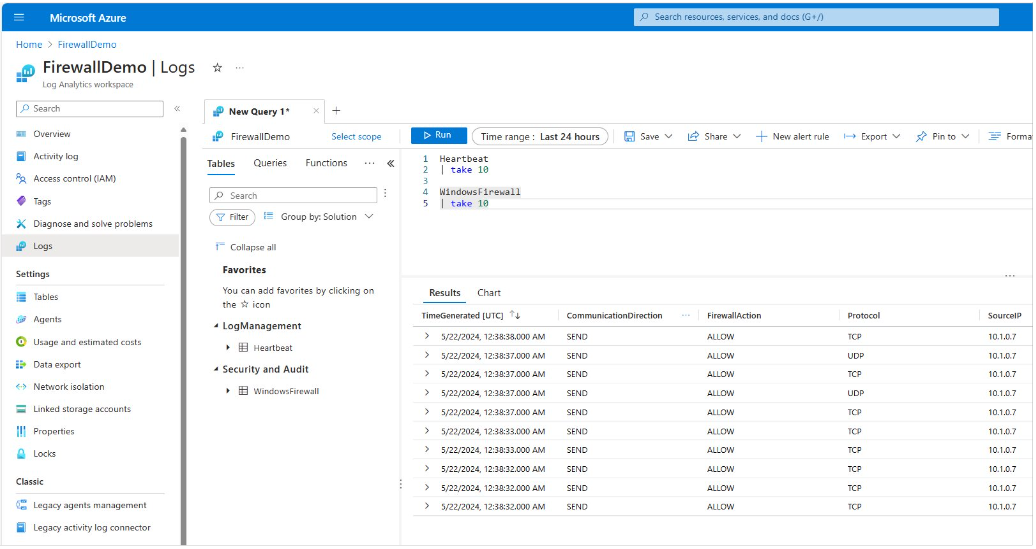

Beispielprotokollabfragen

Zählen Sie die Firewallprotokolleinträge nach URL für den Host www.contoso.com.

WindowsFirewall

| take 10

Problembehandlung

Führen Sie die folgenden Schritte aus, um Problembehandlung für die Sammlung von Firewallprotokollen auszuführen.

Ausführen der Problembehandlung für den Azure Monitor-Agent

Verwenden Sie die Azure Monitor-Agent-Problembehandlung, um Ihre Konfiguration zu testen und Protokolle für Microsoft zu freigeben.

Überprüfen, ob Firewallprotokolle empfangen wurden

Überprüfen Sie zunächst, ob Datensätze für Ihre Firewallprotokolle gesammelt wurden, indem Sie die folgende Abfrage in Log Analytics ausführen. Wenn die Abfrage keine Datensätze zurückgibt, überprüfen Sie die anderen Abschnitte auf mögliche Ursachen. Diese Abfrage sucht nach Einträgen während letzten zwei Tage, aber Sie können diesen Zeitbereich auch ändern.

WindowsFirewall

| where TimeGenerated > ago(48h)

| order by TimeGenerated desc

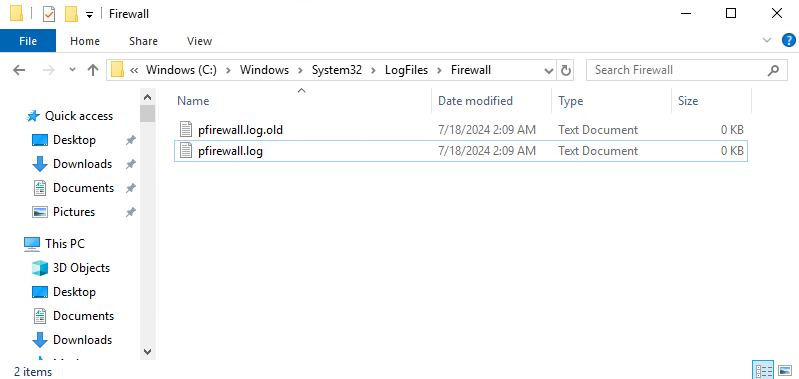

Überprüfen, ob Firewallprotokolle erstellt werden

Sehen Sie sich die Zeitstempel der Protokolldateien an, und öffnen Sie das neueste Protokoll, um zu überprüfen, ob die neuesten Zeitstempel in den Protokolldateien vorhanden sind. Der Standardspeicherort für Firewallprotokolldateien ist C:\windows\system32\logfiles\firewall\pfirewall.log.

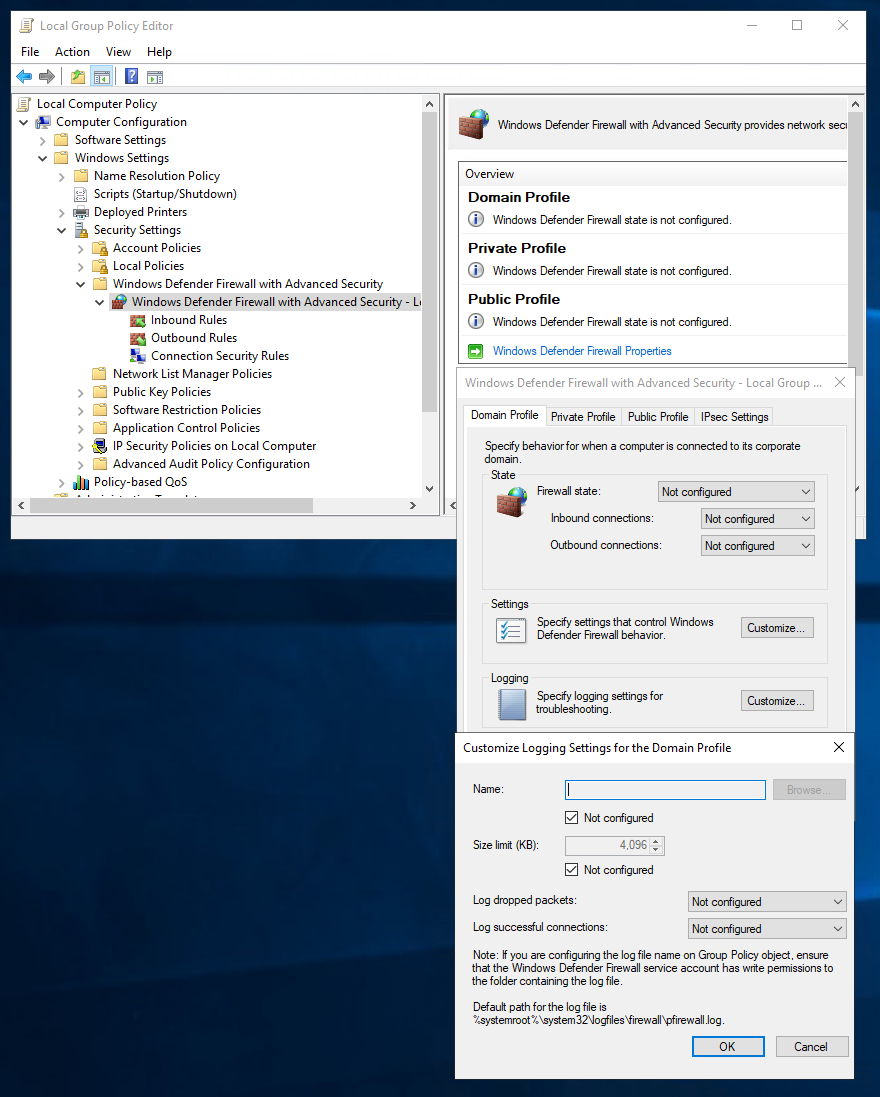

Führen Sie die folgenden Schritte aus, um die Protokollierung zu aktivieren.

- gpedit {follow the picture}

- netsh advfirewall>set allprofiles logging allowedconnections enable

- netsh advfirewall>set allprofiles logging droppedconnections enable

Nächste Schritte

Weitere Informationen: