Konfigurieren einer privaten Verbindung

Zum Konfigurieren einer Instanz von Azure Private Link müssen Sie Folgendes tun:

- Erstellen eines Azure Monitor Private Link-Bereichs (AMPLS) mit Ressourcen,

- Erstellen eines privaten Endpunkts für Ihr Netzwerk und Verbinden des Endpunkts mit dem Bereich,

- Konfigurieren des erforderlichen Zugriffs für Ihre Azure Monitor-Ressourcen.

In diesem Artikel wird beschrieben, wie die Konfiguration über das Microsoft Azure-Portal erfolgt. Zur Automatisierung des Prozesses wird eine Azure Resource Manager-Beispielvorlage (ARM-Vorlage) bereitgestellt.

Erstellen einer Private Link-Verbindung über das Microsoft Azure-Portal

In diesem Abschnitt wird das Einrichten einer privaten Verbindung über das Microsoft Azure-Portal Schritt für Schritt beschrieben. Informationen zum Erstellen und Verwalten einer privaten Verbindung mithilfe der Befehlszeile oder einer ARM-Vorlage finden Sie unter Verwenden von APIs und der Befehlszeile.

Erstellen eines Azure Monitor Private Link-Bereichs

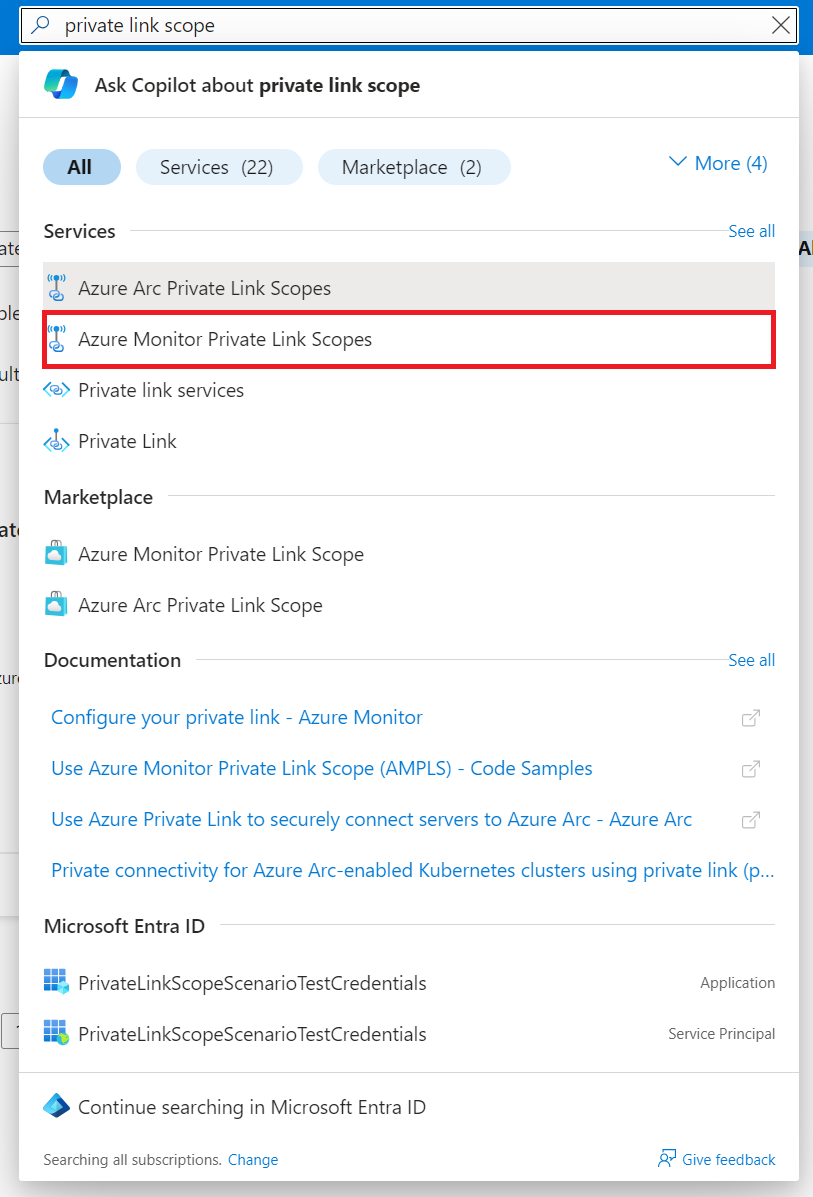

Wechseln Sie im Azure-Portal zu Ressource erstellen, und suchen Sie nach Azure Monitor Private Link-Bereich.

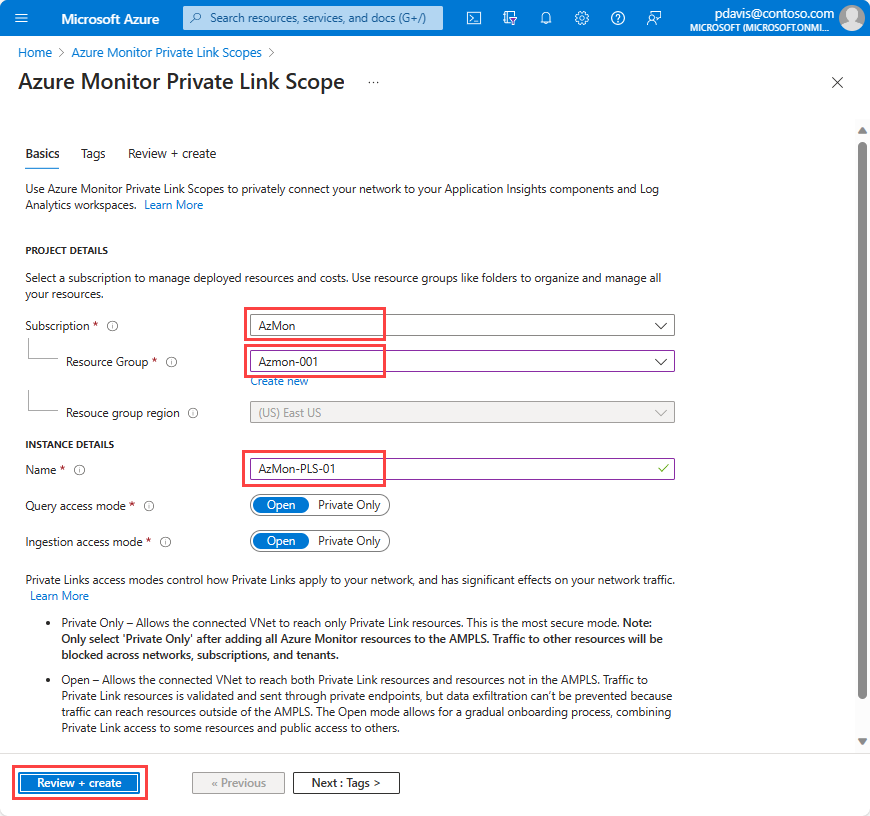

Klicken Sie auf Erstellen.

Wählen Sie ein Abonnement und eine Ressourcengruppe aus.

Benennen Sie den Azure Monitor Private Link-Bereich. Verwenden Sie einen aussagekräftigen und klaren Namen wie AppServerProdTelem.

Klicken Sie auf Überprüfen und erstellen.

Warten Sie die Überprüfung ab, und wählen Sie Erstellen aus.

Verbinden von Azure Monitor-Ressourcen

Stellen Sie eine Verbindung zwischen Azure Monitor-Ressourcen wie Log Analytics-Arbeitsbereiche, Application Insights-Komponenten und Datensammlungsendpunkten und Ihrem Azure Monitor-Private Link-Bereich (AMPLS) her.

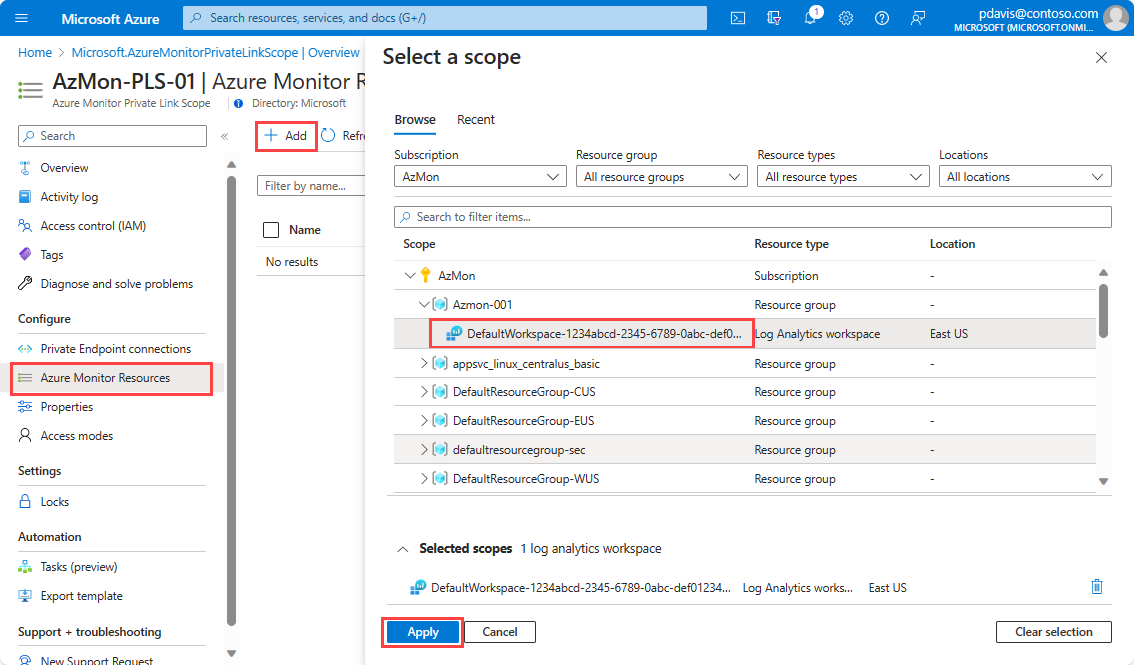

Wählen Sie in Ihrem AMPLS im Menü auf der linken Seite Azure Monitor-Ressourcen aus. Wählen Sie Hinzufügen.

Fügen Sie den Arbeitsbereich oder die Komponente hinzu. Durch Auswahl von Hinzufügen wird ein Dialogfeld geöffnet, in dem Sie Azure Monitor-Ressourcen auswählen können. Sie können Ihre Abonnements und Ressourcengruppen durchsuchen. Zudem können Sie deren Namen eingeben, um die Suche einzugrenzen und nach ihnen zu filtern. Wählen Sie den Arbeitsbereich bzw. die Komponente und dann Anwenden aus, um die entsprechende Ressource dem Bereich hinzuzufügen.

Hinweis

Um Azure Monitor-Ressourcen löschen zu können, müssen Sie diese zunächst von allen AMPLS-Objekten trennen, mit denen sie verbunden sind. Es ist nicht möglich, Ressourcen zu löschen, die mit einem AMPLS verbunden sind.

Herstellen einer Verbindung mit einem privaten Endpunkt

Nachdem Sie Ressource mit Ihrem AMPLS verbunden haben, erstellen Sie einen privaten Endpunkt für die Verbindung mit dem Netzwerk. Diesen Schritt können Sie im Private Link Center im Azure-Portal oder wie im gezeigten Beispiel in Ihrem AMPLS ausführen.

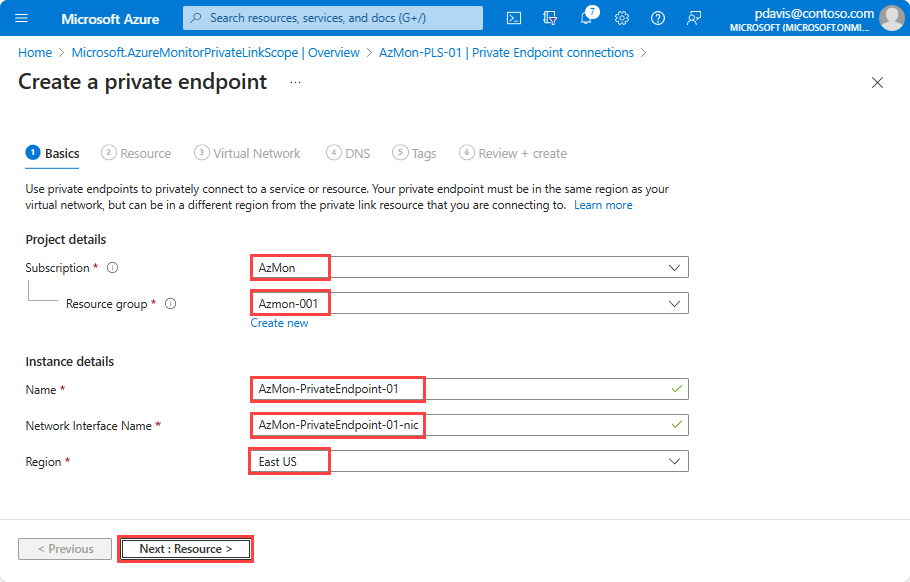

Wählen Sie in Ihrer Bereichsressource im Ressourcenmenü links Private Endpunktverbindungen aus. Wählen Sie Privater Endpunkt aus, um den Prozess zum Erstellen des Endpunkts zu starten. Sie können hier auch Verbindungen genehmigen, die im Private Link Center gestartet wurden, indem Sie diese markieren und dann Genehmigen auswählen.

Wählen Sie auf der Registerkarte Grundlagen das Abonnement und die Ressourcengruppe aus.

Geben Sie den Namen des Endpunkts und den Netzwerkschnittstellennamen ein.

Wählen Sie die Region für den privaten Endpunkt aus. Bei der Region muss es sich dieselbe Region handeln, in der sich das virtuelle Netzwerk befindet, mit dem eine Verbindung hergestellt wird.

Klicken Sie auf Weiter: Ressource aus.

Wählen Sie auf der Registerkarte Ressource das Abonnement aus, das Ihre Ressource für den Azure Monitor Private Link-Bereich enthält.

Wählen Sie als Ressourcentyp die Option Microsoft.insights/privateLinkScopes aus.

Wählen Sie in der Dropdownliste Ressource den Private Link-Bereich aus, den Sie zuvor erstellt haben.

Wählen Sie Weiter: Virtuelles Netzwerk aus.

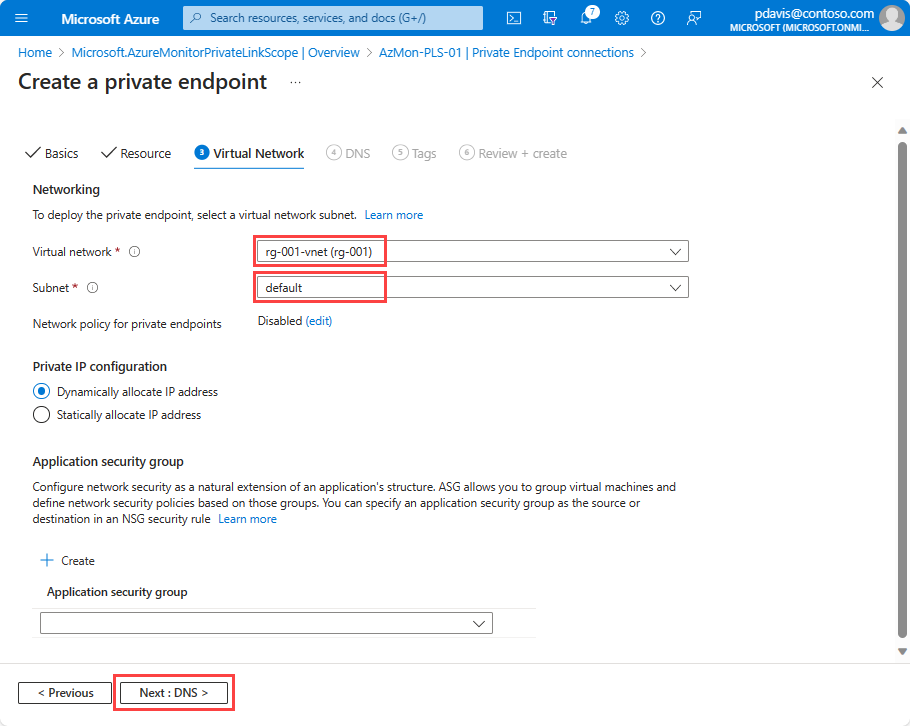

Wählen Sie auf der Registerkarte Virtuelles Netzwerk das virtuelle Netzwerk und das Subnetz aus, mit dem Sie Ihre Azure Monitor-Ressourcen verbinden möchten.

Wählen Sie unter Netzwerkrichtlinie für private Endpunkte die Option Bearbeiten aus, wenn Sie Netzwerksicherheitsgruppen oder Routingtabellen auf das Subnetz anwenden möchten, das den privaten Endpunkt enthält.

Aktivieren Sie unter Netzwerkrichtlinie für Subnetz bearbeiten die Kontrollkästchen neben Netzwerksicherheitsgruppen und Routingtabellen und klicken Sie auf Speichern. Weitere Informationen finden Sie unter Verwalten von Netzwerkrichtlinien für private Endpunkte.

Für Konfiguration der privaten IP-Adresse ist standardmäßig IP-Adresse dynamisch zuweisen ausgewählt. Wenn Sie eine statische IP-Adresse zuweisen möchten, wählen Sie IP-Adresse statisch zuweisen aus. Geben Sie einen Namen und eine private IP-Adresse ein.

Optional können Sie eine Anwendungssicherheitsgruppe auswählen oder erstellen. Sie können Anwendungssicherheitsgruppen zum Gruppieren von VMs verwenden und basierend auf diesen Gruppen Netzwerksicherheitsrichtlinien definieren.Wählen Sie Weiter: DNS aus.

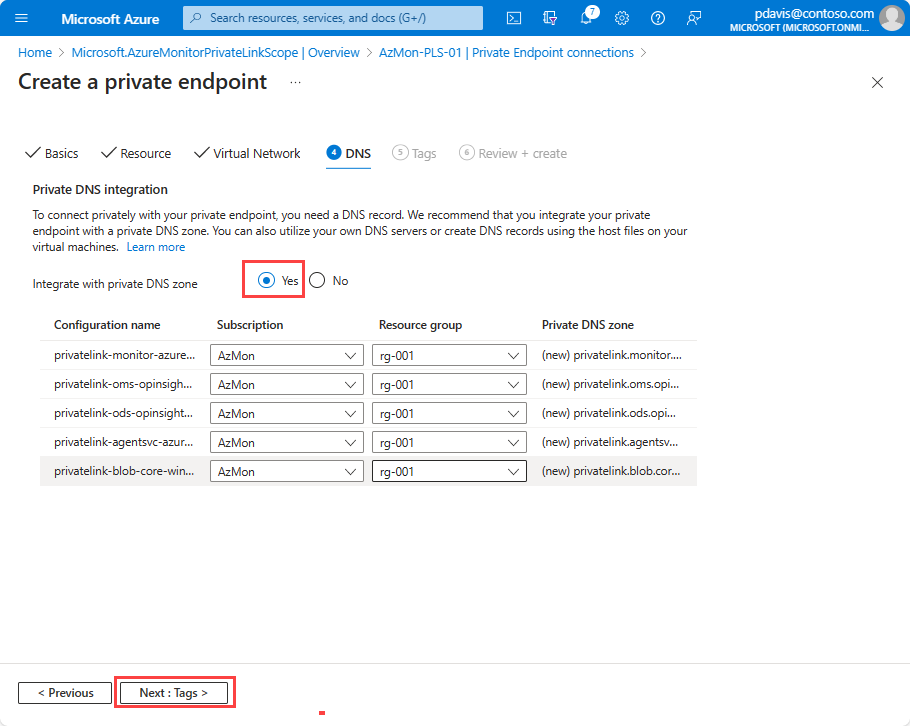

Wählen Sie auf der Registerkarte für In private DNS-Zone integrieren die Option Ja aus, und lassen Sie die neue private DNS-Zone automatisch erstellen. Die tatsächlichen DNS-Zonen können von der Darstellung im folgenden Screenshot abweichen.

Hinweis

Wenn Sie Nein auswählen und die DNS-Einträge lieber manuell verwalten möchten, müssen Sie zunächst die Einrichtung der privaten Verbindung abschließen. Schließen Sie diesen privaten Endpunkt und die AMPLS-Konfiguration ein. Konfigurieren Sie anschließend Ihr DNS gemäß den Anweisungen unter DNS-Konfiguration für private Azure-Endpunkte . Stellen Sie sicher, dass Sie keine leeren Datensätze zur Vorbereitung Ihrer Private Link-Einrichtung erstellen. Die von Ihnen erstellten DNS-Einträge können bestehende Einstellungen überschreiben und sich auf die Konnektivität mit Azure Monitor auswirken.

Wenn Sie Ja oder Nein auswählen und Ihre eigenen benutzerdefinierten DNS-Server verwenden, müssen Sie bedingte Weiterleitungen für die unter DNS-Konfiguration für private Azure-Endpunkte erwähnten Weiterleitungen für die öffentliche DNS-Zone einrichten. Die bedingten Weiterleitungen müssen die DNS-Abfragen an Azure DNS weiterleiten.

Wählen Sie Weiter: Tags und dann Überprüfen + erstellen aus.

Wählen Sie nach bestandener Überprüfung auf der Seite Überprüfen + erstellen die Option Erstellen aus.

Nun haben Sie einen neuen privaten Endpunkt erstellt, der mit dieser AMPLS-Instanz verbunden ist.

Konfigurieren des Zugriffs auf Ihre Ressourcen

Bisher haben wir die Konfiguration Ihres Netzwerks behandelt. Sie müssen auch überlegen, wie Sie den Netzwerkzugriff auf Ihre überwachten Ressourcen konfigurieren möchten: Log Analytics-Arbeitsbereiche, Application Insights-Komponenten und Datensammlungsendpunkte.

Öffnen Sie das Azure-Portal. Suchen Sie im Menü Ihrer Ressource auf der linken Seite nach Netzwerkisolation. Diese Seite steuert, welche Netzwerke über Private Link auf die Ressource zugreifen können und ob andere Netzwerke mit der Ressource kommunizieren dürfen.

Verbundene Azure Monitor-Private Link-Bereiche

Hier können Sie die Ressourcenverbindungen mit einem AMPLS überprüfen und konfigurieren. Durch das Herstellen einer Verbindung mit AMPLS kann Datenverkehr von einem virtuellen Netzwerk, das mit einem AMPLS verbundenen ist, an die Ressource fließen. Dieser Vorgang hat den gleichen Effekt wie das Herstellen einer Verbindung aus dem Bereich, wie im Abschnitt Herstellen einer Verbindung mit Azure Monitor-Ressourcen beschrieben wurde.

Um eine neue Verbindung hinzuzufügen, wählen Sie Hinzufügen und Sie AMPLS aus. Wählen Sie Übernehmen aus, um die Verbindung damit herzustellen. Ihre Ressource kann eine Verbindung mit fünf AMPLS-Objekten herstellen, wie unter Berücksichtigen von AMPLS-Limits beschrieben.

Zugriffskonfiguration für virtuelle Netzwerke: Verwalten des Zugriffs von außerhalb eines Private Link-Bereichs

Die Einstellungen im unteren Bereich dieser Seite steuern den Zugriff über öffentliche Netzwerke – also über Netzwerke, die nicht über die aufgeführten Bereiche verbunden sind.

Wenn Sie Datenerfassung aus öffentlichen Netzwerken akzeptieren, die nicht über einen Private Link-Bereich verbunden sind auf Nein festlegen, können Clients wie Computer oder SDKs außerhalb der verbundenen Bereiche keine Daten hochladen oder Protokolle an die Ressource senden.

Wenn Sie Abfragen aus öffentlichen Netzwerken akzeptieren, die nicht über einen Private Link-Bereich verbunden sind auf Nein festlegen, können Clients wie Computer oder SDKs außerhalb der verbundenen Bereiche keine Daten in der Ressource abfragen.

Diese Daten beinhalten den Zugriff auf Protokolle, Metriken und den Live Metrics Stream. Darüber hinaus gehören zusätzliche Dinge wie Arbeitsmappen, Dashboards, Abfrage-API-basierte Clienterfahrungen und Erkenntnisse im Azure-Portal dazu. Funktionen außerhalb des Microsoft Azure-Portals und solche, die Log Analytics-Daten abfragen, müssen auch innerhalb des über Private Link verbundenen virtuellen Netzwerks ausgeführt werden.

Verwenden von APIs und der Befehlszeile

Sie können den oben beschriebenen Prozess mithilfe von ARM-Vorlagen, REST- und Befehlszeilenschnittstellen automatisieren.

Erstellen und Verwalten von Private Link-Bereichen

Zum Erstellen und Verwalten von Private Link-Bereichen verwenden Sie die REST-API oder die Azure-Befehlszeilenschnittstelle (az monitor private-link-scope).

Erstellen eines AMPLS mit Open-Zugriffsmodi: CLI-Beispiel

Der folgende CLI-Befehl erstellt eine neue AMPLS-Ressource namens "my-scope", bei der sowohl der Abfrage- als auch der Erfassungszugriffsmodus auf Open festgelegt ist.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Erstellen eines AMPLS mit gemischten Zugriffsmodi: PowerShell-Beispiel

Das folgende PowerShell-Skript erstellt eine neue AMPLS-Ressource namens "my-scope", bei der der Abfragezugriffsmodus auf Open, der Erfassungszugriffsmodus jedoch auf PrivateOnly festgelegt ist. Diese Einstellung bedeutet, dass die Erfassung nur in Ressourcen im AMPLS zulässig ist.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Erstellen eines AMPLS: ARM-Vorlage

Die folgende ARM-Vorlage erstellt Folgendes:

- Einen AMPLS namens

"my-scope", bei dem Abfrage- und Erfassungszugriffsmodus aufOpenfestgelegt sind - Einen Log Analytics-Arbeitsbereich namens

"my-workspace" - Und sie fügt dem AMPLS

"my-scope"eine bereichsbezogene Ressource namens"my-workspace-connection"hinzu.

Hinweis

Stellen Sie sicher, dass Sie eine neue API-Version (2021-07-01-preview oder höher) für die Erstellung des AMPLS-Objekts verwenden (geben Sie microsoft.insights/privatelinkscopes wie folgt ein). Die in der Vergangenheit dokumentierten ARM-Vorlagen nutzten eine alte API-Version. Dies führt zur Festlegung eines AMPLS mit QueryAccessMode="Open" und IngestionAccessMode="PrivateOnly".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Festlegen von AMPLS-Zugriffsmodi: PowerShell-Beispiel

Zum Festlegen der Zugriffsmodusflags für Ihre AMPLS können Sie das folgende PowerShell-Skript verwenden. Das folgende Skript legt die Flags auf Open fest. Verwenden Sie den Wert "PrivateOnly", um den privaten Modus zu verwenden.

Es dauert etwa 10 Minuten, bis das AMPLS-Zugriffsmodiupdate wirksam wird.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group-name"

$scopeName = "my-scope"

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Festlegen von Ressourcenzugriffsflags

Verwenden Sie zum Verwalten der Zugriffsflags für Ihren Arbeitsbereich oder Ihre Komponente die Flags [--ingestion-access {Disabled, Enabled}] und [--query-access {Disabled, Enabled}] in az monitor log-analytics workspace oder az monitor app-insights component.

Überprüfen und Validieren Ihres Private Link-Setups

Führen Sie die Schritte in diesem Abschnitt aus, um Ihr Private Link-Setup zu überprüfen und zu validieren.

Überprüfen der DNS-Einstellungen Ihres Endpunkts

Für den von Ihnen erstellten privaten Endpunkt sollten nun fünf DNS-Zonen konfiguriert sein:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Jede dieser Zonen ordnet bestimmte Azure Monitor-Endpunkte privaten IP-Adressen aus dem IP-Adresspool des virtuellen Netzwerks zu. Die IP-Adressen in den folgenden Abbildungen sind lediglich Beispiele. Ihre Konfiguration sollte stattdessen private IP-Adressen aus Ihrem eigenen Netzwerk enthalten.

Wichtig

AMPLS- und private Endpunktressourcen, die ab dem 1. Dezember 2021 erstellt wurden, verwenden einen Mechanismus namens Endpunktkomprimierung. Ressourcenspezifische Endpunkte, z. B. OMS-, ODS- und AgentSVC-Endpunkte, nutzen jetzt die gleiche IP-Adresse pro Region und DNS-Zone gemeinsam. Dieser Mechanismus bedeutet, dass weniger IP-Adressen aus dem IP-Pool des virtuellen Netzwerks übernommen werden und dem AMPLS viel mehr Ressourcen hinzugefügt werden können.

Privatelink-monitor-azure-com

Diese Zone deckt die globalen Endpunkte ab, die von Azure Monitor verwendet werden, d. h. Endpunkte, die Anforderungen nicht ressourcenspezifisch, sondern global/regional bedienen. Dieser Zone sollten folgende Endpunkte zugeordnet sein:

- in.ai: Application Insights-Erfassungsendpunkt (globaler und regionaler Eintrag)

- api: Application Insights- und Log Analytics-API-Endpunkt

- live: Application Insights-Livemetrikendpunkt

- profiler: Application Insights-Profiler-Endpunkt

- snapshot: Application Insights-Momentaufnahmeendpunkt

- diagservices-query: Application Insights Profiler und Momentaufnahmedebugger (beim Zugreifen auf Profiler-/Debuggerergebnisse im Azure-Portal verwendet)

Diese Zone deckt auch die ressourcenspezifischen Endpunkte für Datensammlungsendpunkte (Data Collection Endpoints, DCE) ab:

<unique-dce-identifier>.<regionname>.handler.control: Privater Konfigurationsendpunkt, Teil einer DCE-Ressource<unique-dce-identifier>.<regionname>.ingest: Privater Erfassungsendpunkt, Teil einer DCE-Ressource

Protokollanalyse-Endpunkte

Wichtig

AMPLS- und private Endpunkte, die ab dem 1. Dezember 2021 erstellt wurden, verwenden einen Mechanismus namens Endpunktkomprimierung. Jetzt verwendet jeder ressourcenspezifische Endpunkt, z. B. OMS, ODS und AgentSVC, für alle Arbeitsbereiche in dieser Region eine einzelne IP-Adresse pro Region und DNS-Zone. Dieser Mechanismus bedeutet, dass weniger IP-Adressen aus dem IP-Pool des virtuellen Netzwerks übernommen werden und dem AMPLS viel mehr Ressourcen hinzugefügt werden können.

Log Analytics verwendet vier DNS-Zonen:

- privatelink-oms-opinsights-azure-com: Umfasst die arbeitsbereichsspezifische Zuordnung zu OMS-Endpunkten. Es sollte ein Eintrag für jeden Arbeitsbereich angezeigt werden, der mit dem mit diesem privaten Endpunkt verbundenen AMPLS verknüpft ist.

- privatelink-ods-opinsights-azure-com: Deckt die arbeitsbereichsspezifische Zuordnung zu ODS-Endpunkten ab, also den Erfassungsendpunkten von Log Analytics. Es sollte ein Eintrag für jeden Arbeitsbereich angezeigt werden, der mit dem mit diesem privaten Endpunkt verbundenen AMPLS verknüpft ist.

- privatelink-agentsvc-azure-automation-net: Deckt die arbeitsbereichsspezifische Zuordnung zu den Automatisierungsendpunkten des Agent-Diensts ab. Es sollte ein Eintrag für jeden Arbeitsbereich angezeigt werden, der mit dem mit diesem privaten Endpunkt verbundenen AMPLS verknüpft ist.

- privatelink-blob-core-windows-net: Konfiguriert die Konnektivität mit dem Speicherkonto der Lösungspakete der globalen Agents. Dadurch können Agents neue oder aktualisierte Lösungspakete, auch Management Packs genannt, herunterladen. Für die Behandlung von Log Analytics-Agents ist unabhängig von der Anzahl der verwendeten Arbeitsbereiche nur ein einzelner Eintrag erforderlich. Dieser Eintrag wird nur den Private Links-Setups hinzugefügt, die am oder nach dem 19. April 2021 (oder ab Juni 2021 in Azure Sovereign Clouds) erstellt wurden.

Der folgende Screenshot zeigt Endpunkte, die einem AMPLS mit zwei Arbeitsbereichen in „USA, Osten“ und einem Arbeitsbereich in „Europa, Westen“ zugeordnet sind. Beachten Sie, dass die Arbeitsbereiche „USA, Osten“ die IP-Adressen gemeinsam nutzen. Der Arbeitsbereich „Europa, Westen“ ist einer anderen IP-Adresse zugeordnet. Der Blobendpunkt ist in dieser Abbildung nicht sichtbar, er ist aber konfiguriert.

Überprüfen, ob die Kommunikation über eine private Verbindung erfolgt

Stellen Sie sicher, dass Ihre private Verbindung ordnungsgemäß funktioniert:

Um zu überprüfen, ob Anforderungen nun über den privaten Endpunkt gesendet werden, können Sie diese mit einem Tool für die Netzwerknachverfolgung oder sogar mit Ihrem Browser überprüfen. Wenn Sie beispielsweise versuchen, Ihren Arbeitsbereich oder Ihre Anwendung abzufragen, stellen Sie sicher, dass die Anforderung an die private IP-Adresse gesendet wird, die dem API-Endpunkt zugeordnet ist. In diesem Beispiel lautet sie 172.17.0.9.

Hinweis

Einige Browser verwenden möglicherweise andere DNS-Einstellungen. Weitere Informationen finden Sie unter Browser-DNS-Einstellungen. Stellen Sie sicher, dass Ihre DNS-Einstellungen gültig sind.

Um sicherzustellen, dass Ihre Arbeitsbereiche oder Komponente keine Anforderungen von öffentlichen Netzwerken (die nicht über AMPLS verbunden sind) empfangen, legen Sie die Ressourcenflags für öffentliche Erfassung und Abfragen auf Nein fest, wie unter Konfigurieren des Zugriffs auf Ihre Ressourcen erläutert.

Verwenden Sie von einem Client in Ihrem geschützten Netzwerk aus

nslookupfür einen in Ihren DNS-Zonen aufgelisteten Endpunkt. Dieser sollte von Ihrem DNS-Server in die zugeordnete private IP-Adresse, anstelle der standardmäßig verwendeten öffentlichen IP-Adresse aufgelöst werden.

Nächste Schritte

- Erfahren Sie mehr über privaten Speicher für benutzerdefinierte Protokolle und kundenseitig verwaltete Schlüssel.

- Erfahren Sie mehr über Private Link für Azure Automation.

- Erfahren Sie mehr über die neuen Datensammlungsendpunkte.