Native Windows-Prinzipale

Gilt für: Azure SQL Managed Instance

Der Windows-Authentifizierungs-Metadatenmodus ist ein neuer Modus, der es Benutzern ermöglicht, die Windows-Authentifizierung oder die Microsoft Entra-Authentifizierung (unter Verwendung von Windows-Principal-Metadaten) mit Azure SQL Managed Instance zu verwenden. Dieser Modus steht nur für SQL Managed Instance zur Verfügung. Der Windows-Authentifizierungs-Metadatenmodus steht für Azure SQL-Datenbank nicht zur Verfügung.

Wenn Ihre Umgebung zwischen Active Directory (AD) und Microsoft Entra ID synchronisiert wird, werden die Windows-Benutzerkonten in AD mit den Microsoft Entra-Benutzerkonten in Microsoft Entra ID synchronisiert.

Die Authentifizierung für SQL Managed Instance und SQL Server basiert auf Metadaten, die an Anmeldungen gebunden sind. Bei Windows-Authentifizierung Anmeldungen werden die Metadaten erstellt, wenn die Anmeldung über den CREATE LOGIN FROM WINDOWS Befehl erstellt wird. Bei Microsoft Entra-Anmeldungen werden die Metadaten erstellt, wenn die Anmeldung über den CREATE LOGIN FROM EXTERNAL PROVIDER Befehl erstellt wird. Bei SQL-Authentifizierungs-Anmeldungen werden die Metadaten erstellt, wenn der CREATE LOGIN WITH PASSWORD Befehl ausgeführt wird. Der Authentifizierungsprozess ist eng mit den in SQL Managed Instance oder SQL Server gespeicherten Metadaten verbunden.

Ein Video, in dem native Windows-Prinzipale erläutert werden, finden Sie sich auch in dieser Data Exposed-Folge.

Hinweis

Die Verwendung nativer Windows- Prinzipale mit dem Windows-Authentifizierungs-Metadatenmodus in SQL Managed Instance befindet sich derzeit in der Vorschau.

Modi der Authentifizierungs-Metadaten

Die folgenden Modi für Authentifizierungs-Metadaten stehen für SQL Managed Instance zur Verfügung. Die verschiedenen Modi bestimmen, welche Authentifizierungs-Metadaten für die Authentifizierung verwendet werden und wie die Anmeldung erstellt wird:

- Microsoft Entra (Standard): Dieser Modus ermöglicht die Authentifizierung von Microsoft Entra-Benutzern mithilfe von Microsoft Entra-Benutzermetadaten. Um die Windows-Authentifizierung in diesem Modus zu verwenden, lesen Sie den Abschnitt Windows-Authentifizierung für Microsoft Entra-Prinzipale auf Azure SQL Managed Instance.

- Gekoppelt (SQL Server-Standard): Der Standardmodus für die SQL Server-Authentifizierung.

- Windows (Neuer Modus): Dieser Modus ermöglicht das Authentifizieren von Microsoft Entra-Benutzern mithilfe der Windows-Benutzer-Metadaten in SQL Managed Instance.

Die Syntax CREATE LOGIN FROM WINDOWS und CREATE USER FROM WINDOWS kann zum Erstellen einer Anmeldung oder eines Benutzers in SQL Managed Instance bzw. für einen Windows-Prinzipal im Windows-Authentifizierungs-Metadatenmodus verwendet werden. Der Windows-Prinzipal kann ein Windows-Benutzer oder eine Windows-Gruppe sein.

Um den Windows-Authentifizierungs-Metadatenmodus zu verwenden, muss die Benutzerumgebung Active Directory (AD) mit Microsoft Entra ID synchronisieren.

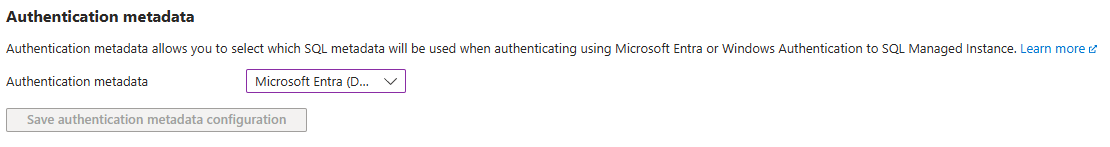

Konfiguration der Modi für Authentifizierungs-Metadaten

- Gehen Sie im Azure-Portal zu Ihrer SQL Managed Instance-Ressource.

- Gehen Sie zu Einstellungen > Microsoft Entra ID.

- Wählen Sie den bevorzugten Authentifizierungs-Metadatenmodus aus der Dropdownliste aus.

- Wählen Sie die Konfiguration der Authentifizierungs-Metadaten speichern aus.

Bewältigung von Migrationsherausforderungen mit dem Windows-Authentifizierungs-Metadatenmodus

Der Windows-Authentifizierungs-Metadatenmodus hilft beim Modernisieren der Authentifizierung für die Anwendung und entsperrt Migrationsprobleme für SQL Managed Instance. Im Folgenden finden Sie einige gängige Szenarien, in denen der Windows-Authentifizierungs-Metadatenmodus zur Bewältigung von Kundenproblemen eingesetzt werden kann:

- Die Komplexität der Einrichtung der Windows-Authentifizierung für Azure SQL Managed Instance mit Microsoft Entra ID und Kerberos.

- Schreibgeschützte Replikat-Failover in Verwaltete Instanz Link.

- Synchronisierung der Microsoft Entra-Authentifizierung für SQL Server.

Windows-Authentifizierung für Microsoft Entra-Prinzipale

Solange die Umgebung zwischen AD und Microsoft Entra ID synchronisiert wird, kann der Windows-Authentifizierungs-Metadatenmodus verwendet werden, um Benutzer bei SQL Managed Instance mithilfe einer Windows-Anmeldung oder einer Microsoft Entra-Anmeldung zu authentifizieren, wenn die Anmeldung aus einem Windows-Prinzipal (CREATE LOGIN FROM WINDOWS) erstellt wird.

Diese Funktion ist besonders nützlich für Kunden, die Anwendungen haben, die die Windows-Authentifizierung verwenden und zu SQL Managed Instance migrieren. Mit dem Windows-Authentifizierungs-Metadatenmodus können Kunden weiterhin Windows-Authentifizierung für ihre Anwendungen verwenden, ohne Änderungen am Anwendungscode vornehmen zu müssen. So können beispielsweise Anwendungen wie BizTalk Server, auf dem die Befehle CREATE LOGIN FROM WINDOWS und CREATE USER FROM WINDOWS ausgeführt werden, bei der Migration auf SQL Managed Instance ohne Änderungen weiterarbeiten. Andere Benutzer können eine Microsoft Entra-Anmeldung verwenden, die mit AD synchronisiert wird, um sich bei SQL Managed Instance zu authentifizieren.

Link für verwaltete Instanz

Obwohl Managed Instance Link eine Datenreplikation zwischen SQL Server und SQL Managed Instance nahezu in Echtzeit ermöglicht, verhindert die schreibgeschützte Replik in der Cloud die Erstellung von Microsoft Entra-Principals. Im Windows-Authentifizierungs-Metadatenmodus können Kunden eine vorhandene Windows-Anmeldung verwenden, um sich bei der Replik zu authentifizieren, wenn ein Failover auftritt.

Microsoft Entra-Authentifizierung für SQL Server 2022 und höher

SQL Server 2022 führt die Unterstützung für Microsoft Entra-Authentifizierung ein. Viele Benutzer möchten die Authentifizierungsmodi so einschränken, dass nur noch die moderne Authentifizierung verwendet wird, und alle Windows-Prinzipale auf Microsoft Entra ID umstellen. Es gibt jedoch Szenarien, in denen eine Windows-Authentifizierung weiterhin erforderlich ist, z. B. bei Anwendungscode, der an Windows-Principals gebunden ist. Im Windows-Authentifizierungs-Metadatenmodus können Kunden weiterhin Windows-Prinzipale für die Autorisierung in SQL Server verwenden, während Sie Microsoft Entra-Prinzipale verwenden, die für die Authentifizierung synchronisiert werden.

SQL Server versteht die Synchronisierung zwischen Active Directory und Microsoft Entra ID nicht. Obwohl Benutzer und Gruppen zwischen AD und Microsoft Entra ID synchronisiert werden, mussten Sie weiterhin eine Anmeldung mit der Syntax CREATE LOGIN FROM EXTERNAL PROVIDER erstellen und Berechtigungen für die Anmeldung hinzufügen. Der Windows-Authentifizierungs-Metadatenmodus verringert die Notwendigkeit, Anmeldungen manuell zu Microsoft Entra ID zu migrieren.

Vergleich des Authentifizierungs-Metadatenmodus

Hier sehen Sie das Flow-Diagramm, in dem erläutert wird, wie der Authentifizierungs-Metadatenmodus mit SQL Managed Instance funktioniert:

Bisher konnten sich Kunden, die Benutzer zwischen AD und Microsoft Entra ID synchronisieren, nicht mit einer Anmeldung authentifizieren, die von einem Windows-Prinzipal erstellt wurde, unabhängig davon, ob sie die Windows-Authentifizierung oder die von AD synchronisierte Microsoft Entra-Authentifizierung verwendeten. Mit dem Windows-Authentifizierungs-Metadatenmodus können sich Kunden jetzt mit einer Anmeldung authentifizieren, die von einem Windows-Prinzipal mithilfe von Windows-Authentifizierung oder dem synchronisierten Microsoft Entra-Prinzipal erstellt wurde.

Bei synchronisierten Benutzern ist die Authentifizierung je nach den folgenden Konfigurationen und dem Anmeldetyp erfolgreich oder nicht:

| Authentifizierungs-Metadatenmodus | VON WINDOWS | FROM EXTERNAL PROVIDER |

|---|---|---|

| Fenstermodus | ||

| Microsoft Entra-Authentifizierung | Ist erfolgreich | Gescheitert |

| Windows-Authentifizierung | Ist erfolgreich | Gescheitert |

| Modus Microsoft Entra ID | ||

| Microsoft Entra-Authentifizierung | Gescheitert | Ist erfolgreich |

| Windows-Authentifizierung | Gescheitert | Ist erfolgreich |

| Pairing-Modus | ||

| Microsoft Entra-Authentifizierung | Gescheitert | Ist erfolgreich |

| Windows-Authentifizierung | Ist erfolgreich | Gescheitert |

Zugehöriger Inhalt

Erfahren Sie mehr über das Implementieren der Windows-Authentifizierung für Microsoft Entra-Prinzipale in Azure SQL Managed Instance:

- Was ist die Windows-Authentifizierung für Microsoft Entra-Prinzipale auf Azure SQL Managed Instance?

- Wie die Windows-Authentifizierung für Azure SQL Managed Instance mit Microsoft Entra ID und Kerberos implementiert wird.

- Einrichtung der Windows-Authentifizierung für Microsoft Entra ID mit dem modernen interaktiven Ablauf.

- Einrichtung der Windows-Authentifizierung für Microsoft Entra ID mit dem eingehenden vertrauensbasierten Flow.

- Konfiguration der Azure SQL Managed Instance für Windows-Authentifizierung für Microsoft Entra ID.