Tutorial: Hinzufügen eines NSX-Netzwerksegments in Azure VMware Solution

Nach der Bereitstellung von Azure VMware Solution können Sie ein NSX-Netzwerksegment über NSX Manager oder das Azure-Portal konfigurieren. Nach der Konfiguration werden die Segmente in Azure VMware Solution, NSX Manger und in vCenter Server angezeigt. NSX wird vorab standardmäßig mit einem NSX Tier-0-Gateway im Modus Aktiv/Aktiv und einem NSX Tier-1-Standardgateway im Modus Aktiv/Standby bereitgestellt. Mit diesen Gateways können Sie eine Verbindung der Segmente herstellen (logische Switches) und Ost-West- und Nord-Süd-Konnektivität bereitstellen.

Tipp

Im Azure-Portal wird eine vereinfachte Ansicht von NSX-Vorgängen angezeigt, die ein VMware-Administrator regelmäßig benötigt und die für Benutzer bestimmt ist, die mit NSX Manager nicht vertraut sind.

In diesem Tutorial lernen Sie Folgendes:

- Hinzufügen von Netzwerksegmenten mithilfe von NSX Manager oder des Azure-Portals

- Überprüfen des neuen Netzwerksegments

Voraussetzungen

Eine private Azure VMware Solution-Cloud mit Zugriff auf die vCenter Server- und NSX Manager-Schnittstellen. Weitere Informationen finden Sie im Tutorial zum Konfigurieren des Netzwerks.

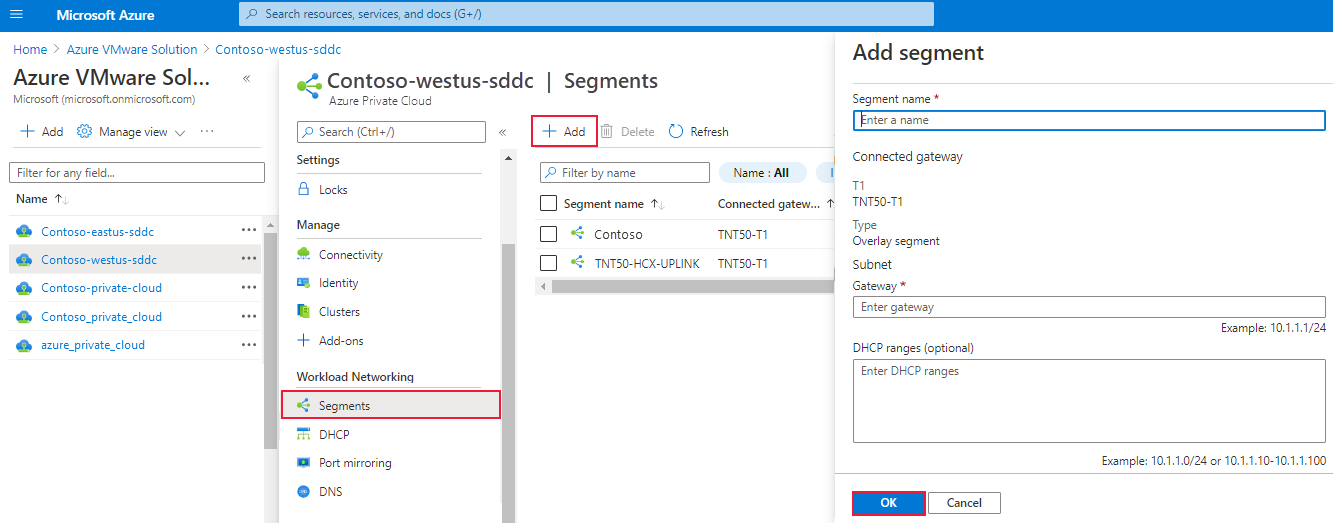

Verwenden des Azure-Portals zum Hinzufügen eines NSX-Netzwerksegments

Hinweis

Wenn Sie DHCP verwenden möchten, müssen Sie einen DHCP-Server oder ein DHCP-Relay konfigurieren, bevor Sie ein NSX-Netzwerksegment konfigurieren können.

Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud unter Workloadnetzwerk die Option Segmente>Hinzufügen aus.

Geben Sie die Details für das neue logische Segment an, und klicken Sie auf OK.

Segmentname: Name des Segments, das in vCenter Server sichtbar ist

Subnetzgateway: Gateway-IP-Adresse für das Subnetz des Segments mit einer Subnetzmaske. Virtuelle Computer werden einem logischen Segment angefügt, und alle VMs, die eine Verbindung mit diesem Segment herstellen, gehören zum selben Subnetz. Außerdem müssen alle VMs, die diesem logischen Segment angefügt sind, eine IP-Adresse aus dem selben Segment enthalten.

DHCP (optional): DHCP-Bereiche für ein logisches Segment. Sie müssen einen DHCP-Server oder ein DHCP-Relay für die Nutzung von DHCP in Segmenten konfigurieren.

Hinweis

Das verbundene Gateway ist standardmäßig ausgewählt und schreibgeschützt. Es zeigt das Tier-1-Gateway und den Typ der Segmentinformationen.

T1 – Name des Tier-1-Gateways in NSX Manager. Eine private Cloud wird mit einem NSX Tier-0-Gateway im Aktiv/Aktiv-Modus und einem NSX Tier-1-Standardgateway im Aktiv/Standby-Modus bereitgestellt. Segmente, die über die Azure VMware Solution-Konsole erstellt werden, stellen nur eine Verbindung mit dem standardmäßigen NSX-T Tier-1-Gateway her, und die Workloads dieser Segmente erhalten Ost-West- und Nord-Süd-Konnektivität. Sie können nur über NSX Manager weitere Tier-1-Gateways erstellen. Über die NSX Manager-Konsole erstellte Tier-1-Gateways werden in der Azure VMware Solution-Konsole nicht angezeigt.

Typ: Überlagerungssegment, das von Azure VMware Solution unterstützt wird.

Das Segment wird nun in Azure VMware Solution, NSX Manager und vCenter Server angezeigt.

Verwenden von NSX Manager zum Hinzufügen eines Netzwerksegments

Die in vCenter Server erstellten virtuellen Computer (VMs) werden in den unter NSX erstellten Netzwerksegmenten platziert und in vCenter Server angezeigt.

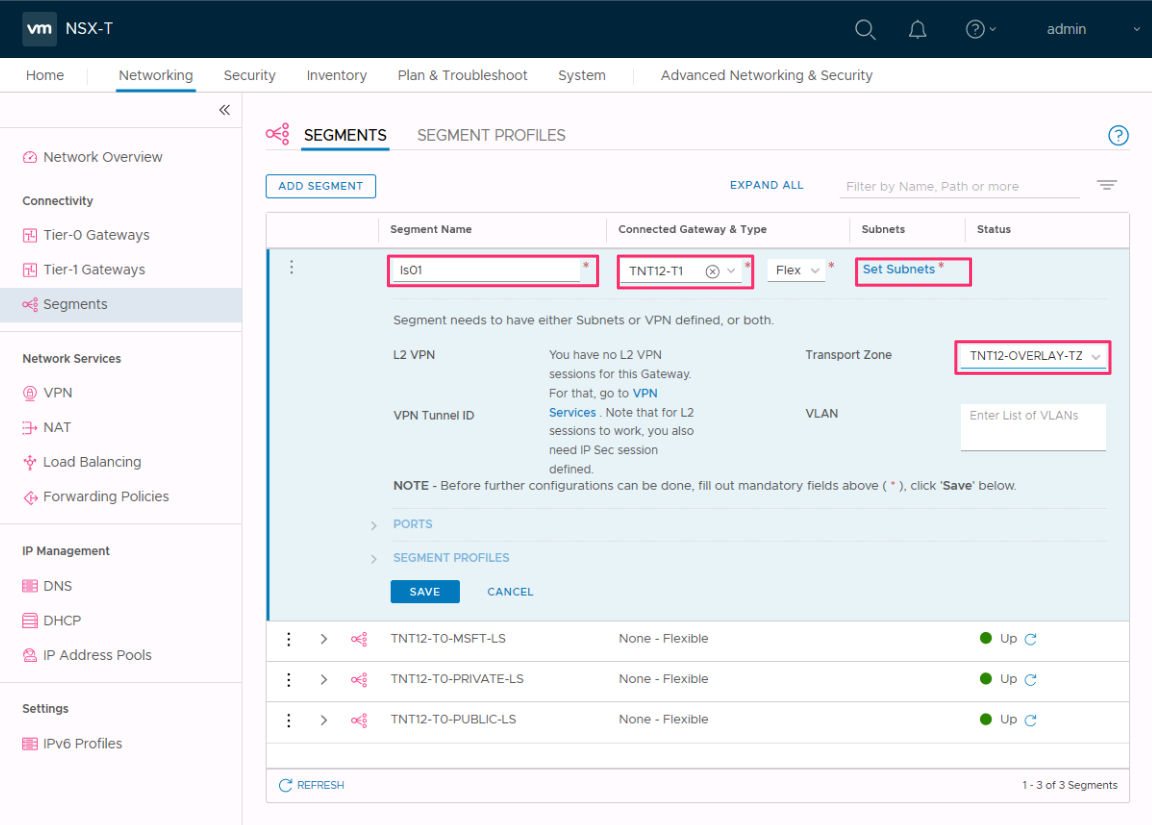

Wählen Sie in NSX Manager zunächst die Optionen Netzwerk>Segmente und dann die Option Segment hinzufügen aus.

Geben Sie einen Namen für das Segment ein.

Wählen Sie unter Connected Gateway (Verbundenes Gateway) das T1-Gateway (TNTxx-T1) aus, und übernehmen Sie für Typ die Option „Flexible“ (Flexibel).

Wählen Sie zunächst die vorkonfigurierte Transportzone für die Überlagerung (TNTxx-OVERLAY-TZ) und dann die Option Subnetze festlegen aus.

Geben Sie die IP-Adresse des Gateways ein, und wählen Sie dann Add (Hinzufügen) aus.

Wichtig

Die IP-Adresse muss Teil eines nicht überlappenden RFC1918-Adressblocks sein. Dadurch wird eine Verbindung mit den virtuellen Computern im neuen Segment sichergestellt.

Wählen Sie Apply (Übernehmen) und dann Save (Speichern) aus.

Wählen Sie No (Nein) aus, um die Option zur Fortsetzung der Konfiguration des Segments abzulehnen.

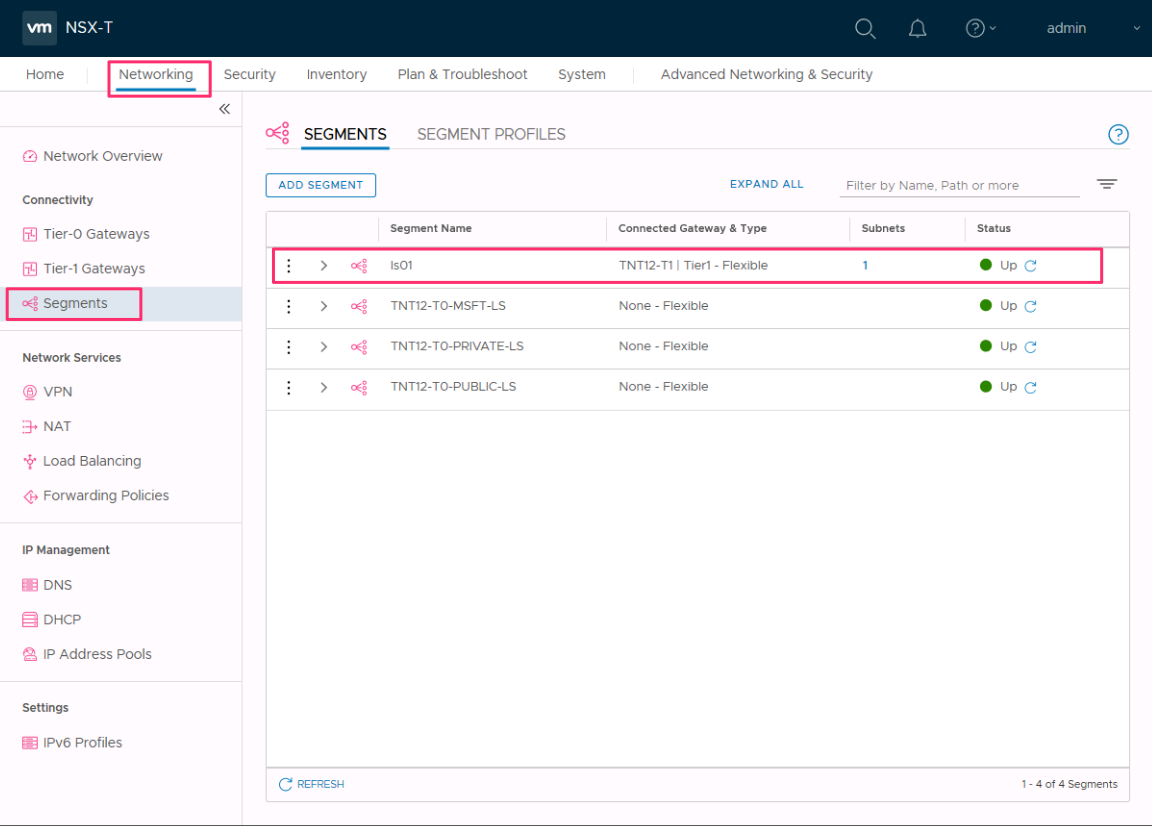

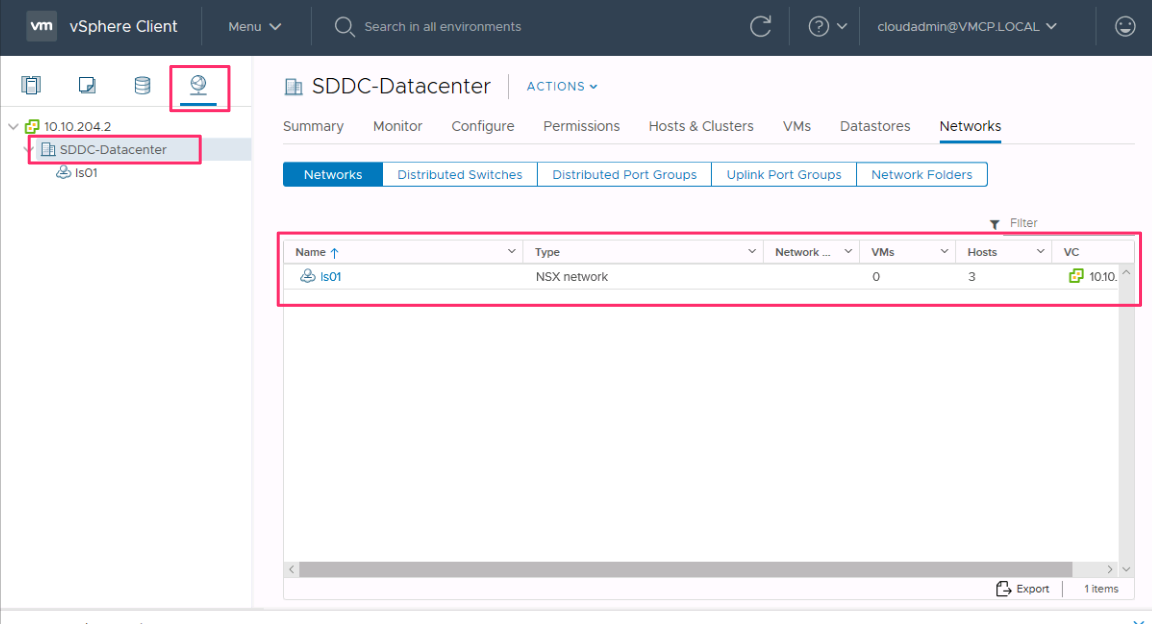

Überprüfen des neuen Netzwerksegments

Überprüfen Sie, ob das neue Netzwerksegment vorhanden ist. In diesem Beispiel ist ls01 das neue Netzwerksegment.

Wählen Sie in NSX Manager die Optionen Netzwerk>Segmente aus.

Klicken Sie im vCenter-Server auf Netzwerk>SDDC-Datacenter.

Nächste Schritte

In diesem Tutorial haben Sie ein NSX-Netzwerksegment erstellt, das für virtuelle Computer in vCenter Server verwendet wird.

Sie können nun: