Installieren des Azure Backup-MARS-Agents

In diesem Artikel wird beschrieben, wie Sie den MARS-Agent (Microsoft Azure Recovery Services) installieren. MARS wird auch als Azure Backup-Agent bezeichnet.

Informationen zum MARS-Agent

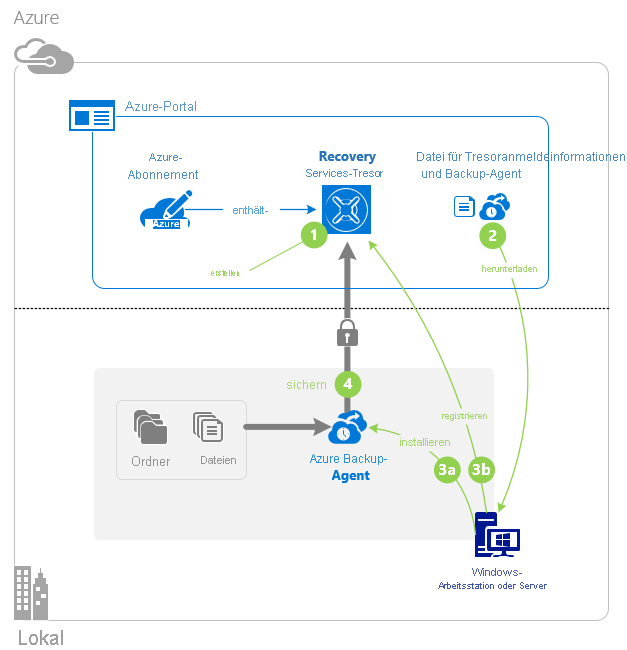

Azure Backup verwendet den MARS-Agent, um Dateien, Ordner und den Systemstatus von lokalen Computern und Azure-VMs zu sichern. Diese Sicherungen werden in einem Recovery Services-Tresor in Azure gespeichert. Sie können den Agent wie folgt ausführen:

- Direkt auf lokalen Windows-Computern. Diese Computer können direkt in einem Recovery Services-Tresor in Azure gesichert werden.

- Auf Azure-VMs, auf denen Windows parallel mit der Azure-VM-Backup-Erweiterung ausgeführt wird. Der Agent sichert bestimmte Dateien und Ordner auf der VM.

- Auf einer Microsoft Azure Backup Server-Instanz (MABS) oder einem System Center Data Protection Manager-Server (DPM). In diesem Szenario werden Computer und Workloads in MABS oder Data Protection Manager gesichert. Anschließend verwendet MABS oder Data Protection Manager den MARS-Agent zum Sichern in einem Tresor in Azure.

Welche Daten für die Sicherung verfügbar sind, hängt vom Installationsort des Agents ab.

Hinweis

Im Allgemeinen sichern Sie eine Azure-VM mithilfe einer Azure Backup-Erweiterung auf der VM. Bei dieser Methode wird die gesamte VM gesichert. Wenn Sie bestimmte Dateien und Ordner auf der VM sichern möchten, installieren und verwenden Sie den MARS-Agent parallel zur Erweiterung. Weitere Informationen finden Sie unter der Architektur einer integrierten Azure-VM-Sicherung.

Vor der Installation

Stellen Sie vor der Installation des MARS-Agents sicher, dass die folgenden Aktionen ausgeführt wurden:

- Informieren Sie sich darüber, wie Azure Backup den MARS-Agent zum Sichern von Windows-Computern verwendet.

- Informieren Sie sich über die Sicherungsarchitektur, die den MARS-Agent auf einem sekundären MABS- oder Data Protection Manager-Server ausführt.

- Überprüfen Sie, was unterstützt wird und was mit dem MARS-Agent gesichert werden kann.

- Stellen Sie sicher, dass Sie über ein Azure-Konto verfügen, wenn Sie einen Server oder Client in Azure sichern müssen. Wenn Sie über kein Konto verfügen, können Sie in nur wenigen Minuten ein kostenloses Konto erstellen.

- Überprüfen Sie den Internetzugriff auf den Computern, die Sie sichern möchten.

- Stellen Sie sicher, dass der Benutzer, der den MARS-Agent installiert und konfiguriert, über lokale Administratorrechte auf dem zu schützenden Server verfügt.

- Stellen Sie sicher, dass Ihr Server unter TLS 1.2 ausgeführt wird.

- Um Fehler während der Tresorregistrierung zu verhindern, vergewissern Sie sich, dass die neueste Version des MARS-Agents installiert ist. Falls nicht, empfehlen wir Ihnen, sie herunterzuladen, und zwar von hier oder aus dem Azure-Portal, wie in diesem Abschnitt erwähnt.

Erstellen eines Recovery Services-Tresors

Ein Recovery Services-Tresor ist eine Verwaltungsentität, in der die im Laufe der Zeit erstellten Wiederherstellungspunkte gespeichert werden, und bietet eine Benutzeroberfläche zum Durchführen sicherungsbezogener Vorgänge. Zu diesen Vorgängen gehören das Erstellen von bedarfsgesteuerten Sicherungen, das Durchführen von Wiederherstellungen und das Erstellen von Sicherungsrichtlinien.

So erstellen Sie einen Recovery Services-Tresor

Melden Sie sich beim Azure-Portal an.

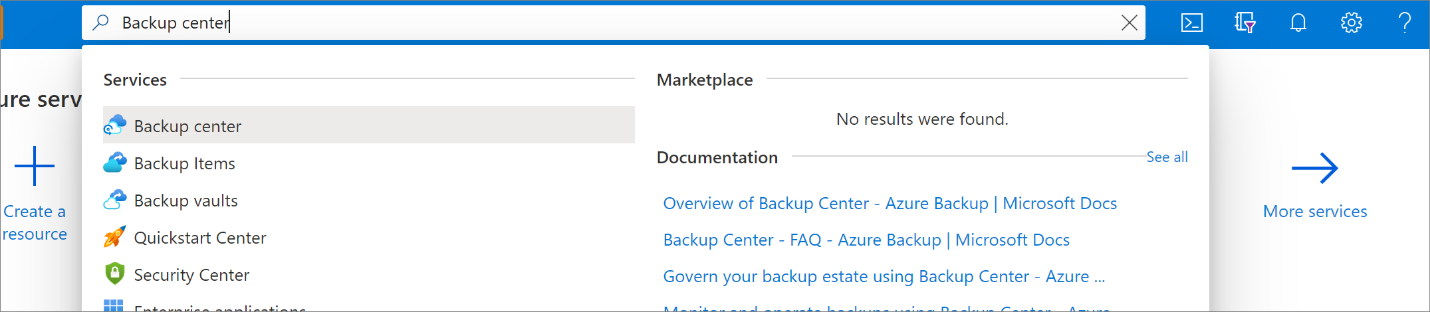

Suchen Sie nach Backup Center, und navigieren Sie dann zum Dashboard Backup Center.

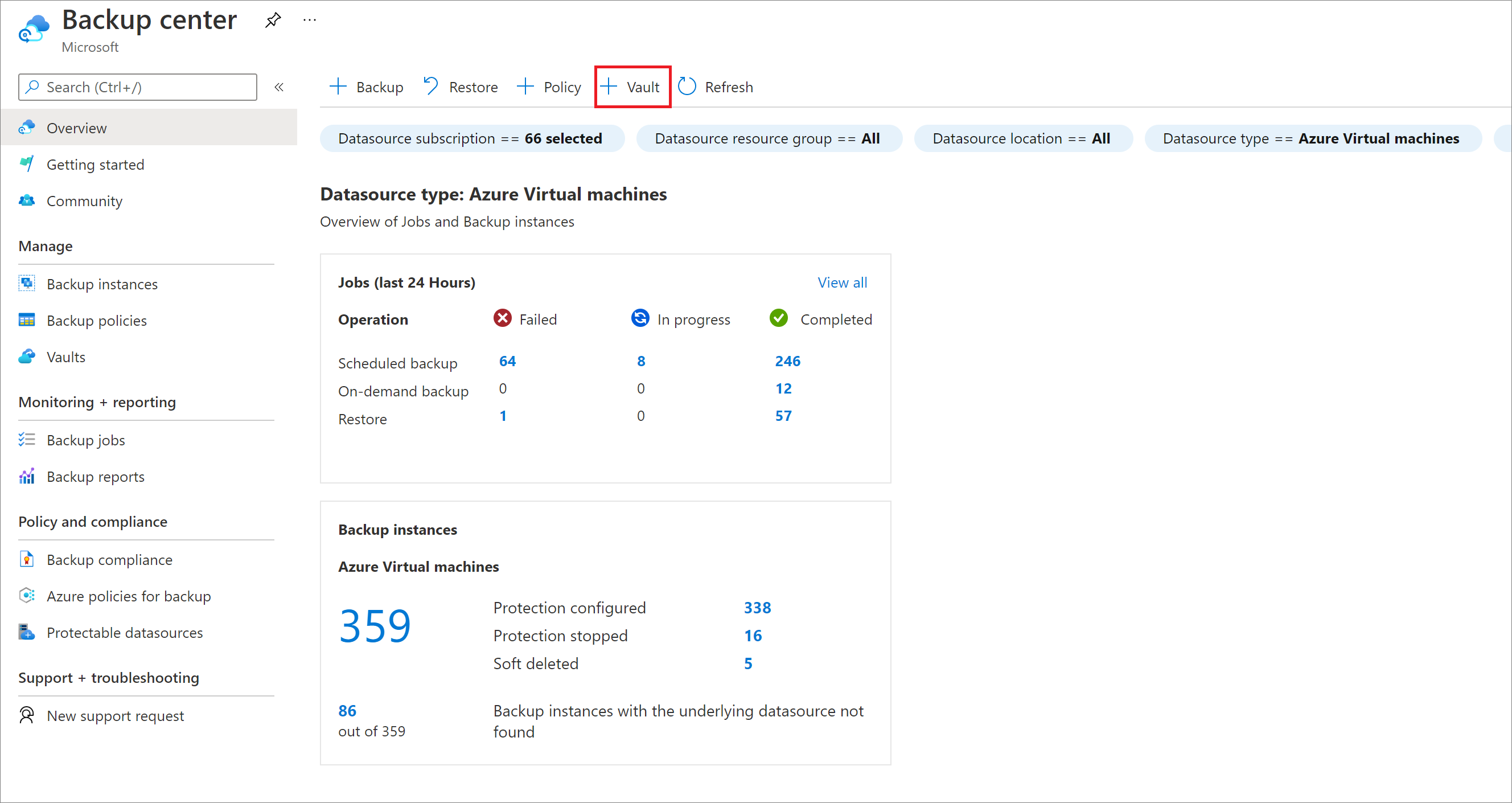

Wählen Sie im Bereich Übersicht die Option Tresor aus.

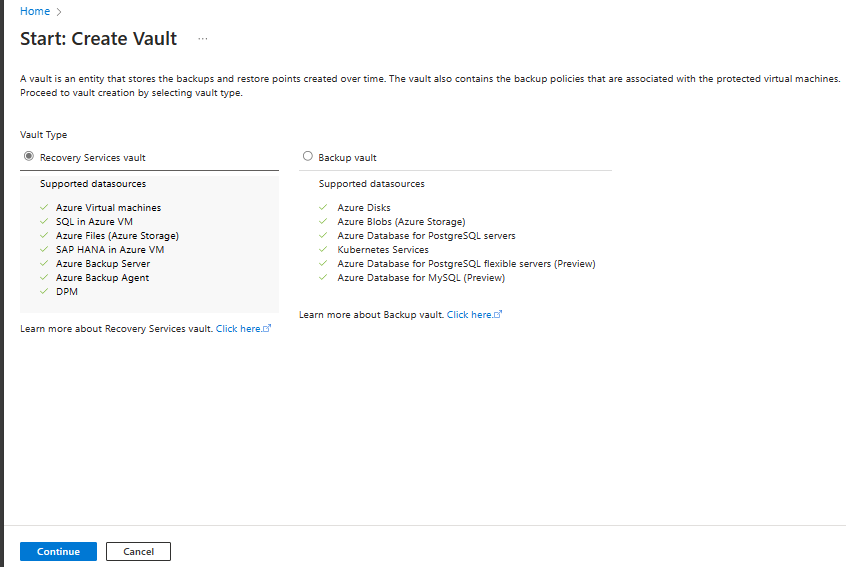

Wählen Sie Recovery Services-Tresor>Weiter aus.

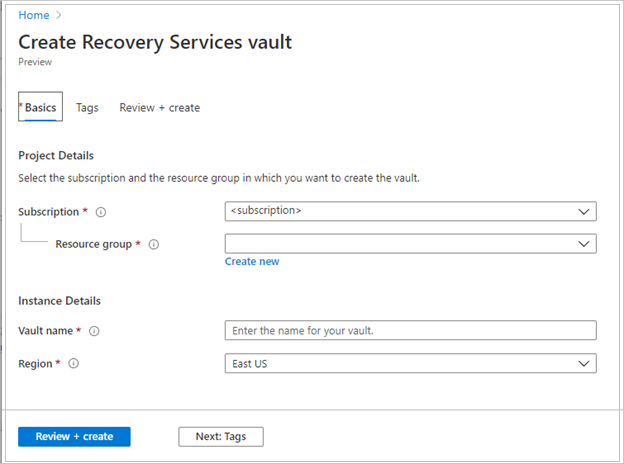

Geben Sie im Bereich Recovery Services-Tresor die folgenden Werte ein:

Abonnement: Wählen Sie das zu verwendende Abonnement aus. Wenn Sie nur in einem Abonnement Mitglied sind, wird dessen Name angezeigt. Falls Sie nicht sicher sind, welches Abonnement geeignet ist, können Sie das Standardabonnement verwenden. Es sind nur dann mehrere Auswahlmöglichkeiten verfügbar, wenn Ihr Geschäfts-, Schul- oder Unikonto mehreren Azure-Abonnements zugeordnet ist.

Ressourcengruppe: Verwenden Sie eine vorhandene Ressourcengruppe, oder erstellen Sie eine neue Ressourcengruppe. Um eine Liste der verfügbaren Ressourcengruppen in Ihrem Abonnement anzuzeigen, wählen Sie Vorhandene verwenden und dann eine Ressource in der Dropdownliste aus. Zum Erstellen einer neuen Ressourcengruppe wählen Sie Neu erstellen aus und geben dann den Namen ein. Weitere Informationen zu Ressourcengruppen finden Sie unter Azure Resource Manager – Übersicht.

Tresorname: Geben Sie einen Anzeigenamen zum Identifizieren des Tresors ein. Der Name muss für das Azure-Abonnement eindeutig sein. Geben Sie einen Namen ein, der mindestens zwei, aber nicht mehr als 50 Zeichen enthält. Der Name muss mit einem Buchstaben beginnen und darf nur Buchstaben, Zahlen und Bindestriche enthalten.

Region: Wählen Sie die geografische Region für den Tresor aus. Damit Sie einen Tresor zum Schutz von Datenquellen erstellen können, muss sich der Tresor in derselben Region wie die Datenquelle befinden.

Wichtig

Wenn Sie den Speicherort der Datenquelle nicht kennen, schließen Sie das Fenster. Navigieren Sie zur Liste Ihrer Ressourcen im Portal. Falls Sie über Datenquellen in mehreren Regionen verfügen, erstellen Sie für jede Region einen Recovery Services-Tresor. Erstellen Sie den Tresor am ersten Speicherort, bevor Sie einen Tresor an einem weiteren Speicherort erstellen. Das Angeben von Speicherkonten zum Speichern der Sicherungsdaten ist nicht erforderlich. Der Recovery Services-Tresor und Azure Backup führen diesen Schritt automatisch aus.

Wählen Sie nach dem Angeben der Werte die Option Überprüfen + erstellen aus.

Um die Erstellung des Recovery Services-Tresors abzuschließen, wählen Sie Erstellen aus.

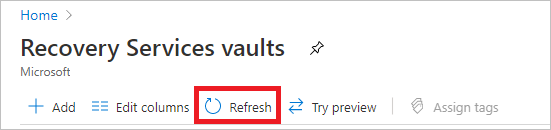

Es kann einige Zeit dauern, denn Recovery Services-Tresor zu erstellen. Verfolgen Sie die Statusbenachrichtigungen rechts oben im Bereich Benachrichtigungen. Nach Abschluss des Erstellungsvorgangs wird der Tresor in der Liste mit den Recovery Services-Tresoren angezeigt. Wenn der Tresor nicht angezeigt wird, wählen Sie Aktualisieren aus.

Hinweis

Azure Backup unterstützt jetzt unveränderliche Tresore, mit denen Sie sicherstellen können, dass einmal erstellte Wiederherstellungspunkte nicht vor ihrem Ablauf gemäß der Sicherungsrichtlinie gelöscht werden können. Sie können die Unveränderlichkeit unumkehrbar machen, um Ihren Sicherungsdaten maximalen Schutz vor verschiedenen Bedrohungen zu bieten, einschließlich Ransomware-Angriffen und böswilligen Akteuren. Weitere Informationen

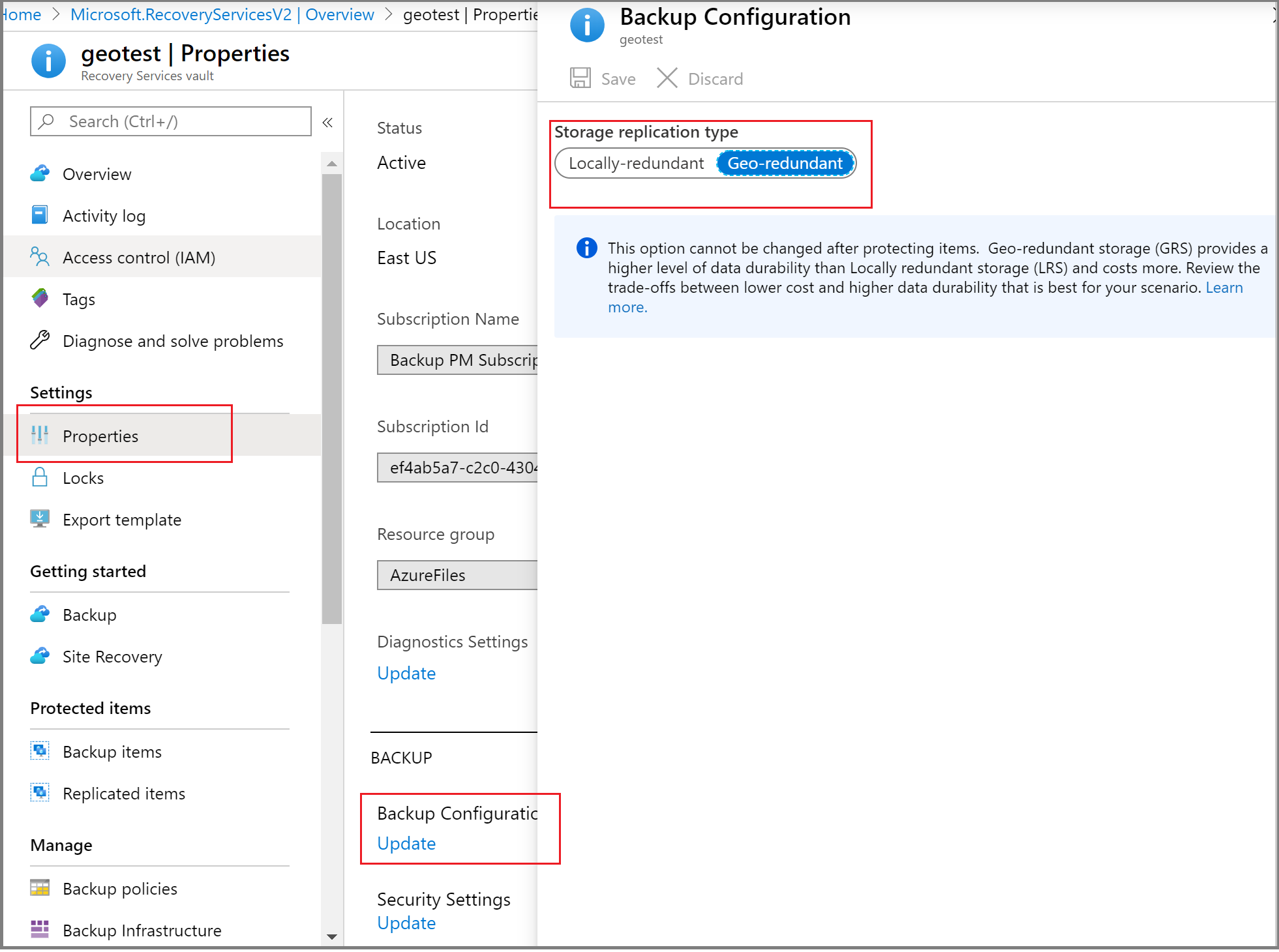

Ändern der Speicherreplikation

Tresore verwenden standardmäßig den georedundanten Speicher (GRS).

- Wenn der Tresor Ihr Hauptmechanismus für Sicherungen ist, empfehlen wir die Verwendung von GRS.

- Sie können lokal redundanten Speicher (LRS) verwenden, um die Azure-Speicherkosten zu reduzieren.

Führen Sie die folgenden Schritte aus, um den Speicherreplikationstyp zu ändern:

Wählen Sie im neuen Tresor im Abschnitt Einstellungen auf Eigenschaften.

Wählen Sie auf dem Blatt Eigenschaften unter Sicherungskonfiguration die Option Aktualisieren aus.

Wählen Sie den Speicherreplikationstyp und dann Speichern aus.

Hinweis

Sie können den Speichertyp für die Replikation nicht mehr ändern, nachdem der Tresor eingerichtet wurde und Sicherungselemente enthält. Dazu müssen Sie den Tresor neu erstellen.

Konfigurieren des Recovery Services-Tresors zum Speichern einer Passphrase im Recovery Services-Tresor

Mit Azure Backup in Kombination mit dem Recovery Services-Agent (MARS) können Sie Dateien und Ordner sowie Systemzustandsdaten im Azure Recovery Services-Tresor sichern. Diese Daten werden mit einer Passphrase verschlüsselt, die während der Installation und Registrierung des MARS-Agents angegeben wird. Diese Passphrase ist zum Abrufen und Wiederherstellen der Sicherungsdaten erforderlich und muss an einem sicheren externen Speicherort wie Azure Key Vault gespeichert werden.

Es wird empfohlen, eine Key Vault-Instanz zu erstellen und Ihrem Recovery Services-Tresor Berechtigungen zum Speichern der Passphrase in dieser Instanz zu erteilen. Weitere Informationen

Überprüfen des Internetzugriffs

Der MARS-Agent erfordert Zugriff auf Microsoft Entra ID, Azure Storage und Azure Backup-Dienstendpunkte. Informationen zum Abrufen der öffentlichen IP-Adressbereiche finden Sie in der JSON-Datei. Erlauben Sie den Zugriff auf die IP-Adressen für Azure Backup (AzureBackup), Azure Storage (Storage) und Microsoft Entra ID (AzureActiveDirectory). Außerdem benötigen Netzwerkkonnektivitätsprüfungen des Betriebssystems abhängig von Ihrer Windows-Version Zugriff auf www.msftconnecttest.com oder www.msftncsi.com.

Wenn Ihr Rechner nur begrenzten Internetzugang hat, stellen Sie sicher, dass die Firewall-, Proxy- und Netzwerkeinstellungen den Zugriff auf die folgenden FQDNs und öffentlichen IP-Adressen erlauben.

Zugriff auf URLs und IP-Adressen

FQDNs

*.microsoft.com*.windowsazure.com*.microsoftonline.com*.windows.net*.blob.core.windows.net*.queue.core.windows.net*.blob.storage.azure.net

Wenn Sie US Government-Kunde sind, stellen Sie sicher, dass Sie Zugriff auf die folgenden URLs haben:

www.msftncsi.com*.microsoft.com*.windowsazure.us*.microsoftonline.us*.windows.net*.usgovcloudapi.net*.blob.core.windows.net*.queue.core.windows.net*.blob.storage.azure.net

Beim Zugriff auf alle oben aufgeführten URLs und IP-Adressen wird das HTTPS-Protokoll auf Port 443 verwendet.

Beim Sichern von Dateien und Ordnern von Azure-VMs mit dem MARS-Agent müssen Sie auch das virtuelle Azure-Netzwerk so konfigurieren, dass es Zugriff zulässt. Wenn Sie Netzwerksicherheitsgruppen (NSG) verwenden, können Sie den ausgehenden Zugriff auf Azure Backup mithilfe des Diensttags AzureBackup zulassen. Zusätzlich zum Tag „Azure Backup“ müssen Sie auch Konnektivität für Authentifizierung und Datenübertragung zulassen, indem Sie ähnliche NSG-Regeln für Microsoft Entra ID (AzureActiveDirectory) und Azure Storage (Storage) erstellen.

Führen Sie die folgenden Schritte aus, um eine Regel für das Tag „Azure Backup“ zu erstellen:

- Navigieren Sie unter Alle Dienste zu Netzwerksicherheitsgruppen, und wählen Sie die Netzwerksicherheitsgruppe aus.

- Wählen Sie unter Einstellungen die Option Ausgangssicherheitsregeln aus.

- Wählen Sie Hinzufügen.

- Geben Sie alle erforderlichen Details zum Erstellen einer neuen Regel ein, wie in den Einstellungen zu Sicherheitsregeln beschrieben.

Stellen Sie sicher, dass die Optionen wie folgt festgelegt sind:- Ziel ist auf Diensttag festgelegt.

- Zieldiensttag ist auf AzureBackup festgelegt.

- Wählen Sie Hinzufügen aus, um die neu erstellte Ausgangssicherheitsregel zu speichern.

Auf ähnliche Weise können Sie ausgehende NSG-Sicherheitsregeln für Azure Storage und Microsoft Entra ID erstellen. Weitere Informationen zu Diensttags finden Sie unter Diensttags in virtuellen Netzwerken.

Azure ExpressRoute-Unterstützung

Sie können Ihre Daten über Azure ExpressRoute mithilfe von öffentlichem Peering (verfügbar für alte Leitungen) sichern. Microsoft-Peeringsicherung über privates Peering wird nicht unterstützt.

Stellen Sie zur Verwendung von öffentlichem Peering sicher, dass Sie an Port 443 über HTTPS auf die folgenden Domänen und Adressen zugreifen können:

*.microsoft.com*.windowsazure.com*.microsoftonline.com*.windows.net*.blob.core.windows.net*.queue.core.windows.net*.blob.storage.azure.net

Um Microsoft-Peering zu verwenden, wählen Sie die folgenden Dienste, Regionen und relevanten Communitywerte aus:

- Microsoft Entra ID (12076:5060)

- Azure-Region, entsprechend dem Standort Ihres Recovery Services-Tresors

- Azure Storage, entsprechend dem Standort Ihres Recovery Services-Tresors

Weitere Informationen zu ExpressRoute-Routinganforderungen.

Hinweis

Öffentliches Peering gilt für neue Leitungen als veraltet.

Unterstützung für den privaten Endpunkt

Sie können nun private Endpunkte verwenden, um Ihre Daten von Servern sicher in Ihrem Recovery Services-Tresor zu sichern. Da auf Microsoft Entra ID nicht über private Endpunkte zugegriffen werden kann, müssen Sie die IP-Adressen und FQDNs explizit zulassen, die für den ausgehenden Zugriff für Microsoft Entra ID erforderlich sind.

Wenn Sie den MARS-Agent zur Sicherung Ihrer lokalen Ressourcen verwenden, stellen Sie sicher, dass Ihr lokales Netzwerk (das die zu sichernden Ressourcen enthält) ein Peering mit dem virtuellen Azure-Netzwerk aufweist, das einen privaten Endpunkt für den Tresor enthält. Sie können dann mit der Installation des MARS-Agents fortfahren und die Sicherung konfigurieren. Sie müssen jedoch sicherstellen, dass die gesamte Kommunikation für die Sicherung ausschließlich über das Peeringnetzwerk erfolgt.

Wenn Sie private Endpunkte für den Tresor entfernen, nachdem ein MARS-Agent bei ihm registriert wurde, müssen Sie den Container erneut beim Tresor registrieren. Sie müssen den Schutz für sie nicht aufheben. Weitere Informationen finden Sie unter Private Endpunkte für Azure Backup.

Unterstützung für Drosselung

| Funktion | Details |

|---|---|

| Bandbreitensteuerung | Unterstützt. Verwenden Sie im MARS-Agent Eigenschaften ändern, um die Bandbreite anzupassen. |

| Netzwerkdrosselung | Nicht verfügbar für gesicherte Computer, auf denen Windows Server 2008 R2, Windows Server 2008 SP2 oder Windows 7 ausgeführt wird. |

Herunterladen des MARS-Agents

Laden Sie den MARS-Agent herunter, damit Sie ihn auf den zu sichernden Computern installieren können.

Wenn Sie den Agent bereits auf einem Computer installiert haben, stellen Sie sicher, dass Sie die neueste Version verwenden. Suchen Sie die neueste Version im Portal, oder wechseln Sie direkt zum Download.

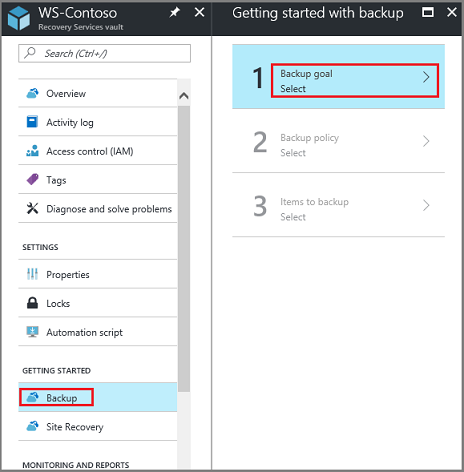

Wählen Sie im Tresor unter Erste Schritte die Option Sicherung aus.

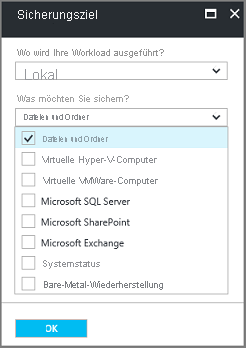

Wählen Sie unter Wo wird Ihre Workload ausgeführt? die Option Lokal aus. Wählen Sie diese Option auch dann aus, wenn Sie den MARS-Agent auf einer Azure-VM installieren möchten.

Wählen Sie unter Was möchten Sie sichern? die Option Dateien und Ordner aus. Sie können auch Systemstatus auswählen. Es stehen viele weitere Optionen zur Verfügung, doch werden diese Optionen nur unterstützt, wenn Sie einen sekundären Sicherungsserver ausführen. Wählen Sie Infrastruktur vorbereiten aus.

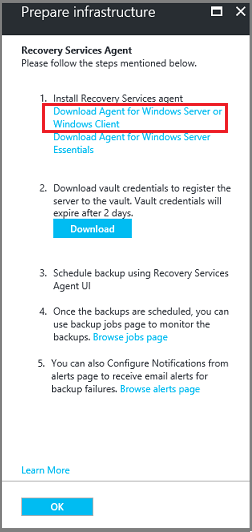

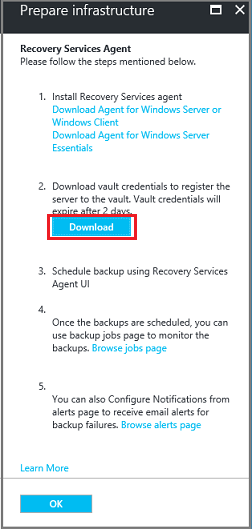

Laden Sie für Infrastruktur vorbereiten den MARS-Agent unter Recovery Services-Agent installieren herunter.

Wählen Sie im Downloadmenü die Option Speichern aus. Die Datei MARSagentinstaller.exe wird standardmäßig in Ihrem Downloadordner gespeichert.

Wählen Sie Bereits heruntergeladen oder Verwendung der neuesten Installation von Recovery Services-Agent aus, und laden Sie dann die Anmeldeinformationen für den Tresor herunter.

Wählen Sie Speichern. Die Datei wird in Ihren Ordner „Downloads“ heruntergeladen. Sie können die Datei mit den Anmeldeinformationen für den Tresor nicht öffnen.

Installieren und Registrieren des Agents

Führen Sie die folgenden Schritte aus, um den MARS-Agent zu installieren und zu registrieren:

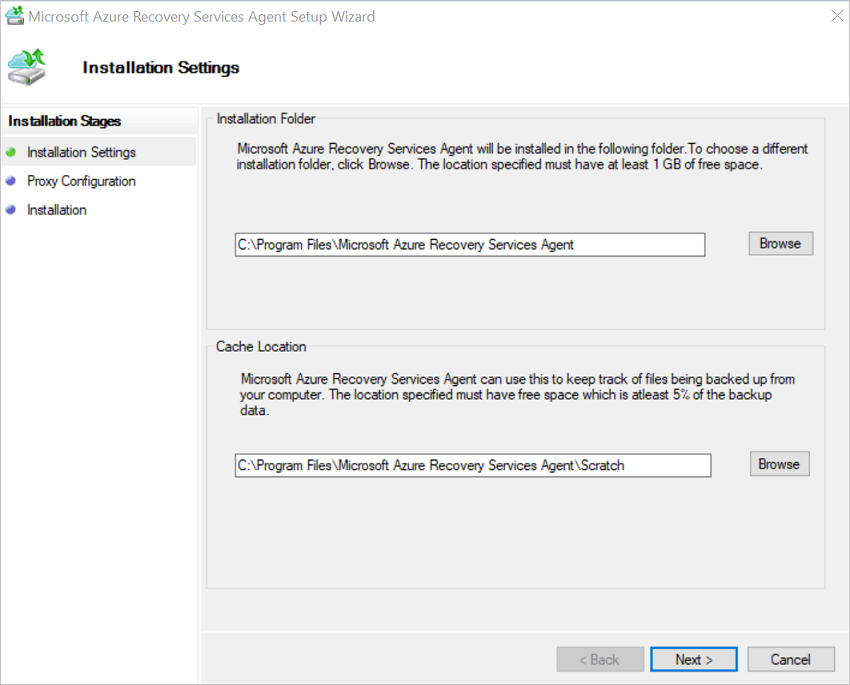

Führen Sie die Datei MARSagentinstaller.exe auf den Computern aus, die Sie sichern möchten.

Wählen Sie im Setup-Assistenten des MARS-Agents die Option Installationseinstellungen aus. Wählen Sie dort den Installationsort für den Agent und einen Speicherort für den Cache aus. Wählen Sie Weiteraus.

- Azure Backup verwendet den Cache, um Datenmomentaufnahmen zu speichern, bevor sie an Azure gesendet werden.

- Der verfügbare Speicherplatz im Cachespeicherort sollte mindestens fünf Prozent der Größe der zu sichernden Daten entsprechen.

Geben Sie für Proxykonfiguration an, wie der Agent, der auf dem Windows-Computer ausgeführt wird, eine Verbindung mit dem Internet herstellen soll. Wählen Sie Weiteraus.

- Wenn Sie einen benutzerdefinierten Proxy verwenden, geben Sie alle erforderlichen Proxyeinstellungen und Anmeldeinformationen an.

- Denken Sie daran dass der MARS-Agent Zugriff auf bestimmte URLs benötigt.

Überprüfen Sie die Voraussetzungen für die Installation, und wählen Sie Installieren aus.

Wählen Sie nach der Installation des Agents die Option Mit Registrierung fortfahren aus.

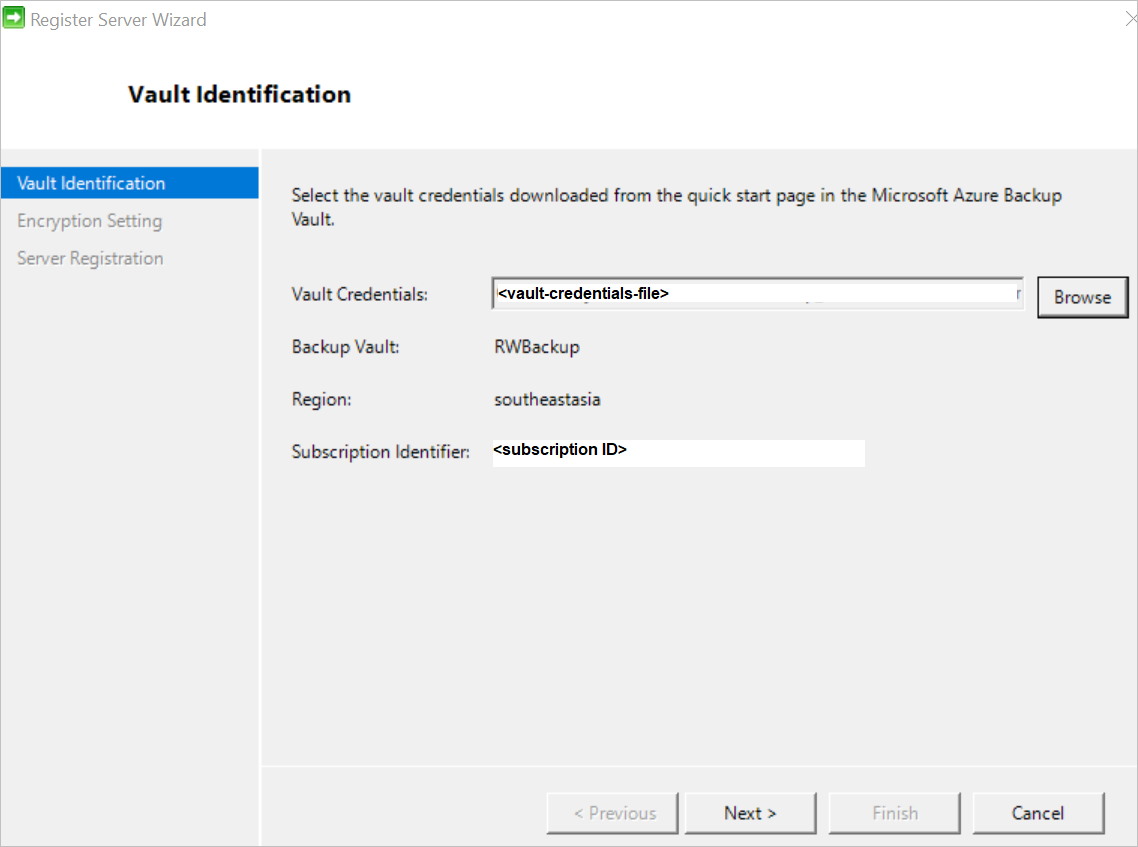

Navigieren Sie unter Assistent zum Registrieren von Servern>Tresoridentifikation zu der Datei mit den Anmeldeinformationen, die Sie heruntergeladen haben, und wählen Sie die Datei aus. Wählen Sie Weiteraus.

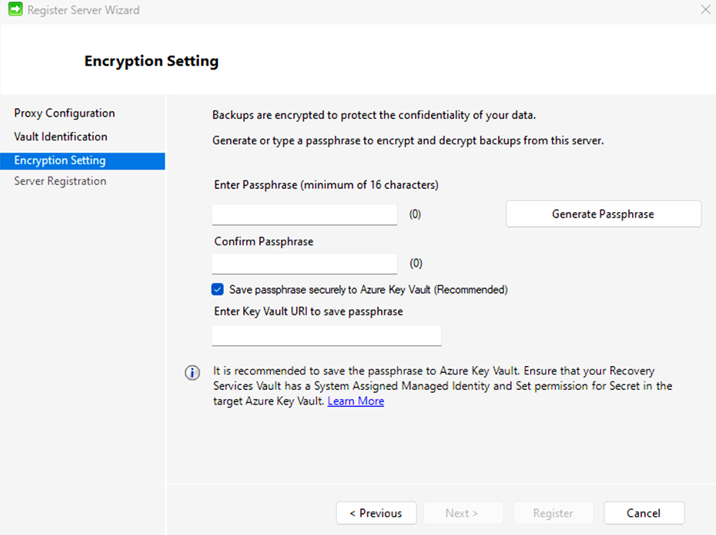

Geben Sie auf der Seite Verschlüsselungseinstellung eine Passphrase an, die zum Ver- und Entschlüsseln von Sicherungen für den Computer verwendet werden soll. Weitere Informationen zu den zulässigen Passphrasezeichen.

- Speichern Sie die Passphrase an einem sicheren Ort. Sie benötigen sie zum Wiederherstellen einer Sicherung.

- Wenn Sie die Passphrase verlieren oder vergessen, kann Microsoft Ihnen bei der Wiederherstellung der Sicherungsdaten nicht behilflich sein.

Der MARS-Agent kann die Passphrase automatisch und sicher in Azure Key Vault speichern. Daher empfiehlt es sich, eine Key Vault-Instanz zu erstellen und Ihrem Recovery Services-Tresor Berechtigungen zum Speichern der Passphrase in dieser Instanz zu erteilen, bevor Sie den ersten MARS-Agent im Tresor registrieren. Weitere Informationen

Nachdem Sie die erforderlichen Berechtigungen erteilt haben, können Sie die Passphrase in der Key Vault-Instanz speichern, indem Sie den Key Vault-URI aus dem Azure-Portal in den Assistenten zum Registrieren von Servern kopieren.

Wählen Sie Fertig stellen aus. Der Agent ist jetzt installiert, und Ihr Computer ist im Tresor registriert. Sie können die Sicherung jetzt konfigurieren und planen.

Wenn während der Tresorregistrierung Probleme auftreten, ziehen Sie das Handbuch zur Problembehandlung zurate.

Hinweis

Es wird empfohlen, die Passphrase an einem alternativen sicheren Ort zu speichern, z. B. in Azure Key Vault. Microsoft kann die Daten nur mit der Passphrase wiederherstellen. Erfahren Sie, wie Sie ein Geheimes in Key Vault speichern.

Nächster Schritt

Weitere Informationen zum Sichern von Windows-Computern mit dem Azure Backup-MARS-Agent