Übersicht und Konzepte privater Endpunkte (v1-Erfahrung) für Azure Backup

Mit Azure Backup können Sie Ihre Daten über private Endpunkte sicher von Ihrem Recovery Services-Tresor sichern und wiederherstellen. Private Endpunkte verwenden eine oder mehrere private IP-Adressen Ihres Azure Virtual Network* (VNet), sodass der Dienst effektiv in Ihr VNet integriert wird.

In diesem Artikel erfahren Sie, wie private Endpunkte für Azure Backup funktionieren und in welchen Szenarien sie dazu beitragen, die Sicherheit Ihrer Ressourcen zu gewährleisten.

Hinweis

Azure Backup bietet jetzt eine neue Erfahrung zum Erstellen privater Endpunkte. Weitere Informationen

Vorbereitung

- Private Endpunkte können nur für neue Recovery Services-Tresore erstellt werden (bei denen noch keine Elemente im Tresor registriert sind). Daher müssen private Endpunkte erstellt werden, bevor Sie versuchen, Elemente im Tresor zu schützen. Private Endpunkte werden für Sicherungstresore derzeit jedoch nicht unterstützt.

- Ein virtuelles Netzwerk kann private Endpunkte für mehrere Recovery Services-Tresore enthalten. Außerdem kann ein Recovery Services-Tresor über private Endpunkte in mehreren virtuellen Netzwerken verfügen. Die maximale Anzahl privater Endpunkte, die für einen Tresor erstellt werden können, ist jedoch 12.

- Wenn der öffentliche Netzwerkzugriff für den Tresor auf Aus allen Netzwerken zulassen festgelegt ist, lässt der Tresor Sicherungen und Wiederherstellungen von jedem im Tresor registrierten Computer zu. Wenn der öffentliche Netzwerkzugriff für den Tresor auf Verweigern festgelegt ist, lässt der Tresor nur Sicherungen und Wiederherstellungen von im Tresor registrierten Computern zu, die Sicherungen/Wiederherstellungen über private IP-Adressen anfordern, die für den Tresor zugeordnet sind.

- Eine Verbindung mit privaten Endpunkten für die Sicherung verwendet insgesamt 11 private IP-Adressen in Ihrem Subnetz einschließlich der von Azure Backup zur Sicherung verwendeten. Diese Anzahl kann für bestimmte Azure-Regionen höher sein. Wir empfehlen daher, genügend private IP-Adressen (/26) zur Verfügung zu stellen, wenn Sie private Endpunkte für Backup erstellen möchten.

- Wenngleich ein Recovery Services-Tresor von sowohl Azure Backup als auch Azure Site Recovery verwendet wird, beschränkt sich die Erörterung in diesem Artikel auf die Verwendung privater Endpunkte für Azure Backup.

- Private Endpunkte für Backup beinhalten keinen Zugriff auf Microsoft Entra ID, und dieser muss separat sichergestellt werden. Daher muss für IP-Adressen und FQDNs, die für den Betrieb von Microsoft Entra ID in einer Region erforderlich sind, ausgehender Zugriff aus dem abgesicherten Netzwerk gestattet werden, wenn eine Sicherung von Datenbanken in Azure-VMs und eine Sicherung mit dem MARS-Agent erfolgt. Sie können ggf. auch NSG- und Azure Firewall-Tags verwenden, um Zugriff auf Microsoft Entra ID zuzulassen.

- Sie müssen den Recovery Services-Ressourcenanbieter erneut mit dem Abonnement registrieren, wenn Sie ihn vor dem 1. Mai 2020 registriert haben. Um den Anbieter erneut zu registrieren, wechseln Sie im Azure-Portal zu Ihrem Abonnement, navigieren Sie in der linken Navigationsleiste zu Ressourcenanbieter und wählen Sie Microsoft.RecoveryServices und dann Erneut registrieren aus.

- Regionsübergreifende Wiederherstellungen für SQL- und SAP HANA-Datenbanksicherungen werden nicht unterstützt, wenn für den Tresor private Endpunkte aktiviert sind.

- Wenn Sie einen Recovery Services-Tresor, der bereits private Endpunkte verwendet, auf einen neuen Mandanten verschieben, müssen Sie den Recovery Services-Tresor aktualisieren, um die verwaltete Identität des Tresors neu zu erstellen und zu konfigurieren, und bei Bedarf neue private Endpunkte erstellen (die sich auf dem neuen Mandanten befinden sollen). Wenn dies nicht getan wird, kommt es zu Fehlern bei den Sicherungs- und Wiederherstellungsvorgängen. Außerdem müssen alle Azure RBAC-Berechtigungen (Azure Role-based Access Control), die innerhalb des Abonnements eingerichtet wurden, neu konfiguriert werden.

Empfohlene und unterstützte Szenarien

Solange private Endpunkte für den Tresor aktiviert sind, werden sie nur für die Sicherung und Wiederherstellung von SQL- und SAP HANA-Workloads auf einer Azure-VM, in einer MARS-Agent-Sicherung und in DPM verwendet. Sie können den Tresor auch für die Sicherung anderer Workloads einsetzen (die allerdings keine privaten Endpunkte benötigen). Neben der Sicherung von SQL- und SAP HANA-Workloads und einer Sicherung mit dem MARS-Agent werden private Endpunkte bei einer Azure-VM-Sicherung auch für die Dateiwiederherstellung verwendet. Weitere Informationen finden Sie in der Tabelle unten:

| Szenarien | Empfehlungen |

|---|---|

| Sicherung von Workloads auf einer Azure-VM, in einer MARS-Agent-Sicherung und auf einem DPM-Server. | Die Verwendung von privaten Endpunkten wird empfohlen, um die Sicherung und Wiederherstellung zu ermöglichen, ohne dass Sie IPs/FQDNs für Azure Backup oder Azure Storage aus Ihren virtuellen Netzwerken zu einer Zulassungsliste hinzufügen müssen. Stellen Sie in diesem Szenario sicher, dass VMs, die SQL-Datenbanken hosten, Microsoft Entra ID-IP-Adressen oder FQDNs erreichen können. |

| Azure-VM-Sicherung | Für die VM-Sicherung ist es nicht erforderlich, Zugriff auf IP-Adressen oder FQDNs zu gewähren. Deshalb werden keine privaten Endpunkte für die Sicherung und Wiederherstellung von Datenträgern benötigt. Die Dateiwiederherstellung aus einem Tresor mit privaten Endpunkten wäre jedoch auf virtuelle Netzwerke beschränkt, die einen privaten Endpunkt für den Tresor enthalten. Wenn Sie nicht verwaltete Datenträger mit Zugriffssteuerungslisten (ACLs) verwenden, stellen Sie sicher, dass das Speicherkonto mit den Datenträgern den Zugriff auf vertrauenswürdige Microsoft-Dienste erlaubt, wenn eine ACL vorhanden ist. |

| Azure Files-Sicherung | Azure Files-Sicherungen werden im lokalen Speicherkonto gespeichert. Deshalb werden keine privaten Endpunkte für die Sicherung und Wiederherstellung benötigt. |

| VNet für privaten Endpunkt im Tresor und in der VM geändert | Beenden Sie den Sicherungsschutz, und konfigurieren Sie den Sicherungsschutz in einem neuen Tresor mit aktivierten privaten Endpunkten. |

Hinweis

Private Endpunkte werden nur mit DPM Server 2022, MABS v4 und höher unterstützt.

Unterschied bei Netzwerkverbindungen aufgrund privater Endpunkte

Wie bereits erwähnt, sind private Endpunkte besonders nützlich für die Sicherung von Workloads (SQL, SAP HANA) in Azure-VMs und MARS-Agent-Sicherungen.

In allen Szenarien (mit oder ohne private Endpunkte) führen sowohl die Workloaderweiterungen (für die Sicherung von SQL- und SAP HANA-Instanzen, die auf Azure-VMs ausgeführt werden) und der MARS-Agent Verbindungsaufrufe an Microsoft Entra ID aus (zu FQDNs, die in den Abschnitten 56 und 59 in Microsoft 365 Common und Office Online erwähnt werden).

Wenn die Workloaderweiterung oder der MARS-Agent für den Recovery Services-Tresor ohne private Endpunkte installiert wird, ist zusätzlich zu diesen Verbindungen auch eine Verbindung mit den folgenden Domänen erforderlich:

| Dienst | Domänennamen | Port |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Ermöglichung des Zugangs zu FQDNs gemäß Abschnitten 56 und 59. |

443 Wie anwendbar |

Wenn die Workloaderweiterung oder der MARS-Agent für den Recovery Services-Tresor mit privatem Endpunkt installiert ist, werden die folgenden Endpunkte erreicht:

| Dienst | Domänenname | Port |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Ermöglichung des Zugangs zu FQDNs gemäß Abschnitten 56 und 59. |

443 Wie anwendbar |

Hinweis

Im oben stehenden Text bezieht sich <geo> auf den Regionscode (z. B. eus für „USA, Osten“ und ne für „Europa, Norden“). In den folgenden Listen finden Sie die Regionscodes:

Bei einem Recovery Services-Tresor mit Einrichtung eines privaten Endpunkts sollte die Namensauflösung für die FQDNs (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) eine private IP-Adresse zurückgeben. Dies kann erreicht werden mittels:

- Private Azure-DNS-Zonen

- Benutzerdefinierter DNS

- DNS-Einträge in Hostdateien

- Bedingte Weiterleitungen an Azure DNS- oder private Azure DNS-Zonen.

Die privaten Endpunkte für Blobs und Warteschlangen folgen einem Standardbenennungsmuster. Sie beginnen mit <dem Namen des privaten Endpunkts>_ecs oder <dem Namen des privaten Endpunkts>_prot und sind mit dem Suffix _blob bzw. _queue versehen.

Hinweis

Es wird empfohlen, private Azure DNS-Zonen zu verwenden, mit denen Sie die DNS-Einträge für Blobs und Warteschlangen mithilfe von Azure Backup verwalten können. Die dem Tresor zugewiesene verwaltete Identität wird verwendet, um das Hinzufügen von DNS-Einträgen zu automatisieren, wenn ein neues Speicherkonto für Sicherungsdaten zugeordnet wird.

Wenn Sie einen DNS-Proxyserver mithilfe von Proxyservern oder Firewalls von Drittanbietern konfiguriert haben, müssen die oben genannten Domänennamen zugelassen und an ein benutzerdefiniertes DNS (mit DNS-Einträgen für die oben genannten FQDNs) oder an 168.63.129.16 in einem virtuellen Azure-Netzwerk umgeleitet werden, das verknüpfte private DNS-Zonen aufweist.

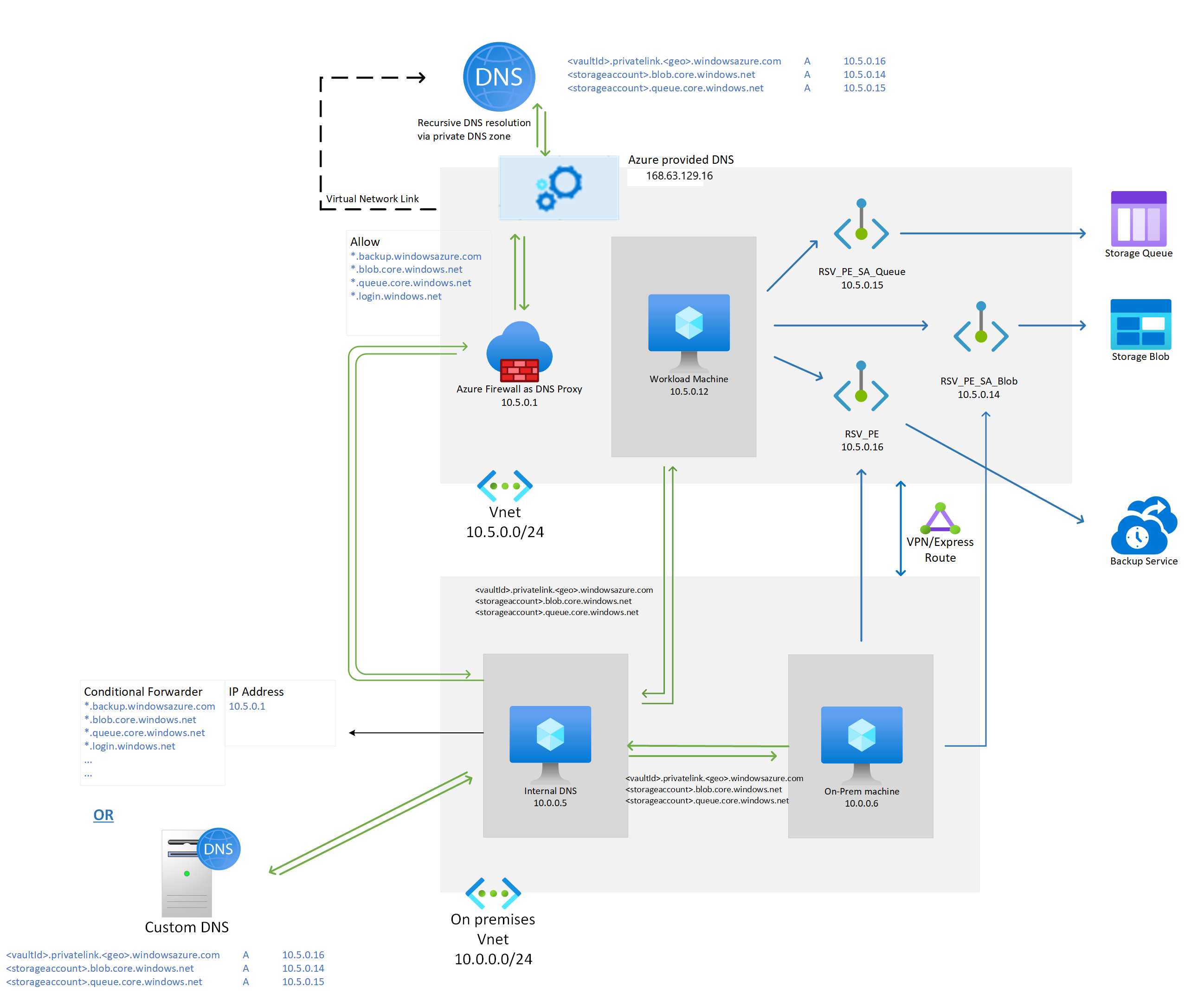

Das folgende Beispiel zeigt, wie die Azure-Firewall als DNS-Proxy verwendet wird, um die Domänennamenabfragen für Recovery Services-Tresore, Blobs, Warteschlangen und Microsoft Entra ID an 168.63.129.16 umzuleiten.

Weitere Informationen finden Sie unter Erstellen und Verwenden privater Endpunkte.

Einrichten der Netzwerkkonnektivität für den Tresor mit privaten Endpunkten

Der private Endpunkt für Wiederherstellungsdienste ist einer Netzwerkschnittstelle (NIC) zugeordnet. Damit private Endpunktverbindungen funktionieren, muss der gesamte Datenverkehr für den Azure-Dienst an die Netzwerkschnittstelle umgeleitet werden. Dies wird erreicht, indem die DNS-Zuordnung für private IP-Adressen, die der Netzwerkschnittstelle zugeordnet ist, der Dienst-/Blob-/Warteschlangen-URL hinzugefügt wird.

Wenn Erweiterungen für die Workloadsicherung auf dem virtuellen Computer installiert sind, der in einem Recovery Services-Tresor mit einem privaten Endpunkt registriert ist, versucht die Erweiterung, eine Verbindung über die private URL der Azure Backup-Dienste <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com herzustellen. Wenn die private URL das Problem nicht behebt, wird die öffentliche URL <azure_backup_svc>.<geo>.backup.windowsazure.comversucht.

Hinweis

Im oben stehenden Text bezieht sich <geo> auf den Regionscode (z. B. eus für „USA, Osten“ und ne für „Europa, Norden“). In den folgenden Listen finden Sie die Regionscodes:

Diese privaten URLs sind spezifisch für den Tresor. Nur beim Tresor registrierte Erweiterungen und Agents können über diese Endpunkte mit Azure Backup kommunizieren. Wenn der öffentliche Netzwerkzugriff für den Recovery Services-Tresor auf Verweigern konfiguriert ist, hindert dies die nicht im VNet ausgeführten Clients daran, die Sicherung und Wiederherstellung im Tresor anzufordern. Es wird empfohlen, den öffentlichen Netzwerkzugriff zusammen mit der Einrichtung eines privaten Endpunkts auf Verweigern festzulegen. Wenn die Erweiterung und der Agent erstmals versuchen, die private URL zu verwenden, sollte die DNS-Auflösung *.privatelink.<geo>.backup.windowsazure.com der URL die entsprechende private IP-Adresse zurückgeben, die dem privaten Endpunkt zugeordnet ist.

Die Lösungen für die DNS-Auflösung sind:

- Private Azure-DNS-Zonen

- Benutzerdefinierter DNS

- DNS-Einträge in Hostdateien

- Bedingte Weiterleitungen an Azure DNS-/Private Azure DNS-Zonen.

Wenn der private Endpunkt für Recovery Services-Tresore über Azure-Portal mit der Option In private DNS-Zone integrieren erstellt wird, werden die erforderlichen DNS-Einträge für private IP-Adressen für Azure Backup-Dienste (*.privatelink.<geo>backup.windowsazure.com) automatisch erstellt, wenn die Ressource zugeordnet wird. In anderen Lösungen müssen Sie die DNS-Einträge für diese FQDNs manuell im benutzerdefinierten DNS oder in den Hostdateien erstellen.

Informationen zur manuellen Verwaltung von DNS-Einträgen nach der VM-Ermittlung für den Kommunikationskanal – Blob/Warteschlange finden Sie unter DNS-Einträge für Blobs und Warteschlangen (nur für benutzerdefinierte DNS-Server/Hostdateien) nach der ersten Registrierung. Informationen zur manuellen Verwaltung von DNS-Einträgen nach der ersten Sicherung für das Sicherungsspeicherkontoblob finden Sie unter DNS-Einträge für Blobs (nur für benutzerdefinierte DNS-Server/Hostdateien) nach der ersten Sicherung.

Die privaten IP-Adressen für die FQDNs finden Sie auf dem Blatt „Privater Endpunkt“ für den privaten Endpunkt, der für den Recovery Services-Tresor erstellt wurde.

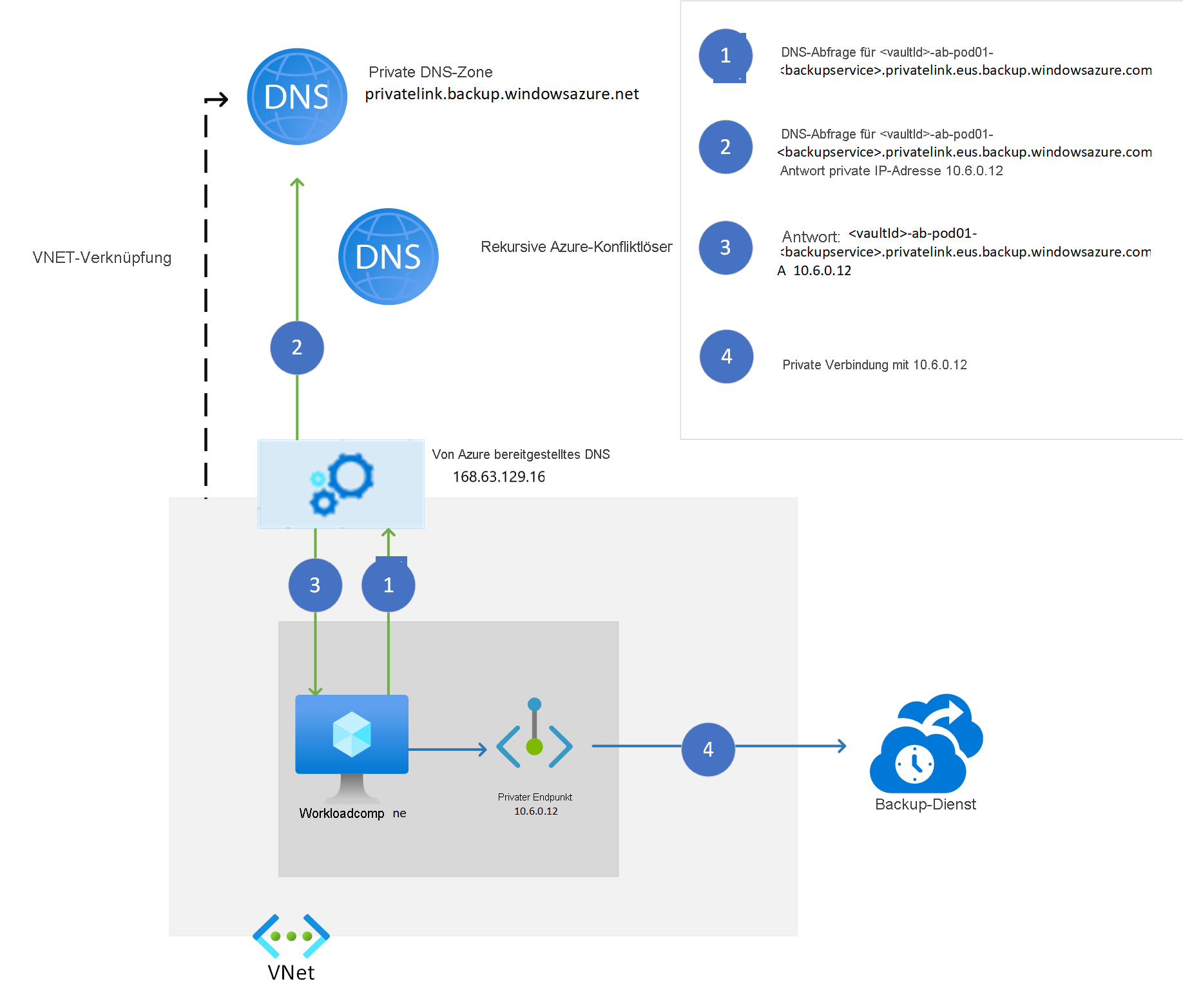

Das folgende Diagramm zeigt, wie die Auflösung funktioniert, wenn eine private DNS-Zone zur Auflösung dieser privaten Dienst-FQDNs verwendet wird.

Die Workloaderweiterung, die auf einem virtuellen Azure-Computer ausgeführt wird, erfordert eine Verbindung mit mindestens zwei Speicherkonten. Das erste wird als Kommunikationskanal (über Warteschlangennachrichten) und das zweite zum Speichern von Sicherungsdaten verwendet. Der MARS-Agent benötigt Zugriff auf ein Speicherkonto, das zum Speichern von Sicherungsdaten verwendet wird.

Für einen Tresor mit aktiviertem privaten Endpunkt erstellt der Azure Backup-Dienst einen privaten Endpunkt für diese Speicherkonten. Dies verhindert, dass netzwerkbezogener Datenverkehr im Zusammenhang mit Azure Backup (Datenverkehr der Steuerungsebene zum Dienst und Sicherungsdaten zum Speicherblob) das virtuelle Netzwerk verlässt. Zusätzlich zu Azure Backup-Clouddiensten erfordern die Workloaderweiterung und der Agent eine Verbindung mit Azure Storage-Konten und Microsoft Entra ID.

Als Voraussetzung erfordert der Recovery Services-Tresor Berechtigungen zum Erstellen zusätzlicher privater Endpunkte in derselben Ressourcengruppe. Außerdem wird empfohlen, dem Recovery Services-Tresor die Berechtigungen zum Erstellen von DNS-Einträgen in den privaten DNS-Zonen (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net) bereitzustellen. Der Recovery Services-Tresor sucht in den Ressourcengruppen, in denen das VNet und der private Endpunkt erstellt werden, nach privaten DNS-Zonen. Wenn er über die Berechtigungen zum Hinzufügen von DNS-Einträgen in diesen Zonen verfügt, werden sie vom Tresor erstellt. Anderenfalls müssen Sie diese manuell erstellen.

Hinweis

Die Integration in eine private DNS-Zone, die in verschiedenen Abonnements vorhanden ist, wird in dieser Erfahrung nicht unterstützt.

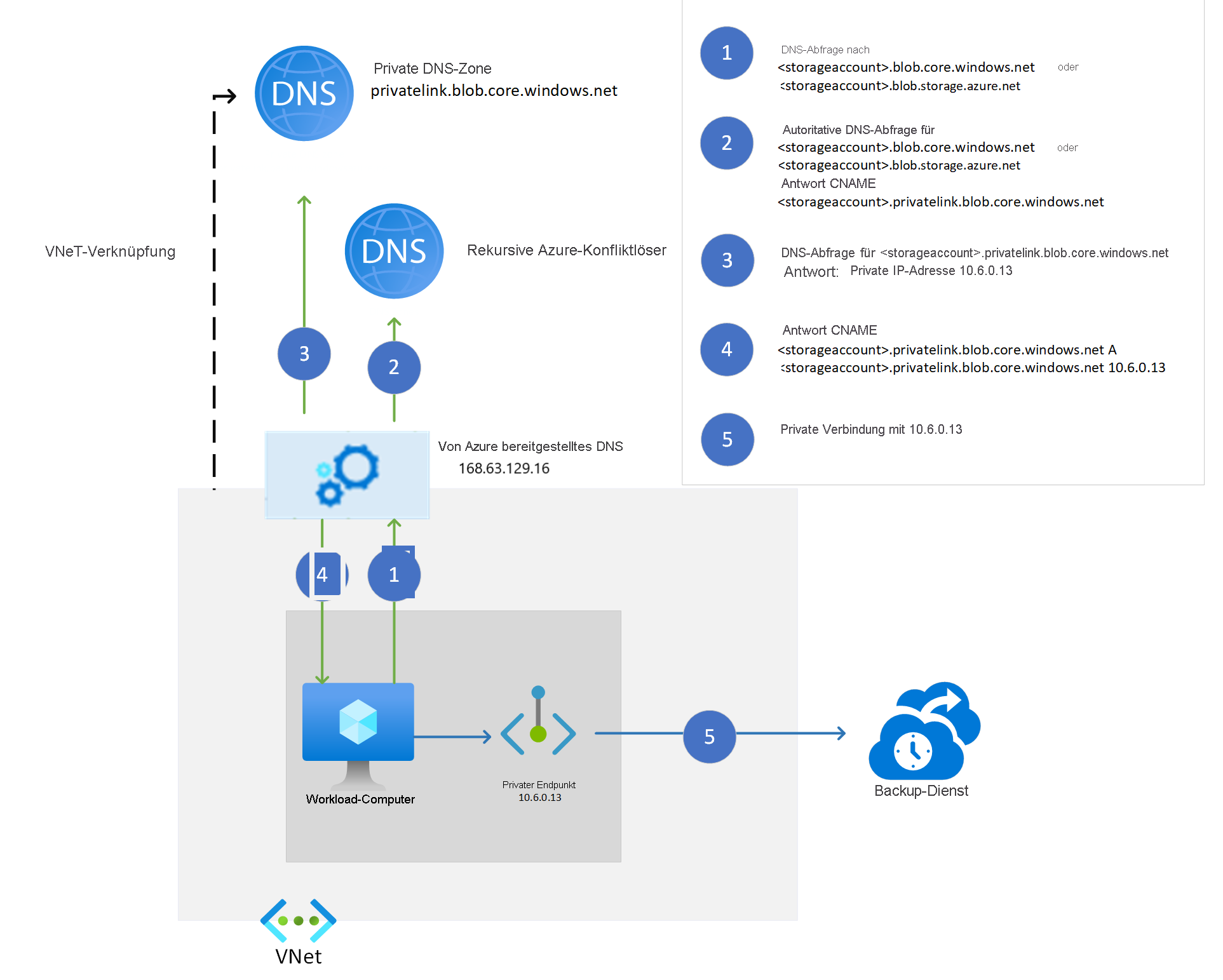

Das folgende Diagramm zeigt, wie die Namensauflösung für Speicherkonten funktioniert, die eine private DNS-Zone verwenden.