Azure Virtual Network Manager in Azure-Zielzonen

In diesem Artikel wird beschrieben, wie Sie mit Virtual Network Manager die Designprinzipien von Azure Landing Zones implementieren können, um Anwendungsmigrationen, Modernisierungen und Innovationen in großem Umfang zu ermöglichen. Die konzeptionelle Architektur der Azure-Zielzonen empfiehlt eine von zwei Netzwerktopologien: eine Netzwerktopologie, die auf Azure Virtual WAN oder einer Netzwerktopologie basiert, die auf einer herkömmlichen Hub-and-Spoke-Architektur basiert.

Sie können Virtual Network Manager verwenden, um Netzwerkänderungen zu erweitern und zu implementieren, wenn sich Ihre Geschäftsanforderungen im Laufe der Zeit ändern, z. B. wenn Sie hybride Konnektivität benötigen, um lokale Anwendungen nach Azure zu migrieren. In vielen Fällen können Sie Netzwerkänderungen erweitern und implementieren, ohne Ihre bereitgestellten Ressourcen in Azure zu unterbrechen.

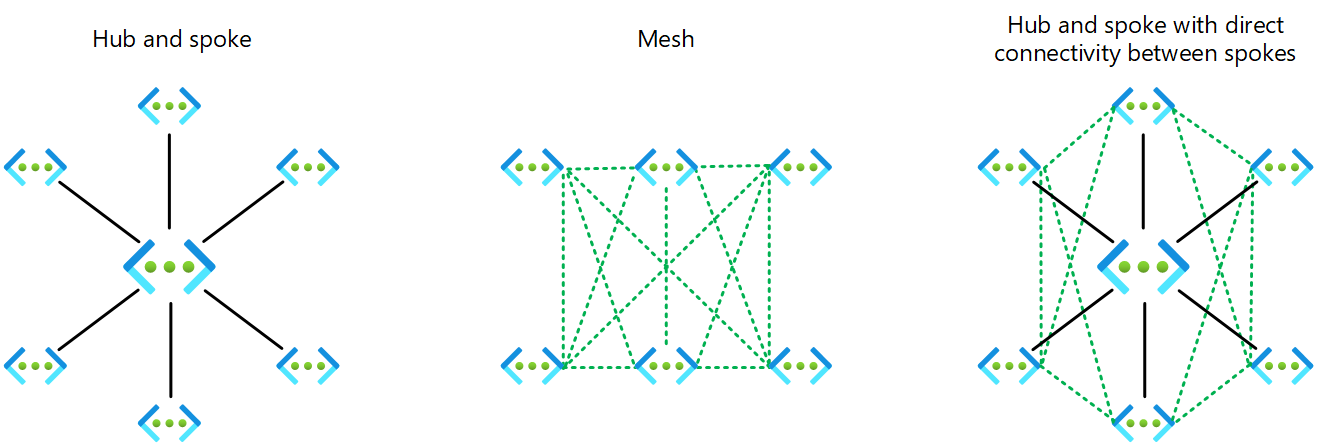

Mithilfe von Virtual Network Manager können Sie drei Arten abonnementübergreifenden Topologien erstellen, sowohl für bestehende als auch für neue virtuelle Netzwerke:

- Hub-and-Spoke-Topologie

- Gittermodelltopologie (Vorschau)

- Hub-and-Spoke-Topologie mit direkter Konnektivität zwischen Speichen

Virtual Network Manager unterstützt Virtual WAN in der privaten Vorschau.

Eine Hub-and-Spoke-Topologie mit direkter Konnektivität in Virtual Network Manager verfügt über Speichen, die sich direkt miteinander verbinden. Das Feature Verbundene Gruppe ermöglicht automatisch und bidirektional die direkte Verbindung zwischen virtuellen Speichennetzwerken in derselben Netzwerkgruppe. Zwei verbundene Gruppen können über dasselbe virtuelle Netzwerk verfügen.

Sie können Virtual Network Manager verwenden, um virtuelle Netzwerke statisch oder dynamisch zu bestimmten Netzwerkgruppen hinzuzufügen. Fügen Sie virtuelle Netzwerke zu bestimmten Netzwerkgruppen hinzu, um Ihre gewünschte Topologie basierend auf Ihrer Konnektivitätskonfiguration im Virtual Network Manager zu definieren und zu erstellen.

Sie können mehrere Netzwerkgruppen erstellen, um Gruppen virtueller Netzwerke von direkter Konnektivität zu isolieren. Jede Netzwerkgruppe bietet dieselbe Region und die Unterstützung mehrerer Regionen für Spoke-to-Spoke-Konnektivität. Bleiben Sie innerhalb der von Virtual Network Manager definierten Grenzwerten. Weitere Informationen finden Sie unter Virtual Network Manager Häufig gestellte Fragen.

Aus der Sicherheitsperspektive bietet Virtual Network Manager eine effiziente Möglichkeit zur Anwendung von Sicherheitsadministratorregeln, die Verkehrsflüsse unabhängig von den definierten Regeln in den Netzwerksicherheitsgruppen (NSGs) zentral verweigern oder erlauben. Mit diesem Feature können Netzwerksicherheitsadministrator*innen Zugriffskontrollen erzwingen und Anwendungsbesitzer*innen die Verwaltung ihrer eigenen Regeln auf NSG-Ebene ermöglichen.

Sie können Virtual Network Manager verwenden, um virtuelle Netzwerke zu gruppieren. Anschließend können Sie Konfigurationen auf die Gruppen statt auf einzelne virtuelle Netzwerke anwenden. Mit dieser Funktion können Sie gleichzeitig Konnektivität, Konfiguration und Topologie, Sicherheitsregeln und die Bereitstellung für eine oder mehrere Regionen verwalten, ohne die feinkörnige Kontrolle zu verlieren.

Sie können Netzwerke nach Umgebungen, Teams, Standorten, Branchen oder anderen Faktoren segmentieren, die Ihren Anforderungen entsprechen. Um Netzwerkgruppen statisch oder dynamisch zu definieren, erstellen Sie eine Reihe von Bedingungen, die die Gruppenmitgliedschaft regeln.

Überlegungen zum Entwurf

Bei einer herkömmlichen Hub-and-Spoke-Bereitstellung müssen Sie virtuelle Netzwerk-Peering-Verbindungen manuell erstellen und pflegen. Virtual Network Manager führt eine Automatisierungsschicht für das Peering virtueller Netzwerke ein, wodurch selbst große und komplexe Netzwerktopologien wie Meshnetzwerke einfacher verwaltet werden können. Weitere Informationen finden Sie unter Übersicht über Netzwerkgruppen.

Die Sicherheitsanforderungen verschiedener Geschäftsfunktionen bestimmen die Notwendigkeit, Netzwerkgruppen zu erstellen. Eine Netzwerkgruppe ist eine Gruppe von virtuellen Netzwerken, die Sie manuell oder durch bedingte Anweisungen auswählen. Wenn Sie eine Netzwerkgruppe erstellen, müssen Sie eine Richtlinie angeben, oder Virtual Network Manager kann eine Richtlinie erstellen, wenn Sie das explizit zulassen. Diese Richtlinie ermöglicht es Virtual Network Manager, über Änderungen benachrichtigt zu werden. Um vorhandene Azure-Richtlinieninitiativen zu aktualisieren, müssen Sie Änderungen an der Netzwerkgruppe innerhalb der Virtual Network Manager-Ressource bereitstellen.

Wägen Sie ab, welche Bestandteile Ihres Netzwerks gemeinsame Sicherheitsmerkmale aufweisen, um die entsprechenden Netzwerkgruppen zu entwerfen. Sie können z. B. Netzwerkgruppen für Unternehmen und Onlinepräsenzen erstellen, um ihre Konnektivitäts- und Sicherheitsregeln im großen Stil zu verwalten.

Wenn mehrere virtuelle Netzwerke in den Abonnements Ihrer Organisation dieselben Sicherheitsattribute aufweisen, können Sie diese mit Virtual Network Manager effizient anwenden. Sie sollten beispielsweise alle Systeme, die von einer Geschäftseinheit wie der Personal- oder Finanzabteilung verwendet werden, in einer separaten Netzwerkgruppe platzieren, da Sie unterschiedliche Administratorregeln auf diese anwenden müssen.

Virtual Network Manager kann Sicherheitsadministratorregeln zentral anwenden, die eine höhere Priorität haben als NSG-Regeln, die auf Subnetzebene angewendet werden. (Dieses Feature befindet sich in der Vorschauphase). Dieses Feature ermöglicht es Netzwerk- und Sicherheitsteams, Unternehmensrichtlinien effektiv durchzusetzen und Schutzmaßnahmen einzurichten. Außerdem können Produktteams gleichzeitig die Kontrolle über NSGs innerhalb ihrer Landing-Zone-Abonnements behalten.

Sie können das Virtual Network Manager-Feature Sicherheitsadministratorregeln verwenden, um bestimmte Netzwerkflüsse unabhängig von NSG-Konfigurationen auf Subnetz- oder Netzwerkschnittstellenebene explizit zuzulassen oder zu verweigern. Sie können diese Fähigkeit zum Beispiel nutzen, um Netzwerkflüsse von Verwaltungsdiensten immer zuzulassen. NSGs, die von Anwendungsteams gesteuert werden, können diese Regeln nicht außer Kraft setzen.

Entwurfsempfehlungen

Definieren Sie den Bereich von Virtual Network Manager. Wenden Sie Sicherheitsadministratorregeln an, die Regeln auf Organisationsebene in der Stammverwaltungsgruppe oder dem Mandanten erzwingen. Diese Strategie wendet die Regeln automatisch auf bestehende und neue Ressourcen sowie auf alle zugehörigen Verwaltungsgruppen an.

Erstellen Sie eine Virtual Network Manager-Instanz im Konnektivitätsabonnement, deren Bereich auf die zwischengeschaltete Stammverwaltungsgruppe (z. B. Contoso) festgelegt ist. Aktivieren Sie das Sicherheitsadministratorfeature für diese Instanz. Mit dieser Konfiguration können Sie Sicherheitsadministratorregeln definieren, die für alle virtuellen Netzwerke und Subnetze in Ihrer Azure-Zielzonenhierarchie gelten und Ihnen helfen, NSGs für Anwendungszielzonenbesitzer*innen und -teams zu demokratisieren.

Segmentieren Sie Netzwerke, indem Sie virtuelle Netzwerke entweder statisch gruppieren, bei dem es sich um einen manuellen Prozess handelt, oder dynamisch, bei dem es sich um einen richtlinienbasierten Prozess handelt.

Ermöglichen Sie eine direkte Verbindung zwischen den Speichen, wenn ausgewählte Speichen häufig, mit geringer Latenz und hohem Durchsatz miteinander kommunizieren müssen, und wenn die Speichen auf gemeinsame Dienste oder virtuelle Netzwerk-Appliances (NVAs) im Hub zugreifen müssen.

Aktivieren Sie globales Meshing wenn alle virtuellen Netzwerke in allen Regionen miteinander kommunizieren müssen.

Weisen Sie jeder Sicherheitsadministratorregel in Ihrer Regelsammlung einen Prioritätswert zu. Je niedriger der Wert, desto höher ist die Priorität der Regel.

Verwenden Sie Regeln von Sicherheitsadministratoren, um Netzwerkflüsse explizit zuzulassen oder zu verweigern, unabhängig von NSG-Konfigurationen, die von Anwendungsteams kontrolliert werden. Verwenden Sie Sicherheitsadministratorregeln, um die Kontrolle über NSGs und ihre Regeln vollständig an Anwendungsteams zu delegieren.