Virtual WAN-Netzwerktopologie

Hier erfahren Sie mehr zu wichtigen Überlegungen und Empfehlungen für den Entwurf virtueller WANs (Virtual Wide Area Networks, Virtual WAN) in Microsoft Azure.

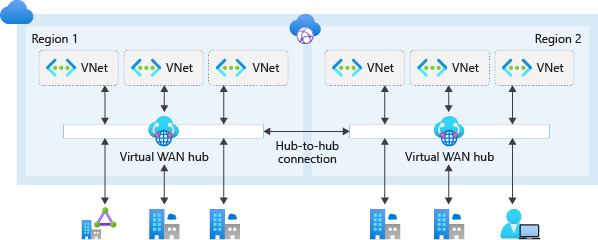

Abbildung 1: Virtual WAN-Netzwerktopologie. Laden Sie eine Visio-Datei dieser Architektur herunter.

Entwurfsüberlegungen für Virtual WAN-Netzwerke

Azure Virtual WAN ist eine von Microsoft verwaltete Lösung, die standardmäßig End-to-End-Konnektivität für globale und dynamische Übertragungen bietet. Mit Virtual WAN-Hubs muss die Netzwerkkonnektivität nicht mehr manuell konfiguriert werden. Beispielsweise müssen Sie keine benutzerdefinierte Routen (User-Defined Routes, UDR) oder virtuelle Netzwerkgeräte (Network Virtual Appliances, NVAs) verwalten, um die Konnektivität für globale Übertragungen zu ermöglichen.

Azure Virtual WAN vereinfacht die End-to-End-Netzwerkkonnektivität in Azure und von lokalen Standorten aus mit Azure, indem eine Hub-and-Spoke-Netzwerkarchitektur erstellt wird. Die Architektur lässt sich leicht für die Unterstützung mehrerer Azure-Regionen und lokaler Standorte skalieren (Any-to-Any-Konnektivität), wie in der folgenden Abbildung dargestellt:

Abbildung 2: Globales Transitnetzwerk mit Virtual WAN.

Transitive Azure Virtual WAN-Any-to-Any-Konnektivität unterstützt die folgenden Pfade (innerhalb derselben Region und zwischen Regionen):

- Virtuelles Netzwerk zu virtuellem Netzwerk

- Virtuelles Netzwerk zu Zweigstelle

- Zweigstelle zu virtuellem Netzwerk

- Zweigstelle zu Zweigstelle

Azure Virtual WAN-Hubs sind auf die Bereitstellung von Ressourcen beschränkt, die von Microsoft verwaltet werden. Die einzigen Ressourcen, die Sie innerhalb der WAN-Hubs bereitstellen können, sind:

- Virtuelle Netzwerkgateways (Point-to-Site-VPN, Site-to-Site-VPN und Azure ExpressRoute)

- Azure Firewall über Firewall Manager

- Routentabellen

- Einige virtuelle Netzwerkgeräte (NVA) für anbieterspezifische SD-WAN-Funktionen

Virtual WAN ist an einige Azure-Abonnementgrenzwerte für Virtual WAN gebunden.

Transitive Konnektivität zwischen Netzwerken (innerhalb einer Region und zwischen Regionen mittels Hub-to-Hub) liegt in allgemeiner Verfügbarkeit (GA) vor.

Die von Microsoft verwaltete Routingfunktion, die Teil jedes virtuellen Hubs ist, ermöglicht die Transitkonnektivität zwischen virtuellen Netzwerken in Virtual WAN Standard. Jeder Hub unterstützt einen aggregierten Durchsatz von bis zu 50 GBit/s für Datenverkehr zwischen VNets.

Ein einzelner Azure Virtual WAN-Hub unterstütz eine bestimmte maximale Anzahl von VM-Workloads über alle direkt verbundenen VNets. Weitere Informationen finden Sie unter Grenzwerte für Azure Virtual WAN.

Sie können mehrere Azure Virtual WAN-Hubs in derselben Region bereitstellen, um über die Grenzen eines einzelnen Hubs hinaus zu skalieren.

Virtual WAN lässt sich mit einer Vielzahl von SD-WAN-Anbietern integrieren.

Viele Anbieter verwalteter Dienste bieten verwaltete Dienste für Virtual WAN.

(Point-to-Point) VPN Gateways von Benutzern in Virtual WAN lassen sich auf einen aggregieren Durchsatz von bis zu 20 Gbit/s und 100.000 Clientverbindungen pro virtuellem Hub hochskalieren. Weitere Informationen finden Sie unter Grenzwerte für Azure Virtual WAN.

Site-to-Site-VPN Gateways in Virtual WAN lassen sich auf einen aggregierten Durchsatz von bis zu 20 Gbit/s hochskalieren.

Sie können ExpressRoute-Leitungen mittels einer lokalen, Standard- oder Premium-SKU mit einem Virtual WAN-Hub verbinden.

Ziehen Sie ExpressRoute Metro für Bereitstellungen in derselben Stadt.

Standard- oder Premium-ExpressRoute-Leitungen können an Standorten, die von Azure ExpressRoute Global Reach unterstützt werden, eine Verbindung mit einem Virtual WAN ExpressRoute-Gateway herstellen. Außerdem verfügen sie über alle Virtual WAN-Transitfunktionen (VPN-zu-VPN-, VPN- und ExpressRoute-Transit). Standard- oder Premium-ExpressRoute-Leitungen an Standorten ohne Global Reach-Unterstützung können zwar eine Verbindung mit Azure-Ressourcen herstellen, aber keine Virtual WAN-Transitfunktionen nutzen.

Azure Firewall Manager unterstützt die Bereitstellung von Azure Firewall im Virtual WAN-Hub, der auch als geschützter virtueller Hub bezeichnet wird. In der Übersicht zu Azure Firewall Manager finden Sie weitere Informationen zu geschützten virtuellen Hubs sowie die neuesten Einschränkungen.

Der Datenverkehr zwischen Virtual WAN-Hubs, der sowohl durch Quell-Hubs als auch durch Ziel-Hubs (geschützte virtuelle Hubs) der Azure Firewall geleitet wird, wird unterstützt, wenn Sie Routingabsichten und -richtlinien aktivieren. Weitere Informationen finden Sie unter Anwendungsfälle für Routingabsichten und Routingrichtlinien für den Virtual WAN-Hub.

Für die Verwendung des Virtual WAN-Portals ist es erforderlich, dass alle Virtual WAN-Ressourcen gemeinsam in derselben Ressourcengruppe bereitgestellt werden.

Sie können einen Azure DDoS Protection-Plan gemeinsam in allen VNets in einem einzelnen Microsoft Entra-Mandanten nutzen, um Ressourcen mit öffentlichen IP-Adressen zu schützen. Weitere Informationen finden Sie unter Azure DDoS Protection.

Sichere virtuelle Hubs von Virtual WAN unterstützen keine Azure DDoS Protection Standard-Pläne. Weitere Informationen finden Sie unter Bekannte Probleme mit Azure Firewall Manager und Vergleich von virtuellem Hubnetzwerken und geschütztem virtuellen Hubs.

Azure DDoS Protection-Pläne decken nur Ressourcen mit öffentlichen IP-Adressen ab.

- Ein Azure DDoS Protection-Plan umfasst 100 öffentliche IP-Adressen. Diese öffentlichen IP-Adressen umfassen alle geschützten VNets, die dem DDoS-Schutzplan zugeordnet sind. Alle anderen öffentlichen IP-Adressen, die über die 100 in Ihrem Plan enthaltenen hinausgehen, werden separat in Rechnung gestellt. Weitere Informationen zu den Preisen des Azure DDoS-Schutzes finden Sie auf der Preisseite oder in den häufig gestellten Fragen.

Prüfen Sie die unterstützten Ressourcen von Azure DDoS Protection-Plänen.

Entwurfsempfehlungen für Virtual WAN-Netzwerke

Es empfiehlt sich, Virtual WAN für neue große oder globale Netzwerkbereitstellungen in Azure zu verwenden, bei denen eine globale Transitkonnektivität zwischen Azure-Regionen und lokalen Standorten benötigt wird. Auf diese Weise müssen Sie das transitiv Routing für Azure-Netzwerke nicht manuell einrichten.

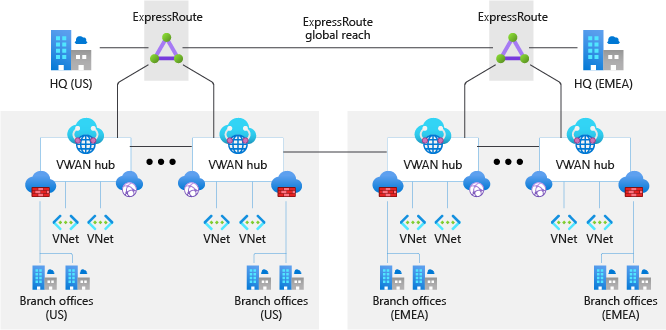

In der folgenden Abbildung wird ein Beispiel für eine globale Unternehmensbereitstellung mit Rechenzentren in Europa und den USA veranschaulicht. Die Bereitstellung enthält viele Zweigstellen in beiden Regionen. Die Umgebung ist global über Azure Virtual WAN und ExpressRoute Global Reach verbunden.

Abbildung 3: Beispiel-Netzwerktopologie.

Nutzen Sie einen Virtual WAN-Hub pro Azure-Region, um mehrere Zielzonen in Azure-Regionen über ein gängiges, globales Azure Virtual WAN miteinander zu verbinden.

Stellen Sie Virtual WAN-Ressourcen in einer einzigen Ressourcengruppe im Konnektivitätsabonnement zur Verfügung, auch bei einer Bereitstellung in mehreren Regionen.

Verwenden Sie Features für Routing mit virtuellen Hubs, um den Datenverkehr zwischen VNets und Branches weiter zu segmentieren.

Verbinden Sie Virtual WAN-Hubs mit lokalen Rechenzentren mithilfe von ExpressRoute.

Stellen Sie erforderliche freigegebene Dienste, wie DNS-Server, in einem dedizierten virtuellen Spoke-Netzwerk bereit. Vom Kunden bereitgestellte freigegebene Ressourcen können nicht innerhalb des Virtual WAN-Hubs selbst bereitgestellt werden.

Verbinden Sie Zweigstellen und Remotestandorte über ein Site-to-Site-VPN mit dem nächstgelegenen Virtual WAN-Hub, oder aktivieren Sie die Zweigstellenkonnektivität mit Virtual WAN über eine SD-WAN-Partnerlösung.

Verbinden Sie Benutzer über ein Point-to-Site-VPN mit dem Virtual WAN-Hub.

Befolgen Sie das Prinzip „Datenverkehr in Azure verbleibt in Azure“, sodass die Kommunikation über Ressourcen in Azure über das Microsoft-Backbone-Netzwerk erfolgt, auch wenn sich die Ressourcen in unterschiedlichen Regionen befinden.

Für Schutz und Filterung des ausgehenden Internetdatenverkehrs sollten Sie die Bereitstellung der Azure Firewall im virtuellen Hub in Erwägung ziehen.

Von NVA-Firewalls bereitgestellte Sicherheit. Kund:innen können auch NVAs in einem Virtual WAN-Hub bereitstellen, die sowohl SD-WAN-Konnektivität als auch Funktionen einer Firewall der nächsten Generation bieten. Kunden können lokale Geräte mit dem NVA im Hub verbinden und dieselbe Appliance auch verwenden, um den gesamten Nord-Süd-, Ost-West- und Internetdatenverkehr zu untersuchen.

Wenn Sie Netzwerktechnologien und NVAs von Partnern bereitstellen, befolgen Sie die Anweisungen des Partners, um sicherzustellen, dass keine Konflikte mit Azure-Netzwerken auftreten.

Informationen zu Brownfield-Szenarien, in denen Sie aus einer Hub-Spoke-Netzwerktopologie migrieren, die nicht auf Virtual WAN basiert, finden Sie unter Migrieren zu Azure Virtual WAN.

Erstellen Sie Azure Virtual WAN- und Azure Firewall-Ressourcen innerhalb des Konnektivitätsabonnements.

Verwenden Sie Routingabsichten und Routingrichtlinien für den Virtual WAN-Hub, um den Datenverkehr zu unterstützen, der durch geschützte Hubs geleitet wird.

Erstellen Sie nicht mehr als 500 virtuelle Netzwerkverbindungen pro virtuellem Virtual WAN-Hub.

- Wenn Sie mehr als 500 virtuelle Netzwerkverbindungen pro virtuellem Hub von Virtual WAN benötigen, können Sie einen weiteren virtuellen Hub von Virtual WAN bereitstellen. Stellen Sie ihn in derselben Region als Teil desselben Virtual WAN und derselben Ressourcengruppe bereit.

Planen Sie Ihre Bereitstellung sorgfältig, und achten Sie darauf, dass sich Ihre Netzwerkarchitektur innerhalb der Azure Virtual WAN-Grenzwerte bewegt.

Verwenden Sie Erkenntnisse aus Azure Monitor für Virtual WAN (Vorschau), um die End-to-End-Topologie Ihres Virtual WAN sowie den Status und wesentliche Metriken zu überwachen.

Stellen Sie einen einzelnen Azure DDoS-Standardschutzplans im Konnektivitätsabonnement bereit.

- Alle Zielzonen und Plattform-VNets sollten diesen Plan verwenden.