Herstellen von privaten Verbindungen mit Umgebungen

Die Referenzarchitektur ist von Grund auf sicher. Es wird ein mehrschichtiger Sicherheitsansatz verwendet, um die von Kunden genannten allgemeinen Risiken der Datenexfiltration zu überwinden. Sie können bestimmte Features auf einer Netzwerk-, Identitäts-, Daten- und Dienstebene verwenden, um spezifische Zugriffssteuerungen zu definieren und ihren Benutzern nur erforderliche Daten zur Verfügung zu stellen. Selbst wenn einige dieser Sicherheitsmechanismen versagen, tragen die Features dazu bei, dass die Daten auf der unternehmensweiten Plattform geschützt bleiben.

Netzwerkfeatures wie private Endpunkte und der deaktivierte Zugriff auf öffentliche Netzwerke können die Angriffsfläche einer Datenplattform einer Organisation erheblich reduzieren. Auch wenn diese Features aktiviert sind, müssen Sie zusätzliche Vorsichtsmaßnahmen ergreifen, um erfolgreich eine Verbindung mit Diensten wie Azure-Speicherkonten, Azure Synapse-Arbeitsbereichen, Azure Purview oder Azure Machine Learning aus dem öffentlichen Internet herstellen zu können.

In diesem Dokument werden die gängigsten Optionen zum Herstellen einer Verbindung mit Diensten innerhalb einer Datenverwaltungszielzone oder Datenzielzone auf einfache und sichere Weise beschrieben.

Informationen zum Azure Bastion-Host und zu Jumpboxes

Die einfachste Lösung besteht im Hosten einer Jumpbox im virtuellen Netzwerk der Datenverwaltungszielzone oder Datenzielzone, um über private Endpunkte eine Verbindung mit den Datendiensten herzustellen. Eine Jumpbox ist ein virtueller Azure-Computer (Virtual Machine, VM) unter Linux oder Windows, mit dem Benutzer über das Remotedesktopprotokoll (RDP) oder Secure Shell (SSH) eine Verbindung herstellen können.

Zuvor mussten Jumpbox-VMs mit öffentlichen IP-Adressen gehostet werden, um RDP- und SSH-Sitzungen über das öffentliche Internet zu ermöglichen. Netzwerksicherheitsgruppen (NSGs) konnten verwendet werden, um den Datenverkehr weiter zu sperren, sodass nur Verbindungen von einer begrenzten Anzahl öffentlicher IP-Adressen zulässig sind. Dieser Ansatz bedeutete jedoch, dass eine öffentliche IP-Adresse aus der Azure-Umgebung verfügbar gemacht werden musste, was wiederum die Angriffsfläche einer Organisation vergrößert. Alternativ hätten Kunden DNAT-Regeln in ihrer Azure Firewall-Instanz verwenden können, um den SSH- oder RDP-Port eines virtuellen Computers im öffentlichen Internet verfügbar zu machen, was zu ähnlichen Sicherheitsrisiken führen kann.

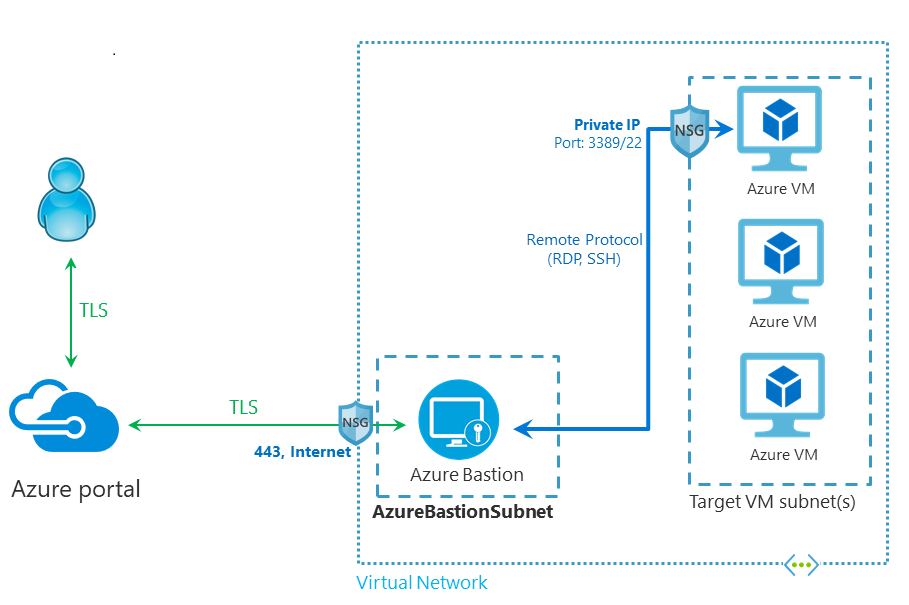

Statt einen virtuellen Computer öffentlich verfügbar zu machen, können Sie sich heute auf Azure Bastion als sicherere Alternative verlassen. Azure Bastion bietet eine sichere Remoteverbindung über Transport Layer Security (TLS) vom Azure-Portal mit Azure-VMs. Azure Bastion sollte in einem dedizierten Subnetz (Subnetz mit dem Namen AzureBastionSubnet) in der Azure-Datenzielzone oder Azure-Datenverwaltungszielzone eingerichtet werden. Sie können dann damit eine Verbindung mit jedem beliebigen virtuellen Computer in diesem virtuellen Netzwerk oder einem mittels Peering verbundenen virtuellen Netzwerk direkt über das Azure-Portal herstellen. Es müssen keine zusätzlichen Clients oder Agents auf einem virtuellen Computer installiert werden. Sie können wieder Netzwerksicherheitsgruppen verwenden, um RDP und SSH nur von Azure Bastion zuzulassen.

Azure Bastion bietet einige weitere grundlegende Sicherheitsvorteile, einschließlich der folgenden:

- Der von Azure Bastion an den virtuellen Zielcomputer initiierte Datenverkehr bleibt innerhalb des virtuellen Kundennetzwerks.

- Sie erhalten Schutz vor Portüberwachung, weil RDP-Ports, SSH-Ports und öffentliche IP-Adressen für VMs nicht öffentlich verfügbar gemacht werden.

- Azure Bastion hilft beim Schutz vor Zero-Day-Exploits. Die Lösung befindet sich im Umkreis Ihres virtuellen Netzwerks. Da es sich um eine Platform-as-a-Service-Lösung (PaaS) handelt, hält die Azure-Plattform Azure Bastion auf dem neuesten Stand.

- Der Dienst kann in native Sicherheitssysteme für ein virtuelles Azure-Netzwerk (z. B. in Azure Firewall) integriert werden.

- Azure Bastion kann zum Überwachen und Verwalten von Remoteverbindungen verwendet werden.

Weitere Informationen finden Sie unter Was ist Azure Bastion?.

Bereitstellung

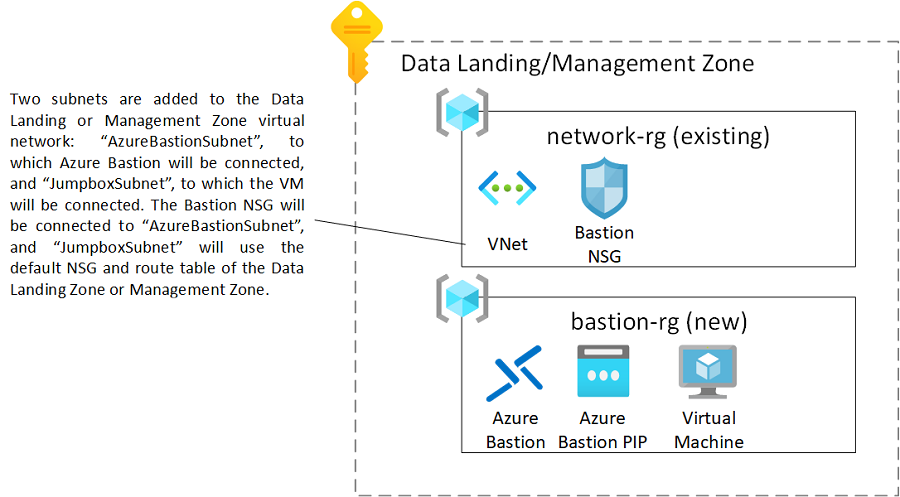

Zur Vereinfachung des Prozesses für Benutzer ist eine Bicep-/ARM-Vorlage verfügbar, mit der Sie dieses Setup in Ihrer Datenverwaltungszielzone oder Datenzielzone schnell erstellen können. Verwenden Sie die Vorlage, um das folgende Setup in Ihrem Abonnement zu erstellen:

Wenn Sie den Azure Bastion-Host selbst bereitstellen möchten, wählen Sie die Schaltfläche Bereitstellung in Azure aus:

Wenn Sie Azure Bastion und eine Jumpbox über die Schaltfläche In Azure bereitstellen bereitstellen, können Sie das gleiche Präfix und die gleiche Umgebung angeben, die Sie in Ihrer Datenzielzone oder Datenverwaltungszielzone verwenden. Bei dieser Bereitstellung bestehen keine Konflikte, und sie fungiert als Add-On für Ihre Datenzielzone oder Datenverwaltungszielzone. Sie können weitere VMs manuell hinzufügen, damit mehr Benutzer in der Umgebung arbeiten können.

Herstellen der Verbindung zur VM

Nach der Bereitstellung werden Sie feststellen, dass zwei zusätzliche Subnetze im virtuellen Netzwerk der Datenzielzone erstellt wurden.

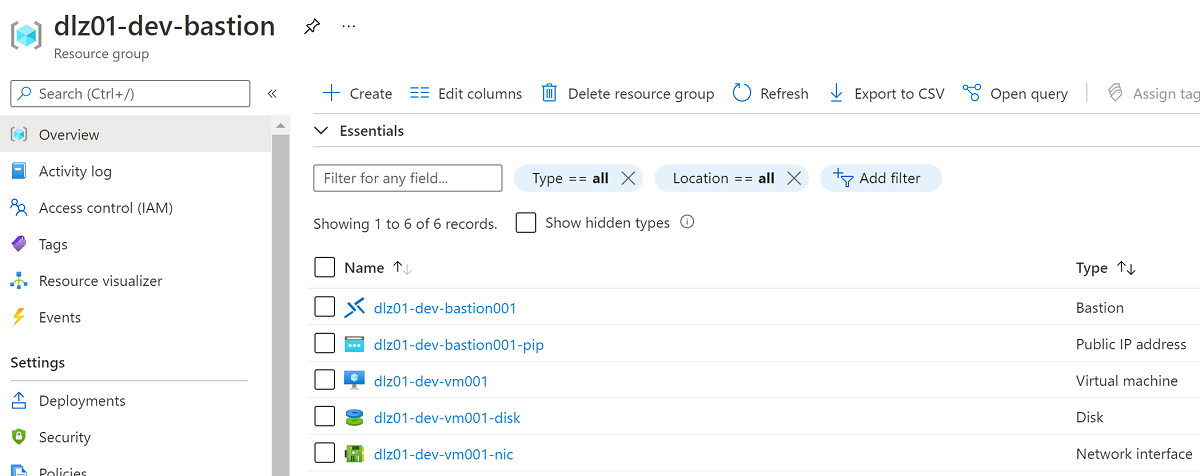

Darüber hinaus finden Sie in Ihrem Abonnement eine neue Ressourcengruppe, die die Azure Bastion-Ressource und einen virtuellen Computer enthält:

Gehen Sie wie folgt vor, um über Azure Bastion eine Verbindung mit dem virtuellen Computer herzustellen:

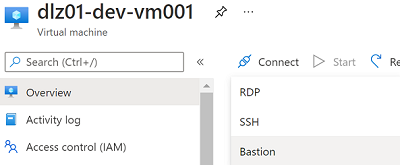

Wählen Sie den virtuellen Computer (z. B. dlz01-dev-bastion) aus, wählen Sie Verbinden aus, und wählen Sie dann Bastion aus.

Wählen Sie die blaue Schaltfläche Bastion verwenden aus.

Geben Sie Ihre Anmeldeinformationen ein, und wählen Sie dann Verbinden aus.

Die RDP-Sitzung wird auf einer neuen Browserregisterkarte geöffnet, über die Sie eine Verbindung mit Ihren Datendiensten herstellen können.

Melden Sie sich am Azure-Portal an.

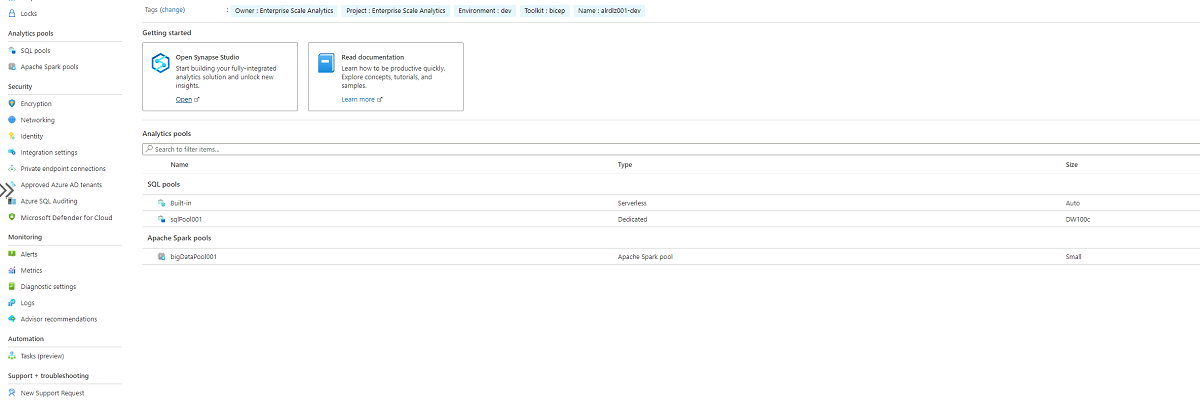

Wechseln Sie zwecks Datenauswertung zum Azure Synapse-Arbeitsbereich

{prefix}-{environment}-product-synapse001in der Ressourcengruppe{prefix}-{environment}-shared-product.Laden Sie im Azure Synapse-Arbeitsbereich ein Beispieldataset aus dem Katalog (z. B. das Dataset „NYC Taxi“), und wählen Sie dann Neues SQL-Skript aus, um die

TOP 100Zeilen abzufragen.

Wenn alle virtuellen Netzwerke mittels Peering miteinander verbunden wurden, ist nur eine einzige Jumpbox in einer Datenzielzone erforderlich, um auf Dienste in allen Datenzielzonen und Datenverwaltungszielzonen zuzugreifen.

Wenn Sie erfahren möchten, warum wir dieses Netzwerksetup empfehlen, lesen Sie Überlegungen zur Netzwerkarchitektur. Es wird empfohlen, pro Datenzielzone maximal einen Azure Bastion-Dienst zu verwenden. Wenn mehr Benutzer Zugriff auf die Umgebung benötigen, können Sie der Datenzielzone zusätzliche Azure-VMs hinzufügen.

Verwenden von Point-to-Site-Verbindungen

Alternativ können Sie Benutzer mithilfe von Point-to-Site-Verbindungen mit dem virtuellen Netzwerk verbinden. Eine native Azure-Lösung für diesen Ansatz ist die Einrichtung eines VPN-Gateways, um VPN-Verbindungen zwischen Benutzern und dem VPN-Gateway über einen verschlüsselten Tunnel zuzulassen. Nachdem Sie die Verbindung hergestellt haben, können Benutzer private Verbindungen mit Diensten herstellen, die im virtuellen Netzwerk im Azure-Mandanten gehostet werden. Zu diesen Diensten gehören Azure-Speicherkonten, Azure Synapse Analytics und Azure Purview.

Es wird empfohlen, das VPN-Gateway im virtuellen Hubnetzwerk der Hub-and-Spoke-Architektur einzurichten. Eine ausführliche Schritt-für-Schritt-Anleitung zum Einrichten eines VPN-Gateways finden Sie unter Tutorial: Erstellen eines Gatewayportals.

Verwenden von Site-to-Site-Verbindungen

Wenn Benutzer bereits mit der lokalen Netzwerkumgebung verbunden sind und die Konnektivität auf Azure erweitert werden soll, können Sie Site-to-Site-Verbindungen verwenden, um eine Verbindung mit dem lokalen Hub und dem Azure-Konnektivitätshub herzustellen. Wie bei einer VPN-Tunnelverbindung können Sie mit der Site-to-Site-Verbindung die Konnektivität auf die Azure-Umgebung erweitern. Dadurch können Benutzer, die mit dem Unternehmensnetzwerk verbunden sind, eine private Verbindung mit Diensten herstellen, die im virtuellen Netzwerk im Azure-Mandanten gehostet werden. Zu diesen Diensten gehören Azure Storage-Konten, Azure Synapse und Azure Purview.

Der empfohlene native Azure-Ansatz für diese Konnektivität ist die Verwendung von ExpressRoute. Es wird empfohlen, ein ExpressRoute-Gateway im virtuellen Hubnetzwerk der Hub-and-Spoke-Architektur einzurichten. Eine ausführliche Schritt-für-Schritt-Anleitung zum Einrichten der ExpressRoute-Konnektivität finden Sie unter Tutorial: Erstellen und Ändern des Peerings für eine ExpressRoute-Verbindung mithilfe des Azure-Portals.

Nächste Schritte

Häufig gestellte Fragen zur Skalierung auf Unternehmensebene