Bewährte Methoden für die Microsoft Purview-Bereitstellung für Cloud-Skalierungsanalysen

Die Datenverwaltungszielzone ist für die Governance der Plattform der Cloud-Skalierungsanalyse verantwortlich. Sie basiert auf Microsoft Purview, um Datenverwaltungsfunktionen zu bereitzustellen.

Hinweis

Der Leitfaden in diesem Abschnitt erläutert Konfigurationen, die speziell für Analysen auf Cloudebene gelten. Es handelt sich um eine Sammlung bewährter Methoden für Azure, um Ihre Data Governance mit Microsoft Purview zu verbessern. Der Leitfaden ergänzt die offizielle Microsoft Purview-Dokumentation.

Übersicht

Microsoft Purview ist ein einheitlicher Data Governance-Dienst, der Sie bei der Verwaltung und Steuerung von lokalen Daten, von Daten in mehreren Clouds sowie von SaaS-Daten (Software-as-a-Service) unterstützt. Erstellen Sie eine ganzheitliche, aktuelle Übersicht über Ihre Datenlandschaft – mit automatisierter Datenermittlung, Klassifizierung vertraulicher Daten und End-to-End-Datenherkunft. Ermöglichen Sie Datenkuratoren, um Ihre Daten vor Ort zu verwalten und zu schützen. Unterstützen Sie Datenconsumer bei der Suche nach nützlichen, verlässlichen Daten.

Tipp

Es wird empfohlen, Tools von Drittanbietern Ihrer Wahl zu verwenden, um die verbleibenden Funktionen der Datenverwaltungszielzone in Azure zu integrieren, die derzeit nicht von Microsoft Purview unterstützt werden.

Ein Microsoft Purview-Konto wird in der Zielzone für die Datenverwaltung eingerichtet, die als zentraler Datenkatalog dient. Über die Datenverwaltungszielzone kann Microsoft Purview mit jeder Datenzielzone über eine private Netzwerkkonnektivität kommunizieren, indem VNet-Peering zwischen Datenverwaltung, Datenzielzonen und selbstgehostete Integration Runtimes verwendet wird. Die Ermittlung von Datenprodukten in lokalen Datenspeichern und anderen öffentlichen Clouds wird durch den vermehrten Einsatz von selbstgehosteten Integration Runtimes erreicht.

Kontoeinrichtung

Der erste Schritt ist die Bereitstellung eines Microsoft Purview-Kontos. Während der Bereitstellung der Datenverwaltungszielzone wird automatisch ein einzelnes Microsoft Purview-Konto innerhalb des Datenverwaltungsabonnements bereitgestellt. Das Ziel ist die Zentralisierung der gesamten Datenzuordnung in einem einzigen Microsoft Purview-Konto für alle Datenzielzonen. Es wird empfohlen, ein gemeinsam genutztes einzelnes Microsoft Purview-Konto innerhalb des Abonnement auf die Datenverwaltungszielzone pro Umgebungstyp in Betracht zu ziehen.

Zusätzlich zum Microsoft Purview-Konto wird auch eine verwaltete Ressourcengruppe bereitgestellt. Ein verwaltetes Speicherkonto und ein verwalteter Event Hubs-Namespace werden innerhalb dieser Ressourcengruppe bereitgestellt und dienen der Erfassung von Metadaten von Datenbeständen durch Überprüfungen. Da diese Ressourcen vom Microsoft Purview-Katalog genutzt werden, dürfen sie nicht entfernt werden. Eine Ablehnungszuweisung der rollenbasierte Zugriffssteuerung (RBAC) in Azure wird zum Zeitpunkt der Bereitstellung automatisch für alle Prinzipale auf der Ressourcengruppenebene hinzugefügt.

Voraussetzungen

Überprüfen Sie vor der Bereitstellung die folgenden Anforderungen in Ihrem Abonnement auf die Datenverwaltungszielzone:

- Machen Sie Richtlinienausnahmen: Wenn Sie eine bestehende Azure-Richtlinienzuweisung haben, die Administratoren oder Anwendungen daran hindert, Azure Storage-Konten, Azure Event Hubs-Namespaces, Microsoft Purview-Konten, Azure Private DNS-Zonen oder Azure Private Endpunkte zu erstellen, müssen Sie Azure-Richtlinienausnahmen anwenden. Die Ausnahmen sind erforderlich, damit die benötigten Ressourcen zusammen mit der Microsoft Purview-Bereitstellung in der Datenverwaltungszielzone bereitgestellt werden können.

- Registrieren von Ressourcenanbietern: Stellen Sie sicher, dass Sie die folgenden Azure-Ressourcenanbieter im Abonnement für die Datenverwaltungs-Zielzone registrieren:

Microsoft.EventHubMicrosoft.PurviewMicrosoft.Storage

Wichtig

Für eine erfolgreiche Bereitstellung der Datenverwaltungszielzone mit Microsoft Purview sollten die Voraussetzungen erfüllt sein. Erfahren Sie mehr über das Registrieren eines Ressourcenanbieters Ressourcenanbieter für Azure-Dienste.

Netzwerk und Namensauflösung

Die Cloud-Skalierungsanalyse verwendet einen privaten Endpunkt in Azure, um sicheren Zugriff auf den Katalog zu ermöglichen, der von Azure Private Link unterstützt wird. Ein privater Endpunkt verwendet eine IP-Adresse aus dem VNet-Adressraum für Ihr Microsoft Purview-Konto. Der Netzwerkdatenverkehr zwischen den Clients im VNet und dem Microsoft Purview-Konto wird über das VNet und einen Private Link im Microsoft-Backbone-Netzwerk geleitet. Das VNET und Azure Private Link beseitigen die Gefährdung durch das öffentliche Internet. Um die Netzwerkisolation für End-to-End-Überprüfungsszenarien zu aktivieren, werden mehr private Endpunkte bereitgestellt. Die privaten Endpunkte ermöglichen die Verbindung von Datenquellen in Azure und lokalen Quellen über Azure Private Link.

Bereitstellung eines privaten Azure-Endpunkts

Das Microsoft Purview-Konto wird innerhalb des virtuellen Azure-Netzwerks (VNet) in der Datenverwaltungszielzone mit mehreren privaten Endpunkten bereitgestellt:

Konto: Ein privater Endpunkt wird verwendet, um nur Clientaufrufe an Microsoft Purview zuzulassen, die aus dem privaten Netzwerk stammen. Dies ist als Voraussetzung für einen privaten Endpunkt im Portal erforderlich.

Portal: Ein privater Endpunkt dient dazu, eine private Verbindung zum Microsoft Purview Governance-Portal herzustellen. Das Microsoft Purview-Governance-Portal ist die Management-Benutzeroberfläche, über die Sie Microsoft Purview über einen Webbrowser aufrufen und verwalten können.

Datenerfassung: Private Endpunkte zum Überprüfen von Azure-IaaS- und -PaaS-Datenquellen in virtuellen Azure-Netzwerken und lokalen Datenquellen über eine private Verbindung. Diese Methode stellt die Netzwerkisolation für Ihre Metadaten sicher, die von den Datenquellen an Microsoft Purview Data Map fließen.

Wichtig

Um Datenquellen in Microsoft Purview erfolgreich zu überprüfen, muss eine selbstgehostete Integration Runtime-Umgebung innerhalb desselben virtuellen Netzwerks bereitgestellt werden, in dem auch die privaten Endpunkte für die Microsoft Purview-Erfassung bereitgestellt werden. Dies kann ein Ort innerhalb der Zielzone für die Datenverwaltung oder in beliebigen anderen Datenzielzonen sein.

Weitere Informationen über die Vernetzung von Datenverwaltungszielzonen finden Sie unter Vernetzung von Analysen auf Cloudebene.

Weitere Informationen über private Endpunkte in Microsoft Purview finden Sie unter Private Endpunkte für Ihr Microsoft Purview-Konto verwenden.

Privater Endpunkt für das Konto und das Portal

Um den Datenbereich mit Microsoft Purview zu verwalten und sich mit dem Microsoft Purview Governance-Portal zu verbinden, müssen Sie eine private Verbindung verwenden. Der öffentliche Zugriff ist auf das Microsoft Purview-Konto beschränkt, das in der Datenverwaltungszielzone bereitgestellt wird, um mehr Sicherheit zu gewährleisten. Private Endpunkte vom Typ Konto und Portal werden bereitgestellt, um eine private Verbindung zu Ihrem Microsoft Purview-Konto und den Zugriff auf das Microsoft Purview Governance-Portal zu ermöglichen.

Zugang zum Microsoft Purview Governance-Portal

Um die Verwendung des Microsoft Purview-Portals über die private Konnektivität zu erhalten, empfiehlt es sich in den Microsoft Purview-Einstellungen, den Zugriff auf öffentliche Netzwerke zu verweigern. Um eine Verbindung zum Microsoft Purview Governance-Portal herzustellen, ist ein Jump-Computer oder eine Jump-Box erforderlich, der/die innerhalb Ihres Netzwerks bereitgestellt wird. Sie können einen Computer aus dem Hybridnetzwerk oder als einen virtuellen Computer innerhalb der Zielzone der Datenverwaltung verwenden. Ein Jump-Computer ist ein festgeschriebener Remotezugriffsserver, der häufig die Remotedesktopdienste von Microsoft oder die Software Secure Shell (SSH) nutzt. Jump-Computer fungieren als Punkt, von dem aus Administratoren auf kritische Systeme und alle administrativen Aktionen zugreifen können, die vom dedizierten Host ausgeführt werden.

Verwenden Sie eine dieser Optionen, um Ihre Daten mit Microsoft Purview über das Microsoft Purview Governance-Portal zu verwalten:

Option 1: Verwenden Sie einen Jump-Computer, der mit dem Unternehmensnetzwerk verbunden ist. Um dieses Konnektivitätsmodell zu verwenden, müssen Sie über eine Verbindung zwischen dem VNet, in dem der private Endpunkt des Microsoft Purview-Portals erstellt wird, und Ihrem Unternehmensnetzwerk verfügen.

Weitere Informationen zum Cloud Adoption Framework-Netzwerk finden Sie unter Übersicht über die Netzwerktopologie und Konnektivität.

Option 2: Wenn in Ihrer Organisation keine Hybridkonnektivität verfügbar ist, stellen Sie einen virtuellen Computer in der Datenverwaltungs-Zielzone bereit. Bereitstellen von Azure Bastion zur Verbindung mit Microsoft Purview über eine sichere Verbindung.

Private Endpunkte für die Erfassung

Microsoft Purview kann Datenquellen in Azure oder in einer lokalen Umgebung mit privaten oder öffentlichen Endpunkten überprüfen. Das Netzwerk einer Datenzielzone wird automatisch mit dem VNET der Datenverwaltungszielzone und dem Konnektivitätsabonnement-VNET verbunden. Daher können die Datenquellen in Datenzielzonen mithilfe privater Konnektivität überprüft werden.

Es wird empfohlen, private Endpunkte für andere Datenquellen in Ihren Zielzonen zu aktivieren und Datenquellen mithilfe privater Konnektivität zu überprüfen.

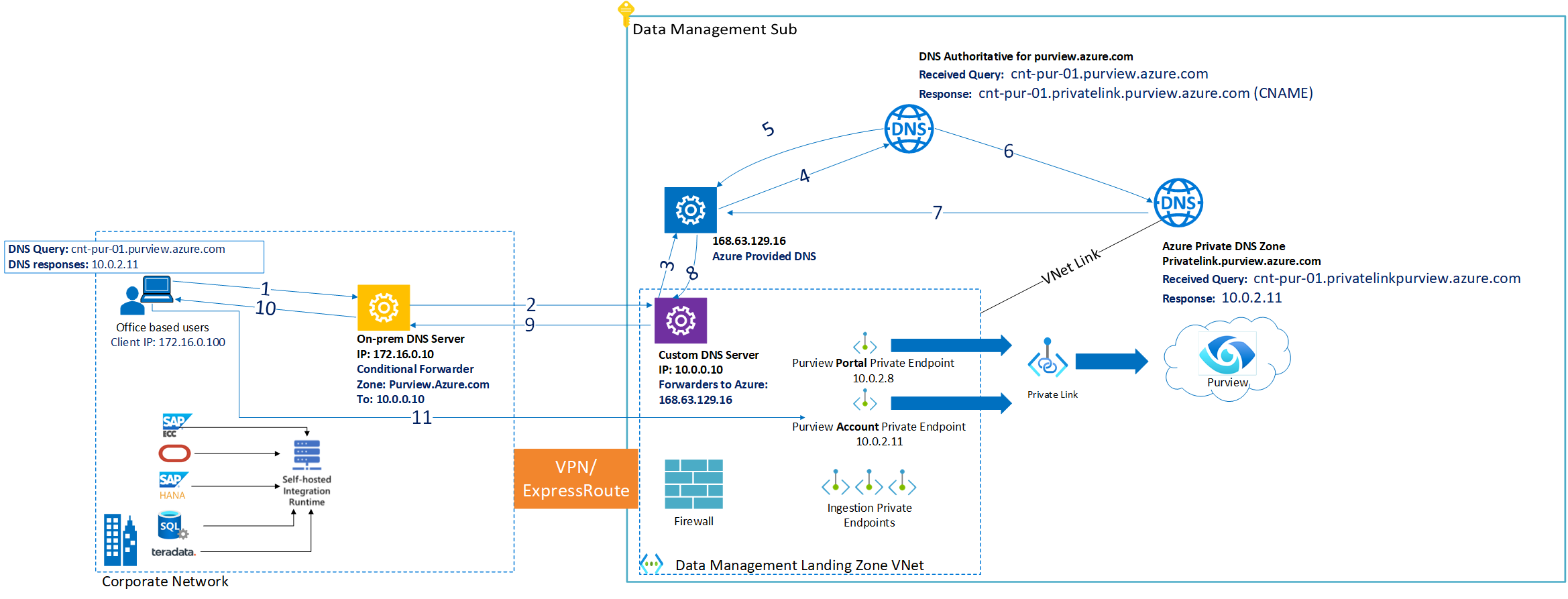

Namensauflösung

Die DNS-Auflösung für private Endpunkte sollte über zentrale Azure Private DNS-Zonen abgewickelt werden. Die folgenden privaten DNS-Zonen werden automatisch in der Microsoft Purview-Bereitstellung in der Datenverwaltungszielzone bereitgestellt:

privatelink.purview.azure.comprivatelink.purviewstudio.azure.comprivatelink.blob.core.windows.netprivatelink.queue.core.windows.netprivatelink.servicebus.windows.net

Wenn Sie über eine Hybrid Cloud verfügen und eine standortübergreifende Namensauflösung erforderlich ist, ist es wichtig, lokale DNS-Server ordnungsgemäß zu konfigurieren, um die entsprechenden Anforderungen an den benutzerdefinierten DNS-Server in Azure weiter zu senden.

Wenn Sie bereits über ein benutzerdefiniertes DNS in Azure verfügen, müssen Sie bedingte Weiterleitungen auf Ihrem lokalen DNS-Server einrichten, die darauf verweisen.

Wenn Sie keine benutzerdefinierte DNS-VM in Azure haben, können Sie die Azure-Skalierungsgruppe für virtuelle Computer bereitstellen, das NGINX enthält, das bereits so konfiguriert ist, dass DNS-Anfragen an die von Azure bereitgestellte DNS-IP

168.63.129.16weitergeleitet werden. Weitere Informationen finden Sie unter Bereitstellen einer Skalierungsgruppe für den virtuellen Computer eines NGINX-DNS-Proxys in einem vorhandenen virtuellen Netzwerk.

Tipp

Um die Namensauflösung zwischen der Datenverwaltungszielzone und den Datenzielzonen zu ermöglichen, verwenden Sie die gleichen privaten DNS-Zonen, die sich innerhalb der Ressourcengruppe {prefix}-global-dns in der Datenverwaltungszielzone befinden.

Weitere Informationen zur Vernetzung von Cloud-Skalierungsanalysen und zur Namensauflösung finden Sie unter Vernetzung von Cloud-Skalierungsanalysen

Verwalten der Authentifizierung für Datenquellen in Microsoft Purview

Microsoft Purview erfordert den Zugriff auf die Steuerungsebene und die Datenebene, um Datenquellen zu registrieren und zu überprüfen.

Registrieren von Datenquellen

Wenn Sie das Microsoft Purview-Konto bereitstellen, wird automatisch eine vom System zugewiesene verwaltete Identität erstellt. Sie wird im Microsoft Entra-Mandanten erstellt und dieser Ressource zugewiesen. Zum Lesen und Auflisten von Azure-Ressourcen unter einem Abonnement oder einer Ressourcengruppe bei der Registrierung von Datenquellen in Microsoft Purview benötigt die verwaltete Microsoft Purview-Identität die Azure RBACLeser-Rolle für den Bereich.

Weisen Sie der verwalteten Microsoft Purview-Identität in jedem Abonnement der Datenzielzone die Rolle Leser zu, bevor Sie eine dieser Datenquellen in Microsoft Purview registrieren:

- Azure Blob Storage

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Azure SQL-Datenbank

- Verwaltete Azure SQL-Instanz

- Azure Synapse Analytics

Datenquellen überprüfen

Stellen Sie vor dem Durchführen neuer Überprüfungen sicher, dass Sie die folgenden Anforderungen erfüllt haben:

Bereitstellen und Registrieren der selbstgehosteten Integration Runtime

Bereitstellen und Registrieren einer selbstgehosteten Integrationslaufzeit (IR) auf dem virtuellen Computer für jede Datenzielzone. Selbstgehostete IRs sind erforderlich, um Datenquellen wie Azure SQL-Datenbank oder auf virtuellen Computern basierte Datenquellen zu überprüfen. Diese Datenquellen können sich lokal oder in jeder der Datenzielzonen befinden. Eine selbstgehostete IR kann Kopieraktivitäten zwischen einem Clouddatenspeicher und einem Datenspeicher in einem privaten Netzwerk ausführen. Darüber hinaus können Transformationsaktivitäten für Computeressourcen in einem lokalen Netzwerk oder einem virtuellen Azure-Netzwerk verteilt werden. Für die Installation einer selbstgehosteten IR ist ein lokaler Computer oder ein virtueller Computer in einem privaten Netzwerk erforderlich.

Tipp

Es wird empfohlen, die IR auf einem dedizierten Computer zu hosten. Der Computer sollte vom Server, auf dem sich der Datenspeicher befindet, getrennt sein. Außerdem wird dringend empfohlen, mindestens zwei selbstgegehostete IR-virtuelle Computer in jeder Datenzielzone oder lokalen Umgebung zu planen.

Zur Überprüfung lokaler Datenquellen können die selbst gehosteten IRs innerhalb Ihres lokalen Netzwerks bereitgestellt werden. Um jedoch Datenquellen in Azure zu überprüfen, müssen die selbst gehosteten IRs im selben VNet wie die privaten Endpunkte für die Microsoft Purview-Erfassung bereitgestellt werden. Es wird empfohlen, neue private Endpunkte für die Erfassung und neue selbstgehostete IRs jeweils für die Regionen bereitzustellen, in denen sich Datenquellen befinden.

Vielleicht möchten Sie eine zunehmende gleichzeitige Workload hosten. Oder Sie möchten vielleicht eine höhere Leistung bei Ihrer derzeitigen Workload erreichen. Sie können den Umfang der Verarbeitung verbessern, indem Sie einen der folgenden Ansätze verwenden:

- Skalieren Sie auf, wenn der Prozessor und der Speicher des Knotens nicht ausgelastet sind

- Skalieren Sie die selbstgehostete IR auf, indem Sie weitere Knoten oder Skalierungsgruppen für virtuelle Computer hinzufügen

Weisen Sie den Zugriffs auf die Datenebene zum Überprüfen von Datenquellen zu

Um Zugriff auf Microsoft Purview auf Datenebene und auf Datenquellen zu ermöglichen, gibt es mehrere Optionen zum Einrichten der Authentifizierung:

- Option 1: Verwaltete Identität

- Option 2: Kontoschlüssel oder Kennwörter, die in Azure Key Vault als Geheimnis gespeichert sind

- Option 3: Dienstprinzipal, der in Azure Key Vault als Geheimnis gespeichert ist

Wichtig

Zur Überprüfung von Datenquellen über Azure Private Link in Microsoft Purview müssen Sie eine selbstgehostete Integration Runtime bereitstellen und als Option für die Authentifizierung gegenüber Datenquellen Kontoschlüssel/SQL-Authentifizierung oder Dienstprinzipal verwenden.

Tipp

Wenn eine Datenquelle Azure Private Link nicht verwenden kann, wird empfohlen, die verwaltete Identität von Microsoft Purview zum Überprüfen von Datenquellen zu verwenden. In diesem Fall müssen Sie in den Firewall-Einstellungen Ihres Microsoft Purview-Kontos den öffentlichen Zugriff erlauben.

Speichern von Geheimnissen in Azure Key Vault

Mehrere Azure Key Vault Ressourcen werden in der Datenverwaltungszielzone und den Abonnements der Datenzielzone bereitgestellt. Die Azure Key Vault-Ressourcen speichern Geheimnisse im Zusammenhang mit den Metadatenquellen in der Datenverwaltungszielzone und den Datenquellen. Ein Beispiel für eine Datenquelle ist die Azure SQL-Datenbank von Azure Data Factory. Ein anders Beispiel ist Azure Database for MySQL, die von Databricks-Arbeitsbereichen in der Datenzielzone verwendet werden.

Verbinden Sie die Azure-Schlüsseltresore der Datenzielzonen mit Ihrem Microsoft Purview-Konto

Microsoft Purview kann die in Azure-Schlüsseltresore gespeicherten Geheimnisse und Anmeldeinformationen verwenden. Sie können nur verwendet werden, wenn Sie die Azure Key Vault-Verbindung im Microsoft Purview-Konto erstellen und das Geheimnis registriert ist. Nachdem Sie eine neue Datenzielzone hinzugefügt haben, müssen Sie eine neue Azure Key Vault-Verbindung im Microsoft Purview-Konto erstellen. Die Verbindung ist eine 1:1-Zuordnung der Azure Key Vault Ressource zum Microsoft Purview-Konto. Das ermöglicht die Erstellung von Anmeldeinformationen innerhalb des Microsoft Purview-Kontos basierend auf den Geheimnissen, die in dem Azure Key Vault gespeichert sind.

Weitere Informationen finden Sie unter Erstellen von Azure Key Vault-Verbindungen in Ihrem Microsoft Purview-Konto.

Tipp

Entfernen Sie alle nicht verwendeten Azure-Schlüsseltresore, um die Key Vault-Verbindungen zu minimieren.

Erstellen von Anmeldeinformationen in Microsoft Purview

Für bestimmte Szenarien kann es erforderlich sein, eine Anmeldeinformation Verwendung eines Schlüsseltresor-Geheimnisses einzurichten:

- Zum Überprüfen von Datenquellen, bei denen die verwaltete Microsoft Purview-Identität nicht als Authentifizierungsmethode verwendet werden kann.

- Um Datenquellen mit einer selbstgehosteten Integration Runtime zu überprüfen, müssen die unterstützten Authentifizierungstypen, wie z. B. Kontoschlüssel, SQL-Authentifizierung (Kennwort) oder Dienstprinzipal in Anmeldeinformationen gespeichert werden.

- Die Funktionsweise zum Überprüfen von Datenquellen mithilfe eines privaten Endpunkts für die Datenerfassung.

- Zum Überprüfen von Datenquellen, die sich innerhalb eines virtuellen Computers oder in einer lokalen Umgebung befinden.

Bevor Sie Anmeldeinformationen in Microsoft Purview erstellen, muss Ihr Microsoft Purview-Konto Zugriff auf Azure Key Vault-Geheimnisse haben. Verwenden Sie die Azure Key Vault-Zugriffsrichtlinie oder die rollenbasierte Zugriffssteuerung (RBAC), um der verwalteten Dienstidentität (MSI) von Microsoft Purview den erforderlichen Zugriff zu gewähren. Weitere Informationen zum Gewähren von Microsoft Purview MSI-Zugriff auf Azure Key Vault und zum Erstellen von Anmeldeinformationen in Microsoft Purview finden Sie unter Anmeldeinformationen für die Quellauthentifizierung in Microsoft Purview.

Microsoft Purview-Rollen und Zugriffssteuerung

Microsoft Purview verfügt über mehrere integrierte Rollen, wie z. B. Datenleseberechtigter, Datenkurator, Sammlungsadministrator, Datenquellenadministrator und Richtlinienautor, um die Datenebene zu verwalten, die kombiniert werden können, um mehr Privilegien zu erhalten. Die Rolle Datenleseberechtigter ist beispielsweise für Rollen wie Datenbeauftragte, Data Stewards und Leiter der Sicherheitsbeauftragten ausgerichtet, die schreibgeschützten Zugriff auf die Daten benötigen. Die Daten können Klassifizierungen, die Datenherkunft über Suchoptionen und in Microsoft Purview verfügbare Berichte umfassen.

Verwenden Sie nach Abschluss der Bereitstellung der Datenverwaltungszielzone das Least-Privilege-Modell, um Zugriff zum Anzeigen oder Verwalten von Metadaten in Microsoft Purview bereitzustellen.

Wichtig

Die Rollen der Microsoft Purview-Datenebene müssen innerhalb des Microsoft Purview Governance-Portals verwaltet werden, oder die API muss direkt genutzt werden.

Weitere Informationen zu Microsoft Purview-Rollen finden Sie unter Zugriffskontrolle in der Datenebene von Microsoft Purview

Empfohlene Microsoft Purview-Rollen

Sehen Sie sich die folgende Liste der Personas an, die an einer Cloud-Skalierungsanalyse-Bereitstellung beteiligt sind. Weisen Sie ihnen die entsprechenden Microsoft Purview-Rollen zu, damit sie zum Erfolg der Bereitstellung beitragen können:

| Persona | Role | Empfohlene Microsoft Purview-Rolle |

|---|---|---|

| Produktbesitzer | Produktbesitzer verwenden Azure um Ihre Lösungen zu transformieren, Agilität für das Unternehmen zu erreichen und Geschäftsprozesse zu optimieren. | Datenleseberechtigter |

| Lösungsarchitekten | Definieren Sie Lösungen, um die Grenzen des Unternehmensnetzwerks zu überschreiten. Erfahren Sie, wie Sie mit der Diagnose, Analyse, dem Entwurf, der Bereitstellung und der Integration von Azure-Diensten umgehen. | |

| Developer und DevOps Techniker | Das Entwerfen, Erstellen, Bereitstellen, Testen und Verwalten fortlaufender Integration- und Lieferprozesse mit Azure DevOps oder GitHub. | Nicht verfügbar |

| Sicherheitstechniker | Ermöglichen Sie es Ihren Teams, eine sichere Infrastruktur in Azure mithilfe bewährter Methoden zu entwerfen und zu implementieren. | |

| Technische Leiter und Geschäftsleiter | Entwickeln Sie ein allgemeines Verstehen der Azure-Dienste. Steuern Sie Ihre Cloudkosten und optimieren Sie Ihre Vorgänge und die Agilität Ihres Teams. | Nicht verfügbar |

| Entscheidungsträger und Geschäftsbenutzer | Verwenden Sie Azure, um auf handlungsrelevante Erkenntnisse zu zugreifen und erwarten Sie, dass sie in der relevantesten Form übermittelt werden. Verwenden Sie KI, die in vorhandene Lösungen eingebettet ist, um Geschäftsprozesse zu optimieren. | Datenleseberechtigter |

| Datenmanager | Verantwortlich für die Bereitstellung und Verwaltung des Zugriffs auf die Datenressourcen. | Datenleseberechtigter oder Datenkurator |

| Datenanalysten und Leistungsanalysten | Verwenden Sie Azure, um neue Erkenntnisse aus vorhandenen Datenressourcen oder Ad-hoc-Daten. Erstellen Sie bitte 1-Klick-KI-Transformationen, nutzen Sie dafür die vordefinierte Modelle und generieren Sie problemlos Machine Learning-Modelle. | |

| Technische Fachkräfte für Daten | Verwenden Sie Azure, um Daten- und Analyseprodukte zu erstellen, zu integrieren und zu verwalten. Erstellen Sie ggf. KI-fähige Anwendungen und Lösungen. | |

| Citizen Data Scientists | Erstellen von Machine Learning-Modellen mit leistungsstarken Visuellen, Drag & Drop-Tools ohne Code, bei denen keine Codierung erforderlich ist | |

| Datenanalysten | Verwenden Sie Ihre bevorzugte Tools und Machine Learning-Frameworks, um skalierbare Data Science-Lösungen zu erstellen. Beschleunigen Sie den End-to-End-Machine Learning-Lebenszyklus. | |

| Technische Fachkräfte für Machine Learning | Aktivieren Sie die richtigen Prozesse und die richtige Infrastruktur für eine einfache Modellimplementierung und Modellverwaltung. |

Weitere Informationen zu Datenrollen finden Sie unter Rollen und Teams.

Nächste Schritte

Azure Machine Learning als ein Datenprodukt für Analysen auf Cloudebene