Erstellen von Confidential Computing-Lösungen

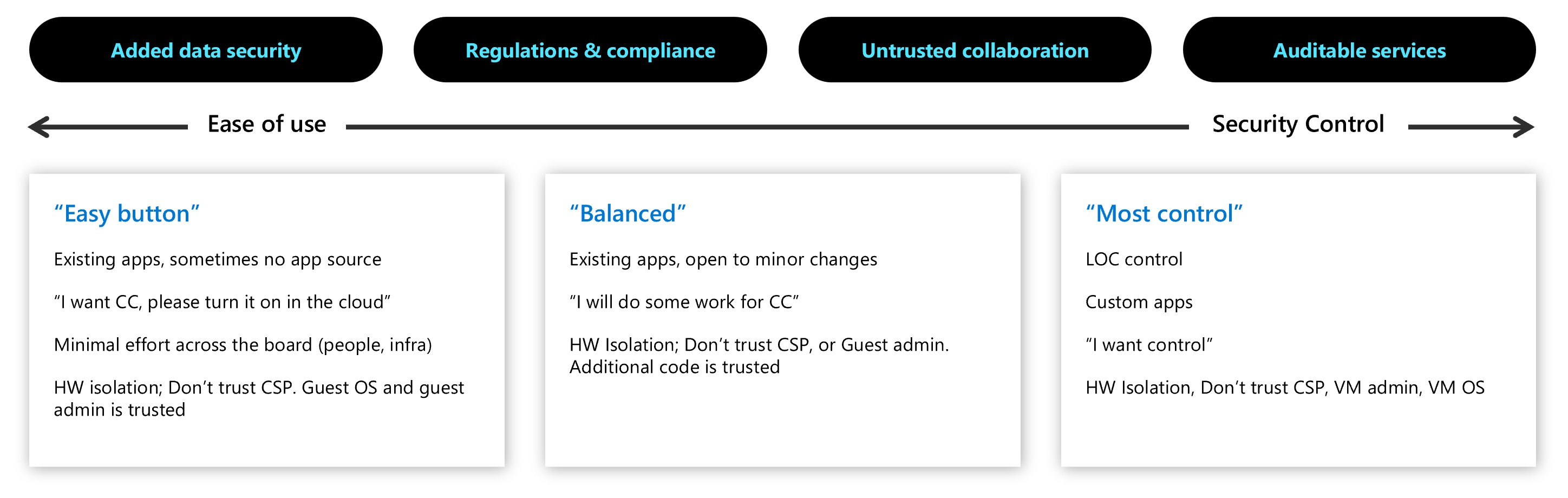

Azure Confidential Computing bietet verschiedene Optionen zum Erstellen vertraulicher Lösungen. Das Spektrum der Optionen reicht von der Aktivierung von „Lift and Shift“-Szenarien von vorhandenen Anwendungen bis hin zu einer vollständigen Kontrolle der verschiedenen Sicherheitsfeatures. Zu diesen Features gehört die Steuerung der Zugriffsebene. Sie legen die Zugriffsebenen des Hostanbieters oder Gastoperators auf Daten und Code fest. Sie können auch den Zugriff auf andere Rootkits oder Schadsoftware steuern, die die Integrität von Workloads gefährden könnten, die in der Cloud ausgeführt werden.

Lösungen

Technologien wie sichere Enklaven oder vertrauliche virtuelle Computer ermöglichen es Kunden, genau den Ansatz zu wählen, den sie beim Erstellen vertraulicher Lösungen verwenden möchten.

- Bestehende Anwendungen ohne Zugriff auf Quellcode können von vertraulichen VMs auf Basis der AMD SEV-SNP-Technologie profitieren, um das Onboarding auf die Azure Confidential Computing-Plattform problemlos zu bewerkstelligen.

- Komplexe Workloads, die proprietären Code zum Schutz vor vertraulichen Vektoren enthalten, können von sicheren Anwendungsenklaven profitieren. Azure bietet derzeit Anwendungsenklaven auf VMs, die auf Intel SGX basieren. Intel SGX bietet Schutz von Daten und Code, die in einem hardwareverschlüsselten Speicherplatz ausgeführt werden. Diese Anwendungen erfordern in der Regel die Kommunikation mit einer bestätigten sicheren Enklave, die mithilfe von Open-Source-Frameworks bezogen wird.

- Containerisierte Lösungen, die in vertraulichen Containern ausgeführt werden, die in Azure Kubernetes Service aktiviert sind, sind möglicherweise für Kunden geeignet, die nach einem ausgewogenen Vertraulichkeitsansatz suchen. In diesen Szenarien können vorhandene Apps mit begrenzten Änderungen gepackt und in Containern bereitgestellt werden; allerdings bieten diese noch immer eine vollständige Sicherheitsisolation vom Clouddienstanbieter und den Administratoren.

Weitere Informationen

Um die Leistungsfähigkeit von Enklaven und isolierten Umgebungen ausschöpfen zu können, müssen Sie Tools verwenden, die Confidential Computing unterstützen. Es gibt unterschiedliche Tools, die die Entwicklung von Enklavenanwendungen unterstützen. Weitere Informationen finden Sie im Kapitel Entwicklung von Enklavenanwendungen.

Erfahren Sie mehr über Open-Source-Tools zum Erstellen von Lösungen für Intel SGX-Enklaveanwendungen für virtuelle Computer.

Verwenden Sie Partner und Open-Source-Tools für vertrauliche Container. Einige dieser Tools können Sie auch für Azure Kubernetes-Workloads verwenden.