Netzwerksicherheit für Azure Data Explorer

Azure Data Explorer-Cluster sind für den Zugriff über öffentliche URLs konzipiert. Jeder mit gültiger Identität auf einem Cluster kann von jedem Ort aus darauf zugreifen. Als Unternehmen kann der Schutz von Daten eine Ihrer Aufgaben mit der höchsten Priorität darstellen. Daher kann es sinnvoll sein, den Zugriff auf Ihren Cluster einzuschränken und zu schützen oder den Zugriff auf Ihren Cluster möglicherweise sogar nur über ihr privates virtuelles Netzwerk zuzulassen. Sie können eine der folgenden Optionen verwenden, um dieses Ziel zu erreichen:

Es wird dringend empfohlen, private Endpunkte zu verwenden, um den Netzwerkzugriff auf Ihren Cluster zu schützen. Diese Option hat viele Vorteile gegenüber der Einbindung in ein virtuelles Netzwerk, die insgesamt zur Verringerung des Wartungsaufwands beitragen. Zu diesen Vorteilen zählen unter anderem ein einfacherer Bereitstellungsprozess und eine höhere Stabilität bei VNet-Änderungen.

Im folgenden Abschnitt wird erläutert, wie Sie Ihren Cluster mithilfe von privaten Endpunkten und Einbindung in ein virtuelles Netzwerk schützen.

Privater Endpunkt

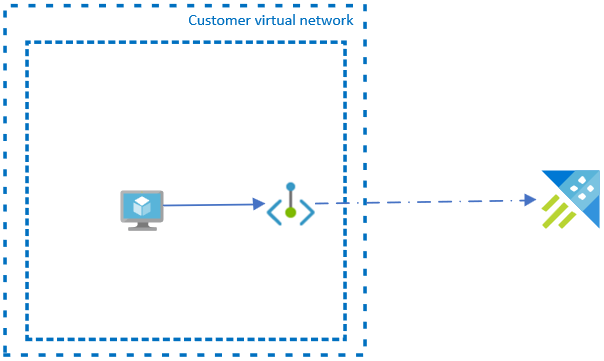

Ein privater Endpunkt ist eine Netzwerkschnittstelle, die private IP-Adressen aus Ihrem virtuellen Netzwerk verwendet. Diese Netzwerkschnittstelle bietet eine private und sichere Verbindung zwischen Ihnen und Ihrem Cluster auf der Grundlage von Azure Private Link. Indem Sie einen privaten Endpunkt aktivieren, binden Sie den Dienst in Ihr virtuelles Netzwerk ein.

Zur erfolgreichen Bereitstellung Ihres Clusters auf einem privaten Endpunkt benötigen Sie lediglich einen Satz privater IP-Adressen.

Hinweis

Private Endpunkte werden für einen Cluster, der in ein virtuelles Netzwerk eingebunden ist, nicht unterstützt.

Einspeisung in virtuelle Netzwerke

Warnung

Die Einspeisung virtueller Netzwerke wird für Azure Data Explorer zum 1. Februar 2025 eingestellt. Weitere Informationen zur Einstellung finden Sie unter Einstellung der Einspeisung virtueller Netzwerke für Azure Data Explorer.

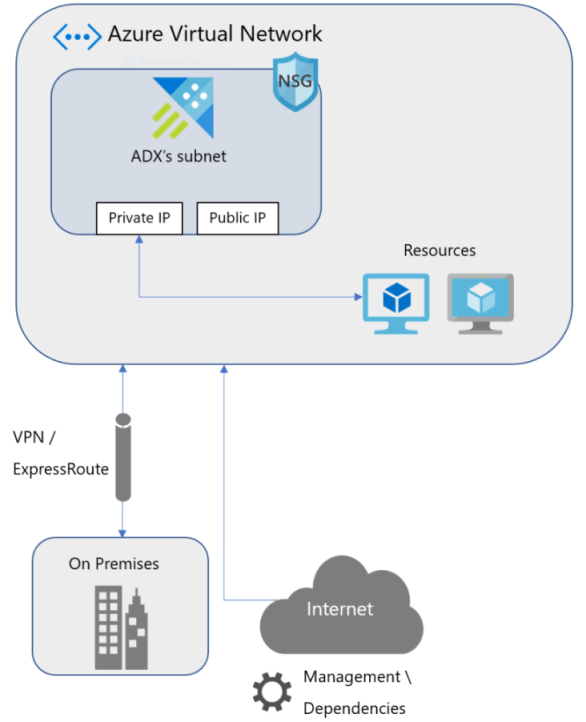

Mithilfe der Einbindung in virtuelle Netzwerke können Sie Ihren Cluster direkt in einem virtuellen Netzwerk bereitstellen. Der Zugriff auf den Cluster kann privat aus dem virtuellen Netzwerk und über ein VPN-Gateway oder über Azure ExpressRoute aus lokalen Netzwerken erfolgen. Durch das Einfügen eines Clusters in ein virtuelles Netzwerk können Sie den gesamten Datenverkehr verwalten. Dies schließt den Datenverkehr für den Zugriff auf den Cluster und dessen gesamte Datenerfassung oder Datenexporte ein. Darüber hinaus sind Sie dafür zuständig, Microsoft den Zugriff auf den Cluster zur Verwaltung und Integritätsüberwachung zu ermöglichen.

Zum erfolgreichen Einbinden Ihres Clusters in ein virtuelles Netzwerk müssen Sie Ihr virtuelles Netzwerk so konfigurieren, dass die folgenden Anforderungen erfüllt sind:

- Sie müssen das Subnetz an Microsoft.Kusto/clusters delegieren, um den Dienst zu aktivieren und seine Voraussetzungen für die Bereitstellung in Form von network intent policies zu definieren

- Das Subnetz muss gut skaliert werden, um eine zukünftige Zunahme der Clusternutzung zu unterstützen.

- Zwei öffentliche IP-Adressen sind erforderlich, um den Cluster zu verwalten und seine Integrität sicherzustellen

- Wenn Sie optional eine zusätzliche Firewall-Appliance zum Schutz Ihres Netzwerks verwenden, müssen Sie Ihrem Cluster das Herstellen von Verbindungen mit einer Reihe von FQDNs (Fully Qualified Domain Names, vollqualifizierte Domänennamen) für ausgehenden Datenverkehr erlauben.

Privater Endpunkt im Vergleich zur Einspeisung virtueller Netzwerke

Die Einspeisung virtueller Netzwerke kann zu einem hohen Mehraufwand bei der Wartung führen. Dies geschieht aufgrund von Implementierungsdetails wie dem Verwalten von FQDN-Listen in Firewalls oder dem Bereitstellen öffentlicher IP-Adressen in einer eingeschränkten Umgebung. Daher wird empfohlen, einen privaten Endpunkt zu verwenden, um eine Verbindung mit Ihrem Cluster herzustellen.

In der folgenden Tabelle wird gezeigt, wie auf die Netzwerksicherheit bezogene Features ausgehend von einem Cluster implementiert werden können, der in ein virtuelles Netzwerk einbezogen oder mithilfe eines privaten Endpunkts geschützt ist.

| Funktion | Privater Endpunkt | Einspeisung in virtuelle Netzwerke |

|---|---|---|

| Filterung von eingehenden IP-Adressen | Verwalten des öffentlichen Zugriffs | Erstellen einer Netzwerksicherheitsgruppen-Eingangsregel |

| Transitiver Zugriff auf andere Dienste (Storage, Event Hubs usw.) | Erstellen eines verwalteten privaten Endpunkts | Erstellen eines privaten Endpunkts für die Ressource |

| Einschränken des ausgehenden Zugriffs | Verwenden von Calloutrichtlinien oder der AllowedFQDNList | Verwenden einer virtuellen Appliance zum Filtern des ausgehenden Datenverkehrs des Subnetzes |