Tutorial: Anzeigen und Konfigurieren von Azure DDoS Protection-Telemetriedaten

In diesem Tutorial lernen Sie Folgendes:

- Anzeigen von Azure DDoS Protection-Telemetriedaten

- Anzeigen von Azure DDoS Protection-Entschärfungsrichtlinien

- Überprüfen und Testen von Azure DDoS Protection-Telemetriedaten

Azure DDoS Protection bietet über DDoS Attack Analytics detaillierte Erkenntnisse und Visualisierungen von Angriffsmustern. Sie bietet Kunden über Berichte und Ablaufprotokolle umfassende Einblicke in Angriffsdatenverkehr und Entschärfungsaktionen. Während eines DDoS-Angriffs stehen detaillierte Metriken über Azure Monitor zur Verfügung, wodurch auch Warnungskonfigurationen basierend auf diesen Metriken möglich sind.

Voraussetzungen

- Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

- Bevor Sie die Schritte in diesem Lernprogramm ausführen können, müssen Sie zuerst einen DDoS-Simulationsangriff erstellen, um die Telemetrie zu generieren. Telemetriedaten werden während eines Angriffs aufgezeichnet. Weitere Informationen finden Sie unter Test DDoS Protection through simulation.

Anzeigen von Azure DDoS Protection-Telemetriedaten

Die Telemetrie für einen Angriff wird in Echtzeit durch Azure Monitor bereitgestellt. Während Entschärfungstrigger für TCP SYN, TCP & UDP in Zeiten ohne Vorkommnisse verfügbar sind, sind andere Telemetriedaten nur verfügbar, wenn eine öffentliche IP-Adresse entschärft wurde.

Sie können DDoS-Telemetriedaten für eine geschützte öffentliche IP-Adresse über drei verschiedene Ressourcentypen anzeigen: DDoS-Schutzplan, virtuelles Netzwerk und öffentliche IP-Adresse.

Die Protokollierung kann zudem mit Microsoft Sentinel, Splunk (Azure Event Hubs), OMS Log Analytics und Azure Storage für die erweiterte Analyse über die Schnittstelle für die Azure Monitor-Diagnose integriert werden.

Weitere Informationen zu Metriken finden Sie unter Überwachen von Azure DDoS Protection. Dort erhalten Sie auch Informationen zu DDoS Protection-Überwachungsprotokollen.

Anzeigen von Metriken aus dem DDoS-Schutzplan

Melden Sie sich beim Azure-Portal an, und wählen Sie Ihren DDoS-Schutzplan aus.

Wählen Sie im Menü des Azure-Portals die Option DDoS-Schutzpläne aus, oder suchen Sie danach, und wählen Sie dann Ihren DDoS-Schutzplan aus.

Wählen Sie unter Überwachung die Option Metriken aus.

Wählen Sie Metrik hinzufügen und dann Bereich aus.

Wählen Sie im Menü „Bereich auswählen“ das Abonnement aus, in dem die öffentliche IP-Adresse enthalten ist, die Sie protokollieren möchten.

Wählen Sie unter Ressourcentyp die Option Öffentliche IP-Adresse und dann die jeweilige öffentliche IP-Adresse aus, für die Metriken protokolliert werden sollen. Wählen Sie anschließend Übernehmen aus.

Wählen Sie für Metrik die Option Unter DDoS-Angriff oder nicht aus.

Wählen Sie als Typ der Aggregation die Option Max aus.

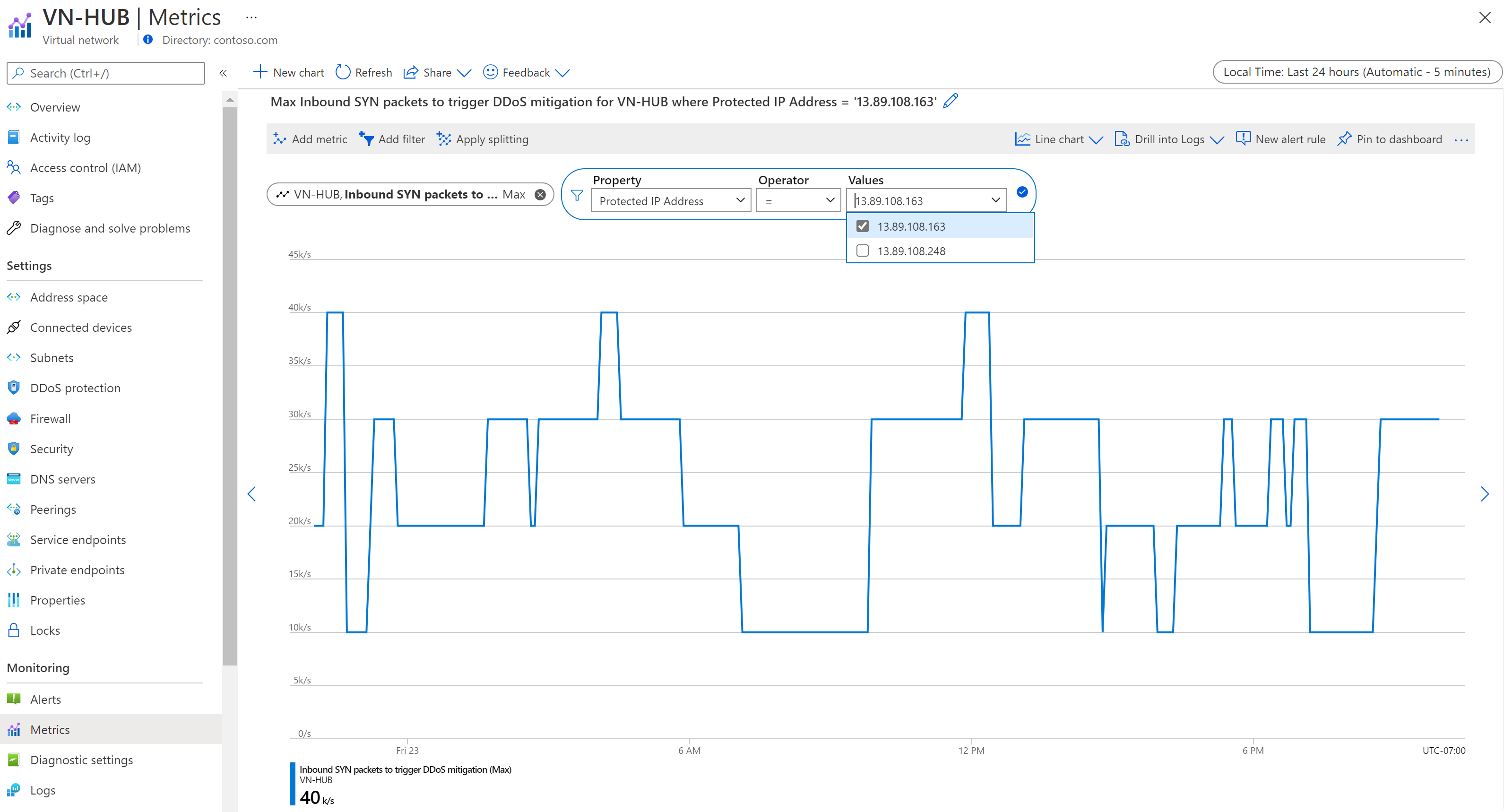

Anzeigen von Metriken aus dem virtuellem Netzwerk

Melden Sie sich beim Azure-Portal an, und navigieren Sie zu Ihrem virtuellen Netzwerk, für das ein DDoS-Schutzplan aktiviert ist.

Wählen Sie unter Überwachung die Option Metriken aus.

Wählen Sie Metrik hinzufügen und dann Bereich aus.

Wählen Sie im Menü „Bereich auswählen“ das Abonnement aus, in dem die öffentliche IP-Adresse enthalten ist, die Sie protokollieren möchten.

Wählen Sie unter Ressourcentyp die Option Öffentliche IP-Adresse und dann die jeweilige öffentliche IP-Adresse aus, für die Metriken protokolliert werden sollen. Wählen Sie anschließend Übernehmen aus.

Wählen Sie unter Metrik die gewünschte Metrik und dann unter Aggregation den Typ Max aus.

Hinweis

Um IP-Adressen zu filtern, wählen Sie Filter hinzufügen aus. Wählen Sie unter Eigenschaft die Option Geschützte IP-Adresse aus. Der Operator sollte auf = festgelegt sein. Unter Werte wird eine Dropdownliste der dem virtuellen Netzwerk zugeordneten öffentlichen IP-Adressen angezeigt, die mit Azure DDoS Protection geschützt werden.

Anzeigen von Metriken aus „Öffentliche IP-Adresse“

- Melden Sie sich beim Azure-Portal an, und navigieren Sie zu Ihrer öffentlichen IP-Adresse.

- Wählen Sie im Menü des Azure-Portals die Option Öffentliche IP-Adressen aus, oder suchen Sie danach, und wählen Sie dann Ihre öffentliche IP-Adresse aus.

- Wählen Sie unter Überwachung die Option Metriken aus.

- Wählen Sie Metrik hinzufügen und dann Bereich aus.

- Wählen Sie im Menü „Bereich auswählen“ das Abonnement aus, in dem die öffentliche IP-Adresse enthalten ist, die Sie protokollieren möchten.

- Wählen Sie unter Ressourcentyp die Option Öffentliche IP-Adresse und dann die jeweilige öffentliche IP-Adresse aus, für die Metriken protokolliert werden sollen. Wählen Sie anschließend Übernehmen aus.

- Wählen Sie unter Metrik die gewünschte Metrik und dann unter Aggregation den Typ Max aus.

Hinweis

Wenn Sie den DDoS-IP-Schutz von aktiviert in deaktiviert ändern, sind keine Telemetriedaten für die öffentliche IP-Ressource verfügbar.

Anzeigen von DDoS-Entschärfungsrichtlinien

Azure DDoS Protection verwendet drei automatisch angepasste Entschärfungsrichtlinien (TCP SYN, TCP und UDP) für jede öffentliche IP-Adresse der zu schützenden Ressource. Dies gilt für jedes virtuelle Netzwerk mit aktiviertem DDoS-Schutz.

Sie können die Richtlinienbeschränkungen innerhalb Ihrer Metriken für öffentliche IP-Adressen anzeigen, indem Sie die Metriken Eingehende SYN-Pakete, um die DDoS-Entschärfung auszulösen, Eingehende TCP-Pakete, um die DDoS-Entschärfung auszulösen und Eingehende UDP-Pakete, um die DDoS-Entschärfung auszulösen auswählen. Stellen Sie sicher, dass Sie den Aggregationstyp auf Max festlegen.

Anzeigen der Datenverkehrstelemetrie für Ruhezeiten

Es ist wichtig, die Metriken für TCP SYN-, UDP- und TCP-Erkennungstrigger im Auge zu behalten. Anhand dieser Metriken können Sie erkennen, wann der DDoS-Schutz einsetzt. Stellen Sie sicher, dass diese Trigger die normalen Datenverkehrsebenen widerspiegeln, wenn kein Angriff vorhanden ist.

Sie können ein Diagramm für die öffentliche IP-Adressressource erstellen. Berücksichtigen Sie in diesem Diagramm die Metriken „Paketanzahl“ und „SYN-Anzahl“. Die Paketanzahl beinhaltet sowohl TCP- als auch UDP-Pakete. Daraus ist die Summe des Datenverkehrs ersichtlich.

Hinweis

Um einen fairen Vergleich zu erzielen, müssen Sie die Daten in Pakete pro Sekunde konvertieren. Dazu können Sie die angezeigte Zahl durch 60 dividieren, da die Daten die Anzahl der Pakete, Bytes oder SYN-Pakete darstellen, die innerhalb von 60 Sekunden gesammelt wurden. Wenn beispielsweise 91.000 Pakete über 60 Sekunden gesammelt wurden, dividieren Sie 91.000 durch 60, sodass Sie ungefähr 1.500 Pakete pro Sekunde (pps) erhalten.

Überprüfen und Testen

Informationen dazu, wie Sie zum Überprüfen der DDoS Protection-Telemetriedaten einen DDoS-Angriff simulieren, finden Sie unter Überprüfen der DDoS-Erkennung.

Nächste Schritte

In diesem Tutorial haben Sie Folgendes gelernt:

- Konfigurieren von Warnungen für DDoS-Schutzmetriken

- Anzeigen von DDoS Protection-Telemetriedaten

- Anzeigen von DDoS-Entschärfungsrichtlinien

- Überprüfen und Testen von DDoS Protection-Telemetriedaten

Weitere Informationen zur Konfiguration von Risikominderungsberichten und Datenflussprotokollen finden Sie im nächsten Tutorial.