Zuweisen des Zugriffs zu Workloadbesitzer:innen

Wenn Sie Ihre AWS- oder GCP-Umgebungen onboarden, erstellt Defender for Cloud automatisch einen Sicherheitsconnector als Azure-Ressource innerhalb des verbundenen Abonnements und der Ressourcengruppe. Defender for Cloud erstellt auch den Identitätsanbieter als IAM-Rolle, den er während des Onboardingprozesses benötigt.

Sollte Benutzern die Berechtigung für bestimmte Sicherheitsconnectors unter dem übergeordneten Connector zugewiesen werden? Ja, das ist möglich. Sie müssen festlegen, auf welche AWS-Konten oder GCP-Projekte die Benutzer Zugreifen erhalten sollen. Dies bedeutet, dass Sie die Sicherheitsconnectors identifizieren müssen, die dem AWS-Konto oder GCP-Projekt entsprechen, dem Sie Benutzerzugriff zuweisen möchten.

Voraussetzungen

Ein Azure-Konto. Wenn Sie noch kein Azure-Konto haben, können Sie heute Ihr kostenloses Azure-Konto erstellen.

Konfigurieren von Berechtigungen für den Sicherheitsconnector

Berechtigungen für Sicherheitsconnectors werden über die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) von Azure verwaltet. Sie können Benutzern, Gruppen und Anwendungen Rollen auf Abonnement-, Ressourcengruppen- oder Ressourcenebene zuweisen.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender für Cloud>Umgebungseinstellungen.

Suchen Sie den gewünschten AWS- oder GCP-Connector.

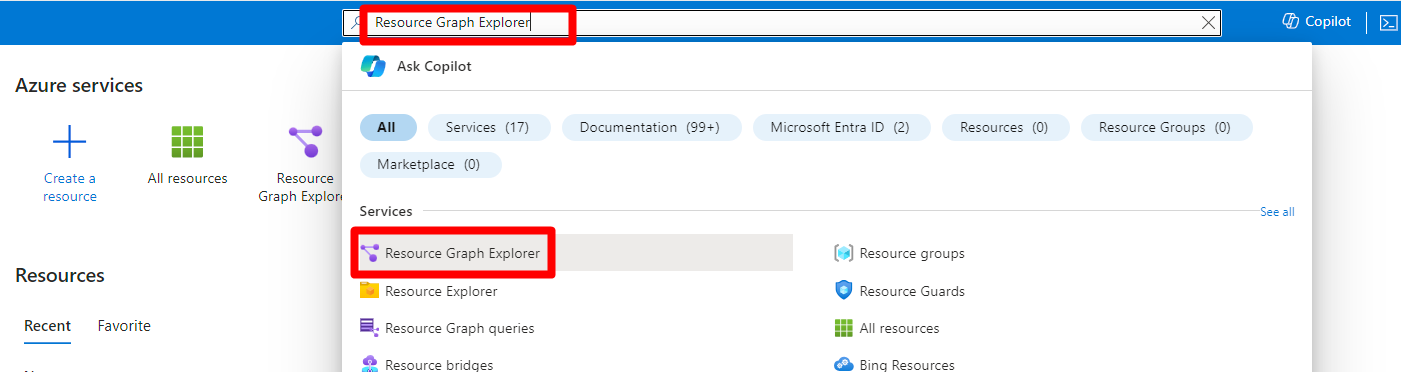

Weisen Sie den Workloadbesitzern im Azure-Portal Berechtigungen mit den Optionen „Alle Ressourcen“ oder „Azure Resource Graph“ zu.

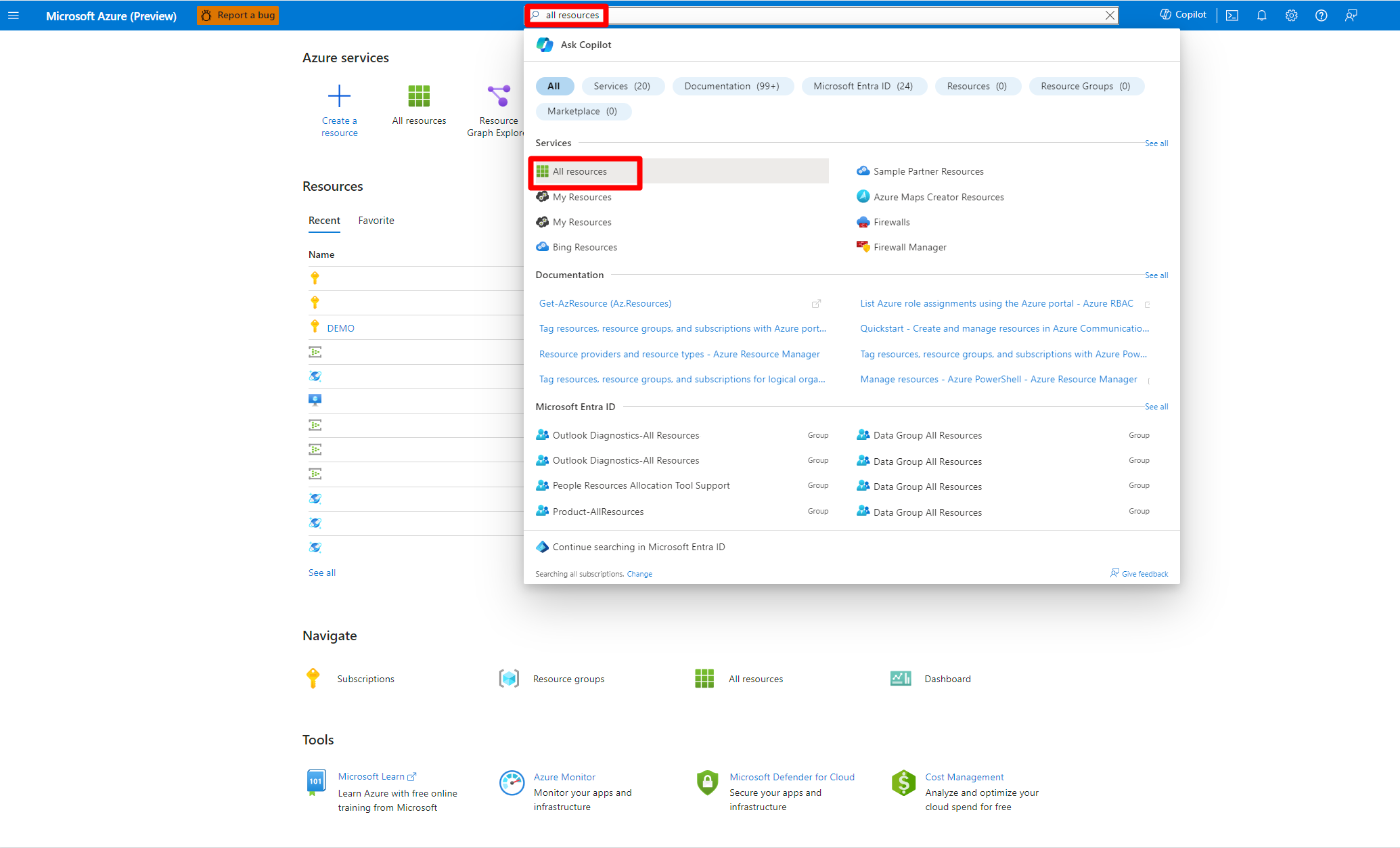

Suchen Sie nach Alle Ressourcen, und wählen Sie diese Option aus.

Wählen Sie Ansicht verwalten>Ausgeblendete Typen anzeigen aus.

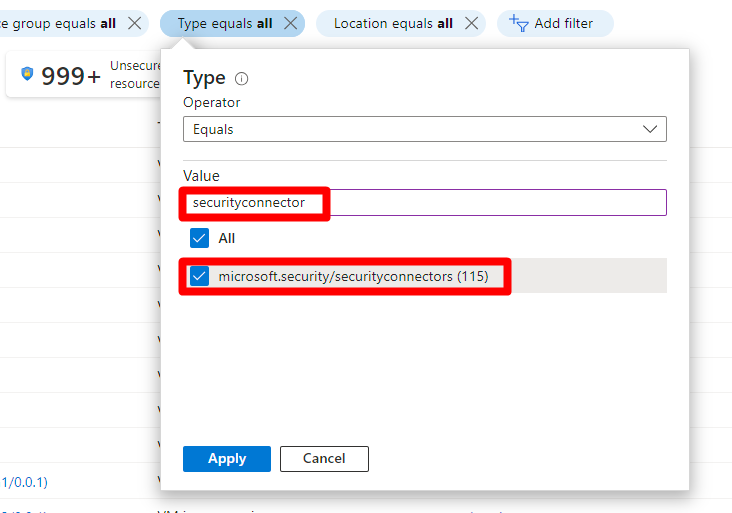

Wählen Sie den Filter „Typen“ > „Ist gleich“ > „Alle“ aus.

Geben Sie

securityconnectorin das Wertfeld ein, und fügen Sie nebenmicrosoft.security/securityconnectorsein Häkchen hinzu.Wählen Sie Übernehmen.

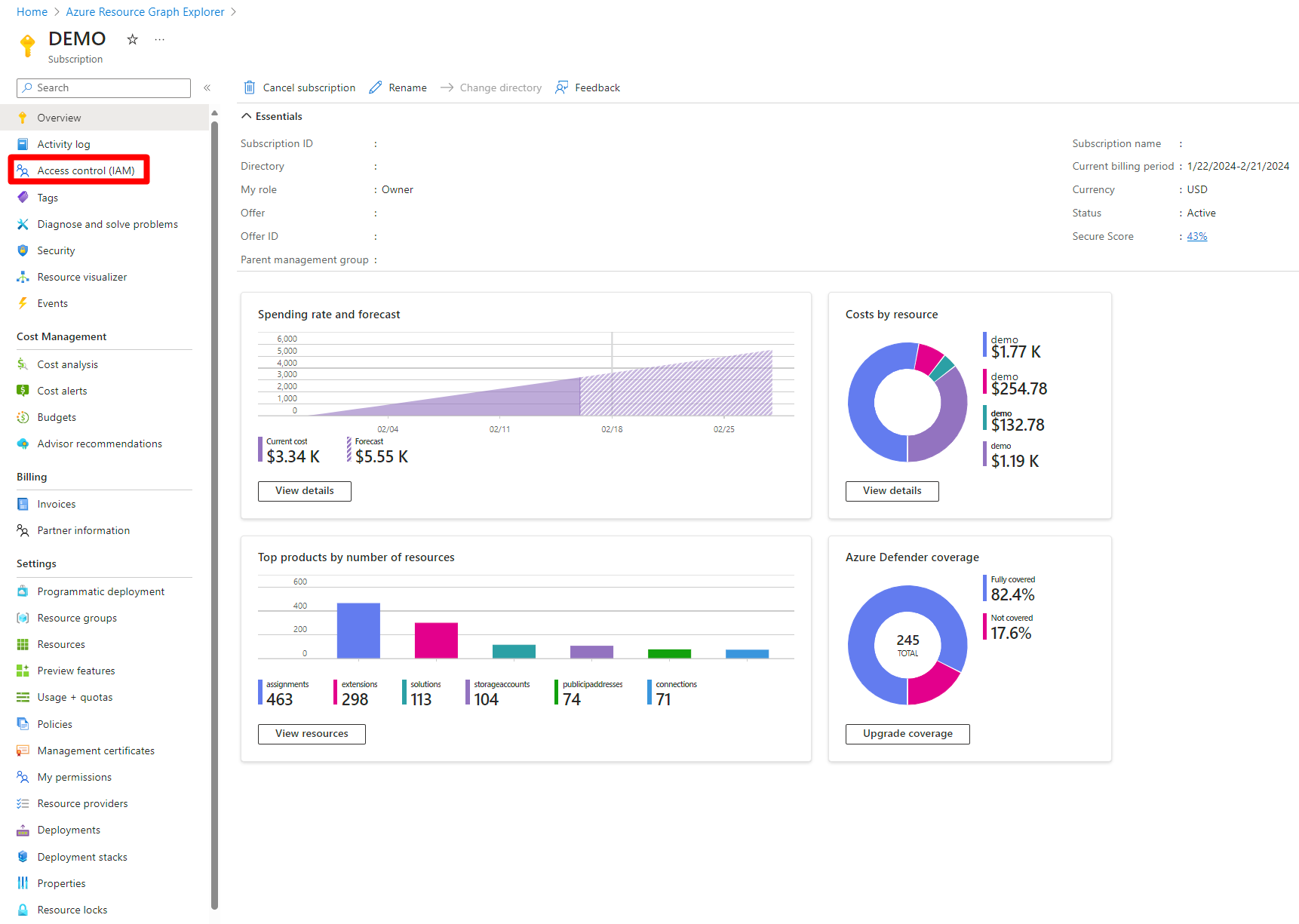

Wählen Sie den gewünschten Ressourcenconnector aus.

Wählen Sie Zugriffssteuerung (IAM) aus.

Wählen Sie +Hinzufügen>Rollenzuweisung hinzufügen aus.

Wählen Sie die gewünschte Rolle aus.

Wählen Sie Weiter aus.

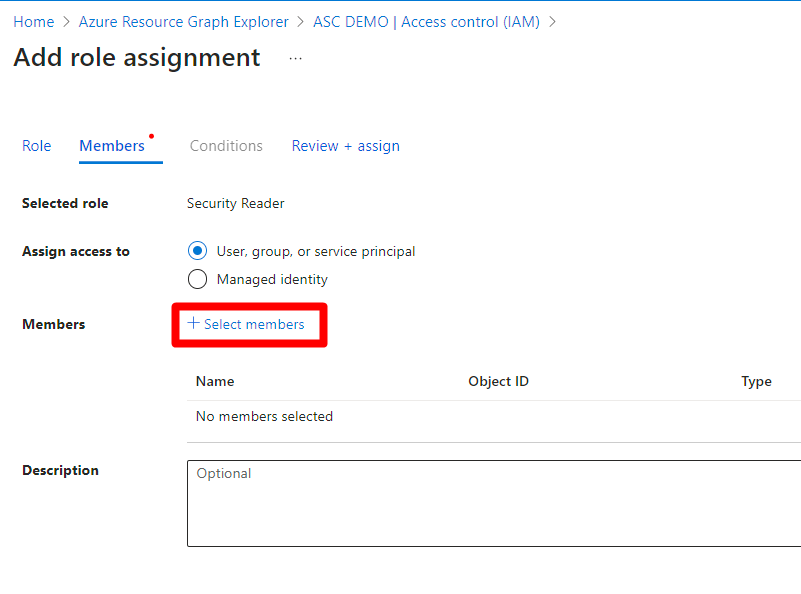

Wählen Sie + Mitglieder auswählen aus.

Suchen Sie die gewünschten Benutzer oder die Gruppe, und wählen Sie sie aus.

Wählen Sie die Schaltfläche Auswählen aus.

Wählen Sie Weiter aus.

Wählen Sie Überprüfen + zuweisen.

Überprüfe die Informationen.

Wählen Sie Überprüfen und zuweisen aus.

Nachdem Sie die Berechtigung für den Sicherheitsconnector festgelegt haben, können die Workloadbesitzer Empfehlungen in Defender for Cloud für die AWS- und GCP-Ressourcen anzeigen, die dem Sicherheitsconnector zugeordnet sind.