Untersuchen von Risiken für vertrauliche Daten

Nachdem Sie Ressourcen mit vertraulichen Daten ermittelt haben, können Sie mit Microsoft Defender for Cloud das Risiko vertraulicher Daten für diese Ressourcen mit den folgenden Features untersuchen:

- Angriffspfade: Wenn die Ermittlung vertraulicher Daten im Defender Cloud Security Posture Management (CSPM)-Plan aktiviert wurde, können Sie mithilfe von Angriffspfaden das Risiko von Datenschutzverletzungen ermitteln. Weitere Informationen finden Sie unter Datensicherheitsstatusverwaltung in Defender CSPM.

- Sicherheits-Explorer: Wenn die Ermittlung vertraulicher Daten im Defender CSPM-Plan aktiviert wurde, können Sie mithilfe des Cloudsicherheits-Explorers Erkenntnisse zu vertraulichen Daten finden. Weitere Informationen finden Sie unter Datensicherheitsstatusverwaltung in Defender CSPM.

- Sicherheitswarnungen: Wenn die Ermittlung vertraulicher Daten im Defender für Storage-Plan aktiviert wurde, können Sie fortlaufende Bedrohungen für vertrauliche Datenspeicher priorisieren und untersuchen, indem Sie Sicherheitswarnungseinstellungen für Vertraulichkeitsfilter anwenden.

Untersuchen von Risiken über Angriffspfade

Zeigen Sie vordefinierte Angriffspfade an, um Risiken von Datenschutzverletzungen zu ermitteln, und rufen Sie Empfehlungen zur Behebung wie folgt ab:

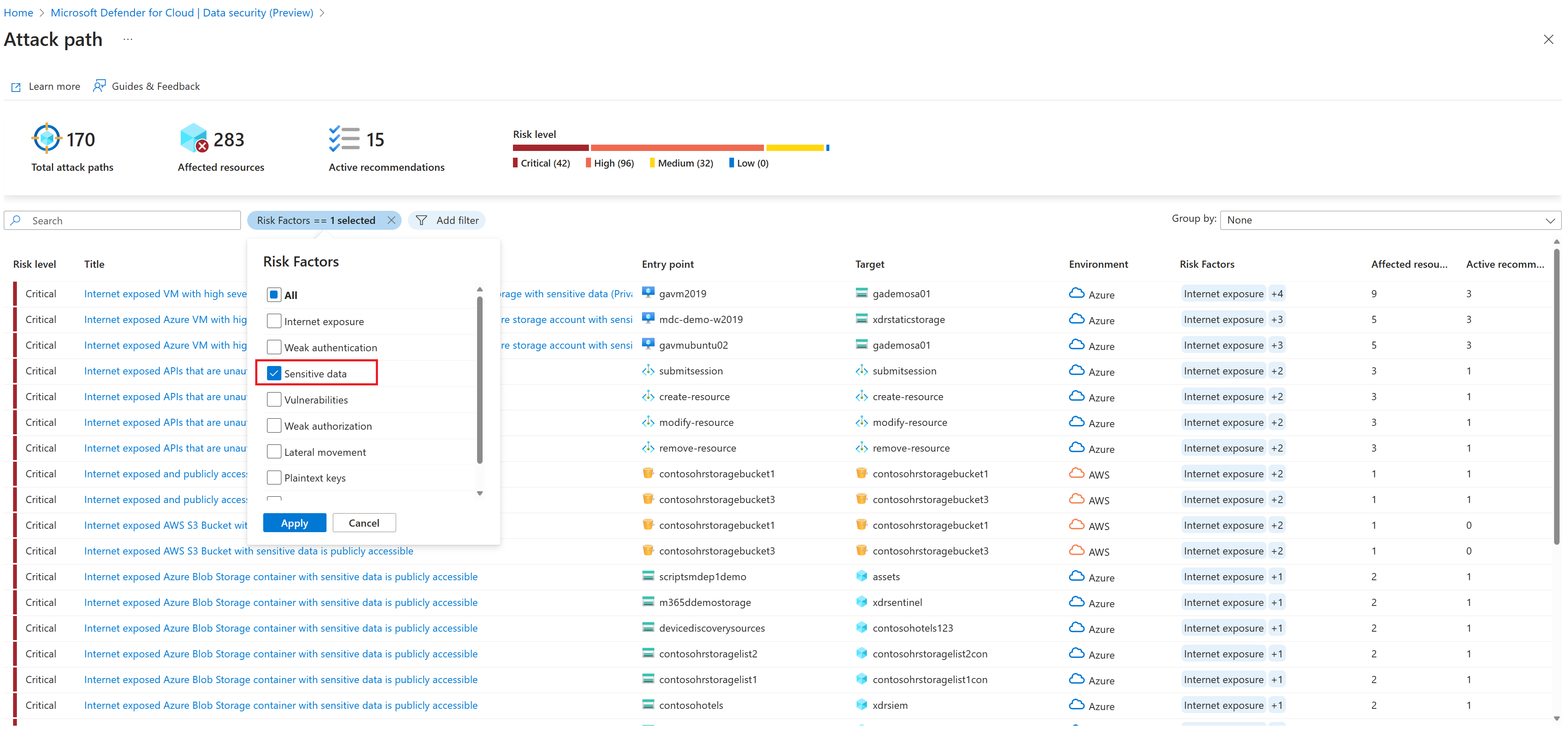

Öffnen Sie in Defender for Cloud die Angriffspfadanalyse.

Wählen Sie in den Risikofaktoren die Option vertrauliche Daten aus, um die datenbezogenen Angriffspfade zu filtern.

Überprüfen Sie die Datenangriffspfade.

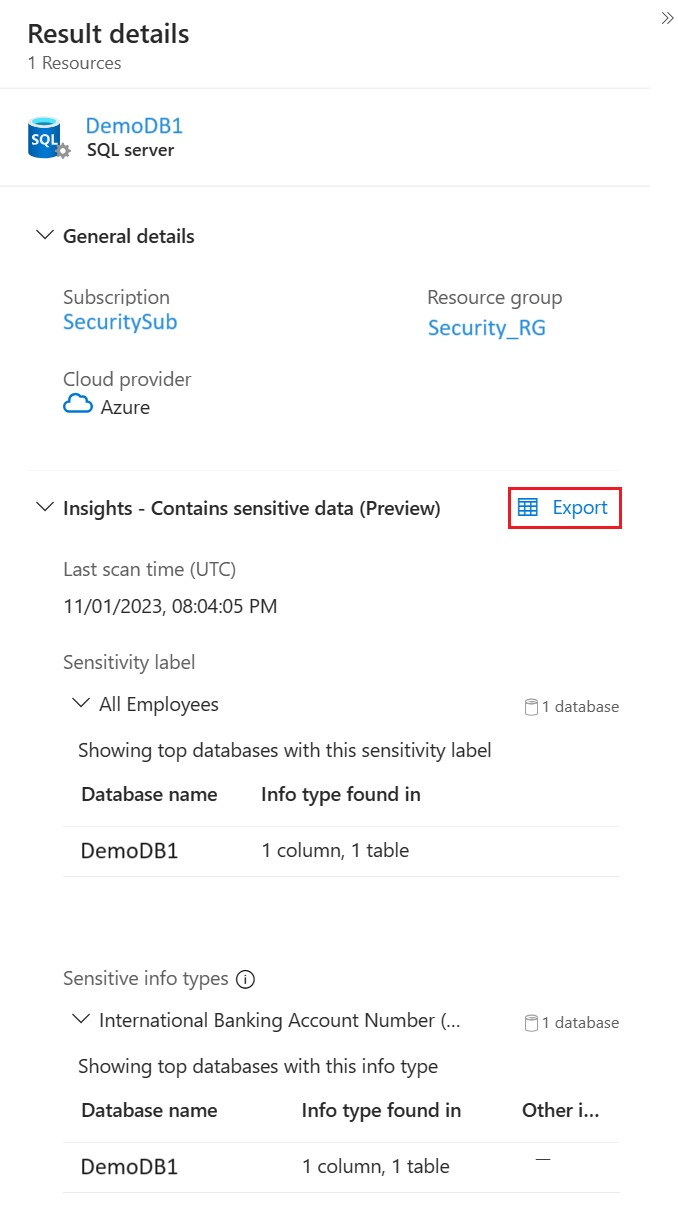

Wählen Sie zum Anzeigen vertraulicher Informationen, die in Datenressourcen erkannt wurden, den Ressourcennamen >Erkenntnisse aus. Erweitern Sie dann die Erkenntnis Enthält vertrauliche Daten.

Öffnen Sie Aktive Empfehlungen, um Schritte zur Risikominderung anzuzeigen.

Weitere Beispiele für Angriffspfade für vertrauliche Daten:

- „Ein im Internet verfügbar gemachter Azure Storage-Container mit vertraulichen Daten ist öffentlich zugänglich.“

- „Verwaltete Datenbank mit zu umfassendem Internetzugang und vertraulichen Daten erlaubt Standardauthentifizierung mit lokalem Benutzernamen/Kennwort“

- „Eine VM weist Sicherheitsrisiken mit hohem Schweregrad und Leseberechtigung für einen Datenspeicher mit vertraulichen Daten auf.“

- „Ein im Internet verfügbar gemachter AWS S3-Bucket mit vertraulichen Daten ist öffentlich zugänglich.“

- „Ein privater AWS S3-Bucket, der Daten im Internet repliziert, ist verfügbar und öffentlich zugänglich."

- „RDS Momentaufnahme ist für alle AWS-Konten öffentlich verfügbar“

Untersuchen von Risiken mit dem Cloudsicherheits-Explorer

Untersuchen Sie Datenrisiken und Offenlegung von Daten in Erkenntnissen zu Cloudsicherheitsdiagrammen mithilfe einer Abfragevorlage oder durch Definieren einer manuellen Abfrage.

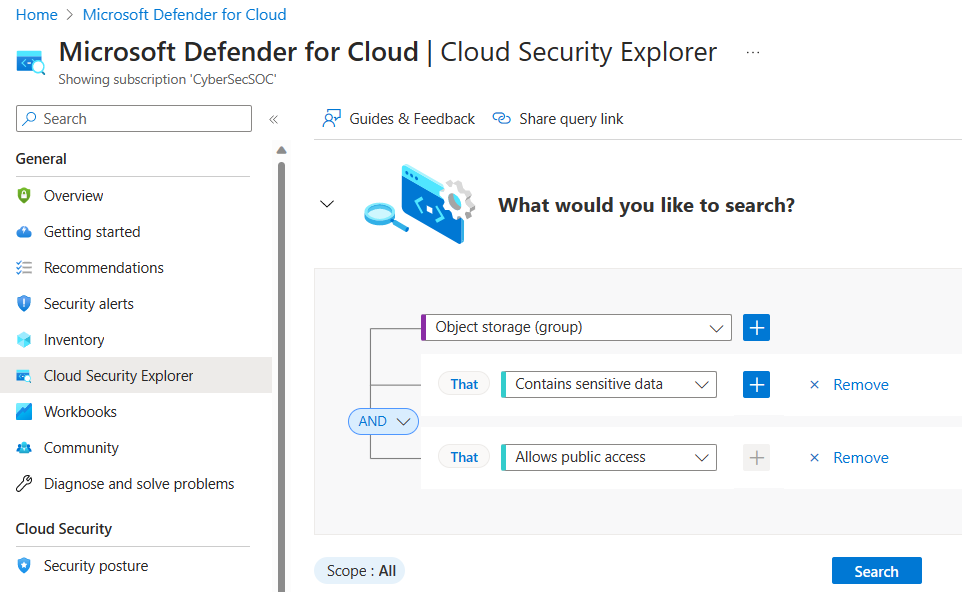

Öffnen Sie in Defender for Cloud den Cloudsicherheits-Explorer.

Sie können Ihre eigene Abfrage erstellen oder eine der Abfragevorlagen für vertrauliche Daten >Abfrage öffnen auswählen und bei Bedarf ändern. Hier sehen Sie ein Beispiel:

Abfragevorlagen verwenden

Alternativ zum Erstellen einer eigenen Abfrage können Sie vordefinierte Abfragevorlagen verwenden. Es stehen verschiedene Abfragevorlagen für vertrauliche Daten zur Verfügung. Beispiel:

- Über das Internet verfügbar gemachte Speichercontainer mit vertraulichen Daten, die einen öffentlichen Zugriff ermöglichen.

- Über das Internet verfügbar gemachte S3-Buckets mit vertraulichen Daten, die einen öffentlichen Zugriff ermöglichen

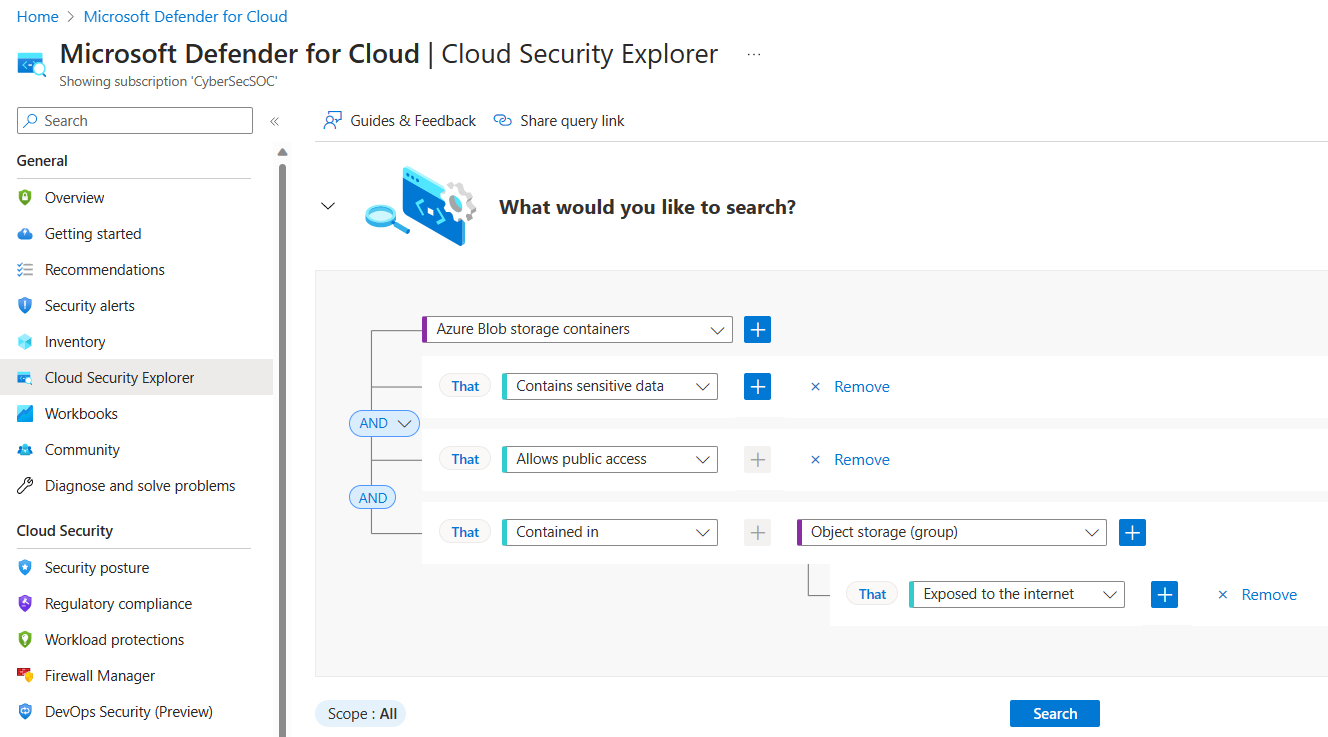

Wenn Sie eine vordefinierte Abfrage öffnen, wird sie automatisch ausgefüllt und kann bei Bedarf optimiert werden. Hier sind z. B. die vorab ausgefüllten Felder für „Im Internet verfügbar gemachte Speichercontainer mit vertraulichen Daten, die einen öffentlichen Zugriff zulassen“.

Untersuchen von Sicherheitswarnungen zu vertraulichen Daten

Wenn die Ermittlung vertraulicher Daten im Defender für Storage-Plan aktiviert wurde, können Sie Warnungen priorisieren und sich auf diejenigen konzentrieren, die sich auf Ressourcen mit vertraulichen Daten auswirken. Informieren Sie sich ausführlicher über die Überwachung von Warnungen zur Datensicherheit in Defender für Storage.

Bei PaaS-Datenbanken und S3-Buckets werden Ergebnisse an Azure Resource Graph (ARG) gemeldet, sodass Sie in Defender for Cloud Inventory auf dem Blatt mit Warnungen und Empfehlungen nach Vertraulichkeitsbezeichnungen und Typen vertraulicher Informationen filtern und sortieren können.

Exportieren von Ergebnissen

Sicherheitsadministrator*innen, die die Ergebnisse einer Suche nach vertraulichen Daten in Angriffspfaden oder im Sicherheits-Explorer überprüfen, haben häufig keinen direkten Zugriff auf die Datenspeicher. Daher müssen sie die Ergebnisse mit den Datenbesitzern teilen, die dann weitere Untersuchungen durchführen können.

Verwenden Sie zu diesem Zweck die Option Exportieren in der Erkenntnis Enthält vertrauliche Daten.

Die erstellte CSV-Datei umfasst:

- Name der Stichprobe: Je nach Ressourcentyp kann dies eine Datenbankspalte, ein Dateiname oder ein Containername sein.

- Vertraulichkeitsbezeichnung: Die Bezeichnung mit dem höchsten Rang, die in dieser Ressource gefunden wurde (gleicher Wert für alle Zeilen).

- Enthalten in: Vollständiger Pfad der Stichprobe (Dateipfad oder vollständiger Spaltenname).

- Typen vertraulicher Informationen: Entdeckte Informationstypen je Stichprobe. Wenn mehr als ein Informationstyp entdeckt wurde, wird für jeden Informationstyp eine neue Zeile hinzugefügt. Dies ermöglicht eine einfachere Filterung.

Hinweis

Mit der Option CSV-Bericht herunterladen auf der Seite des Cloudsicherheits-Explorers werden alle von der Abfrage abgerufenen Erkenntnisse in Rohdatenformat (JSON) exportiert.

Nächste Schritte

- Informieren Sie sich ausführlicher über Angriffspfade.

- Informieren Sie sich ausführlicher über den Cloudsicherheits-Explorer.