Aktivieren von Microsoft Defender für SQL Server-Instanzen auf Computern

Defender for SQL schützt Ihre IaaS SQL Server durch Ermittlung und Verringerung potenzieller Datenbankschwachstellen und Erkennung ungewöhnlicher Aktivitäten, die Bedrohungen für Ihre Datenbanken darstellen können.

Defender for Cloud schlägt Alarm, wenn es verdächtige Datenbankaktivitäten, potenziell schädliche Versuche, auf SQL-Rechner zuzugreifen oder diese auszunutzen, SQL-Injection-Angriffe, anomale Datenbankzugriffe und Abfragemuster entdeckt. Die von diesen Ereignistypen erstellten Warnungen werden auf der Referenzseite für Warnungen angezeigt.

Defender for Cloud verwendet die Sicherheitsrisikobewertung, um potenzielle Datenbanksicherheitsrisiken zu ermitteln, nachzuverfolgen und Sie bei der Behebung von Sicherheitsrisiken zu unterstützen. Bewertungsscans bieten einen Überblick über den Sicherheitszustand Ihrer SQL-Computer und liefern Einzelheiten zu allen Sicherheitsergebnissen.

Erfahren Sie mehr über die Sicherheitsrisikobewertung für Azure SQL-Server auf Computern.

Defender for SQL-Server auf Computern schützt Ihre SQL-Server, die in Azure, multicloud und sogar auf lokalen Computern gehostet werden.

Erfahren Sie mehr über SQL Server in Virtual Machines.

Für lokale SQL-Servern erfahren Sie mehr über Azure Arc-fähige SQL Server und wie Sie den Log Analytics-Agent auf Windows-Computern ohne Azure Arc installieren.

Für SQL-Multicloudserver:

Verbinden von GCP-Projekten mit Microsoft Defender für Cloud

Hinweis

Müssen Sie den Datenbankschutz für Ihre SQL-Server in einer Multicloudumgebung über den AWS-Connector oder den GCP-Connector aktivieren.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Preise: | Microsoft Defender für SQL Server-Instanzen auf Computern werden gemäß den Angaben in der Preisübersicht abgerechnet. |

| Geschützte SQL-Versionen: | SQL Server-Version: 2012, 2014, 2016, 2017, 2019, 2022 - SQL auf virtuellen Azure-Computern - SQL Server auf Servern mit Azure Arc-Unterstützung |

| Clouds: |

Aktivieren von Defender für SQL auf Nicht-Azure-Computern mit dem AMA-Agent

Voraussetzungen für das Aktivieren von Defender für SQL auf Nicht-Azure-Computern

Ein aktives Azure-Abonnement.

Abonnementbesitzer-Berechtigungen für das Abonnement, in dem Sie die Richtlinie zuweisen möchten.

Voraussetzungen für SQL Server auf Computern:

- Berechtigungen: Der Windows-Benutzer, der den SQL Server-Computer verwendet, muss über die Rolle Systemadministrator für die Datenbank verfügen.

- Erweiterungen: Die folgenden Erweiterungen sollten der Positivliste hinzugefügt werden:

- Defender für SQL (IaaS und Arc):

- Herausgeber: Microsoft.Azure.AzureDefenderForSQL

- Typ: AdvancedThreatProtection.Windows

- SQL-IaaS-Erweiterung (IaaS):

- Herausgeber: Microsoft.SqlServer.Management

- Typ: SqlIaaSAgent

- SQL-IaaS-Erweiterung (Arc):

- Herausgeber: Microsoft.AzureData

- Typ: WindowsAgent.SqlServer

- AMA-Erweiterung (IaaS und Arc):

- Herausgeber: Microsoft.Azure.Monitor

- Typ: AzureMonitorWindowsAgent

- Defender für SQL (IaaS und Arc):

Namenskonventionen in der Positivliste der Richtlinie „Verweigern“

Defender für SQL verwendet beim Erstellen der Ressourcen die folgende Namenskonvention:

- Datensammlungsregel (Data Collection Rule, DCR):

MicrosoftDefenderForSQL--dcr - Datensammlungsregelzuordnung (Data Collection Rule Association, DCRA):

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Ressourcengruppe:

DefaultResourceGroup- - Log Analytics-Arbeitsbereich:

D4SQL--

- Datensammlungsregel (Data Collection Rule, DCR):

Defender für SQL verwendet MicrosoftDefenderForSQL als createdBy-Datenbanktag.

Schritte zum Aktivieren von Defender für SQL auf Nicht-Azure-Computern

Verbinden Sie SQL Server mit Azure Arc. Weitere Informationen zu den unterstützten Betriebssystemen, der Konnektivitätskonfiguration und den erforderlichen Berechtigungen finden Sie in der folgenden Dokumentation:

Nach der Installation von Azure Arc wird die Azure-Erweiterung für SQL Server automatisch auf dem Datenbankserver installiert. Weitere Informationen finden Sie unter Verwalten der automatischem Verbindung von SQL Server mit Azure Arc-Unterstützung.

Aktivieren von Defender für SQL

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie im Menü von Defender for Cloud die Option Umgebungseinstellungen aus.

Wählen Sie das relevante Abonnement aus.

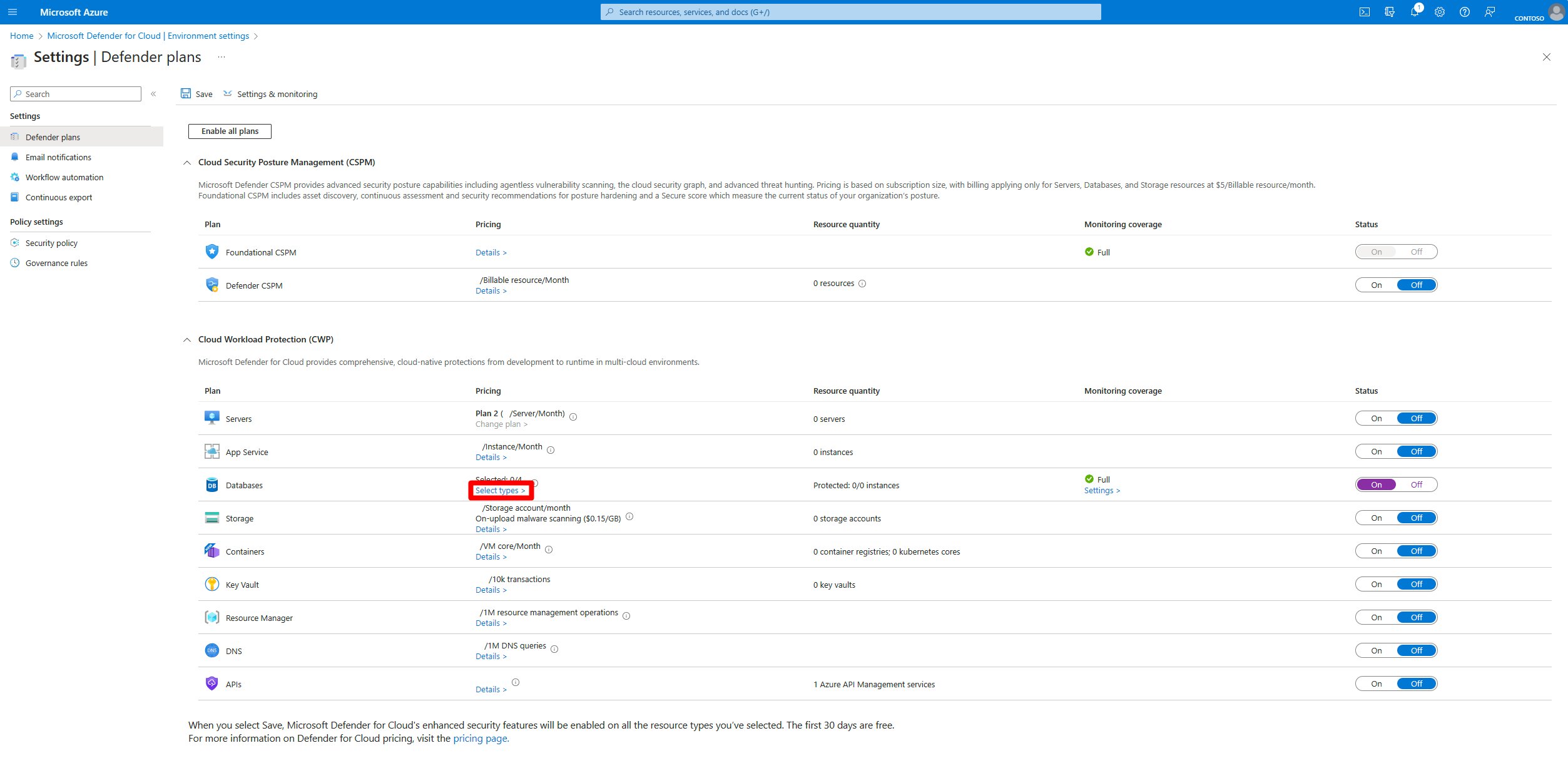

Suchen Sie auf der Seite „Defender-Pläne“ nach dem Datenbankplan, und wählen Sie Typen auswählen aus.

Schalten Sie im Fenster Ressourcentypenauswahl den SQL-Server auf Computern auf Ein um.

Wählen Sie Continue (Weiter) aus.

Wählen Sie Speichern.

Nach der Aktivierung verwenden Sie eine der folgenden Richtlinieninitiativen:

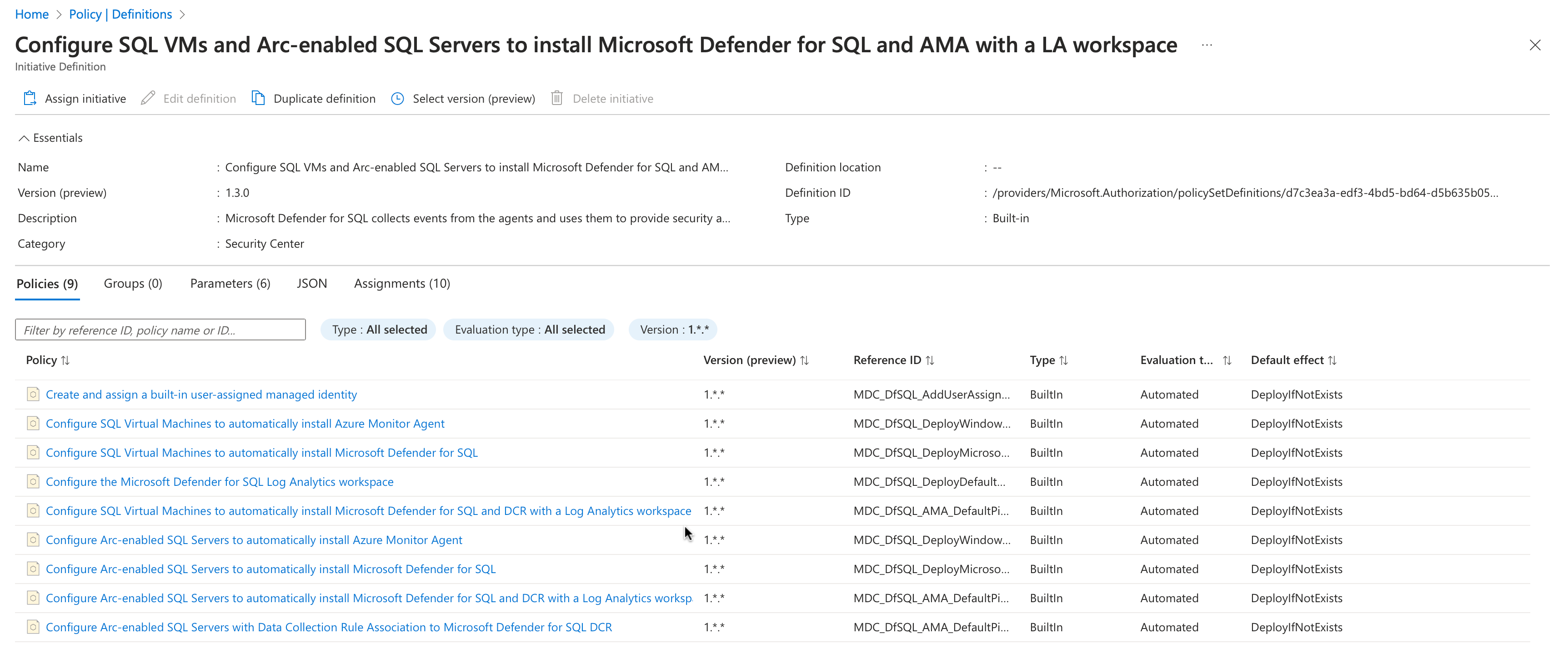

- Für einen Log Analytics-Standardarbeitsbereich konfigurieren Sie SQL-VMs und SQL Server-Instanzen mit Azure Arc-Unterstützung zum Installieren von Microsoft Defender für SQL und Azure Monitor-Agent (AMA) mit einem Log Analytics-Standardarbeitsbereich. Dadurch werden Ressourcengruppen mit Datensammlungsregeln (Data Collection Rules, DCRs) und einem Log Analytics-Standardarbeitsbereich erstellt. Weitere Informationen zum Log Analytics-Arbeitsbereich finden Sie unter Übersicht über Log Analytics-Arbeitsbereiche.

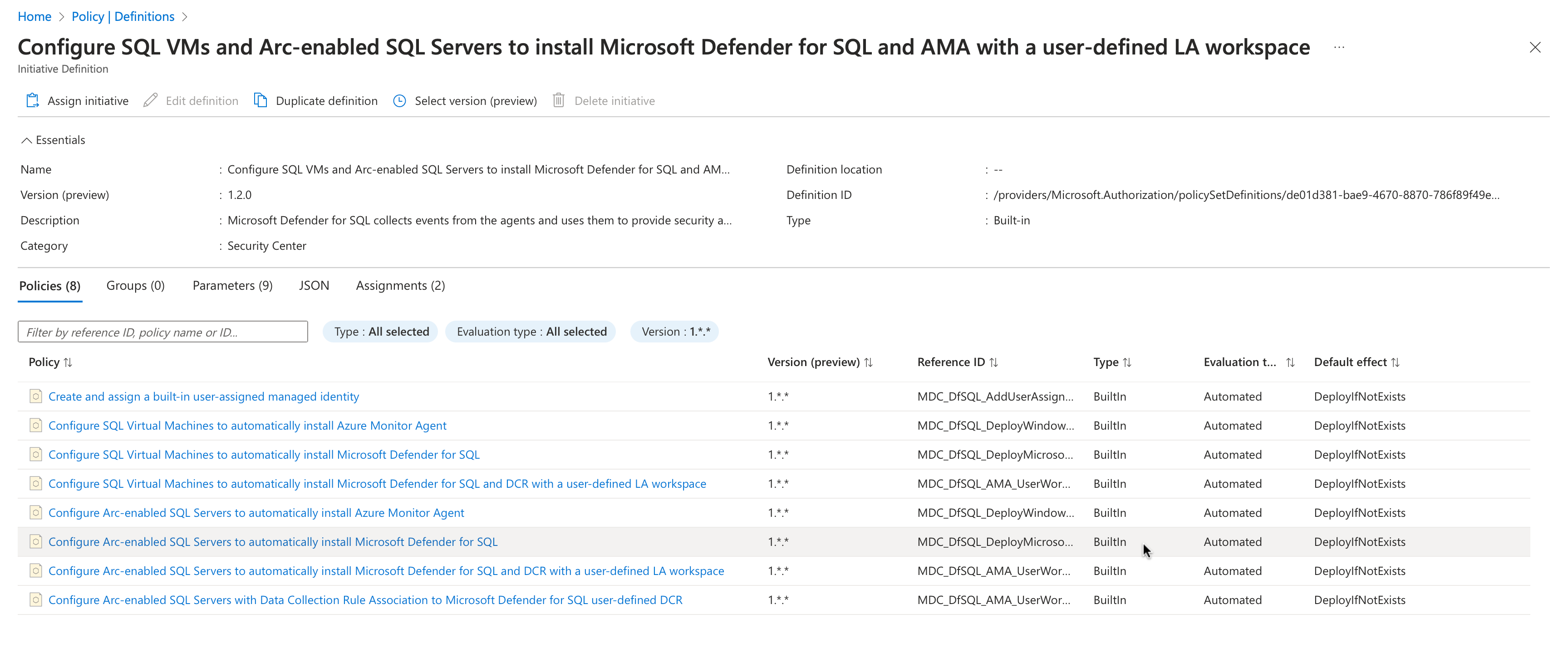

- Konfigurieren Sie SQL-VMs und SQL Server-Instanzen mit Azure Arc-Unterstützung zum Installieren von Microsoft Defender für SQL und Azure Monitor-Agent (AMA) mit einem benutzerdefinierten Log Analytics-Arbeitsbereich. Dadurch wird eine Ressourcengruppe mit Datensammlungsregeln und einem benutzerdefinierten Log Analytics-Arbeitsbereich in der vordefinierten Region erstellt. Während dieses Prozesses installieren Sie den Azure Monitor-Agent. Weitere Informationen zu den Optionen für die Installation des AMA finden Sie in den Voraussetzungen für die Installation des Azure Monitor-Agents.

Bei den Versionen 2017 und älter ist zum Abschließen des Installationsprozesses ein Neustart der SQL Server-Instanz erforderlich.

Aktivieren von Defender für SQL auf Azure-VMs mit dem AMA-Agent

Voraussetzungen für das Aktivieren von Defender für SQL auf Azure-VMs

- Ein aktives Azure-Abonnement.

- Abonnementbesitzer-Berechtigungen für das Abonnement, in dem Sie die Richtlinie zuweisen möchten.

- Voraussetzungen für SQL Server auf Computern:

- Berechtigungen: Der Windows-Benutzer, der den SQL Server-Computer verwendet, muss über die Rolle Systemadministrator für die Datenbank verfügen.

- Erweiterungen: Die folgenden Erweiterungen sollten der Positivliste hinzugefügt werden:

- Defender für SQL (IaaS und Arc):

- Herausgeber: Microsoft.Azure.AzureDefenderForSQL

- Typ: AdvancedThreatProtection.Windows

- SQL-IaaS-Erweiterung (IaaS):

- Herausgeber: Microsoft.SqlServer.Management

- Typ: SqlIaaSAgent

- SQL-IaaS-Erweiterung (Arc):

- Herausgeber: Microsoft.AzureData

- Typ: WindowsAgent.SqlServer

- AMA-Erweiterung (IaaS und Arc):

- Herausgeber: Microsoft.Azure.Monitor

- Typ: AzureMonitorWindowsAgent

- Defender für SQL (IaaS und Arc):

- Da Sie beim Aktivieren der automatischen Bereitstellung eine Ressourcengruppe in USA, Osten erstellen, muss diese Region zugelassen werden. Andernfalls kann Defender für SQL den Installationsprozess nicht erfolgreich abschließen.

Schritte zum Aktivieren von Defender für SQL auf Azure-VMs

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie im Menü von Defender for Cloud die Option Umgebungseinstellungen aus.

Wählen Sie das relevante Abonnement aus.

Suchen Sie auf der Seite „Defender-Pläne“ nach dem Datenbankplan, und wählen Sie Typen auswählen aus.

Schalten Sie im Fenster Ressourcentypenauswahl den SQL-Server auf Computern auf Ein um.

Wählen Sie Continue (Weiter) aus.

Wählen Sie Speichern.

Nach der Aktivierung verwenden Sie eine der folgenden Richtlinieninitiativen:

- Für einen Log Analytics-Standardarbeitsbereich konfigurieren Sie SQL-VMs und SQL Server-Instanzen mit Azure Arc-Unterstützung zum Installieren von Microsoft Defender für SQL und Azure Monitor-Agent (AMA) mit einem Log Analytics-Standardarbeitsbereich. Dadurch werden eine Ressourcengruppe in USA, Osten und eine verwaltete Identität erstellt. Weitere Informationen zur Verwendung der verwalteten Identität finden Sie unter Beispiele für Resource Manager-Vorlagen für Agents in Azure Monitor. Außerdem wird eine Ressourcengruppe erstellt, die eine Datensammlungsregel und einen Log Analytics-Standardarbeitsbereich enthält. Alle Ressourcen werden unter dieser einzelnen Ressourcengruppe konsolidiert. Die Datensammlungsregel und der Log Analytics-Standardarbeitsbereich werden entsprechend der Region der VM erstellt.

- Konfigurieren Sie SQL-VMs und SQL Server-Instanzen mit Azure Arc-Unterstützung zum Installieren von Microsoft Defender für SQL und Azure Monitor-Agent (AMA) mit einem benutzerdefinierten Log Analytics-Arbeitsbereich. Dadurch werden eine Ressourcengruppe in USA, Osten und eine verwaltete Identität erstellt. Weitere Informationen zur Verwendung der verwalteten Identität finden Sie unter Beispiele für Resource Manager-Vorlagen für Agents in Azure Monitor. Außerdem wird eine Ressourcengruppe mit einer Datensammlungsregel und einem benutzerdefinierten Log Analytics-Arbeitsbereich in der vordefinierten Region erstellt.

Bei den Versionen 2017 und älter ist zum Abschließen des Installationsprozesses ein Neustart der SQL Server-Instanz erforderlich.

Häufig gestellte Fragen

Wie lange dauert es nach Abschluss der Bereitstellung, bis eine erfolgreiche Bereitstellung angezeigt wird?

Sofern alle Voraussetzungen erfüllt sind, dauert die Aktualisierung des Schutzstatus durch die SQL-IaaS-Erweiterung etwa 30 Minuten.

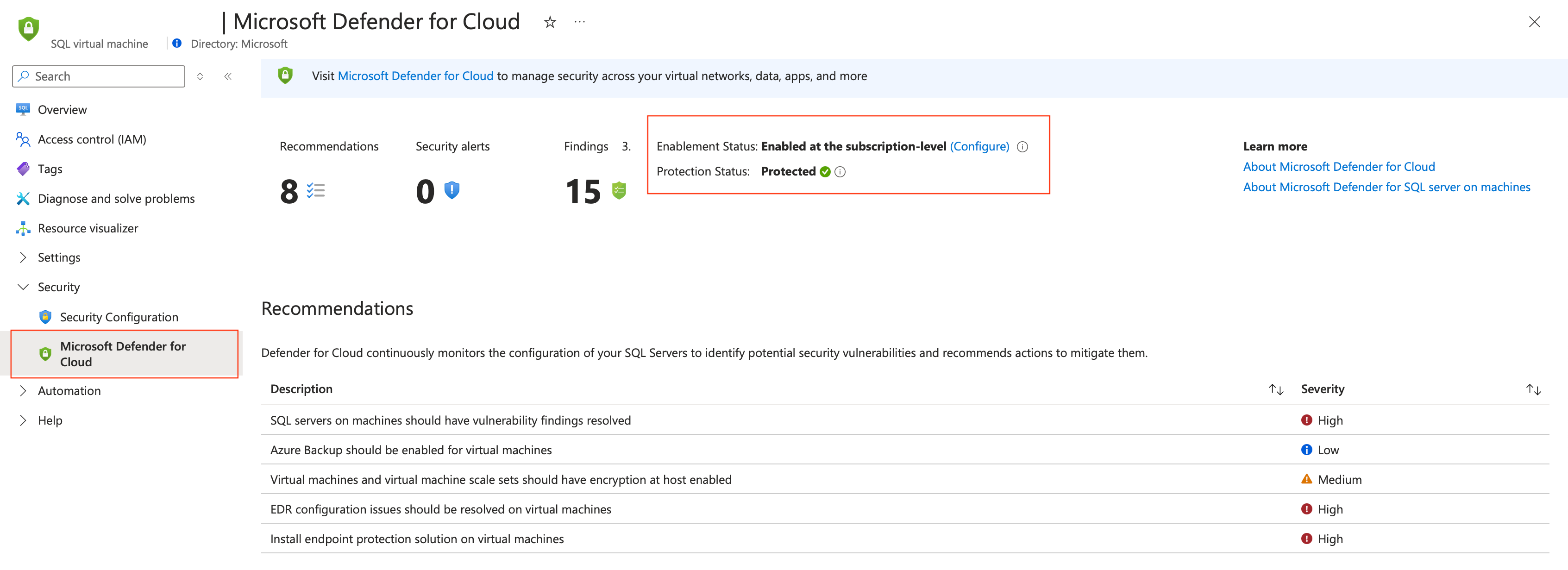

Wie kann ich überprüfen, ob meine Bereitstellung erfolgreich war und meine Datenbank jetzt geschützt ist?

- Geben Sie in der Suchleiste oben im Azure-Portal Ihre Benutzer-ID ein.

- Wählen Sie auf der Registerkarte Sicherheit die Option Defender for Cloud aus.

- Überprüfen Sie den Schutzstatus. Wenn der Status Geschützt lautet, war die Bereitstellung erfolgreich.

Wozu dient die verwaltete Identität, die während des Installationsprozesses auf Azure SQL-VMs erstellt wird?

Die verwaltete Identität ist Teil der Azure Policy-Richtlinie, die vom AMA gepusht wird. Sie wird vom AMA für den Zugriff auf die Datenbank verwendet, um die Daten zu sammeln und über den Log Analytics-Arbeitsbereich an Defender for Cloud zu senden. Weitere Informationen zur Verwendung der verwalteten Identität finden Sie unter Beispiele für Resource Manager-Vorlagen für Agents in Azure Monitor.

Kann ich eine eigene Datensammlungsregel oder verwaltete Identität verwenden, anstatt diese von Defender for Cloud neu erstellen zu lassen?

Ja. Mit dem folgenden Skript können Sie eine eigene Identität oder Datensammlungsregel angeben. Weitere Informationen finden Sie unter Enable Microsoft Defender for SQL servers on machines at scale.

Wie kann ich SQL Server-Instanzen auf Computern mit AMA im großen Stil aktivieren?

Unter Enable Microsoft Defender for SQL servers on machines at scale erfahren Sie, wie Sie die automatische Bereitstellung von Microsoft Defender für SQL für mehrere Abonnements gleichzeitig aktivieren. Der Artikel gilt für SQL Server-Instanzen, die auf Azure-VMs gehostet werden, für lokale Umgebungen und SQL Server-Instanzen mit Azure Arc-Unterstützung.

Welche Tabellen werden im Log Analytics-Arbeitsbereich mit AMA verwendet?

Defender für SQL auf SQL-VMs und SQL Server-Instanzen mit Azure Arc-Unterstützung verwendet den Log Analytics-Arbeitsbereich, um Daten aus der Datenbank in das Defender for Cloud-Portal zu übertragen. Dies bedeutet, dass keine Daten lokal im Log Analytics-Arbeitsbereich gespeichert werden. Die Tabellen im Log Analytics-Arbeitsbereich namens SQLAtpStatus und SqlVulnerabilityAssessmentScanStatus werden eingestellt, wenn Microsoft Monitoring Agent (MMA) veraltet ist. Der ATP- und VA-Status können im Defender for Cloud-Portal angezeigt werden.

Wie sammelt Defender für SQL Protokolle von der SQL Server-Instanz?

Ab SQL Server 2017 verwendet Defender für SQL Xevent. In früheren Versionen von SQL Server sammelt Defender für SQL die Protokolle mithilfe der SQL Server-Überwachungsprotokolle.

In der Richtlinieninitiative wird ein Parameter namens enableCollectionOfSqlQueriesForSecurityResearch angezeigt. Bedeutet dies, dass meine Daten zur Analyse gesammelt werden?

Dieser Parameter wird derzeit nicht verwendet. Der Standardwert ist false. Sofern Sie den Wert nicht proaktiv ändern, bleibt der Parameter auf „false“ gesetzt. Dieser Parameter hat keine Auswirkungen.

Zugehöriger Inhalt

Zugehörige Informationen finden Sie in den folgenden Ressourcen:

- Wie Microsoft Defender für Azure SQL SQL-Server überall schützen kann.

- Sicherheitswarnungen für Azure SQL-Datenbank und Azure Synapse Analytics

- Sehen Sie sich häufige Fragen zu Defender für Datenbanken an.