Aktivieren der Überprüfung ohne Agent für VMs

Die agentlose Überprüfung ermöglicht Einblick in installierte Software und Softwarerisiken in Ihren Workloads, um die Sicherheitsrisikobewertung auf Serverworkloads zu erweitern, ohne dass ein Agent für die Sicherheitsbewertung installiert ist.

Die Sicherheitsrisikobewertung ohne Agent verwendet das Microsoft Defender-Modul für die Sicherheitsrisikoverwaltung, um Sicherheitsrisiken in der auf Ihren VMs installierten Software zu bewerten, ohne dass Defender for Endpoint installiert werden muss. Die Ergebnisse der Sicherheitsrisikobewertung für Softwarebestand und Sicherheitsrisiken werden im gleichen Format angezeigt wie bei agentbasierten Bewertungen.

Kompatibilität mit agentbasierten Sicherheitsrisikobewertungslösungen

Defender for Cloud unterstützt bereits verschiedene Agent-basierte Sicherheitsrisikoüberprüfungen, einschließlich Microsoft Defender-Sicherheitsrisikoverwaltung (Microsoft Defender Vulnerability Management, MDVM), BYOL. Die agentlose Überprüfung erweitert die Sichtbarkeit von Defender for Cloud auf mehr Geräte.

Wenn Sie die agentlose Sicherheitsrisikobewertung aktivieren, gilt:

Wenn sie keine integrierten Lösungen für die Sicherheitsrisikobewertung auf einem Ihrer VMs in Ihrem Abonnement aktiviert haben, aktiviert Defender for Cloud MDVM standardmäßig automatisch.

Wenn Sie Microsoft Defender-Sicherheitsrisikoverwaltung als Teil einer Integration mit Microsoft Defender for Endpoint auswählen, zeigt Defender for Cloud eine einheitliche und konsolidierte Ansicht an, die die Abdeckung und Aktualität optimiert.

- Für Computer, die von nur einer der Quellen (Microsoft Defender-Sicherheitsrisikoverwaltung oder ohne Agents) abgedeckt werden, werden die Ergebnisse der jeweiligen Quelle angezeigt.

- Für Computer, die von beiden Quellen abgedeckt werden, werden die agentenbasierte Ergebnisse nur angezeigt, um die Aktualität zu erhöhen.

Wenn Sie Sicherheitsrisikobewertung mit BYOL-Integration auswählen, zeigt Defender for Cloud standardmäßig die Agent-basierten Ergebnisse an. Ergebnisse der Überprüfung ohne Agent werden für Computer, auf denen kein Agent installiert ist, oder für Computern angezeigt, von denen Ergebnisse nicht ordnungsgemäß gemeldet werden.

Um das Standardverhalten so zu ändern, dass immer Ergebnisse der MDVM (unabhängig davon, ob der Agent Lösung eines Drittanbieters ist) angezeigt werden, wählen Sie die Einstellung für die Microsoft Defender-Sicherheitsrisikoverwaltung in der Sicherheitsrisikobewertungslösung aus.

Aktivieren der agentlosen Überprüfung für Computer

Wenn Sie Cloud Security Posture Management (CSPM) oder Defender for Servers P2 aktivieren, ist die agentlose Überprüfung standardmäßig aktiviert.

Wenn Defender for Servers P2 bereits aktiviert und die agentlose Überprüfung deaktiviert ist, müssen Sie die agentlose Überprüfung manuell aktivieren.

Sie können die Überprüfung ohne Agent aktivieren

Hinweis

Die Schadsoftwareüberprüfung ohne Agent ist nur verfügbar, wenn Sie den Defender for Servers-Plan 2 aktiviert haben.

Agentlose Sicherheitsrisikobewertung in Azure

So aktivieren Sie die agentlose Sicherheitsrisikobewertung in Azure:

Öffnen Sie im Menü von Defender für Cloud Umgebungseinstellungen.

Wählen Sie das relevante Abonnement aus.

Wählen Sie für den Defender Cloud Security Posture Management (CSPM)- oder Defender for Servers P2-Plan Einstellungen aus.

Die Einstellungen für die Überprüfung ohne Agent werden von Defender Cloud Security Posture Management (CSPM) und Defender for Servers P2 gemeinsam verwendet. Wenn Sie die agentlose Überprüfung für einen der beiden Pläne aktivieren, wird die Einstellung für beide Pläne aktiviert.

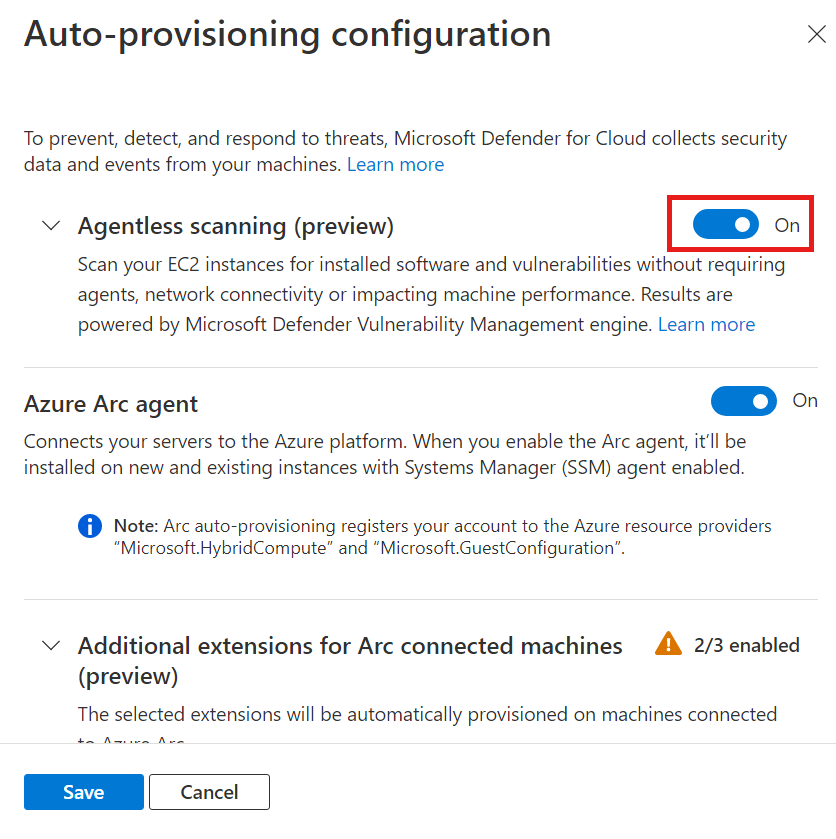

Aktivieren Sie im Bereich für die Einstellungen Überprüfung ohne Agent für Computer.

Wählen Sie Speichern.

So aktivieren Sie das Scannen von mit CMK verschlüsselten Datenträgern in Azure (Vorschau):

Damit das agentlose Scannen Azure-VMs mit CMK-verschlüsselten Festplatten abdecken kann, müssen Sie Defender for Cloud zusätzliche Berechtigungen zum Erstellen einer sicheren Kopie dieser Festplatten erteilen. Dazu sind zusätzliche Berechtigungen für Schlüsseltresore erforderlich, die für die CMK-Verschlüsselung Ihrer virtuellen Computer verwendet werden.

Um die Berechtigungen manuell zuzuweisen, befolgen Sie die folgenden Anweisungen entsprechend dem Typ Ihres Schlüsseltresors:

- Für Schlüsseltresore, die keine RBAC-Berechtigungen verwenden, weisen Sie „Microsoft Defender for Cloud Servers Scanner Resource Provider“ (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) diese Berechtigungen zu: Key Get, Key Wrap, Key Unwrap. - Für Schlüsseltresor3 mit RBAC-Berechtigungen weisen Sie „Microsoft Defender for Cloud Server Scanner Resource Provider“ (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) der integrierten Rolle Key Vault Crypto Service Encryption User zu.

Um diese Berechtigungen im großen Stil zuzuweisen, können Sie auch dieses Skript verwenden.

Weitere Informationen finden Sie unter Berechtigungen für agentloses Scannen.

Agentlose Sicherheitsrisikobewertung in AWS

Öffnen Sie im Menü von Defender für Cloud Umgebungseinstellungen.

Wählen Sie das entsprechende Konto aus.

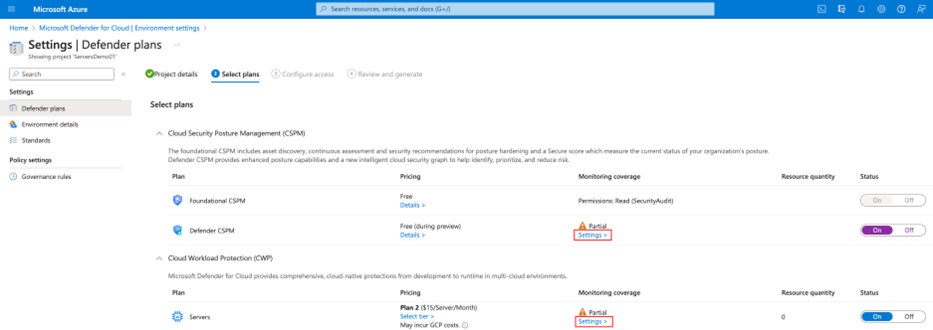

Wählen Sie für den Defender Cloud Security Posture Management (CSPM)- oder Defender for Servers P2-Plan Einstellungen aus.

Wenn Sie die agentlose Überprüfung für einen der beiden Pläne aktivieren, gilt die Einstellung für beide Pläne.

Aktivieren Sie im Bereich für die Einstellungen Überprüfung ohne Agent für Computer.

Wählen Sie Speichern und Weiter: Zugriff konfigurieren aus.

Laden Sie die Vorlage „CloudFormation“ herunter.

Erstellen Sie mithilfe der heruntergeladenen CloudFormation-Vorlage den Stapel in AWS gemäß den Anweisungen auf dem Bildschirm. Wenn Sie das Onboarding für ein Verwaltungskonto durchführen, müssen Sie die CloudFormation-Vorlage sowohl als Stack als auch als StackSet ausführen. Connectors werden für die Mitgliedskonten bis zu 24 Stunden nach dem Onboarding erstellt.

Wählen Sie Weiter: Überprüfen und generieren aus.

Wählen Sie Aktualisieren aus.

Nachdem die Überprüfung ohne Agent aktiviert wurde, werden Informationen zu Softwarebestand und Sicherheitsrisiken in Defender for Cloud automatisch aktualisiert.

Aktivieren der Überprüfung ohne Agent in GCP

Wählen Sie in Microsoft Defender for Cloud Umgebungseinstellungen aus.

Wählen Sie das relevante Projekt oder die relevante Organisation aus.

Wählen Sie für den Defender Cloud Security Posture Management (CSPM)- oder Defender for Servers P2-Plan Einstellungen aus.

Schalten Sie die Überprüfung ohne Agent auf Ein.

Wählen Sie Speichern und Weiter: Zugriff konfigurieren aus.

Kopieren Sie das Onboardingskript.

Führen Sie das Onboardingskript in der GCP-Organisation/im Projektbereich (GCP-Portal oder gcloud-CLI) aus.

Wählen Sie Weiter: Überprüfen und generieren aus.

Wählen Sie Aktualisieren aus.

Testen der Bereitstellung der Überprüfung auf Schadsoftware ohne Agent

Sicherheitswarnungen werden im Portal nur angezeigt, wenn Bedrohungen in Ihrer Umgebung erkannt werden. Wenn Sie keine Warnungen erhalten, liegt dies möglicherweise daran, dass es in Ihrer Umgebung keine Bedrohungen gibt. Sie können testen, ob das Gerät ordnungsgemäß eingebunden ist und Berichte an Defender for Cloud übermittelt, indem Sie eine Testdatei erstellen.

Erstellen einer Testdatei für Linux

Öffnen Sie in der VM ein Terminalfenster.

Führen Sie den folgenden -Befehl aus:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

Die Warnung MDC_Test_File malware was detected (Agentless) wird innerhalb von 24 Stunden auf der Seite Defender for Cloud Warnungen und im Defender XDR-Portal angezeigt.

Erstellen einer Testdatei für Windows

Erstellen einer Testdatei mit einem Textdokument

Erstellen Sie eine Textdatei auf Ihrer VM.

Fügen Sie den Text

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$in die Textdatei ein.Wichtig

Stellen Sie sicher, dass in der Textdatei keine zusätzlichen Leerzeichen oder Zeilen vorhanden sind.

Speichern Sie die Datei .

Öffnen Sie die Datei, um zu überprüfen, ob sie den Inhalt aus Phase 2 enthält.

Die Warnung MDC_Test_File malware was detected (Agentless) wird innerhalb von 24 Stunden auf der Seite Defender for Cloud Warnungen und im Defender XDR-Portal angezeigt.

Erstellen einer Testdatei mit PowerShell

Öffnen Sie in Ihrer VM PowerShell.

Führen Sie das folgende Skript aus.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

Die Warnung MDC_Test_File malware was detected (Agentless) wird innerhalb von 24 Stunden auf der Seite Defender for Cloud Warnungen und im Defender XDR-Portal angezeigt.

Ausschließen von Computern aus der Überprüfung

Die agentlose Überprüfung gilt für alle infrage kommenden Computer im Abonnement. Um eine Überprüfung bestimmter Computer zu verhindern, können Sie Computer basierend auf den bereits vorhandenen Umgebungstags aus der agentlosen Überprüfung ausschließen. Wenn Defender for Cloud die fortlaufende Ermittlung für Computer ausführt, werden ausgeschlossene Computer übersprungen.

So konfigurieren Sie Computer für den Ausschluss:

Wählen Sie in Microsoft Defender for Cloud Umgebungseinstellungen aus.

Wählen Sie das relevante Abonnement oder den relevanten Multicloud-Connector aus.

Wählen Sie für den Defender Cloud Security Posture Management (CSPM)- oder Defender for Servers P2-Plan Einstellungen aus.

Wählen Sie für die agentlose Überprüfung Konfiguration bearbeiten aus.

Geben Sie den Tagnamen und -wert für die Computer ein, die Sie ausschließen möchten. Sie können

multiple tag:value-Paare eingeben.

Wählen Sie Speichern.

Zugehöriger Inhalt

Weitere Informationen zu: