Defender for Cloud erfasst Daten von Ihren virtuellen Azure-Computern (VMs), VM-Skalierungsgruppen, IaaS-Containern und Nicht-Azure-Computern (auch lokal), um sie auf Sicherheitslücken und Bedrohungen zu überwachen. Mit dem Log Analytics-Agent, der verschiedene sicherheitsrelevante Konfigurationen und Ereignisprotokolle auf dem Computer liest und die Daten zur Analyse in Ihren Arbeitsbereich kopiert, werden Daten gesammelt.

Datensammlung

Wie aktiviere ich die Datensammlung?

Die Datensammlung wird automatisch aktiviert, wenn Sie einen Defender-Plan aktivieren, der eine Überwachungskomponente erfordert.

Was passiert, wenn die Datensammlung aktiviert wird?

Bei aktivierter automatischer Bereitstellung wird der Log Analytics-Agent von Defender for Cloud auf allen unterstützten und neu erstellten virtuellen Azure-Computern verwendet. Die automatische Bereitstellung wird empfohlen, die manuelle Agent-Installation ist jedoch ebenfalls verfügbar. Erfahren Sie, wie Sie die Log Analytics-Agent-Erweiterung installieren.

Der Agent aktiviert das Prozesserstellungsereignis 4688 und das Feld CommandLine im Ereignis 4688. Auf dem virtuellen Computer erstellte neue Prozesse werden von dem EventLog aufgezeichnet und von den Erkennungsdiensten in Defender for Cloud überwacht. Weitere Informationen zu den für jeden neuen Prozess aufgezeichneten Details finden Sie unter Description Fields in 4688 (Beschreibungsfelder in 4688). Außerdem sammelt der Agent die auf dem virtuellen Computer erstellten 4688-Ereignisse und speichert sie in der Suche.

Defender for Cloud konfiguriert eine lokale AppLocker-Richtlinie im Audit-Modus, um alle Anwendungen zuzulassen. Diese Richtlinie bewirkt, dass AppLocker Ereignisse generiert, die dann von Defender for Cloud gesammelt und genutzt werden. Es ist wichtig zu beachten, dass diese Richtlinie nicht auf Computern konfiguriert wird, auf denen bereits eine AppLocker-Richtlinie konfiguriert ist.

Wenn Defender for Cloud verdächtige Aktivitäten auf dem virtuellen Computer erkennt, erhält der Kunde eine E-Mail-Benachrichtigung, sofern Sicherheitskontaktinformationen bereitgestellt wurden. Außerdem wird eine Warnung auf dem Sicherheitswarnungsdashboard von Defender für Cloud angezeigt.

Agents

Was ist der Log Analytics-Agent?

Zur Überwachung auf Sicherheitsrisiken und Bedrohungen ist Microsoft Defender for Cloud vom Log Analytics-Agent abhängig. Dieser Agent wird auch vom Azure Monitor-Dienst verwendet.

Der Agent wird manchmal als Microsoft Monitoring Agent (oder „MMA“ bezeichnet) bezeichnet.

Der Agent sammelt verschiedene sicherheitsrelevante Konfigurationsdetails und Ereignisprotokolle von verbundenen Computern und kopiert die Daten zur weiteren Analyse in den Log Analytics-Arbeitsbereich. Beispiele für Daten dieser Art: Betriebssystemtyp und -version, Betriebssystemprotokolle (Windows-Ereignisprotokolle), ausgeführte Prozesse, Computername, IP-Adressen und angemeldeter Benutzer.

Stellen Sie sicher, dass auf ihren Computern eines der unterstützten Betriebssysteme für den Agent ausgeführt wird, wie auf den folgenden Seiten beschrieben:

Log Analytics-Agent für von Windows unterstützte Betriebssysteme

Log Analytics-Agent für von Linux unterstützte Betriebssysteme

Weitere Informationen zu denvom Log Analytics-Agent gesammelten Daten.

Wann kommt eine VM für die automatische Bereitstellung der Log Analytics-Agent-Installation infrage?

Windows- oder Linux-IaaS-VMs kommen unter folgenden Voraussetzungen infrage:

- Die Log Analytics-Agent-Erweiterung ist derzeit nicht auf der VM installiert.

- Die VM wird ausgeführt.

- Der Azure-VM-Agent für Windows oder Linux ist installiert.

- Die VM wird nicht als Appliance z. B. als Web Application Firewall oder Firewall der nächsten Generation verwendet.

Welche Sicherheitsereignisse erfasst der Log Analytics-Agent?

Eine vollständige Liste mit den Sicherheitsereignissen, die vom Agent gesammelt werden, finden Sie unter Welche Ereignistypen werden für die Einstellungen „Allgemein“ und „Minimal“ gespeichert?.

Wichtig

Bei einigen Diensten, z. B. Azure Firewall, kann die Protokollierung für eine Ressource, die zahlreiche Protokolle erzeugt, Speicher in Ihrem Log Analytics-Arbeitsbereich beanspruchen. Stellen Sie sicher, dass Sie die ausführliche Protokollierung nur bei Bedarf verwenden.

Was passiert, wenn der Log Analytics-Agent bereits als Erweiterung auf der VM installiert wurde?

Wenn der Monitoring Agent als Erweiterung installiert ist, erlaubt die Konfiguration der Erweiterung auch Berichte an nur einen einzelnen Arbeitsbereich. Bereits vorhandene Verbindungen mit Benutzerarbeitsbereichen werden von Defender für Cloud nicht überschrieben. Defender for Cloud speichert Sicherheitsdaten eines virtuellen Computers in einem bereits verbundenen Arbeitsbereich, wenn darin die Lösung „Security“ oder „SecurityCenterFree“ installiert wurde. Defender for Cloud führt möglicherweise während dieses Vorgangs ein Upgrade der Erweiterungsversion auf die neueste Version durch.

Weitere Informationen finden Sie unter Automatische Bereitstellung bei einer bereits vorhandenen Agent-Installation.

Was geschieht, wenn der Log Analytics-Agent direkt ist auf dem Computer installiert wird, jedoch nicht als Erweiterung (direkter Agent)?

Wenn der Log Analytics-Agent direkt auf dem virtuellen Computer (also nicht als Azure-Erweiterung) installiert ist, installiert Defender for Cloud die Log Analytics-Agent-Erweiterung und führt ggf. ein Upgrade des Log Analytics-Agents auf die neueste Version durch.

Der installierte Agent sendet weiterhin Berichte an seine bereits konfigurierten Arbeitsbereiche und den in Defender for Cloud konfigurierten Arbeitsbereich. (Multihoming wird auf Windows-Computern unterstützt.)

Bei benutzerdefinierten Benutzerarbeitsbereichen müssen Sie die Lösung „Security“ oder „SecurityCenterFree“ darin installieren, damit Defender for Cloud Ereignisse von virtuellen Computern und Computern verarbeiten kann, die Berichte an diesen Arbeitsbereich senden.

Auf Linux-Computern wird das Agent-Multihoming noch nicht unterstützt. Wenn eine vorhandene Agent-Installation erkannt wird, verwendet Defender for Cloud nicht automatisch einen Agent und ändert nicht automatisch die Konfiguration des Computers.

Für vorhandene Computer in Abonnements, die vor dem 17. März 2019 in Defender for Cloud integriert wurden, wird Agent-Multihoming noch nicht unterstützt. Wenn eine vorhandene Agent-Installation erkannt wird, verwendet Defender for Cloud nicht automatisch einen Agent und ändert nicht automatisch die Konfiguration des Computers. Für diese Computer wird die Empfehlung „Monitoring Agent-Integritätsprobleme auf Ihren Computern beheben“ angezeigt, damit Sie die Installationsprobleme des Agents auf diesen Computern beheben können.

Weitere Informationen finden Sie im nächsten Abschnitt: Was geschieht, wenn ein System Center Operations Manager- oder OMS-Direkt-Agent bereits auf meiner VM installiert ist?

Was, wenn auf meinem virtuellen Computer bereits ein System Center Operations Manager-Agent installiert ist?

Defender for Cloud implementiert eine Azure Policy, bei der der Log Analytics-Agent nicht installiert werden kann, während der System Center Operations Manager-Agent auf dem Computer installiert ist. Beide Agents haben die Möglichkeit, mehrere Bereiche zu bedienen und Berichte für den System Center Operations Manager und den Log Analytics-Arbeitsbereich zu erstellen. Der Operations Manager-Agent und der Log Analytics-Agent teilen gemeinsame Runtime-Bibliotheken. Hinweis: Falls Version 2012 des Operations Manager-Agents installiert ist, aktivieren Sie die automatische Bereitstellung nicht (Verwaltungsfunktionen können verloren gehen, wenn der Operations Manager-Server auch Version 2012 aufweist).

Welche Auswirkung hat die Entfernung dieser Erweiterungen?

Wenn Sie die Microsoft Monitoring-Erweiterung entfernen, kann Defender for Cloud keine Sicherheitsdaten des virtuellen Computers erfassen, und einige Sicherheitsempfehlungen und Warnungen sind nicht verfügbar. Innerhalb von 24 Stunden erkennt Defender für Cloud, dass die Erweiterung auf dem virtuellen Computer fehlt, und installiert sie erneut.

Wie verhindere ich die automatische Agent-Installation und die Arbeitsbereicherstellung?

Die Bereitstellung von Erweiterungen mit Defender for Cloud wird dringend empfohlen, um Sicherheitswarnungen und -empfehlungen zu Systemupdates, Sicherheitsrisiken für das Betriebssystem und Endpoint Protection zu erhalten. Das Deaktivieren von Erweiterungen schränkt diese Warnungen und Empfehlungen ein. Sie können aber die automatische Bereitstellung für einen bestimmten Agent oder eine bestimmte Erweiterung deaktivieren:

Führen Sie die folgenden Schritte aus, um die automatische Bereitstellung für einen bestimmten Agent oder eine bestimmte Erweiterung zu deaktivieren:

Öffnen Sie im Azure-Portal den Dienst Defender für Cloud, und klicken Sie auf Umgebungseinstellungen.

Wählen Sie das relevante Abonnement aus.

Klicken Sie in der Spalte für die Überwachungsabdeckung des Defender for Server-Plans auf Einstellungen.

Deaktivieren Sie die Erweiterung, die nicht mehr automatisch bereitgestellt werden soll.

Wählen Sie Speichern aus.

Sollte ich die automatische Agent-Installation und Arbeitsbereicherstellung deaktivieren?

Hinweis

Lesen Sie unbedingt die Abschnitte Welche Auswirkungen hat die Deaktivierung der automatischen Bereitstellung? und Welche Schritte werden bei Deaktivierung der automatischen Bereitstellung empfohlen?, falls Sie entscheiden, die automatische Bereitstellung zu deaktivieren.

Sie sollten die automatische Bereitstellung deaktivieren, wenn diese Szenarios auf Sie zutreffen:

Die automatische Agent-Installation durch Defender für Cloud gilt für das gesamte Abonnement. Sie können die automatische Installation nicht auf eine Teilmenge der VMs anwenden. Wenn wichtige VMs nicht mit dem Log Analytics-Agent installiert werden können, sollten Sie die automatische Bereitstellung deaktivieren.

Die Installation der Log Analytics-Agent-Erweiterung aktualisiert die Agent-Version. Dies gilt für einen direkten Agent und einen System Center Operations Manager-Agent (beim letztgenannten teilen sich Operations Manager und der Log Analytics-Agent gemeinsame Laufzeitbibliotheken, die im Prozess aktualisiert werden). Wenn der installierte Operations Manager-Agent Version 2012 aufweist und aktualisiert wird, können Verwaltungsfunktionen verloren gehen, wenn die Version des Operations Manager-Servers ebenfalls 2012 ist. Erwägen Sie die Deaktivierung der automatischen Bereitstellung, wenn Sie Version 2012 des Operations Manager-Agents installiert haben.

Wenn Sie das Erstellen mehrerer Arbeitsbereiche pro Abonnement vermeiden möchten und innerhalb des Abonnements über Ihren eigenen benutzerdefinierten Arbeitsbereich verfügen, haben Sie zwei Optionen:

Sie können die automatische Bereitstellung deaktivieren. Legen Sie nach der Migration die standardmäßigen Arbeitsbereichseinstellungen wie in Wie kann ich meinen vorhandenen Log Analytics-Arbeitsbereich verwenden? beschrieben fest.

Alternativ können Sie zulassen, dass die Migration abgeschlossen, der Log Analytics-Agent auf den VMs installiert und die Verbindung der VMs mit dem erstellten Arbeitsbereich hergestellt wird. Wählen Sie dann Ihren eigenen benutzerdefinierten Arbeitsbereich durch Einstellung der standardmäßigen Arbeitsbereichseinstellung mit Aktivierung zur Neukonfiguration der bereits installierten Agents. Weitere Informationen finden Sie unter Wie kann ich meinen vorhandenen Log Analytics-Arbeitsbereich verwenden?.

Welche Auswirkungen hat die Deaktivierung der automatischen Bereitstellung?

Wenn die Migration abgeschlossen ist, kann Defender für Cloud keine Sicherheitsdaten des virtuellen Computers erfassen, und einige Sicherheitsempfehlungen und Warnungen sind nicht verfügbar. Bei Deaktivierung installieren Sie den Log Analytics-Agent manuell. Siehe Welche Schritte werden bei Deaktivierung der automatischen Bereitstellung empfohlen?.

Welche Schritte werden bei Deaktivierung der automatischen Bereitstellung empfohlen?

Damit Defender für Cloud Sicherheitsdaten auf virtuellen Computern erfassen und Empfehlungen und Warnungen bereitstellen kann, installieren Sie die Log Analytics-Agent-Erweiterung manuell. Eine Anleitung zur Installation finden Sie unter Agent-Installation für Windows-VM oder Agent-Installation für Linux-VM.

Sie können den Agent mit jedem vorhandenen benutzerdefinierten Arbeitsbereich oder in Defender für Cloud erstellten Arbeitsbereich verbinden. Wenn in einem benutzerdefinierten Arbeitsbereich die Lösung „Security“ oder „SecurityCenterFree“ nicht aktiviert ist, müssen Sie eine Lösung anwenden. Wählen Sie hierfür den benutzerdefinierten Arbeitsbereich aus, und wenden Sie über die Seite Umgebungseinstellungen>Defender-Pläne einen Tarif an.

Defender for Cloud aktiviert basierend auf den ausgewählten Optionen die richtige Lösung im Arbeitsbereich.

Wie entferne ich durch Defender für Cloud installierte OMS-Erweiterungen?

Sie können den Log Analytics-Agent manuell entfernen, dies wird jedoch nicht empfohlen. Das Entfernen von OMS-Erweiterungen schränkt die Empfehlungen und Warnungen von Defender for Cloud ein.

Hinweis

Bei aktivierter Datensammlung installiert Defender für Cloud den Agent nach dem Entfernen erneut. Daher müssen Sie vor dem manuellen Entfernen des Agents die Datensammlung deaktivieren. Die Anleitung zum Deaktivieren der Datensammlung finden Sie unter „Wie verhindere ich die automatische Agent-Installation und die Arbeitsbereicherstellung?“

So entfernen Sie den Agent manuell:

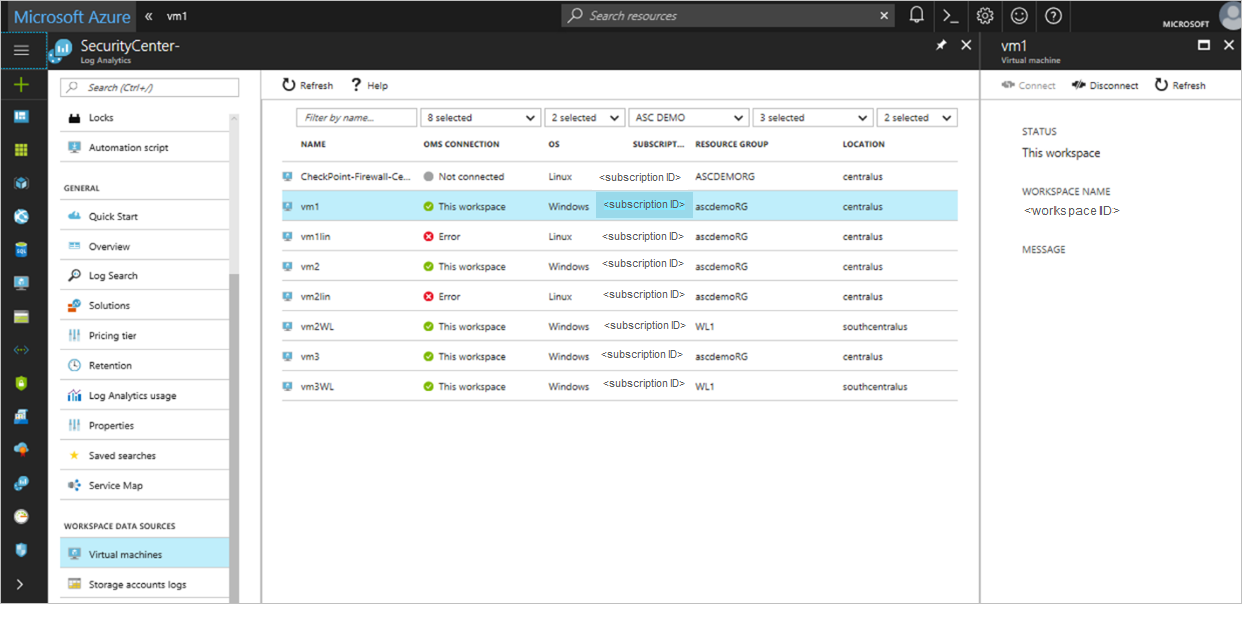

Öffnen Sie im Portal Log Analytics.

Wählen Sie auf der Seite „Log Analytics“ einen Arbeitsbereich aus:

Wählen Sie die virtuellen Computer aus, die Sie nicht überwachen möchten, und wählen Sie anschließend Trennen aus.

Hinweis

Falls ein virtueller Linux-Computer bereits über einen OMS-Agent verfügt, bei dem es sich nicht um eine Erweiterung handelt, wird der Agent beim Entfernen der Erweiterung ebenfalls entfernt und muss neu installiert werden.

Funktioniert Defender für Cloud mit einem OMS-Gateway?

Ja. Microsoft Defender for Cloud nutzt Azure Monitor zum Erfassen von Daten von Azure-VMs und -Servern mithilfe des Log Analytics-Agents. Um die Daten zu sammeln, muss jede VM und jeder Server über HTTPS mit dem Internet verbunden sein. Die Verbindung kann direkt, über einen Proxy oder über das OMS-Gateway hergestellt werden.

Wirkt sich der Log Analytics-Agent auf die Leistung meiner Server aus?

Der Agent beansprucht eine äußerst geringe Menge von Systemressourcen und sollte nur eine geringe Auswirkung auf die Leistung haben. Weitere Informationen zu Auswirkungen auf die Leistung, zum Agent und zur Erweiterung finden Sie unter Planungs- und Betriebshandbuch.

Ohne Agents

Überprüft Agentless Scan vMs mit Zuordnungen von VMs?

Nein Die agentlose Überprüfung überprüft keine verwalteten VMs.

Scannt Agentless betriebssystemdatenträger und -datenträger?

Ja. Agentlose Überprüfung scannt sowohl Betriebssystemdatenträger als auch Datenträger.

Zu welchem Zeitpunkt wird meine VM gescannt, einschließlich Start- und Endzeit?

Die Tageszeit ist dynamisch und kann sich über verschiedene Konten und Abonnements hinweg ändern.

Gibt es Telemetrie bezüglich der kopierten Momentaufnahme?

In AWS können die Vorgänge auf dem Kundenkonto über CloudTrail nachverfolgt werden.

Welche Daten werden aus Momentaufnahmen gesammelt?

Bei der Überprüfung ohne Agent werden Daten erfasst, die den Daten ähneln, die ein Agent zum Ausführen derselben Analyse sammelt. Rohdaten, personenbezogene Informationen oder vertrauliche Geschäftsdaten werden nicht gesammelt, und nur Metadatenergebnisse werden an Defender for Cloud gesendet.

Wo werden die Datenträgermomentaufnahmen kopiert?

AgentlessDie Analyse der Momentaufnahmen erfolgt in sicheren Umgebungen, die von Defender für Cloud verwaltet werden.

Die Umgebungen sind multicloud-übergreifend, sodass Snapshots in der gleichen Cloud-Region verbleiben wie die VM, aus der sie stammen (z. B . wird ein Snapshot einer EC2-Instanz in US-West in der gleichen Region analysiert, ohne in eine andere Region oder Cloud kopiert zu werden).

Die Scan-Umgebung, in der die Datenträger analysiert werden, ist flüchtig, isoliert und hochsicher.

Wie wird die Datenträgermomentaufnahme in Microsoft-Konto behandelt? Können Sicherheits- und Datenschutzprinzipien der Agent-Überprüfungsplattform von Microsoft gemeinsam genutzt werden?

Die Agentless-Scanplattform wird überwacht und entspricht den strengen Sicherheits- und Datenschutzstandards von Microsoft. Einige der getroffenen Maßnahmen sind (keine umfassende Liste):

- Physische Isolation pro Region, zusätzliche Isolation pro Kunde und Abonnement

- E2E-Verschlüsselung im Ruhezustand und während der Übertragung

- Datenträgermomentaufnahmen werden nach dem Scan sofort gelöscht

- Nur Metadaten (d. h. Sicherheitsergebnisse) verlassen die isolierte Scanumgebung.

- Die Scanumgebung ist autonom.

- Alle Vorgänge werden intern überwacht.

Was sind die Kosten im Zusammenhang mit der Überprüfung ohne Agent?

Die Überprüfung ohne Agent ist sowohl in den Plänen von Defender Cloud Security Posture Management (CSPM) und Defender for Servers P2 enthalten. Es entstehen keine anderen Kosten für Defender for Cloud, wenn diese Option aktiviert wird.

Hinweis

AWS stellt die Aufbewahrung der Momentaufnahmen von Datenträgern in Rechnung. Im Rahmen des Defender for Cloud-Überprüfungsprozesses wird aktiv versucht, den Zeitraum zu minimieren, in dem eine Momentaufnahme in Ihrem Konto gespeichert ist (in der Regel bis zu ein paar Minuten). AWS berechnet möglicherweise einen Mehraufwand für die Speicherung von Momentaufnahmen auf dem Datenträger. Wenden Sie sich an AWS, um zu erfahren, welche Kosten für Sie anfallen.

Wie kann ich die AWS-Kosten verfolgen, die für die von Defender for Cloud agentenloses Scannen erstellten Festplatten-Snapshots anfallen?

Disk-Snapshots werden mit dem CreatedBy Tag-Schlüssel und dem Microsoft Defender for Cloud Tag-Wert erstellt. Der CreatedBy Tag verfolgt, wer die Ressource erstellt hat.

Sie müssen die Tags in der Abrechnungs- und Cost Management-Konsole aktivieren. Es kann bis zu 24 Stunden dauern, bis Tags aktiviert werden.

Nachdem Sie die Tags aktiviert haben, generiert AWS einen Kostenzuordnungsbericht als durch Trennzeichen getrennten Wert (). CSV-Datei) mit Ihrer Nutzung und Ihren Kosten nach Ihren aktiven Tags gruppiert.

Arbeitsbereiche

Werden mir die Azure Monitor-Protokolle für die von Defender für Cloud erstellten Arbeitsbereiche in Rechnung gestellt?

Für jeden Arbeitsbereich gibt es eine kostenlose Datenerfassung von 500 MB. Dieser Wert wird pro Knoten, pro Meldungsarbeitsbereich und pro Tag berechnet und ist für jeden Arbeitsbereich verfügbar, für den Lösungen vom Typ „Sicherheit“ oder „Antischadsoftware“ installiert sind. Ihnen werden Kosten für alle Daten berechnet, die über die maximal 500 MB hinaus erfasst werden.

Von Defender für Cloud erstellte Arbeitsbereiche sind zwar für die knotenbasierte Abrechnung von Azure Monitor-Protokollen konfiguriert, es fallen jedoch keine Kosten für Azure Monitor-Protokolle an. Die Abrechnung von Defender für Cloud basiert immer auf Ihrer Defender für Cloud-Sicherheitsrichtlinie und den installierten Lösungen in einem Arbeitsbereich:

Erweiterte Sicherheit aus - Defender für Cloud aktiviert die "SecurityCenterFree"-Lösung für den Standardarbeitsbereich. Es entstehen keine Gebühren, wenn keine Defender-Pläne aktiviert sind.

Alle Microsoft Defender für Cloud-Pläne aktiviert - Defender für Cloud aktiviert die Lösung "Sicherheit" für den Standardarbeitsbereich.

Preisdetails in Ihrer lokalen Währung oder Region finden Sie auf der Seite mit der Preisübersicht.

Hinweis

Der Protokollanalyse-Tarif von Arbeitsbereichen, die von Defender for Cloud erstellt wurden, hat keine Auswirkungen auf die Defender for Cloud-Abrechnung.

Hinweis

Dieser Artikel wurde kürzlich aktualisiert, um den Begriff Azure Monitor-Protokolle anstelle von Log Analytics aufzunehmen. Protokolldaten werden immer noch in einem Log Analytics-Arbeitsbereich gespeichert und weiterhin mit dem gleichen Log Analytics-Dienst erfasst und analysiert. Die Terminologie hat sich geändert, um der Rolle von Protokollen in Azure Monitor besser Rechnung zu tragen. Weitere Informationen finden Sie unter Terminologieänderungen bei Azure Monitor.

Wo wird der standardmäßige Log Analytics-Arbeitsbereich erstellt?

Der Speicherort des standardmäßigen Arbeitsbereichs hängt von Ihrer Azure-Region ab:

- Bei virtuellen Computern in den USA und Brasilien befindet sich der Arbeitsbereich in den USA.

- Bei virtuellen Computern in Kanada befindet sich der Arbeitsbereich in Kanada.

- Bei virtuellen Computern in Europa befindet sich der Arbeitsbereich in Europa.

- Bei virtuellen Computern in Großbritannien befindet sich der Arbeitsbereich in Großbritannien.

- Bei virtuellen Computern in „Asien, Osten“ und „Asien, Südosten“ befindet sich der Arbeitsbereich in Asien.

- Bei virtuellen Computern in Korea befindet sich der Arbeitsbereich in Korea.

- Bei virtuellen Computern in Indien befindet sich der Arbeitsbereich in Indien.

- Bei virtuellen Computern in Japan befindet sich der Arbeitsbereich in Japan.

- Bei virtuellen Computern in China befindet sich der Arbeitsbereich in China.

- Bei virtuellen Computern in Australien befindet sich der Arbeitsbereich in Australien.

Kann ich die von Defender für Cloud erstellten Standardarbeitsbereiche löschen?

Das Löschen des Standardarbeitsbereichs wird nicht empfohlen. Defender für Cloud verwendet die Standardarbeitsbereiche, um Sicherheitsdaten Ihrer virtuellen Computer zu speichern. Wenn Sie einen Arbeitsbereich löschen, kann Defender für Cloud diese Daten nicht erfassen, und einige Sicherheitsempfehlungen und Warnungen sind nicht verfügbar.

Entfernen Sie zur Wiederherstellung den Log Analytics-Agent auf den VMs, die mit dem gelöschten Arbeitsbereich verbunden sind. Defender für Cloud installiert den Agent erneut und erstellt neue Standardarbeitsbereiche.

Wie kann ich meinen vorhandenen Log Analytics-Arbeitsbereich verwenden?

Sie können einen vorhandenen Log Analytics-Arbeitsbereich zum Speichern der von Defender für Cloud gesammelten Daten auswählen. Wenn Sie Ihren vorhandenen Log Analytics-Arbeitsbereich verwenden möchten, gilt Folgendes:

- Der Arbeitsbereich muss Ihrem ausgewählten Azure-Abonnement zugeordnet sein.

- Sie müssen mindestens über Leseberechtigungen verfügen, um auf den Arbeitsbereich zugreifen zu können.

Hinweis

Um Sicherheitswarnungen von diesem Agent zu erhalten, stellen Sie sicher, dass der Log Analytics-Agent und der Computer, auf dem der Agent ausgeführt wird, Berichte an einen Log Analytics-Arbeitsbereich im selben Mandanten senden.

So wählen Sie einen vorhandenen Log Analytics-Arbeitsbereich aus:

Öffnen Sie im Menü von Defender für Cloud Umgebungseinstellungen.

Wählen Sie das relevante Abonnement aus.

Klicken Sie in der Spalte für die Überwachungsabdeckung des Defender for Server-Plans auf Einstellungen.

Wählen Sie für den Log Analytics-Agent Konfiguration bearbeiten aus.

Wählen Sie Benutzerdefinierter Arbeitsbereich und Ihren vorhandenen Arbeitsbereich aus.

Tipp

Die Liste enthält nur Arbeitsbereiche, auf die Sie Zugriff haben und die in Ihrem Azure-Abonnement enthalten sind.

Wählen Sie Übernehmen.

Wählen Sie Weiter.

Wählen Sie Speichern aus, und bestätigen Sie, dass Sie überwachte VMs neu konfigurieren möchten.

Wichtig

Diese Frage ist nur relevant, wenn Sie die Konfiguration vom Standardarbeitsbereich in einen benutzerdefinierten Arbeitsbereich ändern möchten. Bei einer Änderung der Einstellung von einem benutzerdefinierten Arbeitsbereich in einen anderen oder von einem benutzerdefinierten Arbeitsbereich in den Standardarbeitsbereich wird die Änderung nicht auf vorhandene Computer angewendet.

- Klicken Sie auf Nein, wenn die neuen Arbeitsbereichseinstellungen nur auf neue virtuelle Computer angewendet werden sollen. Die neuen Arbeitsbereichseinstellungen gelten nur für neue Agent-Installationen (neu ermittelte virtuelle Computer, auf denen der Log Analytics-Agent nicht installiert ist).

- Klicken Sie auf Ja, wenn die neuen Arbeitsbereichseinstellungen auf alle virtuellen Computer angewendet werden sollen. Darüber hinaus wird jeder virtuelle Computer, der mit einem von Defender für Cloud erstellten Arbeitsbereich verbunden ist, nun mit dem neuen Zielarbeitsbereich verbunden.

Hinweis

Wenn Sie Ja auswählen, löschen Sie die von Defender für Cloud erstellten Arbeitsbereiche erst, wenn alle virtuellen Computer mit dem neuen Zielarbeitsbereich verbunden sind. Dieser Vorgang ist nicht erfolgreich, wenn ein Arbeitsbereich zu früh gelöscht wird.

Setzt Defender für Cloud bereits vorhandene Verbindungen zwischen VMs und Arbeitsbereichen außer Kraft?

Wenn der Log Analytics-Agent bereits als Azure-Erweiterung auf einer VM installiert ist, setzt Defender for Cloud die vorhandene Arbeitsbereichsverbindung nicht außer Kraft. Stattdessen verwendet Defender für Cloud den vorhandenen Arbeitsbereich. Der virtuelle Computer wird geschützt, wenn die Lösung „Security“ oder „SecurityCenterFree“ in dem Arbeitsbereich installiert ist, an den er berichtet.

Eine Defender für Cloud-Lösung wird im Arbeitsbereich installiert, der auf dem Bildschirm „Datensammlung“ ausgewählt ist, falls noch nicht vorhanden, und die Lösung wird nur auf die relevanten VMs angewendet. Wenn Sie eine Lösung hinzufügen, wird sie automatisch standardmäßig für alle mit Ihrem Log Analytics-Arbeitsbereich verbundenen Windows- und Linux-Agents bereitgestellt. Mit der Zielgruppenadressierung für Lösungen können Sie einen Geltungsbereich auf Ihre Lösungen anwenden.

Tipp

Wenn der Log Analytics-Agent direkt auf der VM (also nicht als Azure-Erweiterung) installiert ist, wird der Log Analytics-Agent von Defender for Cloud nicht installiert, und die Sicherheitsüberwachung ist eingeschränkt.

Installiert Defender für Cloud Lösungen in meinen vorhandenen Log Analytics-Arbeitsbereichen? Was bedeutet das für die Abrechnung?

Wenn Defender für Cloud erkennt, dass eine VM bereits mit einem Arbeitsbereich verbunden ist, den Sie erstellt haben, aktiviert Defender für Cloud Lösungen in diesem Arbeitsbereich gemäß Ihrer Preiskonfiguration. Da die Lösungen mittels Zielgruppenadressierung für Lösungen nur auf die relevanten Ressourcen angewendet werden, bleibt die Abrechnung unverändert.

Es sind keine Defender-Pläne aktiviert: Defender for Cloud installiert die Lösung „SecurityCenterFree“ im Arbeitsbereich, und dies wird Ihnen nicht in Rechnung gestellt.

Alle Microsoft Defender-Pläne aktivieren: Defender für Cloud installiert die Lösung „Security“ im Arbeitsbereich.

In meiner Umgebung sind bereits Arbeitsbereiche vorhanden. Kann ich diese zum Sammeln von Sicherheitsdaten verwenden?

Wenn der Log Analytics-Agent bereits als Azure-Erweiterung auf einem virtuellen Computer installiert ist, verwendet Defender für Cloud den vorhandenen verbundenen Arbeitsbereich. Eine Defender für Cloud-Lösung wird im Arbeitsbereich installiert, falls noch nicht vorhanden, und die Lösung wird mittels Zielgruppenadressierung für Lösungen nur auf die relevanten VMs angewendet.

Wenn Defender für Cloud den Log Analytics-Agent auf VMs installiert, verwendet er die von Defender für Cloud erstellten Standardarbeitsbereiche, sofern es nicht auf einen vorhandenen Arbeitsbereich verwiesen wird.

Die Lösung „Security“ ist bereits in meinen Arbeitsbereichen enthalten. Was bedeutet das für die Abrechnung?

Die Lösung „Sicherheit Überwachung“ wird verwendet, um Microsoft Defender für Server zu aktivieren. Wenn die Lösung „Sicherheit und Überwachung“ bereits in einem Arbeitsbereich installiert ist, verwendet Defender für Cloud die vorhandene Lösung. Die Abrechnung wird dadurch nicht beeinflusst.