Threat Intelligence-Konfiguration von Azure Firewall

Das Filtern auf Basis von Threat Intelligence kann für Ihre Azure Firewall-Richtlinie konfiguriert werden, damit diese Sie vor Datenverkehr von und zu bekannten schädlichen IP-Adressen oder Domänen warnt und diesen verweigert. Die IP-Adressen und Domänen stammen aus dem Microsoft Threat Intelligence-Feed. Der Intelligente Sicherheitsgraph (Intelligent Security Graph) ist die Grundlage für Microsofts Bedrohungsanalyse und wird von mehreren Diensten genutzt, darunter Microsoft Defender für Cloud.

Wenn Sie Threat Intelligence-gestütztes Filtern konfiguriert haben, werden die zugehörigen Regeln vor allen anderen Regeln (NAT-Regeln, Netzwerkregeln oder Anwendungsregeln) verarbeitet.

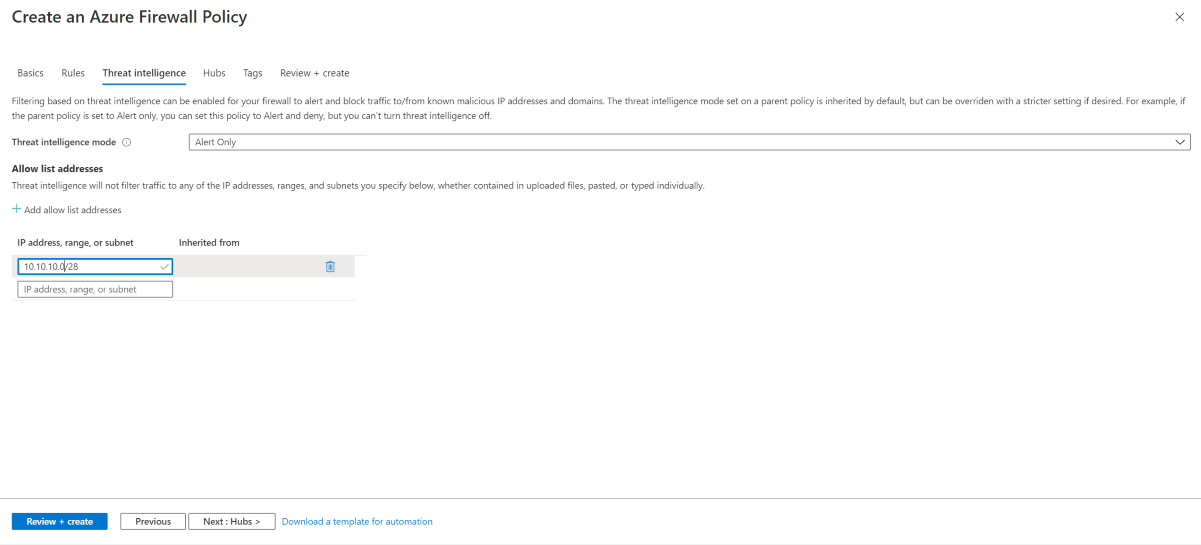

Threat Intelligence-Modus

Sie können Threat Intelligence in einem der drei Modi konfigurieren, die in der folgenden Tabelle beschrieben werden. Für das Threat Intelligence-gestützte Filtern ist standardmäßig der Warnmodus aktiviert.

| Mode | BESCHREIBUNG |

|---|---|

Off |

Das Feature Threat Intelligence ist für Ihre Firewall nicht aktiviert. |

Alert only |

Sie erhalten Warnungen mit hoher Zuverlässigkeit, wenn Datenverkehr an bekannte schädliche IP-Adressen und Domänen oder von bekannten schädlichen IP-Adressen und Domänen Ihre Firewall passiert. |

Alert and deny |

Datenverkehr wird blockiert, und Sie erhalten Warnungen mit hoher Zuverlässigkeit, wenn Versuche erkannt werden, Datenverkehr an bekannte schädliche IP-Adressen und Domänen oder von bekannten schädlichen IP-Adressen und Domänen über Ihre Firewall zu senden. |

Hinweis

Untergeordnete Richtlinien erben den Threat Intelligence-Modus von übergeordneten Richtlinien. Untergeordnete Richtlinien müssen mit dem gleichen oder einem strengeren Modus als die übergeordnete Richtlinie konfiguriert werden.

Adressen aus Positivlisten

Möglicherweise löst Threat Intelligence falsch positive Ergebnisse aus und blockiert Datenverkehr, der tatsächlich gültig ist. Sie können eine Liste zulässiger IP-Adressen konfigurieren, damit die von Ihnen angegebenen Adressen, Bereiche oder Subnetze von Threat Intelligence nicht gefiltert werden.

Sie können die Positivliste mit mehreren Einträgen gleichzeitig aktualisieren, indem Sie eine CSV-Datei hochladen. Die CSV-Datei darf nur IP-Adressen und IP-Adressbereiche enthalten. Die Datei darf keine Überschriften enthalten.

Hinweis

Untergeordnete Richtlinien erben die Adressen in Threat Intelligence-Positivlisten von übergeordneten Richtlinien. Alle IP-Adressen oder IP-Adressbereiche, die einer übergeordneten Richtlinie hinzugefügt werden, gelten auch für alle untergeordneten Richtlinien.

Protokolle

Der folgende Protokollauszug zeigt eine ausgelöste Regel für ausgehenden Datenverkehr an eine schädliche Website:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testen

Testen bei ausgehendem Datenverkehr: Warnungen bei ausgehendem Datenverkehr sollten selten auftreten, da dies bedeutet, dass Ihre Umgebung kompromittiert ist. Um zu testen, dass Warnungen bei ausgehendem Datenverkehr funktionieren, wurde ein FQDN erstellt, der eine Warnung auslöst. Verwenden Sie

testmaliciousdomain.eastus.cloudapp.azure.comfür Ihre ausgehenden Tests.Testen bei eingehendem Datenverkehr: Sie können davon ausgehen, das Warnungen bei eingehendem Datenverkehr angezeigt werden, wenn DNAT-Regeln in der Firewall konfiguriert sind. Dies gilt selbst dann, wenn nur bestimmte Quellen in der DNAT-Regel zulässig sind und der sonstige Datenverkehr verweigert wird. Azure Firewall gibt keine Warnungen für alle bekannten Portscanner aus, sondern nur für Scanner, die für ihre gelegentliche Beteiligung an schädlichen Aktivitäten bekannt sind.

Nächste Schritte

- Lesen Sie den Microsoft Security Intelligence Report.