Konfigurieren der lokalen RBAC für FHIR

Wichtig

Azure API for FHIR wird am 30. September 2026 eingestellt. Folgen Sie den Migrationsstrategien, um bis zu diesem Datum zum Azure Health Data Services-FHIR®-Dienst zu wechseln. Aufgrund der Einstellung von Azure API for FHIR werden neue Bereitstellungen ab dem 1. April 2025 nicht zugelassen. Der Azure Health Data Services-FHIR-Dienst ist die weiterentwickelte Version der Azure-API für FHIR, mit der Kundschaft FHIR-, DICOM- und Medizintechnikdienste mit Integrationen in andere Azure-Dienste verwalten kann.

In diesem Artikel wird erläutert, wie Sie die Azure-API für FHIR® so konfigurieren, dass ein sekundärer Microsoft Entra-Mandant für den Datenzugriff verwendet wird. Verwenden Sie diesen Modus nur, wenn es ihnen nicht möglich ist, den Microsoft Entra-Mandanten zu verwenden, der Ihrem Abonnement zugeordnet ist.

Hinweis

Wenn Ihr FHIR-Dienst für die Verwendung Ihres primären Microsoft Entra-Mandanten konfiguriert ist, der Ihrem Abonnement zugeordnet ist, verwenden Sie Azure RBAC, um Datenebenenrollen zuzuweisen.

Hinzufügen eines neuen Dienstprinzipals oder Verwenden eines vorhandenen Dienstprinzipals

Mit der lokalen rollenbasierten Zugriffssteuerung (RBAC) können Sie einen Dienstprinzipal im sekundären Microsoft Entra-Mandanten mit Ihrem FHIR-Server verwenden. Sie können einen neuen Dienstprinzipal über die befehle Azure-Portal, PowerShell oder CLI erstellen oder einen vorhandenen Dienstprinzipal verwenden. Der Prozess wird auch als Anwendungsregistrierung bezeichnet. Sie können die Dienstprinzipale über die Microsoft Entra-ID im Portal oder mithilfe von Skripts überprüfen und ändern.

Die folgenden PowerShell- und CLI-Skripts, die in Visual Studio Code getestet und überprüft werden, erstellen einen neuen Dienstprinzipal (oder eine Clientanwendung) und fügen einen geheimen Clientschlüssel hinzu. Die Dienstprinzipal-ID wird für das lokale RBAC verwendet, und die Anwendungs-ID und der geheime Clientschlüssel werden verwendet, um später auf den FHIR-Dienst zuzugreifen.

Sie können das Az PowerShell-Modul verwenden:

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

Alternativ können Sie die Azure-Befehlszeilenschnittstelle verwenden:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Konfigurieren der lokalen RBAC

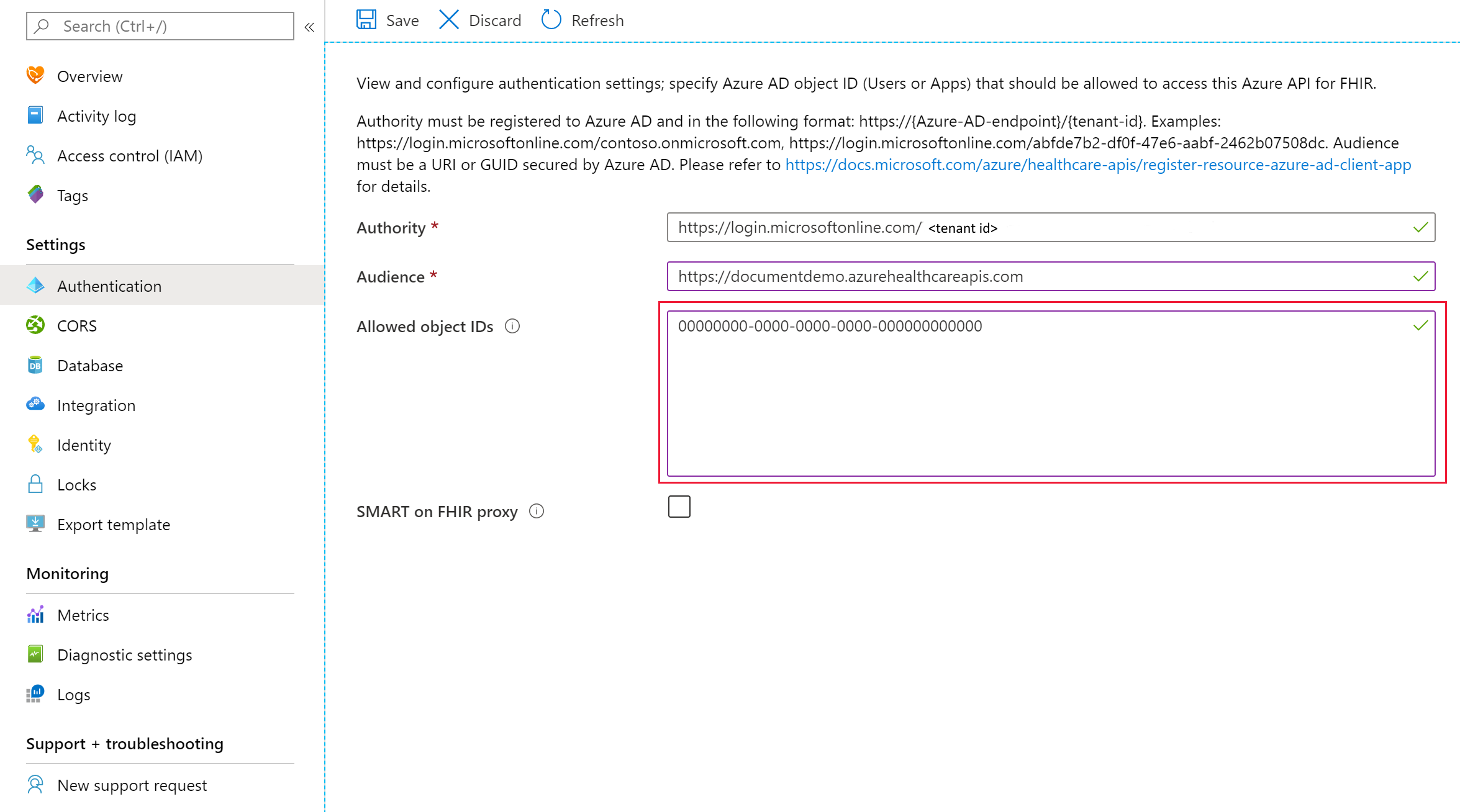

Sie können die Azure-API für FHIR für die Verwendung eines sekundären Microsoft Entra-Mandanten im Blatt "Authentifizierung " konfigurieren.

Geben Sie im Autoritätsfeld einen gültigen sekundären Microsoft Entra-Mandanten ein. Sobald der Mandant überprüft wurde, sollte das Feld zulässige Objekt-IDs aktiviert werden, und Sie können eine oder eine Liste der Microsoft Entra-Dienstprinzipalobjekt-IDs eingeben. Diese IDs können die Identitätsobjekt-IDs sein von:

- Eine*n Microsoft Entra-Benutzer*in

- Ein Microsoft Entra-Dienstprinzipal.

- Eine Microsoft Entra-Sicherheitsgruppe.

Weitere Informationen finden Sie im Artikel Finden von Identitätsobjekt-IDs für die Authentifizierungskonfiguration.

Nachdem Sie die erforderlichen Microsoft Entra-Objekt-IDs eingegeben haben, wählen Sie " Speichern" aus, und warten Sie, bis Änderungen gespeichert werden, bevor Sie versuchen, mithilfe der zugewiesenen Benutzer, Dienstprinzipale oder Gruppen auf die Datenebene zuzugreifen. Die Objekt-IDs werden mit allen Berechtigungen erteilt, einer Entsprechung der Rolle "FHIR Data Contributor".

Die lokale RBAC-Einstellung ist nur vom Authentifizierungsblatt sichtbar. es ist nicht über das Blatt Access Control (IAM) sichtbar.

Hinweis

Für RBAC oder lokale RBAC wird nur ein einzelner Mandant unterstützt. Um die lokale RBAC-Funktion zu deaktivieren, können Sie sie wieder in den gültigen Mandanten (oder primären Mandanten) ändern, der Ihrem Abonnement zugeordnet ist, und alle Microsoft Entra-Objekt-IDs im Feld "Zulässige Objekt-IDs" entfernen.

Verhalten beim Zwischenspeichern

Die Azure-API für FHIR speichert Entscheidungen für bis zu 5 Minuten zwischen. Wenn Sie einem Benutzer Zugriff auf den FHIR-Server gewähren, indem Sie ihn der Liste der zulässigen Objekt-IDs hinzufügen, oder wenn Sie ihn aus der Liste entfernen, sollten Sie davon ausgehen, dass es bis zu fünf Minuten dauert, bis die Berechtigungsänderungen weitergegeben sind.

Nächste Schritte

In diesem Artikel haben Sie erfahren, wie Sie FHIR-Datenebenenzugriff mithilfe eines externen (sekundären) Microsoft Entra-Mandanten zuweisen. Erfahren Sie als Nächstes mehr über zusätzliche Einstellungen für die Azure-API für FHIR.

Hinweis

FHIR® ist eine eingetragene Marke von HL7 und wird mit Genehmigung von HL7 verwendet.